-

Bedrohungsanalyse Datensicherheit

Bedrohungsanalyse DatensicherheitFeb 13, 2026

Spiderman Phishing-Kit imitiert Top-europäische Banken mit wenigen Klicks

Sehen Sie, wie Spiderman, ein neues Phishing-Kit für Kunden europäischer Banken, funktioniert. Das Kit bietet Echtzeit-Anmeldedatendiebstahl, OTP-Erfassung und erweiterte Filterung.

Daniel Kelley

3 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteFeb 13, 2026

Varonis Concierge: Erweiterung der Datensicherheit über Software hinaus

Varonis Concierge bietet Ihnen fachkundige, personalisierte Beratung, um sensitive Daten zu schützen, Ihre Plattform zu optimieren und messbare Sicherheitsergebnisse zu erzielen.

Greg Gurevich

4 Min. Lesezeit

-

Datensicherheit Varonis Produkte

Datensicherheit Varonis ProdukteFeb 13, 2026

Varonis SaaS: Schnelle und einfache Cloud-Bereitstellung ohne Agenten

Die Cloud-native Datensicherheitsplattform von Varonis lässt sich in wenigen Minuten bereitstellen und bietet sofortigen Schutz in großem Umfang

Pranit Mallela

4 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseJan 21, 2026

Reprompt: Der Microsoft-Copilot-Angriff der Ihre personenbezogenen Daten mit einem Klicken stillschweigend stiehlt.

Varonis Threat Labs hat eine Möglichkeit entdeckt, die Sicherheitsvorkehrungen von Copilot zu umgehen, die dunkelsten Geheimnisse der Anwender zu stehlen und einer Erkennung zu entgehen.

Dolev Taler

6 Min. Lesezeit

-

Dez 15, 2025

Business Email Compromise (BEC) verstehen: Bedrohungsarten und Verteidigungsstrategien

Machen Sie sich mit den verschiedenen Arten von Business Email Compromise (BEC) vertraut, lernen Sie effektive Verteidigungsstrategien kennen und finden Sie Lösungen, um Ihr Unternehmen vor E-Mail-basierten Angriffen zu schützen.

Jonathan Villa

6 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteNov 24, 2025

Wir stellen vor: Varonis für Confluence

Varonis schützt jetzt Atlassian Confluence und ermöglicht es Organisationen, ihr geistiges Eigentum und andere sensitive Daten auf Seiten, in Bereichen, Blogposts und Anhängen zu sichern.

Eugene Feldman

2 Min. Lesezeit

-

AI Security Datensicherheit

AI Security DatensicherheitNov 24, 2025

Varonis gibt neue Microsoft Purview Data Security Posture Management-Integration bekannt.

Die Integration zwischen Varonis und Purview unterstützt Unternehmen dabei, ihre kritischen Daten zu sehen und zu kennen – unabhängig davon, wo sie sich befinden.

Shawn Hays

2 Min. Lesezeit

-

Datensicherheit

DatensicherheitNov 24, 2025

Die versteckten Risiken des URL-Rewritings und die überlegene Alternative für die E-Mail-Sicherheit

Das Umschreiben von URLs ist eine gängige Praxis in der E-Mail-Sicherheit. Da sich Bedrohungen weiterentwickeln, wird deutlich, dass dieser Ansatz Einschränkungen und potenzielle Schwachstellen aufweist.

Stephen Kowski

3 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseNov 24, 2025

Die stillen Angreifer: Ausnutzung von VPC-Endpoints zur spurlosen Offenlegung von AWS-Konten und S3-Buckets.

Erfahren Sie, wie eine Sicherheitslücke in CloudTrail IDs über VPC-Endpoints offengelegt hat und wie Sie Ihre Cloud schützen können.

Maya Parizer

5 Min. Lesezeit

-

Nov 10, 2025

Warum wir voll und ganz auf SaaS setzen

Die Zukunft der Datensicherheit ist automatisiert und mühelos.

Yaki Faitelson

2 Min. Lesezeit

-

Nov 10, 2025

Vertrauenswürdige Anbieter, verdrehte Links: Die dunkle Seite des URL-Rewritings

Erfahren Sie, wie Angreifer fortschrittliche Tricks zum Umschreiben von URLs verwenden, um herkömmliche Blocklisten zu umgehen, und wie Unternehmen den sich entwickelnden Bedrohungen einen Schritt voraus sein können.

Stephen Kowski

4 Min. Lesezeit

-

AI Security

AI SecurityNov 10, 2025

KI-gestütztes Phishing übertrifft herkömmliche Abwehrmechanismen – so bleiben Sie auf dem Laufenden

KI-gestütztes Phishing überlistet die E-Mail-Sicherheit. Entdecken Sie eine mehrschichtige Abwehr von Gartner und wie Varonis Interceptor Ihren Posteingang schützt.

-1.png)

Lexi Croisdale

4 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteOkt 27, 2025

Einführung von Varonis Interceptor: KI-native E-Mail-Sicherheit

Varonis Interceptor schützt Unternehmen mit der weltweit besten Phishing-Erkennung vor einer neuen Art KI-gestützter E-Mail-Bedrohungen.

Shawn Hays

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitOkt 13, 2025

Datenbanksicherheit für das Zeitalter von KI und Cloud überdenken

Entdecken Sie die Säulen der Datenbanksicherheit und wie Varonis Datenbankaktivitätsüberwachung (DAM) der nächsten Generation sensitive Daten in KI- und Cloud-Umgebungen schützt.

Terry Ray

4 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseOkt 06, 2025

MatrixPDF gefährdet Gmail-Benutzer mit schädlichen PDF-Anhängen

Erfahren Sie, wie PDF-basierte Malware-Angriffe funktionieren und wie KI-gestützte E-Mail-Sicherheit Bedrohungen erkennen und blockieren kann, bevor sie Ihren Posteingang erreichen.

Daniel Kelley

5 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteOkt 06, 2025

Korrekte Klassifizierung, die skaliert: Das richtige Tool für die richtige Aufgabe.

Korrekte, skalierbare Datenklassifizierung ist der Schlüssel zu Sicherheit, Compliance und sicherer KI. Erfahren Sie, wie Sie die üblichen Fallstricke vermeiden und den richtigen Ansatz wählen.

Ed Lin

6 Min. Lesezeit

-

AI Security Datensicherheit

AI Security DatensicherheitSep 29, 2025

KI-Sicherheit beginnt mit Datensicherheit

Erfahren Sie, wie Sie KI-Pipelines schützen können, indem Sie den Datenzugriff kontrollieren, das KI-Verhalten überwachen und die Exposure verhindern.

Jonathan Villa

5 Min. Lesezeit

-

AI Security

AI SecuritySep 22, 2025

Erkennung von agentenbasierten KI-Bedrohungen mit agentenbasierter KI

Erkennen und stoppen Sie agentenbasierte KI-Bedrohungen mit agentenbasierter KI: autonome Agenten, die Bedrohungen schneller als herkömmliche Sicherheitstools überwachen, untersuchen und darauf reagieren.

Jonathan Villa

7 Min. Lesezeit

-

Salesforce Sichere Cloud

Salesforce Sichere CloudSep 22, 2025

OAuth Verbundene Anwendungskontrolle: Sperren Sie Ihre Salesforce-Umgebung, bevor sich Angreifer anmelden

Sperren Sie Ihre Salesforce-Umgebung und stoppen Sie OAuth-basierte Bedrohungen mit der neuen API-Zugriffskontrolle des CRM. Varonis Threat Labs erläutert, wie es funktioniert und warum es wichtig ist.

Varonis Threat Labs

5 Min. Lesezeit

-

Datensicherheit Varonis Produkte

Datensicherheit Varonis ProdukteSep 15, 2025

Varonis übernimmt SlashNext, KI-native E-Mail-Sicherheit

Die strategische Akquisition fügt der führenden Datensicherheitsplattform die weltweit beste Phishing- und Social-Engineering-Erkennung hinzu.

Yaki Faitelson

2 Min. Lesezeit

-

Datensicherheit Salesforce

Datensicherheit SalesforceSep 01, 2025

Anatomie eines Salesforce-Datenlecks: Stoppen von Benutzeridentitätsdiebstahl

Wie ein böswilliger Akteur sich systematisch als Benutzer ausgibt, um Millionen von Salesforce-Datensätzen zu stehlen.

Nolan Necoechea

3 Min. Lesezeit

-

AI Security

AI SecurityAug 18, 2025

ChatGPT DLP: Was Unternehmen wissen müssen

Erfahren Sie, wie Sie Datenlecks aus ChatGPT mit AI-spezifischen DLP-Strategien verhindern können, die Risiken, Richtlinien, Kontrollen und Compliance für eine sichere Nutzung von AI in Unternehmen abdecken.

Jonathan Villa

8 Min. Lesezeit

-

AI Security Datensicherheit

AI Security DatensicherheitAug 18, 2025

Varonis kündigt eine strategische Partnerschaft mit Microsoft an, um die Zukunft der KI zu sichern.

Unternehmen schließen sich zusammen, um skalierbare Datensicherheit, Governance und Compliance für das KI-Zeitalter bereitzustellen

Yaki Faitelson

1 Min. Lesezeit

-

AI Security DSPM

AI Security DSPMAug 18, 2025

Deepfakes und Stimmklone: Warum die Sicherheit der Identität im KI-Zeitalter von entscheidender Bedeutung ist

KI-Imitation und Deepfake-Betrug nehmen schnell zu. Erfahren Sie, wie Varonis Identitäten schützt, Daten sichert und Angreifer stoppt, bevor Schaden entsteht.

Daniel Miller

3 Min. Lesezeit

-

Bedrohungsanalyse Sichere Cloud

Bedrohungsanalyse Sichere CloudAug 11, 2025

Rusty Pearl: Remote Code Execution in Postgres-Instanzen

Varonis entdeckt eine RCE-Sicherheitslücke in PostgreSQL durch PL/Perl und PL/Rust. Erfahren Sie, wie AWS RDS reagierte und wie Sie Ihre Postgres-Umgebung schützen können.

Tal Peleg

6 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteAug 11, 2025

Varonis führt die Datenbankaktivitätsüberwachung der nächsten Generation ein

Datenbanksicherheit neu gedacht: Eine einfache, agentenlose Lösung für die Sicherheit und Compliance von Datenbanken, die für das KI-Zeitalter entwickelt wurde.

Eugene Feldman

2 Min. Lesezeit

-

DSPM Sichere Cloud

DSPM Sichere CloudAug 11, 2025

Multi-Cloud-Identität: Was Sie beachten sollten

Erfahren Sie mehr über die Verbesserung der Multi-Cloud-Sicherheit durch Authentifizierung, Zugriffsintelligenz, automatisierte Risiko-Sanierung, einheitliche Überwachung und bewährte Verfahren für Compliance.

Daniel Miller

5 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseAug 11, 2025

Cookie-Bite: Wie Ihre digitalen Krümel es Bedrohungsakteuren ermöglichen, die MFA zu umgehen und den Zugriff auf Cloud-Umgebungen aufrechtzuerhalten

Ein lautloser und unauffindbarer Erstzugriff ist der Grundstein für einen Cyberangriff. MFA dient dazu, unbefugten Zugriff zu verhindern, aber die Angreifer entwickeln sich ständig weiter.

Oren Bahar

13 Min. Lesezeit

-

Sichere Cloud

Sichere CloudJul 11, 2025

Cloud-Datensicherheit: Best Practices

Erschließen Sie die Leistungsfähigkeit von Cloud-Datensicherheit: Entdecken Sie Tipps zu Zugriff, Monitoring, Compliance und mehr, damit Ihr Unternehmen sicher und erfolgreich bleibt.

Daniel Miller

5 Min. Lesezeit

-

AI Security Datensicherheit

AI Security DatensicherheitJul 11, 2025

Ein Leitfaden zur KI-Datensicherheit: Warum sie wichtig ist und wie man es richtig umsetzen

Erfahren Sie mehr darüber, was KI-Datensicherheit wirklich bedeutet, warum sie wichtig ist und wie Sie sensitive Daten schützen, die von KI-Systemen und -Workflows verwendet oder von diesen offengelegt werden.

-1.png)

Lexi Croisdale

8 Min. Lesezeit

-

AI Security Datensicherheit

AI Security DatensicherheitJul 11, 2025

Verborgene Risiken von Shadow AI

Shadow AI ist auf dem Vormarsch, da Mitarbeitende nicht genehmigte KI-Tools verwenden. Erfahren Sie, welche Risiken dies für Sicherheit und Compliance darstellt und wie Sie verantwortungsvoll damit umgehen.

Jonathan Villa

5 Min. Lesezeit

-

AI Security Datensicherheit

AI Security DatensicherheitJun 30, 2025

KI-Modellvergiftung: Was Sie wissen müssen

Erkunden Sie die zunehmende Bedrohung durch „Modellvergiftung“ – Cyberangriffe, bei denen Modelle des maschinellen Lernens manipuliert werden –, und erfahren Sie, wie Ihr Unternehmen sich dagegen verteidigen kann.

Jonathan Villa

3 Min. Lesezeit

-

-1.png) AI Security Datensicherheit Varonis Produkte

AI Security Datensicherheit Varonis ProdukteJun 23, 2025

Einführung von Varonis für ChatGPT Enterprise

Die branchenführende Datensicherheitsplattform von Varonis unterstützt ChatGPT Enterprise von OpenAI und schützt Daten vor den Risiken des Missbrauchs und der Offenlegung durch KI.

Shawn Hays

2 Min. Lesezeit

-

Sichere Cloud

Sichere CloudJun 23, 2025

Multi-Cloud-Sicherheit: Herausforderungen und wie man sie löst

Entdecken Sie leistungsstarke Strategien zum Schutz von Multi-Cloud-Umgebungen. Beseitigen Sie fragmentierte Transparenz, inkonsistente Richtlinien, wachsende Angriffsflächen und Compliance-Probleme.

Daniel Miller

3 Min. Lesezeit

-

AI Security

AI SecurityJun 23, 2025

EchoLeak in Microsoft Copilot: Was es für die Sicherheit von KI bedeutet

Eine kritische Sicherheitslücke in Microsoft 365 Copilot offenbart die Risiken ungesicherter KI-Agenten und warum ein datenzentrierter Ansatz für den Schutz unerlässlich ist.

-1.png)

Lexi Croisdale

3 Min. Lesezeit

-

DSPM Datensicherheit Sichere Cloud

DSPM Datensicherheit Sichere CloudJun 16, 2025

Ist DSPM in der Cloud anders?

Entdecken Sie, wie sich das Data Security Posture Management (DSPM) in der Cloud weiterentwickelt – mit Echtzeittransparenz, Automatisierung und Compliance in dynamischen Multicloud-Umgebungen.

Daniel Miller

4 Min. Lesezeit

-

AI Security

AI SecurityJun 16, 2025

Einführung des Varonis MCP-Servers

Der Varonis MCP-Server vereinfacht die Art und Weise, wie Kunden KI-Tools und -Agenten nutzen, um komplexe Workflows auszuführen.

Nolan Necoechea

2 Min. Lesezeit

-

Jun 09, 2025

Varonis kündigt Identitätsschutz an, um Identitäts- und Datensicherheit zu vereinen

Varonis integriert den Identitätsschutz in seine führende Datensicherheitsplattform, um Sicherheitsverletzungen schneller zu verhindern.

Shawn Hays

3 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseJun 05, 2025

Scattered Spider: Was Sie jetzt wissen müssen

Informieren Sie sich über eine prominente Bedrohungsgruppe und erhalten Sie Empfehlungen zur Abwehr, um die sensitive Daten in Ihrem Unternehmen zu schützen.

Joseph Avanzato

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitJun 02, 2025

3 Schritte zur Sicherung Ihrer Snowflake-Daten

Entdecken Sie die Risiken der Datensicherheit in Snowflake und lernen Sie spezifische Taktiken, um sichere Praktiken zu gewährleisten.

Eugene Feldman

6 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseJun 02, 2025

Einbruch und Wiedereintritt: Anatomie eines resilienten M365 BEC-Angriffs unter Ausnutzung eingehender Konnektoren

Varonis deckte einen BEC-Angriff auf, der Microsoft 365-Admintools ausnutzte und fortgeschrittene Angreifermethoden und die Ausnutzung von Administratorberechtigungen offenlegte.

Paul Wang

4 Min. Lesezeit

-

AI Security Datensicherheit

AI Security DatensicherheitJun 02, 2025

Der Bericht zur Datensicherheit zeigt, dass 99 % der Unternehmen sensible Informationen gegenüber KI offengelegt haben.

Der Bericht zur Datensicherheit 2025 von Varonis enthält Informationen zu Erkenntnissen aus 1.000 realen IT-Umgebungen, um die dunkle Seite des KI-Booms aufzudecken und welche proaktiven Schritte Unternehmen unternehmen können, um kritische Informationen zu sichern.

-1.png)

Lexi Croisdale

1 Min. Lesezeit

-

Sichere Cloud

Sichere CloudMai 27, 2025

Infrastructure-as-Code erkunden: Ein tiefer Einblick in die Technik

Erfahren Sie, wie Infrastructure-as-Code (IaC) die Sicherheit verbessert, den Betrieb vereinfacht und das Infrastrukturmanagement optimiert.

Daniel Miller

2 Min. Lesezeit

-

AI Security

AI SecurityMai 06, 2025

Verbesserte Erkennung von Bedrohungen mit Agenten-basierter KI

Varonis gibt die Einführung von Agenten-basierter KI bekannt, um die Bemühungen unserer erstklassigen Experten zu verstärken, damit Kunden rund um die Uhr Datenschutz erhalten.

Nolan Necoechea

2 Min. Lesezeit

-

AI Security

AI SecurityMai 06, 2025

Wir stellen vor: AI Shield – immer aktive KI-Risikoabwehr

AI Shield ist Teil einer wachsenden Anzahl von KI-gestützten Funktionen in der Varonis Data Security Platform, die die Datensicherheit mühelos gestalten

Nolan Necoechea

2 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteMai 06, 2025

Varonis startet strategisches Account-Management-Team in der DACH-Region

Mit unserer Datensicherheitsplattform sprechen wir eine Vielzahl Unternehmen unterschiedlichster Größe aus den verschiedensten Branchen an. Um insbesondere Großkunden noch gezielter betreuen zu können, haben wir jetzt mit Thomas Gelewski und Mario Schildberger ein Strategic Account Management-Team für die DACH-Region aufgebaut.

-1.png)

Lexi Croisdale

1 Min. Lesezeit

-

Sichere Cloud

Sichere CloudApr 30, 2025

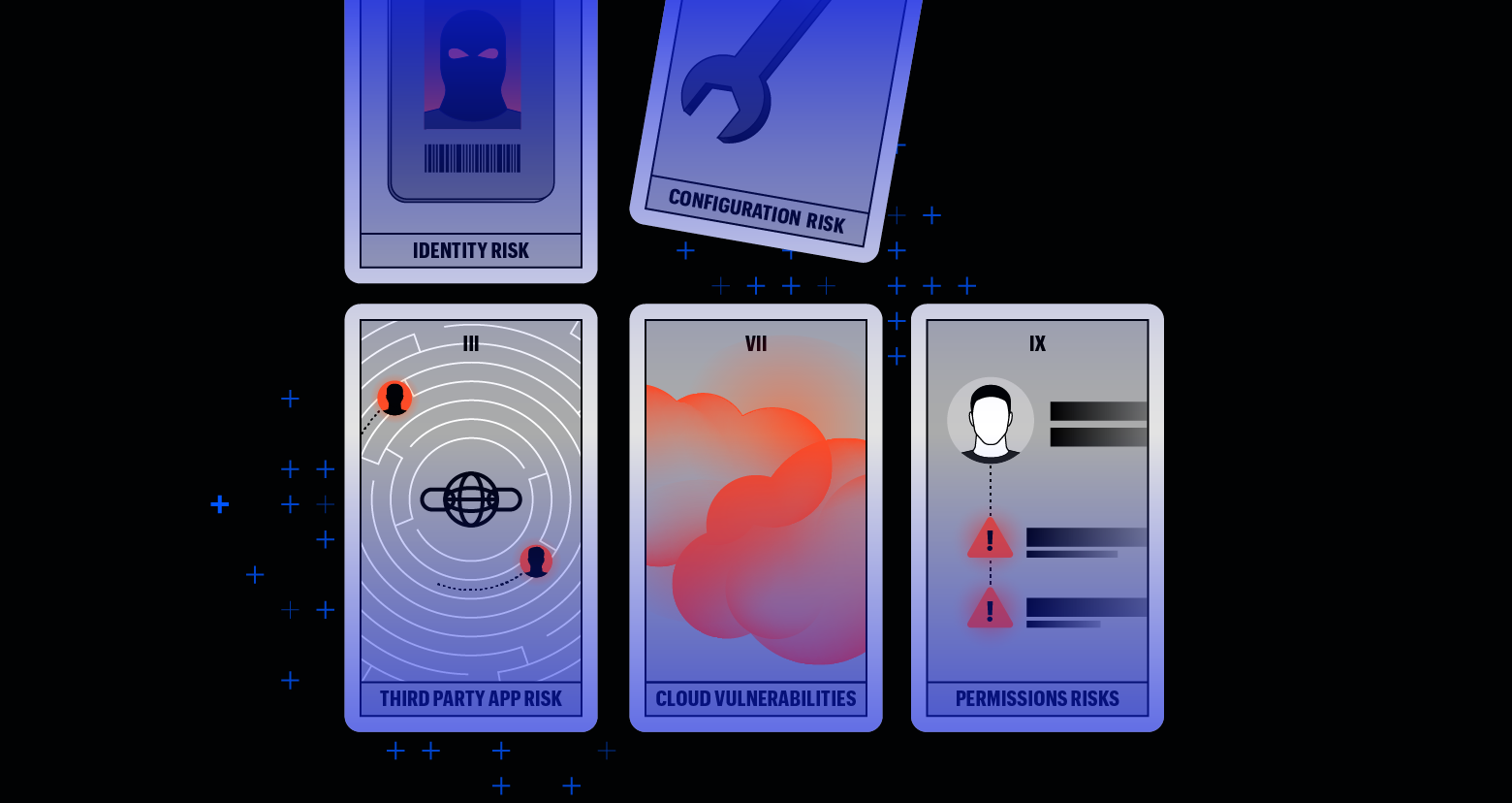

So schützen Sie Ihre Cloud-Umgebung vor den fünf größten aktuellen Bedrohungen

Erfahren Sie mehr über die fünf größten Cloud-Bedrohungen für Ihre sensitiven Daten und wie Sie Ihr Unternehmen davor schützen können.

-1.png)

Lexi Croisdale

5 Min. Lesezeit

-

.png) Datensicherheit Varonis Produkte

Datensicherheit Varonis ProdukteApr 28, 2025

Varonis arbeitet mit Pure Storage zusammen, um kritische Daten zu schützen

Gemeinsam ermöglichen Varonis und Pure Storage es ihren Kunden, sensitive Daten proaktiv zu sichern, Bedrohungen zu erkennen und sich entwickelnde Datenschutz- und KI-Regeln einzuhalten.

Nolan Necoechea

2 Min. Lesezeit

-

Bedrohungsanalyse Ransomware Sichere Cloud

Bedrohungsanalyse Ransomware Sichere CloudApr 22, 2025

RansomHub – Was Sie über die schnell aufkommende Bedrohung wissen müssen

Die berüchtigte Ransomware-Gruppe RansomHub hat über 200 Opfer in Branchen wie IT, Gesundheitswesen, Finanzen und mehr geschädigt.

Joseph Avanzato

4 Min. Lesezeit

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudApr 22, 2025

Datenermittlung und -klassifizierung: Die Bedeutung der Art und Weise, wie Daten gescannt werden

Die Datenermittlung und -klassifizierung sind die Grundlagen für Data Security Posture Management und Datensicherheit, aber wie Ihre Daten gescannt werden, ist wichtiger, als Sie vielleicht denken.

Nolan Necoechea

3 Min. Lesezeit

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudApr 22, 2025

Wir stellen vor: der Azure Access Graph zum Auffinden und Beheben von Cloud-Sicherheitsproblemen

Rundum-Einblick in den Azure-Datenzugriff, Berechtigungen und Identitäten über CIEM und Datenermittlungstools hinaus

Shawn Hays

3 Min. Lesezeit

-

Sichere Cloud

Sichere CloudApr 07, 2025

Navigieren in der Cloud: Kubernetes-Trends im Jahr 2025

Mit dem Fortschreiten des Jahres 2025 verändert sich die Welt der Cloud-Sicherheit und von Kubernetes rasant, was aufregende neue Herausforderungen und Wachstumschancen mit sich bringt.

Daniel Miller

3 Min. Lesezeit

-

Sichere Cloud Varonis Produkte

Sichere Cloud Varonis ProdukteApr 07, 2025

Varonis übernimmt Cyral, um die Überwachung der Datenbankaktivität neu zu erfinden

Die strategische DAM-Akquisition beschleunigt unsere Mission, KI-gestützte Datensicherheit für alle Daten überall bereitzustellen.

Yaki Faitelson

3 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteMär 31, 2025

Optimieren Sie die Daten-Governance mit der Data Lifecycle Automation von Varonis.

Setzen Sie Richtlinien zu Data Governance, Lebenszyklus und Compliance automatisch durch, ohne Code schreiben zu müssen. Kopieren oder verschieben Sie große Datenmengen Domänen- oder Plattform-übergreifend, ohne das Risiko einzugehen, Berechtigungen zu übergehen oder den Betrieb zu unterbrechen.

Nathan Coppinger

4 Min. Lesezeit

-

Sichere Cloud

Sichere CloudMär 27, 2025

Darum scheitern Cloud-Sicherheitsprogramme

Entdecken Sie die Geheimnisse einer robusten Cloud-Sicherheit. Erfahren Sie, wie Sie häufige Herausforderungen meistern und Ihr Unternehmen vor Datenlecks und Cyber-Bedrohungen schützen.

Daniel Miller

4 Min. Lesezeit

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudMär 24, 2025

Rippling – Glauben Sie es oder nicht: Wie der größte Fall von Wirtschaftsspionage in diesem Jahrhundert zustande kam

Rippling, ein führender Anbieter von Workforce Management-Software, hat eine Klage gegen seinen Konkurrenten Deel eingereicht und beschuldigt ihn, einen Spion eingeschleust und Kunden- und Wettbewerbsinformationen exfiltriert zu haben. In diesem Blog erfahren Sie, wie es dazu kam und wie es hätte verhindert werden können.

Shawn Hays

5 Min. Lesezeit

-

AI Security Datensicherheit

AI Security DatensicherheitMär 17, 2025

Die wichtigsten Fragen und Antworten zur KI-Sicherheit im Jahr 2025

Generative KI kann die Produktivität steigern, erfordert jedoch einen soliden Sicherheitsplan. Wir haben die wichtigsten Fragen zur KI-Sicherheit beantwortet, damit Sie KI in Ihrer Organisation mit Zuversicht einsetzen können.

Shawn Hays

13 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseMär 17, 2025

Salt Typhoon: Die Bedrohungsgruppe hinter bedeutenden Cyberangriffen

Varonis Threat Labs analysiert Salt Typhoon, eine APT-Gruppe, die für eine Reihe von Sicherheitsverletzungen verantwortlich ist, die auf die US-Infrastruktur und Regierungsbehörden abzielen.

Joseph Avanzato

5 Min. Lesezeit

-

AI Security Datensicherheit Salesforce Sichere Cloud

AI Security Datensicherheit Salesforce Sichere CloudFeb 17, 2025

3 Schritte zur Vorbereitung auf Agentforce

Entdecken Sie die Risiken der Aktivierung von Agentforce ohne ausreichende Datensicherheit und lernen Sie spezifische Taktiken kennen, um eine sichere Bereitstellung zu gewährleisten.

Eugene Feldman

4 Min. Lesezeit

-

Sichere Cloud Varonis Produkte

Sichere Cloud Varonis ProdukteFeb 13, 2025

Wir stellen vor: Varonis für ServiceNow

Varonis unterstützt nun ServiceNow und ermöglicht es ServiceNow-Kunden, ihre sensitive Daten zu schützen, Verstöße zu verhindern und Vorschriften einzuhalten.

Nolan Necoechea

2 Min. Lesezeit

-

Datensicherheit Varonis Produkte

Datensicherheit Varonis ProdukteFeb 13, 2025

Varonis fügt dynamische Daten-Maskierung der vereinheitlichten Data Security Platform hinzu

Maskieren Sie Daten automatisch in Datenbanken und Data Warehouses, einschließlich Amazon Redshift, Google BigQuery und Snowflake.

Nathan Coppinger

3 Min. Lesezeit

-

Active Directory Datensicherheit

Active Directory DatensicherheitFeb 13, 2025

Warum Identität die größte Schwachstelle der Datensicherheit ist

Moderne Datensicherheitsplattformen (DSP) müssen Identitätsrisiken und Kontext integrieren, um eine effektive Verwaltung der Sicherheitslage und eine wirkungsvolle Bedrohungserkennung und -bekämpfung zu ermöglichen.

Shawn Hays

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitFeb 11, 2025

Untersuchungen zeigen, dass 57 % der Cyberangriffe mit einer kompromittierten Identität beginnen.

Unser neuester Forschungsbericht untersucht die im Jahr 2024 gemeldeten Cyberangriffe und darin wird detailliert behandelt, wie sie auftraten, welche Folgen sie hatten und wie Sie Ihr Unternehmen schützen können.

Nolan Necoechea

2 Min. Lesezeit

-

AI Security Datensicherheit

AI Security DatensicherheitFeb 07, 2025

DeepSeek Discovery: So können Sie Shadow AI finden und stoppen

Verstehen Sie die Auswirkungen auf die Sicherheit, wenn Mitarbeitende DeepSeek nutzen, beispielsweise Shadow AI, und wie Ihr Unternehmen Risiken sofort mindern kann.

Rob Sobers

2 Min. Lesezeit

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudFeb 07, 2025

Varonis wurde erneut im GigaOm Radar für Datensicherheitsplattformen als branchenführend ausgezeichnet

GigaOm, ein führendes Analystenhaus, zeichnet Varonis für Verhaltensanalysen, Zugriffssicherheit, Service-Integration und kontinuierliche Innovationen in KI und Automatisierung aus. Hinweis: Dieser Blog wurde mit Hilfe von KI übersetzt und von unserem Team überprüft.

Nolan Necoechea

2 Min. Lesezeit

-

Ransomware Sichere Cloud

Ransomware Sichere CloudFeb 07, 2025

Ransomware zielt auf AWS S3 Buckets ab: So verhindern Sie eine Verschlüsselung ohne Möglichkeit der Wiederherstellung

Eine neue Ransomware-Bedrohung zielt auf Benutzer von AWS S3 Buckets ab, was für ungeschützte Unternehmen ein Verlustgeschäft sein könnte.

Daniel Miller

2 Min. Lesezeit

-

Sichere Cloud

Sichere CloudFeb 07, 2025

Implementierung von AWS Resource Control Policies: Hauptmerkmale und Vorteile

Die neuen Resource Control Policies (RCPs) von AWS sollen die Kontrolle über den Ressourcenzugriff verbessern. Organisationen sollten bei der Implementierung jedoch vorsichtig vorgehen.

Dubie Dubendorfer

2 Min. Lesezeit

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudJan 24, 2025

AWS vs. Azure vs. Google: Cloud-Dienste im Vergleich

Dieser Vergleich von AWS, Azure und Google bewertet die Public-Cloud-Anbieter hinsichtlich Preisgestaltung, Rechenleistung, Speicher und anderer Merkmale.

Dubie Dubendorfer

6 Min. Lesezeit

-

Data Security Threat Research

Data Security Threat ResearchJan 23, 2025

Missbrauch von falsch konfigurierten Salesforce-Communitys für Spionage und Datendiebstahl

Our research team has discovered numerous publicly accessible Salesforce Communities that are misconfigured and expose sensitive information.

Nitay Bachrach

20 Min. Lesezeit

-

Datensicherheit

DatensicherheitJan 17, 2025

Die NIS2 kommt spät, aber sicher

Aus der großen Unsicherheit wird offensichtlich das große Warten: Eigentlich hätte schon im Oktober 2024 die Umsetzung der NIS2 in nationales Recht erfolgen sollen.

Volker Sommer

2 Min. Lesezeit

-

Datensicherheit

DatensicherheitDez 13, 2024

CISO-Geheimnisse: Aufbau des ultimativen Sicherheitsplans für 2025

Erfahren Sie, warum die Bedrohungen im Bereich Cyber-Security möglicherweise nicht so fortschrittlich sind, wie sie scheinen und erhalten Sie strategische Ratschläge zur Entwicklung Ihres Sicherheitsplans.

Megan Garza

3 Min. Lesezeit

-

Bedrohungsanalyse Datensicherheit

Bedrohungsanalyse DatensicherheitDez 06, 2024

Gefangen im Netz: Entlarvung fortschrittlicher Phishing-Techniken

Lernen Sie neue, fortschrittliche Phishing-Taktiken kennen, die von Angreifern eingesetzt werden, und wie Ihr Unternehmen diese bekämpfen kann.

Tom Barnea

4 Min. Lesezeit

-

DSPM Varonis Produkte

DSPM Varonis ProdukteDez 06, 2024

Wir stellen Varonis für Databricks vor

Sichern Sie sensible Daten in Databricks in großem Umfang mit umfassender Transparenz, proaktiver Behebung und aktiver Bedrohungserkennung mithilfe von Varonis, einer einheitlichen Datensicherheitsplattform.

Nolan Necoechea

2 Min. Lesezeit

-

.png) Sichere Cloud Varonis Produkte

Sichere Cloud Varonis ProdukteNov 29, 2024

Varonis erweitert die branchenführende Cloud-Datensicherheit auf Azure-Datenbanken

Entdecken und schützen Sie wichtige Daten, die in Azure-Datenspeichern gespeichert sind, mit der branchenführenden Cloud-Datensicherheit von Varonis.

Nathan Coppinger

3 Min. Lesezeit

-

Sichere Cloud Varonis Produkte

Sichere Cloud Varonis ProdukteNov 29, 2024

Einführung von Varonis für Google Cloud

Die Unterstützung von Varonis für Google Cloud bietet den großen Cloud-Anbietern einen einheitlichen und automatisierten Ansatz für die Datensicherheit.

.jpg)

Ellen Wilson

Min. Lesezeit

-

AI Security

AI SecurityNov 13, 2024

Wie das Tampa General Hospital Copilot sicher mit Varonis eingeführt hat

Erfahren Sie, wie das Tampa General Hospital Microsoft 365 Copilot sicher einsetzt, um Verwaltungsaufgaben mit Varonis zu bewältigen.

-1.png)

Lexi Croisdale

2 Min. Lesezeit

-

Datensicherheit Datensicherheit & Compliance

Datensicherheit Datensicherheit & ComplianceOkt 29, 2024

Top 10 Tipps für das Cyber-Security-Bewusstsein: So bleiben Sie sicher und proaktiv

Angesichts der zunehmenden Zahl von Sicherheitsverstößen muss der Cyber-Security höchste Priorität eingeräumt werden.. Befolgen Sie diese präventiven Tipps zur Cyber-Security, um die Sicherheitspraktiken zu verbessern.

-1.png)

Lexi Croisdale

6 Min. Lesezeit

-

Sichere Cloud

Sichere CloudOkt 29, 2024

Unterbrechungen in der Cloud: Schutz vor den größten LLM-Risiken

Informieren Sie sich über das Risiko, das Large Language Models (LLMs) für Ihre Cloud-Sicherheit darstellen und erfahren Sie, warum es wichtig ist, bei der Einführung neuer Technologien vorsichtig zu sein.

Megan Garza

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitOkt 14, 2024

The Attacker’s Playbook: Sicherheitstaktiken von der Frontlinie

Verstehen Sie die Denkweise eines Bedrohungsakteurs, um ihre Sicherheitslage zu stärken, mit Tipps der Forensik-Experten von Varonis.

-1.png)

Lexi Croisdale

3 Min. Lesezeit

-

.png) Varonis Produkte

Varonis ProdukteOkt 01, 2024

Salesforce-Schutz: Sanierung falsch konfigurierter Websites

Varonis ermöglicht es Unternehmen, falsch konfigurierte Gastberechtigungen für Salesforce-Websites, die sensitive Daten öffentlich zugänglich machen, zu identifizieren und zu beheben.

Nathan Coppinger

2 Min. Lesezeit

-

DSPM Datensicherheit

DSPM DatensicherheitOkt 01, 2024

Datensicherheit in der Cloud: Wichtige Anwendungsfälle für DSPM

Entdecken Sie die wichtigsten Anwendungsfälle für Data Security Posture Management (DSPM) und erfahren Sie, warum dieses Framework nur ein Teil eines ganzheitlichen Datensicherheitsansatzes ist.

Nolan Necoechea

4 Min. Lesezeit

-

Datensicherheit

DatensicherheitOkt 01, 2024

Was ist Datensicherheit: Definition, Erklärung und Leitfaden

Erfahren Sie mehr über Datensicherheit, warum sie wichtig ist und wie Sie mit Varonis Ihre wertvollste – und anfälligste – Ressource schützen können.

Nolan Necoechea

8 Min. Lesezeit

-

AI Security Datensicherheit & Compliance

AI Security Datensicherheit & ComplianceAug 29, 2024

Das EU-KI-Gesetz: Was es ist und warum es wichtig ist

Ein Überblick über die weltweit erste umfassende KI-Verordnung, deren Compliance-Anforderungen und wie Geldstrafen von bis zu 35 Millionen Euro (38 Millionen USD) vermieden werden können.

Nolan Necoechea

3 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteAug 21, 2024

Varonis gibt Integrationen mit SentinelOne und Microsoft Defender for Endpoint an

Varonis ist nun mit den führenden EDR-Anbietern Microsoft Defender for Endpoint und SentinelOne integriert und erweitert so unsere MDDR-Sichtbarkeit auf die Endpoints der Kunden.

Shane Walsh

1 Min. Lesezeit

-

Datensicherheit

DatensicherheitAug 16, 2024

Varonis kündigt KI-gestützte Datenermittlung und -klassifizierung an

Das neue LLM-gesteuerte Datenscanning von Varonis bietet Kunden einen tieferen Geschäftskontext mit unübertroffener Präzision und Skalierbarkeit.

Rob Sobers

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitAug 15, 2024

Varonis Channel-Awards: Vier Gewinner und eine große Siegerin – die Datensicherheit

Varonis Channel-Awards: Vier Gewinner und eine große Siegerin – die Datensicherheit

Jan-Darius Fötsch

2 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteAug 15, 2024

Integrieren Sie mithilfe von Webhooks datenzentrierte Erkenntnisse in Ihre Sicherheitsworkflows

Nutzen Sie Webhooks, um die einzigartigen, datenzentrierten Einblicke von Varonis ganz einfach in Ihr Sicherheitssystem zu integrieren und so die Überwachung zu konsolidieren und die Sicherheitsworkflows zu verbessern.

Nathan Coppinger

2 Min. Lesezeit

-

Salesforce Varonis Produkte

Salesforce Varonis ProdukteJul 26, 2024

Salesforce schützen: Verhindern der Erstellung öffentlicher Links

Identifizieren und verhindern Sie die Erstellung öffentlicher Salesforce-Links und reduzieren Sie Ihren möglichen Schaden mit Varonis.

Nathan Coppinger

2 Min. Lesezeit

-

Sichere Cloud

Sichere CloudJul 12, 2024

Grundlagen der Cloud-Sicherheit: Argumente für automatisiertes DSPM

Data Security Posture Management (DSPM) hat sich als Standard für die Sicherung sensibler Daten in der Cloud und anderen Umgebungen etabliert. Ohne Automatisierung hat DSPM jedoch keine Chance: Sie ist entscheidend für die Bewältigung der Herausforderungen bei der Sicherung von Daten in der Cloud.

Nolan Necoechea

3 Min. Lesezeit

-

AI Security Datensicherheit

AI Security DatensicherheitJul 12, 2024

Warum Ihr Unternehmen vor dem Einsatz von KI-Tools eine Copilot-Sicherheitsüberprüfung benötigt

Die Überprüfung Ihrer Sicherheitslage vor dem Einsatz von generativen KI-Tools wie Copilot für Microsoft 365 ist ein wichtiger erster Schritt.

-1.png)

Lexi Croisdale

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitJul 09, 2024

DSPM-Buyer’s Guide

Verstehen Sie die verschiedenen Arten von DSPM-Lösungen, vermeiden Sie häufige Fallstricke und stellen Sie Fragen, um sicherzustellen, dass Sie eine Datensicherheitslösung erwerben, die Ihren individuellen Anforderungen entspricht.

Rob Sobers

8 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteJul 05, 2024

Varonis erweitert Datenbank-Support auf Amazon Redshift

Varonis für AWS unterstützt jetzt Amazon Redshift und ermöglicht es Unternehmen, die Sicherheit ihrer kritischen Datenbanken zu gewährleisten.

Nathan Coppinger

2 Min. Lesezeit

-

Jun 27, 2024

So verhindern Sie Ihr erstes KI-Datenleck

Erfahren Sie, wie der breite Einsatz von GenAI-Copilots unweigerlich zu mehr Datenlecks führen wird, wie Matt Radolec von Varonis in einer Keynote-Sitzung der RSA Conference 2024 erklärte.

Nolan Necoechea

3 Min. Lesezeit

-

DSPM

DSPMJun 26, 2024

Was ist Data Security Posture Management (DSPM)?

Erfahren Sie, was Data Security Posture Management (DSPM) ist und was nicht, warum es wichtig ist, wie es funktioniert und wie man DSPM-Lösungen bewertet.

Nolan Necoechea

7 Min. Lesezeit

-

Datensicherheit

DatensicherheitJun 24, 2024

Ein praktischer Leitfaden zur sicheren Bereitstellung von generativer KI

Varonis und Jeff Pollard, Sicherheits- und Risikoanalyst bei Forrester, geben Einblicke, wie Sie generative KI sicher in Ihr Unternehmen integrieren können.

Megan Garza

3 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteJun 24, 2024

Varonis erweitert die branchenführenden DSPM-Funktionen um automatisierte Sanierung für AWS

Die neue Automatisierung behebt die Exposure und entfernt veraltete Benutzer, Rollen und Zugriffsschlüssel in AWS. Damit festigt Varonis seine Position als einzige Datensicherheitsplattform mit aktiven DSPM-Funktionen.

Nathan Coppinger

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitJun 19, 2024

Die Zukunft der Cloud-Datensicherheit: Mit DSPM mehr erreichen

Erfahren Sie, worauf Sie bei der Bewertung einer DSPM-Lösung achten müssen, warum IaaS-Automatisierung unerlässlich ist und wie Sie Ihr Unternehmen auf die Zukunft von DSPM vorbereiten können.

Mike Thompson

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitJun 06, 2024

Was ist Managed Data Detection and Response (MDDR)?

XDR- und MDR-Angebote sind bedrohungsspezifisch und lassen Sie datenseitig im Dunkeln. Varonis MDDR hilft dabei, komplexe Bedrohungen für Ihr wertvollstes Asset abzuwehren: Ihre Daten.

Mike Thompson

3 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteMai 28, 2024

Varonis erweitert DSPM-Funktionen mit umfassenderem Azure- und AWS-Support

Varonis erweitert seine IaaS-Abdeckung auf AWS-Datenbanken und Azure Blob Storage und stärkt die CSPM- und DSPM-Säulen unserer Datensicherheitsplattform.

Nathan Coppinger

4 Min. Lesezeit

-

Mai 21, 2024

Stoppen Sie Konfigurationsabweichungen mit Varonis

Stoppen Sie Konfigurationsabweichungen in Ihrer Umgebung mit der automatisierten Varonis-Plattform zum Management der Datensicherheitslage.

Nathan Coppinger

2 Min. Lesezeit

-

Sichere Cloud

Sichere CloudMär 12, 2024

Verstehen und Anwenden des Modells der gemeinsamen Verantwortung in Ihrer Organisation

Um erhebliche Sicherheitslücken und Risiken für sensible Daten zu vermeiden, müssen Unternehmen verstehen, wie das Modell der gemeinsamen Verantwortung funktioniert, das viele SaaS-Anbieter verwenden.

Tristan Grush

2 Min. Lesezeit

-

Featured Sichere Cloud

Featured Sichere CloudFeb 20, 2024

Varonis beschleunigt die sichere Einführung von Microsoft Copilot für Microsoft 365

Varonis und Microsoft haben sich auf eine strategische Zusammenarbeit geeinigt, um Unternehmen dabei zu helfen, eines der leistungsstärksten Produktivitätstools der Welt sicher zu nutzen – Microsoft Copilot für Microsoft 365.

Rob Sobers

1 Min. Lesezeit

-

.png) Datensicherheit

DatensicherheitFeb 20, 2024

Hinter dem Varonis-Rebranding

Entdecken Sie die Strategie, die hinter dem Rebranding von Varonis steht – mit einem Übergang zu einem Heldenarchetyp und der Einführung von Protector 22814.

Courtney Bernard

3 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseFeb 08, 2024

Entdeckung von Sicherheitslücken in Outlook und neue Möglichkeiten, NTLM-Hashes zu leaken

Varonis Threat Labs hat einen neuen Outlook-Exploit und drei neue Möglichkeiten entdeckt, auf NTLM-v2-Hash-Passwörter zuzugreifen.

Dolev Taler

7 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteJan 29, 2024

Varonis erweitert sein Angebot, um auch wichtige Snowflake-Daten zu schützen

Varonis deckt jetzt auch Snowflake mit seinem DSPM-Angebot ab und bietet so mehr Transparenz und Datensicherheit für wichtige Snowflake-Daten.

Nathan Coppinger

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitJan 16, 2024

Cybersecurity-Trends 2024: Was Sie wissen müssen

Erfahren Sie mehr über Datensicherheitsmanagement, KI-Sicherheitsrisiken, Änderungen bei der Compliance und mehr, um Ihre Cybersecurity-Strategie für 2024 vorzubereiten.

-1.png)

Lexi Croisdale

4 Min. Lesezeit

-

Sichere Cloud

Sichere CloudJan 03, 2024

Ist Ihr Unternehmen bereit für Microsoft Copilot?

In dieser Schritt-für-Schritt-Anleitung erfahren Sie, wie Sie mit Varonis auf sichere Weise generative KI-Tools implementieren.

.png)

Brian Vecci

9 Min. Lesezeit

-

Datensicherheit

DatensicherheitDez 13, 2023

Das war 2023 – so wird 2024

Im Kielwasser der massiven Verbreitung von WannaCry im letzten Monat sorgt gerade eine neue Variante von Ransomware für massive Störungen, dieses Mal unter der Bezeichnung „NotPetya“. Fast den gesamten Morgen...

Sebastian Mehle

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitDez 08, 2023

Podcast-Empfehlung: Alles, was Sie zu Data Security Posture Management

Im Gespräch mit Oliver Schonschek, News-Analyst bei Insider Research, hatte ich die Möglichkeit, das Konzept Data Security Posture Management zu erklären und zu zeigen, wie es sich in der Praxis umsetzen lässt. Dabei stand zunächst die Frage im Raum, ob und inwieweit wir unsere bisherigen Security-Konzepte neu denken müssen. Werden durch DSPM bewährte Praktiken wie Endpoint-Sicherheit, Firewalls und ähnliches gar obsolet?

Sebastian Mehle

1 Min. Lesezeit

-

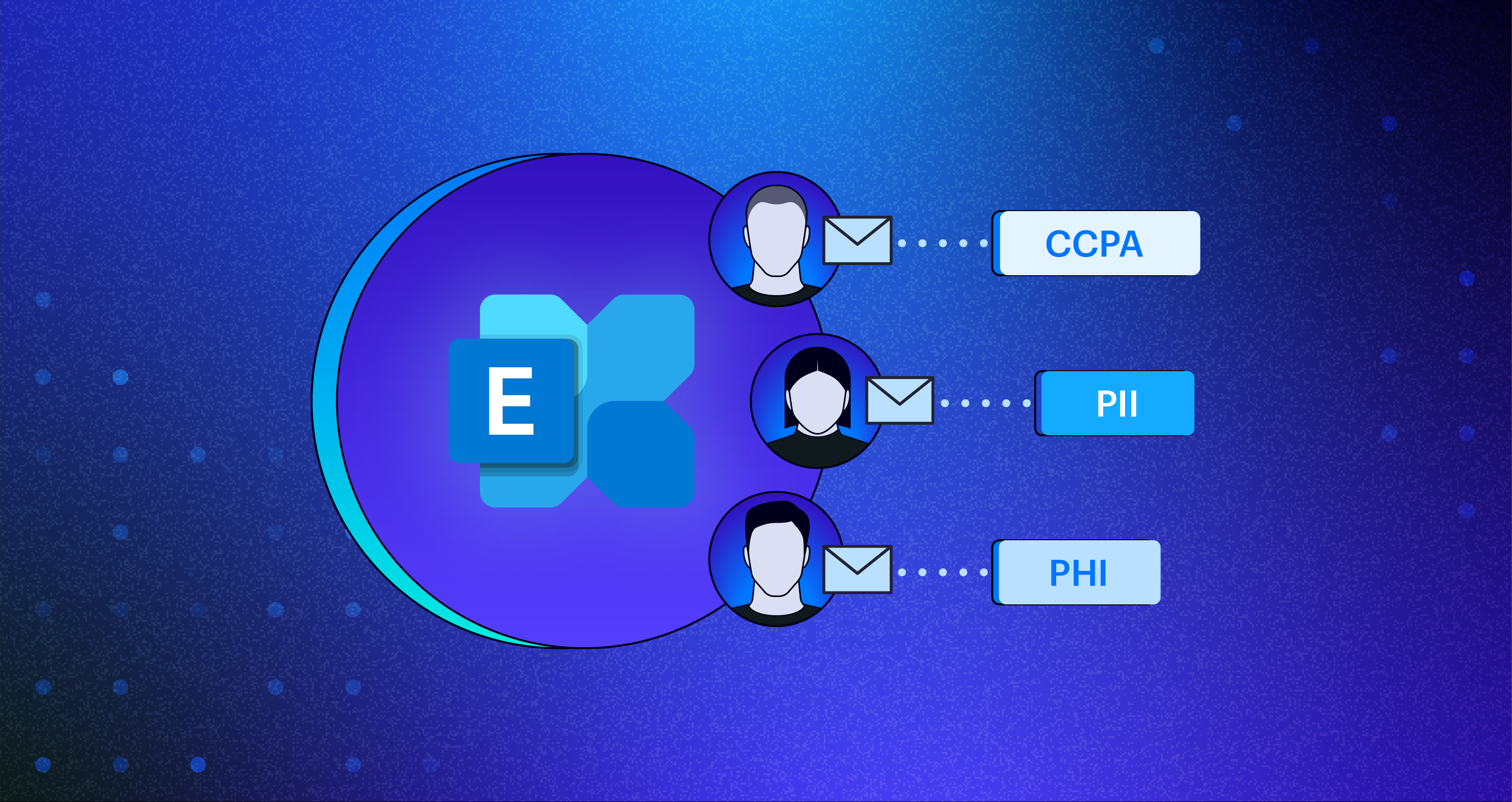

Varonis Produkte

Varonis ProdukteDez 01, 2023

Wie Varonis bei der E-Mail-Sicherheit hilft

Entdecken Sie, wie Sie proaktiv Ihre E-Mail-Angriffsfläche reduzieren, die Datenexfiltration stoppen und das KI-Risiko mit präziser und automatisierter E-Mail-Sicherheit eindämmen können.

Yumna Moazzam

4 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteNov 28, 2023

Varonis führt Athena AI ein, um Datensicherheit und Vorfallsreaktion zu transformieren

Mit Athena AI, der neuen KI-Ebene für Varonis, können Kunden mit natürlicher Sprache tiefgreifende Sicherheitsuntersuchungen und Analysen effizienter durchführen.

Avia Navickas

3 Min. Lesezeit

-

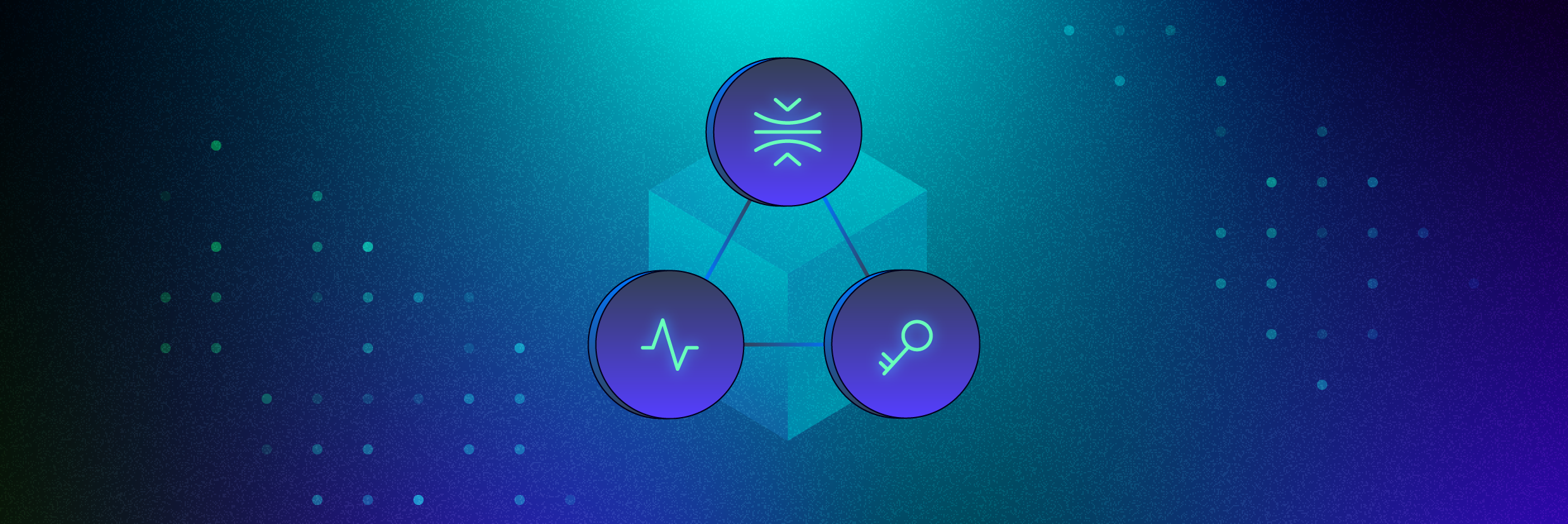

Datensicherheit

DatensicherheitNov 14, 2023

Drei Methoden, mit denen Varonis Ihnen hilft, Insider-Bedrohungen zu bekämpfen

Es ist schwierig für Unternehmen, Insider-Bedrohungen zu bekämpfen. Die moderne Cyber-Security-Lösung von Varonis nutzt die Datensicherheits-Triade aus Sensibilität, Zugriff und Aktivität, um Bedrohungen zu bekämpfen.

Shane Walsh

Min. Lesezeit

-

Datensicherheit

DatensicherheitNov 14, 2023

So funktioniert die Datenrisikobewertung von Varonis

Erfahren Sie, wie die kostenlose Datenrisikobewertung von Varonis funktioniert und was sie zur fortschrittlichsten DRA der Branche macht.

-1.png)

Lexi Croisdale

8 Min. Lesezeit

-

Datensicherheit

DatensicherheitNov 09, 2023

Varonis führt den DSPM-Markt bei Gartner Peer Insights an

Als führendes Unternehmen im Bereich der Datensicherheit ist Varonis stolz darauf, in der Kategorie Data Security Posture Management von Gartner auf Platz 1 eingestuft zu werden.

Avia Navickas

5 Min. Lesezeit

-

AI Security

AI SecurityNov 07, 2023

Praktischer Einsatz von KI: Drei Schritte zur Vorbereitung und zum Schutz Ihres Unternehmens

Erfahren Sie, wie Ihr Unternehmen Ihre sensitiven Daten vorbereiten und vor den Risiken schützen kann, die generative KI mit sich bringt.

Yaki Faitelson

3 Min. Lesezeit

-

Sichere Cloud

Sichere CloudNov 06, 2023

DSPM- und CSPM-Lösungen im Vergleich: Daten- und Cloud-Sicherheit gewährleisten mit Varonis

Erfahren Sie, warum DSPM- und CSPM-Lösungen eine derart wichtige Rolle spielen, und sehen Sie, wie Varonis es Ihnen ermöglicht, die Lücke zwischen Cloud- und Datensicherheit zu schließen.

Nathan Coppinger

Min. Lesezeit

-

AI Security

AI SecurityOkt 16, 2023

Chancen und Risiken: Was generative KI für die Sicherheit bedeutet

Mit der zunehmenden Beliebtheit von KI kommen jedoch auch Bedenken hinsichtlich der Risiken auf, die mit dem Einsatz dieser Technologie verbunden sind. Erfahren Sie mehr über die Chancen und Risiken der Nutzung generativer KI.

-1.png)

Lexi Croisdale

8 Min. Lesezeit

-

Datensicherheit

DatensicherheitOkt 16, 2023

DSPM Deep Dive: Datensicherheitsmythen entlarvt

DSPM ist die führende Abkürzung im Bereich Cyber-Security. Allerdings gibt es nach dem jüngsten Hype viel Verwirrung darum, was genau Data Security Posture Management bedeutet. Lassen Sie uns das entmystifizieren.

Kilian Englert

Min. Lesezeit

-

Datensicherheit

DatensicherheitOkt 05, 2023

Wir sehen uns auf der it-sa 2023

Seit 2009 trifft sich die IT-Security-Welt zur it-sa Expo&Congress in Nürnberg. Auf unserem Messestand (7A-319) zeigen wir, wie Unternehmen ihre wertvollen sensitiven Daten wirkungsvoll vor Insider-Angriffen, Datendiebstahl, Spionage und Ransomware schützen können.

Jan-Darius Fötsch

2 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteSep 29, 2023

Varonis kündigt Integration von Salesforce Shield an

Varonis kann jetzt mit Salesforce Shield integriert werden, um einen tiefen Einblick in Salesforce zu ermöglichen und Unternehmen dabei zu helfen, ihre geschäftskritischen Daten zu schützen.

Nathan Coppinger

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitSep 21, 2023

Nuvias – an Infinigate Group company ist unser Distribution Partner of the Year

Für den Distributor, wie auch die Reseller, die sich für Varonis als Portfolioerweiterung entscheiden, hat dies den Vorteil, keine Wettbewerbslösung zu einer bereits vorhanden Herstellerbeziehung aufzunehmen, sondern den Endkunden eine zusätzliche Sicherheitsarchitektur anzubieten.

Jan-Darius Fötsch

2 Min. Lesezeit

-

Datensicherheit

DatensicherheitSep 20, 2023

Die ersten 90 Tage eines CISO: Der ultimative Aktionsplan und Tipps

In den letzten 10 Jahren ist die Rolle eines CISO ziemlich komplex geworden. Am Ende dieses Blogs verfügen Sie über einen soliden 90-Tage-Plan für den Einstieg in eine neue CISO-Rolle.

Avia Navickas

Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteSep 15, 2023

Varonis bietet branchenführende Salesforce-Sicherheit

Varonis bietet branchenführende Salesforce-Sicherheit

Avia Navickas

6 Min. Lesezeit

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudSep 08, 2023

Sind Ihre Daten sicher vor Insidern? Fünf Schritte, um Ihre Geheimnisse zu schützen

In diesem Artikel erklären wir, mit welchen fünf Schritten Sie ermitteln können, wie gut Sie auf einen böswilligen Insider oder einen externen Angreifer vorbereitet sind, der das Konto oder den Computer eines Insiders kompromittiert.

Yaki Faitelson

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitSep 07, 2023

Die Vorteile von Berichten zu Bedrohungen und Datenschutzverletzungen

Berichte zu Bedrohungen und Datenschutzverletzungen können Unternehmen dabei helfen, Sicherheitsrisiken zu verwalten und Strategien zur Bekämpfung zu entwickeln. Lernen Sie unsere drei Säulen der effektiven Datensicherung und die Vorteile solcher Berichte kennen.

Scott Shafer

2 Min. Lesezeit

-

Datensicherheit Salesforce

Datensicherheit SalesforceSep 04, 2023

Die größten Sicherheitsrisiken für Ihre Salesforce-Organisation

Erfahren Sie, wie Salesforce-Fachleute und Sicherheitsteams die größten Risiken in ihren Umgebungen bekämpfen können.

-1.png)

Lexi Croisdale

Min. Lesezeit

-

Datensicherheit

DatensicherheitAug 14, 2023

Generative AI Security: Ensuring a Secure Microsoft Copilot Rollout

Dieser Artikel beschreibt, wie das Sicherheitsmodell von Microsoft 365 Copilot funktioniert und welche Risiken berücksichtigt werden müssen, um einen sicheren Rollout zu gewährleisten.

Rob Sobers

5 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseJul 18, 2023

Microsoft Office „im Sturm“ erobern

Die Ransomware-Gruppe „Storm-0978“ nutzt aktiv eine ungepatchte Sicherheitslücke in Microsoft Office und Windows HTML zur Remote-Ausführung von Code aus.

Jason Hill

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitJul 13, 2023

Resilienz stärken: Datensicherheits- und Data-Resilience-Tools

Erfahren Sie, wodurch sich Backup-Tools und echte DSPs unterscheiden und worauf Sie bei der Auswahl einer DSP achten sollten.

Nathan Coppinger

6 Min. Lesezeit

-

Datensicherheit

DatensicherheitJul 12, 2023

Serviceware ist unser Austrian Partner of the Year

Serviceware ist unser Austrian Partner of the Year

Michael Scheffler

2 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteJul 10, 2023

Varonis in der Cloud: Eine sichere und skalierbare Datensicherheitsplattform aufbauen

Wie wir unsere Cloud-native SaaS-Plattform für Skalierbarkeit und Sicherheit aufgebaut haben – ohne irgendwo Abstriche zu machen.

John Neystadt

5 Min. Lesezeit

-

Datensicherheit

DatensicherheitJul 05, 2023

SVA ist unser Excellence Partner of The Year

SVA ist unser Excellence Partner of The Year

Michael Scheffler

2 Min. Lesezeit

-

Datensicherheit

DatensicherheitJun 30, 2023

link protect ist unser Growth Partner of the Year

link protect ist unser Growth Partner of the Year

Michael Scheffler

1 Min. Lesezeit

-

Datensicherheit

DatensicherheitJun 22, 2023

10 Tipps zur Behebung Ihrer technischen Schulden in Salesforce

Lernen Sie Best Practices für die Verwaltung und Analyse von Berechtigungen in Salesforce kennen und erfahren Sie, wie schnelle Lösungen die Daten Ihres Unternehmens gefährden können.

-1.png)

Lexi Croisdale

3 Min. Lesezeit

-

Jun 21, 2023

Consulting4IT ist unser Partner of the Year 2022

Consulting4IT ist unser Partner of the Year 2022

Michael Scheffler

1 Min. Lesezeit

-

DSPM Datensicherheit

DSPM DatensicherheitJun 15, 2023

Data Security Posture Management (DSPM): ein Leitfaden zu Best Practices für CISOs

Erlernen Sie Best Practices im Bereich Data Security Posture Management (DSPM) mit unserem Leitfaden für CISOs. Erfahren Sie, wie Sie das richtige Tool auswählen, die Compliance gewährleisten und Datenlecks verhindern.

Rob Sobers

8 Min. Lesezeit

-

Datensicherheit

DatensicherheitJun 15, 2023

Die genaue Datensicherheits-Roadmap, die wir mit über 7.000 CISOs verwendet haben

Entdecken Sie die Varonis-Datensicherheits-Roadmap für modernen Schutz, die über 7.000 CISOs nutzen, um Compliance und die Sicherheit wertvoller Daten zu gewährleisten.

Rob Sobers

7 Min. Lesezeit

-

Datensicherheit

DatensicherheitJun 14, 2023

Globale Bedrohungstrends und die Zukunft der Vorfallsreaktion

Das Vorfallsreaktionsteam von Varonis diskutiert aktuelle globale Bedrohungstrends und erklärt, warum die Zukunft der Datensicherheit in der proaktiven Vorfallsreaktion liegt.

Megan Garza

3 Min. Lesezeit

-

Salesforce

SalesforceJun 06, 2023

Sensible Daten in Salesforce kontrollieren: ein Leitfaden zur Datenklassifizierung

Salesforce-Ben und Varonis diskutieren Best Practices für die Salesforce-Datenklassifizierung.

Megan Garza

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitJun 02, 2023

Top-Trends in der Cybersecurity für 2023

Wir haben die wichtigsten Sicherheitsprognosen für 2023 zusammengestellt, damit Sie erfahren können, wo Sie besonders vorsichtig sein sollten und wo Sie sich ruhig entspannen können.

Megan Garza

5 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseMai 31, 2023

Ghost Sites: Datendiebstahl aus deaktivierten Salesforce-Communitys

Varonis Threat Labs hat entdeckt, dass inkorrekt deaktivierte „Ghost Sites“ auf Salesforce von Angreifern leicht gefunden, darauf zugegriffen und mit Exploits ausgenutzt werden können.

Nitay Bachrach

2 Min. Lesezeit

-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudMai 30, 2023

Was Automatisierung für die Cybersicherheit bedeutet – und für Ihr Unternehmen

In diesem Artikel erklären wir, wie Sie mit Hilfe von Automatisierung die richtigen Informationen nutzen können, um Maßnahmen zu ergreifen und so Cyberangriffe abzuwehren, Risiken zu minimieren, die Compliance zu gewährleisten und die Produktivität zu steigern.

Yaki Faitelson

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitMai 25, 2023

Boll wird neuer Distributor

Boll wird neuer Distributor

Michael Scheffler

1 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteMai 10, 2023

Varonis führt Risikomanagement für Drittanbieter-Apps ein

Varonis reduziert Ihre SaaS-Angriffsfläche, indem es riskante Verbindungen von Drittanbieter-Apps erkennt und behebt.

Nathan Coppinger

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitMär 24, 2023

Varonis auf der Hannover Messe

Wie sie diese effektiv meistern können, zeigen wir gemeinsam mit unserem Partner Consulting4IT auf der Hannover Messe (Halle 15, Stand F63) vom 17. bis 21. April 2023.

Michael Scheffler

1 Min. Lesezeit

-

Datensicherheit Featured

Datensicherheit FeaturedMär 22, 2023

Varonis wird als führendes Unternehmen in The Forrester Wave™: Data Security Platforms für das 1. Quartal 2023 ausgezeichnet.

Varonis wird in Forrester Wave™: Data Security Platforms für das 1. Quartal 2023 als führendes Unternehmen ausgezeichnet und erhält die bestmögliche Bewertung in der Kategorie Strategie.

Avia Navickas

2 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteMär 08, 2023

Wie Varonis Salesforce-Administratoren jeden Tag Stunden spart

Varonis bietet branchenführende Verwaltungs- und Berechtigungsimplikationsfunktionen für Salesforce, mit denen Administratoren viel Zeit sparen können.

Nathan Coppinger

7 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseFeb 07, 2023

VMware ESXi im Ransomware-Visier

Server, auf denen der beliebte Virtualisierungshypervisor VMware ESXi läuft, wurden in der vergangenen Woche von mindestens einer Ransomware-Gruppe angegriffen. Das geschah wahrscheinlich im Anschluss an Scan-Aktivitäten, um Hosts mit OpenSLP-Schwachstellen (Open Service Location Protocol) zu identifizieren.

Jason Hill

10 Min. Lesezeit

-

.png) Varonis Produkte

Varonis ProdukteFeb 07, 2023

Varonis erhöht GitHub-Datensicherheit mit Entdeckung von Geheimnissen und Datenklassifizierung

Varonis erhöht GitHub-Datensicherheit mit Entdeckung von Geheimnissen und Datenklassifizierung

Nathan Coppinger

3 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteJan 31, 2023

Varonis kündigt proaktive Incident Responses für SaaS-Kunden an

Bei Varonis arbeiten die klügsten Köpfe an offensiver und defensiver Sicherheit und überwachen Ihre Daten auf Bedrohungen.

Yumna Moazzam

3 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteJan 26, 2023

Automatisiertes Posture Management: Beheben Sie Cloud-Sicherheitsrisiken mit nur einem Klick

Varonis führt automatisiertes Posture Management ein, um Cloud-Sicherheitsrisiken mühelos mit nur einem Klick zu beheben

Nathan Coppinger

3 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseJan 23, 2023

CrossTalk und Secret Agent: zwei Angriffsvektoren auf Oktas Identity Suite

Varonis Threat Labs hat zwei Angriffsvektoren auf Oktas Identity Suite entdeckt und offengelegt: CrossTalk und Secret Agent.

Tal Peleg and Nitay Bachrach

7 Min. Lesezeit

-

Datensicherheit

DatensicherheitJan 20, 2023

Unser neuer SaaS-Datenrisiko-Report zeigt die Risiken der Cloud-Nutzung – und wo Sicherheitsverantwortliche ansetzen sollten

Um die häufigsten und am weitesten verbreiteten Gefahren im Bereich der SaaS-Datensicherheit aufzuzeigen, haben wir unseren aktuellen Report „The Great SaaS Data Exposure“ erstellt.

Michael Scheffler

2 Min. Lesezeit

-

.png) Featured Varonis Produkte

Featured Varonis ProdukteJan 19, 2023

Automatisierung des Least Privilege Prinzips für M365, Google Drive und Box

Varonis kündigt die Automatisierung der notwendigsten Berechtigung für Microsoft 365, Google Drive und Box an.

Yumna Moazzam

4 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteJan 09, 2023

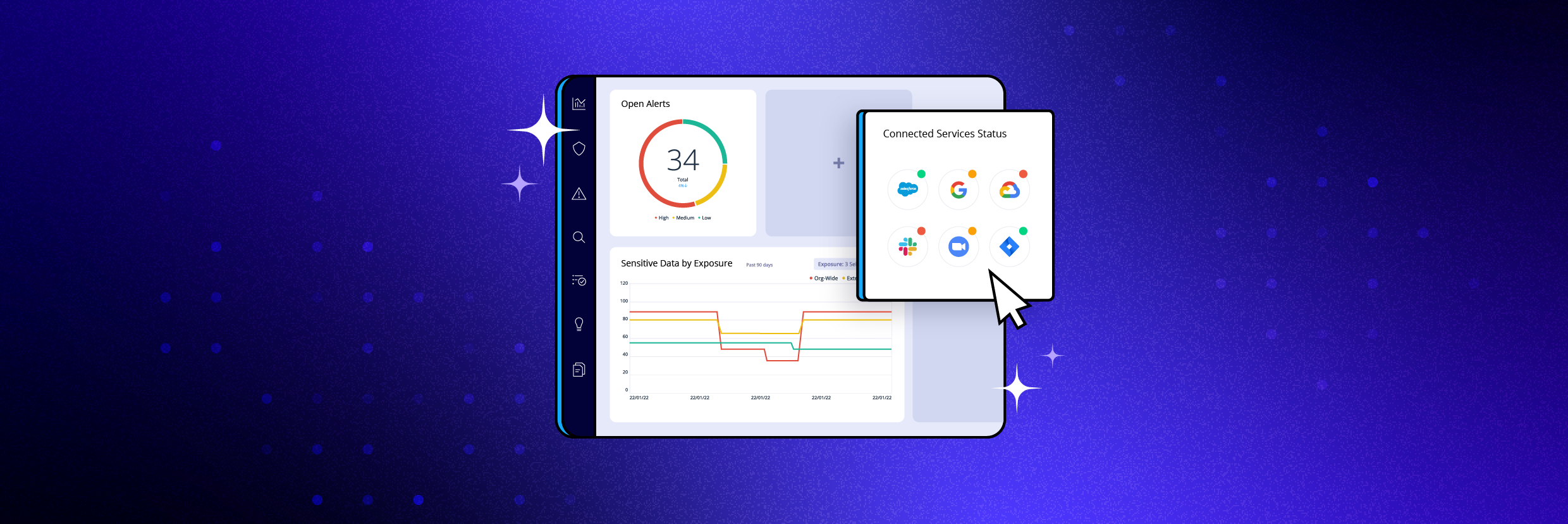

Varonis führt anpassbares DSPM-Dashboard ein

Varonis führt ein neues anpassbares DSPM-Dashboard ein, um das Management der Datensicherheitslage zu vereinfachen

Nathan Coppinger

3 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteDez 16, 2022

Varonis erweitert die Funktionen zur Cloud-Datenklassifizierung um Dateianalyse

Wir freuen uns, Ihnen mitteilen zu können, dass die Data Classification Cloud jetzt eine robuste Dateianalyse zur Überprüfung der Klassifizierungsergebnisse in Ihrer gesamten Cloud-Umgebung bietet.

Yumna Moazzam

2 Min. Lesezeit

-

Ransomware

RansomwareDez 01, 2022

Vier wichtige Cyber-Tipps für Ihr Unternehmen

Sicherheitsverletzungen kommen heutzutage jedoch nie durch eine einzelne Fehlentscheidung zustande – vielmehr ist es immer eine Kette von Entscheidungen, die getroffen werden, lange bevor ein verschlafener Netzwerkadministrator einen Anruf vom Angreifer erhält.

Yaki Faitelson

3 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteNov 30, 2022

Automatisieren Sie die Datensicherheit mit den datengestützten Erkenntnissen von Varonis und Cortex XSOAR

Erfahren Sie, wie Sie die Datenrisikoerkenntnisse von Varonis mit Cortex XSOAR nutzen können, um Untersuchungen zu beschleunigen.

Yumna Moazzam

2 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseNov 24, 2022

Varonis Threat Labs entdecken SQLi- und Zugriffsschwachstellen in Zendesk

Varonis Threat Labs haben eine Schwachstelle für SQL-Injection und für den logischen Zugriff in Zendesk Explore gefunden, dem Berichts- und Analytics-Dienst der beliebten Kundenservice-Lösung Zendesk.

Tal Peleg

3 Min. Lesezeit

-

Bedrohungsanalyse Featured

Bedrohungsanalyse FeaturedOkt 28, 2022

Der lange und gefährliche Atem des Internet Explorers: Varonis entdeckt gefährliche Windows-Schwachstellen

You don’t have to use Internet Explorer for its legacy to have left you vulnerable to LogCrusher and OverLog, a pair of Windows vulnerabilities discovered by the Varonis Threat Labs team.

Dolev Taler

3 Min. Lesezeit

-

Active Directory

Active DirectoryOkt 24, 2022

Verwaltete Azure-Identitäten: Definition, Typen, Vorteile + Demonstration

In diesem Leitfaden erfahren Sie mehr über verwaltete Azure-Identitäten: Was das ist, wie viele Typen es gibt, welche Vorteile sie bieten und wie sie funktionieren.

Neeraj Kumar

7 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteOkt 18, 2022

Varonis ordnet Cloud-Sicherheitsalarme zu MITRE ATT&CK zu

Im neuesten Update von DatAdvantage Cloud von Varonis kombinieren wir Taktiken und Techniken aus dem MITRE ATT&CK mit unseren Cloud-Alarmen, um eine schnellere Reaktion auf Vorfälle zu ermöglichen.

Yumna Moazzam

2 Min. Lesezeit

-

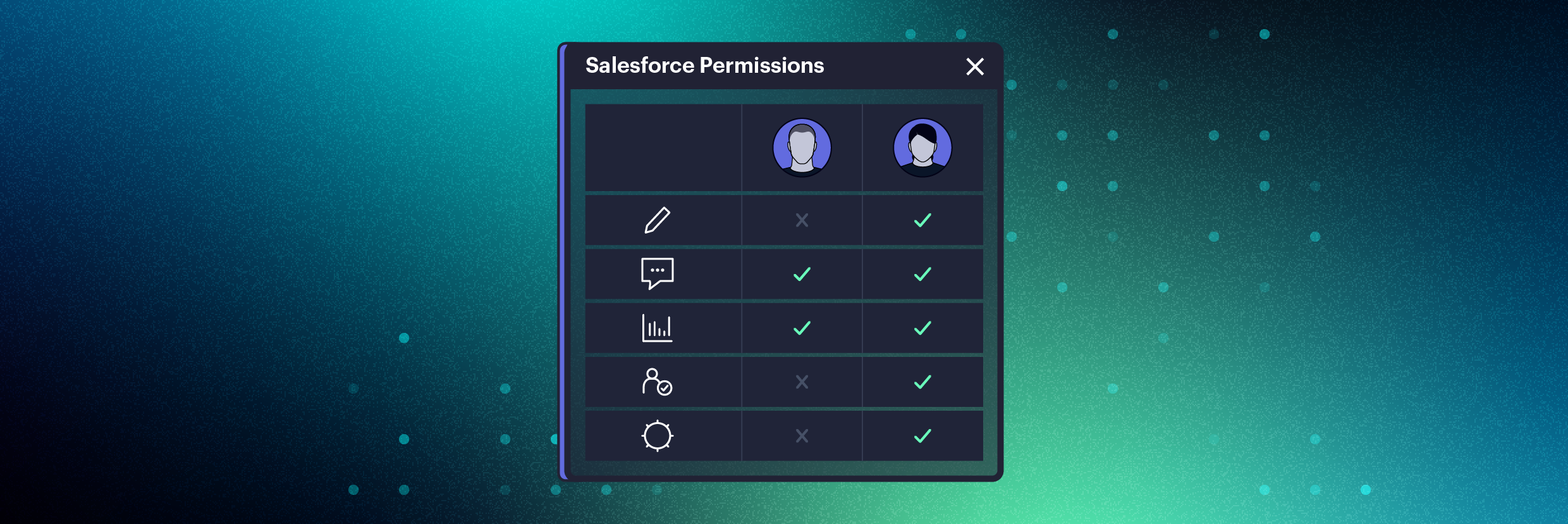

Sichere Cloud

Sichere CloudOkt 13, 2022

Salesforce-Benutzerberechtigungen mühelos vergleichen

Mit DatAdvantage Cloud können Administratoren jetzt die effektiven Berechtigungen von zwei Salesforce-Benutzern nebeneinander vergleichen, mit nur einem Klick.

Nathan Coppinger

2 Min. Lesezeit

-

Datensicherheit Sichere Cloud Varonis Produkte

Datensicherheit Sichere Cloud Varonis ProdukteOkt 10, 2022

Varonis bietet nun Erkennung von Geheimnissen in lokalen und Cloud-Datenspeichern an

Varonis kann Ihnen dabei helfen, Ihre Umgebungen nach inkorrekt gespeicherten Geheimnissen zu durchsuchen, die direkt in Dateien und im Code offengelegt sind, lokal und in der Cloud.

Michael Buckbee

4 Min. Lesezeit

-

Sichere Cloud

Sichere CloudSep 30, 2022

So bereiten Sie sich auf einen Salesforce-Berechtigungsaudit vor

In diesem Beitrag werde ich Ihnen erklären, was ein Salesforce-Audit ist, wie Berechtigungen funktionieren, und gebe Tipps, wie Sie sich vorbereiten können.

Mike Mason

5 Min. Lesezeit

-

Featured

FeaturedAug 22, 2022

Welche Auswirkungen hat die digitale Transformation auf traditionelle Cybersecurity-Ansätze?

Um dies herauszufinden, haben wir bei den Analysten von Forrester eine Studie in Auftrag gegeben. Diese kam zu teilweise erschreckenden Ergebnissen: So sieht jeder zweite Sicherheitsverantwortliche (54 %) seine aktuellen Sicherheits-Ansätze als überholt an.

Michael Scheffler

2 Min. Lesezeit

-

Datensicherheit

DatensicherheitAug 18, 2022

Was ist Zero Trust? Ein umfassender Leitfaden mit Sicherheitsmodell | Varonis

Das Zero-Trust-Framework vertraut niemandem und überprüft jeden – sogar die Benutzer innerhalb Ihrer eigenen Organisation. Erfahren Sie mehr über Zero Trust und wie Sie es in Ihrem Unternehmen implementieren können.

David Harrington

8 Min. Lesezeit

-

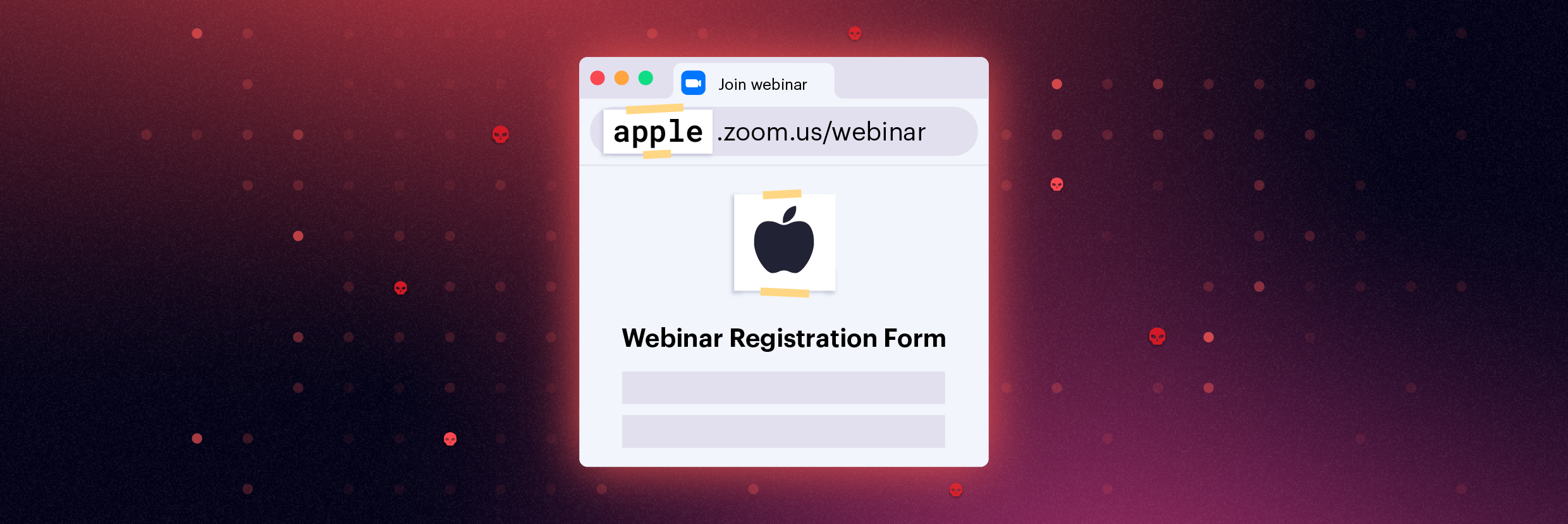

Bedrohungsanalyse Featured

Bedrohungsanalyse FeaturedAug 01, 2022

Spoofing von SaaS-Vanity-URLs für Social-Engineering-Angriffe

SaaS-Vanity-URLs können gespooft und für Phishing-Kampagnen und andere Angriffe verwendet werden. In diesem Artikel stellen wir jeweils zwei Typen von Links in Box, Zoom und Google vor, die wir spoofen konnten.

Tal Peleg

6 Min. Lesezeit

-

Datensicherheit & Compliance

Datensicherheit & ComplianceJul 22, 2022

Was ist Data Governance? Framework und Best Practices

Data Governance unterstützt die Organisation, Sicherung und Standardisierung von Daten für verschiedene Organisationen. Erfahren Sie hier mehr über Data-Governance-Frameworks.

David Harrington

9 Min. Lesezeit

-

Ransomware

RansomwareJul 06, 2022

Warum man im Cybersecurity-Bereich immer von einem erfolgreichen Angriff ausgehen sollte

Jedes System, jedes Konto und jede Person kann jederzeit zu einem potenziellen Angriffsvektor werden. Bei einer so großen Angriffsfläche müssen Sie davon ausgehen, dass Angreifer mindestens einen Vektor durchbrechen können.

Yaki Faitelson

4 Min. Lesezeit

-

Datensicherheit

DatensicherheitJul 05, 2022

98 wichtige Statistiken zu Datenschutzverletzungen [2022]

Diese Statistiken zu Datenschutzverletzungen aus dem Jahr 2022 befassen sich mit Risiken, Kosten, Präventionsmaßnahmen und mehr. Lesen und analysieren Sie diese Statistiken, um selbst Datenschutzverletzungen zu verhindern.

Rob Sobers

14 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteJun 29, 2022

Varonis fügt Unterstützung für Datenklassifizierung für Amazon S3 hinzu

Varonis stärkt sein Cloud-Sicherheitsangebot mit Datenklassifizierung für Amazon S3.

Nathan Coppinger

5 Min. Lesezeit

-

Featured Varonis Produkte

Featured Varonis ProdukteJun 23, 2022

DATA-NG ist neuer Varonis Certified Delivery Partner

DATA-NG ist neuer Varonis Certified Delivery Partner (VCDP). Als exklusiver Installationspartner bieten die Münchener IT-Infrastrukturexperten Endkunden und dem Channel sämtliche Post-Sales-Services, um das Beste aus den eingesetzten Lösungen wie DatAlert zu holen.

Michael Scheffler

1 Min. Lesezeit

-

Datensicherheit

DatensicherheitJun 15, 2022

Was ist Terraform: Alles, was Sie wissen müssen

Terraform ist eine IaC-Lösung (Infrastructure-as-Code), mit der DevOps-Teams Multi-Cloud-Bereitstellungen verwalten können. Erfahren Sie, was Terraform ist, welche Vorteile IaC bietet und wie Sie loslegen können.

David Harrington

5 Min. Lesezeit

-

Datensicherheit & Compliance

Datensicherheit & ComplianceJun 13, 2022

Was ist das NIST-Framework für Cybersecurity?

Erfahren Sie, wie Sie das NIST-Framework für Cybersecurity in Ihrer eigenen Organisation umsetzen können.

Josue Ledesma

5 Min. Lesezeit

-

Datensicherheit

DatensicherheitJun 01, 2022

Und immer wieder Ransomware

Ransomware ist die derzeit wohl größte Herausforderung für Sicherheitsverantwortliche. Kaum ein Tag vergeht, an dem nicht ein weiteres Unternehmen von Attacken betroffen ist. Was können Unternehmen tun, um sicherzustellen, dass sie nicht das nächste Opfer sind? Sind Angriffe unvermeidlich?

Michael Scheffler

2 Min. Lesezeit

-

Datensicherheit Featured

Datensicherheit FeaturedMai 31, 2022

4 Jahre DSGVO: DSGVO-Konformität schützt auch vor Ransomware-Schäden

Was waren das für Zeiten damals 2018, als das Inkrafttreten der DSGVO für die scheinbar größtmögliche Aufregung in der Wirtschaft und IT gesorgt hat.

Michael Scheffler

1 Min. Lesezeit

-

.jpg) Datensicherheit

DatensicherheitMai 24, 2022

Ghidra für das Reverse Engineering von Malware

Eine Übersicht über das Malware-Analysetool Ghidra. In diesem Artikel erfahren Sie, wie Sie die Ghidra-Schnittstelle installieren und navigieren.

Neil Fox

7 Min. Lesezeit

-

Active Directory

Active DirectoryMai 12, 2022

12 Best Practices für Gruppenrichtlinien: Einstellungen und Tipps für Administratoren

Die Gruppenrichtlinie konfiguriert Einstellungen, Verhalten und Berechtigungen für Benutzer und Computer. In diesem Artikel erfahren Sie mehr über Best Practices für die Arbeit mit Gruppenrichtlinien.

Jeff Brown

5 Min. Lesezeit

-

Datensicherheit

DatensicherheitMai 10, 2022

Was ist ein Botnet? Definition und Prävention

Erfahren Sie, warum Botnets so gefährlich sein können und was Ihr Unternehmen tun kann, um Ihre IoT-Geräte und Ihr Netzwerk zu schützen.

Josue Ledesma

4 Min. Lesezeit

-

Datensicherheit

DatensicherheitMai 05, 2022

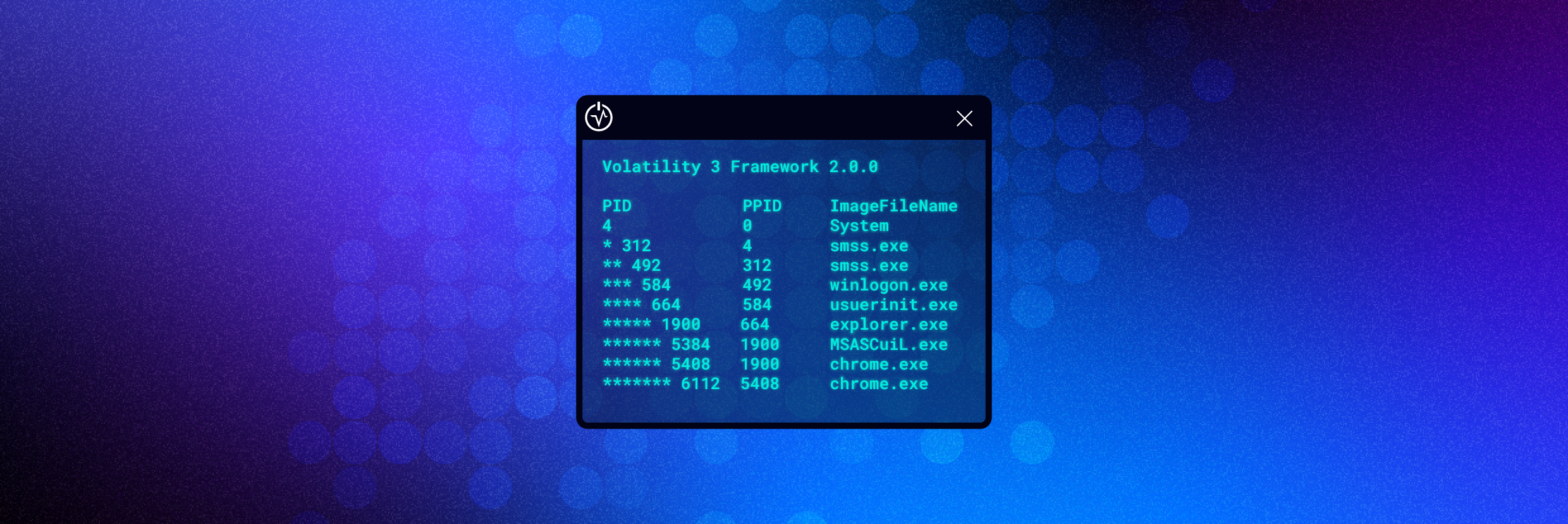

Volatility für die Speicherforensik und -analyse

In diesem Artikel erfahren Sie, was Volatility ist, wie Sie es installieren und vor allem, wie Sie es verwenden.

Neil Fox

7 Min. Lesezeit

-

Mai 03, 2022

Varonis stellt bahnbrechende Funktionen zur Salesforce-Sicherheit vor

Varonis stellt bahnbrechende Funktionen zur Salesforce-Sicherheit vor

Avia Navickas

5 Min. Lesezeit

-

Datensicherheit

DatensicherheitApr 29, 2022

Ihr Leitfaden für simulierte Cyberangriffe: Was sind Penetrationstests?

Penetrationstests simulieren einen realen Cyberangriff auf Ihre kritischen Daten und Systeme. Hier erfahren Sie, was Penetrationstests sind, welche Prozesse und Tools dahinterstehen und wie man damit Schwachstellen aufdecken kann, bevor Hacker sie finden.

David Harrington

7 Min. Lesezeit

-

Datensicherheit

DatensicherheitApr 14, 2022

CCSP oder CISSP: Welche Zertifizierung soll es werden?

Erhalten Sie einen Überblick über die CCSP- und CISSP-Prüfungen und erfahren Sie, welche Zertifizierung am besten für Sie und Ihre Karriere geeignet ist.

Josue Ledesma

5 Min. Lesezeit

-

Datensicherheit

DatensicherheitApr 13, 2022

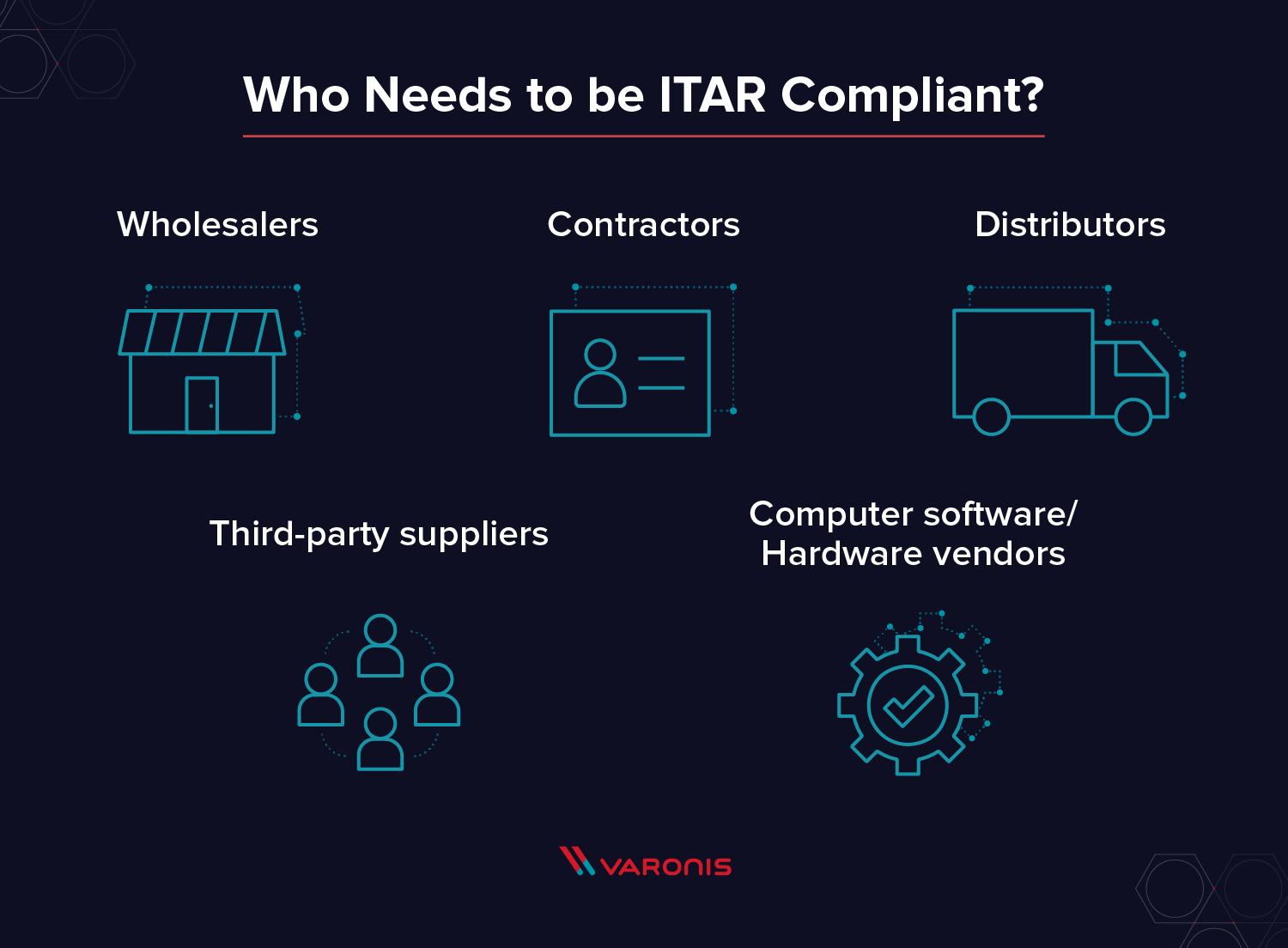

Was bedeutet ITAR-Compliance? Definition und Vorschriften

Die ITAR regelt die Herstellung, den Verkauf und den Vertrieb von Ausrüstung, Daten und Dokumentation für militärische sowie Sicherheits- und Raumfahrtziele. Hier finden Sie eine Liste der ITAR-Compliance-Anforderungen und -Strafen, die Ihnen geläufig sein müssen.

Michael Buckbee

4 Min. Lesezeit

-

PowerShell

PowerShellApr 12, 2022

Skripting-Tutorial in Windows-PowerShell für Anfänger

Neu im Thema PowerShell-Skripting? In diesen Skripting-Tutorials erfahren Sie, wie Sie grundlegende Skripte, PowerShell-Cmdlets, Aliase, Pipes und vieles mehr schreiben und ausführen.

Michael Buckbee

10 Min. Lesezeit

-

Datensicherheit

DatensicherheitApr 12, 2022

Arbeit im Bereich Cybersecurity: ein Tag im Leben

Erfahren Sie, wie die Arbeit im Bereich Cybersecurity aussieht, aus unseren Fragen und Antworten mit Experten aus verschiedenen Berufsfeldern – darunter auch erforderliche Fähigkeiten, Ressourcen und Expertenratschläge.

Rob Sobers

18 Min. Lesezeit

-

Active Directory

Active DirectoryApr 07, 2022

Wie finde ich heraus, in welchen Active Directory-Gruppen ich Mitglied bin?

Die Fähigkeit, aktuelle Benutzerlisten und -gruppen zu verwalten und zu pflegen, ist entscheidend für die Sicherheit eines Unternehmens. Es gibt eine Reihe verschiedener Möglichkeiten, um festzustellen, zu welchen Gruppen ...

Michael Buckbee

1 Min. Lesezeit

-

Datensicherheit

DatensicherheitApr 01, 2022

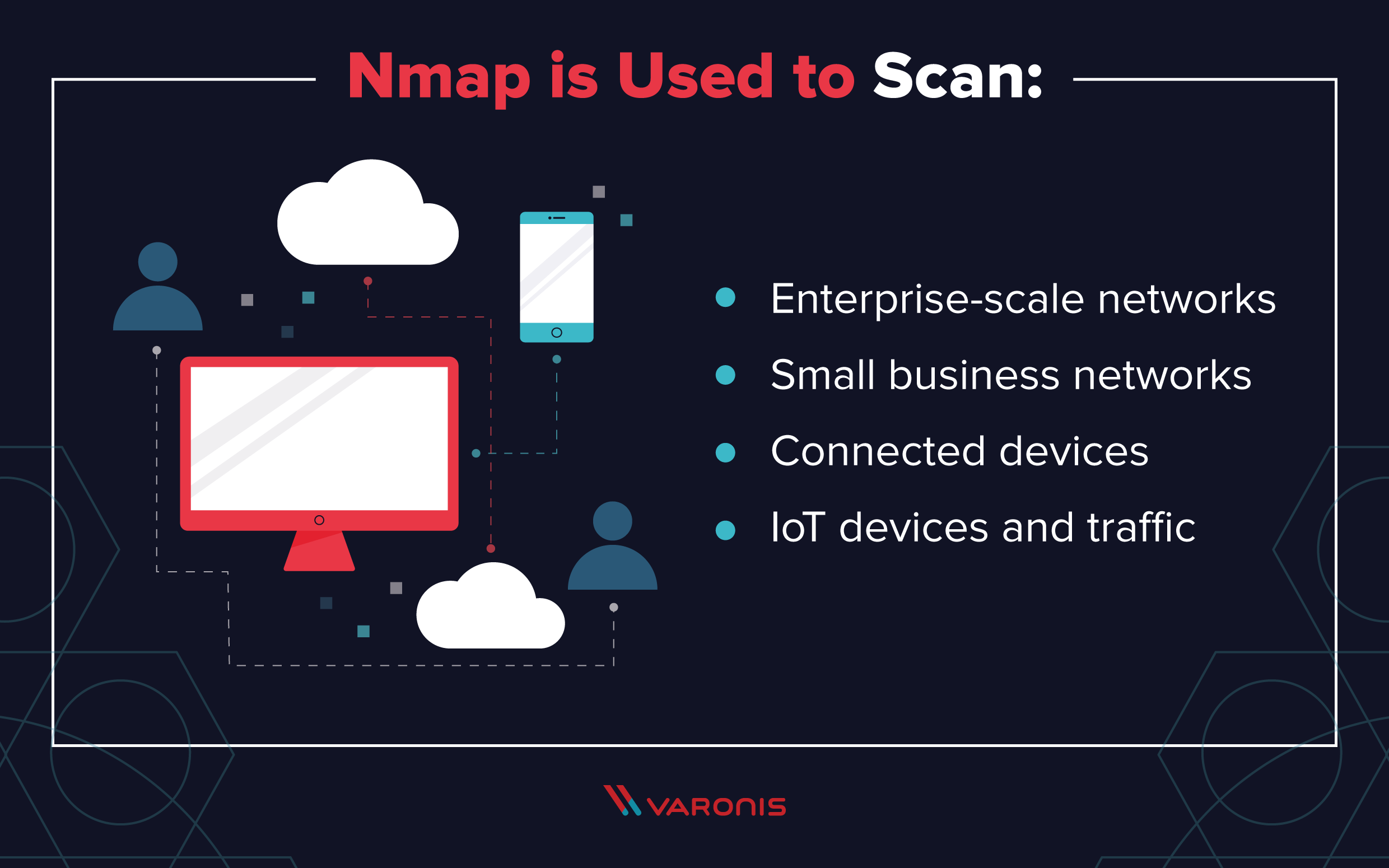

Nmap benutzen: Befehle und Tutorial

Nmap ist ein leistungsstarkes und schnelles Netzwerkabbildungstool. In dieser Anleitung erläutern wir, wie Sie Nmap installieren und verwenden, und zeigen, wie Sie Ihre Netzwerke schützen können.

Michael Buckbee

7 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteMär 14, 2022

KuppingerCole bescheinigt Varonis herausragende Dash- board Unterstützung und hochsichere M365-Kompatibilität

Die Analysten von KuppingerCole haben in ihrem aktuellen Market Compass Data Governance Platforms die wichtigsten Anbieter untersucht und bescheinigen Varonis gerade in diesem Punkt eine herausragende Position

Klaus Nemelka

2 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseMär 11, 2022

Ist diese SID schon vergeben? Varonis Threat Labs entdeckt Injektionsangriff mit synthetischen SIDs

Eine Technik, bei der Bedrohungsakteure mit bereits bestehenden hohen Berechtigungen synthetische SIDs in eine ACL einfügen, um so Backdoors und versteckte Berechtigungen zu schaffen.

Eric Saraga

3 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteFeb 23, 2022

Wie der SSPM-Ansatz von Varonis Ihrem Unternehmen hilft

Verfolgen Sie mit dem SSPM von Varonis einen datenorientierten Ansatz, um SaaS-Anwendungen zu sichern und Risiken zu reduzieren. Erfahren Sie, wie Sie mehr Transparenz, Automatisierung und Schutz erreichen können.

Avia Navickas

7 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseFeb 03, 2022

Ransomware-Jahresrückblick 2021

In diesem Beitrag erläutern wir fünf wichtige Ransomware-Trends im Jahr 2021.

Michael Buckbee

10 Min. Lesezeit

-

Bedrohungsanalyse

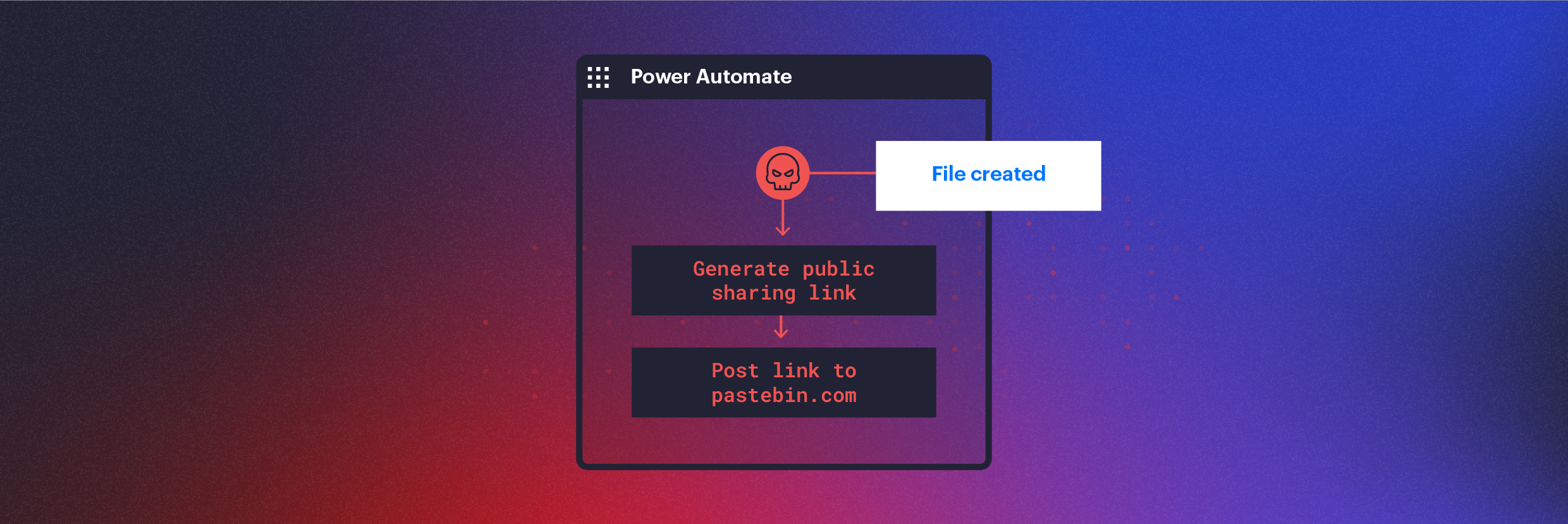

BedrohungsanalyseFeb 02, 2022

Verwendung von Power Automate für die verdeckte Datenexfiltration in Microsoft 365

Wie Bedrohungsakteure Microsoft Power Automate nutzen, um Datenexfiltration, C2-Kommunikation und laterale Bewegung zu automatisieren und DLP-Lösungen zu umgehen.

Eric Saraga

5 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseJan 26, 2022

ALPHV-Ransomware (BlackCat)

Varonis hat die ALPHV-Ransomware (BlackCat) beobachtet, die aktiv neue Partner rekrutiert und Organisationen in zahlreichen Sektoren weltweit gezielt angreift.

Jason Hill

9 Min. Lesezeit

-

Varonis Products

Varonis ProductsJan 25, 2022

Varonis 8.6: Kollaboratives Chaos in Microsoft 365 kontrollieren

Wir freuen uns, die Varonis Data Security Platform 8.6 ankündigen zu können, mit verbesserter Datensicherheit für Microsoft 365, um Risiken bei der Zusammenarbeit zu erkennen und zu beheben.

Nathan Coppinger

6 Min. Lesezeit

-

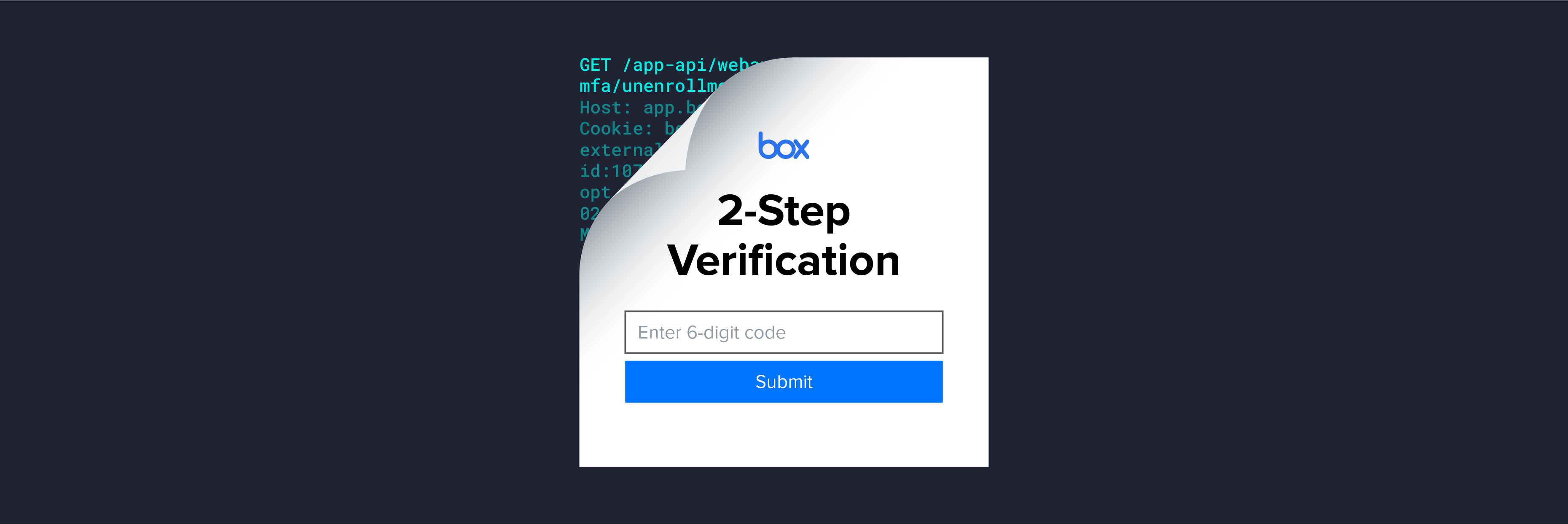

Bedrohungsanalyse

BedrohungsanalyseDez 02, 2021

Umgehung der zeitabhängigen Einmalkennwort-MFA von Box

Das Varonis-Forschungsteam hat eine Möglichkeit entdeckt, die Multi-Faktor-Authentifizierung für Box-Konten zu umgehen, die Authentifizierungs-Apps wie den Google Authenticator verwenden.

Tal Peleg

2 Min. Lesezeit

-

Datensicherheit

DatensicherheitNov 18, 2021

Überwachung des Netzwerkverkehrs: Effektive Maßnahmen und Tipps

In this article, you will learn how to monitor network traffic using different tools and methods.

David Harrington

4 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseNov 17, 2021

REST in peace: Prüfen sie Ihre Jira Permissions: Jetzt!

Varonis-Forscher haben eine Liste mit 812 Subdomänen erstellt und 689 zugänglichen Jira-Instanzen gefunden. Wir haben 3.774 öffentliche Dashboards, 244 Projekte und 75.629 Issues mit E-Mail-Adressen, URLs und IP-Adressen in diesen Instanzen gefunden.

Omri Marom

4 Min. Lesezeit

-

PowerShell

PowerShellNov 03, 2021

Installieren und Importieren des PowerShell-Moduls für Active Directory

Das PowerShell-Modul für Active Directory ist ein leistungsstarkes Tool zur Verwaltung von Active Directory. In diesem detaillierten Tutorial erfahren Sie, wie Sie das Modul installieren und importieren können!

Jeff Brown

6 Min. Lesezeit

SECURITY STACK NEWSLETTER

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

“I was amazed by how quickly Varonis was able to classify data and uncover potential „Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“data exposures during the free assessment. It was truly eye-opening.”

Al Faella, CTO, Prospect Capital