Das Varonis MDDR Forensik-Team deckte einen Angriff auf, der als routinemäßige Untersuchung eines Business Email Compromise (BEC) begann und auch die Microsoft 365-Verwaltungstools gegen genau das Unternehmen einsetzte, das sie betreuen sollten.

Dieser Vorfall offenbarte eine besorgniserregende Entwicklung in den Methoden von Angreifern in M365-Umgebungen und zeigt, wie Bedrohungsakteure über das einfache Abgreifen von Zugangsdaten hinausgehen, um systematisch Administratorberechtigungen und Plattformfunktionen für groß angelegte böswillige Operationen auszunutzen.

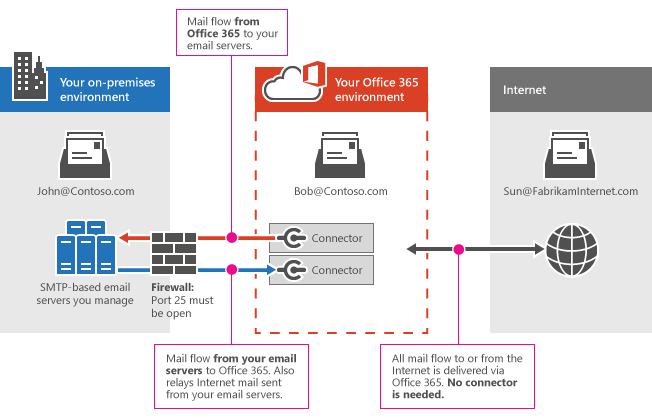

Grundlegendes zu eingehenden Konnektoren

Im Wesentlichen dienen eingehende Konnektoren in Exchange Online als spezialisierte Regeln für den E-Mail-Verkehr, die darauf ausgelegt sind, E-Mails aus bestimmten externen Quellen zu authentifizieren und weiterzuleiten. Diese Konfigurationen erleichtern die zuverlässige Kommunikation mit vertrauenswürdigen Partnern oder Cloud-Services, indem sie bestimmten Datenverkehr von den Standard-Spam-Filtermechanismen ausnehmen.

Während diese Funktionalität für legitime Geschäftsabläufe von unschätzbarem Wert ist, schafft sie gleichzeitig einen attraktiven Ausnutzungsvektor für Bedrohungsakteure. Genau die Funktionen, die eine reibungslose Geschäftskommunikation sicherstellen, nämlich das Umgehen von Spam-Filtern und die Anforderungen an die Absenderauthentifizierung, können untergraben werden, um ungefilterte Kanäle für die Zustellung bösartiger E-Mails zu schaffen.

Mail-Flussdiagramm von Microsoft

Mail-Flussdiagramm von Microsoft

Ursprünglicher Zugriff

Die Angriffskette begann mit der Kompromittierung eines M365-Kontos, das wahrscheinlich entweder durch eine ausgeklügelte Phishing-Kampagne oder einen Credential-Stuffing-Angriff erreicht wurde.

Diese Kompromittierung war möglich, weil der betreffende Nutzer keine MFA hatte. Die forensische Zeitachse deutet darauf hin, dass die Zugangsdaten bereits Tage vor dem Beginn der aktiven Ausbeutung abgegriffen wurden, was die Annahme einer geduldige Erkundungsphase zulässt.

Das Zielkonto verfügte über mittlere administrative Berechtigungen, ausreichend, um neue Nutzer zu erstellen und bestimmte Konfigurationen zu ändern, aber nicht über globale Administratorrechte.

Die sorgfältige Auswahl eines Kontos mit mittleren Berechtigungen durch die Angreifer spiegelt ihr operatives Sicherheitsbewusstsein wider, da sie ein Ziel wählten, das die Erweiterung erleichtern und sie gleichzeitig unter dem Radar von Überwachungslösungen für Konten mit Berechtigungen bleiben könnte.

Sie dauerhaft im Netzwerk einrichten

Nachdem der Bedrohungsakteur sich den ersten Zugang verschafft hatte, erstellte er sofort ein neues Admin-Konto mit Namenskonventionen, die legitime Service-Konten nachahmen. Dieses Hintertür-Konto wurde dann zur Grundlage für eine ausgefeiltere Kontrolle, als der Angreifer eine bösartige Drittanwendung in Azure AD registrierte.

Die Anwendungsregistrierung erfüllte mehrere Zwecke: Sie erteilte umfassenden Zugriff über die Graph-API und etablierte gleichzeitig eine alternative Zugriffsmethode, die mögliche Zurücksetzungen der Zugangsdaten für den neu erstellten Nutzer oder das ursprünglich kompromittierte Konto überstehen würde. Diese zweischichtige Persistenzstrategie demonstrierte die Kenntnisse der Angreifer über Cloud-Identitätsmanagement und ihre Vorbereitung auf mögliche Sanierungsversuche des angegriffenen Unternehmens.

Berechtigungserweiterung und Umgebungskontrolle

Nachdem der anwendungsbasierte Zugriff gesichert war, begannen die Angreifer, ihre Kontrolle durch kalkulierte Berechtigungserweiterungen systematisch auszuweiten.

Zuerst stuften sie ihr erstelltes Konto auf den Status eines globalen Administrators hoch und deaktivierten dann kritische Sicherheitskontrollen, einschließlich der MFA-Anforderungen für berechtigte Konten.

Am besorgniserregendsten war vielleicht die Änderung der Aufbewahrungsrichtlinien für Audit Log Files, ein klarer Hinweis auf ihre Absicht, über längere Zeiträume hinweg unentdeckt zu agieren. Diese Aktionen offenbarten nicht nur ihre technischen Fähigkeiten, sondern auch ein hochgradig entwickeltes Verständnis des Sicherheitsmodells von Microsoft 365 und der gängigen Überwachungspraktiken in Unternehmen.

Die Angreifer zeigten besonderes Interesse an der Aufrechterhaltung der Betriebssicherheit, während sie methodisch potenzielle Hindernisse für ihre Ziele beseitigten.

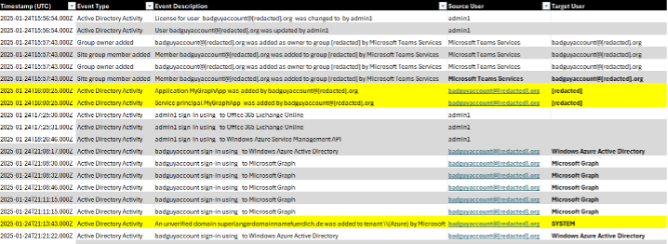

Ein Varonis-Export von Ereignissen, bei denen die bösartige Anwendung eingerichtet wurde, und kurz darauf ein eingehender Konnektor.

Ein Varonis-Export von Ereignissen, bei denen die bösartige Anwendung eingerichtet wurde, und kurz darauf ein eingehender Konnektor.

Die Umgebung als Waffe einsetzen

Der Angriff erreichte seinen operativen Höhepunkt mit der strategischen Manipulation der E-Mail-Flusskonfigurationen. Die Erstellung eines eingehenden Konnektors zu einer von den Angreifern kontrollierten Domäne etablierte einen vertrauenswürdigen Kanal für ungefilterte E-Mail-Zustellung, wodurch alle E-Mail-Sicherheitsmaßnahmen des Unternehmens effektiv umgangen wurden.

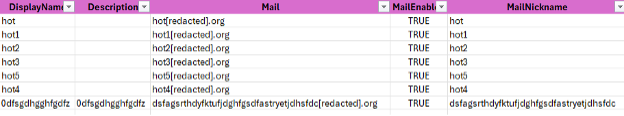

Gleichzeitig führten die Bedrohungsakteure mehrere parallele Aktionen aus, um die Wirkung zu maximieren und die Reaktionsbemühungen zu behindern. Sie erstellten zahlreiche Verteilergruppen, befüllt mit einer außergewöhnlichen Menge an externen Adressen – über 250.000 Einträge – und entzogen dabei legitimen Nutzern ihre administrativen Berechtigungen.

Der letzte Akt des Löschens des ursprünglich kompromittierten Kontos war der Abschluss ihrer Kontrolle über die Umgebung. Das Unternehmen blieb von seinem eigenen Tenant ausgeschlossen, während die Angreifer über ihre etablierten Persistenzmechanismen vollständigen Zugriff behielten.

Veranschaulichung der Anzahl der vom Angreifer eingerichteten Verteilergruppen, insgesamt etwa 250. 000 Nutzer.

Veranschaulichung der Anzahl der vom Angreifer eingerichteten Verteilergruppen, insgesamt etwa 250. 000 Nutzer.

Ein zweiter Versuch, einzudringen

Nach der anfänglichen Untersuchung und Empfehlungen zur Sanierung versäumte es der Kunde, den bösartigen eingehenden Konnektor rechtzeitig zu entfernen, was eine bedauerlichen Sicherheitslücke schaffte, die von den Bedrohungsakteuren schnell ausgenutzt wurde.

Die Kompromittierung begann erneut mit der Einrichtung von zwei globalen Administratorkonten, die irreführende Namenskonventionen trugen, um legitimen Microsoft-Dienstkonten zu ähneln. Diese absichtliche Verschleierung stellte eine Weiterentwicklung ihrer Taktiken dar und zeigte, dass sie die gängigen Erkennungsmethoden verstanden haben. Diese neuen Konten begannen augenblicklich mit dem Zugriff auf sensible Bereiche des Verwaltungsfelds, mit dem Fokus auf das Compliance Center.

Ihre Aktivitäten innerhalb des Compliance Centers zeigten einen methodischen Ansatz bei der Erkundung. Gezielte Suchvorgänge zielten auf Konfigurationen zur Weiterleitung des Mail-Verkehrs, Konnektor-Statusberichte und Audits von Transportregeln. Diese Maßnahmen deuteten entweder auf einen Versuch hin, den Status ihrer zuvor eingerichteten Angriffsinfrastruktur zu überprüfen oder neue Vektoren zur Datenexfiltration zu identifizieren.

**/

/DataInsights/DataInsightsService.svc/Find/MailflowForwardingData?tenantid=[redacted]&PageSize=1500&Filter=StartTime eq 2025-02-12T15:28:33.4560000Z and EndTime eq 2025-02-19T15:28:33.4560000Z and ReportType eq 'ForwardingType'

/DataInsights/DataInsightsService.svc/Find/ConnectorReportData?tenantid=[redacted]&PageSize=30&Filter=StartTime eq 2025-02-12T15:28:33.4580000Z und EndTime eq 2025-02-19T15:28:33.4580000Z und ReportType eq 'MailFlow' und ReportDataType eq 'Detail'

Die Durchsuchungen wurden in der Umgebung gestartet, nachdem der Angreifer zurückgekehrt war.

Schlussfolgerung und Sicherheitsimplikationen

Dieser Vorfall unterstreicht, wie administrative Schnittstellen selbst zu Tools für Erkundung und Angriffsvorbereitung werden können.

Aktivitäten, die als administrative Routinearbeiten erscheinen – Berichte ausführen, Konfigurationen überprüfen – können als Grundlage für destruktivere Aktionen dienen, wenn sie von kompromittierten Konten ausgeführt werden.

Diese Realität verstärkt die Notwendigkeit eines Sicherheitsansatzes, der alle berechtigten Zugriffe als potenziell kompromittiert behandelt und Aktionen basierend auf kontextuellen Faktoren anstatt oberflächlicher Legitimität bewertet.

Die Implikationen dieser Untersuchung heben mehrere kritische Sicherheitsimperative hervor, beginnend mit der Notwendigkeit eines umfassenden Berechtigungszugriff-Managements, das über den einfachen Schutz von Zugangsdaten hinausgeht. Unternehmen müssen eine zuverlässige Überwachung der Anwendungsregistrierungen und API-Berechtigungen implementieren, verbunden mit Genehmigungsworkflows für kritische Konfigurationsänderungen.

Vor allem aber zeigt dieser Angriff, dass in der Cloud-Sicherheit die Unterscheidung zwischen legitimen administrativen Funktionen und potenziellen Sicherheitslücken häufig bedrohlich verschwimmt, was von Sicherheitsteams einen differenzierteren Ansatz bei Überwachung und Kontrolle erfordert.

Die Realität der modernen Cloud-Verwaltung setzt voraus, dass jede Konfigurationsoption nicht nur auf ihren geschäftlichen Nutzen, sondern auch auf ihre potenzielle Ausnutzung durch entschlossene Angreifer bewertet wird.

Empfehlungen

-

Werden Sie proaktiv mit Varonis MDDR: Lizenzieren Sie den Varonis Managed Data Detection and Response (MDDR) Service, um Bedrohungen einen Schritt voraus zu bleiben. Er überwacht Ihre Umgebung kontinuierlich und trägt dazu bei, Risiken zu erkennen, bevor sie zu realen Problemen werden.

-

MFA erforderlich: Aktivieren Sie die Multifaktor-Authentifizierung für alle Adminkonten. Es ist eine der einfachsten Möglichkeiten, unbefugten Zugriff zu blockieren.

-

Behalten Sie die App-Registrierungen im Auge: Überprüfen Sie regelmäßig die Registrierungen von Drittanbieter-Apps in Ihrem Tenant. Es ist eine großartige Möglichkeit, verdächtige Aktivitäten frühzeitig zu erkennen und schnell zu unterbinden.

-

Überprüfen Sie Admin-Aktivitäten: Verfolgen Sie kontinuierlich wichtige Admin-Aktionen, wie das Erstellen neuer Konten, das Ändern von Berechtigungen oder das Anpassen von Einstellungen für Mail-Verkehr. Diese Veränderungen können Probleme signalisieren, wenn sie nicht überwacht werden.

-

Verschärfen Sie Konnektoren-Richtlinien: Legen Sie klare Regeln für das Erstellen und Ändern von Mail-Verkehr-Konnektoren fest. Dadurch wird verhindert, dass sich Angreifer über falsch konfigurierte Einstellungen Zugang verschaffen.

-

Halten Sie sich an das Least-Privilege-Prinzip: Stellen Sie sicher, dass Adminkonten nur den Zugriff haben, den sie wirklich benötigen. Je weniger Zugriff, desto kleiner der mögliche Schaden, wenn etwas schief geht.

Um mehr über Varonis MDDR zu erfahren, vereinbaren Sie eine Demo mit unserem Team.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.