Menschen essen, schlafen und legen Daten offen.

In der Zeit, die Sie benötigen, um diesen Blogbeitrag zu lesen, wird sich Ihr möglicher Schaden erheblich erweitern. Mit der Ausweitung des Zugriffs auf sensitive Daten in der Cloud, gibt es auch immer mehr Möglichkeiten, diese Daten zu kompromittieren.

Ihre wichtigsten Daten sind in Ihrer Cloud-Umgebung gespeichert. Wie können Sie diese schützen? Über welche Bedrohungen sollten Sie sich am meisten Sorgen machen?

In einem aktuellen Webinar diskutieren Ryan O’Boyle, Senior Manager of Cloud Architecture and Operations bei Varonis, und Nathan Coppinger, Product Marketing Manager bei Varonis, die fünf größten aktuellen Cloud-Bedrohungen. Sie erläutern, woher diese Bedrohungen stammen, wie sie gegen Unternehmen eingesetzt werden können und welche Schritte Sie unternehmen können, um die Sicherheit Ihrer Daten zu gewährleisten.

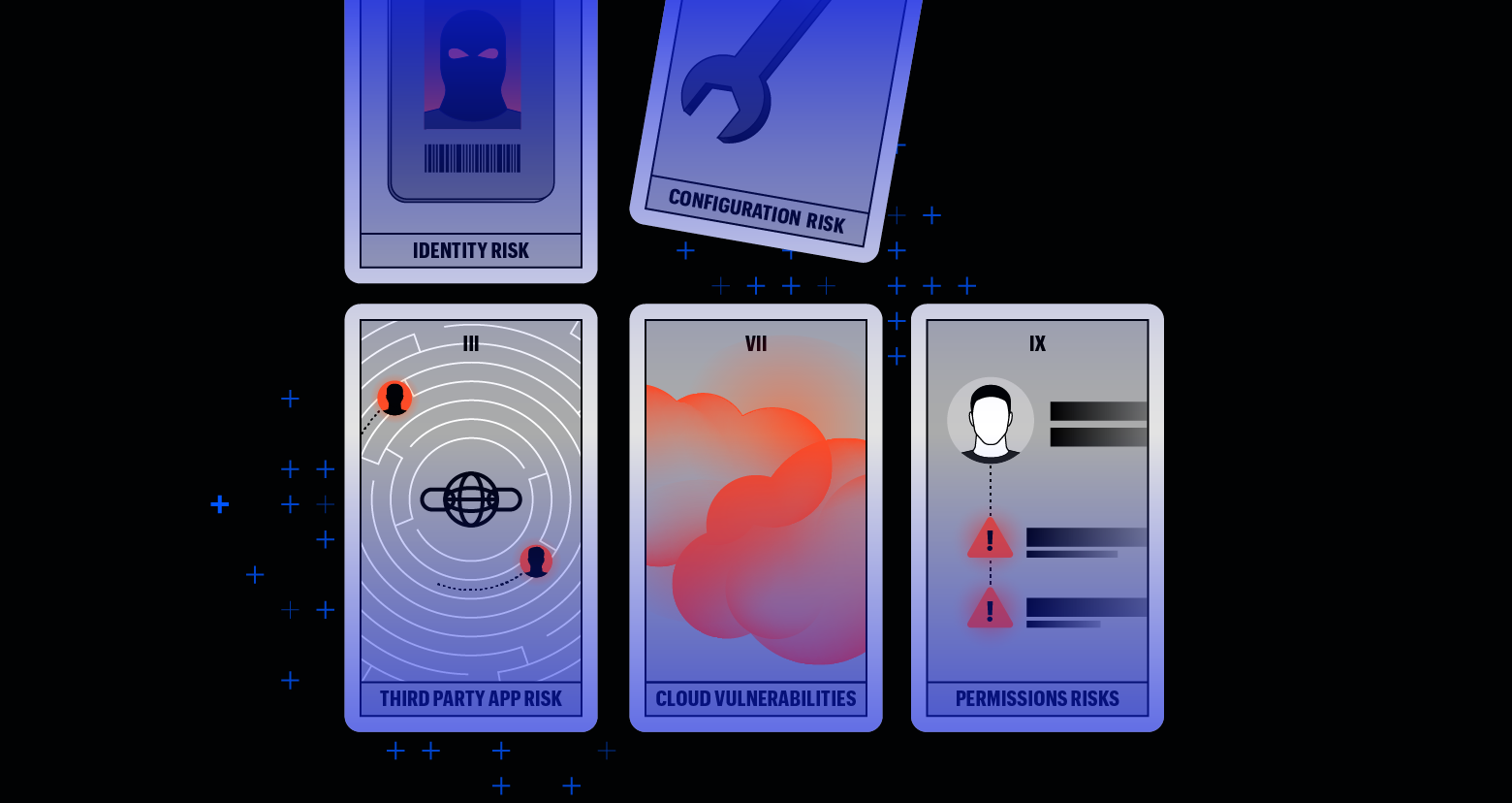

Folgendes wurde festgestellt:

Bedrohung Nr. 1: Identitätsrisiko

Eine der Schwierigkeiten bei der Nutzung der Cloud besteht darin, dass immer mehr Anwendungen benutzt werden, die einzigartige Identitäten erstellen. Während der Cloud-Footprint wächst, ist es für Sicherheitsteams schwierig, mehrere Identitäten in verschiedenen Bereichen zu überwachen und zu sichern.

Auch die Bedrohungsakteure treten nicht auf der Stelle und zielen mit verschiedenen Taktiken gezielt auf bestimmte Benutzer ab – beispielsweise durch Social Engineering und die Kompromittierung persönlicher Konten.

Die LAPSUS$-Gruppe machte Schlagzeilen, als sie große Unternehmen wie Microsoft, Okta, Samsung, Ubisoft und Nvidia mit Social Engineering per Telefon und SIM-Swapping hackte. Die Gruppe rief die IT-Abteilungen der Unternehmen an und gab sich als das jeweilige Opfer aus, umging die Multifaktor-Authentifizierung und das Zurücksetzen von Passwörtern und erhielt so Zugriff auf die Daten.

Es gibt zwei Schritte, mit denen sich die Identitäten von Benutzern innerhalb und außerhalb Ihres Unternehmens ermitteln lassen, die Zugriff auf Ihre Umgebung haben.

- Machen Sie eine Bestandsaufnahme aller Anwendungen, die in Ihrer Organisation verwendet werden, und verstehen Sie die damit verbundenen Berechtigungen.

- Erstellen Sie wöchentliche, monatliche oder vierteljährliche Berichte. Die Metriken in Ihrem Bericht zeigen Bereiche auf, die Aufmerksamkeit erfordern – beispielsweise veraltete Benutzer, die Verwendung persönlicher Konten, ein Anstieg bei externen Benutzern oder die Gewährung von mehr Administratorzugriff.

Es ist außerdem wichtig, Parameter für das Offboarding von Mitarbeitern festzulegen. Durch veraltete Benutzerkonten können ehemalige Mitarbeiter nämlich sensitive Daten offenlegen, wodurch Angreifer auf Ihre Umgebung zugreifen können.

Bedrohung Nr. 2: Konfigurationsrisiken

Viele Cloud-Anwendungen bedeuten auch viele Konfigurationseinstellungen.

Bei der Implementierung neuer Anwendungen wird viel Zeit benötigt, um zu lernen, wie bestimmte Einstellungen standardmäßig konfiguriert sind und welche Best Practices es gibt. Außerdem muss unterschieden werden, ob sich die Einstellungen für Produktionsumgebungen von jenen für Sandbox- oder Entwicklungsumgebungen unterscheiden.

Varonis Threat Labs stellte fest, dass anonyme Benutzer falsch konfigurierte Salesforce-Communitys nutzen können, um sensitive Daten wie Kundenlisten, Supportfälle, E-Mail-Adressen und mehr für jeden im Internet verfügbar zu machen.

Zumindest können böswillige Akteure Konfigurationen ausnutzen, um Aufklärung für Spear-Phishing-Kampagnen durchzuführen. Schlimmstenfalls können sie vertrauliche Informationen über das Unternehmen, einschließlich seiner Abläufe, Kunden und Partner, stehlen.

Viele Unternehmen sind sich nicht bewusst, dass Salesforce – wie auch andere Plattformen für die gemeinsame Nutzung von und Zusammenarbeit in Dateien – von vornherein so konzipiert ist, dass die Daten öffentlich zugänglich sind. Das ist also ein Feature, kein Bug.

Indem Sie Ihre Sicherheitskonfigurationen regelmäßig überprüfen, können Sie den unberechtigten Zugriff auf Ihre Cloud-Umgebungen minimieren. Einige Anwendungen, wie z. B. Salesforce, verfügen auch über integrierte Tools zur Überprüfung des Systemzustands, die Sie manuell ausführen können.

Varonis geht jedoch noch weiter und bietet mehr als nur Transparenz – mit intelligenten Sanierungsfunktionen, die in unsere Datensicherheitsplattform integriert sind. Unsere Plattform bewertet kontinuierlich Ihre Datensicherheitslage, deckt automatisch kritische Fehlkonfigurationen auf und präsentiert sie in Echtzeit in einem anpassbaren DSPM-Dashboard.

Bedrohung Nr. 3: Risiken von Drittanbieter-Apps

Anwendungen von Drittanbietern stellen eine Verbindung zu Ihren SaaS- oder Infrastrukturanwendungen her, oftmals ohne Überwachung durch die Sicherheitsteams, da die Benutzer sich selbst Berechtigungen erteilen können. In der Regel wird dann nicht allzu lange darüber nachgedacht, welcher Zugriff diesen Anwendungen gewährt wird.

Stellen Sie sich vor, Sie wollen sich bei der neuesten Social-Network-App anmelden. Um kein langwieriges Formular ausfüllen zu müssen, können Sie die App einfach mit Ihrem Google-Mail-Konto verbinden und ihr so Zugriff auf Ihre in dieser App gespeicherten Informationen gewähren.

Oft ist es schwierig, zu verstehen, welche Apps konfiguriert sind und worauf sie Zugriff haben. Das ist ähnlich wie bei den Identitätsrisiken, die in Bedrohung Nr. 1 besprochen wurden.

Es besteht auch das Risiko, dass Apps Sicherheitslücken enthalten, die Bedrohungsakteure ausnutzen könnten. Mit einem einzigen Klick können diese bösartigen Apps Zugriff erhalten.

Das Team von Varonis Threat Labs hat ein Angriffsszenario konzipiert, in dem wir eine glaubwürdig aussehende App erstellt und einen Benutzer per Phishing dazu gebracht haben, sie zu installieren und ihr vollen Zugriff auf seine Microsoft-365-Umgebung zu gewähren. Bei unserem Szenario handelt es sich um eine Simulation, aber die meisten Hacker und Ransomware-Gruppen würden da nicht Halt machen und die gefundenen Informationen stattdessen weiter ausnutzen.

Da die Nutzung von Drittanbieter-Apps zunimmt, ist es wichtig, unsere vernetzten Apps und die damit verbundenen Risiken zu bewerten. Es wird empfohlen, die Berechtigungen für jede App zu analysieren und ihre Risikostufe als niedrig, mittel oder hoch einzustufen.

Sie können mithilfe von Automatisierung oder manueller Berichterstattung beurteilen, wie viele Mitarbeiter die App nutzen und wie aktiv sie darin sind. Beispielsweise sollten Benutzern, die in den letzten sechs Monaten keine hochriskante App geöffnet haben, ihre Berechtigungen entzogen werden, um Vorfälle zu vermeiden. Möglicherweise sollte die App sogar vollständig getrennt werden, wenn sie nicht verwendet wird.

Die kontinuierliche Überwachung und Bereinigung Ihrer Drittanbieter-App-Bibliothek erleichtert die Überwachung und Pflege der Apps, die Zugriff auf Ihre Daten haben.

Bedrohung Nr. 4: Cloud-Sicherheitslücken

Sicherheitslücken in der Cloud sind in der Regel nicht beabsichtigt. Dabei kann es sich um Fehler oder Lücken im Code oder in der Anwendung handeln.

Im Jahr 2021entdeckte unser Forschungsteam einen Fehler in Salesforce, den wir als „Einstein’s Wormhole“ bezeichnet haben. Dieser legte Kalenderereignisse offen, die hochsensitive Daten wie Teilnehmernamen, E-Mails, Besprechungs-URLs, Passwörter und an Organisatoren gesendete Antworten enthalten konnten. Bevor der Fehler behoben wurde, waren Besprechungsinformationen mit potenziell vertraulichen Informationen im gesamten Internet verfügbar.

Es ist wichtig, zu überwachen und zu beobachten, was in den Anwendungen vor sich geht – unabhängig davon, wie viel Kontrolle Sie über deren Code und/oder ihre Möglichkeiten haben, Fehler zu beheben und entsprechende Patches bereitzustellen. Es ist auch wichtig, die Teams intern über die Risiken aufzuklären, die mit Anwendungen einhergehen, welche nicht durch Ihre Sicherheitsteams kontrolliert werden können.

Ein Teil des Risikos entfällt auf jeden Mitarbeiter, und alle sollten sich im Klaren darüber sein, dass die Cloud leichter zugänglich ist als je zuvor.

Bedrohung Nr. 5: Risiken bei Links/Berechtigungen

Die meisten Cloud-Anwendungen sind für die Zusammenarbeit und Dateifreigabe konzipiert. So können Endbenutzer Daten extern und unternehmensweit austauschen oder sogar öffentliche Links erstellen, die für jeden im Internet zugänglich sind.

Die Dateifreigabe über Links erleichtert zwar die Zusammenarbeit und die Informationsverteilung, birgt aber auch ein höheres Risiko, dass Ihre Daten in die falschen Hände geraten und Mitarbeiter Zugriff auf Informationen erhalten, die sie nicht benötigen.

Ein klassisches Beispiel für eine Kombination aus übermäßigen Berechtigungen und einer Insider-Bedrohung ist der Dokumenten-Leak im US-Pentagon. Ein Junior Airman (Gefreiter der US-Luftwaffe) hatte Zugang zu geheimen Informationen, auf die er eigentlich nicht hätte zugreifen dürfen. Und obwohl es Perimeter-Schutzmechanismen gab, die ihn daran hinderten, die Daten auf eine externe Quelle herunterzuladen, konnte er den Inhalt fotografieren und die Informationen daraus abschreiben. Er stellte sie dann auf einem Discord-Server zur Verfügung und löste damit eine diplomatische Krise aus.

Die Einführung einer Automatisierung des Prinzips der notwendigsten Berechtigung kann dazu beitragen, das mit übermäßigen Berechtigungen verbundene Risiko zu mindern, indem der Zugriff auf unternehmensweite, externe und öffentliche Links nach Ablauf eines bestimmten Zeitraums widerrufen wird.

Dank der Automatisierung sind Ihre Daten sicher und die Sicherheitsteams müssen nicht ständig die Link-Berechtigungen für Tausende von Benutzern und die von ihnen erstellten Dateien analysieren.

Zum Abschluss

Cloud-Umgebungen entwickeln sich schnell weiter, und mit ihnen auch die Bedrohungen, die auf diese Cloud-Umgebunden abzielen. Unabhängig von der Art des Risikos oder des Angriffsvektors ist das Ziel immer das gleiche: die Daten.

Sehen Sie sich die vollständige Session mit Ryan und Nathan an, um mehr über Identitätsrisiken, Konfigurationsrisiken, Risiken für Drittanbieter-Apps, Cloud-Sicherheitslücken und Freigabe-Links zu erfahren – und wie Varonis diese Risiken minimieren kann, um Ihre Daten zu schützen.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

-1.png)