Salesforce verfügt über eine Fülle von Kundendaten – und Salesforce-Audits werden zunehmend wichtig für Unternehmen, die sicherstellen möchten, dass diese Daten sicher und gemäß den jeweiligen Datenschutzgesetzen gespeichert werden.

Audits sind ein ernste Angelegenheit, die gut geplant werden muss. In diesem Beitrag werde ich Ihnen erklären, was ein Salesforce-Audit ist, wie Berechtigungen funktionieren, und gebe Tipps, wie Sie sich vorbereiten können.

Was ist der Zweck eines Salesforce-Berechtigungsaudits?

Ein Salesforce-Audit bietet internen und unabhängigen Prüfern eine umfassende Übersicht über die Salesforce-Instanz eines Unternehmens, für Sicherheits- und Compliance-Zwecke.

Wenn Prüfer einen Berechtigungsaudit in Salesforce durchführen, ist dies in der Regel Teil eines größeren laufenden Projekts, um sicherzustellen, dass angemessene Governance- und Sicherheitsrichtlinien zum Schutz kritischer Verbraucher- und Finanzdaten vorhanden sind. Audits könnten auch Teil der obligatorischen Berichtsanforderungen gemäß DSGVO, HIPAA, PCI-DSS und SOX-Vorschriften sein.

Salesforce-Berechtigungen: eine Übersicht

Salesforce bietet ein robustes Datenfreigabemodell, mit dem Sie zwei wichtige Aspekte kontrollieren können:

- Welche Benutzer welche Daten in Ihrer Salesforce-Instanz sehen können

- Wie Benutzer mit den Daten interagieren können, auf die sie Zugriff haben

Zur Veranschaulichung der Salesforce-Berechtigungen in diesem Datenfreigabemodell kann man sich drei Aspekte vor Augen rufen: Profile, Berechtigungen und Berechtigungssätze.

Profile

Mithilfe von Profilen kann man definieren, was ein Salesforce-Benutzer tun kann. Wenn Sie einen Salesforce-Benutzer erstellen, weisen Sie diesem Benutzer auch ein Profil zu, das einen bestimmten Satz von Zugriffseinstellungen und Berechtigungen umfasst. Je nach Ihrer Salesforce-Edition sind möglicherweise mehrere Standardprofile verfügbar, oder Sie können benutzerdefinierte Profile gemäß Ihren Anforderungen erstellen.

Jeder Salesforce-Benutzer kann nur ein Profil haben. Profile legen in der Regel Berechtigungen für Benutzer basierend auf ihrer primären beruflichen Position fest, z. B. Marketing oder Vertrieb.

Berechtigungen

Berechtigungen legen fest, was genau ein Benutzer in Ihrer Salesforce-Instanz anzeigen und bearbeiten kann. Jedes Benutzerprofil verfügt über eine oder mehrere Berechtigungen, die regeln, auf welche Informationen er zugreifen kann und was er tun darf (erstellen, lesen, bearbeiten, löschen usw.). Sie können Berechtigungen für Standard-Salesforce-Apps und benutzerdefinierte Apps einstellen.

Die Verwaltung dieser Berechtigungen für jedes Profil und Szenario in Salesforce wird schnell relativ aufwendig, und hier kommen Berechtigungssätze ins Spiel.

Berechtigungssätze

Da jedem Benutzer nur ein Profil zugewiesen werden kann, bietet Salesforce Berechtigungssätze, mit denen sich der Zugriff eines Benutzers erweitern lässt, ohne dessen Profil zu ändern. Salesforce stellt verschiedene vorkonfigurierte Berechtigungssätze bereit. Außerdem können Sie Ihre eigenen erstellen, indem Sie einen Standardsatz klonen.

Um Benutzern Zugriff auf Daten zu gewähren, empfiehlt Salesforce, Profile und Berechtigungssätze miteinander zu kombinieren. Fangen Sie an, indem Sie den Benutzern die absolut minimalen Berechtigungen für ihre Arbeit geben. Erweitern Sie dann den Zugriff nach Bedarf mit einem oder mehreren Berechtigungssätzen.

Angenommen, ein Benutzer muss auf verwaltete Passwortrichtlinien zugreifen. Diese Berechtigung ist in seinem Profil nicht aktiviert, der Zugriff ist jedoch in einem Berechtigungssatz verfügbar. Wenn dem Profil des Benutzers dieser Berechtigungssatz zugewiesen wird, kann er dennoch Passwortrichtlinien verwalten.

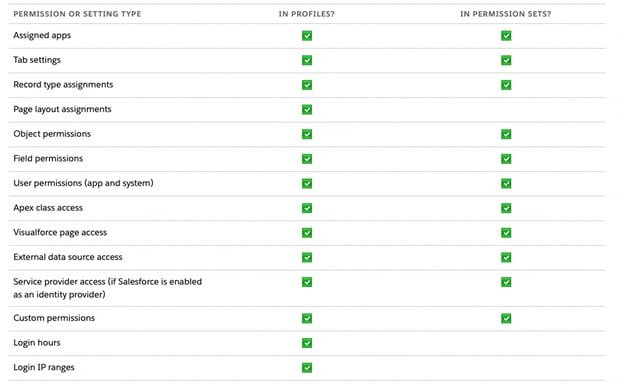

In dieser Tabelle finden Sie einige Beispiele für die verfügbaren Typen von Berechtigungen und Zugriffseinstellungen, und wo diese aktiviert werden können. Eine umfassendere Anleitung zum Schutz Ihrer Daten auf verschiedenen Ebenen innerhalb Ihrer Salesforce-Organisation finden Sie in diesem Leitfaden zum Datenschutz in Salesforce.

Schauen wir uns nun an, was bei einem Salesforce-Audit in der Regel passiert und wie Sie sich vorbereiten können.

Elemente eines Salesforce-Audits

1. Audit der benutzerdefinierten Objekte und der Apex-Entwicklung

Salesforce-Audits nehmen ggf. mehr Zeit in Anspruch, wenn Ihr Unternehmen viele eigene Einstellungen vorgenommen hat. Wenn Sie viele benutzerdefinierte Objekte erstellt und Workflows, Genehmigungen oder Seitenlayouts aufwendig optimiert haben, müssen diese Anpassungen möglicherweise genau unter die Lupe genommen werden. Sie können mehr Details aufdecken, indem Sie viele Apex-basierte Trigger und Validierungsregeln verwenden. In Kombination mit benutzerdefinierten Berichten könnten Sie viel Zeit damit verbringen, diese Anpassungen während des Audits zu erklären und zu rechtfertigen.

2. Audit des Metadaten- und Konfigurationsdatentrackings

Jedes Audit-Team geht durch den aufgezeichneten Verlauf aller Änderungen in Ihrer Salesforce-Instanz. Mit Salesforce können Sie Audit-Trails auf mehreren Ebenen anzeigen – vom Anmeldeverlauf über Änderungen der Administratoreneinstellungen bis hin zur Nachverfolgung der Felder für Standard- und benutzerdefinierte Objekte. Die Feld-Auditfunktionen arbeiten hinter den Kulissen mit der Metadaten-API, um die Aufbewahrungsrichtlinien für mehrere Berichtsanforderungen zu definieren.

Mit Salesforce können Sie außerdem einen Einstellungs-Audit-Trail für Änderungen konfigurieren, die in den letzten 180 Tagen auf Administratorebene in Profilen, Berechtigungssätzen und in der Entwicklung vorgenommen wurden.

3. Sicherheitsmodell-Audit

Prüfer könnten viel Zeit darauf verwenden, die Einstellungen von Profilen und Berechtigungen zu überprüfen, um zu verstehen, welche Daten die jeweiligen Benutzer anzeigen und bearbeiten können. Dabei erstellen sie in der Regel einen Berechtigungsbericht, in dem die Profile und Berechtigungssätze innerhalb Ihrer Instanz verglichen werden, um festzustellen, worauf die jeweiligen Salesforce-Benutzer zugreifen können.

Prüfer stellen diese Informationen zusammen, indem sie alle Profil- und Berechtigungssatzdaten exportieren, einschließlich der Abfrage der Daten- und der Metadaten-API. Halten Sie sich die Zeit frei, um zusammen mit dem Audit-Team die Artefakte im Zusammenhang mit den Profilen, Berechtigungen und Berechtigungssätzen in Ihrer Salesforce-Instanz durchzuarbeiten.

Vorbereitung auf einen Salesforce-Audit

Je nachdem, wie viel eigene Entwicklung in Ihrer Salesforce-Instanz vorgenommen wurde, kann einen schon das Wort „Salesforce-Audit“ in Schrecken versetzen. Mit den folgenden Schritten können Sie sich jedoch auf einen bevorstehenden Audit vorbereiten.

Beachten Sie das Prinzip der notwendigsten Berechtigung

Das Prinzip der notwendigsten Berechtigung sieht vor, dass ein Benutzer (oder Prozess) nur auf die minimalen Informationen und Ressourcen zugreifen darf, die für die jeweilige Aufgabe erforderlich sind. In Salesforce können Unternehmen mit dem Prinzip der notwendigsten Berechtigung sicherstellen, dass ein bestimmter Benutzer nur bei Bedarf und unter bestimmten Bedingungen auf Datensätze zugreifen kann. So lassen sich Risiken über übermäßige Offenlegung verringern.

So können Sie das Prinzip der notwendigsten Berechtigung implementieren:

- Blockieren Sie nach Bedarf alle Pfade zu Daten für APIs, Salesloft Community und Drittanbieter-Apps und öffnen Sie diese Pfade nur selektiv für bestimmte Profile und Berechtigungssätze.

- Verwenden Sie eine Kombination aus sitzungsbasierten Berechtigungssätzen und zusätzlichen Kontrollen auf Datensatzebene, um nach Bedarf die Sicherheit für interne Benutzer zu erhöhen.

Aufgeräumte Profile mit Berechtigungssätzen

Profileinstellungen können sich negativ auf die Benutzerfreundlichkeit auswirken. Die Kombination von Profilen mit mehreren Berechtigungssätzen kann daher erforderlich sein. Unternehmen sollten in ihren Instanzen so wenig Berechtigungssätze wie möglich verwalten. Während Ihre Instanz immer größer wird, können Sie leicht den Überblick darüber verlieren, wozu bestimmte Berechtigungssätze überhaupt erstellt wurden. Überwachen Sie also kontinuierlich Ihre Berechtigungssätze und entfernen Sie ungenutzte Profile und Berechtigungssätze in Ihrer Instanz, um den Zugriff zu reduzieren und Lücken zu schließen.

Verwenden Sie Berechtigungssatzgruppen mit Bedacht

Berechtigungssatzgruppen bündeln Berechtigungssätze basierend auf einer gemeinsamen beruflichen Funktion. Beispielsweise kann Ihr Marketingteam verschiedene Aktivitäten durchführen, darunter Berichterstellung, Lead-Management und Kampagnenumsetzung. Jede Aktivität verfügt möglicherweise über einen eigenen Berechtigungssatz, doch diese Berechtigungssatzgruppe kann Marketingbenutzern in Ihrer Organisation zugewiesen werden, damit sie all diese Aktivitäten ausführen können.

Um langfristig Zeit zu sparen, sollten Sie sich vorher vergewissern, ob neue Berechtigungssatzgruppen unbedingt erstellt werden müssen. Die bestehenden Gruppen sollten Sie zudem möglichst auf eine leicht zu verwaltende Anzahl reduzieren.

Führen Sie eine Selbstbewertung der Zugriffskontrolle durch

Best Practices schreiben regelmäßige Selbstbewertungen Ihres gesamten Sicherheitsmodells vor. Salesforce bietet eine Sicherheitsbasisbewertung, den „Health Check“. Diese Basisbewertung ist nicht nur auf Berechtigungen beschränkt, sondern lässt sich auf Ihr gesamtes System anwenden, auch für organisationsweite Richtlinien. Angenommen, Sie möchten nur Ihre Berechtigungskonfiguration analysieren. In diesem Fall ist diese Bewertung womöglich zu umfassend. Dennoch ist es ratsam, von Zeit zu Zeit die Standard-Basisbewertung in Ihrer Salesforce-Instanz zu verwenden, um tiefer einzutauchen und Kanäle zu schließen, die Sie möglicherweise angreifbar machen.

Während Ihr Unternehmen wächst und sich die Vorschriften ändern, ist es oftmals schwierig, sich angemessen auf Audits vorzubereiten. Bewerten Sie auch weiterhin regelmäßig Ihre Berechtigungssätze und Profile. Wenn Sie das machen, sind Sie stets optimal auf einen Audit vorbereitet.

👋Wenn es um den Schutz Ihrer sensiblen Daten geht, ist es wichtig zu wissen, wo sie sich befinden, wer darauf zugreifen kann und was er oder sie damit macht. Nur Varonis integriert all diese kritischen Datensicherheitsfunktionen in einer einzigen Plattform.

Wenn Sie wissen möchten, welche Risiken in Ihrer SaaS-Umgebung bestehen, wenden Sie sich an uns, um einen Test zu vereinbaren. In wenigen Minuten können wir Varonis auf Ihren Systemen zum Laufen bringen.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.