-

déc. 15, 2025

Comprendre la compromission des e-mails professionnels (BEC) : types de menaces et stratégies de défense

Découvrez les différents types de compromission d’e-mails professionnels (BEC), les stratégies de défense efficaces et les solutions pour protéger votre organisation contre les attaques par e-mail.

Jonathan Villa

8 min read

-

Produits Varonis

Produits Varonisnov. 24, 2025

Présentation de Varonis pour Confluence

Varonis protège désormais Atlassian Confluence, permettant ainsi aux organisations de sécuriser leur propriété intellectuelle et d'autres données sensibles sur les pages, les espaces, les articles de blog et les pièces jointes.

Eugene Feldman

3 min read

-

Sécurité de l’IA Sécurité des données

Sécurité de l’IA Sécurité des donnéesnov. 24, 2025

Varonis annonce une nouvelle intégration avec Microsoft Purview DSPM

L'intégration entre Varonis et Purview aide les organisations à voir et à comprendre leurs données critiques, où qu'elles se trouvent.

Shawn Hays

3 min read

-

Sécurité des données

Sécurité des donnéesnov. 24, 2025

Les risques cachés de la réécriture d'URL et l'alternative supérieure pour la sécurité des e-mails

La réécriture d’URL est une pratique courante dans le domaine de la sécurité des e-mails. À mesure que les menaces évoluent, il apparaît clairement que cette approche présente des limites et des vulnérabilités potentielles.

Stephen Kowski

4 min read

-

Recherche sur les menaces

Recherche sur les menacesnov. 24, 2025

Les attaquants silencieux : exploiter les point de terminaison VPC pour exposer les comptes AWS des buckets S3 sans laisser de traces

Découvrez comment une faille dans CloudTrail a révélé des identifiants via des point de terminaison VPC et comment protéger votre cloud.

Maya Parizer

7 min read

-

nov. 10, 2025

Pourquoi nous misons tout sur le SaaS

L'avenir de la sécurité des données est automatisé et sans effort.

Yaki Faitelson

2 min read

-

nov. 10, 2025

Fournisseurs de confiance, liens détournés : le côté obscur de la réécriture d'URL

Découvrez comment les pirates utilisent des techniques avancées de réécriture d’URL pour contourner les listes de blocage classiques et comment les entreprises peuvent garder une longueur d’avance sur les menaces en constante évolution.

Stephen Kowski

4 min read

-

Sécurité de l’IA

Sécurité de l’IAnov. 10, 2025

Le phishing alimenté par l'IA surpasse les défenses traditionnelles — voici comment suivre le rythme

Le phishing alimenté par l'IA réussit à tromper la sécurité des e-mails. Découvrez une défense multicouche de Gartner et comment Varonis Interceptor protège votre boîte de réception.

-1.png)

Lexi Croisdale

6 min read

-

Produits Varonis

Produits Varonisoct. 27, 2025

Présentation de Varonis Interceptor : sécurité des e-mails native à l'IA

Varonis Interceptor protège les entreprises contre une nouvelle génération de menaces par e-mail assistées par IA grâce au meilleur système de détection du phishing au monde.

Shawn Hays

4 min read

-

Sécurité des données

Sécurité des donnéesoct. 13, 2025

Repenser la sécurité des bases de données à l'ère de l'IA et du cloud

Découvrez les piliers de la sécurité des bases de données et comment la surveillance des activités (DAM) de nouvelle génération de Varonis protège les données sensibles dans les environnements IA et cloud.

Terry Ray

6 min read

-

Recherche sur les menaces

Recherche sur les menacesoct. 06, 2025

MatrixPDF met en danger les utilisateurs de Gmail avec des pièces jointes PDF malveillantes

Découvrez comment fonctionnent les attaques de logiciels malveillants basées sur PDF et comment la sécurité des e-mails alimentée par l'IA peut détecter et bloquer les menaces avant qu'elles n'atteignent votre boîte de réception.

Daniel Kelley

6 min read

-

Produits Varonis

Produits Varonisoct. 06, 2025

Une classification précise et évolutive : le bon outil pour le bon travail

Une classification précise et évolutive des données est essentielle pour garantir la sécurité, la conformité et la fiabilité de l’IA. Découvrez comment éviter les pièges courants et choisir la bonne approche.

Ed Lin

8 min read

-

Sécurité de l’IA Sécurité des données

Sécurité de l’IA Sécurité des donnéessept. 29, 2025

La sécurité de l'IA commence par la sécurité des données

Découvrez comment protéger les pipelines d'IA en contrôlant l'accès aux données, en surveillant le comportement de l'IA et en empêchant l'exposition des données.

Jonathan Villa

7 min read

-

Sécurité de l’IA

Sécurité de l’IAsept. 22, 2025

Détecter les menaces liées à l’IA agentique grâce à l’IA agentique

Détectez et neutralisez les menaces liées à l’IA agentique grâce à l’IA agentique : des agents autonomes qui surveillent, enquêtent et réagissent plus rapidement que les outils de sécurité classiques.

Jonathan Villa

9 min read

-

Salesforce Sécurité du Cloud

Salesforce Sécurité du Cloudsept. 22, 2025

Contrôle des applications connectées OAuth : verrouillez votre environnement Salesforce avant que les pirates ne se connectent

Sécurisez votre environnement Salesforce et bloquez les menaces basées sur OAuth grâce au nouveau contrôle d’accès API du CRM. Varonis Threat Labs explique comment cela fonctionne et pourquoi c’est important.

Varonis Threat Labs

6 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéessept. 09, 2025

Varonis acquiert SlashNext, une solution de sécurité des e-mails native à l’IA

Cette acquisition stratégique ajoute la meilleure détection de phishing et d’ingénierie sociale au monde à la principale plateforme de sécurité des données.

Yaki Faitelson

3 min read

-

Salesforce Sécurité des données

Salesforce Sécurité des donnéessept. 01, 2025

Anatomie d’une fuite de données Salesforce : stopper l’usurpation d’identité des utilisateurs

Comment un acteur malveillant usurpe systématiquement l’identité d’utilisateurs pour exfiltrer des millions d’enregistrements Salesforce.

Nolan Necoechea

3 min read

-

Sécurité de l’IA

Sécurité de l’IAaoût 18, 2025

ChatGPT DLP : ce que les entreprises doivent savoir

Découvrez comment prévenir les fuites de données depuis ChatGPT grâce à des stratégies DLP spécifiques à l’IA couvrant les risques, les politiques, les contrôles et la conformité pour une utilisation sécurisée de l’IA en entreprise.

Jonathan Villa

10 min read

-

Sécurité de l’IA Sécurité des données

Sécurité de l’IA Sécurité des donnéesaoût 18, 2025

Varonis annonce un partenariat stratégique avec Microsoft pour aider à sécuriser l’avenir de l’IA

Les entreprises s’associent pour offrir une sécurité, une gouvernance et une conformité évolutives des données à l’ère de l’IA

Yaki Faitelson

1 min read

-

DSPM Sécurité de l’IA

DSPM Sécurité de l’IAaoût 18, 2025

Deepfakes et clones vocaux : pourquoi la sécurité des identités est cruciale à l’ère de l’IA

L'usurpation d'identité par l'IA et la fraude par deepfake augmentent rapidement. Découvrez comment Varonis protège les identités, sécurise les données et arrête les attaquants avant qu'ils ne causent des dommages.

Daniel Miller

4 min read

-

Recherche sur les menaces Sécurité du Cloud

Recherche sur les menaces Sécurité du Cloudaoût 11, 2025

Rusty Pearl : exécution de code à distance dans les instances Postgres.

Varonis découvre une vulnérabilité RCE dans PostgreSQL via PL/Perl et PL/Rust. Découvrez comment AWS RDS a réagi et comment sécuriser votre environnement Postgres.

Tal Peleg

8 min read

-

DSPM Sécurité du Cloud

DSPM Sécurité du Cloudaoût 11, 2025

Gestion des identités multicloud : éléments à prendre en compte

Découvrez comment améliorer la sécurité multicloud grâce à l’authentification, aux informations sur les accès, à la remédiation automatisée, à la surveillance unifiée et aux bonnes pratiques de conformité.

Daniel Miller

6 min read

-

Produits Varonis

Produits Varonisaoût 11, 2025

Varonis introduit la surveillance de l'activité des bases de données de nouvelle génération

Réinventer la sécurité des bases de données : une solution simple, sans agent, pensée pour la conformité et la sécurité à l’ère de l’IA.

Eugene Feldman

3 min read

-

Recherche sur les menaces

Recherche sur les menacesjuil. 21, 2025

Cookie-Bite : comment vos miettes numériques permettent aux acteurs malveillants de contourner l’authentification multifacteur et de maintenir l’accès aux environnements cloud

Un accès initial silencieux et indétectable est la pierre angulaire d’une cyberattaque. L’authentification multifactorielle est là pour empêcher tout accès non autorisé, mais les attaquants perfectionnent constamment leurs techniques.

Oren Bahar

16 min read

-

Sécurité du Cloud

Sécurité du Cloudjuil. 11, 2025

Sécurité des données dans le cloud – Bonnes pratiques

Libérez le potentiel de la sécurité des données dans le cloud : découvrez des conseils sur l’accès, la surveillance, la conformité et plus encore pour garantir la sécurité et la prospérité de votre organisation.

Daniel Miller

6 min read

-

Sécurité de l’IA Sécurité des données

Sécurité de l’IA Sécurité des donnéesjuil. 11, 2025

Guide de la sécurité des données de l’IA : pourquoi elle est importante et comment la mettre en œuvre correctement

Découvrez ce que signifie réellement la sécurité des données de l’IA, pourquoi elle est importante et comment protéger les données sensibles utilisées par les systèmes et les flux de travail d’IA ou qui y sont exposées.

-1.png)

Lexi Croisdale

11 min read

-

Sécurité de l’IA Sécurité des données

Sécurité de l’IA Sécurité des donnéesjuil. 11, 2025

Risques cachés de la shadow AI

Parce que les employés adoptent des outils d’IA non autorisés, la shadow AI est en plein essor. Découvrez les risques qu’elle pose à la sécurité et à la conformité, et comment la gérer de manière responsable.

Jonathan Villa

7 min read

-

Sécurité de l’IA Sécurité des données

Sécurité de l’IA Sécurité des donnéesjuin 30, 2025

Empoisonnement des modèles d'IA : ce que vous devez savoir

Découvrez la menace croissante de l'empoisonnement des modèles, une cyberattaque où les modèles de machine learning sont manipulés, et comment votre entreprise peut s'en prémunir.

Jonathan Villa

4 min read

-

-1.png) Produits Varonis Sécurité de l’IA Sécurité des données

Produits Varonis Sécurité de l’IA Sécurité des donnéesjuin 23, 2025

Présentation de Varonis pour ChatGPT Enterprise

La plateforme de sécurité des données à la pointe de la technologie de Varonis prend en charge ChatGPT Enterprise d’OpenAI et protège ainsi les données contre les risques d’utilisation abusive et d’exposition de l’IA.

Shawn Hays

3 min read

-

Sécurité du Cloud

Sécurité du Cloudjuin 23, 2025

Sécurité multicloud : défis et comment les résoudre

Découvrez des stratégies puissantes pour protéger les configurations multicloud. Résolvez la visibilité fragmentée, les politiques incohérentes, les surfaces d’attaque qui s’étendent et les problèmes de conformité.

Daniel Miller

4 min read

-

Sécurité de l’IA

Sécurité de l’IAjuin 23, 2025

EchoLeak dans Microsoft Copilot : ce que cela signifie pour la sécurité de l'IA

Une vulnérabilité critique dans Microsoft 365 Copilot expose les risques liés aux agents d’IA non sécurisés et explique pourquoi une approche centrée sur les données est essentielle pour assurer la protection.

-1.png)

Lexi Croisdale

4 min read

-

DSPM Sécurité des données Sécurité du Cloud

DSPM Sécurité des données Sécurité du Cloudjuin 16, 2025

Le DSPM dans le cloud est-il différent ?

Découvrez comment la DSPM évolue dans le cloud : visibilité en temps réel, automatisation et conformité dans les environnements multicloud dynamiques.

Daniel Miller

5 min read

-

Sécurité de l’IA

Sécurité de l’IAjuin 16, 2025

Présentation du serveur MCP Varonis

Le serveur Varonis MCP simplifie la manière dont les clients utilisent les outils et les agents d’IA pour exécuter des workflows complexes.

Nolan Necoechea

2 min read

-

juin 09, 2025

Varonis annonce Identity Protection, qui réunit la sécurité des identités et des données

Varonis intègre la protection des identités à sa principale plateforme de sécurité des données pour accélérer la prévention des violations.

Shawn Hays

4 min read

-

Recherche sur les menaces

Recherche sur les menacesjuin 05, 2025

Scattered Spider : ce que vous devez savoir

Obtenez des informations sur un groupe de hackers de premier plan et des recommandations défensives pour sécuriser les données sensibles de votre organisation.

Joseph Avanzato

3 min read

-

Sécurité des données

Sécurité des donnéesjuin 02, 2025

3 étapes pour sécuriser vos données Snowflake

Découvrez les risques de sécurité des données dans Snowflake et apprenez des tactiques spécifiques pour garantir des pratiques sûres.

Eugene Feldman

8 min read

-

Recherche sur les menaces

Recherche sur les menacesjuin 02, 2025

Effraction et réentrée : anatomie d'une attaque BEC M365 résiliente utilisant les connecteurs entrants

Varonis a découvert une attaque BEC exploitant les outils d'administration de Microsoft 365, révélant des méthodologies avancées d'attaquants et une exploitation des privilèges administratifs.

Paul Wang

5 min read

-

Sécurité de l’IA Sécurité des données

Sécurité de l’IA Sécurité des donnéesjuin 02, 2025

Un rapport sur la sécurité des données révèle que 99 % des organisations ont des informations sensibles exposées à l'IA

Le rapport 2025 de Varonis sur l'état de la sécurité des données présente les résultats basés sur l'étude de 1 000 environnements informatiques réels, afin de révéler le côté obscur de l'essor de l'IA et les mesures proactives que les organisations peuvent mettre en œuvre pour sécuriser les informations critiques.

-1.png)

Lexi Croisdale

2 min read

-

Sécurité du Cloud

Sécurité du Cloudmai 27, 2025

Explorer l’infrastructure en tant que code : explication détaillée

Découvrez comment l’infrastructure en tant que code (IaC) renforce la sécurité, simplifie les opérations et optimise la gestion de l’infrastructure.

Daniel Miller

3 min read

-

Sécurité des données

Sécurité des donnéesmai 06, 2025

Qu’est-ce que le contrôle d’accès basé sur les rôles (RBAC) ?

Le contrôle d’accès basé sur les rôles (RBAC) est un paradigme de sécurité selon lequel les utilisateurs reçoivent des droits d’accès en fonction de leur rôle au sein de votre organisation. Dans ce guide, nous allons vous expliquer ce qu’est le RBAC et comment le mettre en œuvre.

Daniel Miller

7 min read

-

Sécurité de l’IA

Sécurité de l’IAmai 06, 2025

L’IA agentique au service de la détection des menaces

Varonis annonce le lancement de l’IA agentique pour renforcer les efforts de nos experts de classe mondiale afin de fournir aux clients une défense des données 24h/24 7j/7.

Nolan Necoechea

2 min read

-

Sécurité de l’IA

Sécurité de l’IAmai 06, 2025

Présentation d’AI Shield : défense toujours active contre les risques liés à l’IA

AI Shield fait partie d'un ensemble croissant de fonctionnalités alimentées par l'IA dans la plateforme Varonis de sécurité des données, qui rendent la sécurité des données simple à mettre en oeuvre

Nolan Necoechea

3 min read

-

.png) Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesavr. 28, 2025

Varonis s’associe à Pure Storage pour protéger les données critiques

Ensemble, Varonis et Pure Storage permettent aux clients de sécuriser de manière proactive les données sensibles, de détecter les menaces et de se conformer aux règles de confidentialité des données et de l’IA en constante évolution.

Nolan Necoechea

2 min read

-

Ransomware Recherche sur les menaces Sécurité du Cloud

Ransomware Recherche sur les menaces Sécurité du Cloudavr. 22, 2025

RansomHub – Ce que vous devez savoir sur cette menace qui se répand rapidement

RansomHub, le célèbre groupe de ransomware, a touché plus de 200 victimes dans des secteurs tels que l’informatique, la santé, la finance, etc.

Joseph Avanzato

4 min read

-

Sécurité des données Sécurité du Cloud

Sécurité des données Sécurité du Cloudavr. 22, 2025

Détection et classification des données : pourquoi l’analyse des données est un enjeu clé

La DSPM et la sécurité des données reposent sur la détection et la classification, mais l’analyse des données est plus importante que vous ne le pensez.

Nolan Necoechea

3 min read

-

Sécurité des données Sécurité du Cloud

Sécurité des données Sécurité du Cloudavr. 22, 2025

Présentation du graphique d’accès Azure pour localiser et corriger les problèmes de sécurité dans le cloud

Visibilité complète sur l’accès aux données, les droits et les identités dans Azure, au-delà du CIEM et des outils de détection des données. Présentation du graphique d’accès Azure pour localiser et corriger les problèmes de sécurité dans le cloud.

Shawn Hays

3 min read

-

Sécurité du Cloud

Sécurité du Cloudavr. 07, 2025

Naviguer dans le cloud : tendances de Kubernetes en 2025

À l’horizon 2025, le monde de la sécurité du cloud et de Kubernetes évolue rapidement, ce qui se traduit par de nouveaux défis stimulants et des opportunités de croissance.

Daniel Miller

4 min read

-

Produits Varonis Sécurité du Cloud

Produits Varonis Sécurité du Cloudavr. 07, 2025

Varonis acquiert Cyral pour réinventer la surveillance de l’activité des bases de données

L’acquisition stratégique de la DAM nous permet de poursuivre notre mission : garantir une sécurité alimentée par l’IA pour toutes les données, partout.

Yaki Faitelson

3 min read

-

Ransomware Recherche sur les menaces Sécurité des données Sécurité du Cloud

Ransomware Recherche sur les menaces Sécurité des données Sécurité du Cloudavr. 07, 2025

Qui sera le plus malin : comment les tactiques d’ingénierie sociale ont évolué

Au lieu d’utiliser des outils avancés ou des scripts complexes, les hackers les plus chevronnés s’infiltrent dans les systèmes et volent des données en utilisant l’arme la plus efficace qui soit : les mots.

Varonis Threat Labs

8 min read

-

Produits Varonis

Produits Varonismars 31, 2025

Rationalisez la gouvernance des données avec l’automatisation du cycle de vie des données de Varonis

Appliquez automatiquement les politiques de gouvernance des données, de cycle de vie et de conformité sans écrire de code. Ainsi, vous pouvez copier et déplacer facilement les données d’un domaine ou d’une plateforme à l’autre, sans risquer de rendre les droits non fonctionnels ou d’interrompre vos activités.

Nathan Coppinger

5 min read

-

Sécurité du Cloud

Sécurité du Cloudmars 27, 2025

Pourquoi les programmes de sécurité du cloud sont défaillants ?

Découvrez comment mettre en œuvre une stratégie de sécurité robuste dans le cloud. Apprenez à relever les défis courants et à protéger votre entreprise contre les fuites de données et les cybermenaces.

Daniel Miller

5 min read

-

Sécurité des données Sécurité du Cloud

Sécurité des données Sécurité du Cloudmars 24, 2025

Croyez-le ou non : retour sur la plus grande affaire d’espionnage industriel de ce siècle (affaire Rippling contre Deel)

Rippling, une entreprise leader du secteur des logiciels de gestion des ressources humaines, a intenté une action en justice contre son concurrent, Deel. Elle l’accuse d’avoir engagé un espion pour exfiltrer des informations sur ses clients et ses concurrents. Ce blog revient sur les événements et comment cette affaire aurait pu être évitée.

Shawn Hays

6 min read

-

Sécurité de l’IA Sécurité des données

Sécurité de l’IA Sécurité des donnéesmars 17, 2025

Principales questions et réponses relatives à la sécurité de l'IA à connaître en 2025

L'IA générative peut augmenter la productivité, mais elle nécessite un plan de sécurité solide. Nous avons répondu aux principales questions relatives à la sécurité pour vous aider à exploiter l'IA au sein de votre entreprise en toute confiance.

Shawn Hays

17 min read

-

Recherche sur les menaces

Recherche sur les menacesmars 17, 2025

Salt Typhoon : le groupe de pirates à l'origine de cyberattaques majeures

Le Laboratoire de détection des menaces de Varonis dresse le profil de Salt Typhoon, un groupe APT responsable d'une série d'atteintes aux infrastructures et aux agences gouvernementales américaines.

Joseph Avanzato

6 min read

-

Salesforce Sécurité de l’IA Sécurité des données Sécurité du Cloud

Salesforce Sécurité de l’IA Sécurité des données Sécurité du Cloudfévr. 17, 2025

3 étapes pour vous préparer à Agentforce

Découvrez les risques liés à la mise en œuvre d’Agentforce sans une sécurité des données adéquate et apprenez des tactiques spécifiques pour garantir un déploiement sécurisé.

Eugene Feldman

5 min read

-

Produits Varonis Sécurité du Cloud

Produits Varonis Sécurité du Cloudfévr. 13, 2025

Présentation de Varonis pour ServiceNow

Varonis prend désormais en charge ServiceNow, permettant ainsi aux utilisateurs de sécuriser leurs données sensibles, de prévenir les fuites et de se conformer aux réglementations.

Nolan Necoechea

2 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéesfévr. 13, 2025

Varonis ajoute le masquage dynamique des données à la plateforme unifiée de sécurité des données

Masquez automatiquement les informations dans les bases de données et les entrepôts de données, notamment Amazon Redshift, Google BigQuery et Snowflake.

Nathan Coppinger

4 min read

-

Active Directory Sécurité des données

Active Directory Sécurité des donnéesfévr. 13, 2025

Pourquoi l’identité est-elle le plus grand angle mort dans la sécurité des données ?

Les plateformes modernes de sécurité des données (DSP) doivent intégrer le risque et le contexte liés à l’identité pour une gestion efficace de la posture, la détection des menaces et la réponse.

Shawn Hays

4 min read

-

Sécurité des données

Sécurité des donnéesfévr. 11, 2025

Les études révèlent que 57 % des cyberattaques commencent par une identité compromise.

Notre dernier rapport de recherche examine les cyberattaques signalées en 2024, en explorant en profondeur comment elles se sont produites, leurs conséquences et la manière dont vous pouvez protéger votre organisation.

Nolan Necoechea

3 min read

-

Sécurité de l’IA Sécurité des données

Sécurité de l’IA Sécurité des donnéesfévr. 07, 2025

Découverte DeepSeek : comment identifier et stopper l’IA fantôme

Comprenez les implications de sécurité liées à l’utilisation de DeepSeek par les employés, telles que l’IA fantôme, et comment votre organisation peut immédiatement atténuer les risques.

Rob Sobers

3 min read

-

Sécurité des données Sécurité du Cloud

Sécurité des données Sécurité du Cloudfévr. 07, 2025

Varonis a de nouveau été nommé leader dans le GigaOm Radar pour les plateformes de sécurité des données

GigaOm, un cabinet d’analystes de premier plan, reconnaît la compétence de Varonis en matière d’analyse comportementale, de sécurité des accès, d’intégration ds services et d’innovation continue en matière d’IA et d’automatisation.

Nolan Necoechea

3 min read

-

Ransomware Sécurité du Cloud

Ransomware Sécurité du Cloudfévr. 07, 2025

Un ransomware cible les compartiments AWS S3 : comment empêcher le chiffrement sans possibilité de récupération.

Une nouvelle menace de ransomware cible les utilisateurs des compartiments AWS S3, ce qui pourrait être un scénario perdant-perdant pour les organisations non protégées.

Daniel Miller

3 min read

-

Sécurité du Cloud

Sécurité du Cloudfévr. 07, 2025

Mise en œuvre des politiques de contrôle des ressources AWS : caractéristiques et avantages principaux

Les nouvelles politiques de contrôle des ressources (RCP) d’AWS visent à améliorer le contrôle de l’accès aux ressources.

Dubie Dubendorfer

3 min read

-

Sécurité des données Sécurité du Cloud

Sécurité des données Sécurité du Cloudjanv. 24, 2025

AWS, Azure et Google : comparaison des services cloud

Cette comparaison entre AWS, Azure et Google évalue ces fournisseurs de cloud public en termes de tarification, de calcul, de stockage et d’autres fonctionnalités.

Dubie Dubendorfer

7 min read

-

Sécurité des données

Sécurité des donnéesdéc. 13, 2024

Les secrets du RSSI : élaborer le plan de sécurité ultime pour 2025

Découvrez pourquoi les menaces pesant sur le secteur de la cybersécurité ne sont peut-être pas aussi avancées qu’elles le paraissent et obtenez des conseils stratégiques sur l’élaboration de votre plan de sécurité.

Megan Garza

4 min read

-

Recherche sur les menaces Sécurité des données

Recherche sur les menaces Sécurité des donnéesdéc. 06, 2024

Pris dans le net : démasquer les tactiques avancées de phishing

Découvrez les nouvelles tactiques avancées de phishing utilisées par les attaquants et comment votre organisation peut les combattre.

Tom Barnea

5 min read

-

DSPM Produits Varonis

DSPM Produits Varonisdéc. 06, 2024

Présentation de Varonis pour Databricks

Sécurisez les données sensibles dans Databricks à l’échelle grâce à une visibilité accrue, à des mesures correctives proactives et à une détection active des menaces à l’aide de Varonis, la plateforme unifiée de sécurité des données.

Nolan Necoechea

3 min read

-

.png) Produits Varonis Sécurité du Cloud

Produits Varonis Sécurité du Cloudnov. 29, 2024

Varonis étend la meilleure sécurité des données cloud du secteur aux bases de données Azure

Découvrez et protégez les données critiques stockées dans les dépôts de données Azure grâce à la solution de sécurité des données cloud de pointe de Varonis.

Nathan Coppinger

3 min read

-

Produits Varonis Sécurité du Cloud

Produits Varonis Sécurité du Cloudnov. 27, 2024

Présentation de Varonis pour Google Cloud

La prise en charge de Google Cloud par Varonis apporte une approche unifiée et automatisée de la sécurité des données aux principaux fournisseurs cloud.

.jpg)

Ellen Wilson

3 min read

-

Sécurité de l’IA

Sécurité de l’IAnov. 13, 2024

Comment le Tampa General Hospital a déployé Copilot en toute sécurité avec Varonis

Découvrez comment le Tampa General Hospital a déployé en toute sécurité Microsoft 365 Copilot pour gérer les tâches administratives avec Varonis.

-1.png)

Lexi Croisdale

3 min read

-

Confidentialité & Conformité Sécurité des données

Confidentialité & Conformité Sécurité des donnéesoct. 29, 2024

Les 10 meilleurs conseils de sensibilisation à la cybersécurité : comment rester en sécurité et être proactif

Alors que les fuites sont en augmentation, il est essentiel de faire de la cybersécurité une priorité. Suivez ces conseils préventifs de cybersécurité pour renforcer vos pratiques.

-1.png)

Lexi Croisdale

7 min read

-

Sécurité du Cloud

Sécurité du Cloudoct. 29, 2024

Les failles dans le cloud : se protéger contre les principaux risques liés aux LLM

Comprenez les risques que présentent les grands modèles linguistiques (LLM) pour la sécurité de votre cloud et pourquoi il est important de faire preuve de prudence lors de l’adoption de nouvelles technologies.

Megan Garza

4 min read

-

Sécurité des données

Sécurité des donnéesoct. 14, 2024

Le playbook de l’attaquant : les principales tactiques de sécurité

Comprenez l’état d’esprit des acteurs malveillants pour renforcer votre posture de sécurité grâce aux conseils d’atténuation fournis par les experts en analyses forensiques de Varonis.

-1.png)

Lexi Croisdale

3 min read

-

.png) Produits Varonis

Produits Varonisoct. 01, 2024

Protection de Salesforce : correction des sites mal configurés

Varonis permet aux entreprises d’identifier et de corriger les erreurs de configuration relatives aux autorisations des invités sur les sites Salesforce afin d’éviter que des données sensibles soient publiquement exposées.

Nathan Coppinger

2 min read

-

DSPM Sécurité des données

DSPM Sécurité des donnéesoct. 01, 2024

Sécurité des données dans le cloud : principaux cas d’utilisation de la DSPM

Découvrez les principaux cas d’utilisation de la gestion de la posture de sécurité des données (DSPM) et pourquoi ce cadre de référence n’est qu’un élément d’une approche globale en matière de sécurité des données.

Nolan Necoechea

5 min read

-

Sécurité des données

Sécurité des donnéesoct. 01, 2024

En quoi consiste la sécurité des données ? Définition, explication et guide

Apprenez-en davantage sur la sécurité des données, découvrez pourquoi elle est importante et sachez comment protéger votre actif le plus précieux (et le plus vulnérable) avec Varonis.

Nolan Necoechea

11 min read

-

Confidentialité & Conformité Sécurité de l’IA

Confidentialité & Conformité Sécurité de l’IAaoût 29, 2024

La loi européenne sur l’IA : de quoi s’agit-il et pourquoi est-elle importante ?

Un aperçu de la première réglementation complète sur l’IA au monde, de ses exigences de conformité et de la manière d’éviter des sanctions pouvant aller jusqu’à 35 millions d’euros (38 millions de dollars).

Nolan Necoechea

4 min read

-

Produits Varonis

Produits Varonisaoût 21, 2024

Varonis annonce des intégrations avec SentinelOne et Microsoft Defender for Endpoint

Varonis s’intègre désormais avec les principaux fournisseurs EDR, Microsoft Defender for Endpoint et SentinelOne, étendant ainsi la visibilité de notre solution MDDR aux terminaux des clients.

Shane Walsh

2 min read

-

Sécurité des données

Sécurité des donnéesaoût 16, 2024

Varonis annonce la découverte et la classification des données basées sur l’IA

La nouvelle fonctionnalité d'analyse de données basée sur les LLM de Varonis offre aux clients un contexte métier plus approfondi, avec une précision et une évolutivité inégalées.

Rob Sobers

4 min read

-

Produits Varonis

Produits Varonisaoût 15, 2024

Intégrez des informations centrées sur les données dans vos workflows de sécurité à l'aide des webhooks

Utilisez les webhooks pour intégrer facilement les informations uniques et centrées sur les données de Varonis à votre pile de sécurité afin de consolider la surveillance et d'améliorer les workflows de sécurité.

Nathan Coppinger

3 min read

-

Produits Varonis Salesforce

Produits Varonis Salesforcejuil. 26, 2024

Protection Salesforce : empêcher la création de liens publics

Identifiez et empêchez la création de liens publics Salesforce et réduisez votre rayon d’exposition avec Varonis.

Nathan Coppinger

2 min read

-

Sécurité du Cloud

Sécurité du Cloudjuil. 12, 2024

L’essentiel de la sécurité dans le cloud : arguments en faveur d’une DSPM

La gestion de la posture de sécurité des données (DSPM) s’est imposée comme une norme en matière de sécurisation des données sensibles dans le cloud et dans d’autres environnements. Toutefois, elle ne peut pas fonctionner sans un processus automatisé. En effet, il s’agit d’un enjeu clé pour surmonter les défis de la sécurisation des données dans le cloud.

Nolan Necoechea

4 min read

-

Sécurité de l’IA Sécurité des données

Sécurité de l’IA Sécurité des donnéesjuil. 12, 2024

Pourquoi votre entreprise a-t-elle besoin d’une analyse de sécurité Copilot avant de déployer des outils d’IA ?

L'évaluation de votre posture de sécurité est une première étape cruciale avant de déployer des outils d'IA générative comme Copilot pour Microsoft 365.

-1.png)

Lexi Croisdale

4 min read

-

Produits Varonis

Produits Varonisjuil. 05, 2024

Varonis étend la prise en charge des bases de données à Amazon Redshift

Varonis pour AWS prend désormais en charge Amazon Redshift, ce qui permet aux entreprises de garantir la sécurité de leurs entrepôts de données critiques.

Nathan Coppinger

3 min read

-

Sécurité de l’IA

Sécurité de l’IAjuin 27, 2024

Comment éviter votre première fuite de données liée à l’IA

Découvrez comment l’utilisation généralisée de copilotes optimisés par l’IA générative va inévitablement entraîner une hausse des fuites de données, comme l’a expliqué Matt Radolec de Varonis lors du discours d’ouverture de la RSA Conference 2024.

Nolan Necoechea

4 min read

-

DSPM

DSPMjuin 26, 2024

Qu’est-ce que la gestion de la posture de sécurité des données (DSPM) ?

Découvrez ce qu’est (et n’est pas) la gestion de la posture de sécurité des données (DSPM), son importance, son fonctionnement et la façon d’évaluer les solutions DSPM.

Nolan Necoechea

8 min read

-

Sécurité des données

Sécurité des donnéesjuin 24, 2024

Guide pratique pour déployer l’IA générative en toute sécurité

Varonis et Jeff Pollard, analyste en sécurité et risques chez Forrester, partagent leur point de vue pour intégrer en toute sécurité l’IA générative au sein de votre entreprise.

Megan Garza

4 min read

-

Produits Varonis

Produits Varonisjuin 24, 2024

Varonis ajoute la remédiation automatisée pour AWS à ses capacités DSPM de pointe

La nouvelle automatisation remédie à l’exposition publique et supprime les utilisateurs, les rôles et les clés d’accès obsolètes dans AWS, ce qui fait de Varonis la seule plateforme de sécurité des données qui se base sur une approche active de la DSPM.

Nathan Coppinger

4 min read

-

Sécurité des données

Sécurité des donnéesjuin 24, 2024

L'avenir de la sécurité des données dans le cloud : aller plus loin avec la DSPM

Découvrez ce que vous devez savoir lorsque vous évaluez une solution DSPM, pourquoi l’automatisation IaaS est cruciale et comment vous pouvez vous préparer aux enjeux à venir de la DSPM.

Mike Thompson

3 min read

-

Sécurité des données

Sécurité des donnéesjuin 07, 2024

Qu’est-ce que la solution MDDR (Managed Data Detection and Response) ?

Les offres XDR et MDR sont axées sur les menaces et ne vous permettent pas d’avoir une visibilité sur les données. La solution MDDR de Varonis vous aide à atténuer les menaces complexes qui pèsent sur votre ressource la plus précieuse : les données.

Mike Thompson

4 min read

-

Produits Varonis

Produits Varonismai 28, 2024

Varonis étend les capacités DSPM avec un support Azure et AWS étendu.

Varonis étend sa couverture IaaS aux bases de données AWS et Azure Blob Storage, renforçant ainsi les piliers CSPM et DSPM de notre plateforme de sécurité des données.

Nathan Coppinger

5 min read

-

mai 21, 2024

Arrêtez les dérives de configuration avec Varonis

Arrêtez les dérives de configuration dans votre environnement grâce à la plateforme de Varonis dédiée à la gestion automatisée de la posture de sécurité des données.

Nathan Coppinger

3 min read

-

Sécurité des données

Sécurité des donnéesmars 13, 2024

Guide de l’acheteur de DSPM

Comprenez les différents types de solutions DSPM, évitez les pièges les plus courants et posez les bonnes questions pour vous assurer que vous achetez une solution de sécurité des données qui répond à vos besoins spécifiques.

Rob Sobers

10 min read

-

Sécurité du Cloud

Sécurité du Cloudmars 11, 2024

Comprendre et appliquer le modèle de responsabilité partagée dans votre entreprise

Pour éviter des failles de sécurité et des risques majeurs pour les données sensibles, les entreprises doivent comprendre le modèle de responsabilité partagée utilisé par de nombreux fournisseurs SaaS.

Tristan Grush

3 min read

-

Sécurité du Cloud À la une

Sécurité du Cloud À la unefévr. 20, 2024

Varonis accélère l’adoption sécurisée de Microsoft Copilot pour Microsoft 365

Varonis et Microsoft ont établi un nouveau partenariat stratégique pour aider les entreprises à exploiter en toute sécurité l'un des outils de productivité les plus puissants de la planète : Microsoft Copilot pour Microsoft 365.

Rob Sobers

2 min read

-

.png) Sécurité des données

Sécurité des donnéesfévr. 20, 2024

Derrière la refonte de la marque Varonis

Découvrez la stratégie derrière la refonte de Varonis qui impliquait une transition complète vers un archétype de héros et l'introduction de Protector 22814.

Courtney Bernard

4 min read

-

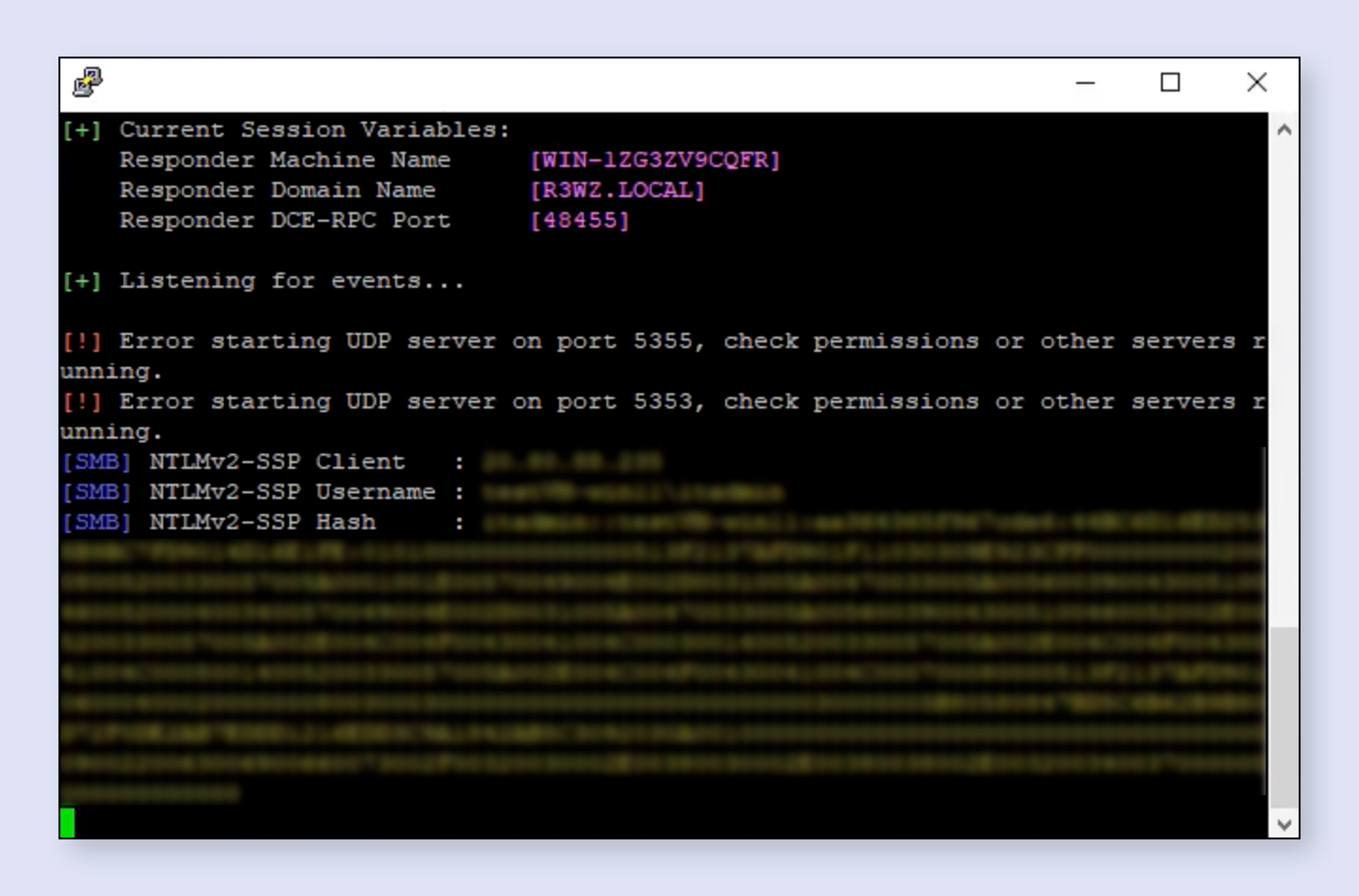

Recherche sur les menaces

Recherche sur les menacesfévr. 08, 2024

Découverte des vulnérabilités Outlook et nouvelles façons de divulguer les hachages NTLM

Le laboratoire de détection des menaces de Varonis a découvert un nouvel exploit Outlook et trois nouvelles façons d’accéder aux mots de passe hachés NTLM v2.

Dolev Taler

9 min read

-

Produits Varonis

Produits Varonisjanv. 29, 2024

Varonis étend sa couverture pour aider à sécuriser les données critiques de Snowflake

Varonis étend la couverture DSPM à Snowflake, améliorant ainsi la visibilité et la sécurité des données critiques de Snowflake.

Nathan Coppinger

4 min read

-

Sécurité des données

Sécurité des donnéesjanv. 25, 2024

Tendances en matière de cybersécurité pour 2024 : ce que vous devez savoir

Apprenez-en davantage sur la gestion de la posture en matière de sécurité des données, les risques liés à la sécurité de l’IA, les changements en termes de conformité et bien plus encore pour préparer votre stratégie en matière de cybersécurité pour 2024.

-1.png)

Lexi Croisdale

5 min read

-

Sécurité du Cloud

Sécurité du Cloudjanv. 03, 2024

Votre organisation est-elle prête à déployer Microsoft Copilot ?

Découvrez ce guide étape par étape pour déployer des outils d’IA générative en toute sécurité avec Varonis.

.png)

Brian Vecci

11 min read

-

Produits Varonis

Produits Varonisdéc. 01, 2023

Comment Varonis contribue à la sécurité des e-mails

Découvrez comment réduire de manière proactive votre surface d’attaque par e-mail, arrêter l’exfiltration de données et limiter les risques liés à l’IA grâce à une sécurité précise et automatisée des e-mails.

Yumna Moazzam

4 min read

-

Produits Varonis

Produits Varonisnov. 28, 2023

Varonis présente Athena AI pour transformer la sécurité des données et la réponse aux incidents.

Grâce à Athena AI, la nouvelle couche d’IA générative de Varonis, les clients peuvent optimiser leurs enquêtes et mener des analyses de sécurité plus précises.

Avia Navickas

4 min read

-

Sécurité des données

Sécurité des donnéesnov. 14, 2023

Trois façons dont Varonis vous aide à lutter contre les menaces internes

Les entreprises ont du mal à lutter contre les menaces internes. Pour lutter contre elles, Varonis s’appuie sur la « triade de la sécurité des données » (sensibilité, accès et activité).

Shane Walsh

6 min read

-

Sécurité des données

Sécurité des donnéesnov. 09, 2023

Varonis domine le marché de la DSPM selon la plateforme Peer Insights de Gartner

En tant que leader dans le secteur de la sécurité des données, la société Varonis est fière d’être en tête du classement de Gartner pour la catégorie Gestion de la posture en matière de sécurité des données (DSPM).

Avia Navickas

7 min read

-

Sécurité des données

Sécurité des donnéesnov. 07, 2023

Avantages et risques : l'implication de l'IA générative pour la sécurité

Alors que l’IA gagne en popularité, les risques liés à l’utilisation de cette technologie suscitent des inquiétudes. Découvrez les avantages et les risques liés à l’utilisation de l’IA générative.

-1.png)

Lexi Croisdale

min read

-

Sécurité du Cloud

Sécurité du Cloudnov. 06, 2023

Solutions DSPM c. CSPM : mise en relation de la sécurité des données et du cloud grâce à Varonis

Découvrez les rôles essentiels des solutions DSPM et CSPM, et découvrez comment Varonis vous permet de combler le fossé entre la sécurité du cloud et celle des données.

Nathan Coppinger

min read

-

Sécurité des données

Sécurité des donnéesnov. 03, 2023

L'IA dans le monde professionnel : trois étapes pour préparer et protéger votre entreprise

Découvrez comment votre entreprise peut se préparer et protéger vos données sensibles contre les risques que présente l’IA générative.

Yaki Faitelson

4 min read

-

Sécurité des données

Sécurité des donnéesoct. 20, 2023

Comment fonctionne l’évaluation des risques liés aux données de Varonis

Découvrez comment fonctionne l’évaluation gratuite des risques liés aux données de Varonis et ce qui en fait la plus avancée du secteur.

-1.png)

Lexi Croisdale

10 min read

-

Sécurité des données

Sécurité des donnéesoct. 20, 2023

Les avantages des rapports sur les menaces et les fuites de données

Les rapports sur les menaces et les fuites de données peuvent aider les entreprises à gérer les risques de sécurité et à déployer des stratégies d’atténuation. Découvrez nos trois piliers d’une protection efficace des données et les avantages de ces rapports.

Scott Shafer

min read

-

Sécurité des données

Sécurité des donnéessept. 27, 2023

Explication détaillée de la DSPM : démystifier cinq fausses idées sur la sécurité des données

Le sigle du moment est DSPM dans le domaine de la cybersécurité. Toutefois, sa récente popularité s’accompagne d’une certaine confusion à propos de ce que recouvre la gestion de la posture en matière de sécurité des données. Il est temps de le démystifier.

Kilian Englert

min read

-

Produits Varonis

Produits Varonissept. 15, 2023

Varonis offre une sécurité leader sur le marché pour Salesforce

Varonis offre une sécurité leader sur le marché pour Salesforce

Avia Navickas

7 min read

-

Salesforce

Salesforcesept. 14, 2023

Les plus grands risques de sécurité pour votre organisation Salesforce

Découvrez comment les professionnels Salesforce et les équipes de sécurité peuvent lutter contre les risques les plus préoccupants dans leurs environnements.

-1.png)

Lexi Croisdale

6 min read

-

Sécurité des données

Sécurité des donnéessept. 14, 2023

Les trois premiers mois en tant que DSI : plan d’action efficace et conseils

Au cours des dix dernières années, le rôle du RSSI est devenu très complexe. Après avoir lu cet article, vous disposerez d’un plan solide sur trois mois pour vous lancer dans votre nouveau rôle de DSI.

Avia Navickas

min read

-

Produits Varonis Salesforce

Produits Varonis Salesforcesept. 13, 2023

Varonis annonce l'intégration de Salesforce Shield

Varonis s’intègre désormais à Salesforce Shield pour offrir une visibilité approfondie sur Salesforce et aider les entreprises à sécuriser leurs données stratégiques.

Nathan Coppinger

4 min read

-

Sécurité des données Sécurité du Cloud

Sécurité des données Sécurité du Cloudsept. 08, 2023

Vos données sont-elles protégées contre les menaces internes ? Protégez vos secrets en cinq étapes

Cet article décrit cinq mesures que vous pouvez prendre pour évaluer votre degré de préparation face à un initié malveillant ou à un hacker externe qui voudrait compromettre le compte ou l’ordinateur d’une personne interne.

Yaki Faitelson

4 min read

-

Sécurité des données

Sécurité des donnéesaoût 14, 2023

Sécurité de l'IA générative : Garantir un déploiement sécurisé de Microsoft Copilot

Cet article décrit le fonctionnement du modèle de sécurité de Microsoft 365 Copilot et les risques à prendre en compte pour garantir un déploiement en toute sécurité.

Rob Sobers

5 min read

-

Sécurité du Cloud

Sécurité du Cloudaoût 04, 2023

Comment protéger votre environnement cloud contre les 5 principales menaces du moment

Découvrez les cinq principales menaces liées au cloud concernant vos données sensibles et comment protéger votre entreprise de celles-ci.

-1.png)

Lexi Croisdale

5 min read

-

Recherche sur les menaces

Recherche sur les menacesjuil. 18, 2023

Prendre d’assaut Microsoft Office

Le ransomware « Storm-0978 » exploite activement une vulnérabilité non corrigée d’exécution de code à distance dans Microsoft Office et Windows HTML.

Jason Hill

4 min read

-

Sécurité des données

Sécurité des donnéesjuil. 13, 2023

Renforcer la résilience : sécurité des données et outils de résilience des données

Découvrez la différence entre les outils de sauvegarde et les véritables DSP, ainsi que les critères à prendre en compte lorsque vous choisissez une DSP.

Nathan Coppinger

7 min read

-

Produits Varonis

Produits Varonisjuil. 11, 2023

Varonis dans le cloud : création d’une plateforme de sécurité des données sécurisée et évolutive

Comment nous avons créé notre plateforme SaaS cloud-native pour une évolutivité et une sécurité optimales, sans aucun raccourci.

John Neystadt

7 min read

-

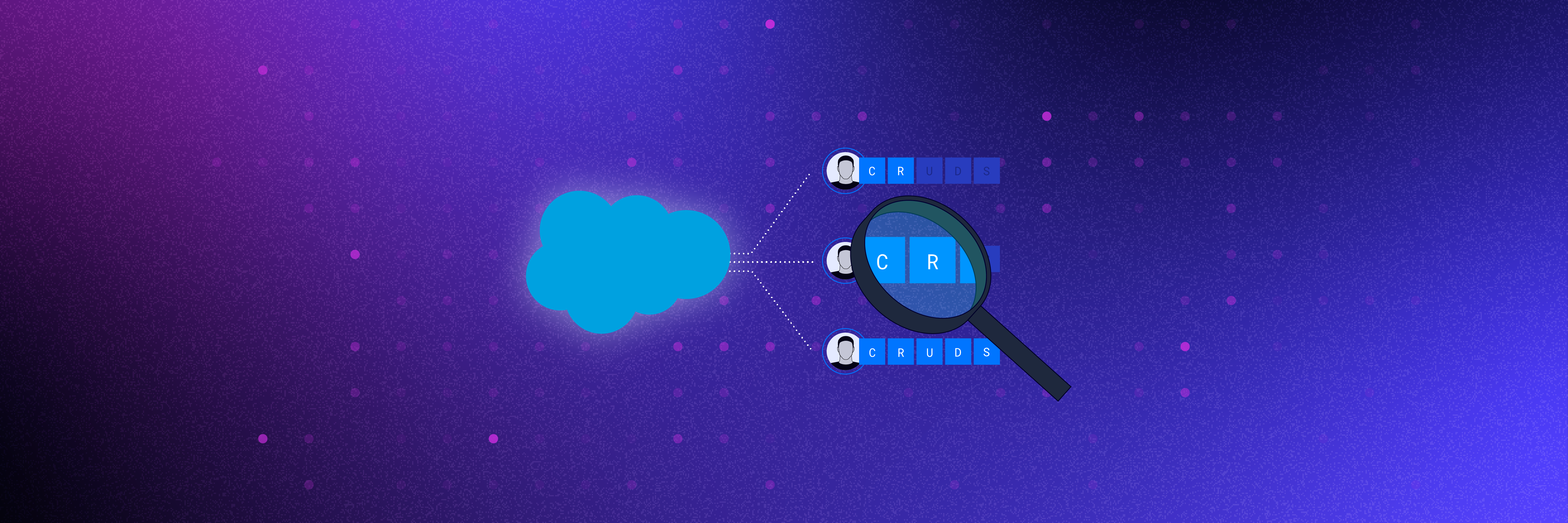

Sécurité des données

Sécurité des donnéesjuin 22, 2023

10 conseils pour rembourser votre dette technique Salesforce

Découvrez les bonnes pratiques pour gérer et analyser les autorisations dans Salesforce et comment la recherche de solutions rapides peut compromettre les données de votre entreprise.

-1.png)

Lexi Croisdale

4 min read

-

Sécurité des données

Sécurité des donnéesjuin 16, 2023

La feuille de route en matière de sécurité des données que nous avons utilisée avec plus de 7 000 DSI

Découvrez la feuille de route en matière de sécurité des données de Varonis qui a aidé plus de 7 000 DSI à se conformer aux réglementations et à protéger leurs données les plus précieuses.

Rob Sobers

8 min read

-

Sécurité des données

Sécurité des donnéesjuin 14, 2023

Gestion de la posture de sécurité des données (DSPM) : Guide des bonnes pratiques à l’intention des DSI

Maîtrisez les meilleures pratiques de gestion de la posture de sécurité des données (DSPM) avec notre guide destiné aux DSI. Apprenez à sélectionner le bon outil, à rester conforme et à empêcher les fuites de données.

Rob Sobers

10 min read

-

Sécurité des données

Sécurité des donnéesjuin 13, 2023

Tendances mondiales des menaces et avenir de la réponse aux incidents

L’équipe de réponse aux incidents de Varonis se penche sur les dernières tendances en matière de menaces mondiales et explique pourquoi la proactivité dans la réponse aux incidents est l’avenir de la sécurité des données.

Megan Garza

3 min read

-

Sécurité des données

Sécurité des donnéesjuin 12, 2023

Principales tendances en matière de cybersécurité pour 2023

Nous avons rassemblé ici les principales prévisions de sécurité pour 2023 pour vous aider à déterminer là où il faudra faire preuve de prudence et là où vous pourrez garder l’esprit tranquille.

Megan Garza

6 min read

-

Salesforce

Salesforcejuin 06, 2023

Comment traiter les données sensibles dans Salesforce : guide de classification des données

Ben de Salesforce et l’équipe de Varonis s’associent pour discuter des bonnes pratiques de classification des données Salesforce.

Megan Garza

3 min read

-

Recherche sur les menaces

Recherche sur les menacesmai 31, 2023

Sites fantômes : vol de données provenant de communautés Salesforce désactivées

Varonis Threat Labs a découvert des sites Salesforce « fantômes » incorrectement désactivés qui sont facilement détectés, accessibles et exploitables par les attaquants.

Nitay Bachrach

3 min read

-

Sécurité des données Sécurité du Cloud

Sécurité des données Sécurité du Cloudmai 31, 2023

Ce que l’automatisation signifie pour la cybersécurité, et pour votre entreprise

Dans cet article, nous vous expliquons comment l’automatisation contribue à transformer les informations pertinentes en actions, à se défendre contre les cyberattaques, à atténuer les risques, à renforcer la conformité et à améliorer la productivité.

Yaki Faitelson

4 min read

-

Produits Varonis

Produits Varonismai 10, 2023

Varonis lance la gestion des risques liés aux applications tierces

Varonis réduit votre surface SaaS exposée aux attaques en découvrant et en corrigeant les connexions d’applications tierces à risque.

Nathan Coppinger

4 min read

-

Produits Varonis

Produits Varonisavr. 12, 2023

Varonis ouvre un centre d’hébergement de données en Australie pour accompagner ses clients SaaS

L’expansion de Varonis en Australie permet aux clients d’obtenir des résultats automatisés en matière de sécurité des données, tout en respectant les normes nationales en matière de confidentialité.

Rachel Hunt

1 min read

-

Sécurité des données À la une

Sécurité des données À la unemars 22, 2023

Varonis nommé leader dans le rapport The Forrester Wave™ : plateformes de sécurité des données, premier trimestre 2023

Varonis a été nommé leader dans le rapport The Forrester Wave™ : plateformes de sécurité des données, premier trimestre 2023, avec le score le plus élevé dans la catégorie « stratégie ».

Avia Navickas

3 min read

-

Produits Varonis

Produits Varonismars 08, 2023

Comment Varonis permet aux admins Salesforce de gagner des heures chaque jour

Varonis fournit des fonctionnalités de pointe en matière de gestion de Salesforce et d’implications des droits pour faire gagner du temps aux admins

Nathan Coppinger

8 min read

-

Confidentialité & Conformité

Confidentialité & Conformitéfévr. 09, 2023

Conformité à la loi sur la confidentialité de l’Illinois tout ce que vous devez savoir

The Illinois Personal Information Protection Act (PIPA) is designed to safeguard the personal data of Illinois residents. Learn what PIPA is, who it affects, and how to maintain compliance.

David Harrington

5 min read

-

Sécurité des données

Sécurité des donnéesfévr. 09, 2023

Présentation de PeStudio : configuration, tutoriel et conseils

An overview of the free malware analysis tool PeStudio.

Neil Fox

6 min read

-

Sécurité des données

Sécurité des donnéesfévr. 09, 2023

Qu’est-ce qu’un centre opérationnel de sécurité (SOC) ?

What is SOC security? In this article we'll dive into the functions of an SOC and why it's critical for the safety of your company's security and response to cybersecurity incidents.

David Harrington

9 min read

-

Recherche sur les menaces

Recherche sur les menacesfévr. 07, 2023

VMware ESXi dans la ligne de mire des ransomwares

Les serveurs exécutant le célèbre hyperviseur de virtualisation VMware ESXi ont été ciblés par au moins un groupe de ransomwares au cours de la semaine dernière. Ces attaques proviendraient d’un balayage visant à identifier les hôtes présentant des vulnérabilités dans le protocole OpenSLP (Open Service Location Protocol).

Jason Hill

11 min read

-

.png) Produits Varonis

Produits Varonisfévr. 07, 2023

Varonis améliore son offre de sécurité GitHub grâce à Secrets Discovery et Data Classification

Varonis renforce la sécurité de GitHub grâce à la découverte de secrets et la classification des données

Nathan Coppinger

4 min read

-

Produits Varonis

Produits Varonisjanv. 31, 2023

Varonis annonce l’arrivée d’une nouvelle solution : la réponse proactive aux incidents pour les clients SaaS

Varonis met à votre service les spécialistes les plus doués en matière de sécurité offensive et défensive pour surveiller vos données afin d’identifier les menaces.

Yumna Moazzam

4 min read

-

Produits Varonis

Produits Varonisjanv. 26, 2023

Découvrez la gestion automatisée de la posture et corrigez en un clic vos risques de sécurité cloud

Varonis lance la gestion automatisée de la posture pour corriger facilement les risques de sécurité cloud d’un simple clic

Nathan Coppinger

3 min read

-

Recherche sur les menaces

Recherche sur les menacesjanv. 23, 2023

CrossTalk et Secret Agent : deux vecteurs d’attaque sur la suite de gestion des identités d’Okta

Le laboratoire de détection des menaces de Varonis a découvert et divulgué deux vecteurs d’attaque sur la suite de gestion des identités d’Okta : CrossTalk et Secret Agent.

Tal Peleg and Nitay Bachrach

8 min read

-

.png) Produits Varonis À la une

Produits Varonis À la unejanv. 18, 2023

Introducing Least Privilege Automation for Microsoft 365, Windows, Google Drive, and Box

Varonis a le plaisir d’annoncer l’arrivée d’une nouvelle fonctionnalité : l’automatisation du modèle du moindre privilège pour Microsoft 365, Google Drive et Box.

Yumna Moazzam

5 min read

-

Produits Varonis

Produits Varonisjanv. 09, 2023

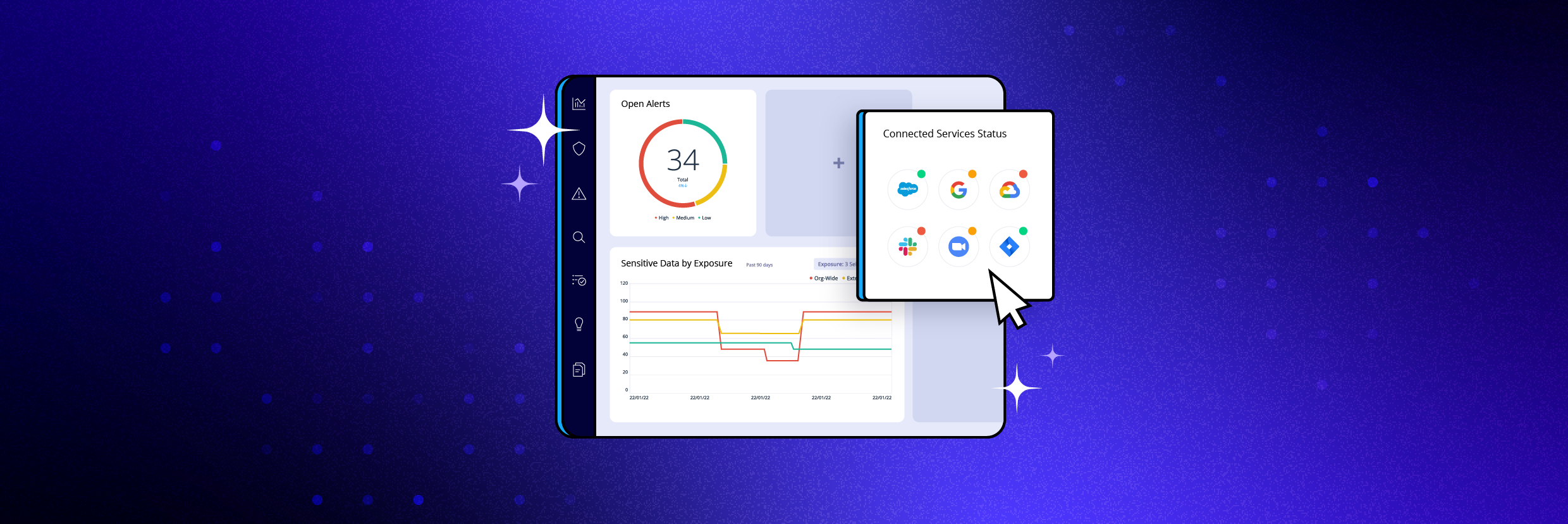

Varonis lance un tableau de bord DSPM personnalisable

Varonis présente un nouveau tableau de bord DSPM personnalisable pour améliorer la gestion de la posture de sécurité des données

Nathan Coppinger

4 min read

-

Ransomware

Ransomwaredéc. 01, 2022

Quatre conseils incontournables en matière de cybercriminalité pour votre entreprise

Les véritables raisons des fuites ne sont jamais liées à une mauvaise décision isolée, mais aux nombreux choix réalisés bien avant qu’un administrateur réseau endormi ne reçoive l’appel d’un attaquant.

Yaki Faitelson

4 min read

-

Produits Varonis

Produits Varonisdéc. 01, 2022

Varonis ajoute l’analyse des fichiers aux fonctions de classification des données cloud

Nous sommes fiers d’annoncer que Data Classification Cloud est désormais doté d’une analyse de fichiers puissante pour vérifier les résultats de classification dans votre environnement cloud.

Yumna Moazzam

2 min read

-

Produits Varonis

Produits Varonisnov. 30, 2022

Automatisez la sécurité des données avec les informations centrées sur les données de Varonis et Cortex XSOAR

Découvrez comment exploiter les informations sur les risques fournies par Varonis avec Cortex XSOAR pour accélérer les enquêtes.

Yumna Moazzam

2 min read

-

Recherche sur les menaces

Recherche sur les menacesnov. 24, 2022

Varonis Threat Labs découvre des vulnérabilités SQLi et des failles d’accès dans Zendesk

Varonis Threat Labs a trouvé une vulnérabilité d’injection SQL et un défaut d’accès logique dans Zendesk Explore, le service de reporting et d’analyse de la solution de service client populaire Zendesk.

Tal Peleg

4 min read

-

Recherche sur les menaces

Recherche sur les menacesoct. 27, 2022

The Logging Dead : deux vulnérabilités dans les journaux d’événements qui hantent Windows

Nul besoin d’utiliser Internet Explorer pour que son héritage vous ait rendu vulnérable à LogCrusher et OverLog, deux vulnérabilités Windows découvertes par l’équipe du laboratoire de détection des menaces de Varonis.

Dolev Taler

5 min read

-

Active Directory

Active Directoryoct. 24, 2022

Les identités gérées sur Azure : définitions, types, avantages et démo

Utilisez ce guide pour en savoir plus sur les identités gérées sur Azure : à quoi cela correspond, combien de types existent, quels avantages elles offrent et comment elles fonctionnent.

Neeraj Kumar

9 min read

-

Produits Varonis

Produits Varonisoct. 18, 2022

Varonis aligne les alertes de sécurité cloud sur le cadre MITRE ATT&CK

Dans la dernière mise à jour de DataAdvantage Cloud de Varonis, nous ajoutons les tactiques et techniques MITRE ATT&CK à nos alertes cloud pour accélérer la réponse aux incidents.

Yumna Moazzam

2 min read

-

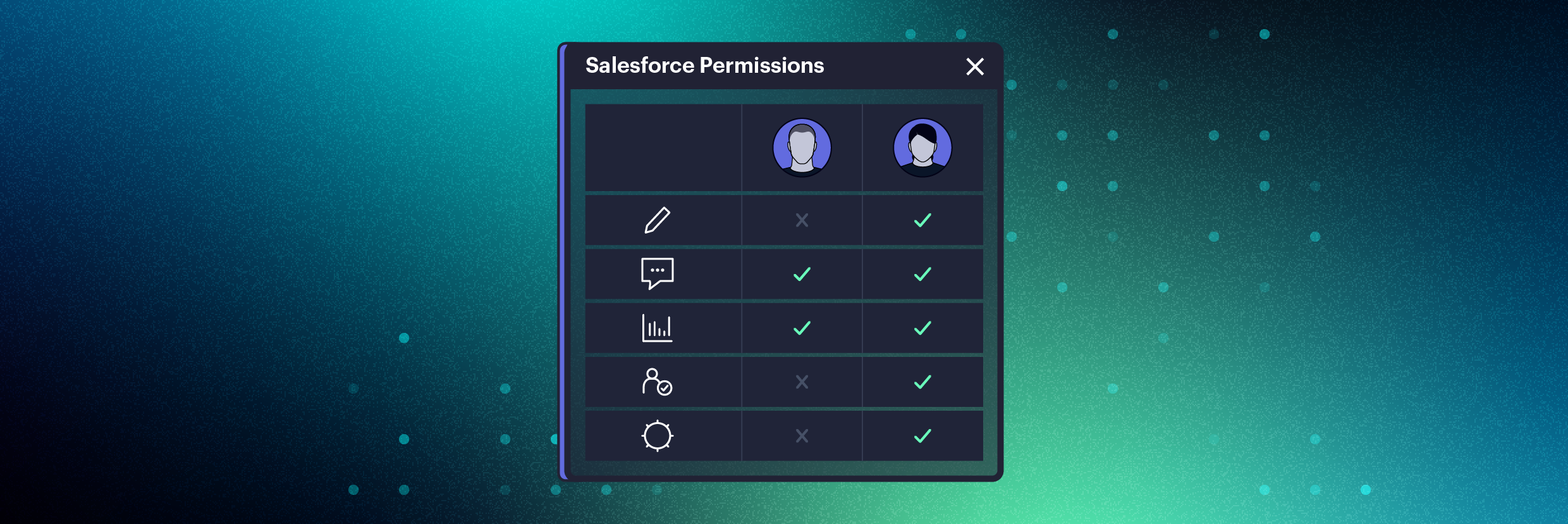

Sécurité du Cloud

Sécurité du Cloudoct. 13, 2022

Comparer les autorisations des utilisateurs Salesforce en toute simplicité

DatAdvantage Cloud permet désormais aux administrateurs de comparer les autorisations effectives de deux utilisateurs Salesforce côte à côte en un seul clic.

Nathan Coppinger

2 min read

-

Produits Varonis Sécurité des données Sécurité du Cloud

Produits Varonis Sécurité des données Sécurité du Cloudoct. 10, 2022

Varonis ajoute la découverte des secrets pour les dépôts de données sur site et dans le cloud

Varonis peut vous aider à analyser vos environnements à la recherche de secrets mal stockés et exposés dans des fichiers et du code stockés sur site et dans le cloud.

Michael Buckbee

6 min read

-

Sécurité du Cloud

Sécurité du Cloudoct. 05, 2022

Notre rapport sur les risques du SaaS révèle que l'exposition des données Cloud représente un risque de 28 millions € pour une entreprise moyenne.

The Great SaaS Data Exposure examine le défi auquel sont confrontés les RSSI pour protéger les données dans un portefeuille croissant d'applications et de services SaaS tels que Microsoft 365.

Rachel Hunt

3 min read

-

Sécurité du Cloud

Sécurité du Cloudsept. 28, 2022

Comment se préparer à un audit des autorisations de Salesforce ?

Dans cet article, je vais vous indiquer en quoi consiste un audit Salesforce, vous expliquer comment fonctionnent les autorisations et vous donner des conseils pour vous préparer.

Mike Mason

6 min read

-

Sécurité des données

Sécurité des donnéesaoût 18, 2022

Qu’est-ce que le modèle Zero Trust ? Guide complet et modèle de sécurité

Le cadre Zero Trust ne fait confiance à personne et vérifie toutes les identités, même celle des utilisateurs de votre propre organisation. Lisez notre article pour découvrir le modèle Zero Trust et apprendre à le mettre en œuvre dans votre entreprise.

David Harrington

10 min read

-

Sécurité des données

Sécurité des donnéesaoût 16, 2022

98 statistiques incontournables sur les fuites de données [2022]

Ces statistiques sur les fuites de données pour 2022 couvrent les risques, le coût, la prévention et plus encore ; leur évaluation et leur analyse vous aideront à prévenir un incident de sécurité des données.

Rob Sobers

17 min read

-

Recherche sur les menaces À la une

Recherche sur les menaces À la uneaoût 01, 2022

Usurpation de Vanity URL SaaS dans le cadre d’attaques d’ingénierie sociale

Les Vanity URL SaaS peuvent être usurpées et sont notamment utilisées pour des campagnes de phishing. Dans cet article, nous allons présenter deux types de liens Box, deux types de liens Zoom et deux types de liens Google Docs que nous sommes parvenus à usurper.

Tal Peleg

7 min read

-

Confidentialité & Conformité

Confidentialité & Conformitéjuil. 22, 2022

En quoi consiste la gouvernance des données ? Cadre et bonnes pratiques

La gouvernance des données facilite l’organisation, la sécurisation et la normalisation des données de tous types d’organisations. Pour en savoir plus sur les cadres de gouvernance des données, cliquez ici.

David Harrington

11 min read

-

Ransomware

Ransomwarejuil. 06, 2022

Pourquoi les responsables de la cybersécurité devraient partir du principe qu’une intrusion a eu lieu ?

Tout système, compte ou personne peut à tout moment constituer un vecteur d’attaque potentiel. Avec une surface d’attaque aussi vaste, vous devez partir du principe que les hackers vont violer au moins un vecteur, s’ils ne l’ont pas déjà fait.

Yaki Faitelson

4 min read

-

Produits Varonis

Produits Varonisjuin 29, 2022

Varonis ajoute la prise en charge de la classification des données pour Amazon S3

Varonis étoffe son offre de sécurité cloud avec la classification des données pour Amazon S3.

Nathan Coppinger

7 min read

-

Sécurité des données

Sécurité des donnéesjuin 15, 2022

Qu’est-ce que Terraform : tout ce que vous devez savoir

Terraform est une solution Infrastructure-as-Code (IaC) qui permet aux équipes DevOps de gérer les déploiements multicloud. Découvrez Terraform, les avantages de l’IaC et comment faire vos premiers pas.

David Harrington

6 min read

-

Confidentialité & Conformité

Confidentialité & Conformitéjuin 13, 2022

Qu’est-ce que le cadre de cybersécurité NIST ?

Découvrez comment mettre en œuvre le cadre de cybersécurité NIST dans votre entreprise.

Josue Ledesma

6 min read

-

.jpg) Sécurité des données

Sécurité des donnéesmai 24, 2022

Comment utiliser Ghidra pour la rétro-ingénierie des malwares

Une présentation de l’outil d’analyse des malwares Ghidra. Cet article explique comment installer et utiliser l’interface Ghidra.

Neil Fox

7 min read

-

Active Directory

Active Directorymai 12, 2022

12 bonnes pratiques en matière de stratégies de groupe : paramètres et conseils pour les administrateurs

Les stratégies de groupe permettent de configurer les paramètres, comportements et privilèges des utilisateurs et des ordinateurs. Parcourez cet article pour découvrir nos bonnes pratiques concernant leur utilisation.

Jeff Brown

6 min read

-

Sécurité des données

Sécurité des donnéesmai 10, 2022

Qu’est-ce qu’un botnet ? Définition et prévention

Découvrez pourquoi les botnets peuvent être si dangereux et ce que votre entreprise peut faire pour protéger vos appareils IoT et votre réseau.

Josue Ledesma

4 min read

-

Sécurité des données

Sécurité des donnéesmai 05, 2022

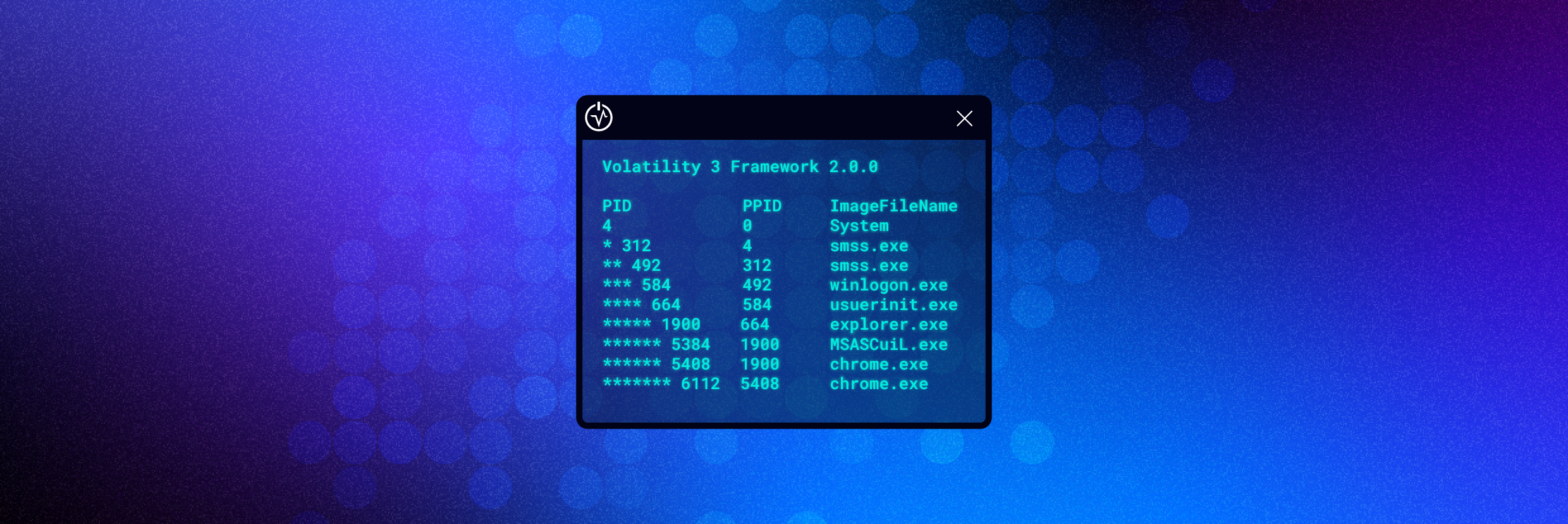

Comment utiliser Volatility pour l’analyse de la mémoire

Dans cet article, vous allez découvrir Volatility, comment l’installer et surtout comment l’utiliser.

Neil Fox

8 min read

-

mai 03, 2022

Varonis présente des fonctionnalités révolutionnaires pour sécuriser Salesforce

Varonis présente des fonctionnalités inédites pour sécuriser Salesforce

Avia Navickas

6 min read

-

Sécurité des données

Sécurité des donnéesavr. 29, 2022

Votre guide sur les simulations de cyberattaques : en quoi consistent les tests d’intrusion ?

Les tests d’intrusion simulent une cyberattaque réelle sur vos données et systèmes critiques. Voici en quoi ils consistent, les processus et outils utilisés et comment ces tests permettent de détecter les vulnérabilités avant que les pirates ne le fassent.

David Harrington

9 min read

-

Sécurité des données

Sécurité des donnéesavr. 18, 2022

CCSP ou CISSP : quelle certification choisir ?

Découvrez un aperçu des examens destinés à l’obtention des certifications CCSP et CISSP et découvrez celle qui vous correspond le mieux.

Josue Ledesma

6 min read

-

Sécurité des données

Sécurité des donnéesavr. 14, 2022

Qu’est-ce que la conformité ITAR ? Définition et réglementations

ITAR réglemente la fabrication, la vente et la distribution de matériel, de données et de documentation liés à l’armée, à la défense et à l’espace. Voici une liste des exigences de conformité ITAR et des sanctions que vous devez connaître.

Michael Buckbee

5 min read

-

PowerShell

PowerShellavr. 07, 2022

Guide sur les tableaux PowerShell : utilisation et création

Comment utiliser au mieux les tableaux PowerShell : nous allons aborder les bases et découvrir comment les créer, les utiliser, et nous explorerons également des techniques plus avancées.

Michael Buckbee

10 min read

-

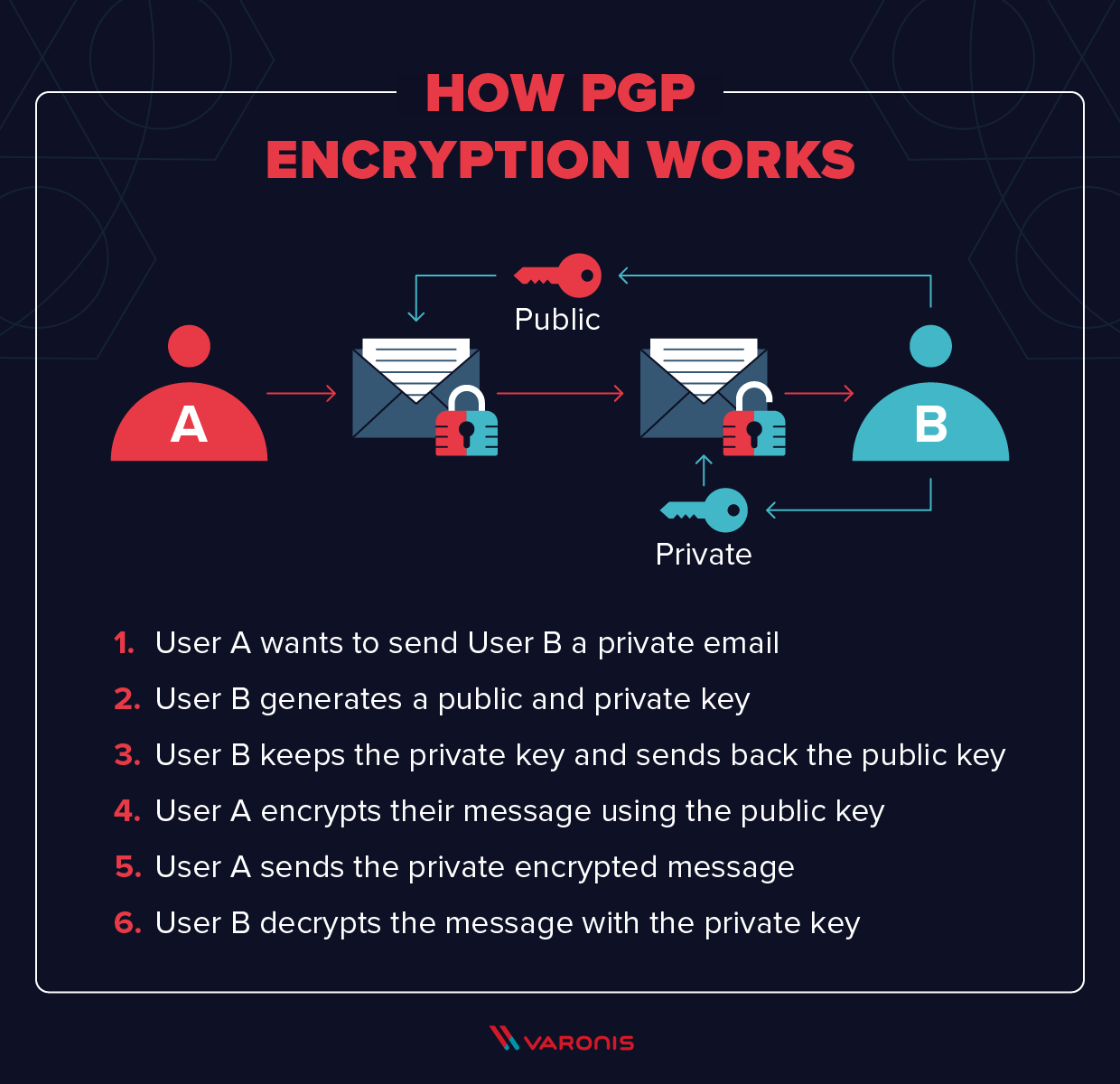

Sécurité des données

Sécurité des donnéesavr. 01, 2022

Chiffrement PGP : description et fonctionnement

La méthode de chiffrement PGP fournit sécurité et confidentialité aux communications en ligne. Nous allons découvrir son fonctionnement et son utilisation.

Michael Buckbee

10 min read

-

Recherche sur les menaces

Recherche sur les menacesmars 11, 2022

Ce SID est libre ? Le laboratoire de détection des menaces de Varonis découvre l’attaque d’injection de SID synthétiques

Une technique par laquelle les acteurs malveillants dotés de privilèges élevés existants peuvent injecter des SID synthétiques dans une ACL créant au passage une porte dérobée et des autorisations masquées.

Eric Saraga

4 min read

-

Produits Varonis

Produits Varonisfévr. 23, 2022

En quoi l'approche SSPM de Varonis aide votre entreprise

Adoptez une approche axée sur les données avec le SSPM de Varonis, pour sécuriser les applications SaaS et réduire les risques. Découvrez comment obtenir une meilleure visibilité, améliorer l'automatisation et la protection.

Avia Navickas

8 min read

-

Recherche sur les menaces

Recherche sur les menacesfévr. 03, 2022

Bilan des ransomwares 2021

Dans cet article, nous analysons 5 tendances en lien avec les ransomwares qui ont marqué 2021.

Michael Buckbee

11 min read

-

Recherche sur les menaces

Recherche sur les menacesfévr. 02, 2022

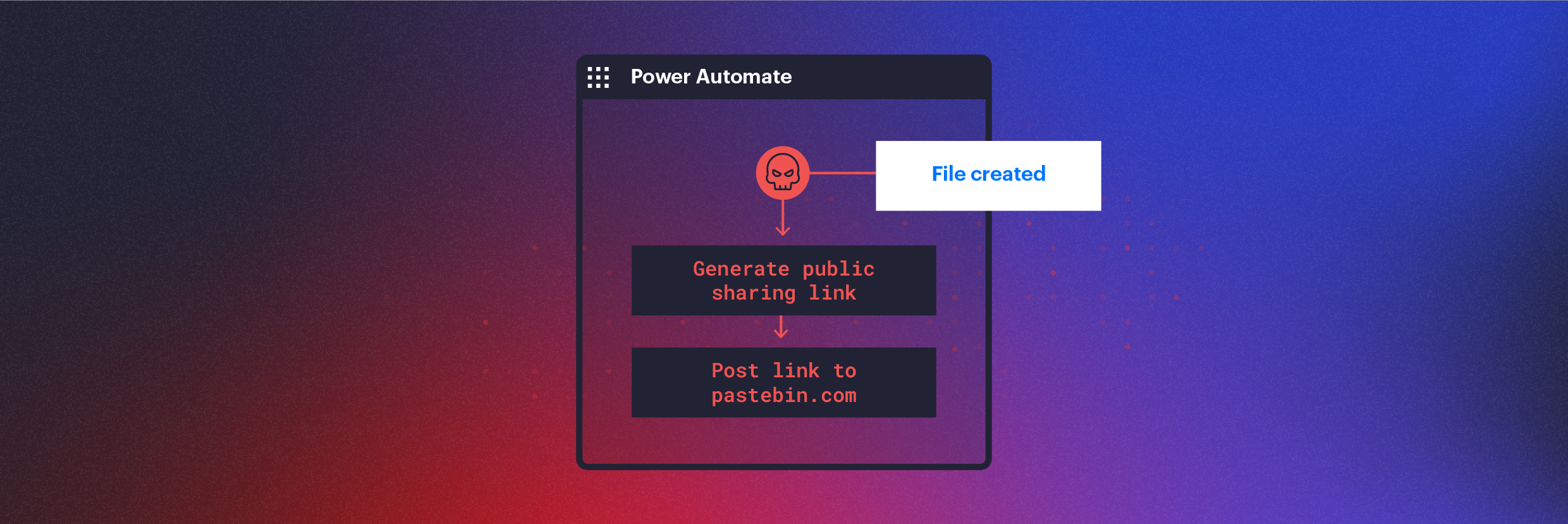

Utilisation de Power Automate pour exfiltrer discrètement des données dans Microsoft 365

Découvrez comment des acteurs malveillants peuvent utiliser Microsoft Power Automate pour automatiser l’exfiltration de données, la communication C2, les mouvements latéraux et l’évitement des solutions DLP.

Eric Saraga

6 min read

-

Recherche sur les menaces

Recherche sur les menacesjanv. 26, 2022

Ransomware ALPHV (BlackCat)

Varonis a analysé le ransomware ALPHV (BlackCat), qui recrute activement de nouveaux affiliés et cible des entreprises qui opèrent dans de multiples secteurs d’activité à l’échelle mondiale.

Jason Hill

12 min read

-

Produits Varonis

Produits Varonisjanv. 25, 2022

Varonis 8.6 : Éliminer le chaos né de la collaboration dans Microsoft 365

Varonis est heureux d’annoncer la version 8.6 de la Plateforme Varonis de sécurité des données, dont l’objectif est de renforcer la sécurité des données Microsoft 365 pour faciliter l’identification et la correction des risques engendrés par la collaboration.

Nathan Coppinger

7 min read

-

Recherche sur les menaces

Recherche sur les menacesjanv. 14, 2022

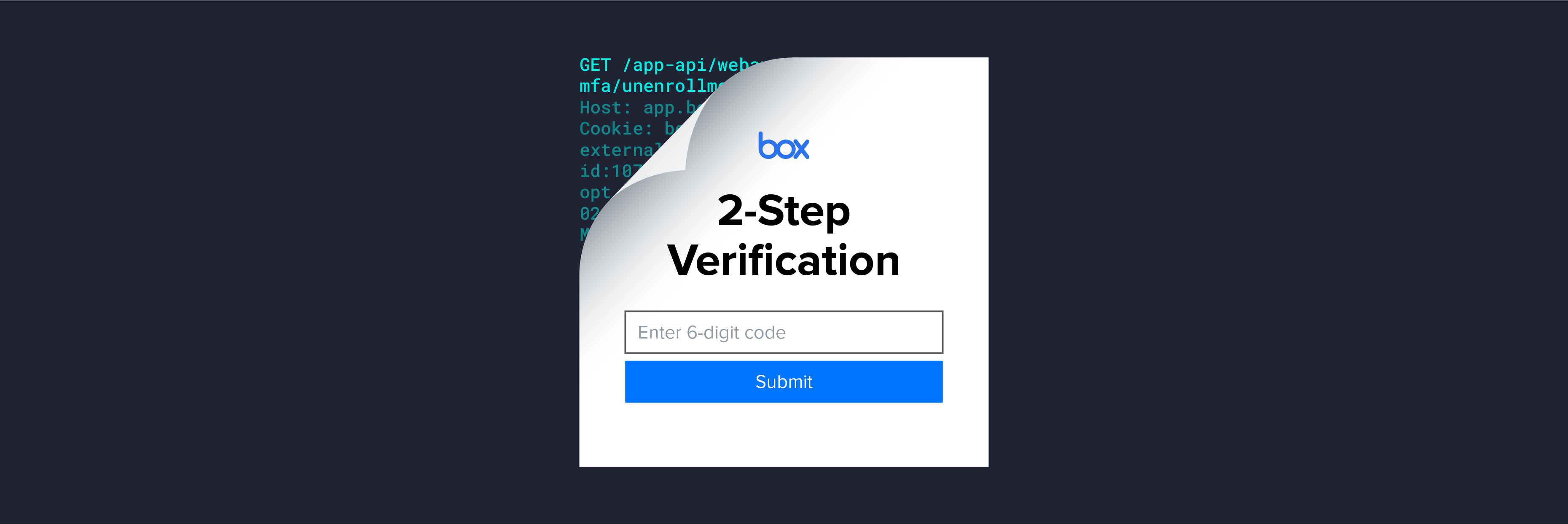

Box : Contourner l’authentification multi-facteurs avec mot de passe à usage unique basé sur le temps

L'équipe de recherche de Varonis a découvert un moyen de contourner le MFA par mot de passe unique basé sur le temps de Box pour les comptes Box qui utilisent des applications d'authentification.

Tal Peleg

3 min read

-

Recherche sur les menaces

Recherche sur les menacesdéc. 22, 2021

RESTez attentifs : Vérifiez vos autorisations Jira pour éviter des fuites

Les chercheurs de Varonis ont parcouru une liste de 812 sous-domaines et ont détecté 689 instances Jira accessibles. Nous y avons repéré 3 774 tableaux de bord, 244 projets et 75 629 tickets publics contenant des adresses e-mail, des URL et des adresses IP.

Omri Marom

5 min read

-

Recherche sur les menaces

Recherche sur les menacesnov. 19, 2021

Einstein’s Wormhole : le bug qui permet de récupérer les informations des calendriers Outlook et Google à l’aide des utilisateurs invités de Salesforce

If your organization uses Salesforce Communities and Einstein Activity Capture, you might have unknowingly exposed your administrator's Outlook or Google calendar events to the internet due to a bug called...

Nitay Bachrach

4 min read

-

Sécurité des données

Sécurité des donnéesnov. 10, 2021

Présentation de Microsoft LAPS : Configuration, installation et sécurité

Microsoft LAPS est une des solutions les plus efficaces pour protéger les mots de passe des administrateurs et empêcher les utilisateurs non autorisés d'accéder à des systèmes ou à des données auxquels ils ne sont pas censés avoir accès.

David Harrington

6 min read

-

Sécurité des données

Sécurité des donnéesnov. 09, 2021

Cadre MITRE ATT&CK : le guide complet

Les matrices ATT&CK de MITRE sont une ressource inestimable pour les professionnels de la cybersécurité. Lisez la suite pour en savoir plus sur les tactiques et techniques ATT&CK.

David Harrington

8 min read

-

Sécurité des données

Sécurité des donnéesnov. 08, 2021

Comprendre la vulnérabilité Zero-Day

Une vulnérabilité zero-day est une faille logicielle ou un exploit qui n’a pas fait l’objet d’un correctif. C’est un peu comme un trou dans la semelle de votre chaussure. Vous...

Michael Buckbee

9 min read

-

PowerShell

PowerShellnov. 03, 2021

Comment installer et importer le module Active Directory pour PowerShell

Le module Active Directory pour PowerShell est un outil puissant destiné à la gestion d’Active Directory. Découvrez comment installer et importer le module PowerShell dans ce tutoriel détaillé.

Jeff Brown

6 min read

-

Sécurité des données

Sécurité des donnéesoct. 25, 2021

Attaques par pulvérisation de mots de passe : comment réagir et comment les éviter

L'utilisation de mots de passe courants ou trop simplistes peut rendre les utilisateurs et les organisations vulnérables à la pulvérisation de mots de passe. Découvrez ce que sont les attaques par pulvérisation de mots de passe, comment elles fonctionnent et ce que vous pouvez faire pour les éviter.

David Harrington

10 min read

-

Sécurité des données

Sécurité des donnéesoct. 15, 2021

Guide des gMSA : sécurité et déploiement des comptes de service administrés de groupe

Découvrez comment vous pouvez configurer les gMSA pour sécuriser vos appareils sur site via des comptes de services gérés.

Josue Ledesma

6 min read

-

Sécurité des données

Sécurité des donnéesoct. 11, 2021

Rapport 2021 sur les risques liés aux données dans le secteur industriel

Les menaces qui pèsent sur le secteur industriel ne cessent de croître, qu'il s'agisse de groupes de ransomware qui volent les données de leurs victimes avant de les crypter, d'attaquants d'État à la recherche de secrets technologiques ou d'initiés d'entreprises à la recherche de...

Rachel Hunt

1 min read

-

Sécurité des données

Sécurité des donnéesoct. 11, 2021

TLS et SSL : fonctionnement et différences

Les protocoles TLS et SSL permettent de chiffrer les communications privées sur le Web et au-delà. Développé par Netscape, SSL est le protocole le plus ancien. TLS est quant à lui un protocole ouvert, basé sur SSL.

Robert Grimmick

7 min read

-

Sécurité des données À la une

Sécurité des données À la unesept. 27, 2021

Guide et ressources pour la protection des données Google Workspace

Ce guide pourra vous aider à protéger vos données Google Workspace sur différents niveaux au sein de votre organisation.

Radhe Varun

5 min read

-

Sécurité des données

Sécurité des donnéessept. 23, 2021

Utilisation abusive de communautés Salesforce mal configurées pour la reconnaissance et le vol de données

Résumé Une communauté Salesforce mal configurée peut entraîner l’exposition de données Salesforce sensibles à quiconque sur Internet. Les utilisateurs anonymes peuvent consulter des objets qui contiennent des informations sensibles telles...

Adrien Rahmati-Georges

21 min read

-

Produits Varonis Sécurité des données

Produits Varonis Sécurité des donnéessept. 20, 2021

Le rapport 2021 sur les risques du SaaS indique que 44 % des privilèges des utilisateurs du cloud ne sont pas correctement configurés

Les applications cloud facilitent la collaboration, mais si vous ne surveillez pas de près les identités, les comportements et les privilèges de chacunes des solutions SaaS et IaaS dont vous...

Rob Sobers

1 min read

-

Active Directory

Active Directorysept. 04, 2021

Sécurisation du stockage Blob Azure : guide de configuration

Découvrez comment sécuriser votre stockage Blob en configurant quelques paramètres dans votre compte de stockage Azure, tels que le chiffrement, les pare-feu et l’accès anonyme.

Jeff Brown

9 min read

-

PowerShell

PowerShellsept. 03, 2021

Guide de portée des variables dans PowerShell : Utilisation de la portée dans les scripts et les modules

La portée des variables dans PowerShell peut être source de confusion lors de l'écriture de scripts et de fonctions. Cet article traite des portées ou étendues (« scopes ») PowerShell en relation avec les scripts et les modules.

Jeff Brown

6 min read

-

Sécurité des données

Sécurité des donnéessept. 02, 2021

Tout ce qu’il faut savoir sur les assurances cyber risques

Découvrez ce qu’est une assurance cyber risques et les raisons pour lesquelles votre organisation devrait en souscrire une afin de récupérer les coûts et pertes engendrés par une violation de sa sécurité.

Josue Ledesma

5 min read

-

Sécurité des données

Sécurité des donnéessept. 01, 2021

Qu’est-ce que l’authentification à deux facteurs (2FA) et pourquoi l’utiliser ?

Découvrez pourquoi l’authentification 2FA est l’un des outils de cybersécurité les plus efficaces pour toute votre organisation.

Josue Ledesma

6 min read

-

août 31, 2021

Comment configurer AWS IAM : éléments, fonctionnalités et composants

Amazon Web Services (AWS) Identity and Access Management (IAM) est un service Web qui vous aide à gérer de manière sécurisée les accès à AWS. Dans cet article, nous allons voir comment configurer IAM pour contrôler qui est authentifié (connecté) et autorisé (dispose des droits) à utiliser les ressources AWS.

David Gibson

11 min read

-

Sécurité des données

Sécurité des donnéesaoût 30, 2021

Guide complet sur Salesforce Shield

Salesforce Shield fournit une excellente suite d’outils pour la sécurité des données dans Salesforce. Ce guide explique pourquoi cette solution pourrait être appropriée pour répondre aux besoins de sécurité de votre entreprise.

Radhe Varun

5 min read

-

Sécurité des données

Sécurité des donnéesaoût 27, 2021

Guide des règles YARA : Apprendre à utiliser cet outil de recherche de logiciels malveillants

Les règles YARA sont utilisées pour classer et identifier des échantillons de malwares en créant des descriptions de familles de malware basées sur des modèles textuels ou binaires.

Neil Fox

8 min read

-

Sécurité des données

Sécurité des donnéesaoût 24, 2021

Comment corriger les éléments de registre endommagés : Guide visuel et solutions

Les éléments de registre endommagés peuvent rarement être la cause d'un PC non fonctionnel, mais dans de nombreux cas, les tentatives de « nettoyage » ou d'optimisation du registre occasionneront plus de tort que de bien.

Robert Grimmick

8 min read

-

Sécurité des données

Sécurité des donnéesaoût 19, 2021

Le guide pour tout savoir sur le ransomware : types et définitions des attaques de ransomware

Les attaques de ransomware peuvent entraîner une perte significative de données, de fonctionnalité du système et de ressources financières. Mais qu’est-ce qu’un ransomware exactement ? Le ransomware peut prendre différentes formes,...

David Harrington

8 min read

SECURITY STACK NEWSLETTER

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?

Êtes-vous prêt à voir la plateforme de sécurité des données n°•1 en action•?