-

dez 15, 2025

Entendendo o Comprometimento de E-mail Corporativo (BEC): Tipos de Ameaças e Estratégias de Defesa

Entenda os tipos de comprometimento de e-mail comercial (BEC), estratégias de defesa eficazes e soluções para proteger sua organização contra ataques baseados em e-mail.

Jonathan Villa

7 min read

-

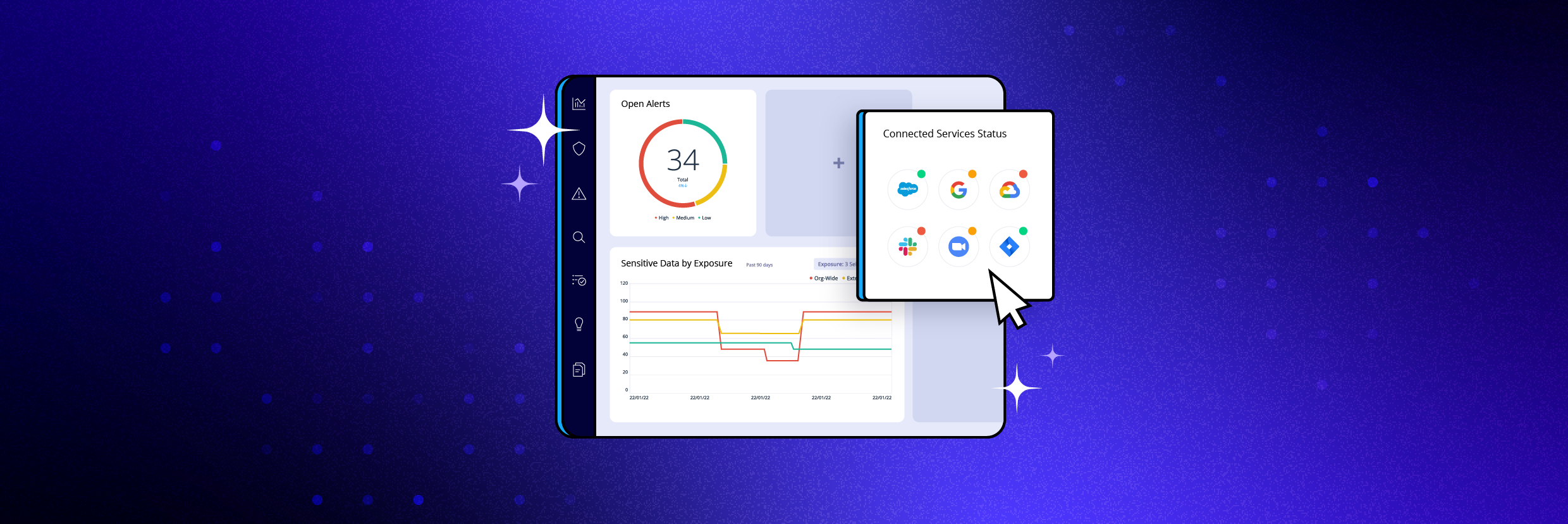

Produtos Varonis

Produtos Varonisnov 24, 2025

Apresentando Varonis para Confluence

A Varonis agora protege o Atlassian Confluence, permitindo que as organizações protejam sua propriedade intelectual e outros dados confidenciais em páginas, espaços, posts de blog e anexos.

Eugene Feldman

3 min read

-

AI Security Segurança de Dados

AI Security Segurança de Dadosnov 24, 2025

A Varonis anuncia nova integração do Microsoft Purview DSPM.

A integração entre a Varonis e o Purview ajuda as organizações a visualizar e compreender seus dados críticos — onde quer que estejam armazenados.

Shawn Hays

2 min read

-

Segurança de Dados

Segurança de Dadosnov 24, 2025

Os riscos ocultos da reescrita de URLs e a alternativa superior para a segurança de e-mail

A reescrita de URLs é uma prática comum na segurança dos e-mails. À medida que as ameaças evoluem, fica claro que essa abordagem apresenta limitações e vulnerabilidades potenciais.

Stephen Kowski

4 min read

-

nov 10, 2025

Por que estamos apostando tudo no SaaS

O futuro da segurança de dados é automatizado e sem esforço.

Yaki Faitelson

2 min read

-

nov 10, 2025

Fornecedores Confiáveis, Links Distorcidos: O Lado Sombrio da Reescrita de URL

Descubra como os invasores usam truques avançados de reescrita de URL para contornar listas de bloqueio tradicionais e como as organizações podem se manter à frente das ameaças em constante evolução.

Stephen Kowski

4 min read

-

Produtos Varonis

Produtos Varonisout 27, 2025

Apresentamos o Varonis Interceptor: segurança de e-mail nativa de IA

O Varonis Interceptor protege as organizações de uma nova geração de ameaças de e-mail alimentadas por IA com a melhor detecção de phishing do planeta.

Shawn Hays

4 min read

-

Segurança de Dados

Segurança de Dadosout 13, 2025

Repensando a segurança do banco de dados para a era da IA e da nuvem

Descubra os pilares da segurança de banco de dados e como o monitoramento de atividade de banco de dados (DAM) de próxima geração da Varonis protege dados confidenciais em ambientes de IA e nuvem.

Terry Ray

5 min read

-

Produtos Varonis

Produtos Varonisout 06, 2025

Classificação precisa escalável: a ferramenta certa para o trabalho certo

A classificação precisa e escalável de dados é fundamental para a segurança, a conformidade e a IA segura. Saiba como evitar armadilhas comuns e escolher a abordagem correta.

Ed Lin

7 min read

-

AI Security Segurança de Dados

AI Security Segurança de Dadosset 29, 2025

A segurança em IA começa com a segurança dos dados

Aprenda como proteger os pipelines de IA controlando o acesso aos dados, monitorando o comportamento da IA e evitando a exposure de dados.

Jonathan Villa

6 min read

-

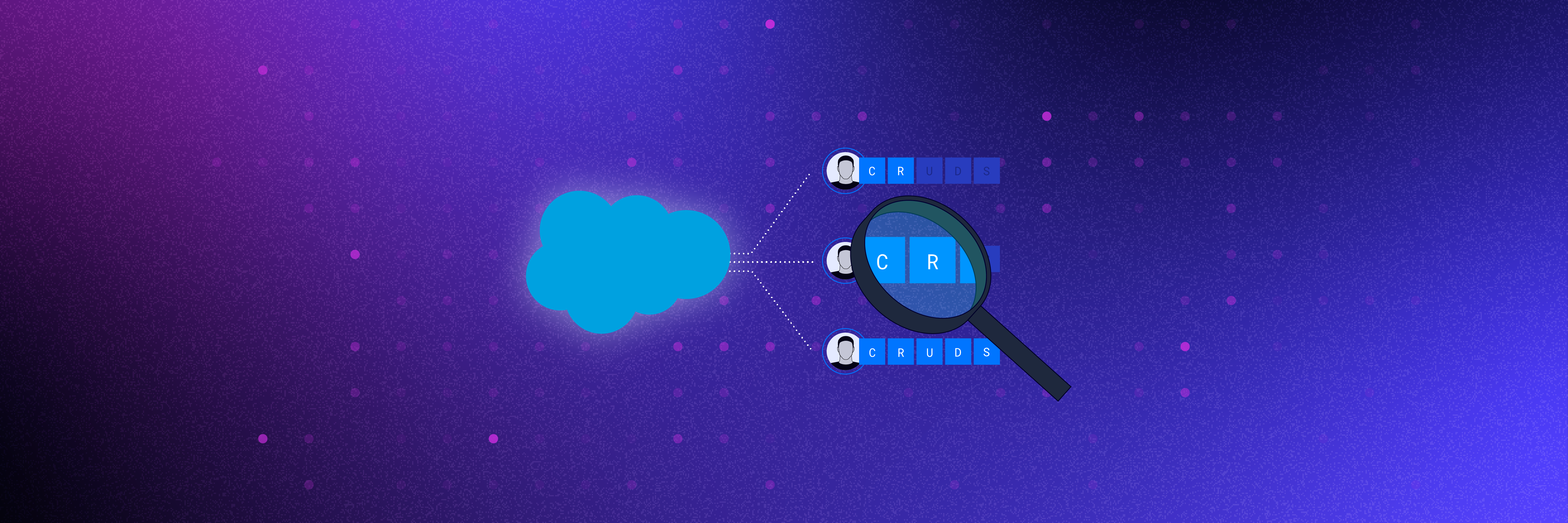

Salesforce Segurança na Nuvem

Salesforce Segurança na Nuvemset 22, 2025

Controle de aplicativos conectados via OAuth: proteja seu ambiente Salesforce antes que os agentes mal-intencionados façam login

Proteja seu ambiente Salesforce e bloqueie ameaças baseadas em OAuth com o novo Controle de acesso à API do CRM. O Varonis Threat Labs explica como funciona e por que é importante.

Varonis Threat Labs

6 min read

-

Produtos Varonis Segurança de Dados

Produtos Varonis Segurança de Dadosset 15, 2025

Varonis adquire SlashNext, segurança de e-mail nativa em IA

A aquisição estratégica adiciona a melhor detecção de phishing e engenharia social do mundo à principal plataforma de segurança de dados.

Yaki Faitelson

2 min read

-

Salesforce Segurança de Dados

Salesforce Segurança de Dadosset 01, 2025

A anatomia de um vazamento de dados do Salesforce: como impedir a falsificação de identidade do usuário

Como um agente malicioso se faz passar sistematicamente por usuários para extrair milhões de registros do Salesforce.

Nolan Necoechea

3 min read

-

AI Security Segurança de Dados

AI Security Segurança de Dadosago 18, 2025

Varonis anuncia parceria estratégica com a Microsoft para ajudar a proteger o futuro da IA

Empresas unem forças para oferecer segurança de dados, governança e conformidade escaláveis para a era da IA

Yaki Faitelson

1 min read

-

AI Security

AI Securityago 18, 2025

Deepfakes e clones de voz: por que a segurança de identidade é essencial na era da IA

A falsificação de identidade com IA e a fraude utilizando deepfake estão em rápida ascensão. Saiba como a Varonis protege identidades, mantém dados em segurança e interrompe invasores antes que danos sejam causados.

Daniel Miller

4 min read

-

Produtos Varonis

Produtos Varonisago 11, 2025

A Varonis apresenta o monitoramento de atividades de banco de dados de próxima geração

Reinvenção da segurança do banco de dados: uma solução simples e sem agente para segurança e conformidade de banco de dados criada para a era da IA.

Eugene Feldman

3 min read

-

AI Security Segurança de Dados

AI Security Segurança de Dadosjul 11, 2025

Riscos Ocultos da Shadow AI

A Shadow AI está aumentando à medida que os funcionários adotam ferramentas de IA não autorizadas. Saiba os riscos que ela representa para a segurança e a conformidade, e como gerenciar de forma responsável.

Jonathan Villa

6 min read

-

-1.png) AI Security Produtos Varonis Segurança de Dados

AI Security Produtos Varonis Segurança de Dadosjun 23, 2025

Apresentando Varonis para ChatGPT Enterprise

A plataforma líder do setor de segurança de dados da Varonis oferece suporte ao ChatGPT Enterprise da OpenAI, mantendo os dados seguros contra riscos de uso indevido e exposure da IA.

Shawn Hays

3 min read

-

Segurança na Nuvem

Segurança na Nuvemjun 23, 2025

Segurança Multinuvem: Desafios e Como Solucioná-los

Descubra estratégias poderosas para proteger configurações multinuvem. Resolva a visibilidade fragmentada, as políticas inconsistentes, as crescentes superfícies de ataque e os problemas de conformidade.

Daniel Miller

3 min read

-

AI Security

AI Securityjun 16, 2025

Conheça o Varonis MCP Server

O Varonis MCP Server simplifica como os clientes utilizam ferramentas e agentes de IA para executar fluxos de trabalho complexos.

Nolan Necoechea

2 min read

-

jun 10, 2025

Varonis Anuncia Proteção de Identidade para Unir Identidade e Segurança de Dados

A Varonis integra o Identity Protection em sua plataforma líder de segurança de dados para acelerar a prevenção de vazamentos.

Shawn Hays

3 min read

-

Pesquisa de Ameaças

Pesquisa de Ameaçasjun 05, 2025

Scattered Spider: o que você precisa saber

Saiba mais detalhes sobre um grupo de ameaças proeminente e recomendações defensivas para manter os dados confidenciais da sua organização seguros.

Joseph Avanzato

3 min read

-

Segurança de Dados

Segurança de Dadosjun 02, 2025

3 etapas para proteger seus dados do Snowflake

Descubra os riscos de segurança de dados no Snowflake e aprenda táticas específicas para garantir práticas seguras.

Eugene Feldman

7 min read

-

AI Security

AI Securitymai 06, 2025

Potencializando a detecção de ameaças com IA Agente.

A Varonis apresenta a introdução da IA agente para reforçar o trabalho dos nossos especialistas de alto nível para fornecer defesa de dados 24 horas por dia, ininterruptamente aos clientes.

Nolan Necoechea

2 min read

-

AI Security

AI Securitymai 06, 2025

Apresentando o AI Shield: Defesa Sempre Ativa Contra Riscos de IA

A AI Shield é parte de um conjunto cada vez maior de funcionalidades impulsionadas por IA na Plataforma de segurança de Dados Varonis que facilita a segurança de dados

Nolan Necoechea

2 min read

-

.png) Produtos Varonis Segurança de Dados

Produtos Varonis Segurança de Dadosabr 28, 2025

Varonis faz parceria com a Pure Storage para proteger dados críticos

Juntas, Varonis e Pure Storage permitem que os clientes protejam proativamente dados confidenciais, detectem ameaças e sigam as normas de privacidade de dados e IA em constante evolução.

Nolan Necoechea

2 min read

-

Segurança na Nuvem

Segurança na Nuvemabr 07, 2025

Navegar na nuvem: tendências do Kubernetes em 2025

À medida que 2025 avança, o mundo da segurança na nuvem e do Kubernetes está se transformando rapidamente, apresentando desafios empolgantes e novas oportunidades de crescimento.

Daniel Miller

4 min read

-

Produtos Varonis

Produtos Varonismar 31, 2025

Simplifique a governança de dados com a Automação do ciclo de vida dos dados Varonis.

Aplique automaticamente políticas de governança de dados, ciclo de vida e conformidade sem depender de programação. Copie e transfira dados entre domínios ou plataformas sem problemas e sem o risco de quebrar permissões ou interromper os negócios.

Nathan Coppinger

5 min read

-

Segurança na Nuvem

Segurança na Nuvemmar 27, 2025

Por que os programas de segurança da nuvem falham

Desvende os segredos para uma segurança robusta na nuvem. Saiba como enfrentar desafios comuns e proteger a sua organização de vazamentos de dados e ameaças cibernéticas.

Daniel Miller

5 min read

-

Produtos Varonis Segurança na Nuvem

Produtos Varonis Segurança na Nuvemfev 13, 2025

Apresentamos o Varonis para ServiceNow

A Varonis agora oferece suporte ao ServiceNow, permitindo que os clientes do ServiceNow protejam seus dados confidenciais, evitem violações e cumpram as regulamentações.

Nolan Necoechea

2 min read

-

Segurança de Dados Segurança na Nuvem

Segurança de Dados Segurança na Nuvemfev 11, 2025

Varonis mais uma vez nomeada Líder no GigaOm Radar para Plataformas de Segurança de Dados

GigaOm, uma empresa líder em análise, reconhece a experiência da Varonis em análise comportamental, segurança de acesso, integração de serviços e inovação contínua em IA e automação.

Nolan Necoechea

3 min read

-

AI Security Segurança de Dados

AI Security Segurança de Dadosfev 07, 2025

DeepSeek Discovery: Como localizar e interromper a Shadow AI

Compreenda as implicações para a segurança do uso do DeepSeek por funcionários, como a Shadow AI, e como a sua organização pode mitigar imediatamente os riscos.

Rob Sobers

2 min read

-

Segurança de Dados

Segurança de Dadosdez 13, 2024

Segredos do CISO: Construindo o plano de segurança definitivo para 2025

Saiba por que as ameaças ao espaço de cibersegurança podem não ser tão avançadas quanto parecem e obtenha conselhos estratégicos sobre o desenvolvimento de seu plano de segurança.

Megan Garza

3 min read

-

Produtos Varonis

Produtos Varonisdez 06, 2024

Apresentando Varonis para Databricks

Proteja dados confidenciais no Databricks em grande escala com visibilidade profunda, remediação proativa e detecção ativa de ameaças usando a Varonis, uma plataforma unificada de segurança de dados.

Nolan Necoechea

3 min read

-

.png) Produtos Varonis Segurança na Nuvem

Produtos Varonis Segurança na Nuvemnov 29, 2024

Varonis amplia a segurança de dados em nuvem líder do setor para bancos de dados do Azure

Descubra e proteja os dados críticos armazenados nos repositórios de dados do Azure com a segurança de dados em nuvem líder do setor da Varonis.

Nathan Coppinger

3 min read

-

Produtos Varonis Segurança na Nuvem

Produtos Varonis Segurança na Nuvemnov 29, 2024

Conheça o Varonis para Google Cloud

O suporte da Varonis para Google Cloud traz uma abordagem de segurança de dados unificada e automatizada para os principais provedores de nuvem.

.jpg)

Ellen Wilson

3 min read

-

.png) Produtos Varonis

Produtos Varonisout 01, 2024

Protegendo o Salesforce: remediação de sites mal configurados

Com a Varonis, as organizações podem identificar e remediarem as permissões de convidados dos Sites do Salesforce mal configuradas que expõem publicamente dados confidenciais.

Nathan Coppinger

2 min read

-

Segurança de Dados

Segurança de Dadosout 01, 2024

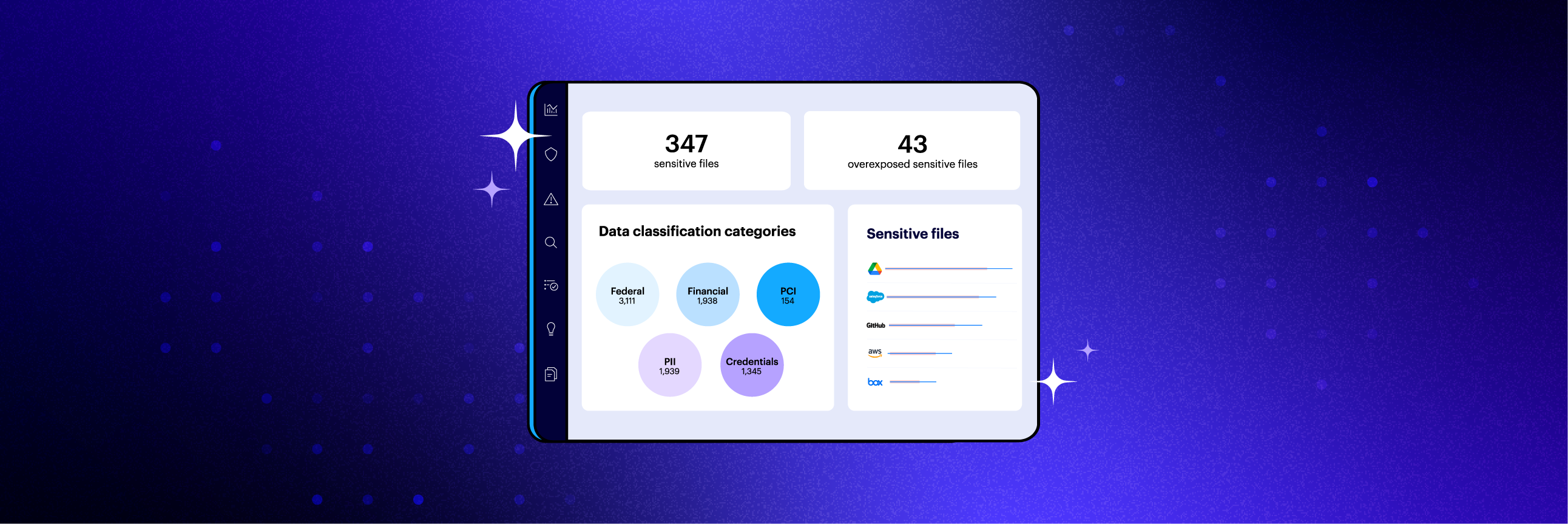

Segurança de dados na nuvem: principais casos de uso para DSPM

Descubra os principais casos de uso do gerenciamento de postura de segurança de dados (DSPM) e por que essa estrutura é apenas parte de uma abordagem abrangente da segurança de dados.

Nolan Necoechea

4 min read

-

Segurança de Dados

Segurança de Dadosout 01, 2024

O que é segurança de dados: definição, explicação e guia

Saiba mais sobre segurança de dados, por que ela é importante e como você pode proteger seu ativo mais valioso – e vulnerável – com a Varonis.

Nolan Necoechea

9 min read

-

AI Security Privacidade e Conformidade

AI Security Privacidade e Conformidadeago 29, 2024

Lei de IA da UE: o que é e por que é importante

Uma visão geral da primeira regulamentação abrangente de IA do mundo, seus requisitos de conformidade e como evitar multas de até € 35 milhões (US$ 38 milhões).

Nolan Necoechea

3 min read

-

Produtos Varonis

Produtos Varonisago 21, 2024

Varonis anuncia integrações com o SentinelOne e o Microsoft Defender for Endpoint

A Varonis agora faz integração com os principais provedores de EDR Microsoft Defender for Endpoint e SentinelOne, expandindo nossa visibilidade de MDDR para os endpoints dos clientes.

Shane Walsh

2 min read

-

Segurança de Dados

Segurança de Dadosago 16, 2024

A Varonis anuncia a descoberta e classificação de dados com tecnologia de IA

A nova varredura de dados orientada por LLM da Varonis oferece aos clientes um contexto de negócios mais profundo com precisão e escala inigualáveis.

Rob Sobers

3 min read

-

Produtos Varonis

Produtos Varonisago 16, 2024

Integre insights centrados em dados aos seus fluxos de trabalho de segurança usando webhooks

Use webhooks para integrar com facilidade os insights exclusivos e centrados em dados da Varonis em suas ferramentas de segurança para consolidar o monitoramento e aprimorar os fluxos de trabalho de segurança.

Nathan Coppinger

3 min read

-

AI Security

AI Securityago 09, 2024

Como evitar seu primeiro vazamento de dados pela IA

Saiba como o amplo uso de copilotos de IA generativa inevitavelmente aumentará os vazamentos de dados, conforme compartilhado por Matt Radolec, da Varonis, em seu discurso de abertura da RSA Conference 2024.

Nolan Necoechea

3 min read

-

Produtos Varonis Salesforce

Produtos Varonis Salesforcejul 26, 2024

Protegendo o Salesforce: evitando a criação de links públicos

Identifique e evite a criação de links públicos do Salesforce e reduza seu raio de exposição com a Varonis.

Nathan Coppinger

2 min read

-

AI Security Segurança de Dados

AI Security Segurança de Dadosjul 12, 2024

Por que a organização precisa de uma Copilot Security Scan antes de implementar ferramentas de IA

Ter acesso à postura de segurança antes de implantar ferramentas de IA generativa, como o Copilot para Microsoft 365, é uma primeira etapa crucial.

-1.png)

Lexi Croisdale

4 min read

-

Segurança de Dados

Segurança de Dadosjul 09, 2024

Guia do comprador de DSPM

Entenda os diferentes tipos de soluções DSPM, evite armadilhas comuns e faça perguntas para garantir a compra de uma solução de segurança de dados que atenda às suas necessidades exclusivas.

Rob Sobers

8 min read

-

Produtos Varonis

Produtos Varonisjul 05, 2024

Varonis estende suporte de banco de dados ao Amazon Redshift

Varonis for AWS agora é compatível com Amazon Redshift, ajudando as empresas a manter seus data warehouses críticos seguros.

Nathan Coppinger

3 min read

-

Produtos Varonis

Produtos Varonisjun 27, 2024

A Varonis adiciona Remediação Automatizada para a AWS aos recursos de DSPM líderes do setor

A nova automação corrige a exposure pública e remove usuários, funções e chaves de acesso obsoletas da AWS, consolidando a Varonis como a única Data Security Platform com recursos ativos de DSPM.

Nathan Coppinger

3 min read

-

Segurança de Dados

Segurança de Dadosjun 24, 2024

Um guia prático para implementar a IA generativa com segurança

Varonis e Jeff Pollard, analista de segurança e risco da Forrester, compartilham insights sobre como integrar com segurança a IA generativa na sua organização.

Megan Garza

3 min read

-

Segurança de Dados

Segurança de Dadosjun 24, 2024

O futuro da segurança dos dados na nuvem: fazendo mais com o DSPM

Saiba o que você precisa considerar ao avaliar uma solução de DSPM e descubra por que a automação de IaaS é crucial e como você pode preparar sua organização para o futuro do DSPM.

Mike Thompson

3 min read

-

Produtos Varonis

Produtos Varonisjun 21, 2024

Varonis expande recursos de DSPM com Deeper Azure e AWS Support

A Varonis está expandindo sua cobertura de IaaS para bancos de dados AWS e Azure Blob Storage, fortalecendo os pilares CSPM e DSPM da nossa Plataforma de Segurança de Dados.

Nathan Coppinger

4 min read

-

Segurança de Dados

Segurança de Dadosjun 06, 2024

O que é o Gerenciamento de Detecção e Resposta de Dados (MDDR)?

As ofertas de XDR e MDR são focadas em ameaças e criam um ponto cego em relação aos dados. O MDDR da Varonis ajuda a reduzir as ameaças complexas ao seu ativo mais valioso: os dados.

Mike Thompson

4 min read

-

mai 21, 2024

Acabe com os desvios de configuração com a Varonis

Acabe com os desvios de configuração em seu ambiente usando a plataforma automatizada de gerenciamento de postura de segurança de dados da Varonis.

Nathan Coppinger

2 min read

-

Segurança na Nuvem

Segurança na Nuvemmar 12, 2024

Entendendo e aplicando o modelo de responsabilidade compartilhada na sua organização

Para evitar falhas de segurança significativas e riscos para dados confidenciais, as organizações precisam entender o modelo de responsabilidade compartilhada usado por muitos provedores de SaaS.

Tristan Grush

3 min read

-

Produtos Varonis

Produtos Varonismar 07, 2024

Varonis apresenta Athena AI para transformar a segurança de dados e a resposta a incidentes

Com o Athena AI, a nova camada de IA generativa da Varonis, os clientes podem otimizar suas investigações e realizar análises de segurança mais precisas.

Avia Navickas

4 min read

-

.png) Segurança de Dados

Segurança de Dadosfev 20, 2024

Por trás do rebranding da Varonis

Descubra a estratégia por trás do rebranding da Varonis, que envolveu uma transição completa para um arquétipo de herói e a introdução do Protector 22814.

Courtney Bernard

3 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosjan 12, 2024

O que é uma avaliação de risco de dados e por que você deve fazer

A avaliação de risco dados é essencial para saber onde os dados estão armazenados, quem os utiliza e se estão em segurança

-1.png)

Lexi Croisdale

7 min read

-

Featured Segurança na Nuvem

Featured Segurança na Nuvemjan 03, 2024

DSPM x CSPM: unindo dados e segurança na nuvem com a Varonis

Soluções DSPM e CSPM são fundamentais para que as organizações garantam que sua infraestrutura na nuvem e dados estejam seguros

Nathan Coppinger

7 min read

-

Featured Privacidade e Conformidade

Featured Privacidade e Conformidadedez 27, 2023

Certificação do modelo de maturação da segurança cibernética 2.0 (CMMC 2.0)

O DoD está implementando o programa de Certificação do Modelo de Maturidade de Segurança Cibernética 2.0

Shane Waterford

7 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosdez 19, 2023

Ameaças internas: 3 maneiras pelas quais a Varonis ajuda você

Ameaças internas são difíceis de combater por que os insiders podem navegar em dados confidenciais sem serem detectados

Shane Waterford

5 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosdez 15, 2023

Guia de migração de dados: sucesso estratégico e práticas recomendadas

A migração de dados precisa de um projeto robusto para evitar o impacto nos negócios e com o orçamento

Michael Buckbee

8 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosdez 07, 2023

O que é modelagem de ameaças e como escolher a estrutura certa

A modelagem de ameaças foi projetada para identificar proativamente riscos e ameaças cibernéticas potenciais

Josue Ledesma

5 min read

-

Featured Produtos Varonis

Featured Produtos Varonisdez 01, 2023

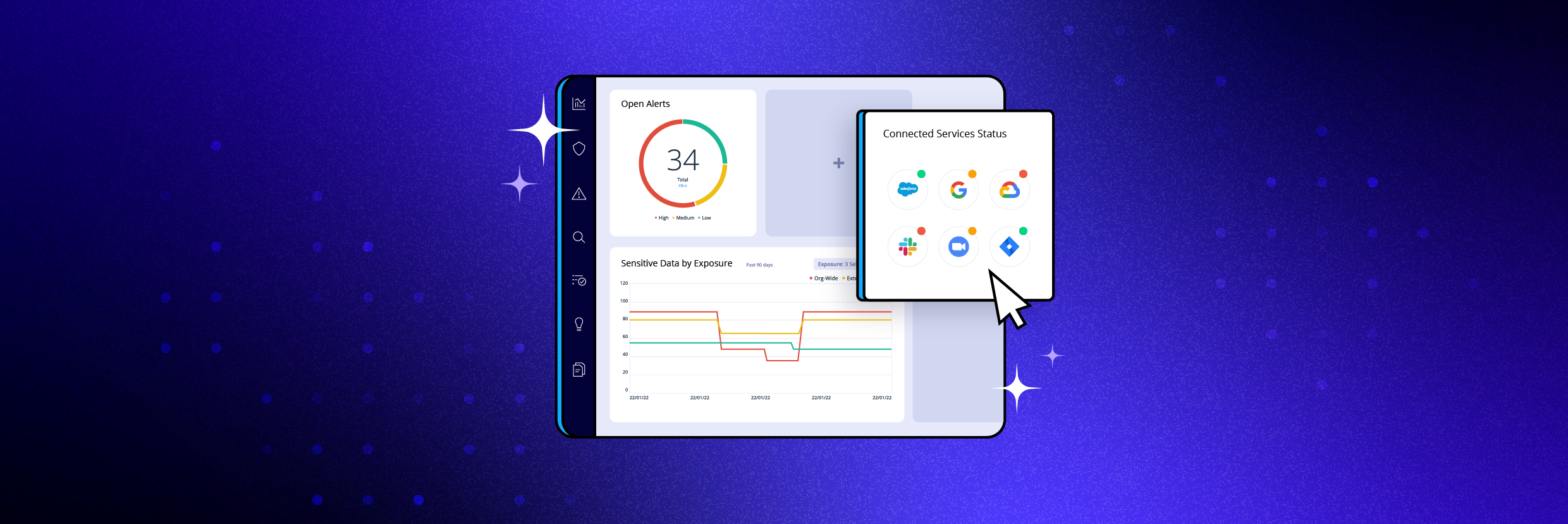

Varonis lança painel personalizável de gerenciamento de postura de segurança de dados (DSPM)

Painel DSPM personalizável permite a avaliação fácil da postura de segurança de dados, permitindo a fácil identificação de riscos

Nathan Coppinger

3 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosnov 20, 2023

Estrutura MITRE ATT&CK: tudo o que você precisa saber

A MITRE ATT&CK é um modelo criado pela MITRE para documentar e rastrear diversas técnicas usadas pelos invasores nos diferentes estágios de um ataque cibernético para se infiltrar em uma rede e exfiltrar dados.

Michael Buckbee

6 min read

-

Featured Privacidade e Conformidade

Featured Privacidade e Conformidadenov 10, 2023

Estrutura de gerenciamento de risco (RMF): uma visão geral

A estrutura de gerenciamento de risco (RMF) é um conjunto de critérios que determina como os sistemas de TI do governo dos Estados Unidos devem ser arquitetados, protegidos e monitorados.

Michael Buckbee

7 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosnov 07, 2023

Como funciona a avaliação de risco de dados Varonis

A avaliação de risco de dados ajuda a empresa a descobrir, classificar e rotular dados críticos na nuvem ou localmente

-1.png)

Lexi Croisdale

8 min read

-

Featured Segurança na Nuvem

Featured Segurança na Nuvemnov 03, 2023

Como proteger seu ambiente de nuvem das 5 principais ameaças atuais

Com o acesso a dados confidenciais se expandindo no ambiente de nuvem, conhecer os riscos cibernéticos é essencial para a segurança de dados

-1.png)

Lexi Croisdale

5 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosout 25, 2023

Os primeiros 90 dias de um CISO: plano de ação e conselhos

Os primeiros 90 dias do CISO são importantes para que estabeleça uma base de segurança sólida

Avia Navickas

8 min read

-

Featured Produtos Varonis

Featured Produtos Varonisout 17, 2023

O que há de novo na Varonis

Pronto para mais um mês de atualizações emocionantes de produtos Varonis? Entregamos vários novos recursos para ajudar as equipes de segurança a aplicar uma abordagem Zero Trust em seus ambientes de nuvem e no local.

Yumna Moazzam

2 min read

-

Segurança de Dados

Segurança de Dadosout 11, 2023

Segurança para IA generativa: evitando a exposição de dados do Microsoft Copilot

Conheça os riscos que devem ser mitigados para garantir uma implementação segura da IA generativa do Microsoft Copilot

Rob Sobers

5 min read

-

Featured Produtos Varonis

Featured Produtos Varonisset 13, 2023

Varonis anuncia integração com o Salesforce Shield

A Varonis e o Salesforce Shield oferecem a segurança mais abrangente do mercado atualmente para o Salesforce

Nathan Coppinger

3 min read

-

Featured Produtos Varonis

Featured Produtos Varonisago 28, 2023

O que há de novo na Varonis: segundo semestre 2023

Encerramos junho e entramos oficialmente no inverno, aproveite para conferir novas atualizações legais da Varonis, trazendo mais recursos de segurança na nuvem para ajudá-lo a controlar melhor sua postura de segurança SaaS e IaaS.

Yumna Moazzam

2 min read

-

Produtos Varonis

Produtos Varonisago 15, 2023

Varonis na nuvem: construindo uma plataforma de segurança de dados segura e escalável

Quando a Varonis começou a proteger dados corporativos em 2005 com sua plataforma de segurança de dados, a nuvem estava apenas começando a se formar. Os pioneiros do SaaS, como a Salesforce, entregavam software pela Internet, mas os grandes players da nuvem ainda nem existiam.

John Neystadt

5 min read

-

Produtos Varonis

Produtos Varonisago 02, 2023

Fortalecendo a resiliência: ferramentas de segurança de dados X ferramentas de resiliência de dados

Com o aumento de ransomware sofisticado e outras ameaças de segurança cibernética, ter as ferramentas certas para melhorar a resiliência de dados e para proteger dados confidenciais e evitar violações é fundamental para a segurança de sua organização.

John Neystadt

7 min read

-

.png) Segurança de Dados

Segurança de Dadosjul 26, 2023

Varonis é nomeada líder pela The Forrester Wave™: plataformas de segurança de dados no primeiro trimestre de 2023

A Varonis tem orgulho de ser nomeada líder pela The Forrester Wave™: plataformas de segurança de dados no primeiro trimestre de 2023. Como o fornecedor com a pontuação mais alta na categoria de estratégia, acreditamos que a Varonis está bem posicionada para ajudar as organizações a alcançar os resultados de segurança de dados que desejam, sem sobrecarregar suas equipes de segurança.

Avia Navickas

3 min read

-

Salesforce

Salesforcejul 07, 2023

Como se preparar para uma auditoria de permissões do Salesforce

Neste artigo, vou explicar o que é uma auditoria do Salesforce, como funcionam as permissões e dar dicas sobre como se preparar.

Mike Mason

5 min read

-

Featured Produtos Varonis

Featured Produtos Varonisjun 30, 2023

Varonis lança ferramenta de gerenciamento de riscos de aplicativos de terceiros

Aplicativos de terceiros criam conexões que sincronizam dados de sua nuvem com a nuvem de terceiros, aumentando os riscos ciberneticos.

Nathan Coppinger

3 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosjun 21, 2023

Data Security Posture Management (DSPM): Guia de práticas recomendadas para CISOs

O DSPM fornece visibilidade sobre os dados, quem tem acesso, como eles foram usados e qual a postura de segurança da empresa.

Rob Sobers

8 min read

-

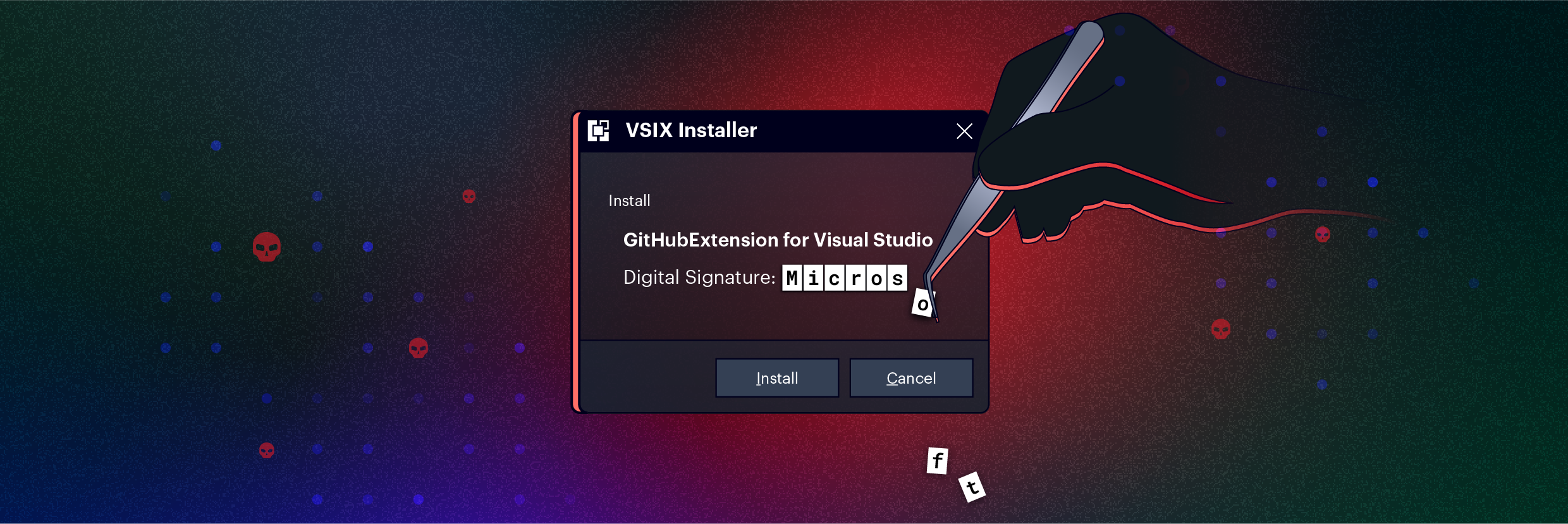

Featured Pesquisa de Ameaças

Featured Pesquisa de Ameaçasjun 20, 2023

Síndrome do impostor: bug da interface do usuário no Visual Studio permite que invasores representem editores

Bug encontrado no instalador do Microsoft Visual Studio permite que um invasor se passe por um editor e emita uma extensão

Dolev Taler

2 min read

-

Featured Segurança de Dados Segurança na Nuvem

Featured Segurança de Dados Segurança na Nuvemjun 13, 2023

O que a automação significa para a segurança cibernética: 3 dicas para seu negócio

Entre em contato e agende uma sessão de demonstração conosco, assim podemos responder às suas questões e ajudá-lo a ver como nossa plataforma é adequada para sua empresa.

Yaki Faitelson

3 min read

-

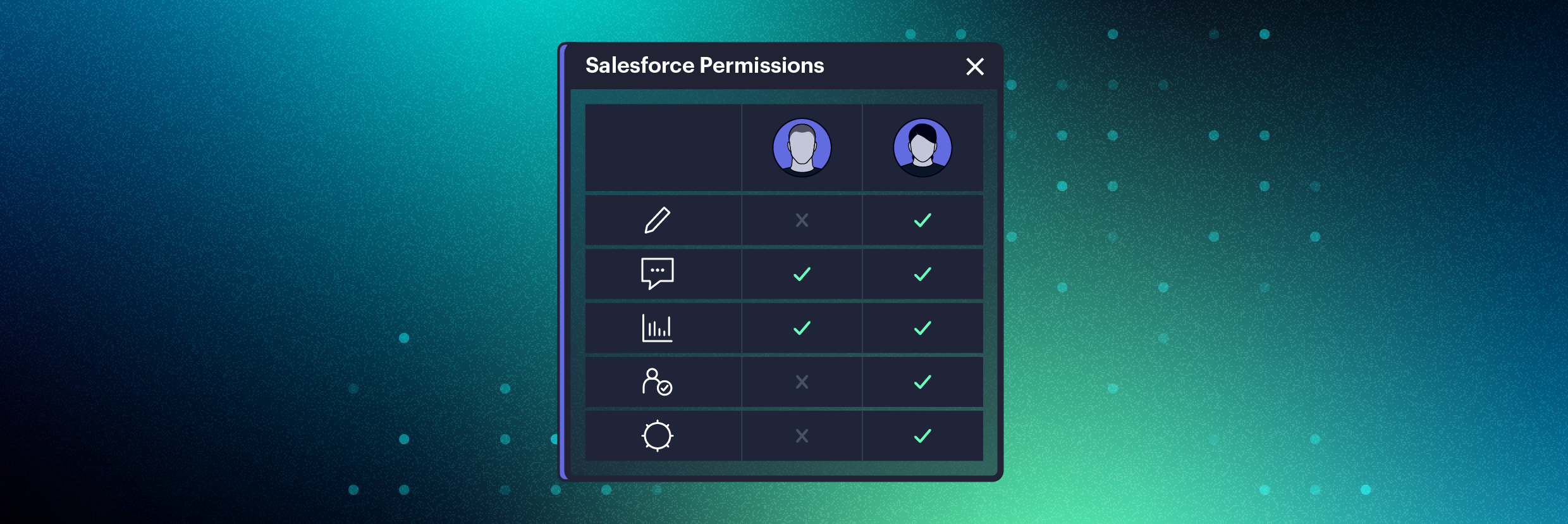

Segurança na Nuvem

Segurança na Nuvemjun 09, 2023

Compare facilmente as permissões de usuário do Salesforce

O DatAdvantage Cloud agora permite que os administradores comparem as permissões efetivas de dois usuários do Salesforce lado a lado com um único clique.

Nathan Coppinger

2 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosjun 05, 2023

Conheça o roteiro de segurança de dados que usamos com mais de 7 mil CISOs

Garantir a segurança de dados e protegê-los contra invasores enquanto cumpre com leis de privacidade é um grande desafio para qualquer CISO.

Rob Sobers

7 min read

-

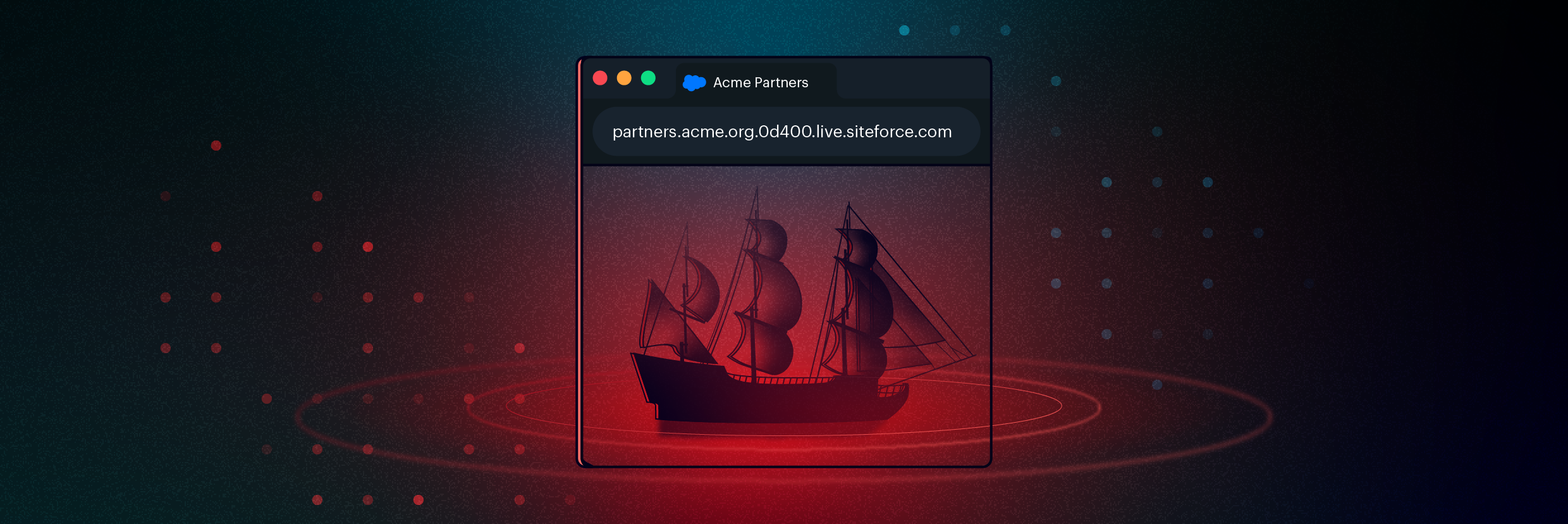

Featured Pesquisa de Ameaças

Featured Pesquisa de Ameaçasjun 01, 2023

Sites fantasmas: roubo de dados de comunidades Salesforce desativadas

Sites fantasmas são comunidades abandonadas no Salesforce sem atualizações ou medidas de segurança implementadas

Nitay Bachrach

3 min read

-

.png) Featured Segurança de Dados

Featured Segurança de Dadosmai 18, 2023

Estatísticas e tendências de cibersegurança [atualizado em 2023]

Conhecer as estatísticas e tendências de cibersegurança permitem que os líderes aloquem recursos com maior eficiência

Megan Garza

6 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosmai 10, 2023

Tendências globais de ameaças e o futuro da resposta a incidentes

Com os casos de ataques cibernéticos cada vez mais complexos, a resposta a incidentes precisa agir de maneira proativa para reduzir riscos

Megan Garza

3 min read

-

Featured

Featuredmai 04, 2023

Principais tendências de cibersegurança para 2023

Nos últimos anos, o mundo da cibersegurança viu diversos acontecimentos e tendências chamarem a atenção: as mudanças pós-pandemia para o trabalho remoto, um ex-executivo de mídia social denunciado, o fenômeno Chat GPT impulsionado por IA e muito mais.

Megan Garza

5 min read

-

Produtos Varonis

Produtos Varonisabr 27, 2023

Salesforce: Saiba como a Varonis economiza horas do dia dos administradores

Descubra e classifique dados confidenciais regulamentados no ambiente Salesforce e simplifique o gerenciamento de permissões

Nathan Coppinger

6 min read

-

Featured Privacidade e Conformidade

Featured Privacidade e Conformidadeabr 20, 2023

Ameaça interna: como detectar e prever

Uma ameaça interna é aquela provocada por um funcionário, ex-funcionário ou qualquer outro usuário a dados, ou aplicativos da empresa

Emilia Bertolli

4 min read

-

Featured

Featuredabr 14, 2023

Por que proteger dados de aplicativos SaaS na nuvem?

Proteger dados de aplicativos SaaS exige a implementação de práticas de segurança que reduzam a superfície de ataque

Emilia Bertolli

4 min read

-

.png) Featured Pesquisa de Ameaças

Featured Pesquisa de Ameaçasabr 05, 2023

Neo4jection: segredos, dados e exploit na nuvem

Com o aumento contínuo de bancos de dados gráficos, como o Neo4j, estamos vendo um aumento nos debates entre pesquisadores de segurança sobre os problemas encontrados nesses bancos de dados.

Nitay Bachrach

15 min read

-

Pesquisa de Ameaças

Pesquisa de Ameaçasmar 31, 2023

Ransomware Hardbit 2.0

Detectado pela primeira vez em outubro de 2022, o HardBit é uma ameaça de ransomware que tem como alvo as organizações para extorquir pagamentos e criptomoeda pela descriptografia de seus dados.

Jason Hill

9 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosmar 22, 2023

Varonis é nomeada líder em plataforma de segurança de dados pela The Forrester Wave™

A plataforma de segurança de dados Varonis foi nomeada líder pela The Forrester Wave no primeiro trimestre de 2023

Avia Navickas

3 min read

-

Pesquisa de Ameaças

Pesquisa de Ameaçasmar 22, 2023

VMware ESXi na linha de fogo do ransomware

Os servidores que executam o popular hipervisor de virtualização VMware ESXi foram atacados por pelo menos um grupo de ransomware há poucos dias, provavelmente após uma atividade de varredura para identificar hosts com vulnerabilidades Open Service Location Protocol (OpenSLP).

Jason Hill

11 min read

-

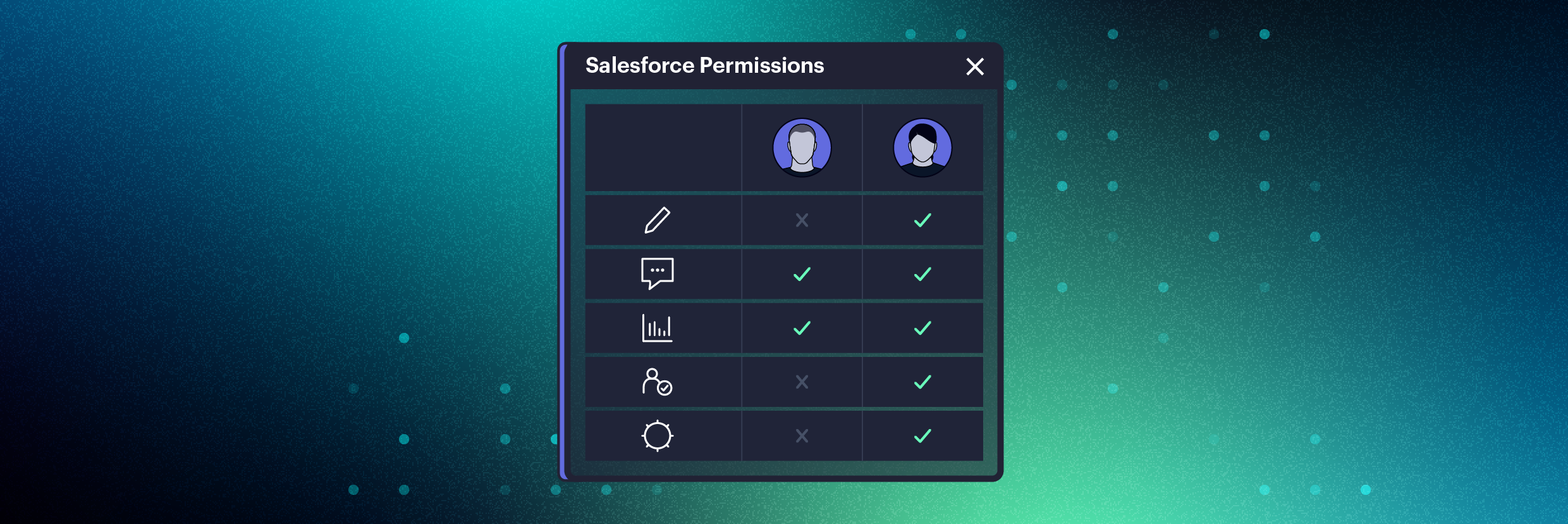

Featured Produtos Varonis

Featured Produtos Varonismar 17, 2023

Salesforce: compare as permissões de usuário facilmente

A complexidade do Salesforce gera riscos e deixa administradores de rede com dores de cabeça. Com perfis, funções, conjuntos de permissões e grupos complexos, é extremamente difícil e demorado entender o que um usuário pode ou não fazer com a ferramenta de CRM líder de mercado.

Nathan Coppinger

2 min read

-

Privacidade e Conformidade

Privacidade e Conformidademar 09, 2023

Conformidade com o SOC 2: definição e lista de verificação

A conformidade com o SOC 2 é a forma de fornecedores SaaS estabelecerem controles de segurança para proteção de dados

David Harrington

7 min read

-

.webp) Pesquisa de Ameaças

Pesquisa de Ameaçasmar 03, 2023

Identidade da Okta: Conheça o CrossTalk e o Secret Agent, dois vetores de ataque

Novos vetores de ataque colocaram em risco o serviço de autenticação da Okta e permitiam acesso aos dados cadastrados na plataforma

Tal Peleg and Nitay Bachrach

7 min read

-

Privacidade e Conformidade

Privacidade e Conformidadefev 24, 2023

Os 12 requisitos do PCI DSS: lista de verificação de conformidade 4.0

O PCI DSS é uma estrutura projetada para proteger toda a cadeia de valor do cartão de pagamento

David Harrington

9 min read

-

Pesquisa de Ameaças

Pesquisa de Ameaçasfev 16, 2023

Ransomware SolidBit: Anatomia de um ataque

Assim como outras ameaças de ransomware modernas, o SolidBit criptografa arquivos e pede um resgate para liberar os dados

Jason Hill

7 min read

-

.png) Produtos Varonis

Produtos Varonisfev 07, 2023

Varonis aprimora sua oferta de segurança do GitHub com descoberta de segredos e classificação de dados

Varonis aprimora sua oferta de segurança do GitHub com descoberta de segredos e classificação de dados

Nathan Coppinger

4 min read

-

Segurança de Dados

Segurança de Dadosfev 07, 2023

Seus dados de vendas são essenciais, mas você os protege?

Para proteger dados de vendas, certifique-se de que apenas as pessoas certas têm acesso aos dados corretos

Yaki Faitelson

3 min read

-

Produtos Varonis

Produtos Varonisjan 31, 2023

Varonis anuncia seu novo recurso de Resposta Proativa a Incidentes para clientes da plataforma SaaS

A Varonis coloca as mentes mais brilhantes em segurança ofensiva e defensiva à sua disposição, para monitorar seus dados e identificar ameaças.

Yumna Moazzam

3 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosjan 26, 2023

Spoofing de Vanity URL SaaS para ataques de engenharia social

Muitos aplicativos SaaS oferecem o que é conhecido como URLs personalizadas, ou Vanity URLs – endereços da Web personalizáveis para páginas de destino, links de compartilhamento de arquivos, etc. As URLs personalizadas permitem a criação de um link como este:

Tal Peleg

6 min read

-

Produtos Varonis

Produtos Varonisjan 26, 2023

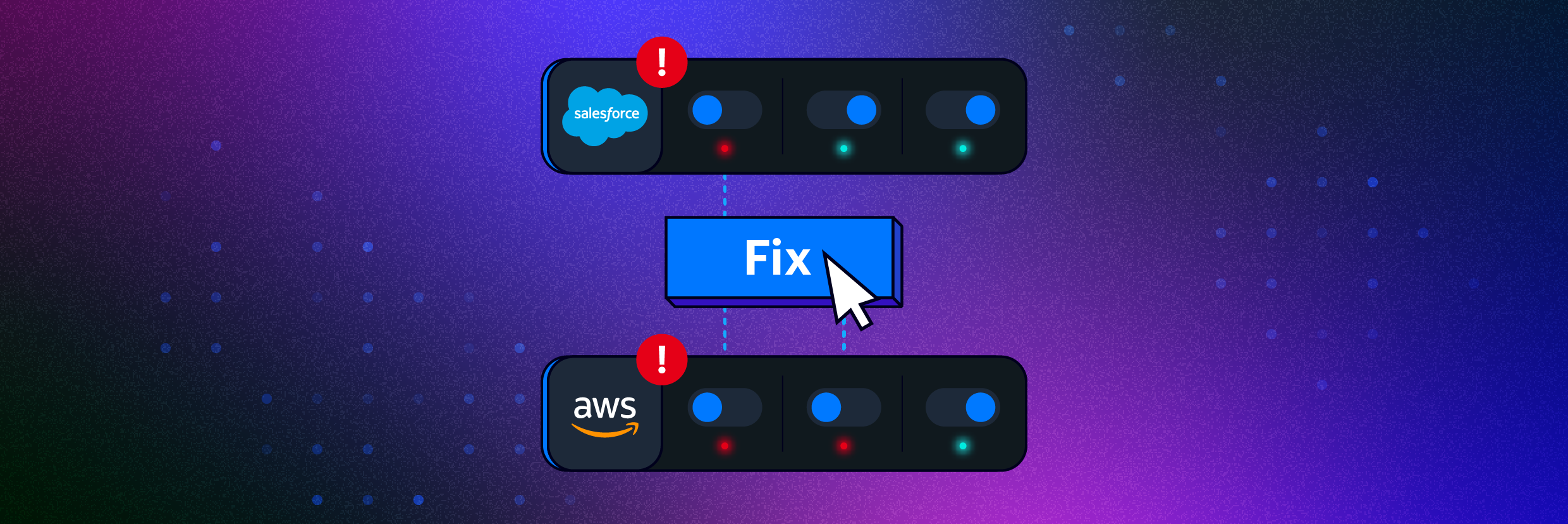

Apresentamos o Automated Posture Management: Corrija seus riscos de segurança na nuvem com apenas um clique

Varonis lança a solução Automated Posture Management para corrigir facilmente os riscos de segurança na nuvem com um único clique

Nathan Coppinger

3 min read

-

.png) Featured Produtos Varonis

Featured Produtos Varonisjan 17, 2023

Introducing Least Privilege Automation for Microsoft 365, Windows, Google Drive, and Box

Varonis anuncia a automação de privilégios mínimos para Microsoft 365, Google Drive e Box.

Yumna Moazzam

5 min read

-

Featured Privacidade e Conformidade

Featured Privacidade e Conformidadejan 15, 2023

O que é um vazamento de dados? Definição e prevenção

Um vazamento de dados é o pior pesadelo de uma organização. Seja por negligência do funcionário, uma ameaça interna ou resultado de um hack, um vazamento de dados pode resultar em problemas financeiros, de reputação e legais.

Josue Ledesma

6 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosjan 06, 2023

O que é IDOR (Insecure Direct Object Reference)?

Referências diretas inseguras a objetos são vulnerabilidades comuns e potencialmente devastadoras resultantes de controle de acesso interrompido em aplicativos da web.

Robert Grimmick

6 min read

-

Produtos Varonis

Produtos Varonisjan 03, 2023

Varonis lança painel DSPM personalizável

Varonis apresenta um novo painel DSPM personalizável para ajudar a melhorar o gerenciamento da postura de segurança de dados

Nathan Coppinger

3 min read

-

Featured

Featureddez 22, 2022

Dados SaaS expostos representam um risco de US$ 28 milhões para empresas

Algumas pessoas adoram correr riscos – nadar com grandes tubarões brancos, escalar o Everest, acampar em territórios selvagens e, presumir que dados SaaS estejam seguros e protegidos na nuvem, é o mais assustador de tudo.

Emilia Bertolli

2 min read

-

Produtos Varonis

Produtos Varonisdez 16, 2022

Varonis adiciona análise de arquivos aos recursos de classificação de dados em nuvem

Temos o prazer de anunciar que o Data Classification Cloud agora inclui uma poderosa análise de arquivos para verificar os resultados da classificação em todo o seu ambiente de nuvem.

Yumna Moazzam

2 min read

-

Featured

Featureddez 07, 2022

7 configurações de segurança para uma nova AWS

Se você acabou de criar sua conta Amazon Web Services (AWS) e está preocupado com a segurança de dados, essa é uma preocupação válida – configurações desconhecidas em toda a organização ou simples erros de configuração podem colocar seus dados em riscos de exposição.

Emilia Bertolli

9 min read

-

Ransomware

Ransomwaredez 01, 2022

Quatro dicas essenciais sobre crimes cibernéticos para sua empresa

Hoje em dia os verdadeiros motivos dos vazamentos nunca estão ligados a uma decisão ruim isolada, mas às muitas escolhas feitas bem antes de um administrador de rede sonolento receber uma ligação de um invasor.

Yaki Faitelson

3 min read

-

.webp) Featured Segurança de Dados

Featured Segurança de Dadosnov 30, 2022

Como mitigar ataques Golden Ticket com PAC (Privileged Attribute Certificate)

Tentar realizar um ataque Golden Ticket, conhecido, mas muito difícil de executar, passou a fazer parte, nos últimos anos, das avaliações de segurança e cenários de ataques ao vivo das operadoras.

Emilia Bertolli

5 min read

-

Produtos Varonis

Produtos Varonisnov 24, 2022

Automatize a segurança de dados com insights centrados em dados da Varonis e Cortex XSOAR

Descubra como aproveitar os insights de risco de dados fornecidos pela Varonis com o Cortex XSOAR para acelerar as investigações.

Yumna Moazzam

2 min read

-

Pesquisa de Ameaças

Pesquisa de Ameaçasnov 24, 2022

Varonis Threat Labs descobre vulnerabilidades de SQLi e falhas de acesso no Zendesk

O Varonis Threat Labs encontrou uma vulnerabilidade de injeção de SQL e uma falha de acesso lógico no Zendesk Explore, o serviço de geração de relatórios e análises da popular solução de atendimento ao cliente Zendesk.

Tal Peleg

3 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosnov 23, 2022

Dados confidenciais: Como identificar e proteger dados

Dados confidenciais, como senhas e tokens, são as chaves para seus aplicativos e infraestrutura mais importantes.

Emilia Bertolli

5 min read

-

Featured

Featurednov 15, 2022

Zero Trust: Guia completo

Desenvolvido pelo renomado analista John Kindervag, o Zero Trust é um modelo estratégico de segurança cibernética que protege sistemas e dados críticos.

Emilia Bertolli

8 min read

-

.webp) Featured Privacidade e Conformidade

Featured Privacidade e Conformidadenov 07, 2022

O que é Mimikatz? Guia completo

Benjamin Delpy criou o Mimikatz como uma prova de conceito para mostrar à Microsoft que seus protocolos de autenticação eram vulneráveis a um ataque.

Emilia Bertolli

4 min read

-

Featured

Featurednov 01, 2022

Identidades gerenciadas do Azure: definição, tipos, benefícios e demonstração

O Azure Key Vault é uma solução alternativa para armazenar e gerenciar os segredos e credenciais de um aplicativo.

Emilia Bertolli

7 min read

-

Featured Pesquisa de Ameaças Segurança na Nuvem

Featured Pesquisa de Ameaças Segurança na Nuvemout 26, 2022

Varonis mapeia alertas de segurança na nuvem para MITRE ATT&CK

O mapeamento de alertas para o MITRE ATT&CK ajuda as equipes de segurança a entenderem melhor o contexto, o impacto e a fase do alerta.

Emilia Bertolli

2 min read

-

Featured Pesquisa de Ameaças

Featured Pesquisa de Ameaçasout 26, 2022

The Logging Dead: Duas vulnerabilidades de log de eventos que assombram o Windows

Você não precisa usar o Internet Explorer para que seu legado tenha deixado você vulnerável ao LogCrusher e OverLog, duas vulnerabilidades do Windows descobertas pela equipe do Varonis Threat Labs.

Dolev Taler

5 min read

-

Featured Ransomware

Featured Ransomwareout 21, 2022

Tendências de ransomware que você precisa conhecer

Manter-se atualizado em relação às tendências de ransomware é fundamental para evitar riscos de ter informações confidenciais e críticas roubadas.

Emilia Bertolli

4 min read

-

Featured Privacidade e Conformidade

Featured Privacidade e Conformidadeout 10, 2022

Como proteger o Google Drive: Guia de proteção de dados

O Google Drive rapidamente se tornou uma das plataformas de produtividade e colaboração mais usados na nuvem.

Emilia Bertolli

7 min read

-

Featured Privacidade e Conformidade

Featured Privacidade e Conformidadeout 06, 2022

Engenharia social: Entenda o golpe

A engenharia social envolve a manipulação do usuário para que ele realize uma ação que permita que hackers tenham acesso a informações confidenciais.

Emilia Bertolli

5 min read

-

out 04, 2022

Relatório de risco em SaaS revela que dados em nuvem expostos são um risco de US$28M para uma empresa comum

O relatório "The Great SaaS Data Exposure" analisa o desafio enfrentado por diretores de segurança da informação (CISOs) para proteger dados quando há uma gama de aplicativos e serviços em SaaS, como o Microsoft 365.

Rachel Hunt

2 min read

-

Produtos Varonis Segurança de Dados Segurança na Nuvem

Produtos Varonis Segurança de Dados Segurança na Nuvemset 27, 2022

Varonis oferece descoberta de segredos para repositórios de dados on-premises e na nuvem

A Varonis pode ajudar você a verificar seus ambientes em busca de segredos expostos perdidos em arquivos e códigos armazenados on-premises e na nuvem.

Michael Buckbee

5 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosset 26, 2022

Qual o papel da inteligência artificial (IA) na segurança cibernética

Com o aumento dos ataques cibernéticos, o uso da inteligência artificial (IA) na segurança cibernética também está crescendo.

Emilia Bertolli

4 min read

-

Featured Ransomware

Featured Ransomwareset 23, 2022

Ataques de ransomware estão aumentando com trabalho híbrido

Com a adoção do trabalho híbrido as empresas se viram obrigadas a rever suas estratégias de segurança e investir na resiliência cibernética

Emilia Bertolli

3 min read

-

Featured

Featuredset 14, 2022

Entenda o que é SSPM e sua importância para a segurança SaaS

O SSPM visa fortalecer a postura de segurança de uma empresa usando ferramentas tecnológicas e automação

Emilia Bertolli

8 min read

-

Featured Ransomware

Featured Ransomwareset 09, 2022

Estatísticas de ransomware que você deve conhecer em 2022

O ransomware não vai desaparecer tão cedo, então é fundamental ficar à frente dos criminosos cibernéticos e tomar medidas para se tornar resiliente

Emilia Bertolli

11 min read

-

Segurança de Dados

Segurança de Dadosago 31, 2022

IDS vs. IPS: o que as organizações precisam saber para se proteger

Um IDS gera alertas para que a equipe de segurança possa agir de acordo com o problema. O IPS vai além e desliga a rede

Emilia Bertolli

5 min read

-

Featured Segurança na Nuvem

Featured Segurança na Nuvemago 23, 2022

Segurança na nuvem: Seus arquivos podem estar em risco

Algumas práticas garante maior segurança na nuvem e impedem que hackers acessem arquivos armazenados na nuvem

Emilia Bertolli

2 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosago 16, 2022

Saiba como a tecnologia NAC pode ajudar a combater as ameaças cibernéticas

NAC é um termo usado para soluções que concedem acesso à rede a dispositivos com base em um ou diversos critérios.

Emilia Bertolli

7 min read

-

Pesquisa de Ameaças

Pesquisa de Ameaçasago 11, 2022

Estatísticas e tendências de segurança cibernética

Ataques hackers são uma ameaça real, por isso a segurança cibernética precisa ser levada a sério para evitar riscos de vazamento de dados.

Emilia Bertolli

15 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosago 11, 2022

Data Lifecycle Management (DLM): tudo o que você precisa saber

O gerenciamento do ciclo de vida de dados (DLM) contribui para reduzir riscos potenciais da captura, armazenagem e uso de dados.

Emilia Bertolli

4 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosjul 26, 2022

Como o papel do líder de segurança cibernética está mudando

A segurança cibernética está em evolução e o papel dos CISOs também precisa ser transformado para atender aos novos requisitos de segurança.

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosjul 15, 2022

5 métricas de resiliência cibernética para acompanhar

Monitorar métricas é fundamental para garantir que a estratégia de resiliência cibernética adotada pela empresa é bem-sucedida.

Emilia Bertolli

2 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosjul 06, 2022

Crescimento no uso de identidades digitais expõe empresas a riscos de segurança

Para evitar os riscos de segurança da identidade digital, a adoção de uma estratégia de confiança zero é fundamental

Emilia Bertolli

2 min read

-

Ransomware

Ransomwarejul 01, 2022

Ransomware: Vivemos uma nova era de ataques?

Com o número de ataques ransomware crescendo no mundo, implementar práticas de segurança confiáveis é essencial para as empresas

Emilia Bertolli

2 min read

-

Produtos Varonis

Produtos Varonisjun 29, 2022

A Varonis adiciona o suporte à classificação de dados para o Amazon S3

A Varonis reforça a oferta de segurança na nuvem com a classificação de dados para o Amazon S3.

Nathan Coppinger

6 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosjun 23, 2022

Phishing: 5 vetores de ataques

À medida que o número de ataques phishing cresce, algumas práticas podem ser implementadas para reduzir riscos

Emilia Bertolli

3 min read

-

Featured Ransomware

Featured Ransomwarejun 18, 2022

Ataques de Ransomware impactam setor financeiro

Um dos setores mais visados por grupos de ransomware, o setor financeiro precisa implementar práticas de segurança para reduzir riscos de ataques

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosjun 08, 2022

Saiba como reduzir ameaças de ataques cibernéticos

Vulnerabilidades conhecidas, configurações incorretas e ataques a credenciais são os principais vetores de ataques cibernéticos

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosjun 02, 2022

Fraude de identidade sintética: conheça os desafios

Fraudes de identidade sintética exigem da empresa a implementação de uma estratégia de segurança de dados mais robusta.

Emilia Bertolli

2 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosmai 25, 2022

Diferenças entre segurança cibernética e resiliência cibernética

Implementar uma estratégia de resiliência cibernética e segurança cibernética integradas garante reduzir riscos e a rápida recuperação de incidentes.

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosmai 17, 2022

Zero Trust: confie nos seus funcionários

O modelo Zero Trust é essencial para proteger os dados da empresa contra ameaças, mas isso não significa que não se deve confiar nos funcionários.

Emilia Bertolli

2 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosmai 11, 2022

Violação de dados cresce no Brasil

Apenas com uma estratégia de resposta a incidentes eficiente é possível evitar uma violação de dados

Emilia Bertolli

2 min read

-

Featured Ransomware

Featured Ransomwaremai 04, 2022

Lapsus$: violação de autenticação multifator impactou centenas de empresas

A autenticação multifator é essencial para evitar invasões, mas é preciso adotar outros métodos de segurança para reduzir riscos

Emilia Bertolli

3 min read

-

mai 03, 2022

Varonis apresenta novos recursos para proteger o Salesforce

Varonis apresenta novos recursos para proteger o Salesforce

Avia Navickas

5 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosabr 28, 2022

Número de ataques DDoS cresce no Brasil

Para reduzir os riscos de ataques DDoS é necessário combinar recursos de monitoramento e detecção de ameaças

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosabr 20, 2022

Dia Zero: ataques crescem no mundo

Ataques de dia zero visam vulnerabilidades ainda desconhecidas e podem colocar dados críticos da empresa em risco

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosabr 13, 2022

Ataques cibernéticos de estado-nação: o que sua empresa precisa saber

Ataques cibernéticos de estado-nação são cada vez mais comuns e exigem das empresas uma atenção redobrada em relação à segurança de dados

Emilia Bertolli

3 min read

-

Segurança de Dados

Segurança de Dadosabr 06, 2022

Ataques a serviços na nuvem no Brasil: Conheça os riscos

Apesar dos benefícios, serviços na nuvem trazem desafios para a segurança que precisam ser vencidos para tornar os dados seguros

Emilia Bertolli

3 min read

-

Featured Segurança de Dados

Featured Segurança de Dadosmar 15, 2022

Segurança cibernética como parte da governança corporativa

A segurança cibernética não pode ficar restrita aos sistemas da empresa, precisa proteger toda a cadeia de suprimentos

Emilia Bertolli

2 min read

-

Pesquisa de Ameaças

Pesquisa de Ameaçasmar 11, 2022

Este SID está disponível? O Varonis Threat Labs descobre ataque de injeção de SID sintético

Uma técnica em que agentes de ameaças com privilégios elevados existentes podem injetar SIDs sintéticos em um ACL, criando backdoors e permissões ocultas.

Eric Saraga

4 min read

-

Segurança de Dados

Segurança de Dadosmar 07, 2022

Roubo de dados: Brasil é o país mais afetado

A falta de correção de vulnerabilidades é um dos motivos pelo crescimento dos casos de roubo de dados na América Latina

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosmar 02, 2022

Questões de segurança no Open Insurance

Open Insurance consiste em entregar aos clientes o controle em relação às suas informações, e isso pode aumentar os riscos de segurança

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosfev 21, 2022

As novas tendências de segurança do perímetro

Novas tecnologias contribuem para tornar a segurança do perímetro mais inteligente e eficiente, além de conectada aos negócios

Emilia Bertolli

2 min read

-

fev 16, 2022

Os desafios da adoção do 5G

A maior conectividade e o grande número de dispositivos conectados trazem riscos de segurança no 5G que precisam ser avaliados pelas empresas

Emilia Bertolli

2 min read

-

Pesquisa de Ameaças

Pesquisa de Ameaçasfev 02, 2022

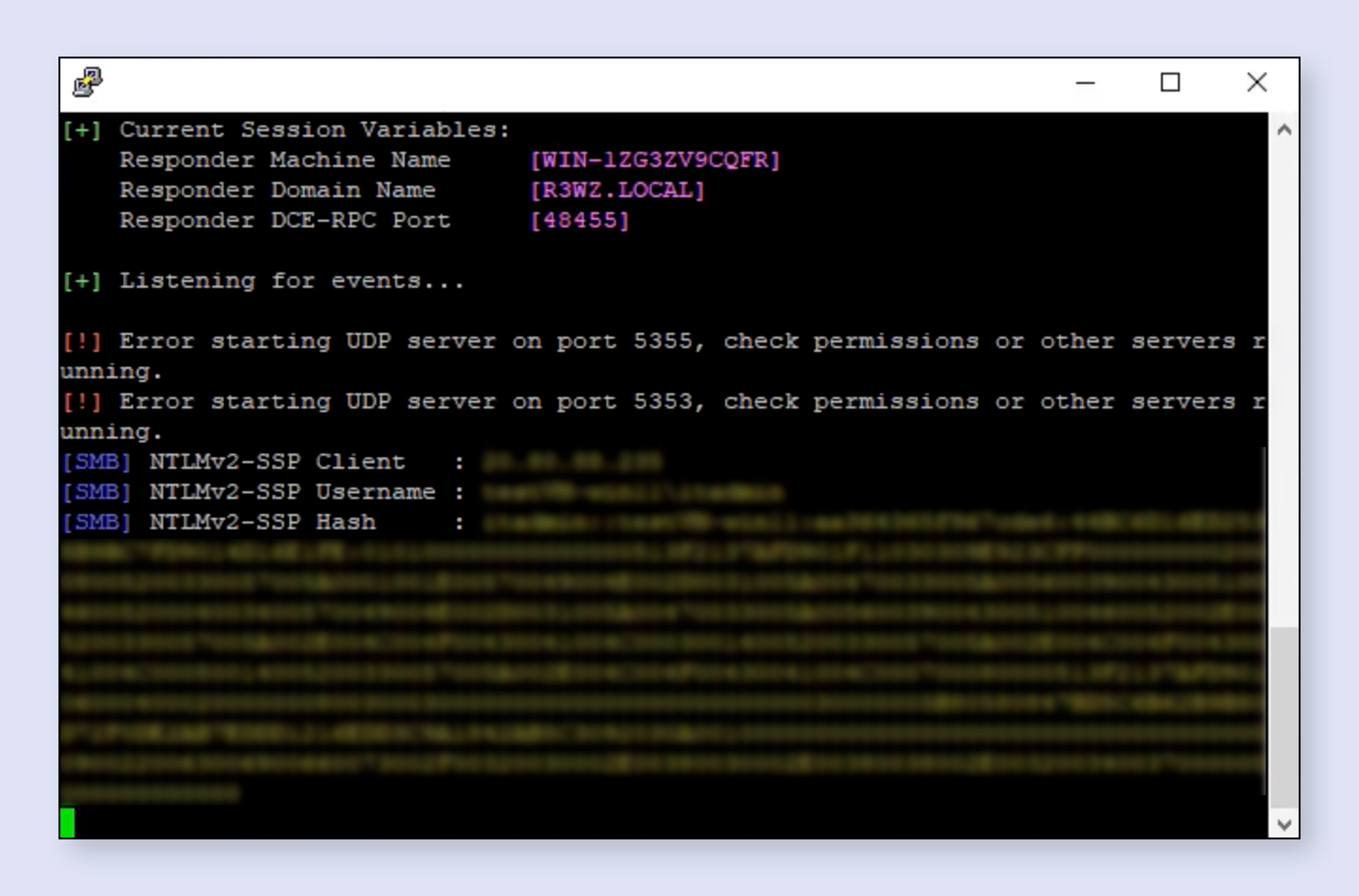

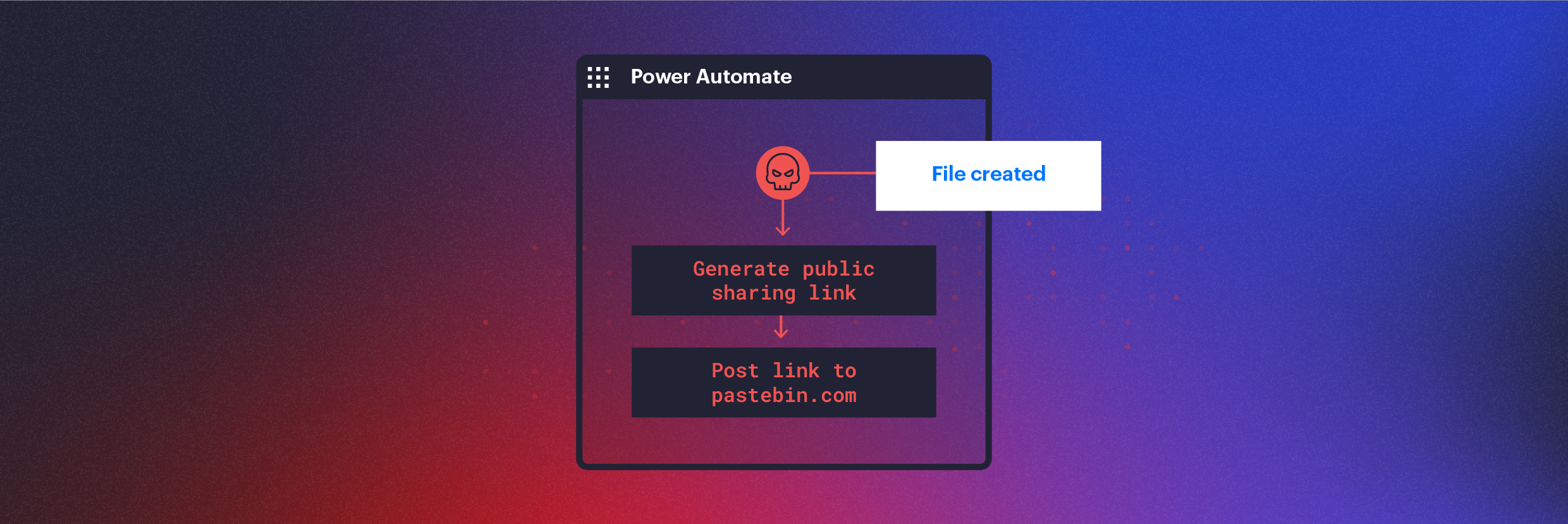

Uso do Power Automate para exfiltração de dados confidenciais no Microsoft 365

Como os agentes de ameaças podem usar o Microsoft Power Automate para automatizar a exfiltração de dados, a comunicação C2, o movimento lateral e evitar soluções de DLP.

Eric Saraga

5 min read

-

Pesquisa de Ameaças

Pesquisa de Ameaçasjan 26, 2022

Ransomware ALPHV (BlackCat) | Varonis

A Varonis observou que o ransomware ALPHV (BlackCat) está recrutando ativamente novos afiliados e visando organizações em vários setores no mundo todo.

Jason Hill

10 min read

-

Produtos Varonis

Produtos Varonisjan 25, 2022

Varonis 8.6: Controle o caos da colaboração no Microsoft 365

A Varonis tem o prazer de anunciar a Plataforma de segurança de dados Varonis 8.6, com segurança de dados aprimorada para o Microsoft 365 para ajudar a identificar e corrigir riscos de colaboração.

Nathan Coppinger

6 min read

-

PowerShell

PowerShellnov 03, 2021

Como instalar e importar o módulo Active Directory para PowerShell

O módulo Active Directory para PowerShell é uma ferramenta muito útil para gerenciar o Active Directory. Aprenda a instalar e importar o módulo neste tutorial detalhado.

Jeff Brown

6 min read

-

PowerShell

PowerShellmai 17, 2021

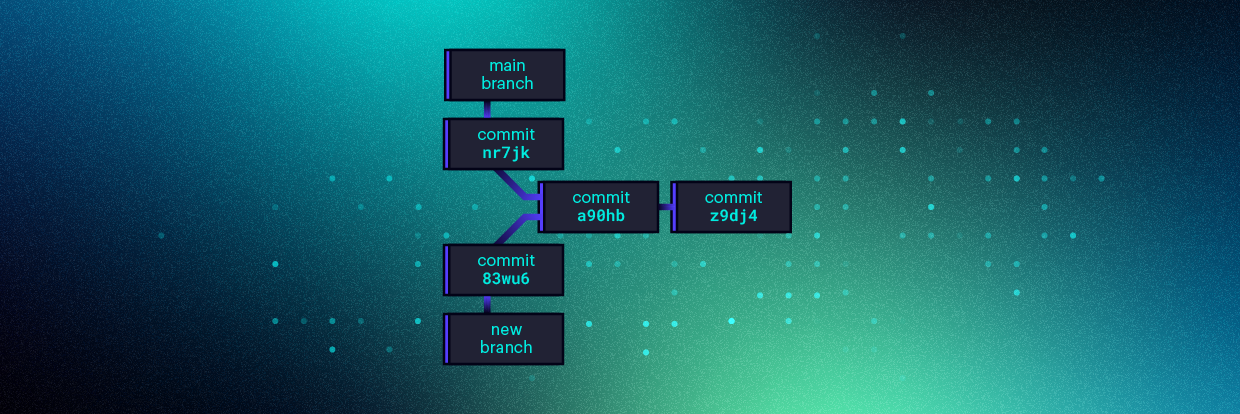

Git Branching e merge: Guia passo a passo

Nos artigos anteriores, você aprendeu a reverter um commit no Git (um tutorial do PowerShell Git) e a fazer merge no Git: tutorial de repositórios Git remotos e locais. Você pode…

Jeff Brown

7 min read

-

Segurança de Dados

Segurança de Dadosmai 07, 2021

O que é uma porta SMB + Explicação sobre as portas 445 e 139

Uma porta SMB é uma porta de rede que costuma ser usada para compartilhamento de arquivos. O programador da IBM Barry Feigenbaum desenvolveu o protocolo Server Message Blocks (SMB) na década de 1980 para IBM DOS. O SMB continua sendo o protocolo padrão de compartilhamento de arquivos de rede usado até hoje.

Michael Buckbee

2 min read

-

Segurança de Dados

Segurança de Dadosmar 25, 2021

Como usar o Netcat: exemplos e lista de comandos

Descubra o programa utilitário Netcat e os diferentes tipos de comandos que ele pode usar para ajudar as organizações de TI a gerenciar redes com mais eficiência.

Michael Buckbee

7 min read

-

Segurança de Dados

Segurança de Dadosmar 16, 2021

Veja 134 estatísticas e tendências de cibersegurança para 2021

Estas estatísticas de cibersegurança para 2021 são agrupadas por categoria e incluem violações, custos, tipo de crime, conformidade, estatísticas específicas do setor e perspectiva de trabalho.

Rob Sobers

14 min read

-

Active Directory Data Security

Active Directory Data Securityfev 19, 2021

Group Policy Editor Guide: Access Options and How to Use

Group Policy Editor (gpedit) is an important part of the Active Directory system administrator’s toolkit. Read this blog for more details about gpedit.

Michael Buckbee

4 min read

-

Segurança de Dados

Segurança de Dadosfev 17, 2021

Ataques a VPNs e indústria de Saúde lideram os maiores riscos cibernéticos de 2021

O número de ataques cibernéticos está em crescimento devido ao trabalho remoto e, em 2021, as tentativas de invasão devem crescer

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosfev 10, 2021

Modernizar seu mainframe é essencial para a segurança corporativa

Mainframes são seguros por contarem com uma arquitetura simples e sem endpoints vulneráveis, isso não quer dizer que não sejam alvos de ameaças

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosfev 04, 2021

O uso da inteligência profunda no combate ao crime cibernético

A inteligência profunda ajuda a equipe de segurança a encontrar respostas que desafoguem o trabalho de times de TI cada vez mais sobrecarregadosInteligência profunda; segurança de dados

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Por que devo usar o User Behavior Analytics (UBA)

Ao monitorar atividades suspeitas, o UBA consegue se manter entre as tendências tecnológicas para evitar invasões

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Por que a negligência ainda causa tantos incidentes de segurança?

Programas de treinamento mal estruturados não engajam os funcionários, e abrem as portas para incidentes de segurança

Emilia Bertolli

1 min read

-

out 26, 2020

Guia de compartilhamento de arquivos do Microsoft Office 365

O Office 365 possui recursos de colaboração voltados para otimizar a produtividade das equipes, mas isso também impacta na segurança de dados

Emilia Bertolli

3 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Garanta a governança dos dados com o uso de relatórios

Todas as organizações devem saber como usar os dados para que sejam tratados de forma consistente em toda a empresa. Portanto, é essencial entender o que é governança de dados e os benefícios para sua organização. Embora cada empresa seja diferente, existem algumas diretrizes básicas que você deve seguir para implementar as práticas de governança de dados com sucesso. Governança…

Emilia Bertolli

3 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Alguns insighs sobre a Análise de Comportamento de Entidade do Usuário (UEBA)

A Análise de Comportamento de Entidade do Usuário permite comportamentos anormais que podem afetar a segurança de dados

Emilia Bertolli

3 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Como você está se preparando para a LGPD?

Embora esteja em vigor desde agosto passado, as empresas ainda têm até o mês de agosto desse ano para finalizar a adequação do seu ambiente à Lei Geral de Proteção de Dados (LGPD). Neste cenário, em que qualquer simples etapa ignorada pode levar a ineficiências ou impasses piores, independente das tecnologias escolhidas, é fundamental contar com tecnologias…

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Guia sobre Ransomware: tipos e definições de ataques de ransomware

Ataques de ransomware podem resultar em perda significativa de dados, funcionalidade do sistema e recursos financeiros. Mas o que exatamente é ransomware? O ransomware pode assumir uma variedade de formas e formatos, sem mencionar que os invasores estão em constante evolução e adaptação ao longo do tempo. As organizações precisam estar bem informadas sobre os…

Emilia Bertolli

6 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Trabalho remoto: 10 dicas para proteger o AD

De forma muito repentina, escritórios lotados tornaram-se vazios, e até mesmo as empresas mais tradicionais tiveram que se adaptar à metodologia de trabalho remoto, o Home Office. Com essa nova configuração, muitas mudanças, tanto culturais quanto tecnológicas, tiveram que ser implementadas para garantir a segurança individual e corporativa. Afinal, cada vez que um usuário efetua…

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

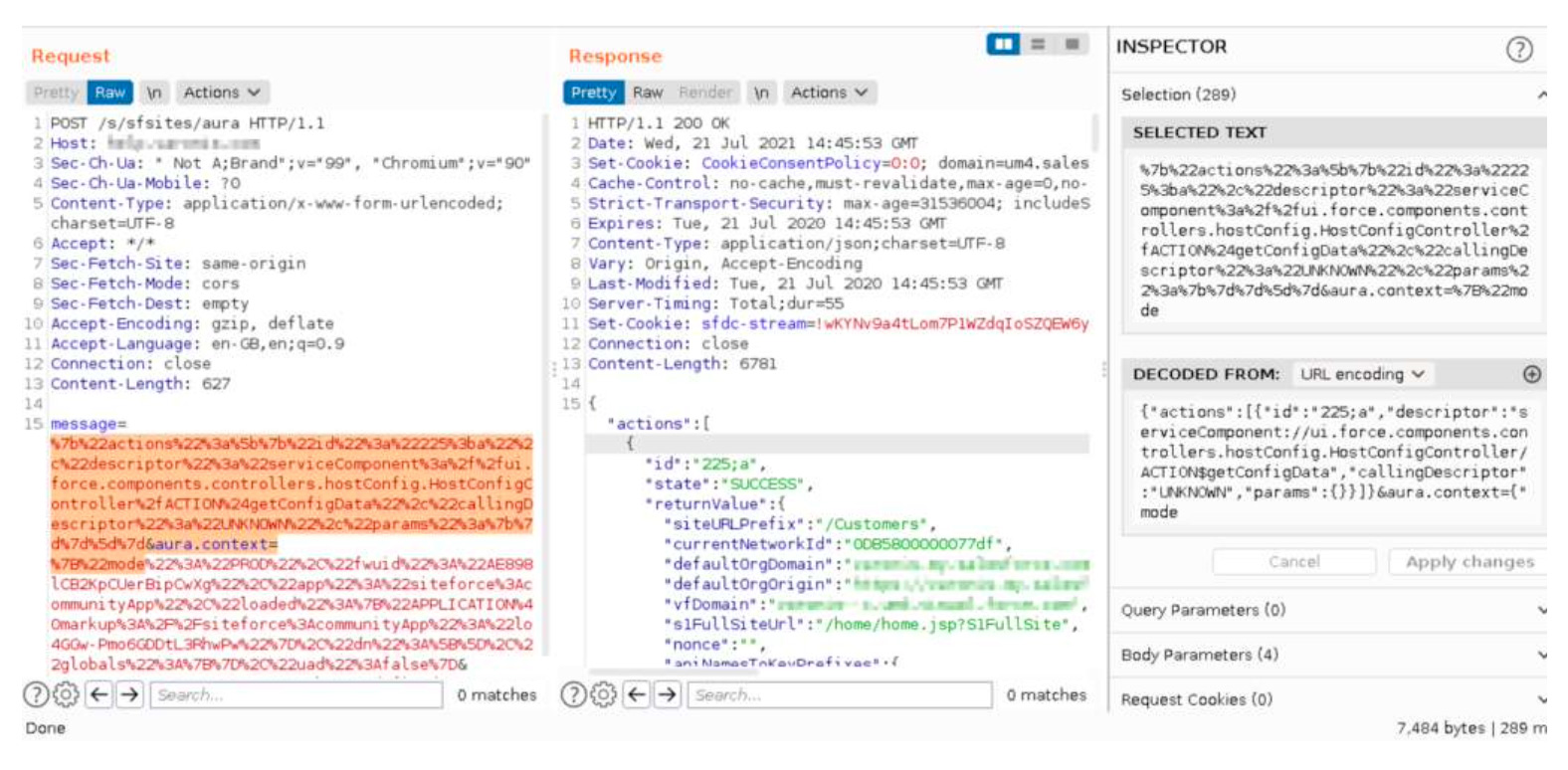

Falha no Salesforce pode expor dados sensíveis

Sumário executivo Uma comunidade do Salesforce configurada incorretamente pode fazer com que dados confidenciais na plataforma sejam expostos a qualquer pessoa na Internet. Os usuários anônimos podem consultar objetos que contêm informações confidenciais, como listas de clientes, casos de suporte e endereços de e-mail de funcionários.Nossa equipe de pesquisa descobriu várias comunidades do Salesforce acessíveis…

Emilia Bertolli

5 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Empresas da área da Saúde correm risco iminente de vazamento de dados

Um novo estudo da Varonis que acaba de ser publicado apontou que as empresas no setor de Saúde ainda estão longe de garantir a segurança dos dados. O estudo envolveu a análise de mais de 3 bilhões de arquivos de 58 empresas privadas, em todo o mundo. Os resultados apontaram que 57% das empresas tinham…

Emilia Bertolli

1 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Guia de migração de dados: estratégia de sucesso e práticas recomendadas

Para a maioria das empresas, a migração de dados é um processo de negócios necessário que ocorre regularmente. Seja implementando um novo sistema ou mudando informações para locais de armazenamento mais seguros, ter uma estratégia de migração de dados sólida que ajude as organizações é fundamental para executivos e equipes de tecnologia da informação. Mas,…

Emilia Bertolli

8 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Afinal, os usuários Windows devem ou não trocar as suas senhas periodicamente?

É regra em qualquer área de TI fazer com que os usuários alterem suas senhas periodicamente. Na verdade, a necessidade de alterações programadas de senha é uma das práticas recomendadas de TI mais antigas. Recentemente, no entanto, as coisas começaram a mudar. A Microsoft reverteu o curso sobre as práticas recomendadas que vinham em vigor há décadas e não…

Emilia Bertolli

4 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Hackers usam novas técnicas para ganhar controle no Windows

Várias novas técnicas foram disponibilizadas recentemente e oferecem aos invasores uma maneira de abusar dos serviços legítimos do Windows e escalar com relativa facilidade os privilégios de baixo nível em um sistema para obter controle total sobre ele. Os exploits mais recentes tiram proveito dos mesmos recursos de serviços do Windows ou semelhantes que os invasores usaram…

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Qual a diferença entre DPL, SIEM e soluções de segurança da Varonis?

A Varonis oferece produtos e soluções de segurança que vão além das expectativas, ampliando a capacidade de proteção de sistemas comuns no mercado

Emilia Bertolli

1 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Por que as PMEs estão mais suscetíveis aos hackers?

Normalmente, ouvimos sobre ataques de hackers quando eles atingem uma grande e bem-sucedida empresa. Mas, diariamente, milhares de outras empresas menores são hackeadas e chantageadas sem que isso chegue aos jornais. Elas são pequenas para terem suas histórias contadas. Apesar do prejuízo aparentemente ser menor, o fato de pouca gente ouvir sobre invasões em empresas pequenas…

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Atualize suas práticas de segurança cibernética e abrace a resiliência

O número de ataques cibernéticos está em crescimento devido ao trabalho remoto e, em 2021, as tentativas de invasão devem crescer

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

O que fazer quando a sua empresa é invadida?

Poucas coisas são mais assustadoras para uma empresa do que a ideia de que seus sistemas podem ser invadidos, independentemente do tamanho da empresa ou do setor. Afinal, um hacker pode causar danos significativos em basicamente todos os aspectos da sua organização. É precisamente por isso que é tão importante que - caso uma empresa seja hackeada - sejam tomadas as medidas…

Emilia Bertolli

3 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Cinco etapas críticas para se recuperar de um ataque de ransomware

Os hackers estão usando cada vez mais o ransomware como uma forma de ataque eficiente para atacar organizações e, consequentemente, financiar atividades maliciosas. Um relatório da SonicWall divulgado em março deste ano apontou que o Brasil foi o alvo preferencial dos criminosos cibernéticos em 2020. No ano passado, o país foi um dos que mais sofreu ataques de ransomware. Outros dados, como os…

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Brasil: Ransomware coloca o país entre a lista dos 10 mais afetados no mundo

O Brasil sofreu em 2020 mais de 3,8 milhões de ataques de ransomware, ficando somente atrás dos Estados Unidos, África do Sul, Itália, Reino Unido, Bélgica, México, Holanda e Canadá. O número exponencial de ataques foi impulsionado, claro, pelo home office – que fez com que as empresas movessem suas operações rapidamente – e sem as…

Emilia Bertolli

3 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

O que é Spear Phishing?

Spear Phishing é um subconjunto de ataques de Phishing e tem como objetivo roubar informações que ajudem a invadir redes de dados

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Botnets são ainda um grande problema na América Latina

Um relatório divulgado pela Fortinet sobre as principais ameaças detectadas no último trimestre de 2020 apontou que dois dos botnets mais antigos que circulam – Gh0st e Andromeda – ou Gamaru e Wauchos – ainda circulam e estão ativos na América Latina – embora teoricamente a solução para esses ataques tenha aparecido a primeira vez em 2017. É claro que esse problema é um reflexo…

Emilia Bertolli

5 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

O perímetro não é mais suficiente para garantir segurança na nuvem. Saiba por quê

A nuvem traz mais poder de processamento, mais armazenamento e acesso aos dados a qualquer hora, em qualquer lugar - mas se a segurança ainda está acompanhando o crescente investimento nesta tecnologia, há muitos riscos e vulnerabilidades envolvidos. Veja quais são: Segurança e privacidade de dados: embora os provedores de serviços em nuvem possam ter as…

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Você considera seus dados seguros? Então responda a essas três perguntas

Na medida em que as organizações se tornam mais orientadas a dados, também armazenam mais informações em lugares diversos, e os acessam de mais maneiras - com telefones, tablets e laptops. Esses terminais sempre conectados servem como gateways para grandes quantidades centralizadas de informações confidenciais armazenadas em seu data center e na nuvem. Essa transformação…

Emilia Bertolli

3 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

O retorno do Darkside: análise de uma campanha de roubo de dados em larga escala

A equipe da Varonis realizou um extenso estudo sobre o Darkside, cujos ataques realizados envolveram centenas de empresas em vários países – inclusive no Brasil. O objetivo dos ataques foram o roubo e a criptografia de dados confidenciais, incluindo backups. Conheça as principais táticas, técnicas e procedimentos empregados pelos grupo nos últimos episódios de sua trajetória. Quem é…

Emilia Bertolli

7 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Setor industrial: 1 em cada 5 arquivos está disponível a todos os funcionários

As ameaças contra o setor industrial continuam - de grandes grupos de ransomware que roubam os dados da vítima antes de criptografá-los, a espiões governamentais em busca de segredos de tecnologia, passando também por insiders de empresas em busca de informações para pegar e vender pelo maior lance. As manchetes de notícias recentes mostram como ataques de ransomware paralisantes podem interromper…

Emilia Bertolli

1 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

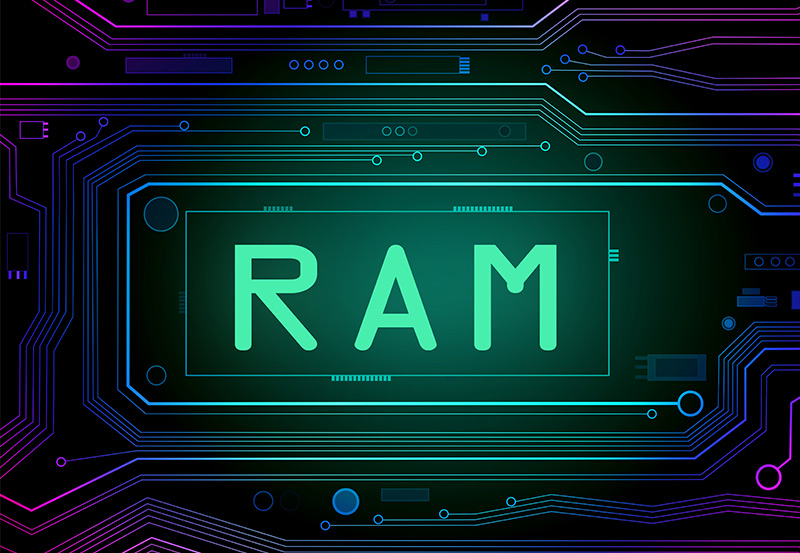

Entenda o que é a perícia de memória para casos de resposta a incidentes

Escrito originalmente por Neil Fox A análise forense de memória RAM é o processo de capturar a memória em execução de um dispositivo e, em seguida, analisar a saída capturada em busca de evidências de software malicioso. Ao contrário da análise forense do disco rígido, onde o sistema de arquivos de um dispositivo é clonado…

Emilia Bertolli

4 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

O que é Zero Trust? Um modelo de segurança

O que é o modelo de segurança Zero Trust? Preparamos um guia básico para implementação deste framework na sua empresa

Emilia Bertolli

6 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Novos Ataques ao Active Directory exploram vulnerabilidade do Kerberos

Invasores estão utilizando privilégio de contas, tickets de acesso e roubo de senhas para acessar ambientes corporativos Depois de uma série de ataques massivos ao Active Directory (AD), da Microsoft, engenheiros de sistemas da Varonis, empresa pioneira em segurança e análise de dados, descobriram que hackers estão agora explorando uma das formas de autenticação mais utilizadas em acessos do tipo SSO (Single Sign-On), o Kerberos. O novo protocolo de autenticação é…

Emilia Bertolli

2 min read

-

Segurança de Dados

Segurança de Dadosout 26, 2020

Como UBA e UEBA colocam em evidência ameaças ocultas

User Behavior Analytics (UBA) é uma tecnologia existente em algumas soluções de segurança da informação, como as da Varonis, e que analisam o comportamento do usuário em redes e em outros sistemas de computador. O UBA se concentra em quem, o quê, quando e onde a atividade do usuário: quais aplicativos foram iniciados, atividade de rede, quem acessou quais arquivos, etc. A…

Emilia Bertolli

2 min read

SECURITY STACK NEWSLETTER

Quer ver a Plataforma Líder de Segurança de Dados em ação?

Quer ver a Plataforma Líder de Segurança de Dados em ação?

“Fiquei impressionado com a rapidez com que a Varonis conseguiu classificar os dados e descobrir a potencial exposição durante a avaliação gratuita. Foi realmente revelador.”

Michael Smith, CISO, HKS

“O que eu gosto na Varonis é que eles focam na localização centralizada dos dados. Outras soluções protegem sua infraestrutura, mas não fazem nada para proteger seus ativos mais valiosos: seus dados.”

Deborah Haworth, Diretora de Segurança da Informação, Penguin Random House

“O suporte da Varonis é incomparável. A empresa tem uma equipe que continua evoluindo e melhorando seus produtos para acompanhar o ritmo acelerado da evolução do setor.”

Al Faella, CTO da Prospect Capital