Während Unternehmen KI nicht schnell genug in ihre Arbeitsabläufe integrieren können, übersehen viele die bittere Wahrheit, dass KI nur so sicher ist, wie die Daten, die sie antreibt.

Vom Trainieren der Modelle mit internen Dokumenten bis zur Bereitstellung von Copiloten und KI-Assistenten, die mit Live-Systemen interagieren: In jedem KI-System sind enorme Datenmengen untergebracht und viele davon sind sensibel, firmeneigen oder reguliert.

In diesem Leitfaden erfahren Sie, was die Sicherheit von KI-Daten wirklich bedeutet und mehr über die besonderen Risiken, die für Ihre Umgebung darstellen kann. Sie erhalten Tipps zur sicheren Bereitstellung von KI und wie Sie Informationen während das gesamten Datenlebenszyklus schützen können.

KI-Datensicherheitslage verstehen

Lassen Sie uns zunächst definieren, was KI Sicherheit ist, die sich über den Schutz sensibler Informationen in KI-Tools, Workloads und Infrastruktur erstreckt.

Diese Komponenten in der aktuellen KI-Landschaft erfordern besondere Sicherheitsaufmerksamkeit:

- KI-Copiloten: Tools wie Microsoft 365 Copilot, die Nutzer bei verschiedenen Aufgaben unterstützen

- KI-Agenten: Agenten, die auf Nutzerberechtigungen angewiesen sind, um bestimmte Aktionen skalierend auszuführen.

- Große Sprachmodelle (LLMs): Grundlegende Modelle, die KI-Kopiloten und Agenten verwenden, um menschenähnliche Textantworten basierend auf Prompts zu generieren.

- KI-Infrastruktur: Die zugrunde liegenden Systeme und Datenspeicher, die KI-Workloads antreiben

Warum sind für diese Tools Sicherheitsmaßnahmen erforderlich? Weil KI mehrere Risiken für Geschäftsdaten mit sich bringt, was Führungskräfte akzeptieren müssen, denn ansonsten ist die Wahrscheinlichkeit eines Datenlecks oder Verstoßes erhöht. Zu diesen Risiken gehören:

- Prompt-Injektion: Angreifer manipulieren KI-Eingaben, damit das Modell unbeabsichtigten oder bösartigen Aktionen ausführt.

- Identitätskompromittierung: Unbefugter Zugriff auf die Identität eines Benutzers, um sich als dieser auszugeben und auf sensible Systeme oder Daten zuzugreifen

- Insider-Bedrohungen: Personen innerhalb eines Unternehmens, die ihren Zugang missbrauchen, um Daten aus böswillig oder fahrlässige Weise zu kompromittieren

- Exfiltration von Trainingsdaten: Unzulässige Extraktion sensibler oder firmeneigener Informationen, die zum Training eines KI-Modells verwendet wurden, häufig durch Modellabfragen oder -ausgaben

- Jailbreaking: Eine Technik, die verwendet wird, um die Sicherheitskontrollen oder Einschränkungen eines KI-Modells zu umgehen, mit der Folge, dass es schädigende oder nicht genehmigte Inhalte generieren kann.

Stellen Sie sich ein Finanzdienstleistungsunternehmen vor, das Microsoft 365 Copilot zur Steigerung der Produktivität ohne angemessene Sicherheitskontrollen implementiert. Mitarbeitende könnten unbeabsichtigt Daten offenlegen, wenn sie das Tool zu „Gehaltsinformationen“ auffordern und entdecken, dass sie Zugang zu sensiblen Informationen haben, wozu sie nicht berechtigt sind.

Die Kernherausforderungen der KI-Datensicherheit

KI-Sicherheit ist im Grunde Datensicherheit. Da sich KI-Tools auf die von Ihnen eingegeben Informationen stützen sind, muss die Sicherung sensitiver Daten Vorrang haben, bevor sie in Ihrem Unternehmen aktiviert werden.

Dies sind die Kernbereiche, mit denen sich KI-Organisationen befassen sollten:

Kontrolle des möglichen Schadens durch KI

KI-Systeme benötigen Zugang zu riesigen Datenmengen, um effektiv zu funktionieren. So entsteht das, was wir gerne als möglichen Schaden bezeichnen oder das mögliche Ausmaß des auf Sie zukommenden Schadens, wenn etwas schiefgeht.

Um den möglichen Schaden zu minimieren, müssen Unternehmen:

- Vollständige Sichtbarkeit der sensitive Daten erhalten, auf die KI-Systeme Zugriff haben oder die Nutzer in KI-Sitzungen einfach hochladen können.

- Im gesamten Unternehmen übermäßige Berechtigungen identifizieren und widerrufen, die für die KI-Funktionalität nicht notwendig sind.

- Riskante Fehlkonfigurationen von KI-Systemen erkennen und korrigieren, bevor sie zu Sicherheitsverstößen führen.

Wenn ein KI-System beispielsweise übermäßigen Zugriff auf sensiblen Kundendaten hat, könnten diese Informationen aufgrund einer Fehlkonfiguration in Systemantworten offenlegt oder mit Methoden gespeichert werden, die gegen Compliance-Anforderungen verstoßen und Ihr möglicher Schaden erhöht sich .

Verwaltung von KI-generierten Informationen

KI-Systeme konsumieren nicht nur Daten, sie erzeugen sie.

KI-generierte Inhalte können auch sensible Informationen enthalten, die gesichert werden müssen. Es ist wichtig, über eine Strategie zur korrekten Klassifizierung, Labeling und Monitoring zu verfügen.

So können Organisationen KI-generierte Informationen verwalten:

- Implementieren Sie Systeme zur Klassifizierung von KI-generierten Inhalten basierend auf ihrer Sensibilität.

- Wenden Sie geeignete Label an, um eine ordnungsgemäße Verarbeitung sicherzustellen

- Monitoring und Warnungen, wenn übermäßig viele sensible Interaktionen und Dateierstellungen auftreten.

Eine Organisation im Gesundheitswesen kann beispielsweise KI zur Analyse von Patientenakten verwenden. Die generierten Einblicke könnten geschützte Gesundheitsinformationen enthalten, die besondere Sicherheitskontrollen erfordern. Ohne eine Sicherheitsbeaufsichtigung des KI-Tools sind diese sensiblen Gesundheitsinformationen nun offengelegt und könnten möglicherweise in anderen Gesprächen auftauchen.

Exposure sensitiver Daten in LLMs verhindern.

Große Sprachmodelle (LLMs) stellen auch eine besondere Herausforderung für die Datensicherheit dar.

Ihre Fähigkeit, enorme Mengen an Informationen zu verarbeiten und daraus zu „lernen“, schafft Risiken, wenn sensitive Daten versehentlich in Trainingsdaten oder Prompts aufgenommen werden.

Um LLMs vor Datenrisiken zu schützen, müssen Unternehmen:

- Alle KI-Workloads in Ihrer Umgebung entdecken und eine Bestandsaufnahme machen

- Sensitive Datenflüsse zu und von KI-Systemen identifizieren

- Zuordnen, welche KI-Konten Zugriff auf sensitive Datenspeicher haben

Stellen Sie sich eine Rechtsabteilung vor, in der ein Anwalt ein LLM zur Unterstützung von Vertragsentwürfen verwendet. Ohne ordnungsgemäße Konfiguration könnten vertrauliche Mandantendaten in Prompts aufgenommen werden und die anwaltliche Schweigepflicht gefährden.

Entwicklung einer umfassenden KI-Sicherheitsstrategie

Aufgrund des Potenzials von KI kann aus Ihrem möglichen Schaden ein monumentaler werden, daher müssen Unternehmen den Herausforderungen von KI-Sicherheit mit einem vielschichtigen Ansatz begegnen.

Schaffen Sie eine kontinuierliche KI-Risikoabwehr

Daten sind ständig in Bewegung und sie wachsen. Die Art des Nutzerzugriffs auf Daten ändert sich ebenfalls ständig. Zeitpunktbewertungen können nicht mit der sich ständig weiterentwickelnden Natur von Daten Schritt halten, daher müssen kontinuierliche Überwachung und Sanierung ein zentraler Bestandteil Ihrer Datensicherheitsstrategie zum Schutz vor Risiken im Zusammenhang mit KI sein.

Das NIST AI Risk Management Framework (AI RMF) hebt genau diese Praxis hervor und besagt, Unternehmen sollten sicherstellen, dass „Risiken und Nutzen von KI der Ressourcen von Dritten regelmäßig überwacht und Risikokontrollen angewendet und dokumentiert werden“.

Zu einer effektiven KI-Sicherheitsstrategie gehören:

- Echtzeitüberwachung von Drittanbieter-KI-Systemen und der von ihnen aufgerufenen Daten

- Automatische Sperrung sensitiver Daten, bevor KI-Verstöße entstehen können

- Quantifizierbare Kennzahlen als Nachweis der Risikominderung im Laufe der Zeit

KI-Datenermittlung und -klassifizierung

Man kann nicht schützen, was man nicht sieht.

Umfassende Fähigkeiten zur Entdeckung und Klassifizierung von Daten sind grundlegend für die Sicherheit von KI. Beachten Sie Folgendes bei der Entwicklung Ihrer Strategie:

- Identifizieren und klassifizieren Sie sowohl von Menschen erstellte als auch von KI-generierte Daten

- Den Datenverlauf kennen – wissen, woher die Daten kommen und wie sie durch die Systeme fließen.

- Sicherstellen, dass Mitarbeitende nur Zugriff auf die sensiblen Informationen haben, die sie für ihre Rolle benötigen.

Informationen über KI-Datenzugriffe

Zu wissen und zu kontrollieren, welche KI-Systeme und Nutzer Zugriff auf sensitive Daten haben, ist unerlässlich.

Unternehmen können Folgendes tun, um KI-Zugriffsinformationen in ihre Strategie zu integrieren:

- Über bidirektionale Sichtbarkeit verfügen, welche KI-fähigen Nutzer Zugriff auf sensitive Daten haben

- Veraltete oder übermäßige Berechtigungen automatisch erkennen und widerrufen

- Eine ordnungsgemäße Aufgabentrennung zwischen KI-Systemen und den Speichern sensitiver Daten sicherstellen

Außergewöhnliche KI-Nutzung erkennen

Auch wenn angemessene Sicherheitskontrollen vorhanden sind, ist das Überwachen auf außergewöhnliches Verhalten von KI-Systemen unerlässlich. Identität-basierte Cyberangriffe sind auf einem Allzeithoch. Wenn Sie nicht aktiv nach Bedrohungen in Ihrer Umgebung suchen, kann dies zu schwerwiegenden Folgen wie beispielsweise Sicherheitsverstößen führen.

Zum Erkennen außergewöhnlicher KI-Nutzung sollten Unternehmen:

- Überwachen Sie KI-Eingabeaufforderungen und -Antworten auf Richtlinienverstöße

- Verhaltensgrundlagen für KI-Systeme und Nutzer festlegen

- Alerts generieren wenn ungewöhnliche Muster erkannt werden

Vorbereitung auf KI-Compliance-Anforderungen

Mit der zunehmende Einführung von KI entwickeln sich regulatorische Frameworks weiter, um die von uns erwähnten dazugehörigen Risiken anzugehen.

Der EU-KI-Gesetz führt beispielsweise neue Compliance-Anforderungen für Unternehmen ein, die KI-Systeme verwenden und das hat weitere Vorschriften nach sich gezogen.

Unternehmen können die Compliance bei der Bereitstellung von KI-Tools die folgendermaßen berücksichtigen:

- Aufkommende KI-Vorschriften in den entsprechenden Gerichtsbarkeiten kennen und Ihr Unternehmen auf Konformität in der Zukunft vorbereiten

- Dokumentation der Nutzung von KI-Systemen, einschließlich Datenflüsse und Zugriffskontrollen.

- Implementierung von Kontrollen, die Compliance mit KI-spezifischen Anforderungen nachweisen.

Multinationale Unternehmen müssen möglicherweise unterschiedliche Kontrollen für KI-Systeme festlegen, die in der EU im Vergleich zu anderen Regionen verwendet werden, um sicherzustellen, dass lokale regulatorische Anforderungen bei jeder Bereitstellung eingehalten werden.

Sichere Bereitstellung von KI mit einem einheitlichen Ansatz

Anstatt die KI-Sicherheit mit unzusammenhängenden einzelnen Lösungen anzugehen, übernehmen mehr und mehr Unternehmen einheitliche Plattformen, die umfassende Sichtbarkeit und Kontrolle bieten.

Zu diesem einheitlichen Ansatz gehören in der Regel:

- Echtzeit-Sichtbarkeit Ihrer Datensicherheitslage in allen KI-Systemen und Datenspeichern.

- Automatisierte Präventionsfähigkeiten, die kontinuierlich Ihren möglichen KI-Schaden verringern.

- Proaktive Erkennung von Bedrohungen durch datenzentrierte Analysen des Verhaltens von Nutzern und Entitäten

Stellen Sie sich ein Pharmaunternehmen vor, das mit Unterstützung von KI neue Medikamente entwickelt. Zu einem einheitlichen Sicherheitsansatz in diesem Szenario würde Folgendes gehören:

- Automatisches Entdecken und Klassifizieren von Forschungsdaten in allen Umgebungen

- Kontrollieren, welche KI-Tools Zugriff auf unterschiedliche Kategorien von Forschungsinformationen haben

- Überwachen ungewöhnlicher Zugriffsmuster, die Hinweise auf Versuche von Datendiebstahl sein könnten.

- Probleme mit Berechtigungen automatisch korrigieren , bevor sie zu KI-Exposure führen

KI-Sicherheit mit Varonis stärken

Unternehmen benötigen tiefgehende, kontinuierliche Sichtbarkeit der Speicherorte sensitiver Daten, wer Zugriff darauf hat und wie sie verwendet werden, um Daten für KI zu sichern – manuell kann das nicht erreicht werden.

Varonis unterstützt Unternehmen beim Schutz der Daten, die Grundlage von KI-Systemen sind und davon beeinflusst werden, jede Sekunde und überall.

Ob Sie Modelle mit internen Dokumenten trainieren, generative KI zur Unterstützung von Mitarbeitenden verwenden oder KI-Tools von Dritten verwalten – Varonis bietet Ihnen die Einblicke und Kontrolle zum Schutz Ihrer wertvollsten Datenressourcen.

Unsere Data Security Platform (DSP) bietet Organisationen:

- KI-Datenerkennung und -klassifizierung: Erhalten Sie eine vollständige, aktuelle und kontextbezogene Datenklassifizierung für Ihre von Menschen und KI-generierten Daten, unabhängig von der Größe Ihres Datenspeichers.

- KI-Zugriffsinformationen: Wissen, welche Nutzer- und KI-Konten Zugriff auf sensitive Daten haben und veraltete oder übermäßige Berechtigungen ohne Unterbrechung automatisch widerrufen.

- Außergewöhnliche KI-Nutzung erkennen: Überwachen Sie Prompts und entwickeln Sie Verhaltensgrundlagen für jeden Nutzer und jedes Gerät, um zu erkennen, wann Aktionen gegen Richtlinien verstoßen, sich außergewöhnlich verhalten oder kompromittiert sind.

Dies sind weitere einzigartige Funktionen unserer Datensicherheitsplattform), die dazu beitragen, dass KI sicher bleibt:

Varonis AI Security – Ihre stets aktive KI-Verteidigung

Varonis AI Security identifiziert kontinuierlich KI-Risiken in Echtzeit, kennzeichnet aktive Verstöße und behebt Probleme automatisch, bevor sie zu Datenlecks werden. Mit quantifizierbaren Ergebnissen können Sie, Ihr Führungsteam und die Prüfer sehen, welcher Art von KI-Risiko Ihr Unternehmen ausgesetzt ist und wie es im Laufe der Zeit zurückgeht.

AI Security trifft intelligente Entscheidungen darüber, welche Daten von der KI ausgeschlossen werden, durch Nutzung der patentierten Algorithmen von Varonis zur Empfehlung von Berechtigungen, die Sensibilität und Alterung der Daten, Nutzerprofil und mehr berücksichtigen. Auch bei nicht nicht angemessenem Zugriff sind Sie mit AI Security abgesichert.

Mit Varonis AI Security verfügen Kunden über eine stets aktivierte Abwehr, zum die Schutz der Nutzung von KI, einschließlich:

- Echtzeit-Risikoanalyse, um Ihnen genau zu zeigen, welche sensitiven Daten der KI ausgesetzt sind

- Automatisierte Risiko-Sanierung zur kontinuierlichen Beseitigung von Daten-Exposure in großem Umfang Maßstab

- Verhaltensbasierte Bedrohungserkennung zur Identifizierung von außergewöhnlichem oder bösartigen Verhalten

- Alerts rund um die Uhr an 365 Tagen zur Untersuchung, Eindämmung und zum Stoppen von Datenbedrohungen mit Varonis MDDR

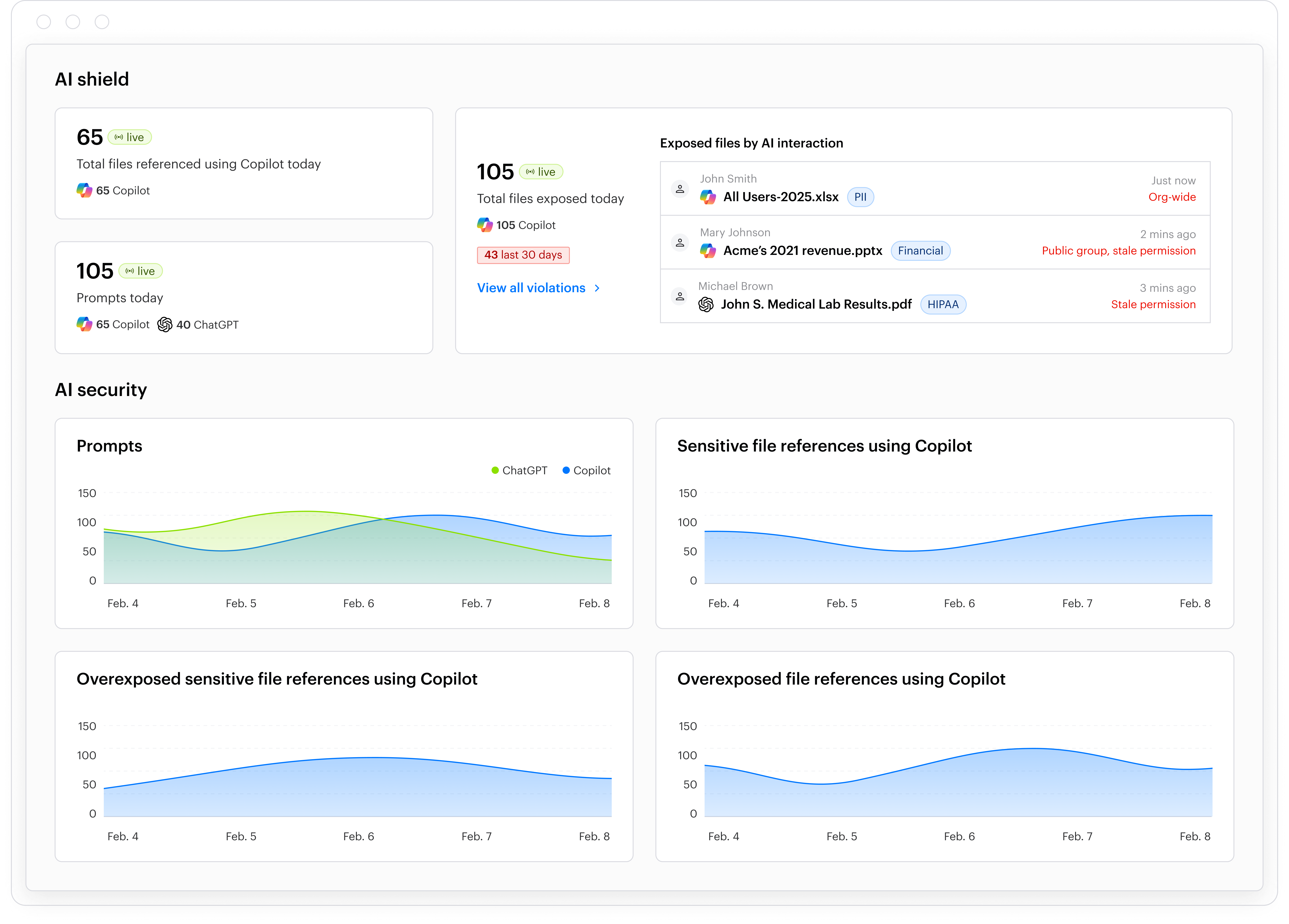

Das AI Security-Dashboard zeigt Ihr tatsächliches KI-Risiko in Echtzeit an, einschließlich Richtlinienverstößen und verdächtiger Prompts.

Das AI Security-Dashboard zeigt Ihr tatsächliches KI-Risiko in Echtzeit an, einschließlich Richtlinienverstößen und verdächtiger Prompts.

Athena AI

Athena AI ist in die Varonis Data Security Platform integriert und trägt dazu bei Qualifikationsdefizite auszugleichen und gleichzeitig Sicherheits- und Compliance-Aufgaben deutlich zu beschleunigen.

Damit können Sie unter Verwendung natürlicher Sprache eingehende Untersuchungen und Analysen effizienter durchführen und alle Ihre Nutzer in beeindruckende Datenverteidiger verwandeln.

Varonis für Microsoft 365 Copilot

Das Sicherheitsmodell für Microsoft 365 Copilot stützt sich auf die vorhandenen Microsoft 365-Berechtigungen eines Nutzers, um zu bestimmen, welche Dateien, E-Mails, Chats, Notizen usw. zur Generierung von KI-Antworten verwendet werden können.

Wenn Berechtigungen nicht korrekt angepasst sind, bevor Sie ein KI-Tool wie dieses in Ihrer Umgebung aktivieren, sind der mögliche Schaden und die Wahrscheinlichkeit eines Datenlecks wesentlich größer.

Varonis für Microsoft 365 Copilot bietet unverzichtbare Sicherheitskontrollen zur Verbesserung Ihrer Copilot-Bereitstellung und kontinuierlicher Sicherung Ihrer Daten nach der Einführung des Tools.

Zu den Hauptfunktionen gehören:

- Zugriffsbeschränkung: Kontrollieren Sie den Zugriff auf sensitive Daten, um unbeabsichtigtes Exposure zu verhindern

- Prompts überwachen: Beobachten Sie Copilot-Prompts in Echtzeit

- Erkennung von Missbrauch: Identifizieren Sie jeglichen Missbrauch oder ungewöhnliches Verhalten

Gemeinsam setzen sich Varonis und Microsoft dafür ein, Unternehmen bei der sicheren Einführung von KI zu unterstützen und gleichzeitig die Datensicherheitslage von Microsoft 365 vor, während und nach der Bereitstellung kontinuierlich zu bewerten und zu verbessern. Erfahren Sie mehr über unsere Partnerschaft mit Microsoft.

Identifizieren Sie schnell, wenn Gespräche mit Copilot bösartig erscheinen und zeigen Sie sensitive Daten an

Identifizieren Sie schnell, wenn Gespräche mit Copilot bösartig erscheinen und zeigen Sie sensitive Daten an

Varonis für Agentforce

Salesforce ermöglicht ebenfalls KI durch den Einsatz von KI-Agenten. Ihr KI-Agent, Agentforce, übernimmt die Berechtigungen der Nutzer, die ihn ausführen. Wenn Nutzer übermäßigen Zugriff haben, kann der Agent sensitive Daten offenlegen.

Das Begrenzen Ihres möglichen Schadens, die Beaufsichtigung von Agentenaktivitäten und das Erkennen außergewöhnlicher Nutzung sind Schlüsselfaktoren, damit KI-Agenten geschützt bleiben.

Varonis befähigt Sicherheitsteams und Salesforce-Administratoren, sensitive Daten zu identifizieren, den Zugriff auf diese Daten anzupassen und unbefugte Aktivitäten in ihren gesamten Salesforce-Umgebungen zu verhindern, einschließlich Agentforce und anderen SaaS-Apps zu.

Untersuchen Sie, welche Prompts von Agentforce das Anzeigen sensibler Informationen hervorrufen und ob es Zugriff auf die Dateien gab.

Untersuchen Sie, welche Prompts von Agentforce das Anzeigen sensibler Informationen hervorrufen und ob es Zugriff auf die Dateien gab.

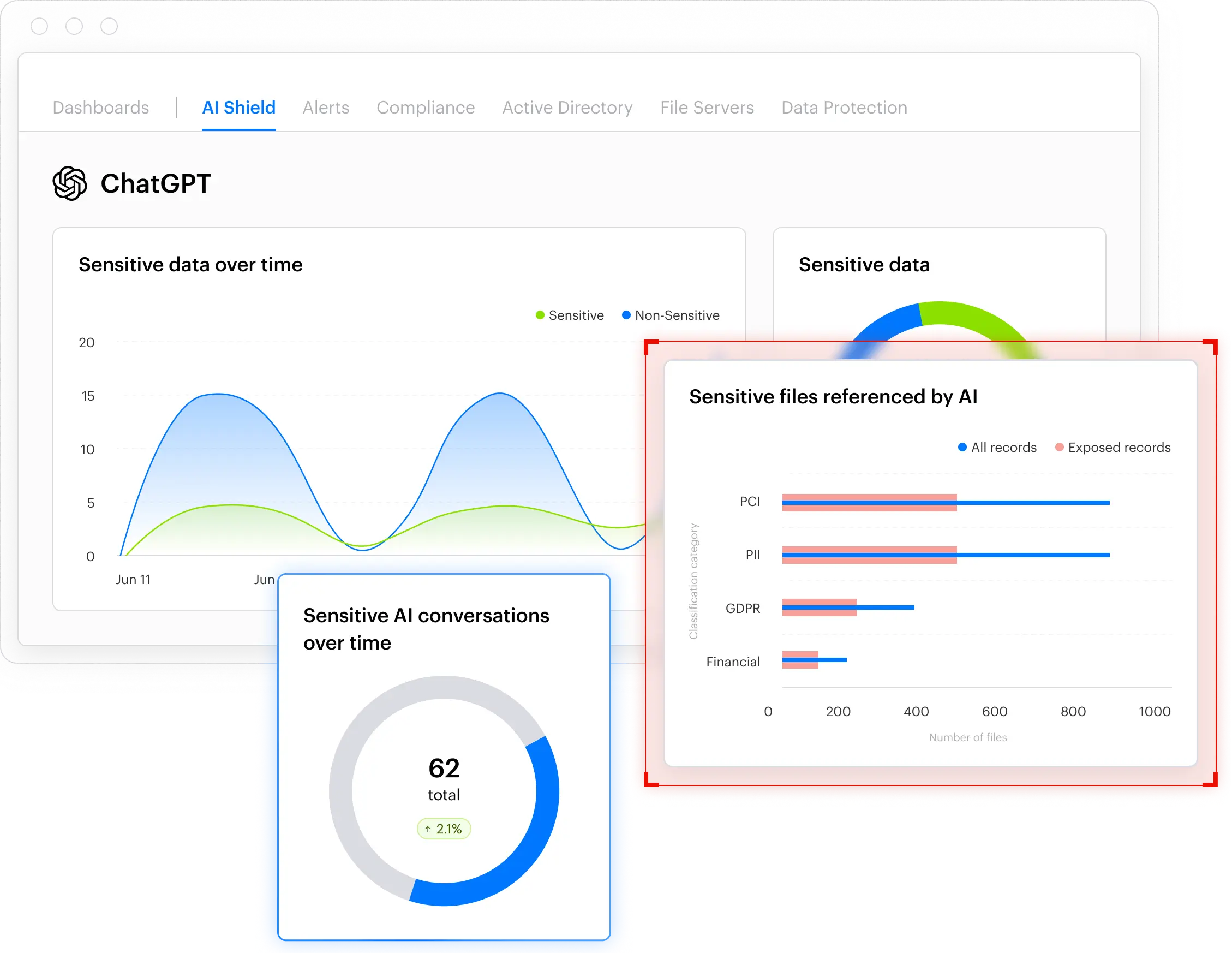

Varonis für ChatGPT Enterprise

Varonis ergänzt ChatGPT Enterprise durch Hinzufügen kontinuierlicher, branchenführende Datensicherheit und Überwachung rund um die Uhr, was dazu beiträgt, dass Unternehmen KI mit größerer Sicherheit einführen.

Varonis passt Berechtigungen in der IT-Umgebung eines Unternehmens kontinuierlich an und verhindert, dass sensitive Daten unbeabsichtigt in KI-Anwendungen und LLMs einfließen. Mit dieser neuen Integration bietet Varonis eine zusätzliche Überwachung der Interaktion von Nutzern mit ChatGPT und warnt Sicherheitsteams vor außergewöhnlichem und riskantem Verhalten.

Da Nutzer Daten von fast jeder Ressource kopieren und hochladen, kann diese mangelnde Sichtbarkeit zu übermäßigem Exposure und Datenlecks führen. Varonis bringt ChatGPT aus dem Schatten.

Da Nutzer Daten von fast jeder Ressource kopieren und hochladen, kann diese mangelnde Sichtbarkeit zu übermäßigem Exposure und Datenlecks führen. Varonis bringt ChatGPT aus dem Schatten.

Die Abdeckung unserer Plattform endet nicht hier. Varonis kann außerdem mit AWS, Azure, ServiceNow, Snowflake, Databricks und mehr integriert werden, damit Ihre Informationen geschützt bleiben, wo immer sie sich befinden. Erkunden Sie unsere Abdeckungsoptionen.

Verringern Sie Ihr Risiko, ohne neue Risiken einzugehen.

Sind Sie bereit zu sehen, wie Varonis Ihre KI-Datensicherheitslage stärken kann?

Beginnen Sie mit einer kostenlosen KI-Risikobewertung. In weniger als 24 Stunden haben Sie einen klaren, risikobasierten Überblick über die wichtigsten Daten und der Weg zur automatisierten Sanierung ist frei.

Während der Bewertung haben Sie vollständigen Zugriff auf unsere Plattform und einen Incident-Response-Analysten, der für Sie zuständig ist. Auch wenn Sie sich nicht für Varonis entscheiden, können Sie die Ergebnisse Ihrer Bewertung behalten – ohne Bedingungen.

Fragen Sie noch heute nach Ihrer Bewertung.

Erfahren Sie mehr über KI-Sicherheit

Interessiert es Sie, wie das Berechtigungsmodell von Microsoft Copilot funktioniert? Suchen Sie nach Schritten zur Bereitstellung von Agentforce? Vielleicht benötigen Sie weitere Einblicke zu MCP Server?

Erfahren Sie mehr über die Sicherheit von KI-Daten in unseren anderen Artikeln:

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.

-1.png)