Moderne Unternehmen verlassen sich bei allem, von operativen Entscheidungen bis hin zu strategischen Initiativen, auf Daten. Organisationen wenden sich zunehmend Cloud-Datenplattformen wie Snowflake zu, um Skalierbarkeit, Leistung und Flexibilität zu gewinnen.

Viele Sicherheitsteams in Unternehmen gehen jedoch fälschlicherweise davon aus, dass sie, da Snowflake ein sicheres System ist, keine Maßnahmen zum Schutz ihrer Snowflake-Daten ergreifen müssen. In Wirklichkeit sind Snowflake-Daten anfällig, wenn nicht die richtigen Sicherheitsmaßnahmen ergriffen werden.

Im Jahr 2024 führte eine groß angelegte Kampagne, die sich an Snowflake-Nutzer richtete, zu Datenlecks bei schätzungsweise 165 Unternehmen. In diesem Blogbeitrag erörtern wir das Modell der gemeinsamen Verantwortung und wie Sie Ihre sensiblen Snowflake-Daten schützen können, um Datenlecks zu vermeiden.

Wer ist für die Datensicherheit innerhalb Ihrer Snowflake-Instanz verantwortlich?

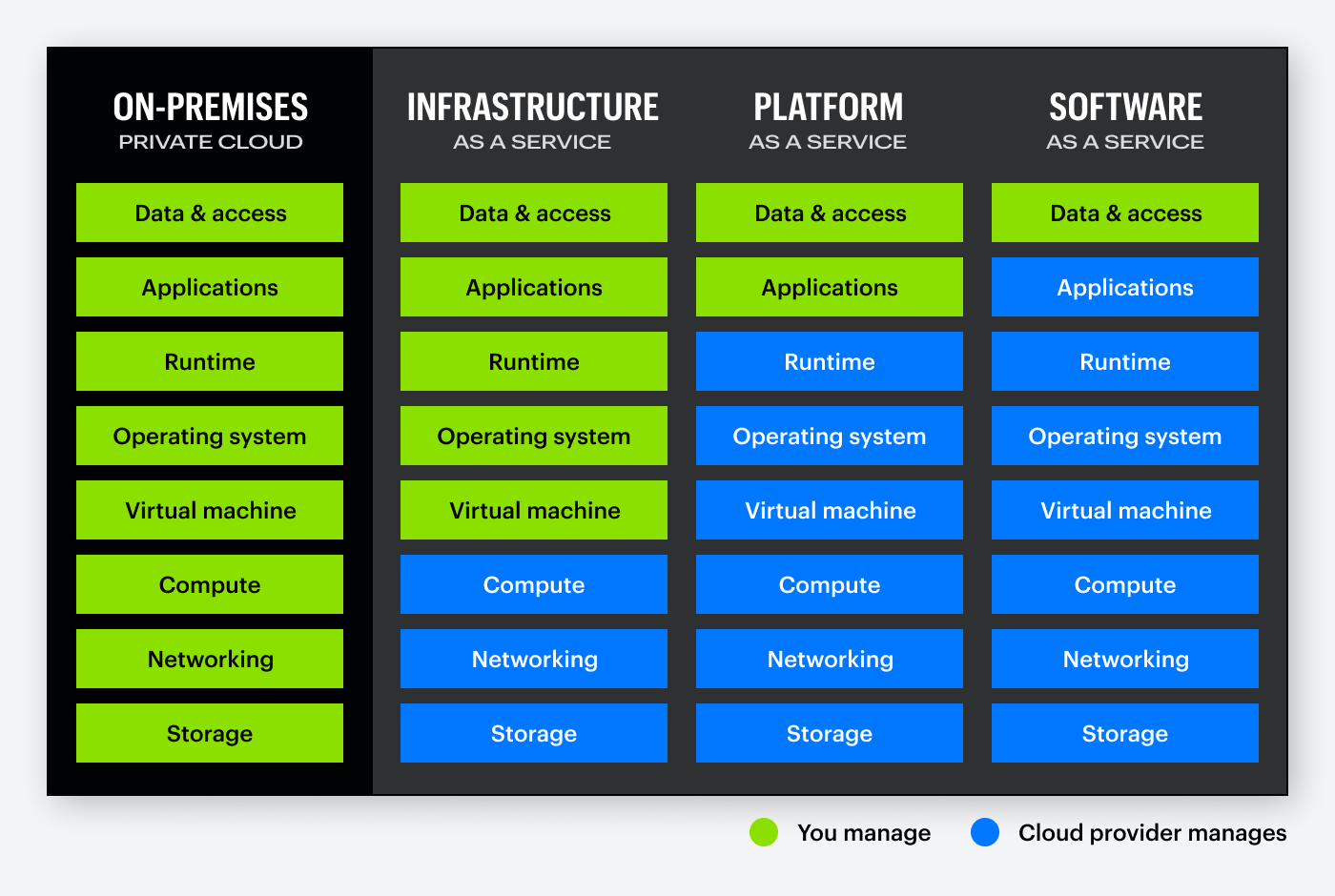

Wie die meisten Cloud-Plattformen verwendet Snowflake ein Modell der gemeinsamen Verantwortung, wenn es um die Datensicherheit geht.

Snowflake gewährleistet eine robuste Sicherheit der zugrunde liegenden Plattform, einschließlich der Infrastruktursicherheit, der Verschlüsselung von Daten im Ruhezustand und während der Übertragung sowie der Bereitstellung von Mechanismen zur Zugriffskontrolle. Es liegt jedoch in der Verantwortung der Kunden, die Zugriffskontrollen von Snowflake und andere Werkzeuge einzusetzen, um sicherzustellen, dass sie:

- Erlauben Sie nur den richtigen Personen den Zugriff auf die Snowflake-Instanz.

- Identifizieren Sie alle sensitive Daten und behandeln Sie sie in einer Weise, die den Richtlinien der Regierung und des Unternehmens entspricht.

- Passen Sie den Datenzugriff so an, dass jeder Snowflake-Benutzer nur auf die Daten zugreifen kann, die er benötigt (Least-Privilege-Prinzip).

Traditionelles Modell der geteilten Verantwortung

Traditionelles Modell der geteilten Verantwortung

Snowflake bietet native Daten-Governance- und Sicherheitsfunktionen wie rollenbasierte Zugriffskontrolle, Nutzungsüberwachung, Sicherheit auf Spalten- und Zeilenebene sowie Netzwerkrichtlinien. Es unterstützt auch Single Sign-On (SSO) und Multifaktor-Authentifizierung (MFA).

Allerdings haben Organisationen mit komplexen Snowflake-Umgebungen Schwierigkeiten, ihre Snowflake-Daten nur mit diesen nativen Funktionen zu sichern, weil:

- Die Datenklassifizierung erfolgt manuell und ist nicht skalierbar.

- Rollen und Berechtigungen sind komplex, was zu Überberechtigungen und Datenexposure führt.

- Logs erfordern einen erheblichen Verarbeitungsaufwand, um bösartige und abnormale Zugriffe effektiv zu erkennen.

Organisationen sind gezwungen, entweder einmalige Sicherheitsprozesse zu entwickeln oder einen Mangel an Transparenz darüber zu akzeptieren, wo sich ihre sensitive Daten befinden, einen übermäßig breiten Benutzerzugriff und die Unfähigkeit, bösartige Aktivitäten wie Insider-Bedrohungen und kompromittierte Anmeldedaten zu erkennen.

Was ist komplex an der Sicherung von Snowflake-Daten?

Es ist schwer herauszufinden, welche Daten sensibel sind.

Snowflake verfügt nicht über robuste native Datenklassifizierungsfunktionen, um sensible Informationen automatisch zu entdecken und zu klassifizieren. Administratoren müssen sich auf die Tags und Kommentare von Snowflake verlassen, um Datenbanken, Schemata, Tabellen und Spalten manuell zu klassifizieren und zu kennzeichnen.

In Snowflake müssen Tags manuell angewendet werden

In Snowflake müssen Tags manuell angewendet werden

Diese manuellen Prozesse werden selbst für mittelgroße Snowflake-Umgebungen völlig unpraktisch.

Es ist schwierig, das Least-Privilege-Prinzip zu erreichen und aufrechtzuerhalten.

In Snowflake definieren Rollen sowohl die Menge von Objekten, auf die ein Benutzer zugreifen kann, als auch die Berechtigungen (Erstellen, Lesen, Aktualisieren, Löschen), die Benutzer für jedes Objekt haben.

Rollen können sowohl Benutzern als auch anderen Rollen zugewiesen werden, wodurch Vererbungsketten mit nach unten kaskadierenden Berechtigungen entstehen. Ein Benutzer erhält die Berechtigungen der ihm zugewiesenen Rollen sowie alle Berechtigungen aller Rollen, die den zugewiesenen Rollen gewährt wurden.

Die schwierigsten Aspekte der Snowflake-Zugangskontrollen sind:

- Mehrstufige Vererbung: Berechtigungen können über mehrere Ebenen von Rollen hinweg weitergegeben werden

- Mehrere Vererbungspfade: Benutzer können dieselbe Berechtigung durch verschiedene Rollenkombinationen erhalten.

- Berechtigungsaggregation: Effektive Berechtigungen sind die Summe aller geerbten Berechtigungen.

- Dynamische Rollenänderungen: Da sich die Rollen im Laufe der Zeit weiterentwickeln, wird es immer schwieriger, die Auswirkungen früherer Bereitstellungsentscheidungen nachzuverfolgen.

- Berechtigungen auf Objektebene: Unterschiedliche Berechtigungen für dasselbe Objekt (SELECT vs. MODIFY) führen zu zusätzlicher Komplexität.

- Zukünftige Berechtigungen: Snowflake ermöglicht es, Berechtigungen für zukünftige Objekte in einem Schema zu gewähren, wodurch unvorhersehbare Zugriffsmuster entstehen, wenn neue Objekte erstellt werden.

Beispiel: Wie verschachtelte Rollen zu unbeabsichtigten Berechtigungen führen

- Angenommen, wir haben einen Datenanalysten, der Zugang zu Marketingdaten benötigt, daher wird ihm die Rolle MARKETING_ANALYST zugewiesen.

- Irgendwann erstellt die Organisation eine Rolle CAMPAIGN_MANAGER, die der Einfachheit halber auch die Rolle MARKETING_ANALYST enthält (d. h. weniger Kontrollkästchen für Objekte und Berechtigungen, die bei der Rollenerstellung zu überprüfen sind).

- Unser Datenanalyst arbeitet an einem Tableau-Marketing-Dashboard, das mit Snowflake verbunden ist, und benötigt Zugriff auf Kampagnendaten, um Leistungskennzahlen und Visualisierungen zu erstellen. Daher wird ihm auch die Rolle CAMPAIGN_MANAGER zugewiesen.

- Das Marketing entscheidet sich, hyper-zielgerichtete Kampagnen durchzuführen, die PII-Daten für ein noch präziseres Targeting verwenden. Sie fügen der Rolle CAMPAIGN_MANAGER zusätzlichen Zugriff auf Kunden-PII-Daten hinzu.

Unbeabsichtigte Folge: Unser Datenanalyst hat jetzt Zugriff auf personenbezogene Daten, die er nie angefordert hat und von denen er wahrscheinlich nichts weiß.

Dieses Szenario ist nicht theoretisch – es tritt ständig in großen Unternehmen auf, in denen sich die Rollenstrukturen im Laufe der Zeit organisch entwickeln. Das Marketing-Team versuchte lediglich, effektivere Kampagnen zu ermöglichen, ohne böswillige Absichten oder Bewusstsein für die Sicherheitsimplikationen.

Das Ergebnis ist jedoch ein klarer Verstoß gegen das Least-Privilege-Prinzip, für dessen Einhaltung die Organisation im Rahmen des Modells der gemeinsamen Verantwortung verantwortlich ist. Darüber hinaus kann es einen Verstoß gegen die GDPR und andere Datenschutzbestimmungen darstellen, was das Unternehmen möglicherweise Bußgeldern und Reputationsschäden aussetzen könnte.

Übermäßige Berechtigungen sind im Zeitalter der KI ein noch größeres Problem

Wenn Organisationen maschinelles Lernen und KI einführen, wird die Überberechtigung zu einer unmittelbaren Bedrohung anstatt zu einem potenziellen Risiko. Vor dem Zeitalter der KI hatte ein Benutzer mit zu vielen Berechtigungen möglicherweise nie Zugriff auf die sensitive Daten, auf die er keinen Zugriff haben sollte.

Die meisten Menschen greifen normalerweise nur auf das zu, was sie für ihre unmittelbaren Aufgaben benötigen, und lassen alle überflüssigen Berechtigungen ungenutzt. KI macht es viel wahrscheinlicher, dass ein übermäßiger Zugriff zu einer exposure führt:

- KI nutzt alle Daten, auf die sie zugreifen kann: Im Gegensatz zu Menschen analysieren KI-Systeme systematisch alle Daten, auf die sie zugreifen können, was praktisch garantiert, dass übermäßige Zugriffsrechte zur Offenlegung sensibler Daten führen.

- KI erkennt Muster in Datensätzen: KI deckt Beziehungen zwischen scheinbar nicht zusammenhängenden Datenpunkten auf, die den meisten Menschen entgehen würden, wodurch möglicherweise sensible Erkenntnisse aus Daten, die nicht sensibel erscheinen, offengelegt werden.

- KI speichert die Daten, die sie analysiert: Sobald ein KI-System Daten verarbeitet, werden diese zu einem Teil seines Wissens und schaffen eine dauerhafte exposure über den ersten Zugriff hinaus.

- KI verarbeitet Daten in großen Mengen: Da ein übermäßig berechtigter KI-Agent Daten viel schneller verarbeitet als ein übermäßig berechtigter Mensch, werden sensitive Daten in großem Umfang und mit hoher Geschwindigkeit offengelegt.

Im Zeitalter der KI ist die Datenexposure aufgrund übermäßiger Berechtigungen kein Risiko mehr, sondern eine Gewissheit. Wenn ein KI-System auf sensitive Daten zugreifen kann, wird es darauf zugreifen, sie verarbeiten, speichern und offenlegen.

Daher ist es für Organisationen, die KI-Systeme mit Snowflake-Daten betreiben, ein dringendes Erfordernis, das Problem der übermäßig berechtigten Benutzer anzugehen, anstatt es als eine Übung zur Risikominderung und Einhaltung von Vorschriften zu betrachten.

Es ist schwierig, böswillige oder ungewöhnliche Datenzugriffsmuster zu identifizieren.

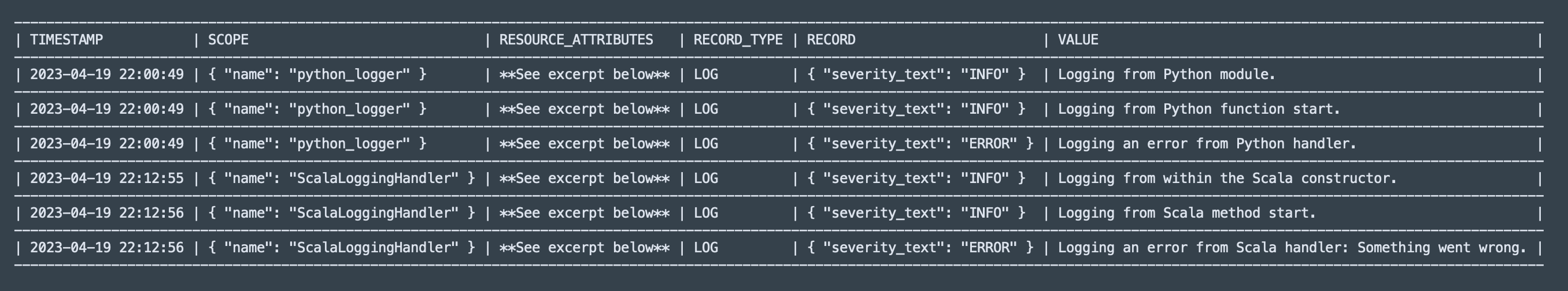

Obwohl Snowflake eine umfangreiche Protokollierung bietet, die Abfragen, Zugriffsereignisse auf Objektebene und Anmeldehistorie abdeckt, liegt es in der Verantwortung des Kunden, die Logs zu interpretieren, um festzustellen, was normal, ungewöhnlich oder bösartig ist. Dies ist jedoch äußerst schwer zu bewerkstelligen, insbesondere bei großen Snowflake-Implementierungen.

Rohe Snowflake-Logs müssen verarbeitet und analysiert werden, um nützliche Erkenntnisse zu gewinnen

Rohe Snowflake-Logs müssen verarbeitet und analysiert werden, um nützliche Erkenntnisse zu gewinnen

Es gibt drei Schlüsselherausforderungen:

- Großes Volumen an logs: Große Organisationen bearbeiten täglich Hunderttausende von Abfragen für Tausende von Objekten.

- Keine Kontextsensitivität: Obwohl Snowflake extrem umfassende Logs bietet, korreliert es nicht verschiedene Arten von Ereignissen wie Abfragen, Anmeldungen und Datenzugriff. Es gibt auch keine Metadaten zu den Zugriffsereignissen.

- Technische Hindernisse: Viele der Daten sind zwar technisch verfügbar, aber es kostet viel Zeit und Mühe, abnormale Datenzugriffsmuster zu identifizieren und nützliche alerts zu erstellen.

Wie Varonis Organisationen dabei hilft, ihre Snowflake-Daten zu sichern

Varonis befähigt Sicherheitsteams und Datenadministratoren, sensitive Daten zu identifizieren, das Least-Privilege-Prinzip zu erreichen und aufrechtzuerhalten sowie unbefugte Aktivitäten in Snowflake-Umgebungen zu erkennen und zu verhindern.

Varonis bietet Organisationen vollständige Sicherheit, Transparenz und Kontrolle über sensitive Daten in Snowflake und liefert die automatisierten Funktionen, die erforderlich sind, um Snowflake-Daten im Unternehmensmaßstab zu sichern. Varonis unterstützt Organisationen:

#1 Sensible Daten identifizieren

Varonis verwendet fortschrittliche KI-Modelle und Mustererkennung, um sensitive Daten in allen Snowflake-Datenbanken, Schemata, Tabellen und Spalten automatisch zu entdecken und zu klassifizieren. Dies umfasst strukturierte Daten, die möglicherweise nicht offensichtlich als sensibel labeling sind, wie benutzerdefinierte Felder, abgeleitete Tabellen, Daten, die durch die Kombination mit anderen Datensätzen sensibel werden, sowie unstrukturierte Daten wie Freitextfelder und Dateispeicher.

Die KI-Klassifizierung identifiziert neuartige Datentypen, während unsere umfassende Bibliothek mit über 100 sofort einsatzbereiten Klassifizierungsrichtlinien effizient PII, PHI, Finanzdaten und andere regulierte Informationen identifiziert.

Sensitive Daten automatisch identifizieren

Sensitive Daten automatisch identifizieren

#2 Stellen Sie sicher, dass Benutzer nur auf die Daten zugreifen können, die sie wirklich benötigen.

Anstatt eine manuelle Analyse komplexer Rollenstrukturen zu erfordern, analysiert Varonis automatisch die komplexen Rollenhierarchien von Snowflake und ermittelt die effektiven Berechtigungen für jeden Benutzer auf jeder Datenressource. Dieser automatisierte Ansatz ermöglicht es Unternehmen, selbst in komplexen Snowflake-Umgebungen das Least-Privilege-Prinzip zu erreichen und zu erhalten.

Bestimmen Sie den effektiven Zugriff mit einem Klick und dimensionieren Sie automatisch richtig.

Bestimmen Sie den effektiven Zugriff mit einem Klick und dimensionieren Sie automatisch richtig.

#3 Stellen Sie sicher, dass Zugriffsrechte nicht missbraucht werden

Varonis erstellt Verhaltensgrundlagen für jeden Benutzer und jedes System, das auf Snowflake zugreift, und erkennt abnormale Muster, die auf Kompromittierung, Insider-Bedrohungen oder unangemessenen Zugriff von KI-Systemen auf Daten hinweisen können.

Zum Beispiel ist es normal, dass ein Datenanalyst regelmäßig Marketing-Reporte erstellt. Es ist jedoch verdächtig, wenn er plötzlich auf Kunden-PII-Tabellen zugreift, die er noch nie zuvor verwendet hat, insbesondere wenn dies außerhalb der normalen Geschäftszeiten geschieht oder ungewöhnlich große Datenextrakte umfasst.

Varonis reduziert Fehlalarme drastisch, indem es alerts speziell auf Bedrohungen für sensitive Daten fokussiert und einen umfassenden Kontext darüber bereitstellt, was jede Aktivität verdächtig macht.

Erhalten Sie alerts über verdächtige und riskante Aktionen

Erhalten Sie alerts über verdächtige und riskante Aktionen

Erfahren Sie, wie Varonis Ihrem Unternehmen helfen kann, Snowflake-Daten zu sichern

Um sensitive Daten in Snowflake zu schützen, müssen Sie in der Lage sein, zu identifizieren, wo sie sich befinden, festlegen, wer darauf zugreifen kann, und erkennen, wie auf sie zugegriffen und sie verändert werden.

Nur Varonis bietet all diese kritischen Funktionen auf einer einzigen Plattform und bewältigt die wesentlichen Herausforderungen bei der Identifizierung sensibler Daten und der Erkennung von abnormalem Zugriff, mit denen die nativen Tools von Snowflake Schwierigkeiten haben.

Wenn Sie sich Sorgen über potenzielle Risiken in Ihrer Snowflake-Umgebung machen, ist eine kostenlose Snowflake Data Risk assessment der beste Einstieg. In weniger als 24 Stunden erhalten Sie einen umfassenden, risikobasierten Überblick über Ihre wichtigsten Datenbestände und einen klaren Fahrplan für die automatisierte Sanierung, die Ihre Sicherheitslage stärkt und gleichzeitig die Produktivität Ihres Unternehmens aufrechterhält.

Wie soll ich vorgehen?

Below are three ways you can continue your journey to reduce data risk at your company:

Follow us on LinkedIn, YouTube, and X (Twitter) for bite-sized insights on all things data security, including DSPM, threat detection, AI security, and more.