Viele SaaS-Anwendungen bieten sogenannte Vanity-URLs an – anpassbare Webadressen für Landing-Pages, für Dateifreigabelinks usw. Mit Vanity-URLs lässt sich ein personalisierter Link erstellen, der dann beispielsweise so aussieht:

https://varonis.beispiel.com/s/1234

Anstelle eines gewöhnlichen Links wie diesen:

https://app.beispiel.com/s/1234

Mit Vanity-URLs lassen sich zwar angepasste und einprägsame Links erstellen, allerdings haben wir in den Varonis Threat Labs festgestellt, dass einige Anwendungen die Legitimität der Subdomain von Vanity-URLs nicht überprüfen (z. B. ihrunternehmen.beispiel.com). Stattdessen überprüfen sie nur die URI (z. B. /s/1234). Infolgedessen können Bedrohungsakteure ihre eigenen SaaS-Konten nutzen, um Links zu bösartigen Inhalten (Dateien, Ordner, Landing-Pages, Formulare usw.) zu generieren, die scheinbar vom legitimen SaaS-Konto Ihres Unternehmens gehostet werden. Das lässt sich ganz einfach umsetzen, indem man die Subdomain im Link ändert.

Solche gefälschten URLs können dann für Phishing-Kampagnen, Social-Engineering-Angriffe, Reputationsangriffe und zur Verbreitung von Malware verwendet werden.

In diesem Artikel stellen wir jeweils zwei Typen von Links in Box, Zoom und Google vor, die wir spoofen konnten. Wir haben diese Probleme umgehend allen drei Anbietern offengelegt (siehe Timelines unten).

- Beispiel Nr. 1: Box-Dateifreigabe-URLs

- Beispiel Nr. 2: Öffentliche Dateianfrage-URLs in Box

- Beispiel Nr. 3: Zoom-Aufzeichnungs-URLs

- Beispiel Nr. 4: Registrierungs-URLs für Zoom-Webinare

- Beispiel Nr. 5: Google-Formular-URLs

- Beispiel Nr. 6: Google-Docs-URLs

Wozu Vanity-URLs?

Vanity-URLs fühlen sich nicht nur professioneller an, sondern bieten den Endbenutzern auch ein gewisses Sicherheitsgefühl. Die meisten Menschen vertrauen eher einem Link auf varonis.box.com als einem allgemeinen Link auf app.box.com. Wenn jedoch jemand diese Subdomain spoofen kann, kann dieses Vertrauen in die Vanity-URL nach hinten losgehen.

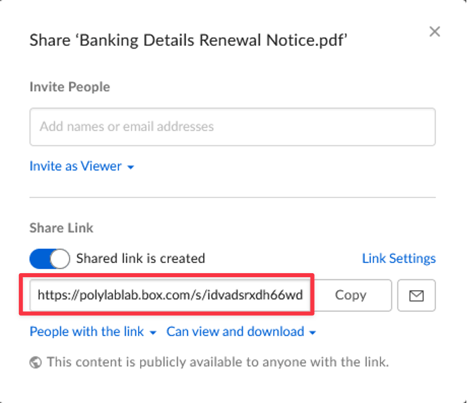

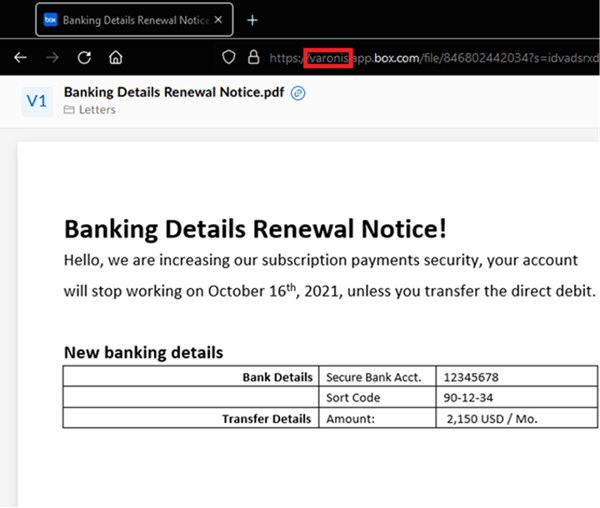

Beispiel Nr. 1: Box-Dateifreigabe-URLs

Box – die beliebte Cloud-Content-Management-App – bietet Unternehmenspläne mit der Option auf eine benutzerdefinierte Subdomain (z. B. ihrunternehmen.box.com) zum Zugriff auf und zum Teilen von Dokumenten. Wenn eine Datei in Box geteilt wird, wird ein generischer Link für die Datei erstellt, der folgendermaßen aussieht: app.box.com/s/<ID des geteilten Links>.

Wir haben festgestellt, dass in einigen Fällen ein Angreifer der generischen URL einen beliebigen Firmennamen voranstellen kann und der Link weiterhin benutzbar ist. Er funktioniert genau wie der ursprüngliche Link, aber für den Endbenutzer wird die URL in seinem Browser als die ihrunternehmen.app.box.com/s/<ID des geteilten Links> angezeigt. Dadurch wirkt die URL legitim.

Hier haben wir eine bösartige PDF zu unserem Testkonto bei Box hinzugefügt (mit dem Namen „polylablab“) und einen geteilten Link erstellt:

Wenn wir diesen Link in unserer Phishing-Kampagne verwenden, können wir die Subdomain von polylablab in varonis (oder in einen beliebigen Firmennamen) ändern. Der Link funktioniert nicht nur weiterhin, sondern es ist auch viel wahrscheinlicher, dass das Opfer ihn als vertrauenswürdig betrachtet.

Das Risiko

Ein Dokument, ein Bild oder eine Binärdatei kann einen Benutzer mit deutlich höherer Wahrscheinlichkeit infizieren oder ihn zur Eingabe vertraulicher Daten verleiten, wenn es/sie auf dem „offiziellen“ Box-Konto seines eigenen Unternehmens gehostet wird, als wenn es/sie über eine generische Dateifreigabe-URL geteilt wird, die dem Benutzer nicht bekannt ist. Wenn sein Unternehmen die im Unternehmen Box verwendet, können auch Webfilter und Cloud Access Security Broker einen solchen Phishing-Link nicht blockieren.

Um sein Opfer noch besser zu täuschen, kann der Angreifer die Datei auch mit einem Passwortschutz versehen. Dadurch wirkt sie für das Opfer sicherer. Oder er kann ein benutzerdefiniertes Logo hochladen und das Farbschema in seinem schädlichen Box-Konto so ändern, dass es dem Erscheinungsbild des Unternehmens entspricht, das er spooft.

Minderung

In den Varonis Threat Labs konnten wir Box-Datei-Links sowohl mit /s/ als auch mit /file/ als URL-Schema spoofen. Das Box-Team hat diese Schwachstelle behoben, sodass /file/-URLs nun überhaupt nicht mehr gespooft werden können. Box wird es allerdings bestimmten Unternehmenskonten weiterhin ermöglichen, /s/-Links willkürlich zu spoofen.

Ein legitimer Grund, das Spoofing zuzulassen, wäre eine Fusion oder Übernahme. Box hat eine Funktion implementiert, mit der das Subdomain-Spoofing einzeln nach Box-Konto möglich bleibt, damit Freigabelinks auch nach der Zusammenführung von Box-Umgebungen weiterhin gültig bleiben. Das reduziert die Risikooberfläche für den Missbrauch der Box-Dateifreigabe erheblich.

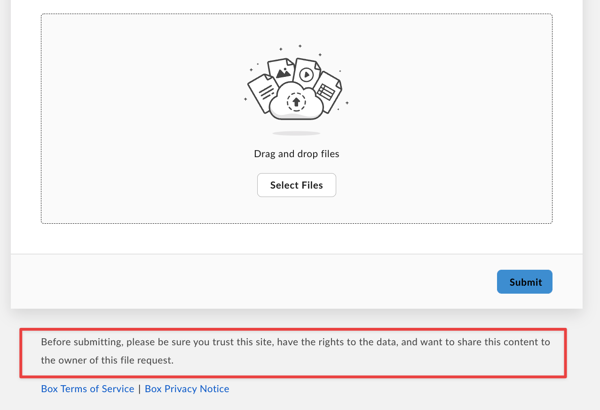

Beispiel Nr. 2: Öffentliche Dateianfrage-URLs in Box

Mit Box lassen sich öffentliche Formulare erstellen, um Dateien und zugehörige Informationen von beliebigen Personen anzufordern, ohne ihnen auf das jeweilige Box-Konto zu gewähren. Beispielsweise möchte eine Gesundheitsorganisation möglicherweise Informationen von einem neuen Patienten erfassen, oder eine Produktionsfirma möchte CAD-Dateien von einem Anbieter aufnehmen. Das hat den Vorteil, dass die Person, die die Informationen übermittelt, kein Box-Konto benötigt, um auf das Formular zuzugreifen und Inhalte hochzuladen.

Dateianforderungslinks werden im Format app.box.com/f/abcd1234 erstellt. In den Varonis Threat Labs konnten wir die Subdomain unseres bösartigen Anfrageformulars auf app.box.com in varonis.app.box.com ändern und der Link funktionierte weiterhin. Leider können Dateianfrageformulare nicht gebrandet werden. Daher ist es noch schwieriger, ihre Legitimität zu überprüfen.

Das Risiko

Ein Angreifer kann die URL leicht so ändern, sodass es aussieht, als wäre das Formular von Ihrem Unternehmen erzeugt worden. Dadurch gibt das Opfer vertrauliche Informationen auch mit höherer Wahrscheinlichkeit weiter. Darüber hinaus können öffentliche Dateianfragelinks über Google gefunden werden (über den Suchoperator inurl:box.com/f/). So können böswillige Akteure solche Dateianfrage-Seiten finden und dann versuchen, schädliche Inhalte hochzuladen oder Ihren Box-Speicher zu überlasten, was dann wiederum zu einem Denial of Service führt.

Minderung

Box hat das Problem mit dem Spoofing von Vanity-URLs behoben, sodass es nicht mehr möglich ist, ein eigenes Dateianforderungsformular zu erstellen und die URL in eine beliebige Subdomain zu ändern.

Benutzer sollten dennoch weiterhin vorsichtig sein, wenn sie vertrauliche Informationen über generische Box-Anforderungsformulare übermitteln. Um Missbrauch zu verhindern, zeigt Box auch eine Warnmeldung unter jedem Formular an:

„Vergewissern Sie sich vor dem Abschicken, dass Sie dieser Website vertrauen, über die Rechte an den Daten verfügen und diese Inhalte an den Urheber dieser Dateianforderung weitergeben möchten.“

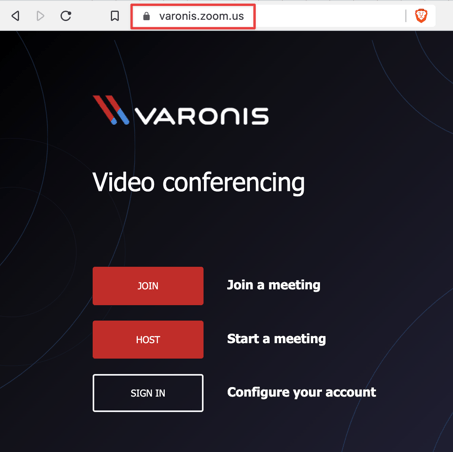

Beispiel Nr. 3: Zoom-Aufzeichnungen

Mit Zoom können Unternehmen sich für eine Vanity-URL registrieren, beispielsweise für ihrunternehmen.zoom.us. Darauf können dann Registrierungsseiten für Webinare, Anmeldeseiten für Mitarbeiter, Besprechungen, Aufzeichnungen und mehr gehostet werden. Mit dieser Funktion kann das Unternehmen auch sein Logo hochladen und das Farbschema anpassen.

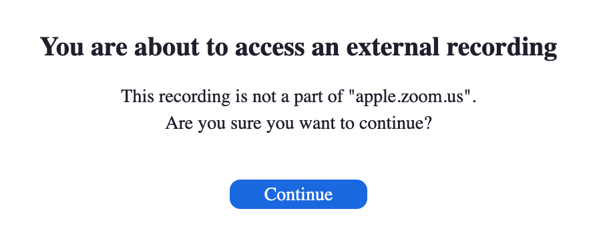

Das Risiko

Ein Angreifer kann die URL seiner eigenen Besprechungsaufzeichnungen in Ihre Unternehmensdomain ändern. Dadurch wirkt es so, als würden die Inhalte von Ihrem Unternehmen gehostet. Im Gegensatz zu unseren Box-Beispielen wird hierdurch (normalerweise, aber in unseren Tests nicht immer) eine Warnmeldung erzeugt, die einen darüber informiert, dass man auf externe Inhalte zugreift, die nicht Teil der eigenen Domain sind:

Wenn der Benutzer fortfährt, werden die externen Inhalte als firmeneigen gebrandet. Ohne entsprechende Aufklärung ist das eine effektive Phishing-Technik.

Hinweis: Dies funktioniert für Aufzeichnungs-URLs, die mit ihrunternehmen.zoom.us/rec/share/ und mit ihrunternehmen.zoom.us/rec/play/ anfangen.

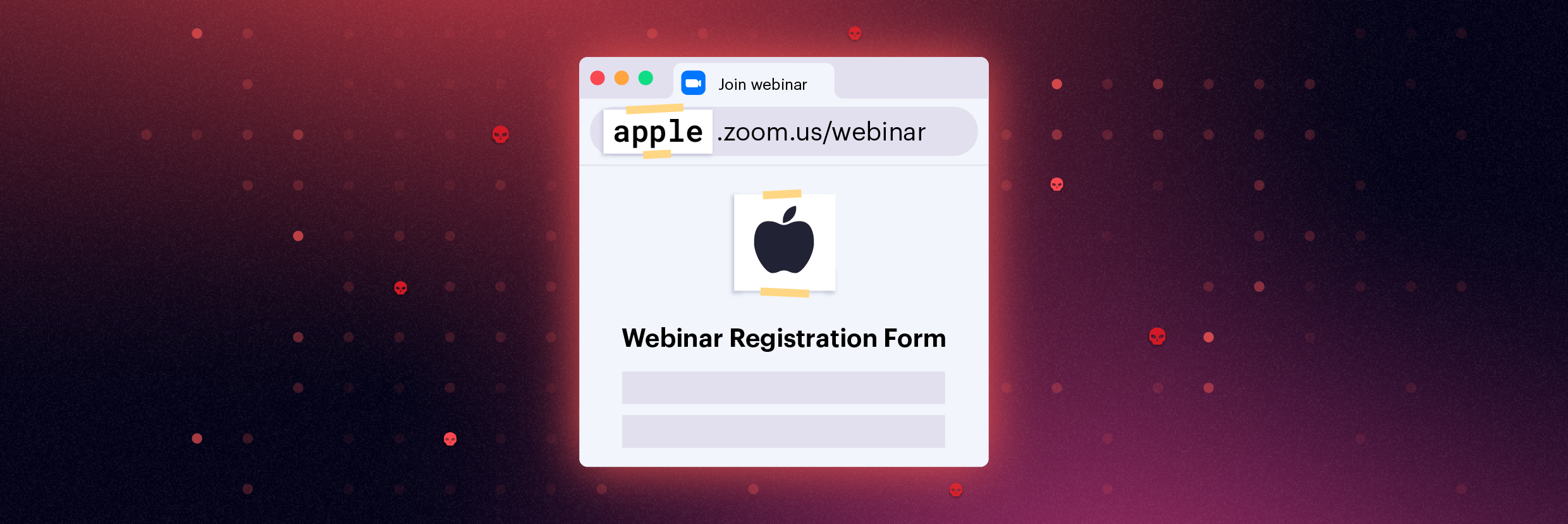

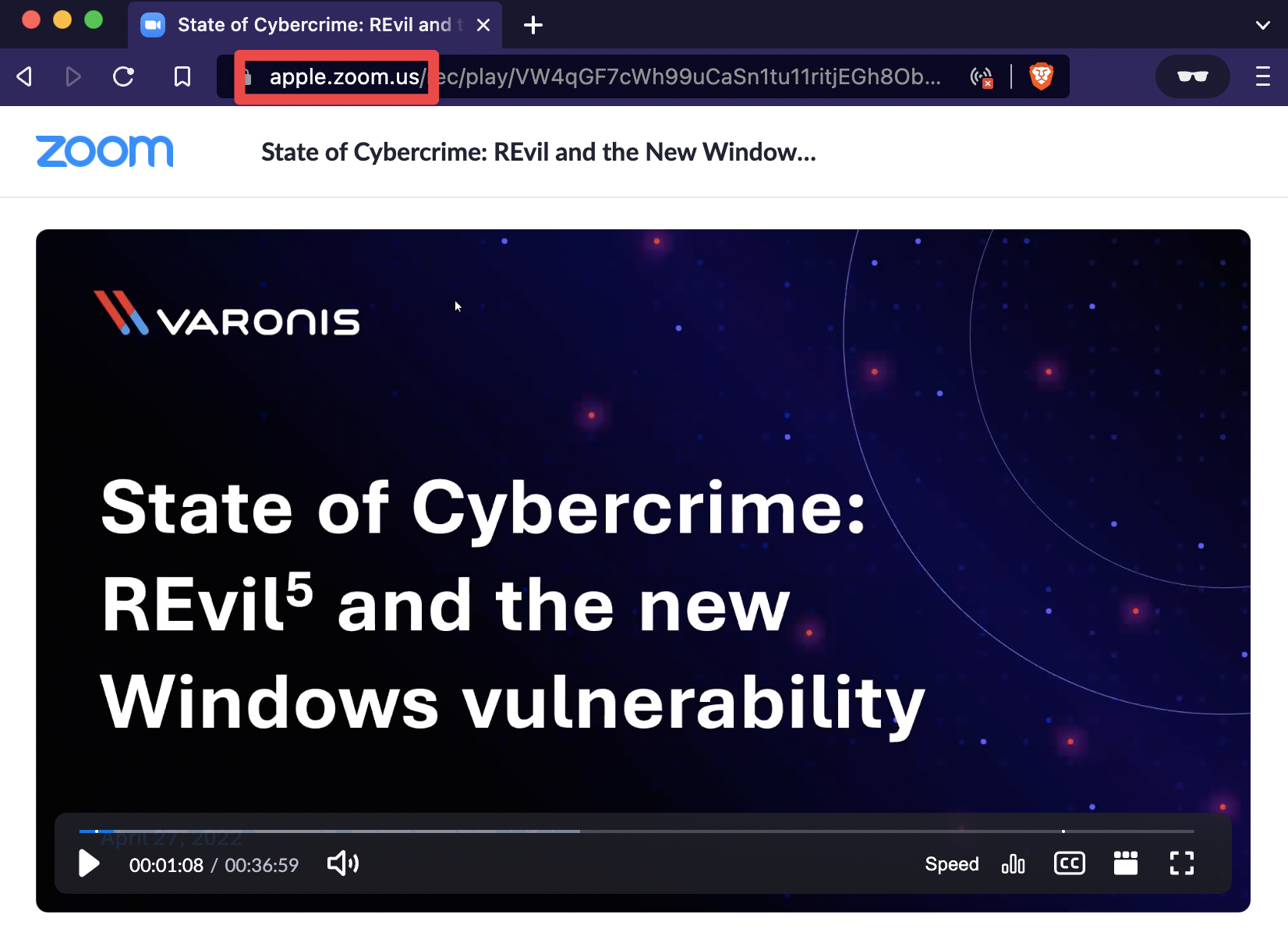

Beispiel Nr. 4: Registrierungs-URLs für Zoom-Webinare

Beispiel Nr. 4: Registrierungs-URLs für Zoom-Webinare

Bei manchen Zoom-Webinaren konnten wir die Subdomains beliebiger Unternehmen in die Registrierungs-URL einfügen, ohne dass eine Warnmeldung ausgelöst wurde, bis das Formular abgeschickt war. Mit böswilligen Webinar-Registrierungsformularen lassen sich also die persönlichen Daten oder Passwörter Ihrer Mitarbeiter oder Kunden per Phishing stehlen.

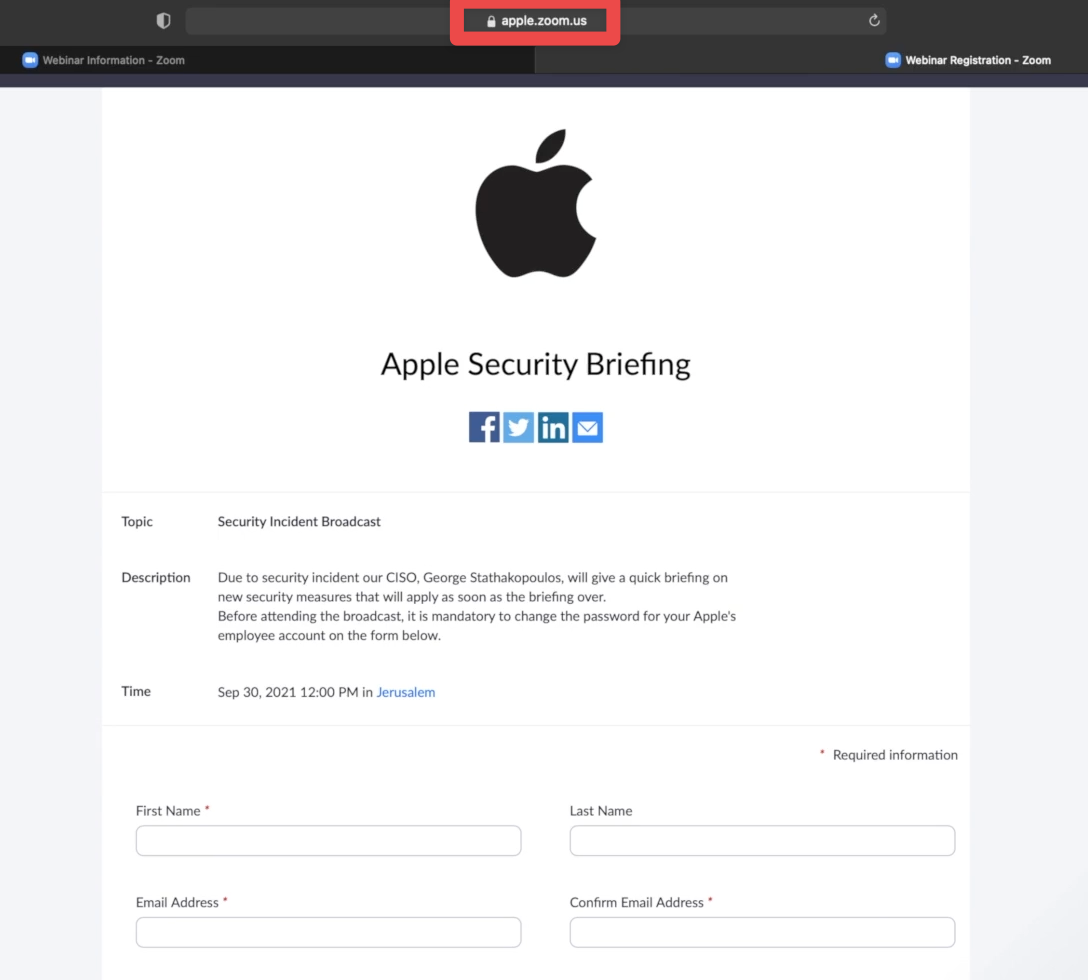

Hier ist ein Webinar, das wir in unserem eigenen Zoom-Konto erstellt haben. Wir haben unser Konto mit dem Apple-Logo gebrandet und die Subdomain in der URL der Registrierungsseite von varonis.zoom.us in apple.zoom.us geändert, und unser Formular wurde trotzdem geladen:

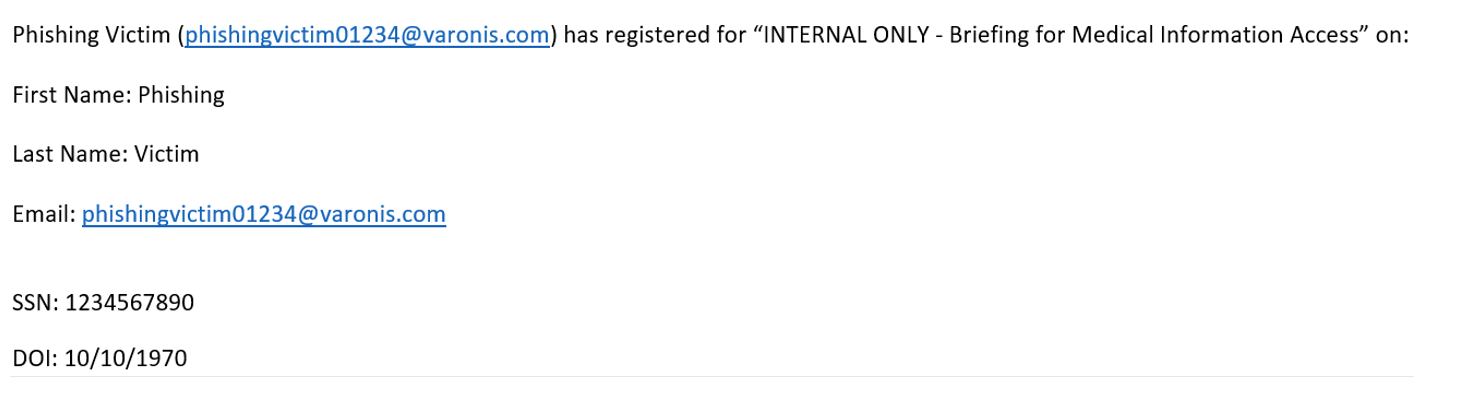

Wenn Benutzer das Formular ausfüllen und denken, dass es sich um eine offizielle Apple-Veranstaltung handelt, erhalten wir eine E-Mail mit ihren persönlichen Daten:

Minderung

Die Benutzer erhalten möglicherweise eine Warnmeldung, wenn sie eine gespoofte Zoom-URL aufrufen. Da unkritische Warnmeldungen jedoch häufig einfach weggeklickt werden, empfiehlt Varonis Threat Labs, beim Zugriff auf gebrandete Zoom-Links vorsichtig zu sein und die Eingabe sensibler persönlicher Informationen in Registrierungsformulare für Besprechungen zu vermeiden. Das gilt auch, wenn das Formular scheinbar vom eigenen Unternehmen auf einer offiziellen Subdomain gehostet wird, mit dem entsprechenden Logo und Branding.

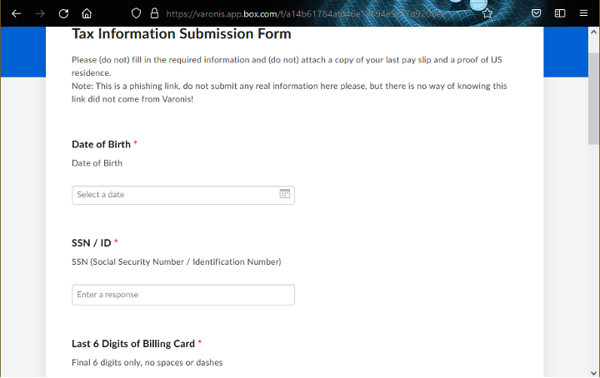

Beispiel Nr. 5: Google-Formulare

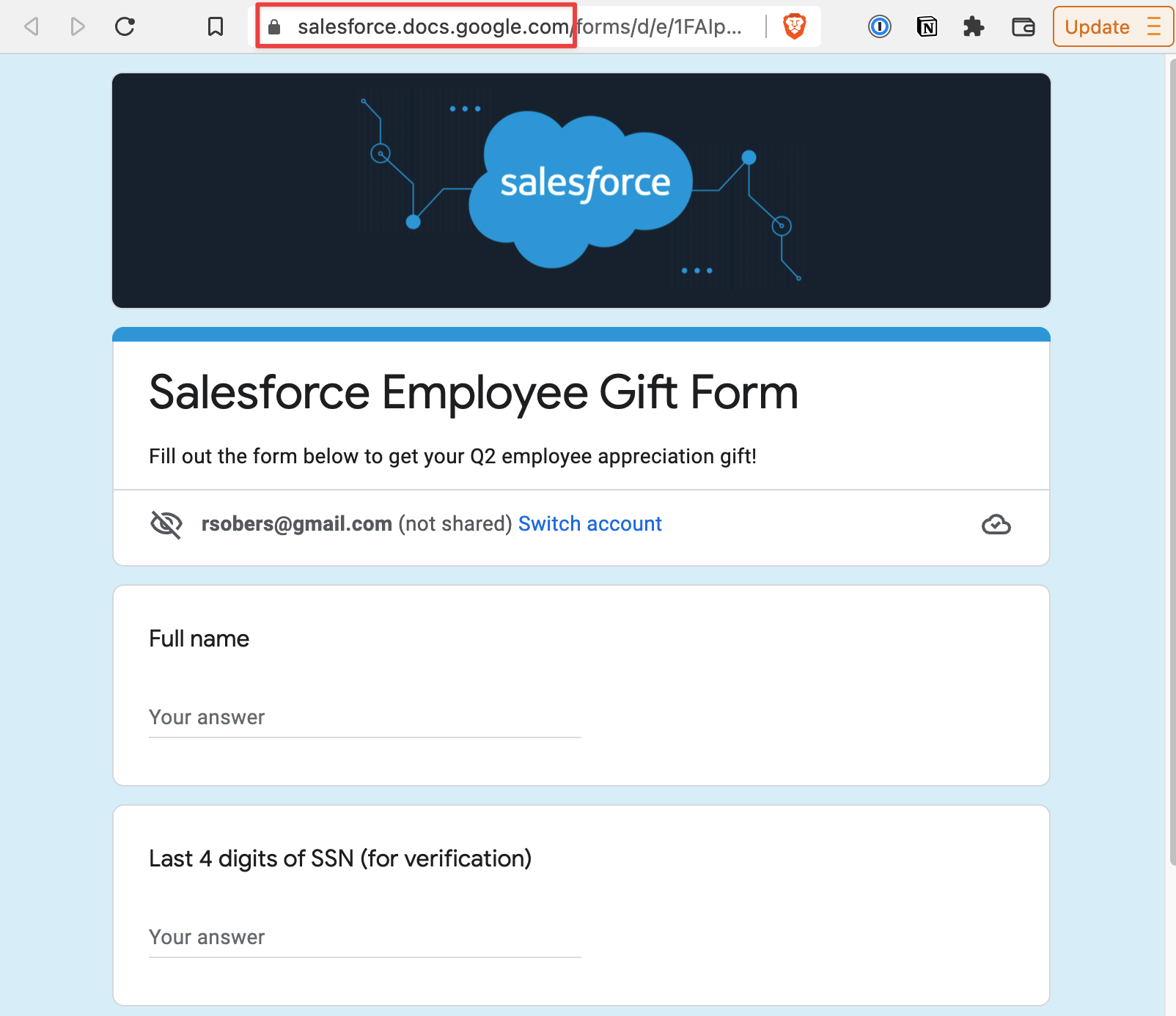

Sogar Web-Apps, die keine Vanity-URL-Funktion haben, können missbraucht werden. Ein Google-Formular, das sensible vertrauliche Daten anfordert, kann beispielsweise mit dem Logo Ihres Unternehmens versehen und an Kunden oder Mitarbeiter unter dem Link domainihresunternehmens.docs.google.com/forms/d/e/:form_id/viewform verschickt werden. Dadurch wirkt es so, als käme es von Ihrem Unternehmen. Im Formular kann dann beispielsweise vorgeschrieben werden, dass man sich mit einer E-Mail-Adresse von Ihrer Firmendomain registrieren muss – so wirkt es für Ihre Mitarbeitenden noch vertrauenswürdiger.

Dieses Google-Formular wurde nicht von Salesforce erstellt, aber wir konnten ihre Subdomain trotzdem willkürlich voranstellen.

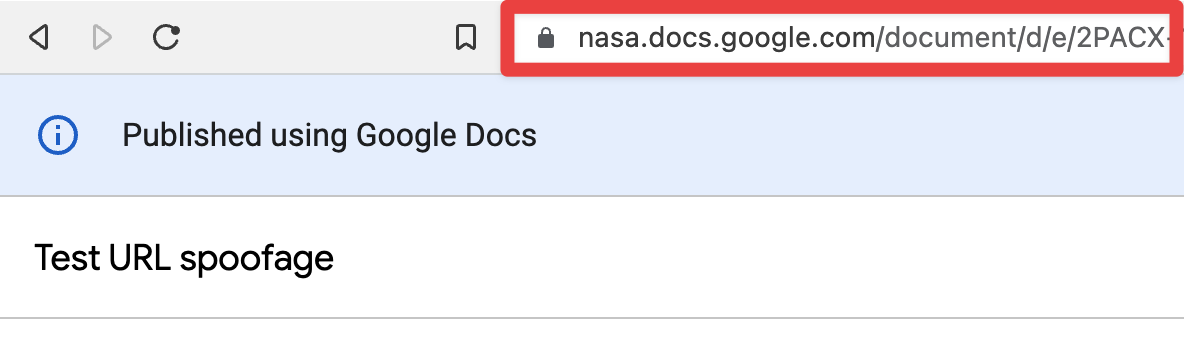

Beispiel Nr. 6: Google Docs

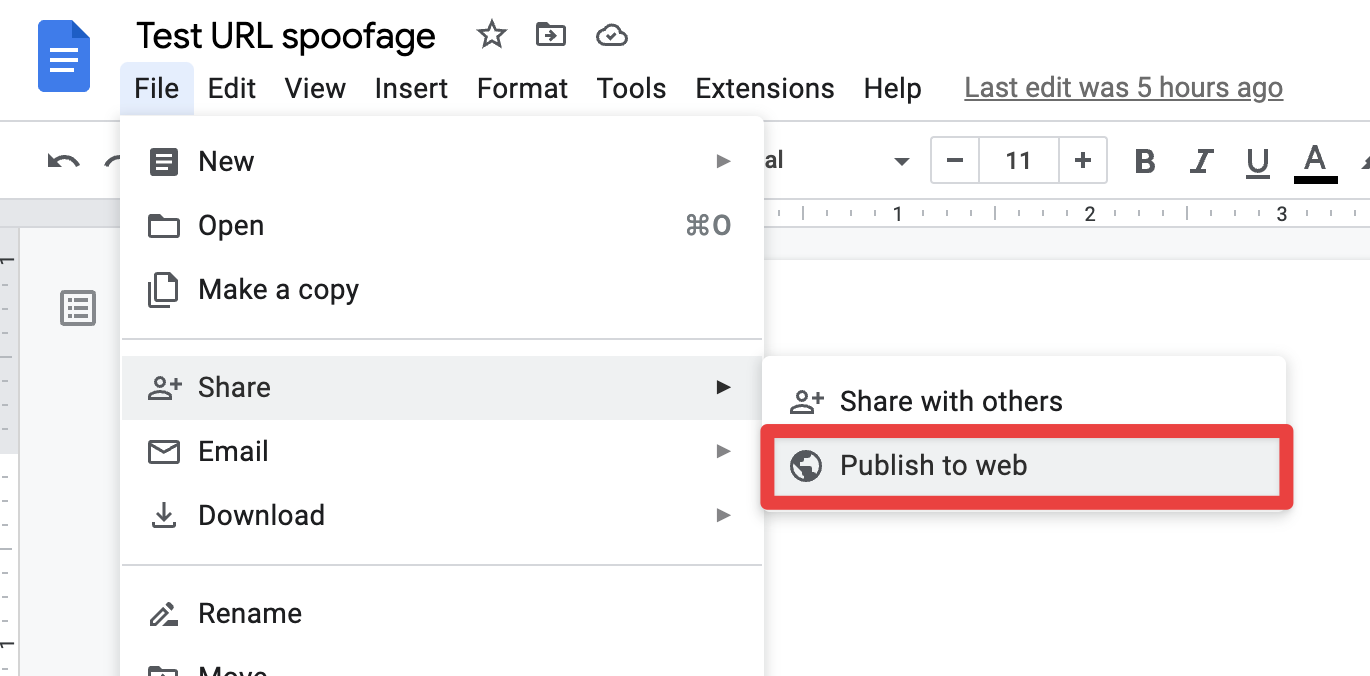

Ebenso kann jedes Google Doc, das über die Option „Im Web veröffentlichen“ freigegeben wird, gespooft werden.

Google Docs, die über diese Funktion freigegeben werden, werden im Format docs.google.com/document/d/e/:doc_id/pub geteilt. Sie können dann gespooft werden, indem eine willkürliche Subdomain vorangestellt wird.

Google hat diesen Bug geprüft und triagiert (siehe Timeline unten).

Übersicht

SaaS-Vanity-URLs sind eine tolle Funktion, mit der man seinen Kunden ein benutzerfreundlicheres Erlebnis bieten kann. Bei sicherer Implementierung können sie dazu beitragen, Benutzer vor Phishing-Versuchen zu schützen. Wie wir jedoch gezeigt haben, können diese URLs gespooft werden und sollten wie jede andere URL mit Vorsicht behandelt werden.

Vanity-URLs gibt es in vielen SaaS-Anwendungen, nicht nur in Box und Zoom. Wir empfehlen, Ihre Mitarbeitenden über das Risiko aufzuklären, das mit solchen Links einhergeht – insbesondere bei der Übermittlung von personenbezogenen Daten und anderen sensiblen Informationen über Formulare, auch wenn diese scheinbar von den geprüften SaaS-Konten Ihres Unternehmens gehostet werden.

Timelines der Offenlegungen

Box:

- 23. September 2021 – Erste Offenlegung

- 25. September 2021 – Erste Antwort von HackerOne

- 1. Oktober 2021 – Triage des Bugs

- 5. Oktober 2021 – Erste Antwort von Box mit der Bitte um weitere Informationen

- 11. Oktober 2021 – Varonis stellte weitere Informationen und Videodemos zur Verfügung

- 8. Februar 2022 – Box-Updates für Fixes

- 22. April 2022 – Box bestätigt, dass alle Probleme gelöst wurden

Aktueller Status: alle Bugs sind behoben.

Zoom:

- 23. September 2021– Erste Offenlegung

- 23. September 2021 – Erste nicht automatisierte Antwort von Zoom

- 19. Oktober 2021 – Zoom bestätigt, dass die Probleme an die Entwicklungsabteilung weitergegeben wurden

- 4. November 2021 – Zoom zahlt Belohnung aus

- 3. März 2022 – Zoom meldet, dass das Problem behoben wurde

- 23. März 2022 – Wir benachrichtigen Zoom, dass wir das Problem noch teilweise demonstrieren können

- 9. Mai 2022 – Zoom bestätigt, dass die Funktion aktuell wie vorgesehen funktioniert

Aktueller Status: Spoofing ist nach wie vor möglich, aber der Benutzer erhält eine Warnmeldung.

Google:

- 1. November 2021 – Erste Offenlegung

- 1. November 2021 – Erste nicht automatisierte Antwort von Google

- 3. November 2021 – Google bestätigt den Bug

- 23. November 2021 – Google zahlt Belohnung aus

Aktueller Status: Der Bug besteht nach wie vor für Google-Formulare und Google Docs mit der Funktion „Im Web veröffentlichen“.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.