Les organisations de toutes tailles cherchent à sécuriser leurs investissements informatiques. Pour y parvenir, une mesure est essentielle : limiter l’accès des utilisateurs aux seules ressources dont ils ont besoin pour accomplir leurs missions. Cette stratégie a un nom, le modèle du moindre privilège.

L’objectif a beau être louable, la mise en œuvre s’avère souvent trop chronophage et complexe pour être efficace. Chaque année, de nouvelles données et de nouveaux systèmes rejoignent le réseau, une croissance qui impose de mettre en place un moyen de gestion des accès à la fois plus rapide et plus facile à implémenter. Ce moyen, c’est le contrôle d’accès basé sur les rôles (RBAC).

Obtenir l'e-book gratuit sur les tests d'intrusion dans les environnements Active Directory

- Qu’est-ce que le contrôle d’accès basé sur les rôles (RBAC) ?

- Quel est l’intérêt du contrôle d’accès basé sur les rôles ?

- Bonnes pratiques de mise en place du RBAC

- Contrôle d’accès basé sur les rôles Azure

Qu’est-ce que le contrôle d’accès basé sur les rôles (RBAC) ?

Le contrôle d’accès basé sur les rôles est une approche de gestion des droits moderne qui permet d’administrer les accès à la fois d’un point de vue global ou granulaire en attribuant à l’utilisateur des droits via un rôle qui correspond à son rôle au sein de l’organisation. Ce modèle contribue à limiter les divulgations d’accès et réduit donc le risque de fuites de données et d’informations.

Dans le cadre du RBAC, un rôle représente un ensemble de droits associés à différentes fonctions de l’organisation. Nous l’avons mentionné, le RBAC est une approche : il est conçu pour compléter d’autres politiques de sécurité et venir ainsi renforcer la posture de sécurité globale de l’entreprise. Pour faire simple, le RBAC permet de regrouper différents types de droits d’une entreprise et de les catégoriser pour les attribuer efficacement sur la base des fonctions professionnelles d’un utilisateur.

Différence entre groupes et rôles

Il est très important de comprendre que groupes et rôles correspondent à des notions différentes. Les groupes permettent d’organiser les utilisateurs disposant du même niveau de droits vis-à-vis de l’exécution d’une tâche. Ils peuvent être liés ou non à leurs fonctions professionnelles. Les rôles, au contraire, correspondent aux fonctions professionnelles et regroupent les privilèges d’accès permettant d’accomplir une tâche spécifique.

Le contrôle d’accès basé sur les attributs (ABAC), une alternative au RBAC

Le contrôle d’accès basé sur les attributs (ABAC) est une autre approche de la sécurité des utilisateurs et de la gestion des droits. L’ABAC cherche à faire correspondre certaines caractéristiques de l’utilisateur (fonction ou intitulé du poste) aux ressources auxquelles cet utilisateur a besoin d’accéder pour accomplir ses missions.

Jusqu’à présent, ce modèle reste peu utilisé en raison de la complexité et de la configuration qu’impose sa mise en œuvre à grande échelle.

Quel est l’intérêt du contrôle d’accès basé sur les rôles ?

Des audits réguliers des droits et des accès (habilitations) constituent un maillon essentiel du maintien de la sécurité au sein d’une organisation. Malheureusement, les audits manuels demandent beaucoup de temps et ne sont donc en réalité pas aussi réguliers qu’ils le devraient. Le RBAC simplifie les audits en appliquant les accès de manière homogène au sein de l’entreprise.

Autres avantages du contrôle d’accès basé sur les rôles :

Conformité

Le contrôle d’accès basé sur les rôles aide les organisations à se conformer aux réglementations en vigueur, notamment aux politiques de protection des données et de confidentialité mises en place par les autorités gouvernementales régionales et locales. Par exemple :

- HIPAA pour les organisations liées au secteur de la santé

- CCPA pour les grandes organisations établies en Californie

- GDPR pour les organisations manipulant les données personnelles de citoyens de l’Union européenne

Efficacité opérationnelle

Le contrôle d’accès basé sur les rôles contribue à améliorer et maximiser l’efficacité opérationnelle des mesures de sécurité. Si les contrôles d’accès sont attribués selon une approche basée sur le rôle, il devient possible de les modifier rapidement et de façon exhaustive partout dans l’entreprise.

Visibilité renforcée

Le contrôle d’accès basé sur les rôles permet de déterminer plus clairement qui a accès à quelles ressources. Il garantit ainsi que les accès proviennent uniquement d’utilisateurs autorisés, dans le cadre de la réalisation des tâches attribuées.

Réduction des dépenses opérationnelles

Le contrôle d’accès basé sur les rôles contribue également à réguler et abaisser les dépenses opérationnelles. Basé sur le principe du moindre privilège, il réduit la charge du personnel administratif et d’assistance technique liée à la gestion manuelle des droits d’accès. Ces personnes peuvent ainsi se consacrer à des tâches plus intéressantes pour l’entreprise.

Bonnes pratiques de mise en place du RBAC

La mise en place du RBAC impose aux organisations de prendre le temps de réfléchir au fonctionnement de leurs processus internes et de concevoir des rôles adaptés aux fonctions des utilisateurs.

Voici les étapes à suivre pour lancer ce projet dans votre entreprise :

- Réaliser un inventaire des systèmes et logiciels : répertoriez toutes les ressources de l’entreprise auxquelles un utilisateur peut avoir besoin d’accéder, y compris les applications, logiciels, matériels et autres ressources gérées de manière intelligente (notamment les cartes à puce)

- Identifier et répertorier les rôles requis : analysez les droits en vigueur et créez des rôles en fonction. Il peut être utile de demander à votre service d’assistance de compiler un rapport sur les demandes d’accès afin de dégager des tendances d’utilisation. Veillez à créer des rôles suffisamment généraux : un nombre trop important de micro-rôles peut dénaturer le principe même du RBAC. Vous pouvez également créer des groupes au sein desquels toutes les ressources sont mappées et ont des niveaux d’accès similaires : groupes d’utilisateurs des e-mails, des services d’impression d’Internet, etc.

- Mapper les rôles aux ressources : une fois les rôles créés, mappez-les aux ressources pour assurer une gestion des accès et une visibilité appropriées pour la ressource.

- Attribuer les utilisateurs aux rôles : mappez les utilisateurs ayant des niveaux d’accès similaires aux nouveaux rôles. Ces rôles étant eux-mêmes déjà mappés aux ressources, leurs utilisateurs y auront automatiquement accès.

- Examinez régulièrement les accès : l’utilisation du contrôle d’accès basé sur les rôles n’a rien de ponctuel. Elle impose elle aussi de réaliser des audits et corrections pour que les rôles restent adaptés aux évolutions des besoins des utilisateurs.

Contrôle d’accès basé sur les rôles Azure

Le contrôle d’accès basé sur les rôles Azure correspond à la mise en pratique du cadre théorique que nous avons présenté jusqu’ici. Il aide les administrateurs à gérer l’accès des utilisateurs aux ressources Azure et définit ce qu’ils peuvent faire exactement au sein de ces ressources. Le RBAC Azure peut être considéré comme un système d’autorisation basé sur Azure Resource Manager (ARM) permettant une gestion fine des accès.

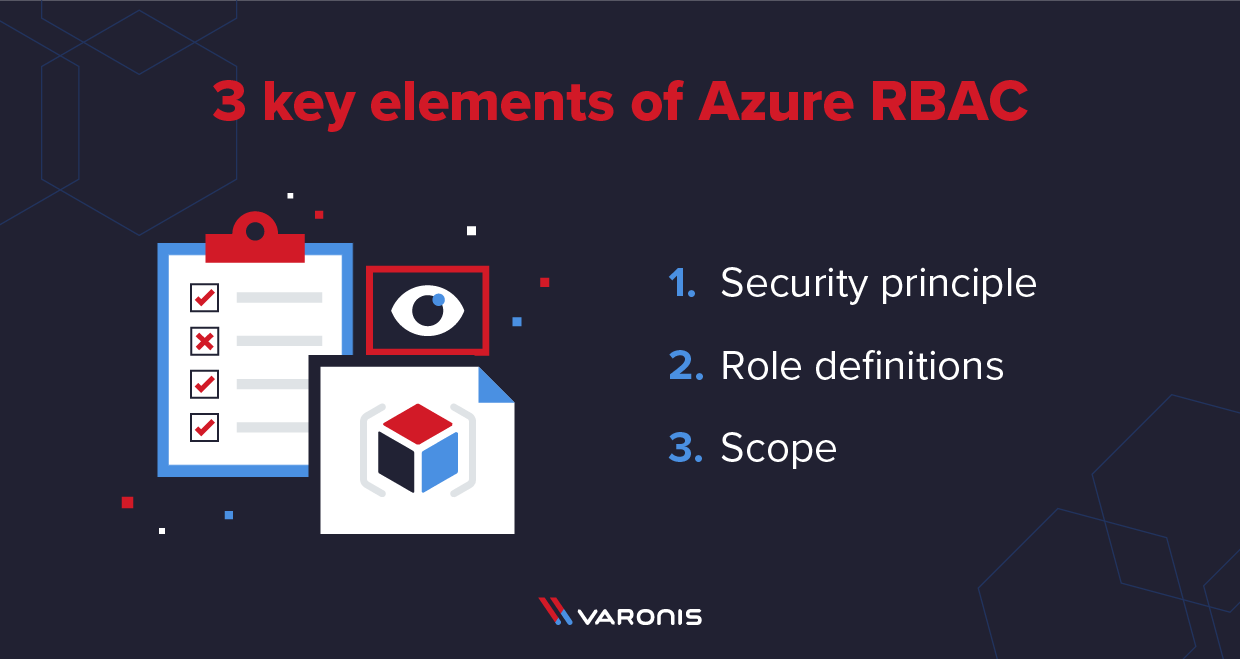

Dans Azure, l’attribution de rôle présente trois composantes principales :

- Principal de sécurité : le principal de sécurité représente un utilisateur, un groupe, un principal de service ou une identité gérée demandant un accès à une ressource, accès qui lui est accordé.

- Définitions de rôles : un rôle dispose d’un groupe de droits pour différentes ressources Azure attribuées au principal de sécurité. Il définit généralement les actions qui peuvent être effectuées sur ces ressources.

- Étendue : l’étendue correspond généralement à la ressource pour laquelle les rôles définissent un accès, ainsi que le niveau de droit d’un ou de plusieurs rôles.

Dans Azure, l’étendue peut être définie sur 4 niveaux : au niveau des groupes de gestion, de l’abonnement, du groupe de ressources ou directement de la ressource. Il convient de garder à l’esprit que l’étendue dispose d’une relation parent-enfant. Les ressources enfants héritent des droits de leur parent.

Azure s’appuie sur plusieurs rôles prédéfinis et utilisables immédiatement. Ces rôles sont basés sur les bonnes pratiques du secteur et la façon dont sont structurées les ressources Azure. Azure permet également de créer des rôles RBAC sur mesure, adaptés aux besoins de votre organisation.

Une fois le rôle défini et l’étendue mappée avec les rôles, l’attribution de rôle permet à l’étendue d’accéder à un ou plusieurs principaux de sécurité. Si cet accès doit être supprimé, l’attribution de rôle est révoquée, ce qui simplifie la gestion des droits.

Utilisation de plusieurs attributions de rôles dans Azure

Dans certains cas, vous aurez besoin d’attribuer plusieurs rôles à un utilisateur ou à un groupe. Le RBAC Azure vous offre cette possibilité, car il s’agit d’une approche dite additive : les droits des rôles viennent se superposer et les droits effectifs correspondent à la somme des deux rôles attribués à l’identité.

Prenons un exemple pour clarifier ce principe. Un utilisateur « A » dispose du rôle Contributeur, rôle qui lui a été attribué au niveau de l’abonnement. Ce même utilisateur dispose aussi d’un rôle Lecteur sur un compte de stockage. Le rôle final de l’utilisateur est Contributeur, car ce rôle inclut déjà un accès en lecture au compte de stockage.

Attribution de rôles utilisateur à l’aide du portail Azure

Pour attribuer des rôles à d’autres identités dans Azure, vous devez disposer d’un rôle possédant le droit d’écriture sur l’attribution de rôle (Microsoft.Authorization/roleAssignments/write). Par exemple : Administrateur de l’accès utilisateur ou Propriétaire.

Voici les étapes à suivre pour attribuer des rôles à une identité depuis le portail Azure.

- Identifier l’étendue

- Sélectionner le rôle

- Sélectionner le contrôle d’accès (IAM)

- Ouvrir la page des attributions de rôles

- Sélectionner le rôle approprié

- Sélectionner l’identité et attribuer le rôle

- Sélectionner l’identité devant bénéficier de l’accès

- Ajouter des conditions et attribuer les rôles

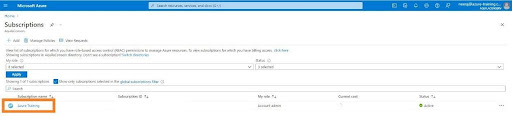

Identifier l’étendue

Sélectionnez la ressource à laquelle vous souhaitez fournir un accès. Pour notre exercice, nous allons fournir des attributions de rôles au niveau de l’abonnement.

- Ouvrez le portail Azure.

- Dans le tableau de bord, cliquez sur Abonnements.

- Sélectionnez l’abonnement pour lequel vous souhaitez attribuer le rôle.

Sélectionner le rôle

- Cliquez sur Contrôle d’accès (IAM) dans le menu de gauche.

- Sur la page Contrôle d’accès, cliquez sur Attributions de rôles.

- Vous pouvez utiliser cette page pour consulter les attributions de rôles au niveau de l’abonnement.

Sélectionner le rôle approprié

- Cliquez sur le bouton Ajouter, puis sélectionnez l’option Ajouter une attribution de rôle.

- Sur la page Ajouter une attribution de rôle, sélectionnez le rôle qui vous intéresse. Pour cet exercice, vous pouvez sélectionner le rôle Contributeur.

Vous pouvez également utiliser la zone de recherche pour retrouver le rôle à l’aide de son nom. Chaque rôle est également associé à une description permettant de clarifier son objectif.

Sélectionner l’identité et attribuer le rôle

- Une fois le rôle sélectionné, cliquez sur l’onglet Membres pour ajouter des membres au rôle.

- Sur cet écran, vous pouvez utiliser un seul utilisateur, un groupe, un principal de service ou une identité gérée. Pour cette démonstration, je vais choisir l’option Utilisateur, groupe ou principal de service. Cliquez ensuite sur le lien Sélectionner des membres.

- Dans la fenêtre contextuelle qui s’affiche, les noms de tous les utilisateurs que vous pouvez sélectionner apparaissent. Vous pouvez sélectionner un ou plusieurs utilisateurs. Une fois cette opération effectuée, cliquez sur le bouton Sélectionner.

- Les utilisateurs sélectionnés apparaissent sur la page Ajouter une attribution de rôle. Vous pouvez alors cliquer sur le bouton Vérifier + attribuer en bas de la page ou sur l’onglet du même nom en haut de la page.

- Sur la page Vérifier + attribuer, cliquez de nouveau sur Vérifier + attribuer.

- Après quelques minutes, les utilisateurs sélectionnés disposeront du rôle Contributeur au niveau de l’abonnement.

Le même processus peut être répété pour attribuer n’importe quel rôle au niveau de la ressource.

Récapitulatif

Le contrôle d’accès basé sur les rôles est une approche concrète de la gestion des difficultés de l’administration des droits des utilisateurs.

Il contribue non seulement à limiter le risque de fuites d’informations et de données, mais aussi à réduire les dépenses opérationnelles de l’entreprise en limitant les tâches manuelles des professionnels du service d’assistance et de l’administration.

Attention toutefois, le RBAC n’a rien d’une panacée en matière de sécurité. Il ne peut pas remplacer à lui seul toutes les autres mesures de cybersécurité. Il s’agit d’un complément aux autres mécanismes de sécurité mis en place dans l’ensemble de l’organisation.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.