Le modèle Zero Trust est un modèle de sécurité développé par le célèbre expert en cybersécurité John Kindervag. Aujourd'hui, ce modèle est l'un des cadres les plus populaires en matière de cybersécurité pour la protection des systèmes et des données critiques. Les systèmes qui fonctionnent dans ce cadre partent du principe que les droits d’accès accordés et les transactions conclues ne sont pas fiables. Même les utilisateurs internes situés derrière le pare-feu ne sont pas automatiquement considérés comme des utilisateurs légitimes. Ils imitent également l’accès aux données afin de réduire le rayon d’exposition en cas d’attaque.

Le président américain Joe Biden a publié un décret dans lequel il demande aux agences fédérales et aux entrepreneurs de commencer à renforcer leurs systèmes de défense en matière de cybersécurité et à déployer un modèle de sécurité Zero Trust, afin de protéger les infrastructures critiques. En outre, il recommande vivement au secteur privé de faire de même. Cette mesure est la conséquence directe du nombre exponentiel de cybermenaces et attaques contre les infrastructures et les systèmes de défenses fondamentaux.

Les données sont au cœur de la sécurité Zero Trust, et ce pour une bonne raison. Les entreprises qui ont une visibilité sur leurs données et l'activité qui les entoure peuvent en effet détecter des comportements anormaux, même lorsque d'autres mesures de contrôle de la sécurité ont été compromis. Voici tout ce que vous devez savoir sur le modèle Zero Trust, ses avantages et ses limites, ainsi que sur la façon de le mettre en place dans votre entreprise.

Qu’est-ce que le modèle Zero Trust ?

Les approches traditionnelles qui reposent sur la sécurité périmétrique visent à entraver les attaques et les menaces en matière de cybersécurité. Cependant, ces architectures restent vulnérables face aux utilisateurs et aux appareils au sein du réseau. L’architecture traditionnelle de sécurité du réseau s'appuie sur des éléments tels que les pare-feux, les passerelles de messagerie électronique et les systèmes de contrôle d’accès en créant plusieurs couches de sécurité autour du périmètre d’un réseau. Cependant, ces stratégies qui reposent sur la vérification préalable avant d'accorder un accès font automatiquement confiance aux utilisateurs à l’intérieur d’un réseau, par défaut.

Or, le modèle Zero Trust part du principe que le réseau sera nécessairement compromis ou que le périmètre sera défaillant, ce qui contraint les utilisateurs et les appareils à prouver leur légitimité. Ce modèle repose en effet sur un processus de vérification stricte de l'identité de chaque utilisateur et appareil lorsqu’ils tentent d’accéder aux ressources d'un réseau, même lorsqu'il s’agit d’un employé, d’un utilisateur ou d’un appareil situé au sein du périmètre. Cette approche permet de restreindre l’accès d’un utilisateur au sein d’un réseau, empêchant ainsi les intrus qui parviennent à y accéder de bénéficier d’une liberté latérale dans les applications.

Il traite chaque utilisateur, chaque appareil et chaque demande d'accès avec les mêmes exigences strictes. En remettant systématiquement en question leur légitimité et en vérifiant systématiquement les identités, les entreprises réduisent ainsi considérablement les risques de piratage et de violation des données.

Fonctionnement de la sécurité Zero Trust

La sécurité Zero Trust est une approche holistique qui implique l'exploitation de plusieurs technologies et processus. Son objectif est de protéger les entreprises contre les menaces avancées et les violations de données tout en les aidant à se conformer aux normes FISMA, HIPAA, PCI, au CCPA, au RGPD et à tous les principaux règlements sur la confidentialité ou sur la sécurité des données.

La sécurité des données est au cœur du modèle Zero Trust. En effet, ces dernières constituent la cible numéro un des cybercriminels. Il s'agit notamment des données personnelles identifiables (PII), les informations de santé protégées (PHI), les informations de carte de paiement (PCI), la propriété intellectuelle (PI) et d'autres données que les entreprises considèrent comme étant extrêmement précieuses. Bien qu'il soit essentiel d'adopter d’autres solutions de contrôle de la sécurité, cette approche place le suivi de l’activité des données au centre de ses priorités.

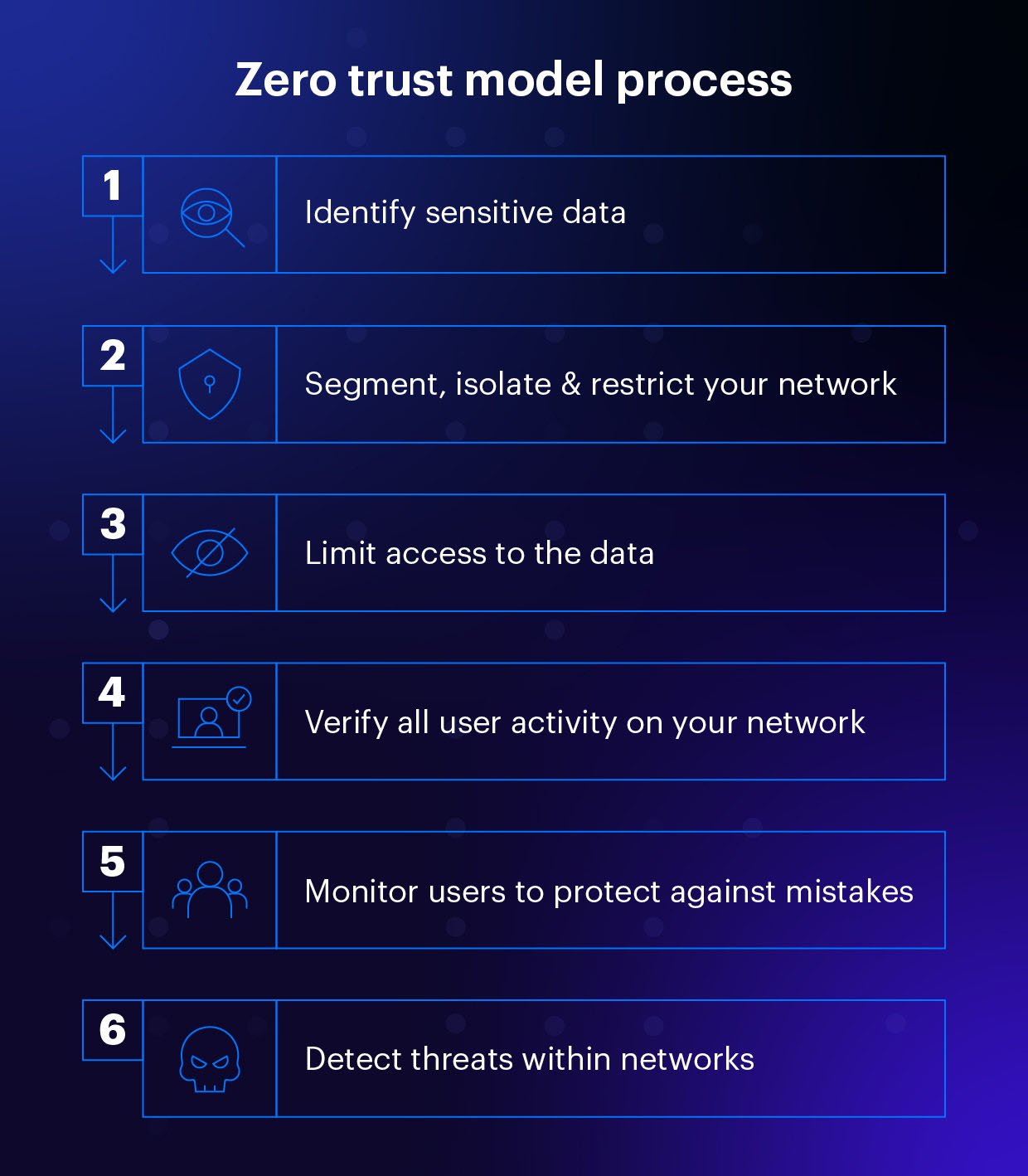

Voici les principaux éléments du cadre Zero Trust que votre entreprise doit prendre en compte afin d'élaborer la meilleure stratégie de sécurité.

- Les données L’approche Zero Trust commence par la protection des données, puis par la mise en place de couches de sécurité supplémentaires. Si un hacker peut violer les contrôles de votre périmètre, exploiter une mauvaise configuration ou soudoyer un collaborateur, avec ce modèle, il disposera d’un accès extrêmement limité à vos données les plus précieuses. En outre, des solutions de contrôle seront mises en place afin de détecter et répondre à un accès anormal aux données avant qu’il ne se traduise par une violation.

- Le réseau Les cybercriminels doivent être en mesure de naviguer sur votre réseau pour voler des données. Or, les réseaux Zero Trust entravent considérablement cette opération. En segmentant, en isolant et en restreignant votre réseau à l’aide de technologies telles que les pare-feu de nouvelle génération, ce dernier sera beaucoup plus résistant.

- Les utilisateurs Les individus représentent probablement le maillon faible de votre stratégie de sécurité. Limitez, surveillez et contrôlez la manière dont les utilisateurs accèdent aux ressources sur les réseaux internes et externes. Faites confiance mais vérifiez toute l'activité des utilisateurs sur votre réseau. Surveillez les utilisateurs afin de vous protéger contre les erreurs humaines peu fréquentes mais inévitables. Qu'il s'agisse d'une victime de phishing ou d'un collaborateur malveillant, le contrôle des utilisateurs constitue un enjeu clé.

- La charge de travail La charge de travail désigne simplement l'ensemble des applications et des logiciels back-end qui permettent aux clients d'interagir avec votre entreprise. Les applications non corrigées constituent un vecteur d’attaque fréquent. Considérez l'ensemble de la pile - du stockage au système d'exploitation en passant par l'interface web front-end - comme un vecteur d'attaque et protégez-la avec des systèmes de contrôle conformes au Zero Trust.

- Les appareils Le nombre d’appareils présents sur les réseaux a explosé ces dernières années. Chaque appareil, des smartphones et PC aux appareils IoT connectés, représente un point d’entrée potentiel que les pirates pourraient exploiter. Pour créer un environnement Zero Trust, les équipes de sécurité doivent isoler, sécuriser et avoir accès au contrôle de chaque appareil sur un réseau.

- Visibilité et analyse Afin de mettre en œuvre les principes du modèle Zero Trust, donnez à vos équipes de sécurité et de réponse aux incidents une visibilité complète de votre environnement informatique, y compris l’activité du réseau et des fichiers. Vous pouvez ensuite utiliser des outils d’analyse pour donner du sens à tout cela. La détection avancée des menaces et l’analyse du comportement des utilisateurs constituent des éléments clés pour rester à l’affût de toute menace potentielle sur votre réseau afin d’identifier en temps réel les comportements anormaux.

- Automatisation et orchestration L'automatisation permet de garantir le fonctionnement de vos systèmes de sécurité Zero Trust et de mettre en place des stratégies cohérentes. Les individus ne sont pas capables de suivre le volume d’événements de suivi nécessaires au déploiement de la sécurité Zero Trust. Dans la mesure du possible, automatisez vos processus de remédiation, de suivi et de détection des menaces afin de faire gagner du temps à vos équipes de sécurité et d'exploitation, et afin d'étendre la bande passante.

Les trois principes du modèle de sécurité Zero Trust

Le respect des trois principes fondamentaux du modèle de sécurité Zero Trust constitue la base de la création de votre propre environnement de cybersécurité Zero Trust.

1. Exigez un accès sécurisé et authentifié à toutes les ressources

Le premier principe fondamental de la sécurité Zero Trust repose sur l'authentification et la vérification de l’accès à l'ensemble des ressources. Chaque fois qu'un utilisateur accède à un partage de fichiers, une application ou un service de stockage dans le cloud, vous devez authentifier à nouveau l'accès de cet utilisateur à la ressource en question.

Jusqu'à preuve du contraire, vous devez partir du principe que toute tentative d’accès sur votre réseau constitue une menace, et ce quel que soit la source de cette tentative d'accès ou le modèle d’hébergement. Afin de mettre en œuvre ces procédures de contrôle, intégrez des protocoles d’authentification et d’accès à distance, des solutions de sécurité du périmètre et des systèmes de contrôle d’accès au réseau.

2. Adoptez le principe du moindre privilège pour contrôler les accès

Le principe du moindre privilège est un paradigme de sécurité qui consiste à limiter les droits d’accès de tout individu aux espaces et ressources qui lui sont nécessaires dans le cadre de ses missions. En limitant les droits d'accès accordés aux utilisateurs, les cybercriminels ne peuvent plus accéder à des volumes substantiels de données en exploitant un seul compte piraté. En limitant l'accès aux données, vous créez essentiellement des micro-périmètres autour des données (un concept né dans le monde des réseaux, mais qui s'applique également aux données), ce qui entrave le champ d'action des hackers.

Commencez par localiser vos données sensibles. Ensuite, identifiez les endroits où ces données sont surexposées ou exposées à des personnes qui n'ont pas besoin d'y accéder. L’étape suivante consiste à remédier aux droits d'accès excessifs, ce qui constitue certes une tâche laborieuse mais nécessaire. Créez de nouveaux groupes et désignez des propriétaires de données pour gérer ces groupes, puis utilisez-les comme un moyen de mettre en œuvre un accès moins privilégié. Vérifiez régulièrement les tentatives d'accès et les appartenances aux groupes, et confiez aux propriétaires de données le soin de déterminer qui peut accéder aux données. Assurez-vous, par exemple, que votre équipe informatique ne peut accéder aux données de l’équipe financière, et inversement.

3. Inspectez et enregistrez chaque événement sur le réseau et chaque fichier

Les principes du Zero Trust reposent sur une inspection et une vérification systématique. Mais enregistrer chaque appel réseau, chaque activité d'accès aux fichiers et chaque envoi d'e-mail afin de repérer une activité malveillante est un travail de longue haleine qui nécessite une main-d'œuvre et des technologies intelligemment déployées.

Le suivi et la journalisation sont sans aucun doute les principes les plus importants pour maintenir un modèle de sécurité Zero Trust. Grâce au suivi et à l’analyse de la sécurité des données, vous êtes en mesure de repérer une connexion normale ou un compte piraté. Vous saurez qu'une attaque de ransomware est en cours ou si un utilisateur malveillant tente de télécharger des fichiers sur son drive.

Ce niveau d'analyse est difficile à atteindre. La plupart des outils qui conditionnent son déploiement vous obligent à coder des règles extrêmement compliquées ou à générer un nombre conséquent de faux positifs. Un système optimal exploite des éléments propres à chaque compte utilisateur et permet de détecter les comportements anormaux en fonction de la télémétrie de périmètre, de l’accès aux données et du comportement associé au compte.

Mise en œuvre du modèle Zero Trust

Le modèle Zero Trust commence par les données. Voici quelques recommandations pour savoir par où commencer et comment protéger vos données dans le cadre de sa mise en place.

- Identifiez les données sensibles. Déterminez où se trouvent vos données sensibles. Il peut s’agir de dossiers internes ou d’emplacements où vous stockez des données à caractère personnel (PII) ou des informations médicales protégées (PHI). Vous devez savoir où se trouvent vos données sensibles et qui y a accès avant de déployer les stratégies de protection adéquates.

- Limitez l’accès Une fois que vous avez identifié vos données sensibles, assurez-vous que seuls les utilisateurs légitimes y ont accès. Cette stratégie permet de limiter le rayon d’exposition des données sensibles et de bloquer les hackers. Examinez également les droits d’accès accordés à l’échelle des individus, des groupes et de l’entreprise.

- Détectez les menaces. Enfin, vous devez détecter toute activité suspecte concernant vos données ou vos réseaux. Surveillez et enregistrez en continu toutes les activités liées à l'accès aux données, y compris Active Directory, l'accès aux fichiers et aux partages, et la télémétrie du périmètre réseau. Comparez l’activité actuelle aux niveaux de référence des comportements préalablement observés, procédez à des analyses et établissez des règles de sécurité afin de détecter les activités anormales susceptibles d'indiquer des menaces de cybersécurité élevées provenant de sources internes ou externes.

Avantages et limites du modèle Zero Trust

La mise en œuvre d’une architecture Zero Trust au sein de votre entreprise présente de nombreux avantages. Cependant, rappelez-vous qu'il ne s'agit pas d'une solution miracle en termes de cyberdéfense. Voici les principaux avantages de ce modèle ainsi que les potentielles limites dont vous devez tenir compte.

Avantage n° 1 : une meilleure visibilité sur le réseau et le système

Étant donné que le modèle Zero Trust part du principe qu'un appareil ou un utilisateur n'est jamais fiable, vous pouvez décider quelles ressources et activités doivent être couvertes par votre stratégie en matière de cybersécurité. Toutes les données et sources informatiques doivent être protégées de manière optimale. Une fois que vous avez mis en place un système de suivi adéquat pour couvrir à la fois les ressources et l’activité dans un cadre Zero Trust, vous aurez une plus grande visibilité sur l’activité du système. Vous connaîtrez désormais l'heure, l'emplacement et le degré d'implication des applications pour chaque demande d'accès et serez mieux préparé pour signaler toute activité suspecte et y répondre.

Avantage n° 2 : des protocoles plus sécurisés pour le télétravail

Le télétravail a explosé au cours de ces deux dernières années et, par conséquent, les préoccupations en matière de cybersécurité. Étant donné que les utilisateurs et les appareils accèdent à des données critiques dans le monde entier et en dehors de leur espace de travail habituel, l'utilisation du modèle Zero Trust contribue à assurer la sécurité d'une main-d'œuvre dispersée. En effet, ce modèle ne se limite pas aux pare-feux traditionnels et aux mesures de sécurité qui ne sont pas nécessairement adaptées à ce type d'environnement. Dans ce contexte, l’identité est associée à la fois aux utilisateurs, aux appareils et aux applications qui cherchent à y accéder, ce qui permet ainsi de renforcer la protection des collaborateurs et des données en tout lieu.

Avantage n° 3 : une plus grande conformité

Le modèle Zero Trust permet de garantir une conformité permanente à de nombreux secteurs et cadres réglementaires. À titre d'exemple, chaque demande d’accès évaluée et enregistrée constitue une aide précieuse dans la documentation relative à la conformité. Le suivi de l’heure, de l’emplacement et des applications impliquées dans chaque demande d’accès génère une piste d’audit transparente et optimale. Grâce à cette conformité permanente, les audits sont simplifiés, car il existe une chaîne de preuves visibles pour toutes les demandes d'accès. Ce processus limite les efforts nécessaires à la production de preuves, ce qui permet d'optimiser les opérations de gouvernance.

Limite n° 1 : adaptation aux tendances BYOD et aux nouveaux espaces de travail

À l’ère des politiques et des environnements BYOD et de la surconnexion de nombreux télétravailleurs, les entreprises doivent faciliter l’accès aux données et au système. Chaque appareil possède ses propres propriétés, exigences et protocoles en matière de communication, qui doivent être suivis et sécurisés conformément au modèle Zero Trust. Bien que cela soit tout à fait réalisable en pratique, la configuration de vos mesures de sécurité Zero Trust dans un lieu de travail qui s'appuie fortement sur le BYOD peut nécessiter un peu plus de travail en amont.

Limite n° 2 : prise en compte d’un nombre élevé d’applications

Un autre facteur difficile à prendre en compte lors de l’adoption du modèle Zero Trust concerne le nombre d’applications que vous utilisez dans l’ensemble de l’entreprise afin que vos collaborateurs et vos équipes puissent communiquer et collaborer. Vous utilisez probablement des applications cloud polyvalentes et flexibles, mais le grand nombre d’applications utilisées peut entraver la mise en œuvre de cette architecture. Déterminez qui traitent vos données, comment elles sont stockées et si chaque application est absolument nécessaire avant de placer plus de 100 applications dans votre pile technologique, qui devront toutes être surveillées et sécurisées selon les normes de ce modèle.

Limite n° 3 : l’authentification ne permet pas de vérifier l’intention

Malheureusement, même si les utilisateurs sont entièrement authentifiés, le modèle Zero Trust n'est pas en mesure de discerner leurs intentions. Les collaborateurs malveillants qui cherchent à nuire à leur entreprise, pour quelque raison que ce soit, peuvent toujours le faire avec les données ou les systèmes auxquels ils ont autorisé l’accès. Le même principe s’applique aux applications Web accessibles au public. Certains utilisateurs peuvent créer des comptes, fournir les informations adaptées et obtenir un accès légitime. Malheureusement, cela ne signifie pas qu’ils n’ont pas l’intention de compromettre les systèmes ou les données avec l’accès dont ils disposent.

Conclusion

Dans les années à venir, le cadre Zero Trust sera de plus en plus adopté parallèlement à l’évolution des menaces en matière de cybersécurité, à la place grandissante du télétravail et à l’explosion du BYOD et de l’IoT. Dans ce contexte, le déploiement d'une stratégie de sécurité axée sur les données demeure un enjeu clé. Plus les entreprises savent où se trouvent leurs données les plus sensibles, qui peut y accéder et ce qu’elles en font, plus leurs systèmes de défenses sont efficaces contre les menaces avancées auxquelles nous sommes confrontés. En déployant une architecture Zero Trust, vous limiterez votre rayon d’exposition et les dégâts causés par une cyberattaque potentielle et vous prendrez des mesures pour vous conformer aux normes en matière de cybersécurité, quel que soit votre secteur d'activité.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.