Vous êtes prêt à entendre quelque chose d’effrayant ? Selon Deloitte, 91 % des cyberattaques commencent par le courrier électronique.

Les boîtes de réception sont des mines de données sensibles qui, sans protection adéquate, peuvent facilement tomber entre de mauvaises mains. Et bien que les e-mails soient la source de plusieurs fuites de données importantes, la protection des données dans votre boîte de réception reste un point mort pour les entreprises.

Avec l’essor de Microsoft 365 Copilot et d’autres outils d’IA générative qui s’appuient sur les autorisations des utilisateurs, il est impératif que les entreprises bloquent l’accès à leur messagerie de manière utile.

Découvrez la solution Varonis for Exchange Online de notre plateforme complète de sécurité des données, qui offre une couverture complète non seulement au sein de Microsoft 365, mais aussi dans l’ensemble de l’écosystème cloud. Cette partie intégrante de notre plateforme est spécialement conçue pour détecter et prévenir en permanence les expositions au sein du service de messagerie cloud le plus performant au monde et améliorer la sécurité globale de vos données.

Nous avons étendu la technologie brevetée de classification des données de Varonis aux e-mails, aux pièces jointes et aux événements de calendrier, ce qui ajoute un contexte essentiel à nos capacités de détection des menaces et d’analyse de l’exposition Exchange Online, les meilleures de leur catégorie.

Avec Varonis, les équipes de sécurité réduisent de manière proactive leur surface d’attaque par e-mail, bloquent l’exfiltration de données et limitent les risques liés à l’IA générative grâce à une sécurité précise et automatisée des e-mails. Les utilisateurs peuvent :

- Identifiez les boîtes aux lettres exposées aux utilisateurs invités et externes, aux utilisateurs non-propriétaires de boîtes aux lettres ou aux délégués.

- Dimensionnez correctement et surveillez l'accès aux boîtes aux lettres et aux calendriers sensibles.

- Détectez et signalez les violations de la confidentialité des données ou le traitement inapproprié des données.

- Validez l'efficacité des politiques de prévention des pertes de données (DLP) et comblez rapidement les lacunes.

- Effectuez des enquêtes de sécurité grâce à une piste d'audit enrichie de toutes les activités de messagerie (envoi, réception, suppression, etc.).

- Alertez et répondez automatiquement à l’activité anormale des e-mails.

Découvrons en détail comment chacune de ces fonctionnalités contribue à protéger vos données critiques dans les boîtes de réception Exchange.

Classez les données sensibles dans Exchange Online.

Varonis analyse chaque utilisateur et chaque boîte aux lettres et calendrier partagés, signale les données sensibles dans le corps du message et les pièces jointes, pour vous montrer exactement où elles se trouvent et qui y a accès, dans une arborescence de fichiers facile à lire.

Nos capacités de classification des données vont plus loin que les expressions régulières et incluent des bases de données prédéfinies de valeurs connues, de correspondance de proximité, de mots clés négatifs et de vérification algorithmique pour générer des résultats précis.

Varonis simplifie également la conformité et garantit l’efficacité des politiques DLP grâce à une bibliothèque complète couvrant les réglementations telles que le RGPD et la loi HIPAA, vous aidant ainsi à trouver et à sécuriser vos données sensibles qui pourraient être mal stockées ou partagées.

Une arborescence de fichiers facile à lire vous donne toutes les informations importantes dont vous avez besoin.

Surveillez la posture de sécurité des e-mails.

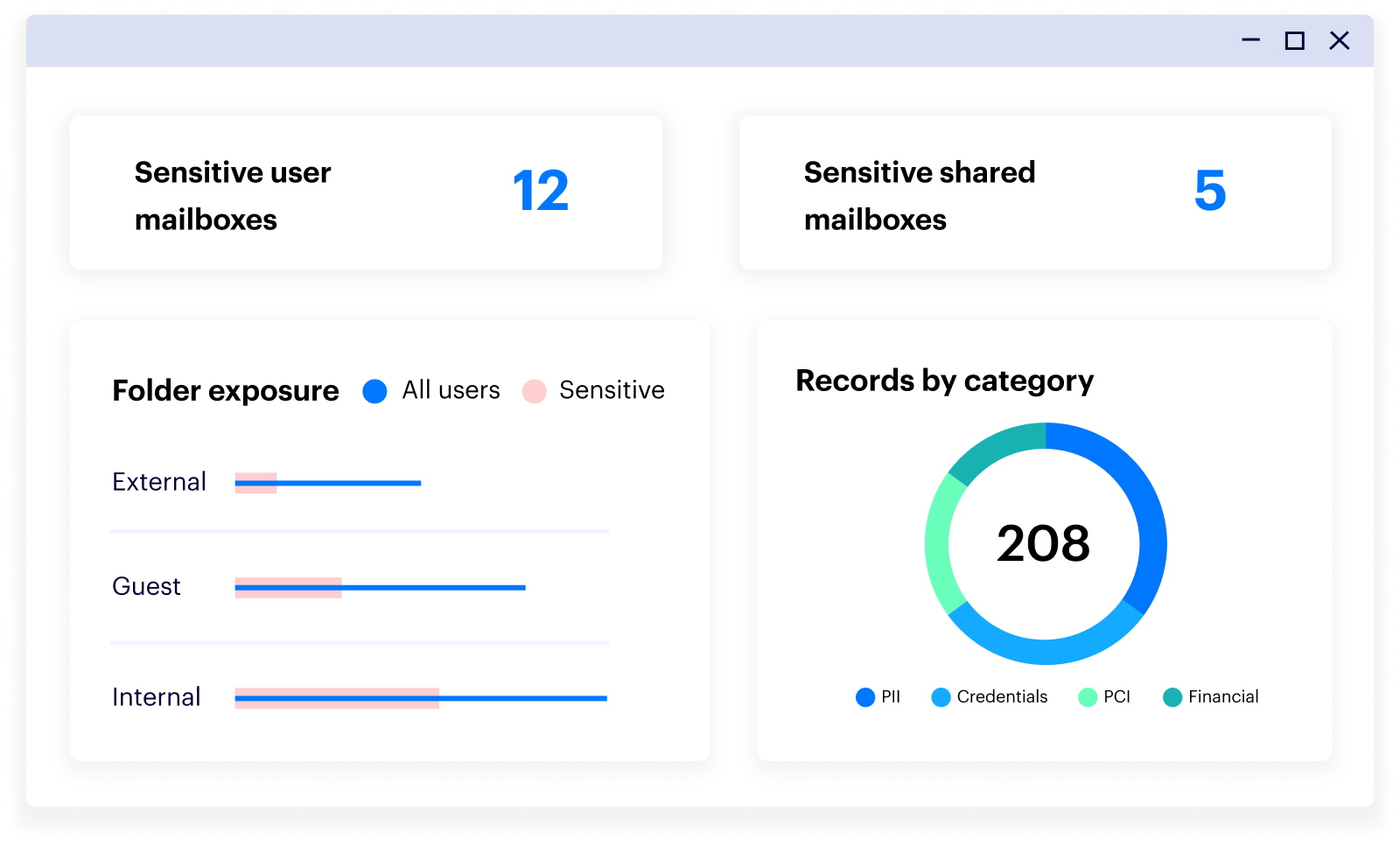

Le tableau de bord des risques Varonis Exchange offre une vue d'ensemble centralisée de votre posture de sécurité des e-mails.

Vous pouvez facilement voir où se trouvent de grandes concentrations de données sensibles dans les boîtes de réception Exchange ou les endroits où ces dernières sont exposées, grâce à des widgets détaillés qui vous permettent de voir facilement la portée des autorisations de chaque boîte de réception et de limiter les risques.

Surveillez la posture de sécurité de vos e-mails grâce à un tableau de bord intuitif et personnalisable.

Surveillez la posture de sécurité de vos e-mails grâce à un tableau de bord intuitif et personnalisable.

Consultez les données exposées grâce à une analyse approfondie des droits.

Il est essentiel de pouvoir surveiller les autorisations de messagerie dans Exchange Online pour garantir la sécurité et la conformité. Un accès non autorisé peut amener quelqu’un à lire des e-mails sensibles, à modifier des autorisations ou, pire encore, à déplacer des données sensibles vers d’autres sites, comme des boîtes de réception externes. Il est essentiel de savoir qui a accès à vos boîtes de réception pour éviter les fuites de données potentielles.

L’utilisation de PowerShell pour vérifier les autorisations des boîtes de réception dans Exchange Online peut être complexe et lente. Varonis simplifie ce processus en suivant automatiquement qui a accès aux boîtes de réception et aux calendriers, y compris les invités et les utilisateurs externes.

Limitez facilement les droits de modification d'accès à un petit groupe d'administrateurs, archivez et supprimez les utilisateurs obsolètes pour appliquer le modèle de moindre privilège et corrigez les droits des invités associés aux boîtes aux lettres partagées et aux calendriers contenant des données sensibles.

Affichez toutes les autorisations d’utilisateur et de boîte aux lettres partagée.

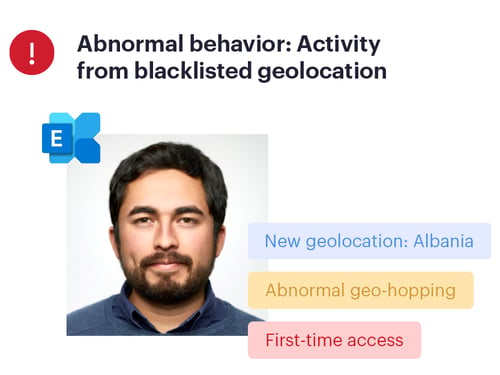

Détectez rapidement les comportements suspects au niveau des e-mails.

Première étape critique pour sécuriser votre environnement‑: savoir où se trouvent vos données sensibles et qui y a accès, mais pour détecter les menaces, vous devez surveiller la nature des activités des utilisateurs.

Notre plateforme améliore les alertes Exchange intégrées en combinant l’activité de Microsoft 365 et d’Entra ID grâce à la télémétrie sur site et du périmètre.

Grâce aux modèles de menaces de Varonis basés sur le comportement, vous pouvez repérer les activités e-mail anormales qui pourraient indiquer l’exfiltration de données et d’autres attaques ou abus utilisant l’e-mail. Cela comprend la détection en temps réel de modifications inhabituelles des autorisations, de transfert automatique, de pièces jointes malveillantes et d’autres activités susceptibles de compromettre vos données.

.png)

Affichez les détails relatifs à l'activité à risque qui se produit dans votre environnement.

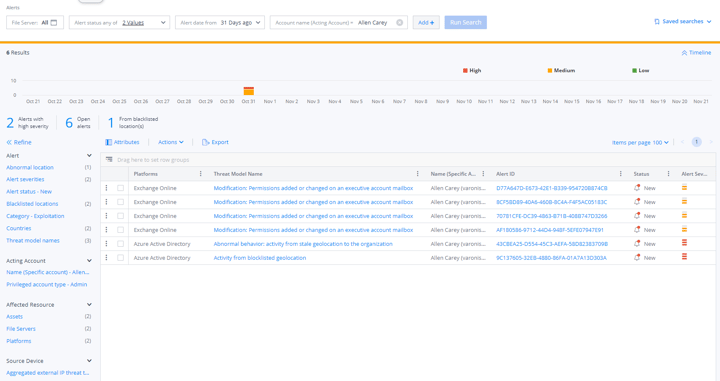

Enquêter sur les alertes dans l'intégralité de votre écosystème

Les alertes de Varonis permettent de se lancer facilement dans une enquête sur tous les services cloud.

Vous pouvez explorer l’activité d’un utilisateur, à la fois dans Exchange, dans Microsoft 365 et dans les environnements sur site, pour voir quelles données ont été consultées.

Varonis fournit une piste d’audit enrichie de toutes les activités d’envoi, de réception, de suppression, etc. en relation avec les événements dans Active Directory, Microsoft 365 et les partages de fichiers d’entreprise. Cela donne à votre équipe la possibilité d’effectuer facilement des enquêtes de sécurité et d’identifier les actions effectuées sur les e-mails tels que qui a envoyé quoi et quand, avec une multitude d’autres informations utiles, telles que les adresses IP, les pays et les types d’actions.

Analysez les incidents plus rapidement grâce à une piste d'audit complète.

Découvrez Varonis pour Exchange en action.

Chez Varonis, nous voyons le monde de la cybersécurité différemment et nos mesures de sécurité innovantes pour Exchange Online accélèrent notre capacité à protéger vos données à tout prix grâce à des fonctionnalités d’analyse de l’exposition et de classification des données sans précédent.

Savoir où se trouvent vos données sensibles, qui peut y accéder et ce que les utilisateurs en font sont toutes des questions essentielles qui ont besoin de réponses pour protéger votre entreprise contre les cyberattaques d’aujourd’hui. Varonis combine ces principaux aspects de la sécurité dans une solution unique.

Chez Varonis, nous avons pour mission de fournir des résultats de sécurité automatisés et d’offrir des capacités robustes. Varonis pour Microsoft 365 s’installe en quelques minutes et protège vos données sensibles sur OneDrive, SharePoint Online, Exchange Online et Teams.

Vous souhaitez connaître les risques éventuels liés à votre environnement SaaS ? Commencez dès aujourd’hui gratuitement, sans engagement. Nous pouvons vous aider à démarrer en quelques minutes.

Yumna Moazzam

Yumna est responsable de marketing produit chez Varonis. Elle a environ 10 ans d'expérience en marketing technologique B2B, principalement axée sur la planification, l'évaluation et la gestion des opérations de marketing produit. Lorsqu'elle n'essaie pas de comprendre les mécanismes du monde des technologies du marketing, elle aime la randonnée, le camping et toutes les activités de plein air que vous pouvez imaginer.

Comment Varonis contribue à la sécurité des e-mails

Contents

Vous êtes prêt à entendre quelque chose d’effrayant ? Selon Deloitte, 91 % des cyberattaques commencent par le courrier électronique.

Les boîtes de réception sont des mines de données sensibles qui, sans protection adéquate, peuvent facilement tomber entre de mauvaises mains. Et bien que les e-mails soient la source de plusieurs fuites de données importantes, la protection des données dans votre boîte de réception reste un point mort pour les entreprises.

Avec l’essor de Microsoft 365 Copilot et d’autres outils d’IA générative qui s’appuient sur les autorisations des utilisateurs, il est impératif que les entreprises bloquent l’accès à leur messagerie de manière utile.

Découvrez la solution Varonis for Exchange Online de notre plateforme complète de sécurité des données, qui offre une couverture complète non seulement au sein de Microsoft 365, mais aussi dans l’ensemble de l’écosystème cloud. Cette partie intégrante de notre plateforme est spécialement conçue pour détecter et prévenir en permanence les expositions au sein du service de messagerie cloud le plus performant au monde et améliorer la sécurité globale de vos données.

Nous avons étendu la technologie brevetée de classification des données de Varonis aux e-mails, aux pièces jointes et aux événements de calendrier, ce qui ajoute un contexte essentiel à nos capacités de détection des menaces et d’analyse de l’exposition Exchange Online, les meilleures de leur catégorie.

Avec Varonis, les équipes de sécurité réduisent de manière proactive leur surface d’attaque par e-mail, bloquent l’exfiltration de données et limitent les risques liés à l’IA générative grâce à une sécurité précise et automatisée des e-mails. Les utilisateurs peuvent :

Découvrons en détail comment chacune de ces fonctionnalités contribue à protéger vos données critiques dans les boîtes de réception Exchange.

Classez les données sensibles dans Exchange Online.

Varonis analyse chaque utilisateur et chaque boîte aux lettres et calendrier partagés, signale les données sensibles dans le corps du message et les pièces jointes, pour vous montrer exactement où elles se trouvent et qui y a accès, dans une arborescence de fichiers facile à lire.

Nos capacités de classification des données vont plus loin que les expressions régulières et incluent des bases de données prédéfinies de valeurs connues, de correspondance de proximité, de mots clés négatifs et de vérification algorithmique pour générer des résultats précis.

Varonis simplifie également la conformité et garantit l’efficacité des politiques DLP grâce à une bibliothèque complète couvrant les réglementations telles que le RGPD et la loi HIPAA, vous aidant ainsi à trouver et à sécuriser vos données sensibles qui pourraient être mal stockées ou partagées.

Une arborescence de fichiers facile à lire vous donne toutes les informations importantes dont vous avez besoin.

Surveillez la posture de sécurité des e-mails.

Le tableau de bord des risques Varonis Exchange offre une vue d'ensemble centralisée de votre posture de sécurité des e-mails.

Vous pouvez facilement voir où se trouvent de grandes concentrations de données sensibles dans les boîtes de réception Exchange ou les endroits où ces dernières sont exposées, grâce à des widgets détaillés qui vous permettent de voir facilement la portée des autorisations de chaque boîte de réception et de limiter les risques.

Consultez les données exposées grâce à une analyse approfondie des droits.

Il est essentiel de pouvoir surveiller les autorisations de messagerie dans Exchange Online pour garantir la sécurité et la conformité. Un accès non autorisé peut amener quelqu’un à lire des e-mails sensibles, à modifier des autorisations ou, pire encore, à déplacer des données sensibles vers d’autres sites, comme des boîtes de réception externes. Il est essentiel de savoir qui a accès à vos boîtes de réception pour éviter les fuites de données potentielles.

L’utilisation de PowerShell pour vérifier les autorisations des boîtes de réception dans Exchange Online peut être complexe et lente. Varonis simplifie ce processus en suivant automatiquement qui a accès aux boîtes de réception et aux calendriers, y compris les invités et les utilisateurs externes.

Limitez facilement les droits de modification d'accès à un petit groupe d'administrateurs, archivez et supprimez les utilisateurs obsolètes pour appliquer le modèle de moindre privilège et corrigez les droits des invités associés aux boîtes aux lettres partagées et aux calendriers contenant des données sensibles.

Affichez toutes les autorisations d’utilisateur et de boîte aux lettres partagée.

Détectez rapidement les comportements suspects au niveau des e-mails.

Première étape critique pour sécuriser votre environnement‑: savoir où se trouvent vos données sensibles et qui y a accès, mais pour détecter les menaces, vous devez surveiller la nature des activités des utilisateurs.

Notre plateforme améliore les alertes Exchange intégrées en combinant l’activité de Microsoft 365 et d’Entra ID grâce à la télémétrie sur site et du périmètre.

Grâce aux modèles de menaces de Varonis basés sur le comportement, vous pouvez repérer les activités e-mail anormales qui pourraient indiquer l’exfiltration de données et d’autres attaques ou abus utilisant l’e-mail. Cela comprend la détection en temps réel de modifications inhabituelles des autorisations, de transfert automatique, de pièces jointes malveillantes et d’autres activités susceptibles de compromettre vos données.

Affichez les détails relatifs à l'activité à risque qui se produit dans votre environnement.

Enquêter sur les alertes dans l'intégralité de votre écosystème

Les alertes de Varonis permettent de se lancer facilement dans une enquête sur tous les services cloud.

Vous pouvez explorer l’activité d’un utilisateur, à la fois dans Exchange, dans Microsoft 365 et dans les environnements sur site, pour voir quelles données ont été consultées.

Varonis fournit une piste d’audit enrichie de toutes les activités d’envoi, de réception, de suppression, etc. en relation avec les événements dans Active Directory, Microsoft 365 et les partages de fichiers d’entreprise. Cela donne à votre équipe la possibilité d’effectuer facilement des enquêtes de sécurité et d’identifier les actions effectuées sur les e-mails tels que qui a envoyé quoi et quand, avec une multitude d’autres informations utiles, telles que les adresses IP, les pays et les types d’actions.

Analysez les incidents plus rapidement grâce à une piste d'audit complète.

Découvrez Varonis pour Exchange en action.

Chez Varonis, nous voyons le monde de la cybersécurité différemment et nos mesures de sécurité innovantes pour Exchange Online accélèrent notre capacité à protéger vos données à tout prix grâce à des fonctionnalités d’analyse de l’exposition et de classification des données sans précédent.

Savoir où se trouvent vos données sensibles, qui peut y accéder et ce que les utilisateurs en font sont toutes des questions essentielles qui ont besoin de réponses pour protéger votre entreprise contre les cyberattaques d’aujourd’hui. Varonis combine ces principaux aspects de la sécurité dans une solution unique.

Chez Varonis, nous avons pour mission de fournir des résultats de sécurité automatisés et d’offrir des capacités robustes. Varonis pour Microsoft 365 s’installe en quelques minutes et protège vos données sensibles sur OneDrive, SharePoint Online, Exchange Online et Teams.

Vous souhaitez connaître les risques éventuels liés à votre environnement SaaS ? Commencez dès aujourd’hui gratuitement, sans engagement. Nous pouvons vous aider à démarrer en quelques minutes.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

Essayez Varonis gratuitement.

Se déploie en quelques minutes.

Continuer à lire

Varonis s'attaque à des centaines de cas d'utilisation, ce qui en fait la plateforme idéale pour stopper les violations de données et garantir la conformité.