Alors que de plus en plus d’organisations adoptent des stratégies multicloud, la gestion des identités devient l’un des défis les plus critiques et complexes à relever.

Chaque fournisseur de services cloud introduit son propre cadre d’identité, ses propres contrôles d’accès et ses normes d’authentification. Cette fragmentation crée des silos qui augmentent les risques, nuisent à la visibilité et compliquent les efforts de conformité. Sans une stratégie unifiée de sécurité des identités, les organisations restent exposées à des failles que les hackers peuvent exploiter.

Dans cet article, nous explorerons ce qu’implique une gestion efficace des identités dans des environnements multicloud, et comment simplifier ce chaos tout en préservant la sécurité et la conformité.

Comprendre la gestion des identités multicloud

La gestion des identités multicloud désigne l’ensemble des processus, technologies et stratégies utilisés pour gérer les identités utilisateurs, les contrôles d’accès et l’authentification sur plusieurs fournisseurs de services cloud. Cela inclut la coordination des politiques d’identité entre des plateformes telles qu’AWS, Microsoft Azure, Google Cloud, ainsi que les différentes applications SaaS sur lesquelles votre organisation pourrait s’appuyer.

La complexité de la sécurité multicloud vient du fait que chaque fournisseur dispose de son propre système d’identité, avec des mécanismes d’authentification et des modèles d’accès différents. Cela engendre des silos d’identité fragmentés où les utilisateurs peuvent avoir plusieurs comptes sur différentes plateformes, chacun avec des niveaux d’accès distincts. Ces silos augmentent non seulement votre surface d’attaque, mais ils compliquent également la mise en œuvre de politiques de sécurité cohérentes et le maintien d’une bonne visibilité sur l’ensemble des environnements.

Considérations clés pour la gestion des identités multi-cloud

Gouvernance centralisée des identités

Une approche centralisée de la gouvernance des identités est essentielle dans les environnements multicloud.

Elle permet aux organisations de conserver une source unique de vérité pour les données d’identité, assurant ainsi une application cohérente des politiques de contrôle d’accès sur toutes les plateformes. Cette centralisation facilite également la surveillance et l’audit des accès, des éléments cruciaux pour la sécurité et la conformité.

Par exemple, imaginez une clinique de santé où un médecin démissionne. Avec une gouvernance centralisée des identités, l’équipe informatique peut déclencher un seul workflow qui révoque immédiatement l’accès du médecin à tous les systèmes de données patients, qu’ils soient hébergés sur AWS, Microsoft 365 ou des applications de santé spécialisées. Cela améliore l’efficacité opérationnelle tout en réduisant le risque d’accès non autorisé.

Authentification et fédération

Les pratiques d’authentification fortes doivent être cohérentes dans tous les environnements cloud.

L’identité fédérée, via des standards comme SAML, OAuth ou OpenID Connect (OIDC), permet aux utilisateurs de s’authentifier une fois pour accéder à plusieurs systèmes. L’authentification multifacteur (MFA) doit être appliquée sur toutes les plateformes, et les solutions d’authentification unique (SSO) peuvent simplifier l’expérience utilisateur tout en renforçant la sécurité.

Prenons l’exemple d’une agence marketing dont les employés utilisent des dizaines d’outils cloud au quotidien. Avec une fédération et un SSO correctement implémentés, les membres de l’équipe peuvent se connecter une seule fois de manière sécurisée grâce à une MFA robuste, puis accéder sans difficulté à tous les outils nécessaires (AWS, Google Cloud, ou diverses plateformes SaaS) sans compromettre la sécurité ni la productivité.

Informations complètes sur les accès

Il est crucial de savoir qui a accès à quelles données sur l’ensemble des plateformes cloud.

Les organisations ont besoin de solutions qui offrent une visibilité sur les droits d’accès, qui analysent les autorisations effectives (et pas seulement les attributions directes), et qui détectent les privilèges excessifs ou les risques potentiels d’élévation des privilèges.

Par exemple, lors d’un audit de conformité, une équipe de sécurité peut utiliser un tableau de bord d’informations sur les accès pour identifier rapidement quels employés ont accès à des données financières sensibles. Cela inclut les accès directs et indirects via des appartenances à des groupes ou des permissions héritées, garantissant une vue complète et précise des accès dans tout l’environnement.

Capacités de remédiation automatisée

La gestion manuelle des autorisations sur plusieurs clouds n’est pas viable à grande échelle. Les outils de remédiation automatisée peuvent identifier et corriger les configurations à risque, supprimer les autorisations excessives et appliquer le principe du moindre privilège. Ces outils peuvent aussi appliquer de manière cohérente des étiquettes de données et des politiques de prévention des pertes de données (DLP) dans tous les environnements cloud.

Imaginez un développeur recevant par erreur un accès administrateur à des bases de données de production dans plusieurs clouds. Un système de remédiation automatisée peut détecter cette erreur de configuration, abaisser les autorisations aux niveaux appropriés et alerter à la fois l’équipe de sécurité et l’utilisateur, le tout sans intervention manuelle.

Détection des menaces et réponse

La surveillance de la sécurité dans les environnements multicloud doit être globale et unifiée.

Les organisations devraient mettre en œuvre des solutions capables d’établir une référence des comportements utilisateurs normaux, de détecter les anomalies sur toutes les plateformes, et de conserver une piste d’audit consultable des activités d’accès aux données. Des workflows d’alerte et de réponse unifiés traversant les frontières des différents clouds sont indispensables pour une réponse rapide aux incidents.

Par exemple, si un employé de la comptabilité accède habituellement à des dossiers financiers pendant les heures de bureau depuis les locaux de l’entreprise, un système de détection des menaces multicloud devrait signaler comme suspect tout téléchargement massif de données à 2 h du matin depuis l’étranger. Ce type de visibilité peut empêcher les fuites de données avant qu’elles ne dégénèrent.

Gestion de la conformité

La conformité réglementaire devient plus complexe dans les environnements multicloud. Les organisations doivent relier leurs services cloud aux cadres de conformité pertinents, tels que le GDPR, la HIPAA ou le CCPA. Une classification cohérente des données, un audit unifié et des contrôles de conformité automatisés sont essentiels pour répondre aux exigences réglementaires et éviter des sanctions coûteuses.

Une entreprise de vente au détail préparant un audit de conformité PCI peut, par exemple, utiliser des rapports de conformité unifiés pour vérifier que toutes les données de paiement client, qu’elles soient stockées sur AWS, Azure ou une application SaaS, respectent les normes de chiffrement et de contrôle d’accès. Cela permet d’économiser plusieurs semaines de vérifications manuelles et garantit la préparation à l’audit.

Approches d'implémentation pour la gestion des identités multi-cloud

Outils natifs des fournisseurs de services cloud

Chaque grand fournisseur de cloud (AWS, Azure et Google Cloud) propose sa propre suite d’outils de gestion des identités.

Ces solutions natives sont profondément intégrées à leurs écosystèmes respectifs, ce qui les rend idéales pour les organisations opérant principalement dans un seul cloud. Elles sont souvent incluses dans les abonnements existants et optimisées pour l’architecture du fournisseur, offrant des performances fluides et un support natif.

Cependant, les avantages des outils natifs diminuent dans les environnements multicloud. Ces outils sont généralement conçus pour gérer les identités au sein de leur propre cloud, et non entre différents clouds. Par conséquent, les organisations utilisant plusieurs fournisseurs peuvent se retrouver à gérer des systèmes d’identité séparés, ce qui accroît la complexité et les risques de silos d’identité. Cette fragmentation complique l’application de politiques cohérentes, la surveillance des accès et la réponse aux menaces de manière unifiée.

Solutions tierces de type IDaaS (Identity as a Service)

Les plateformes IDaaS tierces offrent une approche centralisée de la gestion des identités à travers plusieurs environnements cloud. Ces solutions cloud sont conçues spécifiquement pour unifier la gouvernance des identités, l’authentification et les contrôles d’accès sur des plateformes hétérogènes. Elles incluent souvent des fonctionnalités avancées telles que l’identité fédérée, le SSO et la MFA, le tout géré depuis une seule console d’administration.

L’avantage principal de l’IDaaS réside dans sa capacité à simplifier l’administration et à appliquer des politiques cohérentes sur l’ensemble des environnements cloud. Toutefois, cette approche peut introduire des coûts supplémentaires et une dépendance vis-à-vis de fournisseurs externes. L’intégration avec les systèmes existants peut également exiger des efforts considérables, en particulier pour les organisations dotées d’environnements hérités complexes. Malgré ces défis, l’IDaaS demeure une option solide pour les entreprises cherchant à rationaliser la gestion des identités dans un paysage cloud fragmenté.

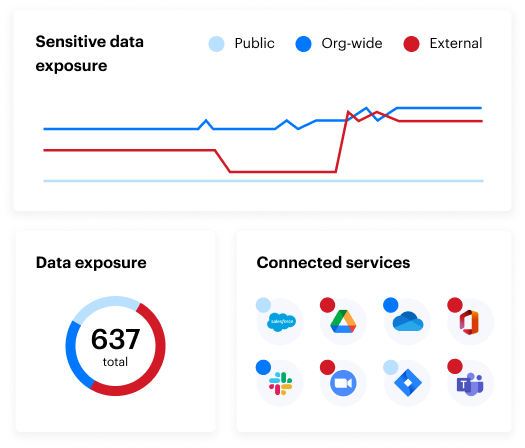

Gestion de la posture de sécurité des données (DSPM) avec un focus sur l’identité

Les plateformes DSPM intègrent la gestion des identités pour proposer une approche centrée sur les données, allant au-delà des outils d’identité traditionnels. Ces solutions unifient identité, données et renseignements sur les menaces dans une seule et même plateforme, permettant aux organisations d’appliquer le principe du moindre privilège, de détecter les anomalies en temps réel et de remédier automatiquement aux risques dans les environnements cloud.

En se concentrant sur l’intersection entre identité et données, les plateformes DSPM offrent une vue plus holistique de la sécurité. Elles permettent aux organisations de comprendre non seulement qui a un accès, mais aussi à quoi et comment cet accès est utilisé. Ce niveau de visibilité est crucial pour prévenir les fuites de données et assurer la conformité. Le DSPM est particulièrement adapté aux organisations aux environnements complexes et aux données hautement sensibles.

Meilleures pratiques pour la gestion des identités multi-cloud

- Commencez par établir une stratégie d’identité claire : définissez vos exigences, votre modèle de gouvernance et vos politiques avant de mettre en œuvre des solutions techniques.

- Appliquez le principe du moindre privilège : assurez-vous que les utilisateurs disposent uniquement des accès nécessaires à leurs fonctions, sur toutes les plateformes cloud.

- Automatisez la gestion du cycle de vie des identités : facilitez le provisioning, les changements de rôle et la révocation des accès dans l’ensemble des environnements cloud.

- Donnez la priorité à la gestion des accès privilégiés : surveillez particulièrement les comptes administrateurs et les principaux de service disposant de droits étendus.

- Révisez régulièrement les accès : effectuez des revues d’accès périodiques pour identifier et supprimer les autorisations superflues.

- Formez votre équipe : sensibilisez votre équipe de sécurité aux spécificités de la gestion des identités dans les différents environnements cloud.

- Surveillez et auditez en continu : mettez en œuvre une journalisation et une surveillance complètes pour détecter les activités suspectes dans votre environnement multicloud.

Simplifiez l'identité dans le cloud

Varonis unifie l’identité, les données et les renseignements sur les menaces dans une seule plateforme : offrant une automatisation du principe de moindre privilège, une détection des anomalies en temps réel et une remédiation intercloud fiable. Avec Varonis, vous bénéficiez d’une approche de la sécurité du cloud unifiée et axée sur les données, qui s’adapte à votre environnement, quelle que soit sa complexité.

Êtes-vous prêt à découvrir le niveau de sécurité réel de vos identités cloud et de vos données sensibles ?

Passez à l’étape suivante avec une évaluation gratuite des risques sur vos données et découvrez des pistes concrètes pour renforcer votre posture de sécurité multicloud.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.