Tous les secteurs s’appuient sur des données, et ces dernières sont de plus en plus stockées au sein d’environnements dynamiques dans le cloud. Pour les organisations qui manipulent des données sensibles dans le cloud, la gestion de la posture de sécurité des données (DSPM) est essentielle pour garantir la sécurité et la conformité.

La plupart des entreprises utilisent plusieurs clouds avec des équipes de développement étendues, parfois externalisées, qui génèrent constamment de nouvelles ressources. Avec les bases de données, le stockage d’objets, les applications SaaS et désormais les pipelines d’entraînement de l’IA, la quantité de données dispersées dans différentes sources est devenue trop importante, et les vecteurs d’attaque sont trop nombreux pour être sécurisés par des moyens traditionnels.

Les excellentes API offertes par les trois principaux fournisseurs de cloud (AWS, Microsoft et Google) ont simplifié le développement de capacités DSPM par rapport aux capacités de sécurité des données dans les environnements traditionnels sur site. Les fonctionnalités DSPM ont rapidement évolué, et aujourd’hui, la DSPM est vitale pour sécuriser les données dans les environnements cloud dynamiques.

Cet article de blog se penche sur les principaux cas d’utilisation de la DSPM et vous explique pourquoi ce cadre n’est qu’un élément d’une approche globale de la sécurité des données.

Cas d'utilisation de la DSPM

La DSPM permet de relever trois des plus grands défis en matière de sécurisation des données cloud :

Où sont vos données sensibles ?

Dans les environnements cloud où les données peuvent être créées, clonées et déplacées facilement, la première étape pour sécuriser les données consiste à comprendre où elles se trouvent. Une solution DSPM analyse et recherche automatiquement les données sensibles de votre environnement et les classe en fonction de leur sensibilité et de leur type, par exemple s’il s’agit d’identifiants, de données PHI, d’informations personnelles, de données HIPAA, etc.

Mes données sont-elles exposées à un risque ?

Identifier l’emplacement de vos données sensibles n’est que le début. Vous devez ensuite déterminer où elles sont exposées ou à risque.

Existe-t-il un bucket non sécurisé contenant des informations personnelles ? Existe-t-il un risque élevé d’accès aux données confidentielles du département des ressources humaines ? Est-ce que quelqu’un utilise des identifiants volés pour se déplacer latéralement dans notre environnement ?

Pour comprendre les risques et le rayon d’exposition, vous devez disposer de capacités DSPM permettant de cartographier les données sensibles par rapport aux autorisations et aux activités d’accès sur toutes les plateformes, les applications et jusqu’au niveau des objets. Sans cette compréhension approfondie, votre posture de sécurité peut être facilement compromise.

Comment renforcer la sécurité de mes données ?

Enfin, vous devez résoudre les problèmes qui mettent vos données en danger, et ce rapidement. Plus la résolution des problèmes prend du temps (élimination des autorisations à risque, des erreurs de configuration, des liens de partage, etc.), plus le risque de fuites de données est grand.

Les problèmes et les erreurs de configuration à résoudre dans le cloud s’accumulent rapidement et dépassent la capacité des équipes informatiques et de sécurité à les corriger manuellement. Pour y remédier, les capacités de DSPM doivent inclure des mesures correctives automatisées, ce qui permettrait de sécuriser l’environnement au fil du temps.

Toutes les organisations disposant de données sensibles dans le cloud doivent considérer la DSPM comme un élément essentiel de leur stratégie en matière de sécurité des données. Cela dit, dans certains cas, la DSPM est considérée comme exceptionnellement utile.

Études de cas sur la DSPM

Penchons-nous sur quelques exemples de différents cas d’utilisation qui justifient la nécessité d’une DSPM.

Fusions et acquisitions

Les fusions et acquisitions présentent des défis uniques pour les équipes de sécurité. Ces dernières doivent désormais sécuriser les données de deux entreprises dispersées sur un nombre encore plus important de clouds, d’applications et de bases de données. Les fusions et les acquisitions peuvent également signifier que votre entreprise est soumise à différentes exigences en matière de résidence des données et de réglementation, telles que la loi HIPAA, le GDPR, la CCPA, le NIST, la loi ITAR ou la nouvelle loi européenne sur l’IA.

En substance, une fusion ou une acquisition multiplie par deux les défis liés à la sécurité des données dans le cloud. Dans ces cas, la DSPM est essentielle pour identifier les données sensibles dans les deux entreprises, détecter les risques et y remédier avant qu’ils ne puissent être exploités, et obtenir une image globale des exigences réglementaires.

Audit en matière de confidentialité des données

Pour se conformer à certaines réglementations, comme le GDPR ou la CCPA, les organisations effectuent souvent un examen approfondi de leurs pratiques de gestion des informations personnelles.

La DSPM peut les aider à identifier les données liées à ces réglementations et à évaluer les risques. Varonis va encore plus loin en créant un registre standardisé de chaque action effectuée sur vos données, dans le cloud et sur site. Vous disposez ainsi d’un historique complet des fichiers, des dossiers, des sites, des autorisations, des boîtes de réception, etc. Cette piste d’audit des activités simplifie considérablement la réalisation d’un audit approfondi en matière de confidentialité des données.

Migration vers le cloud

Que vous passiez d’un environnement sur site au cloud ou que vous migriez d’un environnement cloud à un autre, la migration vers le cloud est une tâche de grande envergure. Du point de vue de la sécurité des données, il est difficile de comprendre quelles informations sensibles sont déplacées.

Les environnements cloud s’accompagnent également de nombreux vecteurs d’attaque potentiels qui n’existent pas dans un environnement local et qui sont créés lors de la migration. Par exemple, lors d’une transition, il est facile d’exposer involontairement un snapshot de base de données ou un bucket S3 sur Internet, permettant ainsi aux attaquants d’exploiter des autorisations à haut risque.

La DSPM vous permet de suivre toutes vos données sensibles lorsqu’elles sont déplacées d’un environnement à l’autre. La DSPM peut également jouer un rôle crucial dans la détection des expositions et des risques créés lors du processus de migration.

DSPM : la partie émergée de l'iceberg

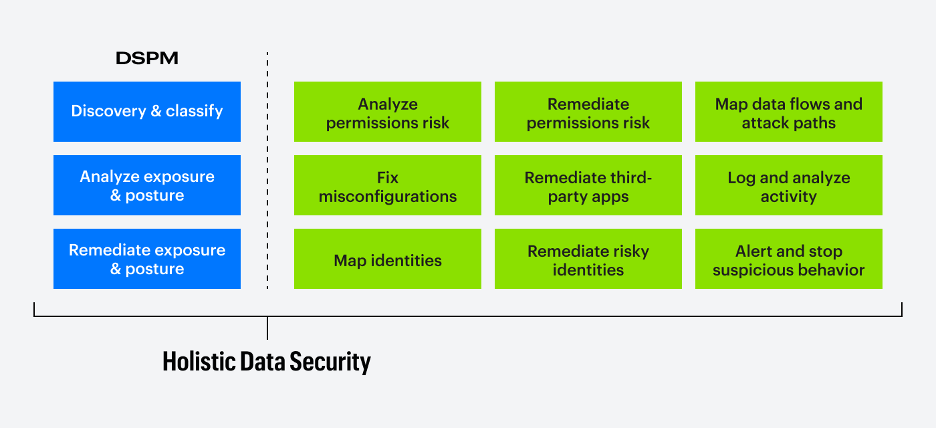

DSPM fait partie d’une approche holistique de la sécurité des données.

DSPM fait partie d’une approche holistique de la sécurité des données.

Bien qu’elle soit essentielle pour la sécurité des données dans le cloud, la DSPM n’est qu’un élément d’une approche globale en matière de données. D’autres fonctionnalités sont tout aussi importantes, notamment :

Gouvernance de l'accès aux données

La gouvernance de l’accès aux données est indispensable pour approuver et refuser l’accès aux données et adapter les autorisations, éliminer les risques inutiles et se conformer aux réglementations.

Prévention des pertes de données (DLP)

La prévention des pertes de données (DLP) protège les informations contre les vols et les pertes qui pourraient entraîner des sanctions financières ou une baisse de productivité. La DLP peut s’avérer essentielle pour sécuriser les données et faire appliquer les politiques.

Détection des menaces centrée sur les données

Même dans les environnements les plus sécurisés, des attaquants sophistiqués trouveront toujours un moyen de pénétrer. La détection des menaces centrées sur les données est nécessaire pour détecter les menaces actives, en particulier les techniques difficiles à détecter telles que les attaques d’acteurs internes et les fuites résultant d’un vol d’identifiants.

L’analyse comportementale de l’entité utilisateur (UEBA) est également importante pour créer des modèles de menaces et identifier les comportements atypiques pouvant indiquer une attaque.

FAQ sur la DSPM

Quel est l'objectif de la DSPM ?

Bien que la DSPM soit parfois considérée comme une solution pour rechercher des données, son objectif ultime devrait être de prévenir les fuites de données.

La DSPM est-elle axée sur l'infrastructure en tant que service (IaaS) ?

Une DSPM efficace identifie l’emplacement des données sensibles dans l’ensemble de votre environnement cloud, y compris l’IaaS, les bases de données, les applications SaaS et le stockage de fichiers dans le cloud.

Quelle est la différence entre la CSPM et la DSPM ?

La CSPM se concentre sur la sécurisation de l’infrastructure cloud. La DSPM met l’accent sur la sécurité des données elles-mêmes en examinant leur sensibilité ainsi que les accès, l’identité et l’activité. En savoir plus sur les différences entre la CSPM et la DSPM.

Allez plus loin avec la DSPM

Vous souhaitez améliorer automatiquement votre posture de sécurité ? Réservez une démonstration avec notre équipe pour en savoir plus sur les capacités de DSPM uniques proposées par Varonis.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.