Les stratégies de groupe Active Directory sont des éléments fondamentaux d’un réseau d’entreprise. Les objets de stratégie de groupe (GPO) configurent les paramètres, les comportements et les privilèges des utilisateurs et des ordinateurs connectés au domaine Active Directory. Vous créez un nouveau domaine ou gérez déjà un domaine existant ? Vous pouvez suivre certaines bonnes pratiques relatives aux stratégies de groupe pour un déploiement efficace.

Découvrez vos points faibles et renforcez votre résilience : Effectuez un Test de Préparation à la Ransomware Gratuit

Dans cet article, vous allez découvrir 12 bonnes pratiques et conseils pour gérer vos stratégies de groupe.

Pour une introduction à la modification des stratégies de groupe, consultez l’article de Jeff Petters intitulé Guide de l’Éditeur de stratégie de groupe locale : options d’accès et utilisation.

Conseil n° 1 : Ne modifiez pas excessivement les stratégies par défaut

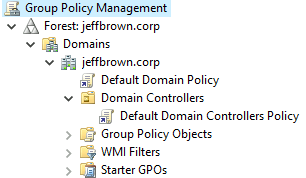

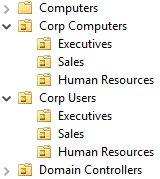

Active Directory contient deux stratégies par défaut : la Default Domain Policy et la Default Domain Controllers Policy. L’image ci-dessous montre chacune d’entre elles et les éléments auxquels Active Directory les relie dans le domaine.

Default Domain Policy

La Default Domain Policy applique les paramètres au niveau du domaine, ce qui affecte tous les utilisateurs et ordinateurs. Même s’il pourrait être tentant d’y définir des paramètres pour tout le domaine, évitez de le faire. La Default Domain Policy devrait servir à définir les paramètres suivants uniquement :

- Stratégie de mot de passe

- Stratégie de verrouillage des comptes de domaine

- Stratégie de domaine Kerberos

Default Domain Controllers Policy

La Default Domain Controllers Policy applique les paramètres aux contrôleurs de domaine de l’environnement Active Directory. Cette stratégie est liée à une unité d’organisation spéciale des contrôleurs de domaine. L’unité d’organisation des contrôleurs de domaine est une UO intégrée et protégée dans laquelle Active Directory place tous les comptes d’ordinateur des contrôleurs de domaine. La Default Domain Controllers Policy devrait uniquement définir les configurations suivantes :

- Stratégie d’attribution des droits utilisateur

- Stratégie d’audit

Conseil n° 2 : Réduisez les GPO au niveau du domaine racine

Comme nous l’avons mentionné dans le conseil précédent, la Default Domain Policy intervient au niveau du domaine racine. Minimisez tous les autres GPO associés au niveau du domaine racine, car ces stratégies s’appliqueront à tous les utilisateurs et ordinateurs du domaine. Si vous avez besoin de définir une autre stratégie au niveau du domaine, créez et liez un nouveau GPO au-dessus de la stratégie par défaut.

Conseil n° 3 : Organisez la structure de votre UO

Une UO bien structurée facilite la gestion et le dépannage de plusieurs stratégies de groupe. En règle générale, évitez de mélanger différents types d’objets Active Directory (utilisateurs et ordinateurs, par exemple) dans la même unité d’organisation. Placez plutôt les utilisateurs et ordinateurs dans des UO distinctes, que vous pouvez même aller jusqu’à organiser par département. La séparation des utilisateurs et des ordinateurs facilite l’application des stratégies destinées spécifiquement aux uns et aux autres, respectivement.

Voici par exemple une structure présentant deux unités d’organisation de premier niveau, une pour les utilisateurs et une pour les ordinateurs. Chaque structure contient des UO propres à certains services.

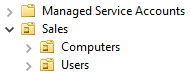

Une autre méthode consiste à attribuer des domaines de premier niveau à chaque service, puis à créer des unités d’organisation distinctes pour les utilisateurs et les ordinateurs. Voici un exemple pour le service commercial.

Conseil n° 4 : Reliez les GPO au niveau racine de l’UO

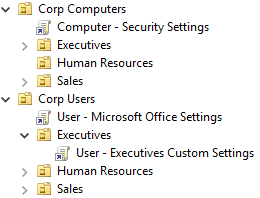

Avec votre structure d’UO en place, vous pouvez commencer à relier les GPO. L’association des GPO au niveau le plus général permet aux UO enfant d’hériter des paramètres. Cette méthode vous évite d’avoir à relier le même GPO à plusieurs UO. L’image ci-dessous montre par exemple le GPO Computer -Security Settings lié à la racine de Corp Computers. Ce GPO s’applique à tous les ordinateurs de l’organisation.

De même, le GPO User - Microsoft Office Settings s’applique à tous les utilisateurs de l’organisation. Toutefois, certains paramètres personnalisés pour l’équipe de direction ne doivent pas s’appliquer à d’autres départements. Par conséquent, vous devez associer le GPO User - Executives Custom Settings à son unité d’organisation, pour empêcher les paramètres de s’appliquer aux autres utilisateurs.

Conseil n° 5 : Évitez de bloquer l’héritage et l’application des stratégies

Bloquer l’héritage des GPO au niveau de l’UO empêche l’application des stratégies de niveau supérieur, comme les stratégies d’une UO parent ou du domaine racine. L’application des stratégies garantit qu’aucune nouvelle règle ne remplace les paramètres et la configuration du GPO.

L’utilisation de l’une ou l’autre de ces méthodes peut compliquer le dépannage. Vous pourriez ne pas savoir qu’une stratégie est bloquée ou qu’une stratégie de niveau supérieur est appliquée. Si une stratégie de niveau supérieur est appliquée, mais qu’elle rencontre un blocage d’héritage, c’est la stratégie appliquée qui l’emporte.

Conseil n° 6 : Préférez la suppression des liens GPO à leur désactivation

Pour retirer un GPO d’une UO, supprimez le lien plutôt que de désactiver le GPO. La suppression d’un lien ne supprime pas le GPO lui-même, cela permet seulement de garantir que les paramètres ne s’appliquent plus. Si vous désactivez un GPO, Active Directory arrête de l’utiliser sur l’ensemble du domaine. Cela peut causer des problèmes pour les objets d’une autre UO, car ces derniers ne reçoivent plus les paramètres.

Conseil n° 7 : Utilisez des noms de GPO explicites

Utilisez des noms explicites qui vous permettront d’identifier rapidement l’objectif du GPO. Dans le conseil n° 4, notez que les noms de GPO commencent par « User » ou « Computer » pour spécifier les paramètres configurés dans la stratégie. Le nom de cette dernière doit ensuite spécifier son intention, comme la configuration de Microsoft Office ou celle des paramètres de sécurité des ordinateurs.

Conseil n° 8 : Désactivez les configurations d’ordinateurs et d’utilisateurs non utilisées

Dans la suite logique du conseil n° 7, si une stratégie contient uniquement des paramètres ordinateur ou utilisateur, désactivez les autres paramètres de configuration. Cette action peut légèrement accélérer le temps de traitement des GPO, car l’ordinateur ou le compte utilisateur n’a pas à se soucier des paramètres qui ne s’appliquent pas.

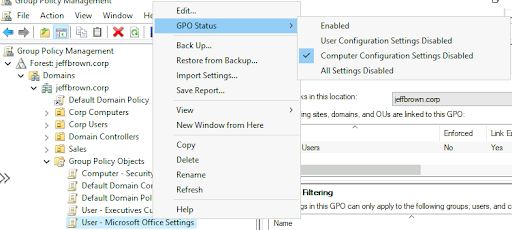

Pour désactiver les paramètres de configuration des utilisateurs ou des ordinateurs :

- Développez la section Objets de stratégie de groupe de la console de gestion des stratégies de groupe.

- Cliquez sur la stratégie avec le bouton droit de la souris et choisissez État du GPO.

- Sélectionnez Paramètres de configuration utilisateur désactivés ou Paramètres de configuration ordinateur désactivés. Dans la capture d’écran suivante, les paramètres de configuration ordinateur sont désactivés au niveau du GPO User - Microsoft Office Settings.

Conseil n° 9 : Simplifiez l’administration avec des GPO plus petits

Évitez de réunir tous les paramètres et toutes les configurations dans un seul grand GPO. Les petits GPO sont plus faciles à gérer, à concevoir et à mettre en œuvre. Comme nous l’avons vu dans les conseils précédents, les GPO ciblent des paramètres spécifiques, comme les paramètres Microsoft Office ou les paramètres de sécurité de l’ordinateur. Voici quelques autres idées de stratégies plus réduites :

- Windows Update

- Paramètres du navigateur

- Paramètres réseau

- Bitlocker

- Applocker

- Règles de pare-feu

Et bien d’autres encore !

Conseil n° 10 : Utilisez les filtres WMI avec parcimonie

Avec les filtres Windows Management Instrumentation (WMI), ciblez les GPO en fonction des attributs des ordinateurs ou des utilisateurs. Dans WMI, les attributs incluent la version ou l’architecture du système d’exploitation (32 ou 64 bits). L’utilisation d’un nombre excessif de filtres WMI ralentit le démarrage de l’ordinateur et la connexion de l’utilisateur, ce qui nuit à son expérience.

Utilisez plutôt des filtres de sécurité GPO. Ils permettent de contrôler les utilisateurs, groupes ou ordinateurs auxquels les paramètres du GPO s’appliquent. Par défaut, toutes les stratégies s’appliquent au groupe Utilisateurs authentifiés, qui réunit tous les utilisateurs authentifiés dans l’unité d’organisation.

Conseil n° 11 : Sauvegardez vos stratégies de groupe

Les stratégies de groupe sont des composants essentiels de votre infrastructure Active Directory, et il faut les traiter comme tels. Sauvegardez donc régulièrement vos stratégies dans le cadre de vos plans de reprise après sinistre. Vous pouvez utiliser des outils tiers ou créer un script PowerShell personnalisé à l’aide de la commande Backup-GPO.

Pour en savoir plus sur l’administration d’Active Directory et PowerShell, consultez le cours d’Adam Bertrams PowerShell and Active Directory Essentials.

Conseil n° 12 : Évitez d’utiliser les dossiers Utilisateurs ou Ordinateurs d’Active Directory

Active Directory contient des dossiers Utilisateurs et Ordinateurs par défaut au niveau du domaine racine. Cependant, ces derniers ne sont pas des unités d’organisation et vous ne pouvez pas y associer de GPO. Le seul moyen d’utiliser des GPO sur ces dossiers est de relier un GPO au niveau du domaine racine, ce que vous devez éviter autant que possible (conseil n° 2).

En parlant de dossiers par défaut, il existe une UO par défaut pour les contrôleurs de domaine que vous devriez utiliser pour conserver les comptes d’ordinateur des contrôleurs de domaine. La conservation de ces comptes dans cette UO garantit que les paramètres spécifiques du contrôleur de domaine sont appliqués de manière cohérente à tous les contrôleurs de domaine de l’environnement.

FAQ sur les stratégies de groupe

Qu’est-ce qu’une stratégie de groupe ?

Une stratégie de groupe est un service Active Directory qui gère les configurations des utilisateurs et des ordinateurs du domaine.

Quels sont les exemples de stratégies de groupe ?

Parmi les exemples de stratégies de groupe, citons la configuration de la sécurité du système d’exploitation, l’ajout de règles de pare-feu ou la gestion d’applications comme Microsoft Office ou un navigateur. Les stratégies de groupe permettent également d’installer des logiciels et d’exécuter des scripts de démarrage et de connexion.

Conclusion

Il s’agit d’un service essentiel qui nécessite une planification et une attention particulière pour garantir la configuration optimale de l’environnement. Dans cet article, vous avez découvert 12 conseils et bonnes pratiques concernant l’utilisation des stratégies de groupe. Même si vous ne rencontrerez pas tous les scénarios, comprendre la raison d’être de certaines pratiques vous permettra de déployer un environnement Active Directory optimal.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.