O brutal alerta de Sam Altman: a falsificação de identidade com tecnologia de IA não é mais uma ameaça futura — é uma realidade.

O CEO da OpenAI acredita que em breve, vozes e vídeos gerados por IA serão utilizados para roubar bancos e cometer fraudes em grande escala, o que chama de risco "extremo" para o sistema financeiro.

E ele não está sozinho. Um novo relatório da Axios destacou a crescente preocupação entre os legisladores a respeito do uso da IA para clonar vozes e rostos no intuito de aplicar golpes, cometer fraudes e roubar identidades. Deixar de tomar uma atitude pode gerar uma catástrofe.

Agora que criminosos ganham a habilidade de imitar vozes, rostos e até mesmo padrões comportamentais com uma precisão impressionante, os métodos tradicionais de verificação de identidade — como senhas, perguntas de segurança ou até mesmo reconhecimento facial — estão se tornando obsoletos rapidamente.

Continue lendo para saber mais sobre o uso indevido de IA e veja como a Varonis ajuda organizações a se defenderem. A Varonis detecta atividade de tentativas de falsificação de identidade com tecnologia de IA, bloqueando o comprometimento de identidade e protegendo dados confidenciais antes que um usuário enganado possa conceder acesso ou fornecer credenciais.

As fraudes com IA estão evoluindo. Será que nós estamos acompanhando essa mudança?

De acordo com o relatório "O custo das violações de dados - 2025" da IBM, atualmente, 16% das violações envolvem criminosos utilizando IA, na maioria das vezes para fins de phishing (37%) e falsificação de identidade (35%).

Esses ataques não são só mais convincentes; são mais rápidos e mais baratos de executar. A IA generativa reduziu o tempo necessário para elaborar um e-mail de phishing ou um roteiro para uma ligação. O que antes levava 16 horas agora leva apenas cinco minutos.

O impacto financeiro é expressivo. As violações de dados com IA custam uma média de US$ 4,49 milhões às organizações. Esses ataques frequentemente burlam sistemas de detecção tradicionais pois exploram a confiança humana. Assim, tornam-se mais difíceis de detectar e mais prejudiciais quando bem-sucedidos.

A recente onda de violações relacionadas ao Salesforce e orquestrada pelo Scattered Spider (UNC3944) e o UNC6040 (também conhecido como ShinyHunters) é um exemplo alarmante dessa mudança. Esses grupos não precisaram arrombar a porta — eles convenceram alguém a abri-la.

Segurança de identidade e segurança de dados: sua última defesa

Apenas se prevenir não é suficiente. Sempre haverá usuários que serão enganados por vídeos e áudios falsos convincentes. As equipes de segurança precisam operar como se uma violação já tivesse ocorrido.

As organizações devem, então, ser capazes de detectar e conter riscos relacionados à IA para minimizar rapidamente os danos e o impacto de uma violação. Isso requer uma abordagem em camadas:

- Segurança de identidade moderna: implementar autenticação resistente a phishing (por exemplo, chaves de acesso), garantir o gerenciamento do ciclo de vida das credenciais e monitorar identidades humanas e não humanas. Se um usuário fornecer, por engano, suas credenciais ou informações durante uma ligação, o invasor teoricamente não será capaz de contornar essas medidas.

- Fundamentos da segurança de dados: os dados confidenciais devem ser protegidos por criptografia, controles de acesso e gerenciamento de chaves. Soluções de segurança de dados com reconhecimento de IA podem detectar padrões de acesso anômalos e impedir a exfiltração. Para os usuários, não deve haver a possibilidade de compartilhar dados altamente confidenciais com usuários externos por e-mail, mesmo que acreditem estar respondendo a um pedido do CEO.

- Controle do raio de exposição: 90% das organizações têm arquivos confidenciais do M365 expostos a todos os funcionários. Ataques feitos com deepfakes e clonagem de voz são bem-sucedidos quando conseguem obter acesso a uma conta com privilégios extensos e abrangentes. Ao automatizar a remediação de permissões, os invasores não conseguirão o acesso amplo que desejam após o acesso inicial.

Violações de dados são inevitáveis, mas os danos não precisam ser. Organizações que utilizam IA e automação amplamente em todo o seu ciclo de vida de segurança economizam, em média, US$ 1,9 milhão por violação e levam 80 dias a menos para resolver incidentes.

Essas soluções aceleram a detecção, reduzem a fadiga de alerta e permitem respostas mais rápidas e precisas. Além disso, essas soluções também ajudam as equipes de segurança a expandir suas iniciativas sem aumentar o número de funcionários, o que é crucial em um setor que enfrenta uma escassez persistente de talentos.

Como a Varonis ajuda a impedir fraudes de identidade com IA antes da propagação

À medida que criminosos usam IA para se passar por líderes seniores ou outras autoridades e exfiltrar dados sensíveis, é preciso que as organizações usem mais do que apenas firewalls e MFA. As organizações precisam ter visibilidade em tempo real para saber quem está acessando o quê e determinar se esse acesso é justificado ou não.

É aí que a Varonis entra em ação:

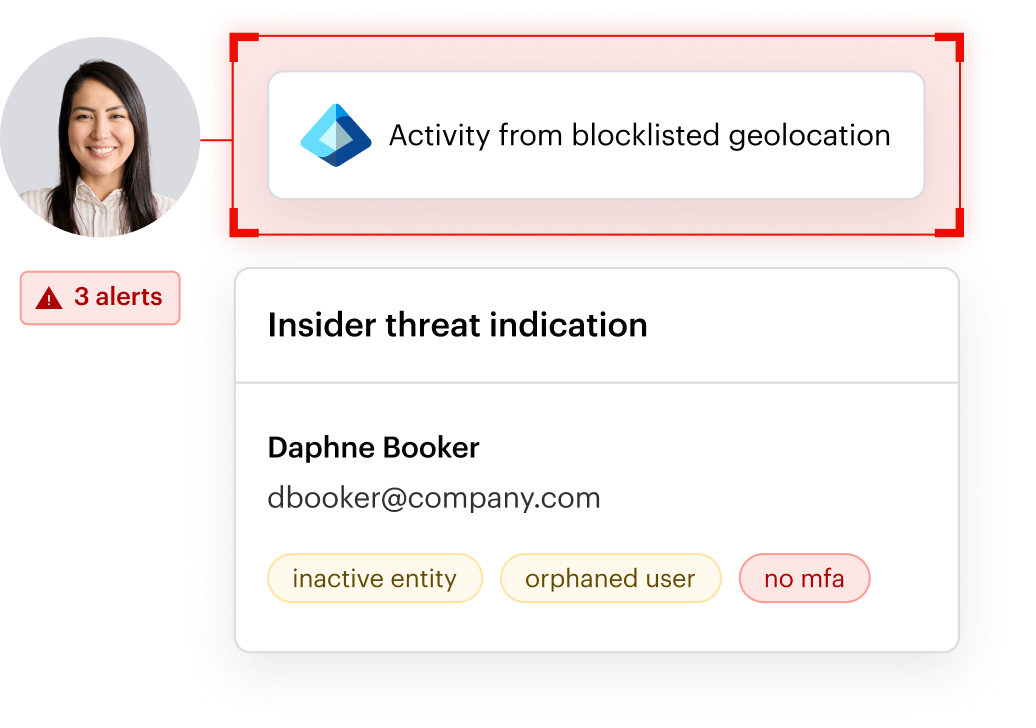

- Detecção de e resposta a ameaças de identidade (ITDR): a Varonis monitora o comportamento do usuário continuamente e sinaliza atividades suspeitas, por exemplo um usuário que acessa repentinamente grandes volumes de arquivos confidenciais ou faz login de locais incomuns. Isso é essencial quando os criminosos usam deepfakes para roubar credenciais e “fazer login” em vez de “invadir”.

Detecte uma conta comprometida por vishing ou deepfake com uma solução de ITDR robusta.

Detecte uma conta comprometida por vishing ou deepfake com uma solução de ITDR robusta.

- Segurança centrada em dados: nossa Plataforma de Segurança de Dados líder do setor não só descobre e classifica automaticamente dados confidenciais, mas também mapeia quem tem acesso a esses dados e como essas pessoas os utilizam. Se um usuário for comprometido e sua atividade mostrar que está acessando algo que não deveria, a Varonis bloqueia a ameaça em tempo real e alerta a organização.

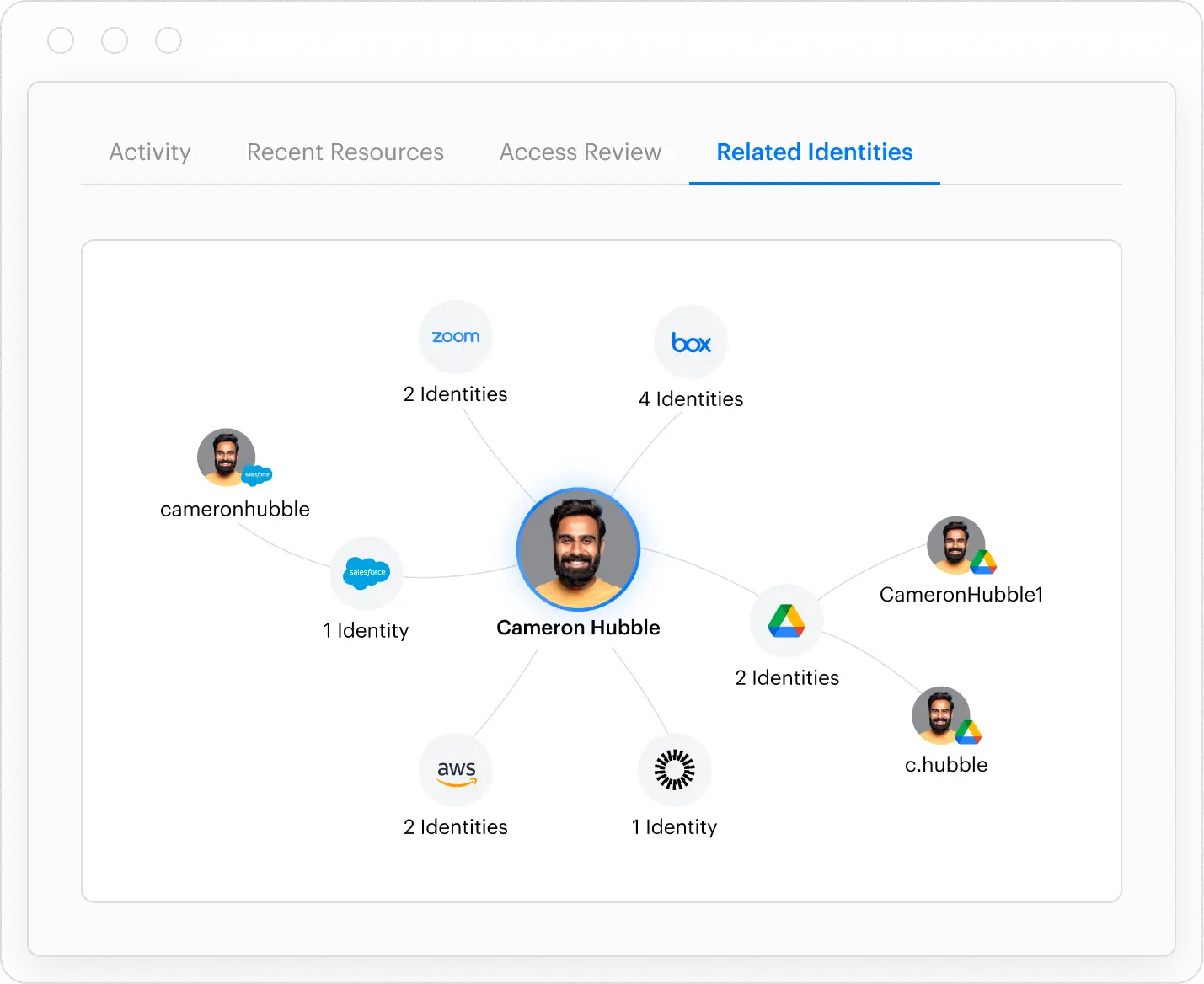

- Resolução de identidade: a Varonis mapeia de forma integrada as contas para uma única pessoa em todo o ecossistema de uma organização e correlaciona os papéis, as associações e as permissões. Em seguida, a visibilidade é aprimorada, usando técnicas comprovadas de aprendizado de máquina para classificar quais contas associadas ao usuário são privilegiadas, executivas, de serviço, externas ou não humanas e de máquina. Assim, as equipes de segurança podem facilmente compreender e interromper o acesso a dezenas de recursos na nuvem quando um usuário é vítima de um ataque de vishing.

Mapeie identidades e usuários em vários ambientes na nuvem e on-premises.

Mapeie identidades e usuários em vários ambientes na nuvem e on-premises.

- Resposta automatizada: quando uma ameaça é detectada, a Varonis automaticamente coloca os usuários em quarentena, revoga o acesso ou pode acionar fluxos de trabalho de resposta a incidentes, minimizando os danos antes que eles se espalhem.

Em um mundo onde criminosos podem falsificar sua voz, seu rosto e suas credenciais, a Varonis oferece a visibilidade e o controle para detê-los antes mesmo de apertarem "play".

Não espere que o deepfake se torne um problema para você cuidar

Os invasores estão usando ferramentas de IA generativa para clonar vozes, forjar vídeos e manipular confiança em grande escala. A questão não é "se" a sua organização será alvo; é "quando".

Agora é o momento de agir. Audite sua exposure, fortaleça sua postura de segurança de identidade e sua postura de segurança de dados e crie resiliência na estratégia de resposta a violações.

Receba um relatório de risco de dados gratuito. Em menos de 24 horas, você terá uma visão clara e baseada em riscos acerca dos seus dados mais importantes e terá um caminho assertivo para a correção automatizada.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.