A maioria das empresas não realiza uma avaliação de risco de dados, impactando diretamente em uma falta de visibilidade e clareza em relação à localização de seus dados confidenciais e, principalmente, não permitindo o estabelecimento de uma postura de segurança mais eficiente.

Mas é exatamente aí que a Avaliação de Risco de Dados (DRA) se mostra extremamente crítica. O DRA é uma revisão abrangente dos ativos de dados que pode ajudar uma organização a descobrir, classificar e rotular dados críticos criados, armazenados e movimentados em ambientes de nuvem ou locais.

Essencialmente, é possível olhar para a avaliação de risco de dados e soluções de segurança como uma pizza. A maioria das pessoas tem acesso aos ingredientes básicos necessários para criar a massa (farinha, água e sal), cobertura e um forno para assar, mas o que é feito com esses ingredientes que faz a diferença entre uma fatia comprada em um bar na rua e uma pizza que encontrada em um restaurante cinco estrelas.

Essa mesma analogia funciona com a segurança na nuvem e com a realização de uma avaliação de risco de dados. O que importa é a qualidade da avaliação, da preparação e da apresentação.

A avaliação de risco Varonis reúne diferentes ingredientes, como o apetrechamento de informações privadas e o entusiasmo dos princípios de confiança zero, de forma precisa e apetitosa. A avaliação da Varonis posiciona a sensibilidade dos dados juntamente com a exposição, por isso, e considerada a avaliação de risco de dados mais avançada do mercado, e totalmente gratuita.

Em menos de 24 horas, é possível ter uma visão baseada em risco dos dados mais importantes e um caminho claro para a correção automatizada. Além disso, a equipe de TI da organização tem acesso a um analista de resposta a incidentes dedicado e acesso total à plataforma Varonis SaaS durante o processo, sem compromisso.

Neste artigo, o funcionamento do DRA Varonis será detalhado, mostrando como ele trabalha e como os dados em risco são descobertos. Além disso, algumas recomendações práticas para a correção de possíveis vulnerabilidades serão apresentadas.

Quais desafios justificam a avaliação de risco de dados

Não dá para esperar que uma violação de dados ocorra para, só então, realizar uma avaliação de risco de dados. Entretanto, há diversos desafios que as empresas enfrentam quando se trata de criar um programa de segurança robusto:

- Classificar e rotular dados confidenciais e corrigir uma exposição que pode levar a uma violação

- Implementar esforços de remediação de dados, que são difíceis de realizar com uma equipe pequena

- Realizar um monitoramento eficiente do uso de dados e alerta sobre atividades anormais.

- Quantificar a postura de segurança de dados e mostrar o progresso

- Lidar com subunidades que operam de forma independente — há necessidade de construir um programa unificado de segurança de dados

- Realizar auditorias de conformidade manuais e incompletas

Descobrir, classificar e rotular manualmente dados confidenciais internamente é trabalhoso. A Varonis pega os pontos fracos e transforma em resultados automatizados. Para isso, os sistemas são avaliados com foco na sensibilidade, nas permissões e na atividade, permitindo:

- Fornecer visibilidade em tempo real

- Reduzir o raio de explosão

- Oferecer detecção e resposta proativa a ameaças

- Simplificar a conformidade

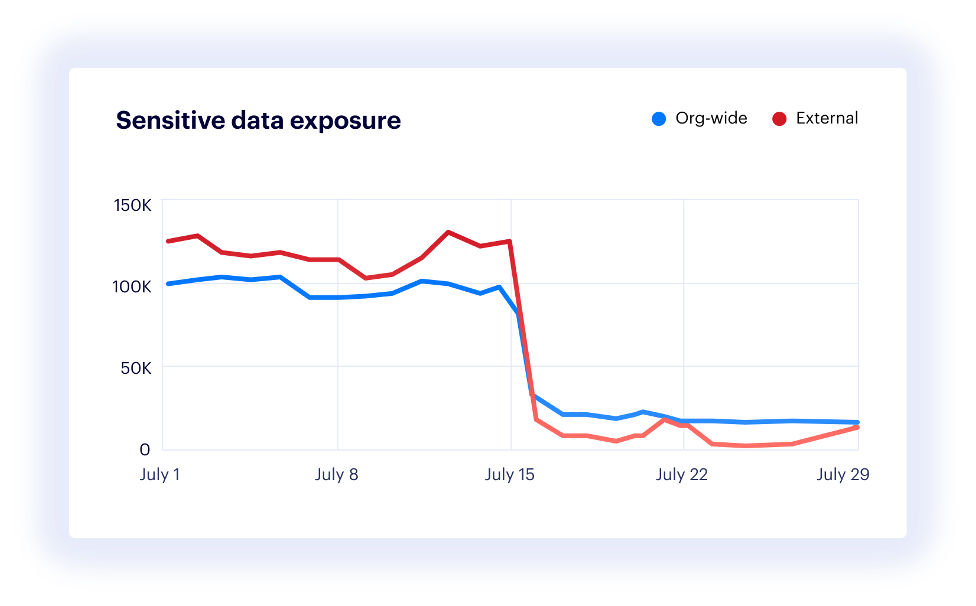

A Varonis eliminou automaticamente quase 100% da exposição de dados externos e de toda a organização nos primeiros 90 dias de uso da plataforma de segurança de dados Varonis

Outro desafio enfrentado por muitas organizações é entender em quantos locais os dados residem, incluindo aplicativos de terceiros, sistemas de CRMs, como o Salesforce, entre outros. Com a avaliação de risco de dados Varonis, dezenas de fontes de dados adicionais são conectadas e a configuração da plataforma leva apenas alguns minutos.

Uma olhada nas descobertas críticas do DRA Varonis

Depois da avaliação e análise da segurança de dados da organização, as descobertas críticas que podem levar a uma violação de dados é destacada, fornecendo exemplos concretos e específicos antecipadamente.

No relatório, por exemplo, o ambiente geral de uma empresa fictícia que inclui o Microsoft 365, Active Directory, Entra ID (AZURE AD), Salesforce, Windows File Share e Google Workspace é avaliado.

E os quatro principais riscos encontrados e divulgados no relatório mostram:

- Os relatórios de remuneração de RH foram compartilhados publicamente por meio de links para “qualquer pessoa”

- 332 usuários do Salesforce tinham privilégios desnecessários de exportação de relatórios

- Um usuário externo era superadministrador no Google Workspace

- Um assistente de marketing acionou um alerta de acesso anormal aos dados

Para cada risco, a Varonis fornece uma visão geral detalhada do sistema afetado, tipo de risco, controle NIST, uma visão detalhada das observações e recomendações sobre como minimizar ainda mais o risco.

De acordo com dados do relatório, é necessário examinar mais detalhadamente um usuário externo ter acesso de superadministrador no Google Workspace. Nessa análise, a equipe Varonis descobriu que um fornecedor externo usou uma conta pessoal do Gmail para acessar a conta do Google Workspace da organização.

Este usuário não tinha direitos de superadministrador e não possuía a identificação multifator (MFA) habilitada. Sua atividade díspar gerou um alerta informando que a conta era considerada de risco extremamente alto.

A recomendação em casos parecidos é incluir a aplicação imediata do MFA na cota e adicioná-la em uma lista de observação. Também é necessário revisar as atividades, os direitos e as identidades relacionadas dos últimos 30 dias para decidir se esse usuário externo realmente precisa dos direitos de superadministrador.

Outros fornecedores de avaliação de risco de dados dirão onde está o problema, mas, ao contrário da Varonis, eles não fornecem recomendações práticas para corrigir os riscos antecipadamente. O processo de avaliação da Varonis não se limita apenas à identificação dos riscos, mas também ao fornecimento de resumos detalhados da postura de segurança de dados, ambiente de nuvem, riscos de colaboração, detecção de ameaças entre outros.

Postura de segurança de dados

Para minimizar o risco de violação de dados, é crucial que a organização tenha visibilidade e controle em tempo real sobre o patrimônio de dados em rápida transformação, com classificação unificada, detecção de ameaças e aplicação de políticas.

A avaliação de risco de dados Varonis inclui uma visão geral dos dados confidenciais espalhados por vários serviços de nuvem e armazenamento de dados locais. Após a avaliação, a organização recebe um relatório e gráficos gratuitos que mostram os locais de maior exposição.

Parte da avaliação é dedicada à descoberta e classificação de dados — que transmite os principais padrões confidenciais e diferentes tipos de dados confidenciais encontrados no ambiente e no detalhamento da exposição dos dados armazenados. Isso também destaca os diferenciais da avaliação de risco de dados Varonis, sua precisão, escala e todas as políticas integradas em diferentes categorias, como PII, credenciais, segredos, padrões e políticas.

O poder da classificação de dados Varonis inclui:

- Atenção aos quatro principais tipos de dados por volume: PCI-DDS, senhas, PII e números importantes

- Verificação verdadeiramente incrementada para descoberta eficiente e escalável em conjuntos de dados massivos

- Políticas de classificação unificadas em todos os armazenamentos de dados suportados

- Testes em ambientes de vários petabytes

- Escopo de digitalização e amostragem personalizáveis

Para organizações que precisam cumprir políticas governamentais como LGPD ou GDPR, os esforços de classificação também incluem a localização de dados perdidos e a identificação de riscos de conformidade. No exemplo de avaliação de risco de dados citado acima, foram encontrados registros privados de cidadãos da União Europeia em um locatário do Microsoft 365 hospedado nos Estados Unidos.

O caminho para a remediação com a Varonis

Depois de detalhar todas as ações sobre onde e quais os riscos que a organização está correndo, é hora de mostrar especificamente como a Varonis pode ajudar.

Detecção e resposta a ameaças

O monitoramento em tempo real e a detecção de ameaças baseada em comportamento da Varonis são habilitados em cada sistema no escopo durante o período de avaliação. Os modelos de IA utilizados pela Varonis são treinados em mais de 800 milhões de eventos para aprender o comportamento único de usuários e dispositivos no ambiente da empresa.

Com os benefícios da modelagem de ameaças desenvolvida para toda a base de clientes SaaS da Varonis, e com a ajuda da plataforma de segurança de dados, a equipe pode detalhar alertas e incidentes de alta fidelidade envolvendo contas de serviço comprometidas, arquivos modificados por serviços de backup, usuários não autorizados entre outros.

Eventos são enriquecidos com contexto centrado em dados

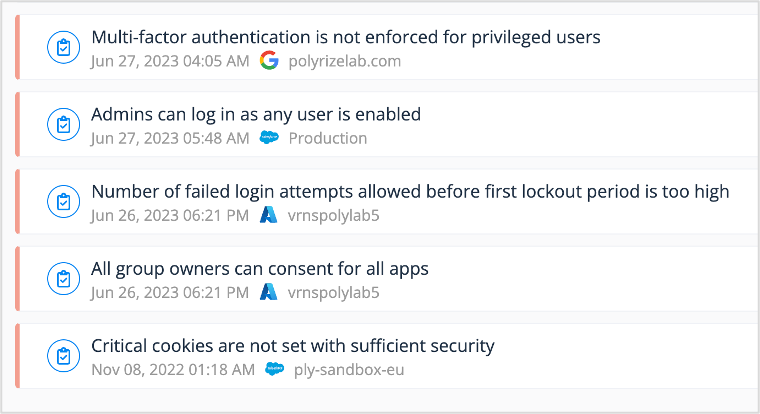

Riscos de configuração

A Varonis verifica continuamente as configurações do sistema nas plataformas SaaS e IaaS das organizações para identificar configurações arriscadas ou determinar se alguma configuração saiu do estado desejado. Com isso, a equipe de segurança cibernética da empresa, recebe um resumo das cinco configurações incorretas de maior gravidade descobertas durante a avaliação, detalhes completos e recomendações para cada uma delas, que podem ser encontrados na IU da Varonis.

Veja configurações incorretas críticas de SaaS e IaaS instantaneamente

Riscos de aplicativos de terceiros

A página de avaliação de risco de terceiros mostra os aplicativos conectados aos sistemas importantes analisados. Especificamente, a seção mostra quantos aplicativos de terceiros estão instalados e quais apresentam riscos, estão inativos ou não foram verificados. Com isso, é possível recomendar a revogação de atribuições de aplicativos inativos dependente do uso e do nível de risco.

Risco de identidade

Compreender o risco de identidade para seus utilizadores e organização é outra prioridade durante a avaliação de risco de dados. A Varonis analisa a postura de segurança para vários sistemas para fornecer exemplos concretos de onde o risco é mais prevalente. Isso inclui:

- Postura de monitoramento de segurança do Active Directory

A Varonis verifica os serviços de diretório local e na nuvem da empresa e detecta configurações fracas que podem fornecer caminhos para os invasores. Esses riscos são atualizados em tempo real nos painéis da Varonis e ajudarão a priorizar os esforços de proteção do AD.

Para isso, eventos em serviços de diretório são monitorados e correlacionados a ações em eventos centrados em dados coletados de plataformas de colaboração e armazenamento de dados. No momento da avaliação, a Varonis destaca quais alterações foram realizadas fora da janela de controle de alterações.

- Postura de segurança do Entra ID

A postura do Entra ID é continuamente monitorada e avaliada pela Varonis. Configurações incorretas e arriscadas aparecem nos painéis e relatórios, permitindo que permissões de aplicativos que acessam a dados não autorizados tenham suas permissões revisadas. - Usuários externos e contas pessoais arriscadas

A Varonis identifica automaticamente contas relacionadas usando um algoritmo proprietário. No exemplo abaixo, um usuário administrador do Google Workspace usa uma conta pessoal do Gmail sem MFA. Ele está conectado a diversas identidades nos ambientes da organização (na simulação de avaliação de risco de dados citada acima) e tem vários pseudônimos — uma mistura de contas corporativas e pessoais

A avaliação de risco de dados Varonis revela as permissões excessivas de contas de administrador e lacunas e exclusão, como contas de usuários inativas que ainda têm acesso aos dados, como parte da análise de riscos de identidade.

Risco do Salesforce

O Salesforce é uma plataforma única, com riscos únicos, por isso a Varonis oferece uma avaliação de risco de dados específica para o Salesforce para todos os clientes e clientes em potencial que desejam avaliar a plataforma.

No exemplo acima, concentrado na exposição de dados, compartilhamento externo no Salesforce e configurações incorretas, algumas descobertas significativas foram feitas pela equipe do Varonis Threat Labs relacionadas à plataforma. Descubra como funciona a avaliação de risco de dados do Salesforce e baixe o relatório de amostra agora.

O que estão falando sobre a análise de risco de dados Varonis

Até o momento, a Varonis conduziu inúmeras análises de risco e conta com a confiança de milhares de organizações. Aqui está o que alguns dos clientes disseram:

“Obtenha a Avaliação de Risco de Dados. Ela lhe dá uma visão profunda para confirmar onde você está em risco no seu ambiente. Ela também lhe dá um ativo visível e tangível para justificar a solução para o gerenciamento, para que possa dizer: ‘Isso é onde estamos… e é aqui que precisamos estar’.” CISO da indústria de eventos.

“Sabíamos que havia problemas, mas não tínhamos números concretos para mostrar às lideranças sobre o que estávamos falando. A Avaliação de Risco de Dados Varonis nos deu a munição que precisávamos para mostrar ao nosso conselho de administração os riscos que corríamos em nosso ambiente.” — Gerente de Segurança da Informação na indústria de manufatura.

“Obtenha a avaliação de riscos de dados. Você verá o quanto se beneficiará de ter a Varonis na sua pilha de segurança. Pensávamos que estávamos cobrindo tudo, mas a avaliação mostrou de risco e nos ajudou a tomar as medidas necessárias para mitigar esse risco.” — Analista de segurança da informação de um governo estadual dos Estados Unidos.

“Estávamos tentando controlar todos os dados em nossos servidores. Pensávamos que sabíamos onde eles estavam, mas uma avaliação de risco de dados revelou muitas informações que não conhecíamos. Não sabíamos que tínhamos tantas pastas com permissões abertas”. — Analista de segurança da informação de um governo dos Estados Unidos.

“A Varonis sinalizou todos esses dados que tinham quase uma década e nos alertou sobre áreas de riscos. A avaliação de risco nos alertou sobre a quantidade de PII e outros dados que mantínhamos.” — Administrador de sistema de segurança no setor educacional. Leia o estudo de caso.

Além da avaliação

A avaliação é totalmente gratuita e permite que as organizações experimentem os vários recursos da plataforma de segurança de dados SaaS da Varonis.

Os serviços de valor agregados incluem acesso a uma equipe global de resposta proativa a incidentes, que irá investigar, conter e erradicar ameaças, além de alertar quando uma resposta for necessária. Os problemas serão encaminhados pela equipe forense para o Varonis Threat Labs em segundo plano, equipe que entrará em contato apenas quando necessário, permitindo que a equipe de TI e segurança da organização possa se dedicar às tarefas do dia a dia.

A Varonis também fornece avaliações de risco contínuas para preparação contra ransomware, suporte pré-auditoria e testes de superfície de ataque para os clientes, além de análises trimestrais de negócios.

O cliente Varonis tem uma equipe dedicada de sucesso do cliente que se reunirá regularmente para revisar metas, quantificar o valor e discutir o roteiro para fortalecer constantemente a postura de segurança de dados. Os dados também serão monitorados proativamente para impedir ameaças e realizar verificações rotineiras a integridade do sistema.

Além disso, a Varonis fornece treinamento online para usuários ilimitados e cursos de certificação, créditos CPE e as boas-vindas a uma comunidade com mais de 40 mil usuários Varonis.

“A Varonis é a melhor escolha para organizações que priorizam a visibilidade profunda de dados, recursos de classificação e correção automatizada para acesso a dados.” — Forrester Wave™: Data Security Platforms, Q1 2023

Ao concluir a avaliação de risco de dados com a Varonis, a organização ganha muito mais do que um documento sobre onde os riscos podem estar. A Varonis é a única fornecedora de segurança de dados disposta a compartilhar uma amostra da avaliação porque confia que qualquer outra avaliação disponível no mercado atual não são comparadas às realizadas por ela.

Portanto, reduza o seu risco sem correr nenhum e comece hoje mesmo com a nossa avaliação de risco de dados gratuita.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.

-1.png)