Uma empresa moderna depende de dados para alimentar tudo, desde decisões operacionais até iniciativas estratégicas. As organizações recorrem cada vez mais a plataformas de dados em nuvem como a Snowflake para contar com dimensionamento, desempenho e flexibilidade.

No entanto, muitas equipes de segurança corporativa supõem erroneamente que, como o Snowflake é um sistema seguro, não precisam tomar nenhuma medida para proteger seus dados no software. Na realidade, os dados do Snowflake estão vulneráveis se as medidas de segurança adequadas não forem tomadas.

Em 2024, uma campanha em grande escala direcionada aos usuários do Snowflake resultou em vazamentos de dados em cerca de 165 empresas. Neste artigo, discutiremos o modelo de responsabilidade compartilhada e como você pode proteger seus dados confidenciais do Snowflake para evitar vazamentos de dados.

Quem é responsável pela segurança dos dados na sua instância do Snowflake?

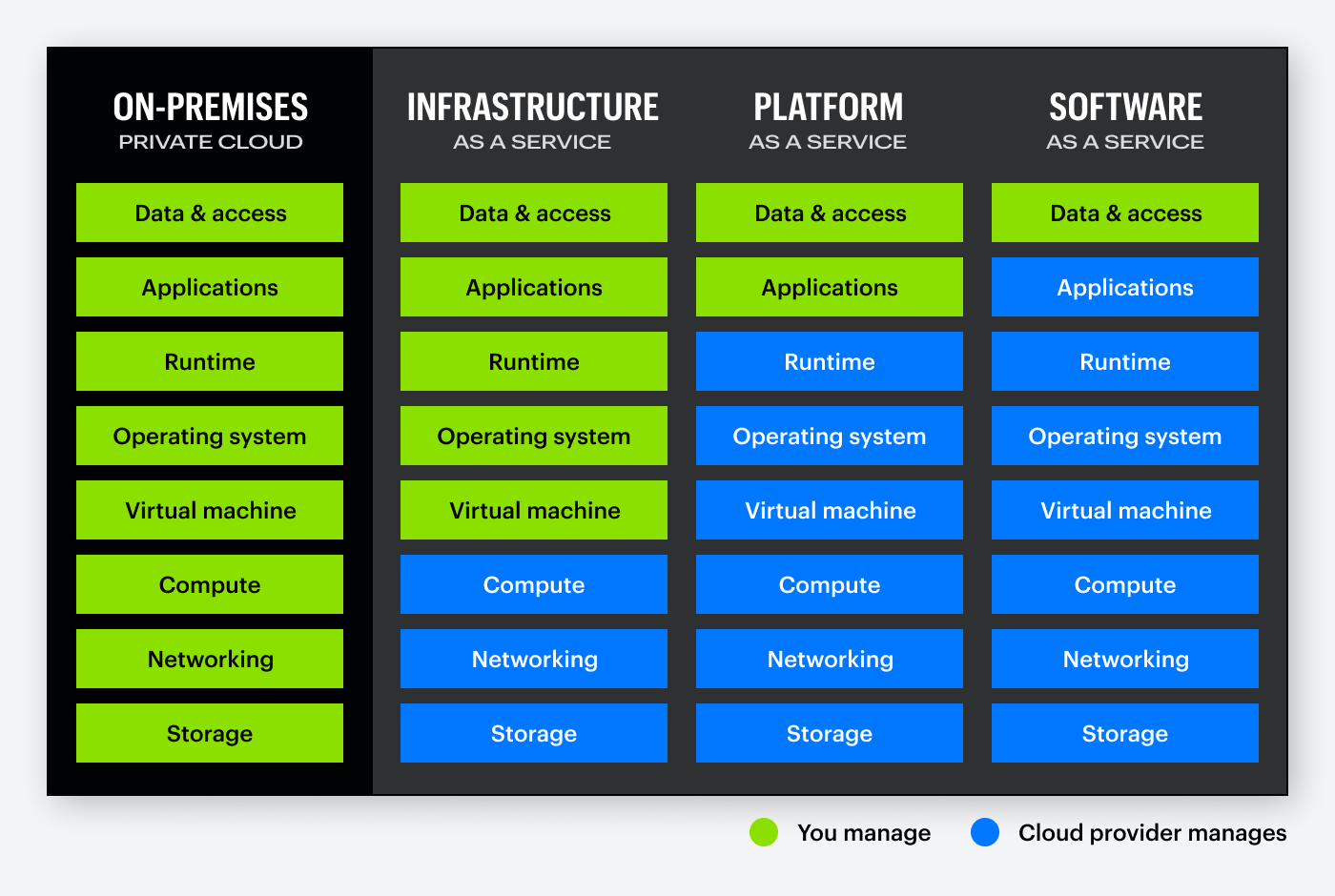

Como a maioria das plataformas de nuvem, o Snowflake utiliza um modelo de responsabilidade compartilhada no que diz respeito à segurança de dados.

O Snowflake mantém uma segurança robusta para a plataforma subjacente, incluindo a segurança da infraestrutura, a criptografia de dados em repouso e em trânsito, e o fornecimento de mecanismos de controle de acesso. No entanto, é responsabilidade dos clientes utilizar os controles de acesso do Snowflake e outras ferramentas para assegurar que eles:

- Permitam que apenas as pessoas certas acessem a instância do Snowflake

- Identifiquem todos os dados confidenciais e tratem-os de forma a cumprir as políticas governamentais e corporativas

- Ajuste o acesso aos dados para que cada usuário do Snowflake possa acessar apenas os dados de que necessita (privilégio mínimo)

Traditional shared responsibility model

Traditional shared responsibility model

O Snowflake oferece recursos nativos de governança e segurança de dados, como controle de acesso baseado em função, monitoramento de uso, segurança em nível de coluna e linha e políticas de rede. Ele também oferece suporte a login único (SSO) e autenticação multifatorial (MFA).

No entanto, as organizações com ambientes complexos do Snowflake enfrentam dificuldades para proteger seus dados do Snowflake usando apenas esses recursos nativos porque:

- A classificação dos dados é manual e não é dimensionável.

- Funções e permissões são complexas, levando ao excesso de permissões e exposure de dados.

- Os logs requerem um processamento significativo para detectar, de forma eficaz, acessos maliciosos e anormais.

As organizações são forçadas a criar processos de segurança pontuais ou a aceitar a falta de visibilidade sobre onde seus dados confidenciais estão localizados, o acesso excessivamente amplo dos usuários e a incapacidade de detectar atividades maliciosas, como ameaças internas e credenciais comprometidas.

O que é complexo na segurança dos dados do Snowflake?

É difícil determinar quais dados são sensíveis

O Snowflake não possui capacidades robustas de classificação de dados nativos para descobrir e classificar automaticamente informações sensíveis. Os administradores devem contar com as tags e os comentários do Snowflake para classificar e marcar manualmente bancos de dados, esquemas, tabelas e colunas.

No Snowflake, as tags devem ser aplicadas manualmente

No Snowflake, as tags devem ser aplicadas manualmente

Esses processos manuais tornam-se completamente impraticáveis até mesmo para ambientes de médio porte do Snowflake.

É difícil alcançar e manter o privilégio mínimo

No Snowflake, os papéis definem tanto o conjunto de objetos que um usuário pode acessar quanto o conjunto de privilégios (CRUD - Criar, Ler, Atualizar, Excluir) que os usuários têm para cada objeto.

As funções podem ser concedidas aos usuários e também a outras funções, criando cadeias de herança com permissões em cascata. Um usuário obtém as permissões das funções atribuídas a ele, bem como todas as permissões de todas as funções concedidas às funções que foram atribuídas ao usuário.

Hierarquia de funções do Snowflake.

Fonte: Snowflake

Hierarquia de funções do Snowflake.

Fonte: Snowflake

Os aspectos mais desafiadores dos controles de acesso do Snowflake são:

- Herança multinível: As permissões podem se propagar por várias camadas de funções

- Vários caminhos de herança: os usuários podem receber o mesmo privilégio através de diferentes combinações de funções.

- Agregação de privilégios: as permissões efetivas são a soma de todos os privilégios herdados.

- Mudanças dinâmicas de funções: à medida que as funções evoluem ao longo do tempo, o impacto das decisões de provisionamento anteriores torna-se cada vez mais difícil de rastrear.

- Privilégios em nível de objeto: diferentes privilégios no mesmo objeto (SELECT vs. MODIFY) criam complexidade adicional.

- Privilégios futuros: o Snowflake permite conceder privilégios em objetos futuros dentro de um esquema, criando padrões de acesso imprevisíveis à medida que novos objetos são criados.

Exemplo: Como funções aninhadas levam a permissões não intencionais

- Digamos que temos um analista de dados que precisa acessar os dados de marketing, então ele recebe a função MARKETING_ANALYST.

- Em algum momento, a organização cria uma função CAMPAIGN_MANAGER que inclui a função MARKETING_ANALYST por conveniência (ou seja, menos caixas de seleção para objetos e privilégios a serem marcados durante o processo de criação da função).

- Nosso analista de dados trabalha em um painel de marketing do Tableau conectado ao Snowflake e precisa acessar os dados da campanha para criar métricas de desempenho e visualizações, então ele também recebe a função CAMPAIGN_MANAGER.

- O departamento de marketing decide executar campanhas hiperdirecionadas que utilizam dados PII para uma segmentação mais granular. Eles adicionam acesso adicional aos dados pessoais identificáveis do cliente à função CAMPAIGN_MANAGER.

Consequência não intencional: o nosso analista de dados agora tem acesso a dados PII que ele nunca solicitou e do que provavelmente nem está ciente.

Esse cenário não é teórico — acontece o tempo todo em grandes empresas, onde as estruturas de funções evoluem organicamente ao longo do tempo. A equipe de marketing estava simplesmente tentando viabilizar campanhas mais eficazes, sem intenção maliciosa ou consciência das implicações de segurança.

No entanto, o resultado é uma clara violação dos princípios do privilégio mínimo que a organização deve manter sob o modelo de responsabilidade compartilhada. Além disso, pode constituir uma violação do GDPR e de outras regulamentações de privacidade de dados, potencialmente sujeitando a empresa a multas e danos à reputação.

O excesso de permissões é um problema ainda maior na era da IA

À medida que as organizações adotam o aprendizado de máquina e a IA, o excesso de permissões se torna uma ameaça imediata, em vez de um risco potencial. Antes da era da IA, um usuário com permissão excessiva talvez nunca acessasse os dados confidenciais aos quais não deveria ter acesso.

A maioria das pessoas geralmente acessa apenas o que precisa para suas tarefas imediatas, deixando as permissões excessivas sem uso. A IA aumenta muito as chances de que o acesso com permissão excessiva leve à exposure:

- A IA consome todos os dados que pode acessar: ao contrário dos humanos, os sistemas de IA analisam sistematicamente todos os dados que podem acessar, garantindo virtualmente que o acesso com permissão excessiva resultará na exposure de dados confidenciais.

- A IA reconhece padrões em conjuntos de dados: a IA identifica relações entre pontos de dados aparentemente não relacionados que a maioria das pessoas não perceberia, potencialmente revelando insights sensíveis de dados que parecem não ser sensíveis.

- A IA armazena os dados que analisa: quando um sistema de IA processa os dados, eles se tornam parte de seu conhecimento e criam uma exposure duradoura além do acesso inicial.

- A IA processa dados em grandes volumes: como um agente de IA com permissões excessivas processa dados muito mais rapidamente do que uma pessoa com permissões excessivas, os dados confidenciais são expostos em uma escala e velocidade tremendas.

Na era da IA, a exposure de dados devido a permissões excessivas não é mais um risco, mas sim uma certeza. Se um sistema de IA puder acessar dados confidenciais, ele irá acessar, processar, armazenar e expor.

Assim, para organizações que operam sistemas de IA com dados do Snowflake, tratar usuários com permissões excessivas é um imperativo urgente, em vez de um exercício de redução de riscos/conformidade.

É difícil identificar padrões de acesso a dados maliciosos ou anormais

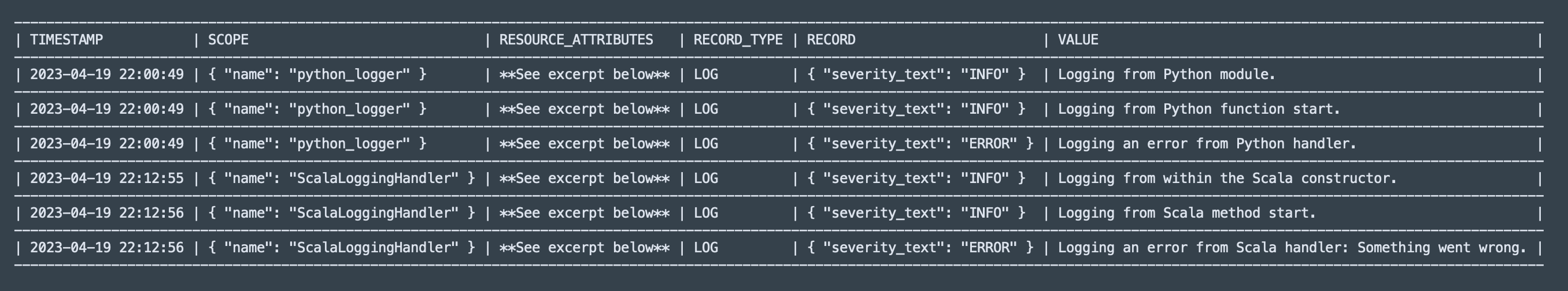

Embora o Snowflake forneça logs extensos que abrangem consultas, histórico de eventos de acesso em nível de objeto e histórico de login, cabe ao cliente interpretar os dados de logs para identificar o que é normal, o que é incomum e o que é malicioso. No entanto, isso é extremamente difícil de fazer, especialmente em grandes implantações do Snowflake.

Os logs brutos do Snowflake requerem processamento e análise para revelar insights úteis

Os logs brutos do Snowflake requerem processamento e análise para revelar insights úteis

Existem três desafios principais:

- Grande volume de logs: grandes organizações lidam com centenas de milhares de consultas por dia em milhares de objetos.

- Sem percepção contextual: embora o Snowflake ofereça logs extremamente abrangentes, ele não correlaciona diferentes tipos de eventos, como consultas, logins e acesso a dados. Ele também não tem metadados sobre os eventos de acesso.

- Barreiras técnicas: embora muitos dos dados estejam tecnicamente disponíveis, é necessário muito tempo e esforço de engenharia e análise de dados para identificar padrões anormais de acesso a dados e criar alerts úteis.

Como a Varonis ajuda as organizações a proteger seus dados do Snowflake

A Varonis capacita as equipes de segurança e os administradores de dados a identificar dados sensíveis, alcançar e manter o menor privilégio, e detectar e prevenir atividades não autorizadas em ambientes Snowflake.

A Varonis oferece às organizações segurança, visibilidade e controle completos sobre dados confidenciais no Snowflake, fornecendo as capacidades automatizadas necessárias para proteger os dados do Snowflake em escala empresarial. A Varonis ajuda as organizações:

#1 Identificar dados confidenciais

A Varonis utiliza modelos avançados de IA e correspondência de padrões para descobrir e classificar automaticamente dados sensíveis em todos os bancos de dados, esquemas, tabelas e colunas do Snowflake. Estão incluídos dados estruturados que podem não estar claramente rotulados como sensíveis, como campos personalizados, tabelas derivadas, dados que se tornam sensíveis quando combinados com outros conjuntos de dados, bem como dados não estruturados, como campos de texto livre e armazenamentos de arquivos.

A classificação de IA identifica novos tipos de dados, enquanto nossa biblioteca abrangente de mais de 100 políticas de classificação prontas para uso identifica com eficiência PII, PHI, dados financeiros e outras informações regulamentadas.

Identifique dados confidenciais automaticamente

Identifique dados confidenciais automaticamente

2. Garantir que os usuários possam acessar apenas os dados de que precisam.

Em vez de exigir a análise manual de estruturas complexas de funções, a Varonis analisa automaticamente as hierarquias complexas de funções do Snowflake e determina as permissões efetivas para cada usuário em cada recurso de dados. Essa abordagem automatizada permite que as organizações alcancem e mantenham o princípio do menor privilégio, mesmo em ambientes complexos do Snowflake.

Determine o acesso efetivo com um clique e ajuste automaticamente o tamanho correto

Determine o acesso efetivo com um clique e ajuste automaticamente o tamanho correto

3. Assegurar que os direitos de acesso não sejam utilizados de forma inadequada

A Varonis estabelece linhas de base comportamentais para cada usuário e sistema que acessa o Snowflake, detectando padrões anormais que podem indicar comprometimento, ameaças internas ou sistemas de IA que acessam dados de maneira inadequada.

Por exemplo, embora seja normal que um analista de dados execute relatórios de marketing regulares, é suspeito se ele acessar repentinamente tabelas de PII de clientes que nunca utilizou antes, especialmente se isso ocorrer fora do horário comercial normal ou envolver extrações de dados excepcionalmente grandes.

A Varonis reduz drasticamente os falsos positivos, concentrando os alerts especificamente em ameaças a dados confidenciais e fornecendo um contexto rico sobre o que torna cada atividade suspeita.

Receba alertas sobre ações suspeitas e arriscadas

Receba alertas sobre ações suspeitas e arriscadas

Veja como a Varonis pode ajudar a sua organização a proteger os dados do Snowflake

Para proteger seus dados confidenciais no Snowflake, é necessário identificar onde eles estão, definir corretamente quem pode acessá-los e detectar como estão sendo acessados e modificados.

Somente a Varonis oferece todas essas capacidades críticas em uma única plataforma, abordando os principais desafios de identificação de dados confidenciais e detecção de acesso anormal com os quais as ferramentas nativas do Snowflake têm dificuldade.

Se você está preocupado com os riscos potenciais em seu ambiente Snowflake, um relatório de risco de dados gratuito do Snowflake é a melhor maneira de começar. Em menos de 24 horas, você terá uma visão abrangente e baseada em riscos de seus ativos de dados mais críticos e um roteiro claro para a remediação automatizada que fortalece sua postura de segurança enquanto mantém a produtividade dos negócios.

O que devo fazer agora?

Below are three ways you can continue your journey to reduce data risk at your company:

Follow us on LinkedIn, YouTube, and X (Twitter) for bite-sized insights on all things data security, including DSPM, threat detection, AI security, and more.