Muitos aplicativos SaaS oferecem o que é conhecido como URLs personalizadas, ou Vanity URLs – endereços da Web personalizáveis para páginas de destino, links de compartilhamento de arquivos, etc. As URLs personalizadas permitem a criação de um link como este:

https://varonis.example.com/s/1234

Em vez de um link genérico como este:

https://app.example.com/s/1234

Embora as URLs personalizadas forneçam um link fácil de lembrar, o Varonis Threat Labs descobriu que alguns aplicativos não validam a legitimidade do subdomínio de URLs personalizadas (por exemplo, suaempresa.exemplo.com), mas apenas validam a URL (por exemplo, /s/1234). Como resultado, os agentes de ameaças podem usar suas próprias contas SaaS para gerar links para conteúdo malicioso (arquivos, pastas, páginas de destino, formulários etc) que parecem ser hospedados pela conta SaaS sancionada de sua empresa. Conseguir isso é tão fácil quanto alterar o subdomínio no link.

Essas URLs personalizadas falsas podem ser usadas para campanhas de phishing, ataques de engenharia social, ataques de reputação e distribuição de malware.

Neste artigo, mostraremos dois tipos de links Box, dois tipos de links Zoom e dois tipos de link Google que conseguimos falsificar. Divulgamos prontamente esses problemas a todos os três fornecedores.

Por que usar Vanity URLs?

As URLs personalizadas não apenas parecem mais profissionais, mas também fornecem uma sensação de segurança para os usuários finais. A maioria das pessoas confia mais em um link varonis.box.com do que em link app.box.com genérico. No entanto, se alguém puder falsificar esse subdomínio, confiar em URLs personalizadas pode sair pela culatra.

Exemplo 1: URLs de compartilhamento do Box

O Box é um popular aplicativo de gerenciamento de conteúdo em nuvem, oferece planos de nível de negócios que oferecem a opção de usar URLs personalizadas (suaempresa.box.com) para acessar e compartilhar documentos. Quando um arquivo no Box é compartilhado, um link genérico é criado para o arquivo, que se parece com: app.box.com//<id do link compartilhado>

Descobrimos que, em alguns casos, um invasor pode acrescentar qualquer nome de empresa à URL genérica e o link ainda funcionará exatamente como o link original, mas para o usuário final, a URL em seu navegador aparecerá como suaempersa.app.box.com/s/<ID do link compartilhado>, fazendo com que a URL pareça legítima.

Aqui adicionamos um PDF malicioso à nossa CONTA Box de teste (intitulada “polylablab”) e criamos um link compartilhado:

Quando usamos este link em nossa campanha de phishing, podemos alterar o subdomínio de polylablab para varonis (ou qualquer nome de empresa). O link não apenas funcionará, como também terá chance muito maior de ser confiável para a vítima.

O risco

Um documento, imagem ou arquivo binário tem uma probabilidade muito maior de infectar com sucesso um usuário ou induzi-lo a inserir informações confidenciais quando hospedado na conta Box “oficial” de sua própria empresa, em vez de ser distribuído por meio de URL genérico de compartilhamento de arquivos que o usuário não reconhece. Se a empresa sancionou o uso do Box na organização, os filtros da web e os corretores de segurança de acesso à nuvem não poderão bloquear esse link de phishing.

Para aumentar o problema, o invasor também pode adicionar proteção por senha ao arquivo para torná-lo mais seguro para a vítima ou fazer upload de um logotipo personalizado e modificar o esquema de cores em sua conta do Box maliciosa para combinar com a aparência da empresa usada para enganar o usuário.

Mitigação

O Varonis Threat Labs foi capaz de falsificar links de arquivos Box com os esquemas de URL /s/ e /file/. A equipe do Box aplicou uma correção para que as URLs /file/ não possam mais ser falsificadas. O Box permitirá que certas contas corporativas retenham a capacidade de falsificar links /s/ arbitrariamente.

Uma razão legitima para permitir a falsificação seria uma fusão ou aquisição. O Box implementou um recurso para permitir a falsificação de subdomínio em uma implantação para que os links compartilhados permaneçam válidos, mesmo após a fusão dos ambientes no Box. Isso reduz drasticamente a superfície de risco de abuso de compartilhamento de arquivos no Box.

Exemplo 2: URLs de solicitação de arquivo público

O Box permite que você crie um formulário público para solicitar arquivos e informações associadas de qualquer pessoa, sem conceder acesso à sua conta no serviço. Por exemplo, uma organização de assistência médica pode querer coletar informações de um novo paciente ou uma empresa de manufatura pode querer capturar arquivos CAD de um fornecedor. A vantagem disso é que a pessoa que envia as informações não precisa de uma conta no Box para acessar o formulário e fazer o upload do conteúdo.

Os links de solicitação de arquivo usam o formato app.box.com/f/abcd1234. O Varonis Threat Labs conseguiu alterar arbitrariamente o subdomínio do nosso formulário de solicitação de arquivo malicioso em app.box.com para varonis.app.box.com e o link ainda funcionou. Infelizmente, os formulários de solicitação de arquivo não podem ser marcados, portanto, sua legitimidade é ainda mais difícil de verificar.

O Risco

Um invasor pode facilmente alterar URLs personalizadas para fazer parecer que o formulário foi gerado por sua empresa, tornando a vítima mais propensa a compartilhar informações confidenciais. Além disso, links públicos de solicitação de arquivo podem ser descobertos via Google (usando o operador de pesquisa inurl:box.com/f/), o que significa que pessoas mal-intencionadas podem encontrar essas páginas de solicitação de arquivo e tentar fazer upload de conteúdo malicioso ou tentar estourar o armazenamento do Box, causando uma negação de serviço.

Mitigação

O Box corrigiu esse problema de falsificação de URLs personalizadas, portanto, não é mais possível criar seu próprio formulário de solicitação de arquivo e alterar a URL para um subdomínio arbitrário.

Os usuários ainda devem ser cautelosos ao enviar informações confidenciais por meio de formulários genéricos de solicitação de arquivo do Box. Para ajudar a evitar abuso, o Box também incluiu uma mensagem de aviso abaixo de cada formulário:

“Antes de enviar, certifique-se de que confia neste site, tem os direitos sobre os dados e deseja compartilhar este conteúdo com o proprietário desta solicitação de arquivo.”

Exemplo 3: gravações com Zoom

O Zoom permite que as empresas se inscrevam em URLs personalizadas, como sua empresa.zoom.us, para hospedar páginas de webinar, páginas de logind e funcionários, reuniões, gravações e muito mais. O recurso permite que a empresa carregue seu logotipo e também personalize o esquema de cores.

O risco

Um invasor pode alterar URLs personalizadas de suas próprias gravações de reunião para o domínio de sua empresa para fazer parecer que o conteúdo é hospedado por sua empresa. Ao contrário dos nossos exemplos do Box, isso resultará (geralmente, mas nem sempre em nossos testes) em uma mensagem de aviso, informando que você está prestes a acessar conteúdo externo que não faz parte do seu domínio:

Se o usuário continuar, o conteúdo externo será rotulado como seu e, sem treinamento adequado, continuará sendo uma técnica de phishing eficaz.

Nota: isso funciona para gravar URLs começando dom suaempresa.zoom.us/rec/share e suaempresa.zoom.us/rec/play

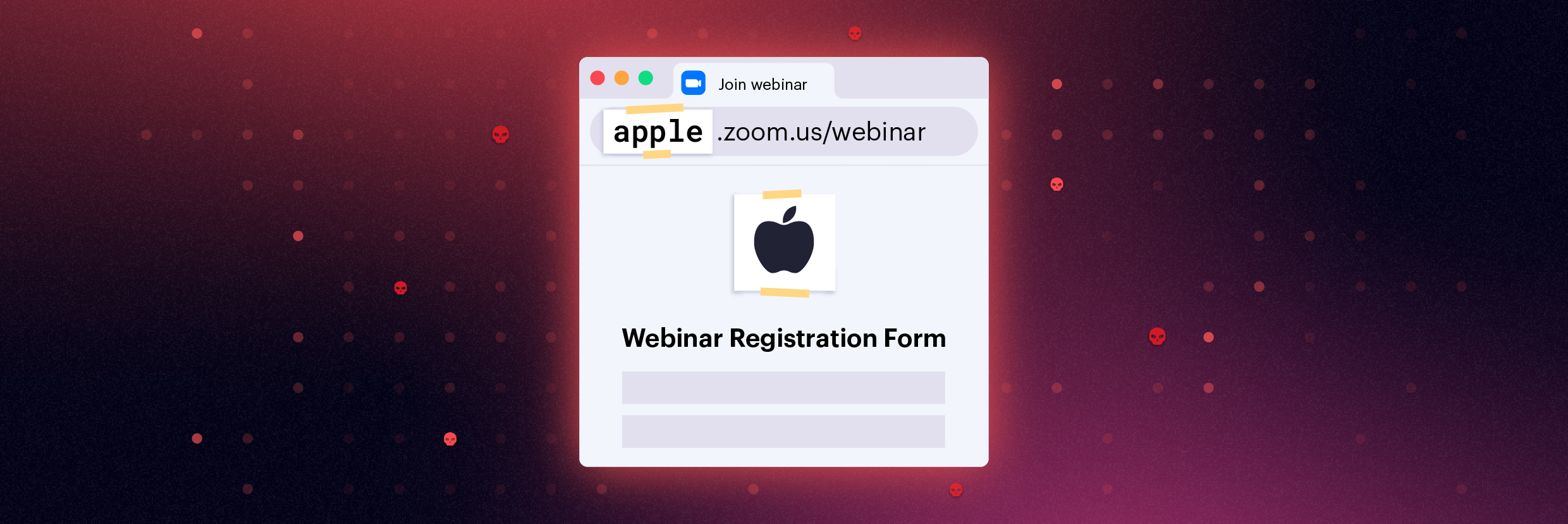

Exemplo 4: URLs de registro de webinar Zoom

Para alguns webinars do Zoom, conseguimos alterar URLs personalizadas de registro para incluir o subdomínio de qualquer empresa sem acionar uma mensagem de aviso até que o formulário fosse enviado. Isso significa que um formulário de registro de webinar malicioso pode ser usado para phishing das informações pessoais ou senhas de seus funcionários ou clientes.

Aqui está um webinar que criarmos em nossa própria conta do Zoom. Marcamos nossa conta usando o logotipo da Apple e alteramos o subdomínio da página de registro de varonis.zoom.us para apple.zoom.us e carregamos nosso formulário:

Quando os usuários preenchem o formulário pensando que é um evento oficial da Apple, recebemos um e-mail com suas informações pessoais:

Mitigação

Os usuários podem receber uma mensagem de aviso ao visitar URLs personalizadas do Zoom falsificadas. No entanto, como os usuários geralmente clicam em mensagens de avisos não críticas, o Varonis Threat Labs recomenda cautela ao acessar links de marca do Zoom e evitar inserir informações pessoais confidenciais em formulários de registro de reuniões, mesmo que o formulário pareça hospedado por sua empresa em um subdomínio oficial, com o logotipo e a marca corretos.

Exemplo 5: Formulários Google

Mesmo os aplicativos Web que não possuem recursos de URLs personalizadas podem sofrer abusos. Por exemplo, um formulário do Google que solicita dados confidenciais pode ser marcado com o logotipo de sua empresa e distribuído a clientes e funcionários como suaempresadominio.docs.google.com/forms/d/e/:form_id/viewform para parecer que veio da sua empresa. O formulário pode exigir o registro de um e-mail do domínio da empresa, tornando-o mais confiável para seus funcionários.

Este formulário do Google não foi criado pela Salesforce, mas conseguimos acrescentar arbitrariamente seu subdomínio.

Exemplo 6: Google Docs

Da mesma forma, qualquer documento compartilhado por meio da opção “publicar na web pode ser falsificado.

O documento compartilhado por meio desse recurso terá um formado docs.google.com/document/d/e/:doc_id/pub e pode ser falsificado adicionando um subdomínio arbitrário.

O Google aprovou e fez a triagem desse bug (veja a linha do tempo abaixo).

Considerações finais

As Vanity URLs de SaaS são um ótimo recurso que oferece aos clientes uma experiência mais personalizada e, quando implementados com segurança, podem ajudar a proteger os usuários contra tentativas de phishing. No entanto, como mostramos, essas URLs personalizadas podem ser falsificadas e devem ser tratadas com suspeita, assim como qualquer outra URL.

URLs personalizadas, existem em muitos aplicativos SaaS e não se limitam apenas ao Box e Zoom. Recomendamos educar seus funcionários sobre o risco associado ao clicar em tais links, especialmente, enviar PII e outras informações confidenciais por meio de formulários, mesmo que pareçam ser hospedados pelas contas SaaS sancionadas de sua empresa.

Linha do tempo

BOX:

- 23 de setembro de 2021 – Primeira divulgação

- 1 de outubro de 2021 - Triagem de bug

- 5 de outubro de 2021 – Primeira resposta do Box solicitando mais informações

- 11 de outubro de 2021 – Varonis fornece mais informações e demonstrações em vídeo

- 8 de fevereiro de 2022 – Atualizações sobre correções

- 22 de abril de 2022 – Box confirma que todos os problemas foram resolvidos

Estado atual: todos os bugs foram corrigidos.

Zoom

- 23 de setembro de 2021 – Primeira divulgação

- 23 de setembro de 2021 – Primeira resposta não automática do Zoom

- 19 de outubro de 2021 – Zoom confirma que problemas foram passados para a engenharia

- 4 de novembro de 2021 – Mensagens do programa de recompensa do Zoom

- 3 de março de 2022 – Zoom reporta que o problema foi corrigido

- 23 de março de 2022 – Notificamos o Zoom que ainda podemos demostrar parcialmente o problema

- 9 de maio de 2022 – Zoom confirma estado atual considerado como “funciona conforme projetado”

Estado atual: ainda é possível falsificar, mas o usuário receberá um aviso

- 1 de novembro de 2021 – Primeira divulgação

- 1 de novembro de 2021 – Primeira resposta não automática do Google

- 3 de novembro de 2021 – Google aprova o bug

- 23 de novembro de 2021 – Recompensa do Google

Estado atual: Ainda existem bugs para Google Forms e Google Docs que usam o recurso “publicar na web”.

Mantemos os dados mais valiosos do mundo fora do alcance do inimigo desde 2005 com nossa plataforma de segurança de dados líder de mercado. Solicite uma demonstração.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.