Ti è mai capitato che un'app si intrufolasse nel tuo ambiente Salesforce senza preavviso? Succede più spesso di quanto si pensi — e gli aggressori ci contano.

Tuttavia, la nuova funzione API Access Control di Salesforce impedisce alle app indesiderate di connettersi al tuo ambiente. Può essere considerata come un varco di sicurezza in cui solo le app affidabili possono accedere, e solo dopo aver ricevuto l'autorizzazione.

Quando il phishing OAuth colpisce a casa

In una recente campagna di phishing, l'obiettivo principale non erano le password, ma la fiducia degli utenti. Gli utenti di Salesforce sono stati ingannati ad autorizzare un'app OAuth dannosa che imitava uno strumento di produttività legittimo. Una volta approvata, l'app ha ottenuto l'accesso permanente a Gmail, Drive e altri servizi, bypassando l'autenticazione a più fattori e operando silenziosamente in background.

Senza API Access Control, qualsiasi utente può autorizzare un'app che non è mai stata verificata o installata. È così che gli aggressori riescono a infiltrarsi.

Ed è qui che il principio del privilegio minimo diventa fondamentale. Quando ogni utente ha ampie autorizzazioni di accesso, la superficie di attacco si espande notevolmente. Adottare il principio del privilegio minimo significa limitare l'accesso solo a ciò che è necessario e solo per coloro che ne hanno veramente bisogno.

Applicando controlli più severi su chi può autorizzare le app e su ciò che queste possono fare, le organizzazioni riducono la finestra di opportunità per gli aggressori.

I nuovi controlli di Salesforce cambiano le regole del gioco:

- Le app devono essere installate prima di potersi connettere

- L'accesso può essere limitato a utenti specifici

- Gli amministratori devono sbloccarli manualmente

Il privilegio minimo è un modo semplice ma efficace per bloccare gli attacchi basati su OAuth prima che inizino. Rimette il controllo al suo posto: nelle mani del tuo team di sicurezza.

Ora che abbiamo delineato i cambiamenti a livello generale, vediamo perché sono importanti e in che modo ridefiniscono la governance delle app in Salesforce.

Cosa cambia con API Access Control

Indipendentemente dal ruolo, qualsiasi utente Salesforce può attualmente autorizzare un'applicazione ad agire per suo conto. Questa politica di apertura può essere rischiosa per diversi motivi, in particolare perché gli aggressori possono prendere di mira utenti ignari e indurli a concedere l'accesso ad app dannose tramite flussi OAuth.

Una volta ottenuto l'accesso, queste app possono sottrarre silenziosamente dati aziendali sensibili, impersonare utenti o persino aggirare l'autenticazione a più fattori. Senza un adeguato controllo, le organizzazioni perdono la visibilità e il controllo sulle app attive nel loro ambiente, rendendo più facile il passaggio inosservato di potenziali minacce.

Man mano che gli aggressori diventano più sofisticati, questa mancanza di supervisione diventa una vulnerabilità evidente che può portare a violazioni dei dati, errori di conformità e danni alla reputazione. Le minacce non utilizzano più solo Data Loader: sfruttano diverse app connesse a OAuth per aggirare l'autenticazione tradizionale e ottenere un accesso persistente.

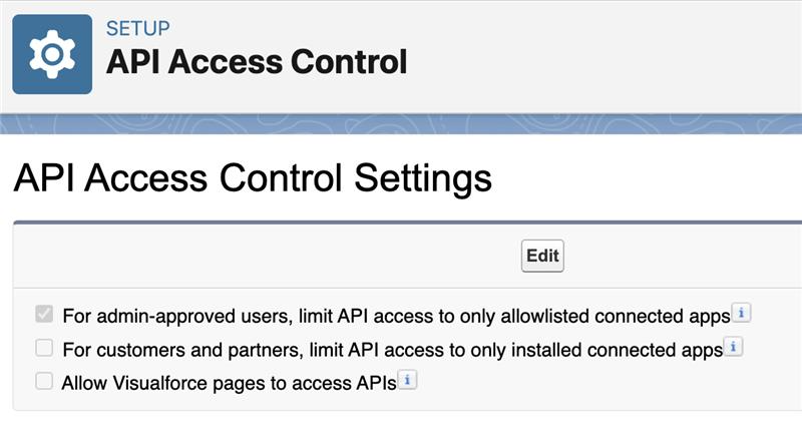

Il nuovo comportamento predefinito di Salesforce aiuta a chiudere questa porta. Ecco come funziona:

- Le applicazioni appena installate richiederanno ora che gli utenti siano pre-autorizzati prima di utilizzare l'app, anche se era stata installata in precedenza.

- Le app non gestite sono bloccate per impostazione predefinita. Se un'app tenta di connettersi senza essere installata, viene bloccata automaticamente.

- È necessaria l'approvazione manuale. Una volta installata l'app, gli amministratori devono:

- Approvare l'accesso per un elenco di utenti pre-autorizzati

- Sbloccare l'app per confermare che è attendibile

- Le applicazioni installate in precedenza devono essere protette da un amministratore

Questo processo garantisce che nessuna app ottenga l'accesso senza un'attenta supervisione amministrativa, un vantaggio significativo per i team di sicurezza.

Quando si inizia a configurare i controlli di accesso API in Salesforce, diventa essenziale comprendere i meccanismi di gestione delle app connesse. Queste indicazioni ti guideranno attraverso i passaggi per specificare le autorizzazioni degli utenti, concedere l'approvazione dell'amministratore e personalizzare le politiche OAuth in base ai requisiti di sicurezza della tua organizzazione.

Considerando i rischi e i nuovi controlli, vediamo come configurare l'accesso alle app connesse nella tua organizzazione Salesforce.

Gestisci l'accesso a un'app connessa dopo l'installazione

Dopo aver installato un'app connessa nella tua organizzazione Salesforce, puoi gestire l'accesso selezionando l'impostazione Utenti autorizzati e configurando quali utenti possono accedervi. Segui questi passaggi:

- Dalla finestra di configurazione, inserisci App connesse nella casella Ricerca rapida e seleziona Gestisci app connesse.

- Fai clic su Modifica accanto all'app connessa per cui stai configurando l'accesso.

- Alla voce Politiche OAuth, fai clic sul menu a discesa Utenti autorizzati e seleziona una delle seguenti opzioni.

Tutti gli utenti possono auto-autorizzarsi: questa opzione predefinita consente a tutti gli utenti dell'organizzazione di autorizzare l'app dopo aver effettuato correttamente l'accesso. Gli utenti devono approvare l'app al primo accesso.

Gli utenti approvati dall'amministratore sono pre-autorizzati: questa impostazione consente solo agli utenti con il profilo o il set di autorizzazioni pertinenti di accedere all'applicazione senza previa autorizzazione. Dopo aver scelto questa opzione, puoi gestire i profili per l'app modificando l'elenco Accesso app connesse di ogni profilo o modificando l'elenco delle app connesse assegnate di ogni set di autorizzazioni.

Non è possibile gestire l'accesso dei singoli utenti con i profili in un'organizzazione Group Edition. Tuttavia, è possibile controllare l'accesso di tutti gli utenti modificando le impostazioni OAuth di un'app connessa.

Oltre alla configurazione, è fondamentale comprendere l'impatto strategico di API Access Control e il modo in cui rafforza un modello di sicurezza incentrato sui dati.

Approfondimento tecnico: perché API Access Control funziona

API Access Control di Salesforce rappresenta un cambiamento strategico verso la sicurezza basata sui dati. Controllando le connessioni API e applicando la convalida manuale dell'attendibilità, Salesforce sta aiutando le organizzazioni ad abbandonare le difese basate sul perimetro e a passare ai principi Zero Trust e del privilegio minimo.

Ecco come funziona e perché è importante:

- Restrizione IP: quando gli amministratori installano una nuova applicazione, possono prendere l'intervallo IP noto dell'app di terze parti e consentirle di connettersi solo da quell'intervallo specificato, riducendo il potenziale impatto dell'attacco al provider di terze parti.

- Blocco della connessione: le app devono essere installate prima di poter essere sbloccate. In questo modo si evitano le connessioni API drive-by e si impone un processo di installazione deliberato. Si tratta di un modo semplice ma efficace per ridurre l'esposizione ai flussi OAuth non autorizzati.

- Controllo degli accessi a livello utente: gli amministratori possono limitare l'accesso API a utenti specifici. Ciò riduce al minimo la superficie di attacco se un'app è compromessa: una capacità fondamentale, soprattutto considerando che gli aggressori sempre più spesso accedono con credenziali rubate.

- Convalida manuale dell'attendibilità: lo sblocco di un'app è un'azione deliberata, non un'impostazione predefinita. In questo modo gli amministratori hanno il tempo di esaminare il comportamento, le autorizzazioni e i rischi dell'app prima di concedere l'accesso. Si passa così dalla sicurezza reattiva a quella proattiva.

- Applicazione di uno standard minimo: Salesforce sta procedendo verso l'adozione di questo comportamento come impostazione predefinita per tutte le organizzazioni. Ciò significa un livello di sicurezza più elevato su tutta la linea, anche per i team che devono ancora adottare un modello Zero Trust.

Questa difesa a più livelli è in linea con il principio fondamentale di Varonis: i dati sono il vero punto dove si concentrano i rischi, e proteggerli richiede più della semplice difesa perimetrale. API Access Control aiuta a far rispettare il privilegio minimo a livello di integrazione, un punto cieco critico in molti ambienti.

Questi cambiamenti non riguardano solo gli amministratori; modificano anche l'esperienza degli utenti comuni di Salesforce.

In che modo questo influisce sugli utenti finali di Salesforce

Se sei un utente Salesforce, ecco cosa implica per te API Access Control:

- Le app appena installate ora richiedono utenti pre-autorizzati.

- All'inizio potresti vedere meno app disponibili. Questo perché le app non gestite sono ora bloccate per impostazione predefinita. Se provi a connetterti a un'app che non funziona, è probabile che sia in attesa dell'approvazione dell'amministratore.

- L'accesso alle app non è più automatico. Anche se ha già utilizzato un'app, potrebbe essere necessario reinstallarla e approvarla in base alla nuova politica. Questo aiuta a mantenere l'ambiente sicuro.

- Gli amministratori sono ora il punto di riferimento per l'accesso. Se hai bisogno di un'app specifica per svolgere il tuo lavoro, contatta il tuo amministratore con il nome dell'app e il motivo per cui ne hai bisogno. Esaminerà e approverà l'accesso se è sicuro.

- La sicurezza è un lavoro di squadra. Queste modifiche aiutano a proteggere la tua organizzazione dagli attacchi basati su OAuth. Seguendo la nuova procedura, contribuirai a proteggere i dati sensibili.

Suggerimento: se non sai il motivo per cui un'applicazione non funziona, consulta il tuo amministratore prima di risolvere il problema. API Access Control potrebbe averla bloccata.

Il messaggio di Salesforce: questa è la nuova normalità

Salesforce ha annunciato di recente che questo comportamento diventerà lo standard di riferimento predefinito per tutte le organizzazioni. Si tratta di un cambiamento significativo rispetto all'attuale modello di opt-in, un chiaro segnale che la piattaforma prende sul serio la governance delle app.

Convalida inoltre quanto abbiamo affermato in Varonis: gli aggressori sfruttano i flussi OAuth e le organizzazioni hanno bisogno di controlli migliori per fermarli.

Per stare al passo con le minacce basate su OAuth, gli amministratori di Salesforce devono seguire questo piano d'azione:

- Controllare le app connesse e disinstallare quelle non gestite o non utilizzate

- Configurare i flussi di lavoro di approvazione per le nuove installazioni di app

- Istruire gli amministratori e gli utenti sul nuovo processo e sul motivo per cui è importante

Proteggi i tuoi dati Salesforce

Che tu sia un amministratore o un utente finale, queste modifiche fanno parte di un più ampio cambiamento verso una sicurezza proattiva.

Per aiutarti a orientarti, offriamo Salesforce Data Risk Assessment gratuitamente. Queste valutazioni forniscono un riepilogo dei tuoi rischi per la sicurezza dei dati e forniscono raccomandazioni pratiche per meccanismi di autorizzazione più semplici e sicuri.

Nota: questo blog è stato tradotto con l'aiuto dell'AI e corretto da un traduttore umano.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube et X (Twitter) Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.