Une application s’est-elle déjà introduite dans votre environnement Salesforce sans avertissement ? Cela arrive plus souvent que vous ne le pensez, et les pirates comptent bien là-dessus.

Cependant, la nouvelle fonctionnalité API Access Control de Salesforce empêche les applications indésirables de se connecter à votre environnement. Considérez-la comme un point de contrôle de sécurité où seules les applications fiables peuvent passer, et uniquement après votre accord.

Quand le phishing OAuth frappe chez vous

Dans une récente campagne de phishing, l’objectif principal était davantage de gagner la confiance des utilisateurs que de voler leurs mots de passe. Les utilisateurs de Salesforce ont été amenés à autoriser une application OAuth malveillante qui imitait un outil de productivité légitime. Une fois approuvée, l’application a obtenu un accès permanent à Gmail, Drive et d’autres services, contournant l’authentification multifactorielle (MFA) et fonctionnant silencieusement en arrière-plan.

Sans contrôle d’accès API, n’importe quel utilisateur peut autoriser une application qui n’a jamais été vérifiée ni installée. C’est ainsi que les pirates s’introduisent dans le système.

C’est là que le principe du moindre privilège devient essentiel. Lorsque chaque utilisateur a la possibilité d’accorder un accès étendu, la surface d’attaque s’élargit considérablement. Le moindre privilège signifie limiter l’accès à ce qui est nécessaire et uniquement à ceux qui en ont vraiment besoin.

En renforçant les contrôles sur les personnes autorisées à approuver les applications et sur les fonctionnalités de ces dernières, les organisations réduisent les possibilités d’attaque.

Les nouvelles commandes de Salesforce changent la donne :

- Les applications doivent être installées avant de pouvoir se connecter

- L’accès peut être limité à certains utilisateurs spécifiques

- Les administrateurs doivent les débloquer manuellement

Le principe du moindre privilège est un moyen simple mais efficace d’empêcher les attaques basées sur OAuth avant même qu’elles ne commencent. Il redonne le contrôle à ceux à qui il revient, à savoir votre équipe de sécurité.

Maintenant que nous avons présenté les changements majeurs, voyons pourquoi ils sont importants et comment ils redéfinissent la gouvernance des applications dans Salesforce.

Quels changements pour le contrôle d’accès API ?

Quel que soit leur rôle, tous les utilisateurs Salesforce peuvent actuellement autoriser une application à agir en leur nom. Cette politique ouverte peut s’avérer risquée pour plusieurs raisons, notamment lorsque des pirates ciblent des utilisateurs peu méfiants et les incitent à accorder l’accès à des applications malveillantes via des flux OAuth.

Une fois autorisées, ces applications peuvent discrètement siphonner des données sensibles de l’entreprise, usurper l’identité des utilisateurs ou encore contourner l’authentification multifactorielle. Sans contrôle approprié, les organisations perdent la visibilité et le contrôle sur les applications actives dans leur environnement, ce qui facilite la propagation des menaces.

À mesure que les pirates informatiques deviennent plus sophistiqués, ce manque de surveillance devient une vulnérabilité flagrante pouvant entraîner des fuites de données, des manquements à la conformité et une atteinte à la réputation. Les menaces ne se limitent plus à l’utilisation de Data Loader : elles exploitent plusieurs applications connectées à OAuth pour contourner l’authentification classique et obtenir un accès permanent.

Le nouveau comportement par défaut de Salesforce contribue à fermer cette porte. Voici comment cela fonctionne :

- Les applications nouvellement installées exigeront désormais que les utilisateurs soient préautorisés avant de pouvoir les utiliser, même si elles ont été installées auparavant.

- Les applications non gérées sont bloquées par défaut. Si une application tente de se connecter sans être installée, elle est automatiquement bloquée.

- Une approbation manuelle est requise. Une fois l’installation terminée, les administrateurs doivent :

- Approuver l’accès pour une liste préautorisée d’utilisateurs

- Débloquer l’application pour confirmer qu’elle est fiable

- Les applications précédemment installées doivent être sécurisées par un administrateur

Ce processus garantit qu’aucune application n’obtient d’accès sans contrôle administratif délibéré, ce qui représente un avantage considérable pour les équipes de sécurité.

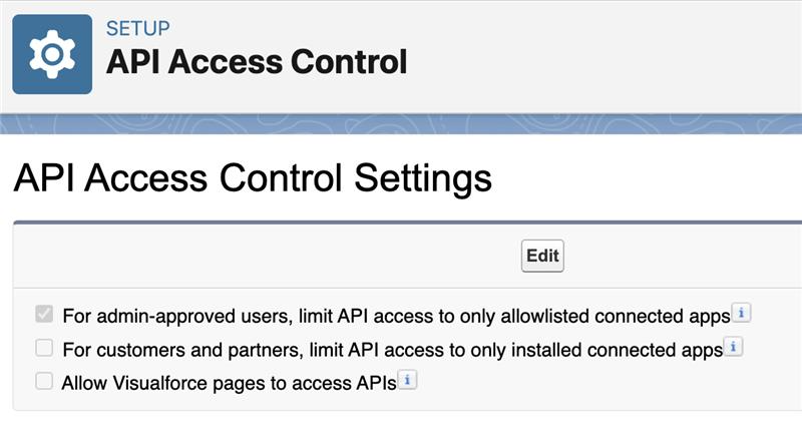

Lorsque vous commencez à configurer les contrôles d’accès API dans Salesforce, il est essentiel de comprendre le fonctionnement de la gestion des applications connectées. Les conseils suivants vous guideront à travers les étapes permettant de définir les autorisations des utilisateurs, d’accorder l’approbation de l’administrateur et d’adapter les politiques OAuth aux exigences de sécurité de votre organisation.

Compte tenu des risques et des nouveaux contrôles, discutons de la configuration de l’accès aux applications connectées dans votre organisation Salesforce.

Gérer l’accès à une application connectée après son installation

Après avoir installé une application connectée dans votre organisation Salesforce, vous pouvez gérer les accès en sélectionnant le paramètre Utilisateurs autorisés et en configurant les utilisateurs qui peuvent y accéder. Procédez comme suit :

- Dans la configuration, saisissez « Applications connectées » dans la zone de recherche rapide et sélectionnez « Gérer les applications connectées ».

- Cliquez sur Modifier à côté de l’application connectée pour laquelle vous configurez l’accès.

- Sous Politiques OAuth, cliquez sur le menu déroulant Utilisateurs autorisés et sélectionnez l’une des options suivantes.

Tous les utilisateurs peuvent s’autoriser eux-mêmes : cette option par défaut permet à tous les utilisateurs de l’organisation d’autoriser l’application après s’être connectés avec succès. Les utilisateurs doivent approuver l’application la première fois qu’ils y accèdent.

Les utilisateurs approuvés par l’administrateur sont préautorisés : ce paramètre permet uniquement aux utilisateurs disposant du profil ou de l’ensemble d’autorisations approprié d’accéder à l’application sans autorisation préalable. Après avoir sélectionné cette option, vous pouvez gérer les profils pour l’application en modifiant la liste Accès aux applications connectées de chaque profil ou en modifiant la liste Applications connectées attribuées de chaque ensemble d’autorisations.

Vous ne pouvez pas gérer l’accès des utilisateurs individuels à l’aide de profils dans une organisation Group Edition. Cependant, vous pouvez contrôler l’accès de tous les utilisateurs en modifiant les paramètres OAuth d’une application connectée.

Au-delà de la configuration, il est essentiel de comprendre l’impact stratégique du contrôle d’accès API et la manière dont il renforce un modèle de sécurité axé sur les données.

Analyse technique approfondie : pourquoi le contrôle d’accès API fonctionne

Le contrôle d’accès API de Salesforce marque un tournant stratégique vers une sécurité axée sur les données. En contrôlant les connexions API et en imposant une validation manuelle de la confiance, Salesforce aide les entreprises à abandonner les défenses périmétriques au profit des principes du zero trust et du moindre privilège.

Voici comment cela fonctionne et pourquoi c’est important :

- Restriction IP : lorsque les administrateurs installent une nouvelle application, ils peuvent utiliser la plage IP connue de l’application tierce et n’autoriser la connexion qu’à partir de ces adresses précises, réduisant ainsi l’impact potentiel d’une attaque contre le fournisseur tiers.

- Contrôle des connexions : les applications doivent être installées avant de pouvoir être débloquées. Cela empêche les connexions API non autorisées et impose un processus d’installation délibéré. Il s’agit d’un moyen simple mais efficace de réduire l’exposition aux flux OAuth malveillants.

- Contrôle d’accès au niveau utilisateur : les administrateurs peuvent restreindre l’accès API à certains utilisateurs. Cela minimise la surface d’attaque si une application est compromise, ce qui est essentiel alors que les pirates se connectent de plus en plus souvent à l’aide d’identifiants volés.

- Validation manuelle de la confiance : le déblocage d’une application est une action délibérée, et non une action par défaut. Cela donne aux administrateurs le temps d’examiner le comportement, les autorisations et les risques de l’application avant d’accorder l’accès. Il s’agit d’un passage d’une sécurité réactive à une sécurité proactive.

- Mise en œuvre de référence : Salesforce s’apprête à faire de ce comportement la norme pour toutes les organisations. Cela signifie une sécurité renforcée à tous les niveaux, également pour les équipes qui n’ont pas encore adopté le modèle zero trust.

Cette défense multicouche est en phase avec la conviction fondamentale de Varonis : c’est au niveau des données que les dommages se produisent, et leur protection nécessite plus que de simples défenses périmétriques. Le contrôle d’accès API permet d’appliquer le principe du moindre privilège au niveau de la couche d’intégration, un angle mort critique dans de nombreux environnements.

Ces changements n’affectent pas seulement les administrateurs ; ils transforment également l’expérience des utilisateurs quotidiens de Salesforce.

Comment cela affecte-t-il les utilisateurs finaux de Salesforce

Si vous êtes un utilisateur de Salesforce, voici ce que le contrôle d'accès à l'API signifie pour vous :

- Les applications nouvellement installées nécessiteront désormais des utilisateurs préautorisés.

- Au début, vous verrez peut-être moins d’applications disponibles. En effet, les applications non gérées sont désormais bloquées par défaut. Si vous essayez de vous connecter à une application qui ne fonctionne pas, celle-ci est probablement en attente d’approbation par l’administrateur.

- L’accès aux applications n’est plus automatique. Même si vous avez déjà utilisé une application, il se peut également qu’elle doive être réinstallée et approuvée conformément à la nouvelle politique. Cela permet de garantir la sécurité de votre environnement.

- Les administrateurs sont vos interlocuteurs privilégiés pour l’accès. Si vous avez besoin d’une application spécifique pour faire votre travail, contactez votre administrateur en lui indiquant le nom de l’application et la raison pour laquelle vous en avez besoin. Il examinera votre demande et approuvera l’accès si celui-ci est sécurisé.

- La sécurité est un travail d’équipe. Ces changements contribuent à protéger votre organisation contre les attaques basées sur OAuth. En suivant le nouveau processus, vous contribuez à la sécurité des données sensibles.

Conseil : si vous ne savez pas pourquoi une application ne fonctionne pas, vérifiez auprès de votre administrateur avant de procéder au dépannage. Le contrôle d’accès API l’a peut-être bloquée.

Le message de Salesforce : c’est la nouvelle norme

Salesforce a récemment annoncé que ce comportement deviendrait la norme par défaut pour toutes les organisations. Il s’agit d’un changement important par rapport au modèle actuel d’opt-in, qui montre clairement que la plateforme prend très au sérieux la gouvernance des applications.

Cela confirme également ce que nous affirmons chez Varonis : les pirates exploitent les flux OAuth, et les entreprises ont besoin de meilleurs contrôles pour les en empêcher.

Pour garder une longueur d’avance sur les menaces basées sur OAuth, les administrateurs Salesforce doivent suivre ce plan d’action :

- Vérifier les applications connectées et désinstaller celles qui ne sont pas gérées ou qui ne sont pas utilisées

- Configurer des workflows d’approbation pour les nouvelles installations d’application

- Former vos administrateurs et vos utilisateurs au nouveau processus et leur expliquer son importance

Protégez vos données Salesforce

Que vous soyez administrateur ou utilisateur final, ces changements s’inscrivent dans le cadre d’une évolution plus large vers une sécurité proactive.

Pour vous aider à vous y retrouver, nous proposons gratuitement des évaluations des risques sur vos données Salesforce. Ces analyses résument les risques liés à la sécurité de vos données et fournissent des recommandations concrètes pour mettre en place des structures d’autorisation plus simples et plus sûres.

Veuillez noter que cet article a été traduit avec l'aide de l'IA et révisé par un traducteur humain.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.