警告もなくアプリがSalesforce環境に忍び込んだことはありませんか?これは想像以上によくあることで、攻撃者はそこを狙っています。

しかし、Salesforceの新しいAPI Access Control機能によって、不要なアプリが環境に接続するのを防ぐことができます。信頼できるアプリだけが、あなたの許可を得たうえで通過できるセキュリティチェックポイントのような働きをします。

OAuthフィッシングが現実の脅威となるとき

最近のフィッシング攻撃で狙われたのは、パスワードではなく「信頼」でした。Salesforceユーザーは、正規の生産性ツールを装った悪意あるOAuthアプリを承認するよう誘導され、一度承認してしまうと、アプリはGmailやDriveなどのサービスに永続的なアクセス権を獲得し、多要素認証を回避してバックグラウンドで密かに動作しました。

API Access Controlがなければ、審査やインストールを受けていないアプリでも、ユーザーが承認できてしまいます。攻撃者はその隙を突いて侵入してきます。

ここで重要になるのが最小権限の原則です。全ユーザーが広範なアクセス権を付与できる状況では、攻撃対象領域が大幅に拡大します。最小権限とは、本当に必要な人に対してのみ、必要最小限のアクセスを許可することを意味します。

誰がアプリを承認できるか、そしてそのアプリが何を実行できるかを厳格に管理することで、組織は攻撃者に与える機会を大幅に減らすことができます。

Salesforceの新しい制御機能はこの状況を一変させます。

- アプリは接続前にインストールが必須

- アクセス範囲を特定のユーザーに限定可能

- 管理者が手動でブロック解除する必要あり

最小権限は、OAuthを悪用した攻撃を未然に防ぐためのシンプルでありながら強力な手法です。本来あるべき場所――セキュリティチームの手に制御能力を取り戻すことができます。

ここまでで大きな変更点を整理しました。次に、それがなぜ重要なのか、そしてSalesforceにおけるアプリガバナンスをどのように変えるのかを見ていきましょう。

API Access Controlの変更点

現在のところ、役割に関係なく、どのSalesforceユーザーでも自分に代わって動作するアプリケーションを承認できます。このオープンなポリシーにはリスクがあります。特に、攻撃者が注意を払っていないユーザーを狙い、OAuthフローを利用して悪意あるアプリへのアクセスを承認させる可能性がある点が問題です。

一度承認されてしまうと、これらのアプリは機密性の高い企業データを密かに吸い上げたり、ユーザーになりすましたり、多要素認証を回避したりすることができます。適切なゲートキーピングがなければ、組織は環境内でどのアプリが稼働しているのか把握も制御もできず、脅威が見過ごされやすくなるでしょう。

攻撃者がますます巧妙になるなかで、こうした監視能力の不備は重大な脆弱性となり、データ侵害やコンプライアンス違反、さらには評判の失墜につながりかねません。脅威はもはやData Loaderだけを使っているわけではなく、複数のOAuth連携アプリを悪用して従来の認証をすり抜け、永続的なアクセスを確立します。

Salesforceの新しいデフォルト動作は、その扉を閉じる手助けをします。仕組みは次のとおりです。

- 新しくインストールされたアプリケーションは、以前にインストールされたものであっても、使用する前にユーザーが事前承認されている必要があります。

- 管理されていないアプリはデフォルトでブロックされます。インストールされていないアプリが接続を試みた場合、自動的にブロックされます。

- 手動承認が必要です。インストール後、管理者は次のことを行う必要があります。

- 事前承認済みのユーザーリストに対してアクセスを許可する

- アプリを信頼済みとして確認するためにブロックを解除する

- 過去にインストールされたアプリケーションについても、管理者によるセキュリティ確保が必要です。

このプロセスにより、管理者の明確な監督なしにアプリがアクセス権を得ることはなくなります。これはセキュリティチームにとって大きな前進です。

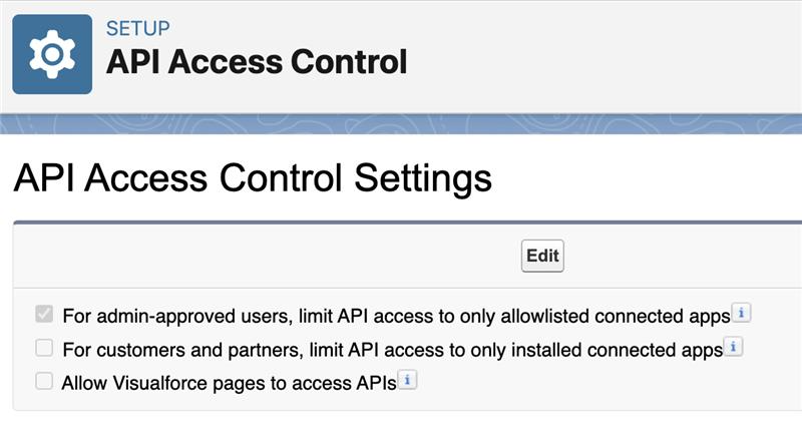

SalesforceでAPI Access Controlを設定する際には、接続アプリ管理の仕組みを理解することが不可欠です。以下のガイダンスでは、ユーザー権限の指定、管理者承認の付与、組織のセキュリティ要件に合わせたOAuthポリシーの調整手順について解説します。

リスクと新しい制御機能を踏まえて、Salesforce組織における接続アプリへのアクセス設定について見ていきましょう。

インストール後に接続アプリへのアクセスを管理する

Salesforce組織に接続アプリをインストールしたら、「許可されたユーザー」設定を選択し、どのユーザーがアクセスできるかを設定して管理できます。手順は次のとおりです。

- 設定画面で「接続済みアプリ」と入力し、「接続済みアプリを管理」を選択する。

- アクセスを設定する接続アプリの横にある「編集」をクリックする。

- 「OAuthポリシー」セクションで「許可されたユーザー」ドロップダウンメニューをクリックし、次のいずれかのオプションを選択する。

すべてのユーザーが自己承認可能: これはデフォルトのオプションで、組織内のすべてのユーザーがログイン後にアプリを承認できます。ユーザーは初めてアプリにアクセスするときに承認手続きを行う必要があります。

管理者承認済みユーザーを事前承認:この設定では、該当するプロファイルまたは権限セットを持つユーザーのみが、事前承認なしでアプリにアクセスできます。このオプションを選択した後は、各プロファイルの「接続済みアプリへのアクセス権」リストを編集するか、各権限セットの「割り当てられた接続済みアプリ」リストを編集して、アプリのプロファイルを管理できます。

Group Editionの組織では、プロファイルを使って個々のユーザーアクセスを管理することはできません。ただし、接続アプリのOAuth設定を変更することで、全ユーザーのアクセスを制御できます。

設定以外で重要なのは、API Access Controlの戦略的なインパクトと、それがデータファーストのセキュリティモデルをどのように強化するかを理解することです。

技術的な詳細:API Access Controlが機能する理由

SalesforceのAPI Access Controlは、データファーストのセキュリティへと戦略的に転換する取り組みです。API接続を制御し、信頼を手動で検証することで、Salesforceは組織が境界防御に依存するのをやめ、ゼロトラストや最小権限の原則へ移行できるよう支援しています。

ここでは、その仕組みとその重要性について説明します。

- IP制限:管理者が新しいアプリをインストールする際、サードパーティアプリの既知のIPレンジを指定し、その範囲からの接続のみを許可できます。これにより、サードパーティプロバイダーが攻撃を受けた場合の影響を軽減できます。

- 接続ゲーティング:アプリはアンブロックされる前にインストールされている必要があります。これにより不意のAPI接続を防ぎ、意図的なインストールプロセスを必須とします。悪意あるOAuthフローへの露出を減らす、シンプルながら強力な方法です。

- ユーザーレベルのアクセス制御:管理者は特定のユーザーに対してのみAPIアクセスを制限できます。アプリが侵害された場合でも攻撃対象領域を最小化でき、盗まれた認証情報でログインする攻撃が増えている状況で不可欠な機能です。

- 手動による信頼検証:アプリのアンブロックはデフォルトではなく意図的な操作です。これにより管理者はアクセスを許可する前に、アプリの挙動、権限、リスクを確認する時間を確保でき、受動的なセキュリティから能動的なセキュリティへシフトすることができます。

- ベースラインの強制:Salesforceは、この動作をすべての組織のデフォルトにする方向へ進んでいます。つまり、より強固なセキュリティ態勢が全体に適用され、ゼロトラストモデルをまだ導入していないチームにも恩恵が及びます。

この多層防御は、Varonisの中核的な考え方と一致します。つまり、被害が発生するのはデータの部分であり、それを守るには境界防御だけでは不十分だということです。API Access Controlは、多くの環境で見落とされがちな統合レイヤーにおいて最小権限を徹底するのに役立ちます。

これらの変更は管理者だけでなく、日常的にSalesforceを利用するユーザーの体験も変えるでしょう。

Salesforceエンドユーザーへの影響

Salesforceユーザーであれば、API Access Controlにより次のような影響があります。

- 新しくインストールされたアプリでは、事前承認されたユーザーが必要になる。

- 最初は利用可能なアプリが少なく見える可能性がある。これは、管理されていないアプリがデフォルトでブロックされるようになったためで、動作しないアプリに接続しようとした場合、管理者の承認待ちである可能性がある。

- アプリへのアクセスはもはや自動ではなく、以前利用していたアプリでも、新しいポリシーのもとで再インストールと承認が必要になる場合がある。これにより環境の安全性が保たれる。

- アクセスが必要な場合は管理者に依頼する必要がある。業務に必要なアプリがある場合は、アプリ名と必要な理由を管理者に伝え、管理者が安全を確認すれば、レビューして承認する。

- セキュリティはチーム全体で取り組むもの。これらの変更はOAuthを悪用した攻撃から組織を守るのに役立ち、新しいプロセスに従うことで、機密データを安全に保つことができる。

ヒント:アプリが動作しない理由が分からないときは、自分でトラブルシューティングする前に管理者に確認しましょう。API Access Controlがブロックしている可能性があります。

Salesforceのメッセージ:これが新しい標準です

Salesforceは最近、この動作をすべての組織におけるデフォルトのベースラインとすることを発表しました。これは、現在のオプトイン型モデルからの大きな転換で、プラットフォームがアプリガバナンスを重視していることを明確に示しています。

また、攻撃者はOAuthフローを悪用し、組織にはそれを阻止するためのより良い制御が必要だという、Varonisがこれまで訴えてきたことを裏付けるものでもあります。

OAuthを悪用した脅威に先手を打つために、Salesforce管理者は次のアクションプランに従う必要があります。

- 接続済みアプリを確認し、管理されていないものや未使用のものはアンインストールする

- 新しいアプリのインストールに承認ワークフローを設定する

- 新しいプロセスとその重要性について、管理者やユーザーに教育する

Salesforce上のデータを保護する

管理者であれエンドユーザーであれ、これらの変更は能動的なセキュリティへの大きな第一歩です。

この変化に対応できるよう、VaronisではSalesforce Data Risk Assessmentsを無料で提供しています。このアセスメントでは、データセキュリティリスクを整理し、よりシンプルで安全な権限構造に向けた実践的な推奨事項を提示します。

注:このブログはAI翻訳され、当社日本チームによってレビューされました

次にするべきこと