¿Alguna vez una aplicación se coló en su entorno de Salesforce sin avisar? Sucede con más frecuencia de lo que piensa, y los atacantes cuentan con ello.

Sin embargo, la nueva función de control de acceso a la API de Salesforce evita que las aplicaciones no deseadas se conecten a su entorno. Piense en ello como un control de seguridad por el que solo pasan las aplicaciones de confianza, y solo después de que usted lo autorice.

Cuando el phishing de OAuth ataca

En una reciente campaña de phishing, el robo de confianza fue el principal objetivo por encima de las contraseñas. Se engañó a los usuarios de Salesforce para que autorizaran una aplicación OAuth maliciosa que imitaba una herramienta de productividad legítima. Una vez aprobada, la aplicación obtuvo acceso persistente a Gmail, Drive y otros servicios, y eludió a la MFA y operó silenciosamente en segundo plano.

Sin control de acceso a la API, cualquier usuario puede autorizar una aplicación que nunca se revisó ni se instaló. Así es como se cuelan los atacantes.

Aquí es donde el principio de privilegio mínimo se vuelve crítico. Cuando cada usuario tiene la capacidad de otorgar un acceso amplio, la superficie de ataque se expande dramáticamente. El privilegio mínimo significa limitar el acceso solo a lo que es necesario y solo para aquellos que realmente lo necesitan.

Al imponer controles más estrictos sobre quién puede autorizar aplicaciones y qué pueden hacer esas aplicaciones, las organizaciones reducen las oportunidades para los atacantes.

Los nuevos controles de Salesforce cambian el guion:

- Las aplicaciones deben estar instaladas antes de poder conectarse.

- El acceso se puede limitar a usuarios específicos.

- Los administradores deben desbloquearlos manualmente.

El principio de privilegio mínimo es una forma sencilla, pero eficaz de prevenir los ataques basados en OAuth antes de que se inicien. Devuelve el control a donde corresponde: a su equipo de seguridad.

Ahora que describimos los cambios de alto nivel, exploremos por qué son importantes y cómo transforman la gobernanza de aplicaciones en Salesforce.

Qué cambios hay en el control de acceso de la API

Independientemente de su función, cualquier usuario de Salesforce ahora puede autorizar una aplicación para que actúe en su nombre. Esta política abierta puede ser arriesgada por varias razones, específicamente porque los atacantes apuntan a usuarios desprevenidos y los engañan para que otorguen acceso a aplicaciones maliciosas a través de flujos de OAuth.

Una vez otorgado, estas aplicaciones pueden desviar silenciosamente datos confidenciales de la empresa, hacerse pasar por usuarios o incluso eludir la autenticación multifactor. Sin una gestión adecuada, las organizaciones pierden visibilidad y control sobre qué aplicaciones están activas en su entorno, lo que facilita que las amenazas se escapen.

A medida que los atacantes se vuelven más sofisticados, esta falta de supervisión se convierte en una vulnerabilidad evidente que puede provocar brechas de datos, fallas en el cumplimiento y daños a la reputación. Las amenazas ya no solo utilizan Data Loader, sino que explotan varias aplicaciones conectadas a través de OAuth para eludir la autenticación tradicional y obtener acceso persistente.

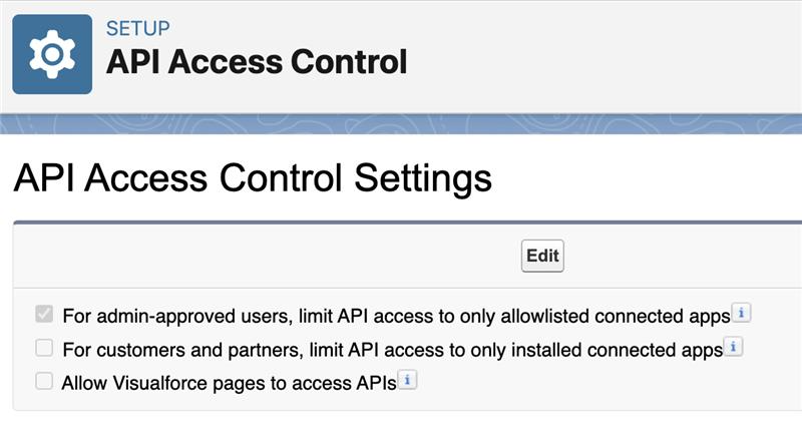

El nuevo comportamiento predeterminado de Salesforce ayuda a cerrar esa puerta. Así es como funciona:

- Las aplicaciones recién instaladas ahora requerirán que los usuarios estén preautorizados antes de usarla, incluso si ya se había instalado.

- Las aplicaciones no gestionadas están bloqueadas por defecto. Si una aplicación intenta conectarse sin estar instalada, se bloquea automáticamente.

- Se requiere aprobación manual. Una vez instalado, los administradores deben:

- Aprobar el acceso para una lista de usuarios preautorizados

- Desbloquee la aplicación para confirmar que es de confianza

- Las aplicaciones que se instalaron previamente deben estar protegidas por un administrador.

Este proceso garantiza que ninguna aplicación obtenga acceso sin una supervisión administrativa deliberada, lo que es una victoria significativa para los equipos de seguridad.

A medida que comienza a configurar los controles de acceso a la API en Salesforce, comprender la mecánica de la administración de aplicaciones conectadas se vuelve esencial. La siguiente guía lo guiará por los pasos para especificar permisos de usuario, otorgar la aprobación del administrador y adaptar las políticas de OAuth para que se ajusten a los requisitos de seguridad de su organización.

Teniendo en cuenta los riesgos y los nuevos controles, analicemos la configuración del acceso a aplicaciones conectadas en su organización de Salesforce.

Gestionar el acceso a una aplicación conectada después de la instalación

Después de instalar una aplicación conectada en su organización de Salesforce, puede gestionar el acceso al seleccionar la configuración de usuarios permitidos y al configurar qué usuarios pueden acceder a ella. Siga estos pasos:

- Desde la configuración, ingrese Aplicaciones conectadas en el cuadro Búsqueda rápida y seleccione Gestionar aplicaciones conectadas.

- Haga clic en Editar junto a la aplicación conectada para la que está configurando el acceso.

- En Políticas de OAuth, haga clic en el menú desplegable Usuarios permitidos y seleccione una de las siguientes opciones.

Todos los usuarios pueden autorizarse a sí mismos: esta opción predeterminada permite que todos los usuarios de la organización autoricen la aplicación después de iniciar sesión correctamente. Los usuarios deben aprobar la aplicación la primera vez que acceden.

Los usuarios aprobados por el administrador están preautorizados: esta configuración permite que solo los usuarios con el perfil o conjunto de permisos pertinentes accedan a la aplicación sin autorización previa. Después de elegir esta opción, puede administrar los perfiles de la aplicación al editar la lista de acceso a aplicaciones conectadas de cada perfil o la lista de aplicaciones conectadas asignadas de cada conjunto de permisos.

No puede gestionar el acceso de usuarios individuales con perfiles en una organización Group Edition. Sin embargo, puede controlar el acceso de todos los usuarios al modificar la configuración de OAuth de una aplicación conectada.

Más allá de la configuración, es esencial comprender el impacto estratégico del control de acceso a la API y cómo refuerza un modelo de seguridad centrado en los datos.

Análisis técnico profundo: por qué funciona el control de acceso a la API

El control de acceso a la API de Salesforce es un cambio estratégico hacia la seguridad centrada en los datos. Al controlar las conexiones a la API y aplicar la validación manual de confianza, Salesforce está ayudando a las organizaciones a alejarse de las defensas basadas en el perímetro y hacia los principios de confianza cero y privilegio mínimo.

Así es como funciona y por qué es importante:

- Restricción de IP: cuando los administradores instalan una nueva aplicación, pueden tomar el rango de IP conocido de la aplicación de terceros y permitir solo la conexión desde ese rango especificado, lo que reduce el impacto potencial de un ataque al proveedor externo.

- Bloqueo de conexión: las aplicaciones deben estar instaladas antes de que puedan bloquearse. Esto evita conexiones a la API no intencionadas y obliga a un proceso de instalación deliberado. Es una forma simple, pero poderosa de reducir la exposición a flujos de OAuth no autorizados.

- Control de acceso a nivel de usuario: los administradores pueden restringir el acceso a la API a usuarios específicos. Esto minimiza la superficie de ataque si una aplicación se ve comprometida, una capacidad fundamental dado que los atacantes cada vez con mayor frecuencia inician sesión con credenciales robadas.

- Validación manual de confianza: desbloquear una aplicación es una acción deliberada, no una acción por defecto. Esto les da a los administradores tiempo para examinar el comportamiento, los permisos y el riesgo de la aplicación antes de otorgar acceso. Es un cambio de seguridad de reactiva a proactiva.

- Cumplimiento de la línea de base: Salesforce está avanzando para que este comportamiento sea el predeterminado para todas las organizaciones. Esto significa una postura de seguridad más sólida en todos los ámbitos, incluso para los equipos que aún no han adoptado un modelo de confianza cero.

Esta defensa en capas se alinea con la creencia fundamental de Varonis: el daño ocurre en los datos, y protegerlos requiere más que simples defensas perimetrales. El control de acceso a la API ayuda a aplicar el principio de privilegio mínimo en la capa de integración, un punto ciego crítico en muchos entornos.

Estos cambios no solo afectan a los administradores; también transforman la experiencia para los usuarios cotidianos de Salesforce.

Cómo afecta esto a los usuarios finales de Salesforce

Si es usuario de Salesforce, esto es lo que significa el control de acceso a la API para usted:

- Las aplicaciones recién instaladas ahora requerirán usuarios preautorizados.

- Es posible que vea menos aplicaciones disponibles al principio. Esto se debe a que las aplicaciones no gestionadas ahora están bloqueadas por defecto. Si intenta conectarse a una aplicación que no funciona, probablemente esté esperando la aprobación del administrador.

- El acceso a la aplicación ya no es automático. Incluso si ya usó una aplicación anteriormente, es posible que sea necesario reinstalarla y aprobarla según la nueva política. Esto ayuda a mantener su entorno seguro.

- Los administradores son su recurso principal para obtener acceso. Si necesita una aplicación específica para realizar su trabajo, póngase en contacto con su administrador con el nombre de la aplicación y la razón por la que la necesita. Revisará y Aprobará el acceso si es seguro.

- La seguridad es un esfuerzo en equipo. Estos cambios ayudan a proteger su organización de ataques basados en OAuth. Al seguir el nuevo proceso, está ayudando a mantener seguros los datos confidenciales.

Consejo: Si no está seguro de por qué una aplicación no funciona, consulte con su administrador antes de solucionar el problema. El control de acceso a la API podría haberlo bloqueado.

El mensaje de Salesforce: esta es la nueva normalidad

Salesforce anunció recientemente que este comportamiento se convertirá en la línea de base predeterminada para todas las organizaciones. Se trata de un cambio importante frente al modelo actual de adhesión voluntaria, una señal inequívoca de que la plataforma aborda con seriedad la gobernanza de las aplicaciones.

Además, valida lo que hemos estado diciendo en Varonis: los atacantes explotan los flujos de OAuth y las organizaciones necesitan mejores controles para detenerlos.

Para mantenerse a la vanguardia de las amenazas basadas en OAuth, los administradores de Salesforce deben seguir este plan de acción:

- Revise sus aplicaciones conectadas y desinstale todo lo que no esté gestionado o no se use.

- Configure flujos de trabajo de aprobación para nuevas instalaciones de aplicaciones.

- Eduque a sus administradores y usuarios sobre el nuevo proceso y por qué es importante

Proteja sus datos de Salesforce

Ya sea que usted sea administrador o usuario final, estos cambios son parte de un cambio más amplio hacia la seguridad proactiva.

Para ayudarlo a atravesarlo, ofrecemos Evaluaciones de riesgo sobre los datos de Salesforce gratuitas. Estas evaluaciones resumen los riesgos de seguridad de sus datos y ofrecen recomendaciones prácticas para estructuras de permisos más simples y seguras.

Tenga en cuenta que este blog se tradujo con la ayuda de IA y un traductor humano lo revisó.

¿Qué pasos debo seguir ahora?

A continuación,a le presentamos tres maneras de avanzar en la reducción del riesgo de datos en su empresa:

Programe una demostración con nosotros Vea a Varonis en acción en una sesión personalizada según las necesidades específicas de seguridad de datos de su organización. Estaremos encantados de responder a todas sus preguntas.

Revise un ejemplo de nuestra evaluación de riesgo sobre los datos (DRA) Conozca los riesgos que podrían estar presentes en su entorno. La DRA de Varonis es completamente gratuita y ofrece un camino claro hacia la remediación automatizada.

Síganos en LinkedIn, YouTube, and X (Twitter) Obtenga información detallada sobre la seguridad de datos, incluyendo la administración de la postura de seguridad de datos (DSPM), la detección de amenazas, la seguridad de la IA y mucho más.