Les applications cloud et les liens malveillants modifient la manière dont les pirates informatiques s’attaquent aux organisations, en particulier lorsqu’ils profitent de la confiance accordée à des fournisseurs renommés.

Les pirates informatiques les plus intelligents ne se contentent pas de défoncer la porte d’entrée : ils se faufilent parmi la foule, mélangent leurs mouvements numériques au trafic métier légitime et font en sorte que leurs attaques ressemblent à des activités cloud normales de tous les jours.

Comment les pirates informatiques utilisent les plateformes cloud

Imaginez une gare bondée, remplie de personnes qui ont toutes des billets. Les attaquants ont compris comment se faufiler et voyager avec tout le monde, car les agents de sécurité (ou les outils de sécurité) ont tendance à faire confiance à toute personne qui utilise une compagnie ferroviaire connue. En termes de cybersécurité, les attaquants louent de l'espace sur des services cloud populaires ou achètent du temps sur des serveurs virtuels de grands fournisseurs. Ces fournisseurs rendent tout facile à utiliser, offrant un hébergement web rapide et fiable, une messagerie électronique et un espace de stockage. C'est précisément cette commodité que les cybercriminels exploitent.

Ils utilisent ces plateformes pour lancer des attaques de phishing, distribuer des malwares ou même mener des opérations de cryptojacking sournoises. Parfois, ils volent les identifiants de comptes cloud, puis utilisent ces identités pour envoyer des spams ou créer des règles de boîte de réception qui les aident à rester cachés. Les pirates avancés peuvent même attendre que les fournisseurs de services gérés se connectent avant de se glisser dans les environnements cibles pour obtenir un accès étendu.

Les défenseurs ont du mal à lutter car le trafic semble normal, provient de fournisseurs réputés et les outils sont conçus pour aider les entreprises, pas pour arrêter les criminels. Alors que de plus en plus d’entreprises misent tout sur les fournisseurs cloud, les équipes de sécurité sont confrontées à une guerre dans laquelle chaque attaquant porte un déguisement astucieux.

Liens masqués et ruses d'URL

Les liens ne sont pas toujours ce qu’ils semblent être. Les pirates informatiques peuvent réécrire les URL de manière astucieuse, les rendant apparemment normales à première vue, mais conduisant secrètement les utilisateurs vers des sites malveillants. Prenons l’exemple classique des symboles « @ » : les pirates les insèrent dans les liens et trompent les navigateurs en leur faisant ignorer tout ce qui précède le symbole, redirigeant ainsi les utilisateurs vers le mauvais site. Parfois, il s’agit simplement de remplacer des lettres par des lettres similaires (« homographes ») ou d’utiliser des formats ingénieux pour masquer la véritable destination.

Ils ajoutent ensuite d’autres stratagèmes : dissimuler la destination derrière des chaînes de redirection, utiliser des URL courtes ou tout faire passer par des services cloud de renom. Les utilisateurs chargés de la sécurité et les contrôles automatisés voient souvent un lien pointant vers un fournisseur de confiance. Celui-ci est beaucoup moins susceptible d’être signalé et bloqué. Cela permet aux attaques d’atteindre les utilisateurs en toute discrétion.

Couches d'obfuscation

Les pirates sont passés maîtres dans l’art de multiplier les stratagèmes. Le chemin commence peut-être par une application cloud connue de tous, puis passe par des URL réécrites, avant de transiter par plusieurs fournisseurs réputés. Chaque redirection rend l’attaque plus difficile à détecter pour les défenseurs. L’utilisation abusive des API et le vol de jetons permettent au criminel de passer d’un service fiable à un autre, collectant davantage de données ou se propageant latéralement sans déclencher d’alerte.

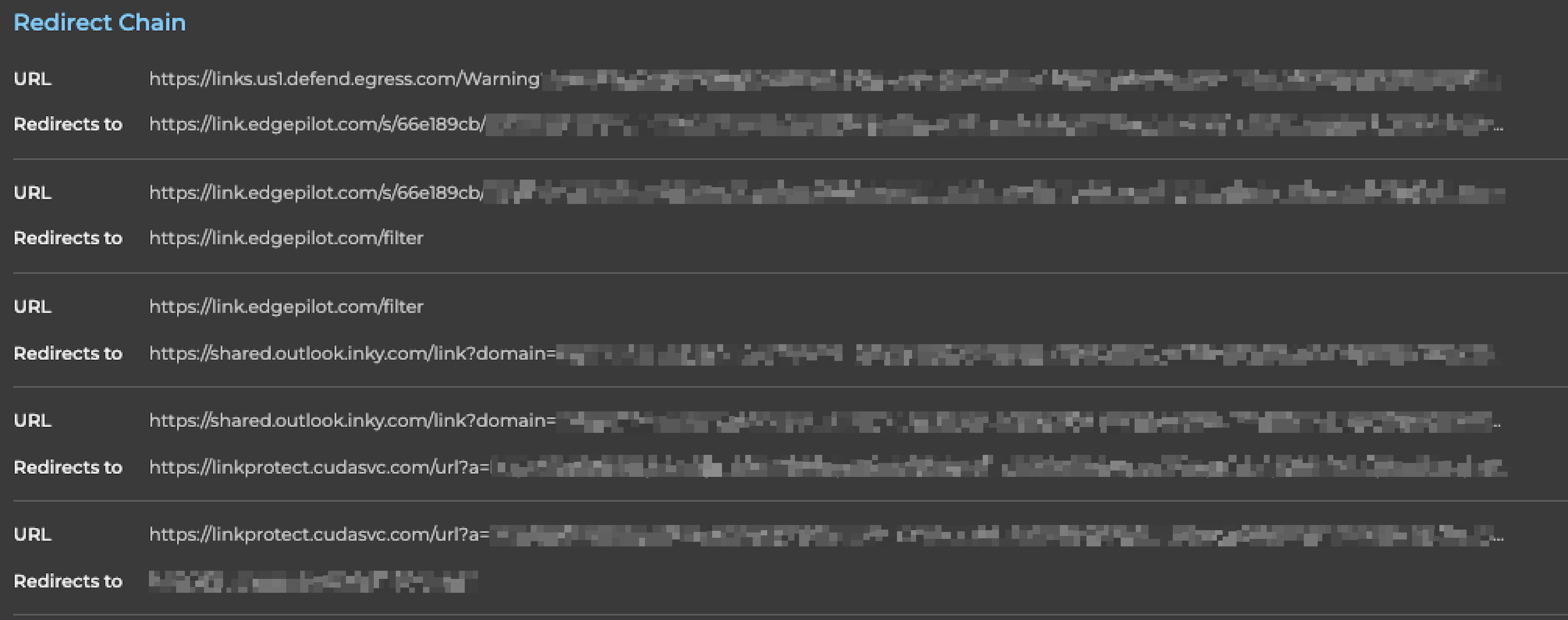

Lors d’une récente attaque, un lien malveillant a traversé quatre fournisseurs de sécurité e-mail différents avant d’atterrir sur un site WordPress conçu pour voler des identifiants et se faisant passer pour une page de connexion Microsoft. Les domaines des fournisseurs figuraient sur la liste blanche, de sorte que les outils automatisés ont fait confiance à chaque étape du parcours. Comme ceux-ci s’appuient fortement sur des règles statiques ou des listes blanches, ces liens à sauts multiples passent souvent inaperçus, à moins qu’un outil plus créatif ne surveille la destination réelle.

Exemple d’attaque réelle

Voici comment s’est déroulée une attaque complexe visant à voler des identifiants : un lien a d’abord transité par egress (qui fait partie de KnowBe4), puis a été transféré vers edgepilot.com d’OpenText. Il a ensuite été redirigé vers un serveur appartenant à Inky, un autre fournisseur de solutions de sécurité. Enfin, il a redirigé vers le site cudasvc.com de Barracuda, pour aboutir à une fausse page de connexion WordPress mise en place pour voler des identifiants Microsoft. Tous ces sauts ont été effectués par des entreprises connues et reconnues par les organisations.

Comme les défenseurs autorisent le trafic provenant de ces fournisseurs, le lien n’a pas été bloqué. La plupart des outils automatisés ne suivent pas réellement la chaîne jusqu’à la destination finale. La protection au moment du clic ne fonctionne que si vous inspectez le contenu que les utilisateurs verront finalement. Si la dernière page est une fausse page de connexion alors que le parcours commence par des fournisseurs de confiance, les filtres de sécurité classiques la manquent souvent complètement.

Comportement au-delà des blocages

Alors, que peuvent faire les défenseurs ? Il est temps de faire preuve d’intelligence et d’aller au-delà des simples listes de blocage. La détection comportementale est ici la solution idéale. En surveillant les mouvements inhabituels, tels que les connexions à partir d’emplacements inhabituels, les modifications des règles de boîte de réception ou les pics de trafic provenant de domaines cloud fiables, les équipes de sécurité peuvent repérer ce qui est anormal, et pas seulement ce qui figure sur la liste.

Il est indispensable de procéder à un examen continu des intégrations d’applications cloud, de la journalisation et de la surveillance intelligente afin de détecter toute utilisation inhabituelle des API. En ce qui concerne les URL, il est essentiel de procéder à une analyse et à un filtrage intelligent qui examine l’ensemble du parcours, et pas seulement le premier fournisseur ou les redirections évidentes. Les organisations ont besoin d’outils tels que Phishing Sandbox de Varonis Interceptor, qui peuvent suivre les rebondissements des liens réécrits, exposer ce qui est réellement servi aux utilisateurs et protéger même lorsque le trafic semble « sûr ».

Parfois, cela implique d’utiliser des solutions avancées profondément intégrées à l’infrastructure afin de fournir une journalisation et une visibilité riches en contexte, en suivant les accès et les changements qui sortent de l’ordinaire, même sur les plateformes auxquelles tout le monde fait confiance. En adaptant leurs défenses au comportement et à l’analyse complète du parcours, les organisations peuvent maintenir une sécurité cloud solide, même si les tactiques des attaquants deviennent chaque jour plus sophistiquées.

S’adapter, ne pas se contenter de réagir

Les cyberattaques modernes sont intelligentes, rapides et très efficaces pour se fondre dans le décor. Les défenseurs qui s’adaptent, surveillent les comportements et inspectent tous les éléments mobiles (et pas seulement ceux qui figurent sur la liste de confiance) ont les meilleures chances de préserver la sécurité de leur environnement cloud. À une époque où la confiance peut être usurpée, la solution consiste à mettre en place une sécurité qui se concentre sur les actions des attaquants plutôt que sur leur identité supposée.

Varonis Interceptor s’adapte en permanence aux astuces que les pirates créent chaque jour en étant capable de suivre chaque lien jusqu’à sa destination. Il inspecte ce qui s’y trouve en temps réel, quelles que soient les techniques d’obfuscation utilisées.

Vous souhaitez savoir comment l’IA prédictive peut protéger les organisations contre les attaques de phishing complexes ? Essayez Varonis Interceptor.

Veuillez noter que cet article a été traduit avec l'aide de l'IA et révisé par un traducteur humain.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.