Le app cloud e i link dannosi stanno cambiando il modo in cui gli aggressori interferiscono con le organizzazioni, soprattutto quando riescono a rubare un po' di fiducia da fornitori noti.

Gli hacker più intelligenti non si limitano a sfondare la porta principale: si intrufolano tra la folla, mescolando le loro mosse digitali con il traffico aziendale legittimo e facendo apparire i loro attacchi come normale attività cloud quotidiana.

Come gli hacker utilizzano le piattaforme cloud

Immagina una stazione ferroviaria affollata, piena di persone che hanno tutte i biglietti. Gli aggressori hanno scoperto come infiltrarsi e viaggiare insieme agli altri perché i controllori (o gli strumenti di sicurezza) tendono a fidarsi di chiunque salga su un treno di una compagnia ferroviaria nota. In termini informatici, gli aggressori affittano spazio su servizi cloud popolari o acquistano tempo su server virtuali da grandi fornitori. Questi provider rendono tutto facile da usare, offrendo hosting web, e-mail e storage rapidi e affidabili. Questa comodità è esattamente ciò che i criminali informatici sfruttano.

Utilizzeranno queste piattaforme per lanciare truffe di phishing, distribuire malware o addirittura eseguire operazioni di cryptojacking subdole. A volte rubano le credenziali degli account cloud, quindi usano quelle identità per inviare spam o creare regole per le caselle di posta che li aiutino a rimanere nascosti. Gli aggressori più avanzati possono anche aspettare che i provider di servizi gestiti si connettano prima di entrare negli ambienti target per ottenere un accesso ancora più ampio.

I difensori hanno difficoltà a fare il loro lavoro perché il traffico sembra normale, proviene da fornitori affidabili e i loro strumenti sono progettati per aiutare le aziende, non per fermare i criminali. Poiché sempre più aziende puntano tutto sui provider cloud, i team di sicurezza affrontano una guerra in cui ogni aggressore è perfettamente camuffato tra i "buoni".

Link mascherati e inganni negli URL

I link non sono sempre quello che sembrano. Gli hacker possono riscrivere gli URL in modo astuto, facendoli sembrare innocui a prima vista e conducendo le persone in un enorme guaio. Prendiamo il classico trucco dei simboli "@": gli hacker li inseriscono nei link e ingannano i browser perché ignorino tutto ciò che precede il simbolo, facendo finire gli utenti sul sito sbagliato. A volte si tratta di sostituire alcune lettere con lettere simili ("omografe") o di usare formati fasulli per nascondere la destinazione reale.

Poi aggiungono altri trucchi: nascondono la destinazione dietro catene di reindirizzamenti, usano URL brevi o eseguono tutto tramite servizi cloud di grandi nomi. Gli utenti di sicurezza e i controlli automatici spesso vedono un link che punta verso un fornitore affidabile, che quindi probabilmente non verrà segnalato e bloccato. Questo porta gli attacchi a farsi strada silenziosamente verso gli utenti.

Strati di offuscamento

Gli aggressori sono dei veri e propri maestri nell'aggiungere un trucchetto dopo l'altro. Magari il percorso inizia con un'app cloud conosciuta e popolare, poi passa attraverso URL riscritti, prima di passare attraverso diversi fornitori rispettati. Ogni reindirizzamento rende più difficile per i difensori individuare l'attacco. L'abuso di API e i token rubati permettono al criminale di passare da un servizio affidabile all'altro, raccogliendo più dati o diffondendosi lateralmente senza generare allarmi.

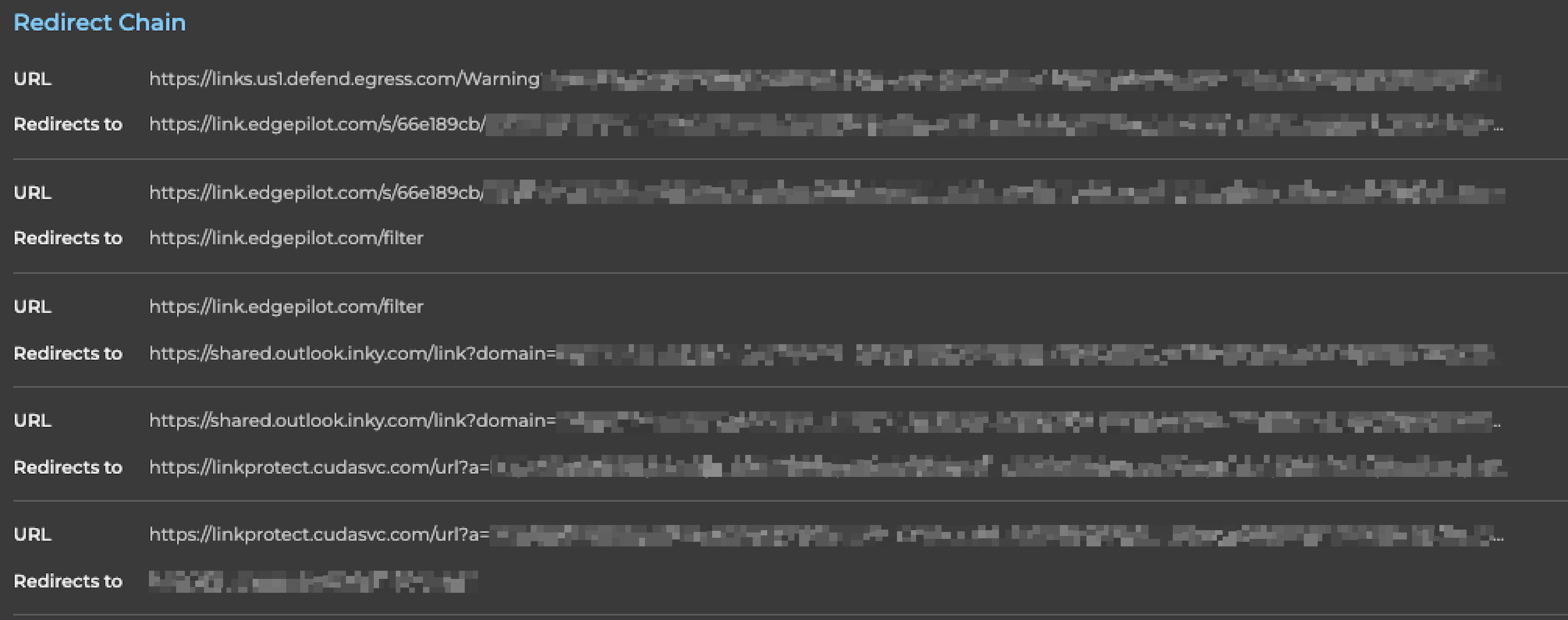

In un attacco recente, un link dannoso ha attraversato quattro diversi fornitori di sicurezza e-mail prima di approdare su un sito WordPress che ruba credenziali, mascherato da login Microsoft. I domini dei fornitori erano nell'elenco consentiti, quindi gli strumenti automatizzati si sono fidati lungo ogni tappa del percorso. Poiché gli strumenti si basano fortemente su regole statiche o elenchi consentiti, questi link multi-hop spesso passano inosservati, a meno che qualcosa di più creativo non stia osservando la vera destinazione.

Esempio di attacco reale

Ecco come si è svolto un complicato attacco di furto di credenziali: un link è partito passando attraverso egress (parte di KnowBe4), che poi è passato a edgepilot.com di OpenText. A seguire, è arrivato un inoltro a un server di proprietà di Inky, un altro fornitore di sicurezza. Infine, è stato reindirizzato a cudasvc.com di Barracuda, finendo in una falsa pagina di accesso a WordPress, impostata per sottrarre le credenziali Microsoft. Tutti questi passaggi sono stati effettuati tramite aziende che le organizzazioni conoscono e di cui si fidano.

Poiché i difensori consentono il traffico proveniente da quei fornitori, il link non è stato bloccato. La maggior parte degli strumenti automatici non segue veramente la catena fino alla destinazione. La protezione al momento del clic funziona solo se si esamina il contenuto che gli utenti vedranno alla fine. Se l'ultima pagina è un falso login ma il percorso inizia da fornitori affidabili, i filtri di sicurezza tradizionali spesso lo ignorano completamente.

Comportamento sui blocchi

Quindi, cosa possono fare i difensori? È il momento di diventare più intelligenti e andare oltre le semplici blocklist. Qui il protagonista è il rilevamento del comportamento. Osservando movimenti anomali, come accessi da località insolite, modifiche alle regole delle caselle di posta o picchi di traffico da domini cloud affidabili, i team di sicurezza possono individuare le anomalie, non solo ciò che è elencato.

La revisione continua delle integrazioni delle app nel cloud, la registrazione e il monitoraggio intelligente per l'utilizzo di API anomale sono un must. Quando si tratta di URL, la scansione e il filtraggio intelligente che analizzano l'intero percorso, e non solo il primo fornitore o i reindirizzamenti evidenti, sono fondamentali. Le organizzazioni hanno bisogno di strumenti come Phishing Sandbox di Varonis Interceptor, in grado di seguire gli intrecci dei link riscritti, di svelare cosa viene realmente servito agli utenti e di proteggere anche quando il traffico sembra "sicuro".

A volte, questo significa utilizzare soluzioni avanzate inserite profondamente nell'infrastruttura per fornire una registrazione e una visibilità ricche di contesto, tracciando gli accessi e le modifiche che si distinguono, anche sulle piattaforme di cui tutti si fidano. Ottimizzando le difese verso l'analisi del comportamento e l'analisi completa del percorso, le organizzazioni possono mantenere forte la sicurezza del cloud, anche se le tattiche degli aggressori diventano di giorno in giorno più complicate.

Adattarsi, non limitarsi a reagire

I cyberattacchi moderni sono intelligenti, veloci e ottimi per mimetizzarsi. I difensori che si adattano, osservano i comportamenti e ispezionano tutte le parti in movimento (non solo quelle nell'elenco di fiducia) hanno più possibilità di mantenere sicuri i loro ambienti cloud. In un'epoca in cui la fiducia può essere rubata, creare una sicurezza che cerchi ciò che fanno realmente gli aggressori, invece che svelare che chi fingono di essere, è la strada da seguire.

Grazie alla sua capacità di seguire ogni singolo link fino a destinazione e di ispezionare ciò che c'è in tempo reale, a prescindere dai camuffamenti, Varonis Interceptor si adatta continuamente ai trucchi che gli aggressori si inventano ogni giorno.

Vuoi sapere in che modo l'AI predittiva protegge le organizzazioni da attacchi di phishing complessi? Prova Varonis Interceptor.

Nota: questo blog è stato tradotto con l'aiuto dell'AI e corretto da un traduttore umano.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube et X (Twitter) Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.