Las aplicaciones en la nube y los enlaces maliciosos están cambiando la forma en que los atacantes interfieren con las organizaciones, en especial cuando se aprovechan de la confianza de proveedores conocidos.

Los piratas informáticos más inteligentes no solo irrumpen por la puerta principal, sino que se infiltran entre la multitud, mezclando sus movimientos digitales con el tráfico legítimo de negocios y haciendo que sus ataques parezcan una actividad normal y cotidiana en la nube.

Cómo los piratas informáticos usan las plataformas en la nube

Imagina una estación de tren concurrida, llena de personas que tienen sus boletos. Los atacantes han descubierto cómo colarse y viajar junto con todos los demás porque los guardias de seguridad (o herramientas de seguridad) tienden a confiar en cualquiera que se suba a una compañía de trenes conocida. En términos cibernéticos, los atacantes alquilan espacio en servicios populares en la nube o compran tiempo en servidores virtuales de grandes proveedores. Estos proveedores hacen que todo sea fácil de usar, ofrecen alojamiento web, correo electrónico y almacenamiento rápidos y confiables. Esta conveniencia es precisamente lo que explotan los ciberdelincuentes.

Utilizarán estas plataformas para lanzar estafas de phishing, distribuir malware o incluso ejecutar operaciones encubiertas de criptojacking. A veces, roban credenciales de cuentas en la nube y, luego, utilizan esas identidades para enviar spam o crear reglas de buzón que les ayudan a permanecer ocultos. Los atacantes avanzados podrían incluso esperar a que los proveedores de servicios gestionados se conecten antes de infiltrarse en los entornos objetivo para obtener un acceso más amplio.

Los defensores tienen dificultades porque el tráfico parece normal, proviene de proveedores acreditados y las herramientas están diseñadas para ayudar a las empresas, no para detener a los delincuentes. Con más empresas apostando por los proveedores de la nube, los equipos de seguridad se enfrentan a una guerra en la que cada atacante usa un disfraz ingenioso.

Enlaces ocultos y URL engañosas

Los enlaces no siempre son lo que parecen. Los piratas informáticos pueden reescribir URL de maneras astutas, lo que las hace parecer correctas a primera vista, pero en secreto llevan a las personas directamente a problemas. Tomemos como ejemplo el tradicional truco de los símbolos “@”: los piratas informáticos los introducen en los enlaces y engañan a los navegadores para que ignoren todo lo que precede al símbolo, lo que lleva a los usuarios al sitio equivocado. A veces se trata de cambiar letras por parecidos (“homógrafos”) o usar formatos inteligentes para ocultar el destino real.

Después, agregan más trucos: ocultan el destino detrás de cadenas de redirecciones, usan URL acortadas o hacen que todo pase a través de servicios en la nube de grandes empresas. Los usuarios de seguridad y las comprobaciones automatizadas a menudo ven un enlace que se dirige a un proveedor de confianza. Es mucho menos probable que genere una alerta y se bloquee. Esto hace que los ataques lleguen silenciosamente a los usuarios.

Capas de ofuscación

Los atacantes son expertos en apilar sus trucos. Tal vez el camino comience con una aplicación en la nube que todos conocen, luego pase por URL reescritas, antes de pasar por varios proveedores respetados. Cada redirección hace que sea más difícil para los defensores detectar el ataque. El abuso de API y los tokens robados permiten que el delincuente salte de un servicio confiable a otro, recopilando más datos o propagándose lateralmente sin generar alarmas.

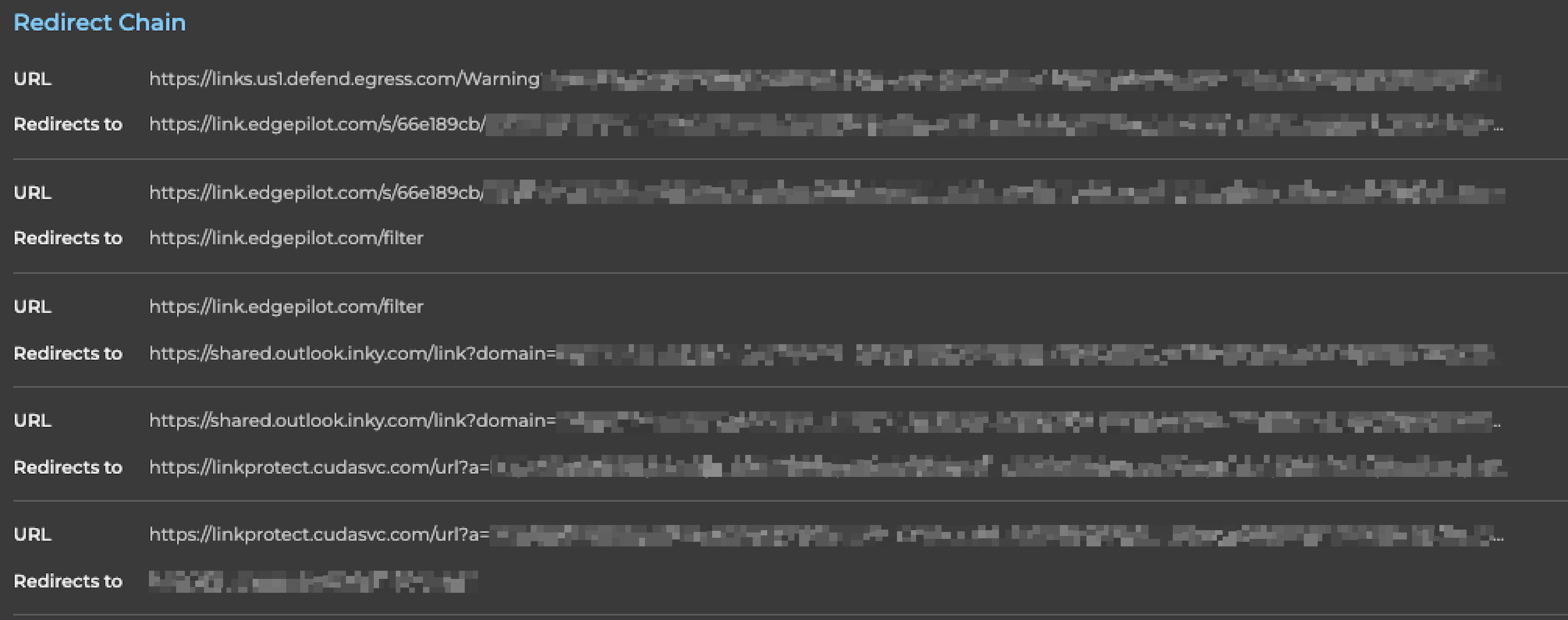

En un ataque reciente, un enlace malicioso saltó a través de cuatro proveedores de seguridad de correo electrónico diferentes antes de llegar a un sitio de WordPress que roba credenciales disfrazado de inicio de sesión de Microsoft. Los dominios de los proveedores estaban en la lista de permitidos, por lo que las herramientas automáticas confiaban en cada paso del recorrido. Como las herramientas dependen en gran medida de reglas estáticas o listas de permitidos, estos enlaces con múltiples saltos suelen pasar desapercibidos, a menos que algo más creativo esté vigilando el destino real.

Ejemplo de ataque real

Así es como se desarrolló un complicado ataque de robo de credenciales: un enlace comenzó pasando por la salida (parte de KnowBe4), que pasó a edgepilot.com de OpenText. Luego vino un reenvío a un servidor propiedad de Inky, otro proveedor de seguridad. Finalmente, se redirigió a cudasvc.com de Barracuda. y terminó en una página de inicio de sesión falsa de WordPress configurada para robar las credenciales de Microsoft. Todos estos saltos pasaron por compañías que las organizaciones conocen y en las que confían.

Dado que los defensores permiten el tráfico de esos proveedores, el enlace no se bloqueó. La mayoría de las herramientas automatizadas en realidad no siguen la cadena hasta el verdadero destino. La protección en el momento del clic solo funciona si se inspecciona el contenido que los usuarios verán finalmente. Si la última página es una pantalla de inicio de sesión falsa pero la ruta comienza a través de proveedores de confianza, los filtros de seguridad tradicionales suelen pasarla por alto por completo.

Comportamiento sobre bloqueos

Entonces, ¿qué pueden hacer los defensores? Es hora de ser más inteligente e ir más allá de las simples listas de bloqueo. La detección del comportamiento es el actor principal aquí. Al observar movimientos inusuales, como inicios de sesión desde ubicaciones extrañas, cambios en las reglas del buzón o picos de tráfico provenientes de dominios en la nube de confianza, los equipos de seguridad pueden detectar lo que resulta sospechoso, no solo lo que está en una lista.

Es imprescindible la revisión continua de las integraciones de aplicaciones en la nube, el registro y el monitoreo inteligente para el uso extraño de API. Cuando se trata de URL, el escaneo y el filtrado inteligente que analiza todo el viaje, no solo el primer proveedor o los redireccionamientos obvios, son clave. Las organizaciones necesitan herramientas como Varonis Interceptor's Phishing Sandbox que puedan seguir los vericuetos de los enlaces reescritos, exponer lo que realmente se está dando a los usuarios y proteger incluso cuando el tráfico parece “seguro”.

A veces, esto implica usar soluciones avanzadas integradas profundamente en la infraestructura para ofrecer registros y visibilidad con contexto, rastreando accesos y cambios que sobresalen, incluso en plataformas en las que todos confían. Al ajustar las defensas para centrarse en el comportamiento y en el análisis completo del recorrido, las organizaciones pueden mantener una seguridad sólida en la nube, incluso cuando las tácticas de los atacantes se vuelven cada día más sofisticadas.

Adáptese, no se limite a reaccionar

Los ciberataques modernos son astutos, se mueven con rapidez y saben pasar desapercibidos. Los defensores que se adaptan, vigilan los comportamientos e inspeccionan todas las piezas móviles (no solo las de la lista de confianza) tienen una mejor oportunidad de mantener seguros sus entornos en la nube. En una era en la que la confianza puede prestarse, construir una seguridad que busque lo que hacen los atacantes, en lugar de quiénes fingen ser, es el camino a seguir.

Varonis Interceptor se adapta continuamente a los trucos que los atacantes crean todos los días al poder seguir cada enlace hasta su destino. Inspeccionar lo que está allí en tiempo real, sin importar qué ofuscaciones se pongan en su camino.

¿Le interesa saber cómo la IA predictiva puede proteger a las organizaciones contra ataques de phishing complejos? Pruebe Varonis Interceptor.

Tenga en cuenta que este blog se tradujo con la ayuda de IA y un traductor humano lo revisó.

¿Qué pasos debo seguir ahora?

A continuación,a le presentamos tres maneras de avanzar en la reducción del riesgo de datos en su empresa:

Programe una demostración con nosotros Vea a Varonis en acción en una sesión personalizada según las necesidades específicas de seguridad de datos de su organización. Estaremos encantados de responder a todas sus preguntas.

Revise un ejemplo de nuestra evaluación de riesgo sobre los datos (DRA) Conozca los riesgos que podrían estar presentes en su entorno. La DRA de Varonis es completamente gratuita y ofrece un camino claro hacia la remediación automatizada.

Síganos en LinkedIn, YouTube, and X (Twitter) Obtenga información detallada sobre la seguridad de datos, incluyendo la administración de la postura de seguridad de datos (DSPM), la detección de amenazas, la seguridad de la IA y mucho más.