L'équipe Varonis MDDR Forensics a découvert une attaque qui a commencé comme une enquête de routine sur une compromission d'adresse e-mail professionnelle (BEC) et qui a également utilisé les outils d'administration de Microsoft 365 contre l'entreprise même qu'ils étaient censés servir.

Cet incident a révélé une évolution préoccupante des méthodes des attaquants dans les environnements M365 et démontre comment les criminels dépassent la simple collecte d'informations d'identification pour exploiter systématiquement les privilèges administratifs et les fonctionnalités de la plateforme pour des opérations malveillantes à grande échelle.

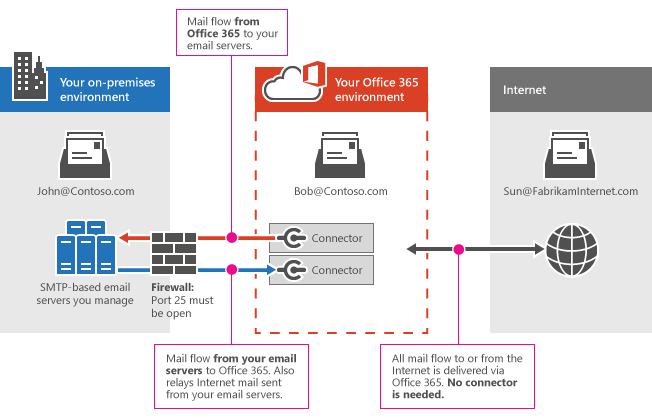

Comprendre les connecteurs entrants

Les connecteurs entrants dans Exchange Online servent de règles de flux de messagerie spécialisées conçues pour authentifier et acheminer les e-mails provenant de sources externes prédéterminées. Ces configurations facilitent une communication fiable avec des partenaires de confiance ou des services cloud en exemptant le trafic spécifié des mécanismes standard de filtrage anti-spam.

Si cette fonctionnalité s'avère inestimable pour les opérations commerciales légitimes, elle crée en même temps un vecteur d'exploitation attrayant pour les cybercriminels. Les caractéristiques mêmes qui garantissent des communications professionnelles transparentes, à savoir le contournement des filtres anti-spam et des exigences d'authentification de l'expéditeur, peuvent être détournées afin d'établir des canaux non filtrés pour l'envoi d'e-mails malveillants.

Diagramme de flux de courrier par Microsoft

Diagramme de flux de courrier par Microsoft

Accès initial

La chaîne d'attaques a commencé par la compromission d'un compte M365 probablement obtenu par le biais d'une campagne de phishing sophistiquée ou d'une attaque par bourrage d'informations d'identification.

Cette attaque a été possible en raison de l'absence de MFA pour l'utilisateur en question. Les chronologies forensiques suggèrent que les informations d'identification ont été recueillies plusieurs jours avant le début de l'exploitation active, ce qui indique une phase de reconnaissance patiente.

Le compte ciblé possédait des privilèges administratifs modérés, suffisants pour créer de nouveaux utilisateurs et modifier certaines configurations, mais pas de droits d'administrateur global.

Le choix minutieux d'un compte à privilèges moyens par les attaquants reflète leur conscience de la sécurité opérationnelle, choisissant une cible qui pourrait faciliter l'élévation de privilèges tout en passant sous le radar des solutions de surveillance des privilèges.

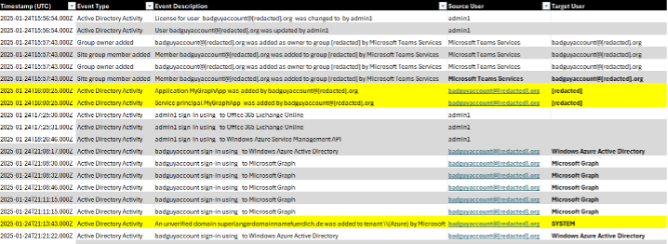

Établir un point d’ancrage durable

Après avoir obtenu l'accès initial, l'acteur malveillant a immédiatement créé un nouveau compte administrateur en utilisant des conventions de nommage imitant celles des comptes de service légitimes. Ce compte de porte dérobée est ensuite devenu la base d'un contrôle plus complexe lorsque l'attaquant a procédé à l'enregistrement d'une application tierce malveillante dans Azure AD.

L'enregistrement de l'application servait plusieurs objectifs — accorder un accès étendu via l'API Graph tout en établissant une méthode d'accès alternative qui survivrait à d'éventuelles réinitialisations des informations d'identification pour l'utilisateur nouvellement créé ou le compte initialement compromis. Cette stratégie de persistance à deux niveaux a démontré la compréhension des attaquants de la gestion des identités cloud et leur préparation à d'éventuelles tentatives de remédiation par l'organisation victime.

Élévation des privilèges et contrôle de l'environnement

Une fois l'accès basé sur les applications sécurisé, les attaquants ont commencé à étendre systématiquement leur contrôle par une élévation calculée des privilèges.

Ils ont d'abord élevé le compte qu'ils avaient créé au statut d'administrateur global, puis ont désactivé les contrôles de sécurité critiques, y compris les exigences de MFA pour les comptes privilégiés.

Ce qui est peut-être le plus préoccupant, c’est la modification des politiques de conservation des journaux d’audit, ce qui indique clairement leur intention de passer inaperçus pendant de longues périodes. Ces actions ont révélé non seulement leurs capacités techniques, mais aussi une compréhension sophistiquée du modèle de sécurité de Microsoft 365 et des pratiques courantes de surveillance des entreprises.

Les attaquants ont manifesté un intérêt particulier pour le maintien de la sécurité opérationnelle tout en éliminant méthodiquement les obstacles potentiels à leurs objectifs.

Un export Varonis des événements où l'application malveillante a été configurée et un connecteur entrant a été ajouté peu de temps après.

Un export Varonis des événements où l'application malveillante a été configurée et un connecteur entrant a été ajouté peu de temps après.

Militariser l’environnement

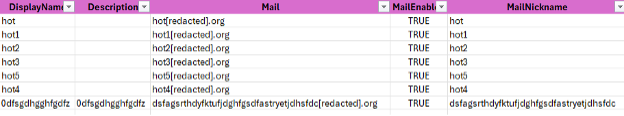

L'attaque a atteint son apogée opérationnelle avec l'armement stratégique des configurations de flux de messagerie. La création d'un connecteur entrant vers un domaine contrôlé par l'attaquant a établi un canal de confiance pour la livraison d'e-mails non filtrés, contournant ainsi toutes les mesures de sécurité des e-mails de l'entreprise.

Simultanément, l'acteur malveillant a exécuté plusieurs actions en parallèle pour maximiser l'impact et entraver les efforts de réponse. Ils ont créé de nombreux groupes de distribution peuplés d'un volume colossal d'adresses externes — plus de 250 000 entrées — tout en supprimant les privilèges administratifs des utilisateurs légitimes.

L'acte final de suppression du compte initialement compromis a complété leur contrôle de l'environnement, excluant de fait l'entreprise de son propre tenant tandis que les attaquants maintenaient un accès total grâce aux mécanismes de persistance qu'ils avaient établis.

Illustration du nombre de groupes de distribution mis en place par l'attaquant, soit environ 250 000 utilisateurs au total.

Illustration du nombre de groupes de distribution mis en place par l'attaquant, soit environ 250 000 utilisateurs au total.

Une deuxième tentative d'intrusion

À la suite de l'enquête initiale et des recommandations de remédiation, l'incapacité du client à supprimer le connecteur entrant malveillant en temps opportun a créé une faille de sécurité regrettable que les acteurs malveillants ont rapidement exploitée.

L'attaque a repris avec la création de deux comptes d'administrateur globaux utilisant des conventions de nommage trompeuses conçues pour ressembler à des comptes de service Microsoft légitimes. Cet obscurcissement délibéré représentait une évolution de leurs tactiques, montrant une compréhension des méthodologies de détection courantes. Ces nouveaux comptes ont immédiatement commencé à accéder aux zones sensibles du panneau d'administration, en mettant particulièrement l'accent sur le Centre de conformité.

Leurs activités au sein du Centre de conformité ont révélé une approche méthodique du repérage. Les recherches ciblées portaient sur les configurations de transfert de flux de messagerie, les rapports d'état des connecteurs et les audits des règles de transport. Ces actions ont suggéré soit une tentative de vérification de l'état de leur infrastructure d'attaque précédemment établie, soit l'identification de nouveaux vecteurs pour l'exfiltration de données.

**/

/DataInsights/DataInsightsService.svc/Find/MailflowForwardingData?tenantid=[redacted]&PageSize=1500&Filter=StartTime eq 2025-02-12T15:28:33.4560000Z and EndTime eq 2025-02-19T15:28:33.4560000Z and ReportType eq 'ForwardingType'

/DataInsights/DataInsightsService.svc/Find/ConnectorReportData?tenantid=[redacted]&PageSize=30&Filter=StartTime eq 2025-02-12T15:28:33.4580000Z et EndTime eq 2025-02-19T15:28:33.4580000Z et ReportType eq 'MailFlow' et ReportDataType eq 'Detail'

Les recherches ont été lancées dans l'environnement après que l'attaquant soit revenu.

Conclusion et implications en matière de sécurité

Cet incident montre comment les interfaces administratives peuvent elles-mêmes devenir des outils de reconnaissance et de préparation d'attaques.

Des activités qui peuvent sembler des tâches administratives de routine — exécution de rapports, vérification de configurations — peuvent servir de base à des actions plus destructrices lorsqu'elles sont effectuées par des comptes compromis.

Cette réalité renforce la nécessité d'une approche de sécurité qui traite tous les accès privilégiés comme potentiellement compromis et évalue les actions en fonction de facteurs contextuels plutôt que de leur légitimité apparente.

Les implications de cette enquête soulignent plusieurs impératifs de sécurité critiques, en commençant par la nécessité d'une gestion complète des accès privilégiés qui dépasse la simple protection des informations d'identification. Les entreprises doivent mettre en place une surveillance rigoureuse des enregistrements d'applications et des autorisations d'API, accompagnée de processus d'approbation pour les changements de configuration critiques.

Plus important encore, cette attaque démontre qu'en matière de sécurité cloud, la distinction entre les fonctions administratives légitimes et les vulnérabilités potentielles devient souvent dangereusement floue, ce qui oblige les équipes de sécurité à adopter une approche plus nuancée en matière de surveillance et de contrôle.

La réalité de l'administration moderne du cloud exige que chaque option de configuration soit évaluée non seulement pour son utilité commerciale, mais aussi pour son potentiel d'exploitation par des adversaires déterminés.

Recommandations

-

Anticipez avec Varonis MDDR : mettez en place le service Varonis Managed Data Detection and Response (MDDR) pour garder une longueur d'avance sur les menaces. Il surveille en permanence votre environnement et vous aide à détecter les risques avant qu'ils ne se transforment en véritables problèmes.

-

Exiger la MFA : activez l'authentification multifactorielle pour tous les comptes administrateurs. C'est l'une des manières les plus simples de bloquer un accès non autorisé.

-

Surveillez les inscriptions aux applications : examinez régulièrement les inscriptions aux applications tierces dans votre tenant. C'est un excellent moyen de repérer tôt tout élément suspect et de le neutraliser rapidement.

-

Audit de l'activité des administrateurs : suivez en continu les actions clés des administrateurs, telles que la création de nouveaux comptes, la modification des autorisations ou l'ajustement des paramètres de flux de messagerie. Ces changements peuvent indiquer des problèmes s'ils ne sont pas surveillés.

-

Renforcez les politiques de connecteurs : définissez des règles claires pour la création et la modification des connecteurs de flux de messagerie. Cela empêche les attaquants de s'infiltrer par des paramètres mal configurés.

-

Respectez le principe du moindre privilège : assurez-vous que les comptes administrateurs ne disposent que de l'accès dont ils ont réellement besoin. Moins il y a d'accès, plus le rayon d’exposition est petit en cas de problème.

Pour en savoir plus sur Varonis MDDR, planifiez une démonstration avec notre équipe.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.