クラウドアプリと悪意のあるリンクは、攻撃者が組織に干渉する方法を変えています。特に、有名なベンダーから少し信頼を拝借する場合が顕著です。

最も賢いハッカーは、正面玄関を破るだけでなく、人混みに紛れて侵入し、デジタルな動きを合法的なビジネストラフィックに混ぜ合わせ、攻撃を通常のクラウド活動のように見せかけます。

ハッカーがクラウドプラットフォームを利用する方法

切符を持っている人々で混雑した駅を想像してください。警備員(またはセキュリティツール)は、既知の鉄道会社の列車に乗る人なら誰でも信頼する傾向があるため、攻撃者は列車に忍び込み、他の乗客と一緒に乗車する方法を考え出しました。サイバー用語では、攻撃者は人気のあるクラウドサービスのスペースを借りたり、大手ベンダーの仮想サーバーの時間を購入したりします。これらのプロバイダーは、高速で信頼性の高いウェブホスティング、電子メール、ストレージを提供し、すべてを使いやすくします。この利便性こそが、サイバー犯罪者が悪用するものです。

サイバー犯罪者はこれらのプラットフォームを利用してフィッシング詐欺を仕掛けたり、マルウェアを配布したり、さらには卑劣なクリプトジャッキング活動を実行したりします。場合によっては、クラウドアカウントの認証情報を盗み、そのIDを使ってスパムを配信したり、身を隠すためのメールボックスルールを作成したりします。高度な攻撃者は、マネージドサービスプロバイダーが接続するのを待ってから、ターゲット環境に便乗してより広範なアクセスを行うこともあります。

防御側は苦労しています。なぜなら、トラフィックは正常に見え、評判の良いベンダーからのものであり、ツールは犯罪者を阻止するのではなく、企業を支援するために設計されているからです。クラウドプロバイダーに全面的に依存する企業が増えるにつれ、セキュリティチームは、すべての攻撃者が巧妙に変装するという戦争に直面しています。

隠蔽されたリンクとURLのトリック

リンクが見た目通りであるとは限りません。ハッカーはURLを巧妙に書き換え、一見問題なさそうに見せかけて、密かにユーザーをトラブルに陥れます。ハッカーは「@」記号をリンクに埋め込み、ブラウザを騙して記号の前をすべて無視させ、ユーザーを間違ったサイトに誘導します。時には、文字をそっくりなもの(「同形異義語」)に置き換えたり、本当の宛先を隠すために巧妙なフォーマットを使ったりすることもあります。

次に、リダイレクトのチェーンで宛先を隠したり、短いURLを使用したり、有名なクラウドサービスを通じてすべてを実行するなど、さらにトリックを重ねます。セキュリティユーザーや自動チェックは、信頼できるベンダーを指すリンクをよく目にします。これがフラグ付けされてブロックされる可能性ははるかに低くなります。これにより、攻撃が静かにユーザーに到達することになります。

難読化のレイヤー

攻撃者はトリックを積み重ねるのが得意です。おそらく、その経路は誰もが知っているクラウドアプリから始まり、書き換えられたURLを経由して、いくつかの評判の高いベンダーを通過するでしょう。リダイレクトされるたびに、防御側が攻撃を発見するのが難しくなります。APIの不正使用やトークンの盗難により、犯罪者は信頼できるサービスから別のサービスへと移動し、警告が出されることなく、より多くのデータを収集したり、横方向に拡散したりできるようになります。

最近の攻撃では、悪意のあるリンクが4つの異なるメールセキュリティベンダーを経由し、Microsoftログインを装った認証情報を盗むWordPressサイトに到達しました。このベンダーのドメインは許可リストに登録されていたため、自動化ツールは途中の各段階を信頼しました。ツールは静的なルールや許可リストに大きく依存しているため、これらのマルチホップリンクは、より独創的な手段で実際の宛先を監視していない限り、気付かれずに消えてしまうことがよくあります。

実際の攻撃例

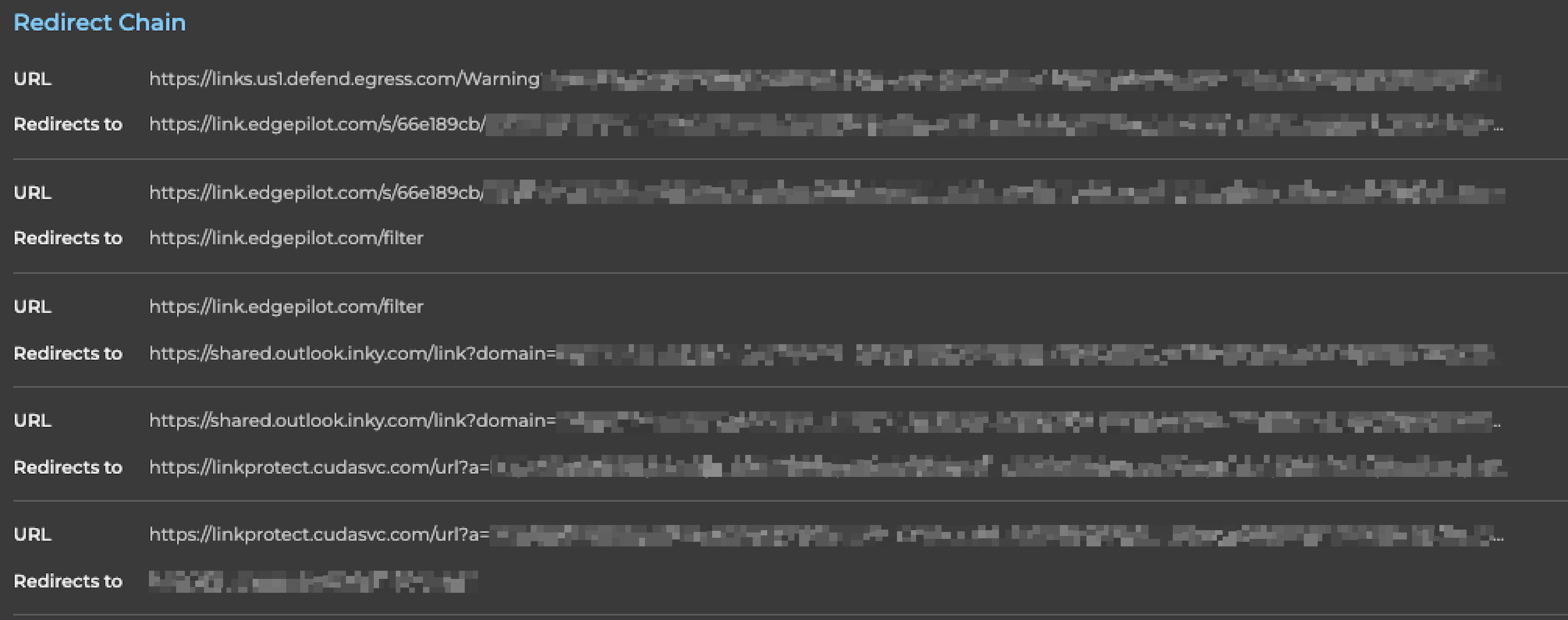

複雑な認証情報窃取攻撃の流れは次の通りです。リンクはegress(KnowBe4の一部)を通過し、OpenTextのedgepilot.comに渡されます。次に、別のセキュリティベンダーであるInkyが所有するサーバーへの転送が行われました。最終的に、Barracudaのcudasvc.comにリダイレクトされました。Microsoftの認証情報を盗むために設定された偽のWordPressログインページに行き着きます。これらすべてのホップは、組織が知っていて信頼している企業を通じて行われました。

防御側はこれらのベンダーからのトラフィックを許可しているため、リンクはブロックされませんでした。ほとんどの自動化ツールは、実際にはチェーンを真の目的地まで完全に追跡するわけではありません。クリック時の保護は、ユーザーが最終的に見るコンテンツを検査した場合にのみ機能します。ルートが信頼できるベンダーから始まる場合でも、最後のページが偽のログインページであれば、従来のセキュリティフィルターでは完全に見逃されることがよくあります。

ブロックを超えた行動

では、防御側は何ができるのでしょうか?今こそ、より賢くなり、単純なブロックリストを超える時です。ここで主役となるのが行動検出です。セキュリティチームは、通常とは異なる場所からのログイン、メールボックスのルール変更、信頼できるクラウドドメインからのトラフィック急増など、奇妙な動きを監視することで、リストされている内容だけでなく、何が奇妙であるかを特定できます。

クラウドアプリの統合、ロギング、スマートモニタリングを継続的に見直して、奇妙なAPIが使用されていないか確認する必要があります。URLに関しては、最初のベンダーや明らかなリダイレクトだけでなく、全体の流れを分析するスキャンとインテリジェントなフィルタリングが重要です。組織には、書き換えられたリンクの曲がりくねった経路を追跡し、ユーザーに実際に提供されているものを明らかにし、トラフィックが「安全」に見える場合でも保護できるVaronisInterceptorのPhishing Sandboxのようなツールが必要です。

これは、インフラストラクチャに深く組み込まれた高度な解決策を使用して、文脈が豊富なロギングと可視性を提供し、誰もが信頼するプラットフォームであってもアクセスや目立つ変更を追跡することを意味する場合があります。防御を動作と完全なジャーニー分析に合わせて調整することで、攻撃者の戦術が日々巧妙化している場合でも、組織はクラウドセキュリティを強固に保つことができます。

反応するだけでなく適応

現代のサイバー攻撃は巧妙で、動きが速く、巧妙に紛れ込みます。適応し、動作を監視し、すべての不確定要素(信頼できるリストにあるものだけでなく)を検査する防御側は、クラウド環境を安全に保てる可能性が最も高くなります。信頼を拝借できる時代においては、攻撃者が誰であるかを装うのではなく、何をしているかを調べられるセキュリティを構築することが前進への道です。

Varonis Interceptorは、攻撃者が日々作成するトリックに継続的に適応し、攻撃先のリンクをすべてたどることができます。どのような難読化が行われていても、そこに何があるかをリアルタイムで検査します。

予測AIが複雑なフィッシング攻撃から組織をどのように保護するかに興味がありますか?Varonis Interceptor をお試しください。

注:このブログはAI翻訳され、当社日本チームによってレビューされました

次にするべきこと

データリスクアセスメント(DRA) のサンプルを確認し、貴社環境内に潜んでいる可能性のあるリスクを把握してください。VaronisのDRAは、自動化された修正方法を無料で提供します。