Aplicativos em nuvem e links maliciosos estão mudando a maneira como os invasores interferem nas organizações, especialmente quando eles confiam em fornecedores conhecidos.

Os hackers mais inteligentes não estão apenas arrombando a porta da frente — eles estão se infiltrando na multidão, misturando seus movimentos digitais com o tráfego comercial legítimo e fazendo com que seus ataques pareçam uma atividade comum e cotidiana na nuvem.

Como hackers utilizam plataformas de nuvem

Imagine uma estação de trem movimentada, cheia de pessoas que têm bilhetes. Os invasores descobriram como se infiltrar e viajar junto com todos os outros porque os guardas de segurança (ou ferramentas de segurança) tendem a confiar em qualquer pessoa que embarque usando uma empresa ferroviária conhecida. Em termos cibernéticos, os invasores alugam espaço em serviços de nuvem populares ou compram tempo em servidores virtuais de grandes fornecedores. Esses provedores tornam tudo fácil de usar, oferecendo hospedagem na web, e-mail e armazenamento rápidos e confiáveis. Essa conveniência é exatamente o que os cibercriminosos exploram.

Eles usarão essas plataformas para lançar golpes de phishing, distribuir malware ou até mesmo executar operações sorrateiras de cryptojacking. Às vezes, eles roubam credenciais de contas na nuvem e, em seguida, usam essas identidades para enviar spam ou criar regras de caixa de correio que os ajudam a permanecer ocultos. Os atacantes avançados podem até mesmo esperar que os provedores de serviços gerenciados se conectem antes de pegar carona nos ambientes-alvo para obter um acesso mais amplo.

Os defensores enfrentam dificuldades porque o tráfego parece normal, vem de fornecedores confiáveis e as ferramentas são projetadas para ajudar empresas, não para impedir criminosos. Com mais empresas investindo em provedores de nuvem, as equipes de segurança enfrentam uma guerra na qual cada invasor usa um disfarce inteligente.

Links camuflados e truques de URL

Os links nem sempre são o que parecem. Os hackers podem reescrever os URLs de maneira enganosa, fazendo com que pareçam confiáveis à primeira vista, mas que secretamente, levam as pessoas diretamente a problemas. Lembre do truque clássico com os símbolos "@": os hackers os colocam em links e enganam os navegadores para que ignorem tudo antes do símbolo, levando os usuários ao site errado. Às vezes, trata-se apenas de trocar as letras por outras parecidas ("homógrafos") ou usar formatos inteligentes para ocultar o destino real.

Depois, adicione mais truques: esconda o destino atrás de cadeias de redirecionamentos, use URLs curtas ou execute tudo por meio de serviços de nuvem de renome. Os usuários de segurança e as verificações automatizadas geralmente veem um link que aponta para um fornecedor confiável. É muito menos provável que isso seja sinalizado e bloqueado. Isso faz com que os ataques cheguem discretamente aos usuários.

Camadas de ofuscação

Os invasores são profissionais em acumular truques. Talvez o caminho comece com um aplicativo de nuvem conhecido por todos, depois passe por URLs reescritos, antes de passar por vários fornecedores respeitados. Cada redirecionamento torna mais difícil para os defensores detectarem o ataque. O abuso de API e os tokens roubados permitem que o criminoso salte de um serviço confiável para outro, coletando mais dados ou se espalhando sem gerar alarmes.

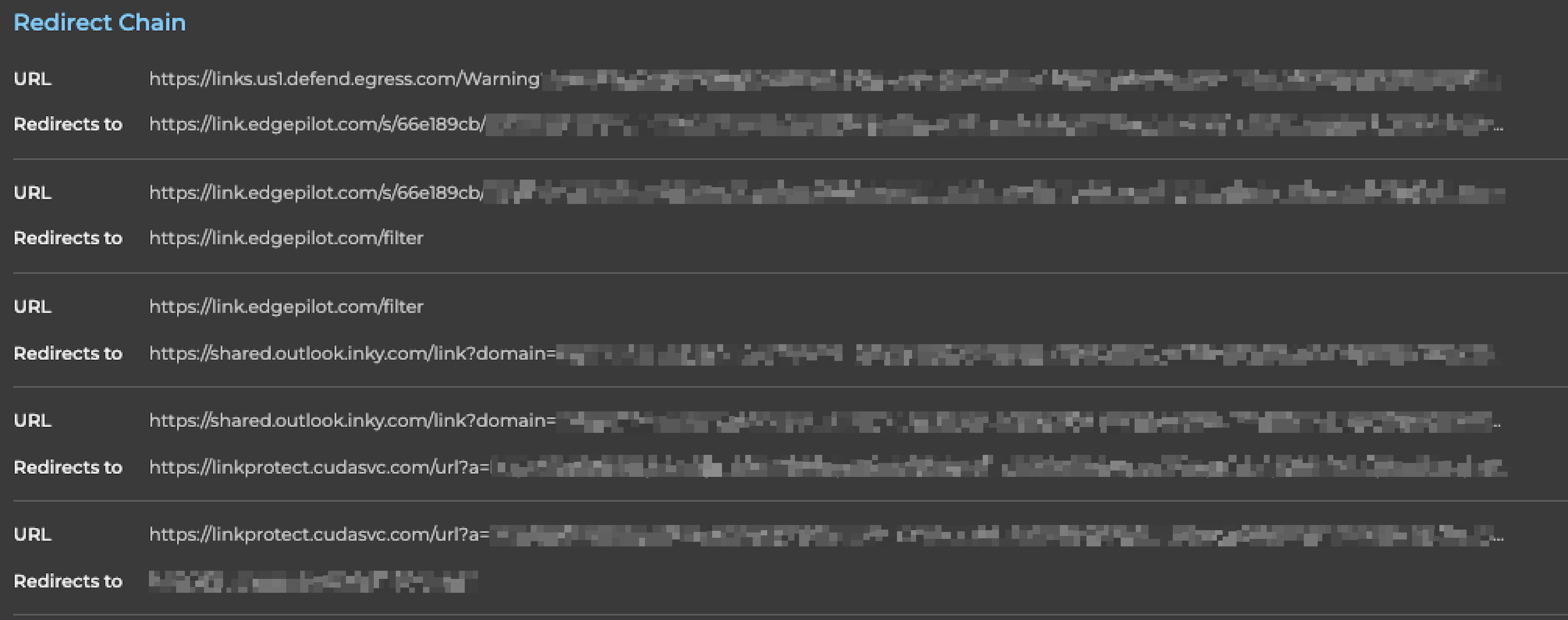

Em um ataque recente, um link malicioso passou por quatro fornecedores diferentes de segurança de e-mail antes de chegar a um site WordPress que roubava credenciais, disfarçado de login da Microsoft. Os domínios dos fornecedores foram incluídos na lista de permissões, então ferramentas automatizadas confiaram em cada parada ao longo do caminho. Como as ferramentas dependem muito de regras estáticas ou listas de permissões, esses links multi-hop geralmente passam despercebidos, a menos que algo mais criativo esteja observando o destino real.

Exemplo de ataque real

Veja como ocorreu um ataque complicado de roubo de credenciais: um link começou passando pelo egress (parte do KnowBe4), que passou para o edgepilot.com da OpenText. Em seguida, veio um encaminhamento para um servidor de propriedade da Inky, outro fornecedor de segurança. Por fim, ele redirecionou para o cudasvc.com de Barracuda, acabando em uma página de login falsa do WordPress configurada para roubar credenciais da Microsoft. Todos esses saltos passaram por empresas que as organizações conhecem e confiam.

Como os defensores permitem o tráfego desses fornecedores, o link não foi bloqueado. A maioria das ferramentas automatizadas não segue de fato a cadeia até o destino real. A proteção por tempo de clique só funciona se você inspecionar o conteúdo que os usuários verão no final. Se a última página for um login falso enquanto a rota começa por meio de fornecedores confiáveis, os filtros de segurança legados geralmente a ignoram tudo.

Comportamento sobre bloqueios

Então, o que os defensores podem fazer? É hora de ser mais inteligente e ir além das simples listas de bloqueio. A detecção comportamental é o protagonista. Ao observar movimentos estranhos, como logins de locais incomuns, alterações nas regras da caixa de correio ou picos de tráfego de domínios de nuvem confiáveis, as equipes de segurança podem identificar o que é estranho, não apenas o que está na lista.

A revisão contínua é essencial para as integrações de aplicativos em nuvem, registros e monitoramento inteligente para uso estranho de API. Quando se trata de URLs, a varredura e a filtragem inteligente que analisam toda a jornada, não apenas o primeiro fornecedor ou redirecionamentos óbvios, são essenciais. As organizações precisam de ferramentas como o Phishing Sandbox do Varonis Interceptor, que pode seguir as voltas e reviravoltas dos links reescritos, expor o que está sendo fornecido aos usuários e proteger mesmo quando o tráfego parece "seguro".

Às vezes, isso significa usar soluções avançadas incorporadas à infraestrutura para fornecer registro e visibilidade ricos em contexto, rastreando acessos e alterações que se destacam, mesmo em plataformas nas quais todos confiam. Ao ajustar as defesas em relação ao comportamento e à análise completa da jornada, as organizações podem manter a segurança da nuvem, mesmo que as táticas dos invasores fiquem mais complicadas a cada dia.

Adapte-se, não se limite a reagir

Os ataques cibernéticos modernos são inteligentes, rápidos e excelentes em se camuflar. Defensores que se adaptam, observam comportamentos e inspecionam todas as partes móveis (não apenas as que estão na lista de confiança) têm a melhor chance de manter seus ambientes de nuvem seguros. Em uma era em que a confiança pode ser emprestada, construir segurança que busca o que os invasores fazem, em vez de quem eles fingem ser, é o caminho a seguir.

O Varonis Interceptor está se adaptando continuamente aos truques que os invasores criam todos os dias, sendo capaz de seguir cada link até o destino. Inspecionando o que está lá em tempo real, não importa quais obstáculos sejam colocados no caminho.

Quer saber como a IA preditiva pode proteger organizações contra ataques complexos de phishing? Experimente o Varonis Interceptor.

Nota - Este artigo foi traduzido com a ajuda de IA e revisado por um tradutor humano.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco: Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados: Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube e X (Twitter): Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.