組織がマルチクラウド戦略を採用するケースが増えるにつれ、ID管理は解決すべき最も重要かつ複雑な課題の1つになります。

各クラウドプロバイダーは、独自のIDフレームワーク、アクセス制御、認証基準を導入しています。この断片化によりサイロが生じ、リスクが高まり、可視性が低下し、コンプライアンスへの取り組みが複雑になります。統一されたIDセキュリティ戦略がなければ、組織は攻撃者が悪用できるギャップに対して脆弱なままになります。

この記事では、マルチクラウド環境でIDを効果的に管理するために必要な要素と、セキュリティとコンプライアンスを維持しつつ混乱を簡素化する方法を探ります。

マルチクラウドID管理の理解

マルチクラウドID管理とは、複数のクラウドサービスプロバイダーにわたってユーザーID、アクセス制御、認証を管理するためのプロセス、技術、戦略を指します。これには、AWS、Microsoft Azure、Google Cloud、そして組織が依存する可能性のあるさまざまなSaaSアプリケーション間でのIDポリシーの調整が含まれます。

マルチクラウドセキュリティの複雑さは、各プロバイダーが独自のIDシステムを持ち、認証メカニズムとアクセスモデルが異なることから生じます。これにより、断片化されたIDのサイロが生じ、ユーザーはプラットフォーム間で異なるアクセスレベルを持つ複数のアカウントを持つことになります。これらのサイロは、攻撃表面を拡大するだけでなく、環境全体で一貫したセキュリティポリシーと可視性を維持することを困難にします。

マルチクラウドID管理に関する主な考慮事項

一元化されたIDガバナンス

マルチクラウド環境では、IDガバナンスに対する一元的なアプローチが不可欠です。

これにより、組織はID情報の信頼できる唯一の情報源を維持し、アクセス制御ポリシーがすべてのプラットフォームで一貫して適用されるようにすることができます。この集中化により、セキュリティとコンプライアンスにとって非常に重要な、アクセスの監視と監査も強化されます。

例えば、医師が辞職した医療クリニックを想像してみてください。一元化されたIDガバナンスにより、ITチームは、AWS、Microsoft 365、または特殊なヘルスケアアプリケーションでホストされているかどうかにかかわらず、すべての患者データシステムへの医師のアクセスを即座に取り消す単一のワークフローをトリガーできます。これにより、運用効率が向上し、不正アクセスのリスクが軽減されます。

認証と連携

強力な認証方法がすべてのクラウド環境で一貫している必要があります。

SAML、OAuth、OpenID Connect(OIDC)などの標準を使用したフェデレーションIDにより、ユーザーは一度認証すれば複数のシステムにアクセスできるようになります。多要素認証(MFA)はすべてのプラットフォームで強制されるべきであり、シングルサインオン(SSO)ソリューションはセキュリティを強化しつつ、ユーザーエクスペリエンスを簡素化できます。

従業員が毎日何十ものクラウドツールを使用しているマーケティング代理店を考えてみましょう。フェデレーションとSSOを適切に実装することで、チームメンバーは強力なMFAを使用して一度ログインし、セキュリティや生産性を損なうことなく、AWS、Google Cloud、さまざまなSaaSプラットフォーム全体で必要なすべてのツールにシームレスにアクセスできます。

包括的なアクセスインテリジェンス

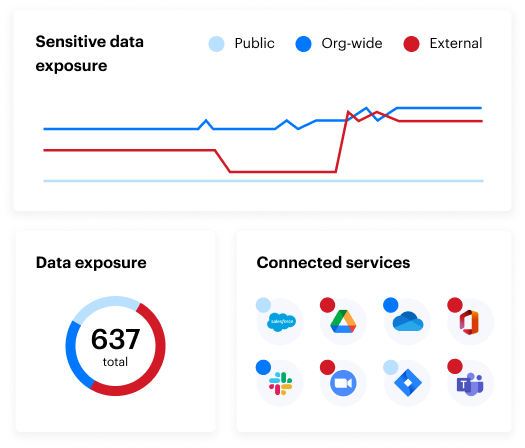

すべてのクラウドプラットフォームで誰がどのデータにアクセスできるかを理解することが重要です。

組織は、権限の可視性を提供し、有効な権限(直接の割り当てだけでなく)を分析し、過剰な権限や潜在的な特権昇格リスクを検出する解決策を必要としています

例えば、コンプライアンス監査中に、セキュリティチームはアクセスインテリジェンスダッシュボードを使用して、どの従業員が機密性の高い財務データにアクセスできるかを迅速に特定することができます。これには、直接アクセスと、グループメンバーシップや継承された権限による間接的なアクセスが含まれ、環境全体のアクセスを完全かつ正確に把握することが保証されます。

自動修正機能

複数のクラウドにわたる権限の手動管理はスケーラブルではありません。自動修正ツールを使用すると、危険な設定を特定して修正したり、過剰な権限を削除したり、最小権限の原則を適用したりできます。これらのツールは、すべてのクラウド環境にわたって一貫したデータラベルとデータ損失防止(DLP)ポリシーを適用することもできます。

開発者が誤って複数のクラウドにわたる本番データベースへの管理者アクセス権を取得してしまうシナリオを想像してみてください。自動修正システムは、このような設定ミスを検出し、権限を適切なレベルにダウングレードし、セキュリティチームとユーザーの両方に通知できます。これらはすべて手動で操作する必要はありません。

脅威の検出と脅威への対応

マルチクラウド環境におけるセキュリティ監視は包括的であり、統合されている必要があります。

組織は、通常のユーザーの振る舞いのベースラインを確立し、すべてのプラットフォームで異常を検出し、データアクセス活動の監査証跡を維持する解決策を実装する必要があります。クラウドの境界を越えた統一されたアラートと対応ワークフローは、タイムリーなインシデント対応に不可欠です。

例えば、経理担当者が通常、営業時間中にオフィスから財務記録にアクセスする場合、クロスクラウド脅威検出システムは、午前2時に海外のロケーションからそのアカウントが突然大量のデータをダウンロードした場合、疑わしいアクティビティとしてフラグを立てる必要があります。このような可視性により、データ侵害がエスカレートする前に防ぐことができます。

コンプライアンス管理

マルチクラウド環境では、規制コンプライアンスがより複雑になります。組織は、GDPR、HIPAA、CCPAなどの関連するコンプライアンスフレームワークにクラウドサービスをマッピングする必要があります。規制要件を満たし、高額な罰則を回避するためには、一貫したデータ分類、統一された監査、自動化されたコンプライアンスチェックが不可欠です。

例えば、PCIコンプライアンス監査の準備をしている小売業者は、統一されたコンプライアンスレポートを使用して、AWS、Azure、またはSaaSアプリケーションに保存されているかどうかに関係なく、すべての顧客の支払いデータが暗号化とアクセス制御の基準を満たしていることを確認できます。これにより、数週間の手動検証が省かれ、監査の準備が整います。

マルチクラウドID管理の実装アプローチ

クラウドプロバイダーのネイティブツール

AWS、Azure、Google Cloudなど、主要クラウドプロバイダーはそれぞれ独自のID管理ツールを提供しています。

これらのネイティブ解決策は、それぞれのエコシステムに深く統合されているため、主に単一のクラウド内で運用する組織に最適です。多くの場合、既存のサブスクリプションにバンドルされており、プロバイダーのアーキテクチャに最適化されており、シームレスなパフォーマンスとサポートを提供します。

ただし、マルチクラウド環境ではネイティブツールの利点は減少します。これらのツールは通常、他のクラウドではなく、独自のクラウド内でIDを管理するように設計されています。その結果、複数のプロバイダーを利用する組織は、別々のIDシステムを管理することになり、複雑さが増し、IDサイロのリスクが高まる可能性があります。この断片化により、一貫したポリシーの施行、アクセスの監視、脅威への統一された対応が困難になる可能性があります。

サービスとしてのサードパーティID(IDaaS)

サードパーティのIDaaSプラットフォームは、複数のクラウド環境にわたるID管理に対する一元化されたアプローチを提供します。これらのクラウドベースの解決策は、さまざまなプラットフォームにわたってIDガバナンス、認証、アクセス制御を統合するために特別に設計されています。多くの場合、フェデレーションID、SSO、MFAなどの高度な機能が含まれており、すべて単一の管理コンソールで管理されます。

IDaaS の主な利点は、管理を簡素化し、クラウド全体で一貫したポリシーを適用できることです。しかし、このアプローチは追加のコストを発生させ、外部ベンダーへの依存を生じさせる可能性があります。既存のシステムとの統合には、特に複雑なレガシー環境を持つ組織にとって、多大な労力が必要となることもあります。これらの課題にもかかわらず、断片化されたクラウド環境全体でID管理を合理化したいと考えている企業にとって、IDaaSは依然として強力な選択肢です。

アイデンティティに重点を置いたデータセキュリティ態勢管理(DSPM)

DSPMプラットフォームにはID管理が組み込まれており、従来のIDツールを超えたデータ中心のアプローチを可能にします。これらの解決策は、ID、データ、脅威インテリジェンスを単一のプラットフォームに統合し、組織が最小権限アクセスを実施し、リアルタイムで異常を検出し、クラウド環境全体でリスクを自動的に修正できるようにします。

DSPMプラットフォームは、アイデンティティとデータの交差点に焦点を当てることで、セキュリティのより総合的な視点を提供します。組織が誰がアクセスできるかだけでなく、何にアクセスできるのか、そのアクセスがどのように使用されているのかを理解するのに役立ちます。このレベルのインサイトは、情報漏洩を防ぎ、コンプライアンスを確保するために不可欠です。DSPMは、複雑な環境と高いデータ感度を持つ組織に理想的です。

マルチクラウドID管理のベストプラクティス

- 明確なアイデンティティ戦略から開始:技術的な解決策を導入する前に、要件、ガバナンスモデル、ポリシーを定義します。

- 最小権限アクセスを実施する:すべてのクラウドプラットフォームで、ユーザーが職務を遂行するために必要な最小限のアクセス権のみを持つようにしてください。

- IDライフサイクル管理の自動化:すべてのクラウド環境におけるユーザーのプロビジョニング、変更、プロビジョニング解除を効率化します。

- 特権アクセス管理を優先:幅広い権限を持つ管理者アカウントとサービスプリンシパルには特に注意してください。

- 定期的にアクセスを見直し:定期的にアクセスレビューを実施し、不要な権限を特定して削除します。

- チームを訓練:セキュリティチームに、さまざまなクラウドプラットフォームにおけるアイデンティティ管理の微妙な違いについて教育します。

- 継続的に監視と監査を実施:包括的なロギングと監視を実施し、マルチクラウド環境全体で不審な活動を検出します。

クラウドでのIDの簡素化

Varonisは、ID、データ、脅威インテリジェンスを1つのプラットフォームに統合し、最小特権の自動化、リアルタイムの異常検出、信頼できるクロスクラウド修復を提供します。Varonisを使用すると、環境がどんなに複雑になっても対応できる、クラウドセキュリティに対する統合されたデータファーストのアプローチを得られます。

クラウドIDと機密データが実際にどれほど安全かを確認する準備はできましたか?

次のステップに進み、無料のデータリスクアセスメントを開始し、マルチクラウドのセキュリティ体制を強化するための実用的な洞察を発見しましょう。

次にするべきこと

データリスクアセスメント(DRA) のサンプルを確認し、貴社環境内に潜んでいる可能性のあるリスクを把握してください。VaronisのDRAは、自動化された修正方法を無料で提供します。

.png)