何百万件もの記録が公開された住宅ローンサービス業者、ランサムウェア攻撃に直面したグローバル銀行など、大規模な侵害がニュースになる時、私のスマートフォンには電話がかかってきます。

私はImpervaでセールスエンジニアとしてキャリアをスタートし、その後20年間でCTOにまで昇進しました。その間、何千ものデータベースセキュリティプロジェクトに携わり、金融サービス、医療、その他の規制業界の顧客が最も重要なデータを保護できるよう支援してきました。

そのため、私がこうした電話を受けると、あらゆる業種の同僚や顧客は、「こうした事態が自社に起こらないようにするにはどうすればよいでしょう?」と知りたがります。

最初のステップはいつも同じです。次の問いに回答できる必要があります。

- どのデータが機密データに該当しますか?

- そのデータに誰がアクセスできますか?

- 誰がアクセスしたのか、そして何をしたのか?

これらの質問に自信を持って答えられない場合、データセキュリティの基礎を欠いていることになります。過去10年ほどの間に組織が単一ベンダーのオンプレミスデータベース環境から、マルチクラウド、ハイブリッド、マネージドサービスで構成される複雑な技術スタックに移行するにつれて、この基盤を整備することが非常に困難になりました。

AIは、指数関数的に多くのアクセスパスを作成し、攻撃者(および内部関係者)に偵察とソーシャルエンジニアリングを自動化するツールを提供することで、エクスポージャーリスクを増大させます。規制による開示要件の厳格化、罰金の引き上げ、管理の不備に対する責任の追及などにより、エクスポージャーのコストは増大します。

テクノロジーの進化に適応できていないプレイブック

長年にわたり、組織はデータベースのセキュリティを確保するために、次の3つのオプションのいずれかを選択してきました。

- クエリ監視、異常検知、特権ユーザー追跡のためのレガシーエージェントベースのDAMソリューション。

- 監査証跡を統合し、アラートを関連付けて、保存ポリシーを適用するためのネイティブログ(SIEMに接続されている場合も)。

- DBAがアクセス制御を管理し、セキュリティ評価を手動で実施し、レビューにアクセスする(通常は監査人が要求した場合のみ)アドホックな制御。

このようなアプローチは、現代のデータベース環境と脅威のランドスケープには通用しません。

ネイティブログ(SIEMを使用しても)には遅延があり、ベンダー間で一貫性がありません。これらの遅延と一貫性のないログ品質により、リアルタイムの攻撃防止機能が失われます。さらに、ネイティブログは、特にオンプレミスの多くのデータベースのパフォーマンスに影響を及ぼす可能性があります。ネイティブログは、セキュリティのベストプラクティスではなく規制遵守のためのレポートを目的とする、重要度の低いデータベースでのみ十分に機能します。

アドホックなDBA統制では、チームが通常、監査やインシデント調査の間しか関与しないため、データの大部分が無防備な状態になります。最新のデータベースセキュリティの3つの柱

今日の環境でデータを保護するには、考え方の転換が必要です。ツールやログを増やすことではなく、明確さと制御が重要となります。

1) どのデータが機密データに該当するかを把握する

存在を知らないものは保護できません。最初のステップは、資産全体にわたって機密データを検出し、分類することです。これは四半期ごとのプロジェクトではありえず、アクセスレビュー、ポリシー実施、分析、インシデント対応など、他のすべての基礎となる継続的で、できれば自動化された取り組みでなければなりません。

機密性の高いデータを理解するための実践的なステップを以下に示します。

- 分類を監査作業ではなく、データライフサイクルの一部として扱ってください。

- 構造化データと非構造化データの両方を分類します。

- データフローを追跡して、機密データがトランザクションシステムからファイル、コラボレーションスペース、分析プラットフォームにどのように移動するかを理解し、制御します。

- 分類結果が実行可能であり、権限のレビュー、監視、修正に活用されることを確認します。行動を伴わない分類は文書化であって防御ではありません。

2) 爆発範囲を最小化する

「爆発範囲」を最小限に抑えるためには、権限はビジネスニーズに合致し、適切な規模で、期限があり、IDに対応している必要があります。ほとんどの組織では、ユーザーやアプリケーションが必要以上に多くのデータにアクセスすることを許可しています。ユーザーはアカウントと権限を蓄積し、多くのチームは依然として共有資格情報を使用しています。すべての権限を企業のIDに結び付けることができない限り、リスクを過小評価し、ノイズに過剰反応し続けることになります。

「爆発範囲」を最小化するための実践的な手順には以下が含まれます。

- すべてのログイン資格情報を1つの企業IDに解決します。

- 権限の使用状況を追跡して最小権限を実現し、特に機密データセットにおいて、使用されていないアクセスを定期的に取り消します。

- 期限付きの高リスク特権を設定し、稀なタスクに対してジャストインタイムの昇格を導入します。

- 共有アカウントについては慎重に対応します。削除できるものはすべて削除し、残ったものについては、誰が何をしているのか(IPアドレス、MACアドレスなどを追跡する)可視性を維持できるよう、代替コントロールと強固なアトリビューションを追加します。

3) 文脈に基づいて監視し、応答を自動化する

文脈のないアクティビティはノイズです。効果的なモニタリングは、行為主体(ID)、対象物(データの機密性と場所)、行為の方法(行動)をほぼリアルタイムで相関させます。監視アプローチは、マネージドデータベースを含め、オンプレミスとクラウドで一貫している必要があります。

文脈を伴う監視のための実践的なステップ:

- すべてのデータ環境で一貫性のある、高忠実度で摩擦の少ないテレメトリを実現するセキュリティソリューションを実装します。

- 従来の静的ポリシーではなく、最新の自動化、ML、AI、検出・応答サービスを通じて異常な動作を検出するデータ中心のUEBAを実装します。

- 重要なリスクとノイズを区別するために、トリアージとエスカレーションのツールとプロセスを実装します。

- 動的なデータマスキング、ポリシー適用、ジャストインタイムアクセスにより、リスク修正を自動化します。

アーキテクチャーが重要

チームがリスクの軽減ではなくツールの管理にエネルギーを費やすようになると、セキュリティプログラムは停滞します。従来のエージェントベースのDAMソリューションでは、多数のエージェント、ゲートウェイ/コレクター、マネージャー、分析コンポーネントが必要であり、それぞれにHAペアと複雑なアップグレードサイクルが必要です。これを数百または数千のデータベースに拡張すると、プログラムが複雑になります。

この比率を反転させる最新のアプローチが必要です。

- SaaSソリューションにより、アップグレードや分析の負担がなくなります。

- 環境内でのプライベートで軽量なコレクションにより、生データを移動せずに機密データマップと権限の全体像を構築します。

- エージェントレス・ステートレスのインターセプションによるアクティビティ監視により、データベースホストに触れることなく、オンプレミスおよびマネージドデータベース全体で一貫性のある充実したテレメトリを取得できます。

- データの検出とデータへの対応のマネージドサービスにより、アラートをトリアージし、重要なものをエスカレーションできます。これにより、あらゆるSOCがデータベースセキュリティの専門家である必要がなくなります。

これは1つのベンダーの機能に関するものではありません。重要なのは、運用モデルを現在のデータとインフラストラクチャの実際の動作方法に合わせることです。セキュリティアーキテクチャがシンプルになると、プログラムは最終的に成果に集中できるようになります。

データベースセキュリティの未来

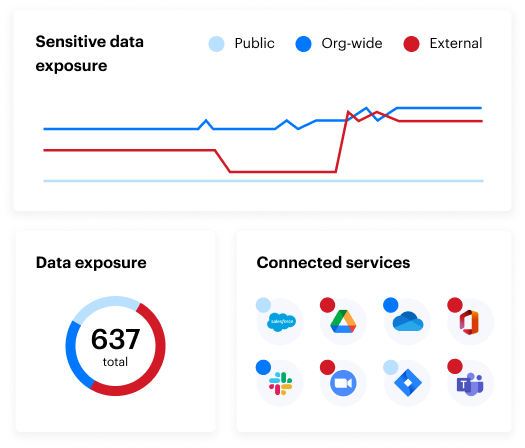

Varonisでは、統合分類、IDコンテキスト、分析、アクティビティ監視、脅威検出、自動修正によるデータセキュリティの完成に幾年もを費やし、組織が機密データを特定し、そのデータにアクセスできる人物を判定し、そのデータに何が起こっているかを把握し、継続的かつ自動的に爆発範囲を最小限に抑えて脅威に対応できるように支援しています。

当社は非構造化データからスタートし、現在ではVaronis Next Generation DAMによってデータベースにも同様の明瞭性と制御をもたらしています。エージェント不要、クラウド対応で、運用的な負担なく高精度のテレメトリを提供します。

当社の完全なデータセキュリティプラットフォームは、オンプレミス、クラウド、マネージドサービス環境全体でアーキテクチャを簡素化し、可視性を統合し、対応を自動化します。

Varonis がお客様の環境でどのように機能するかご興味がおありでしたら、無料のデータリスクアセスメントにご参加ください。現体制のプレッシャーテストをお手伝いいたします。

注:このブログはAI翻訳され、当社日本チームによってレビューされました

次にするべきこと

データリスクアセスメント(DRA) のサンプルを確認し、貴社環境内に潜んでいる可能性のあるリスクを把握してください。VaronisのDRAは、自動化された修正方法を無料で提供します。