Quando una grave violazione fa notizia, che si tratti di un gestore di mutui che espone milioni di record o di una banca globale che subisce un attacco ransomware, il mio telefono si illumina.

Ho iniziato la mia carriera in Imperva come Sales Engineer e, nel corso dei due decenni successivi, sono arrivato a ricoprire il ruolo di CTO. Durante questo periodo, sono stato coinvolto in migliaia di progetti di sicurezza dei database, aiutando i clienti nei servizi finanziari, nel settore sanitario e in altri settori regolamentati a proteggere i loro dati più critici.

Quindi, quando ricevo queste telefonate, i colleghi e i clienti di tutti i settori vogliono sapere: «Come possiamo assicurarci che questo non accada a noi?»

Il primo passo è sempre lo stesso. Deve essere in grado di rispondere:

- Quali dati sono sensibili?

- Chi può accedervi?

- Chi ha avuto accesso e cosa hanno fatto?

Se non sai rispondere a queste domande con certezza, ti mancano le basi della sicurezza dei dati. Negli ultimi 10 anni circa, stabilire queste basi è diventato molto più difficile perché le organizzazioni sono passate dagli ambienti di database on premise di un unico fornitore a stack tecnologici complessi costituiti da servizi multi-cloud, ibridi e gestiti.

L'AI aumenta il rischio di esposizione creando sempre più percorsi di accesso e fornendo agli aggressori (interni ed esterni) gli strumenti per automatizzare la ricognizione e il social engineering. Le normative rendono le esposizioni più costose, con requisiti di divulgazione più severi e sanzioni più elevate, oltre a stabilire responsabilità precise in caso di controlli inadeguati.

I playbook che abbiamo superato

Per anni, le organizzazioni sceglievano una di queste tre opzioni per cercare di proteggere i propri database:

- Una soluzione DAM basata su agenti legacy per il monitoraggio delle query, il rilevamento delle anomalie e il tracciamento degli utenti privilegiati.

- Log nativi (talvolta collegati a un SIEM) per integrare gli audit trail, correlare gli avvisi e applicare i criteri di conservazione.

- Controlli ad hoc basati sui DBA per la gestione dei controlli di accesso, l'esecuzione manuale delle valutazioni di sicurezza e l'accesso alle revisioni (di solito su richiesta di un auditor).

Nessuno di questi approcci funziona per gli ambienti di database e i panorami delle minacce moderni.

Il DAM legacy basato sugli agenti non funziona con i database cloud e gestiti e richiede agenti su ogni server DB on-prem, cosa che comporta lunghi cicli di distribuzione e richiede aggiornamenti costanti e procedure di risoluzione dei problemi.

I log nativi (anche con un SIEM) sono spesso in ritardo e non coerenti tra un fornitore e l'altro. Questi ritardi e le qualità dei log incoerenti eliminano qualsiasi capacità di prevenire gli attacchi in tempo reale. Inoltre, i log nativi possono avere ripercussioni sulle prestazioni di molti database, soprattutto quelli on premise. I log nativi funzionano abbastanza bene solo sui database meno critici, dove l'obiettivo è il reporting di conformità normativa piuttosto che le best practice di sicurezza.

I controlli DBA ad hoc lasciano i dati in gran parte esposti, poiché i team di solito si impegnano solo durante gli audit o le indagini sugli incidenti.I tre pilastri della sicurezza dei database moderni

Per proteggere i dati negli ambienti moderni è necessario cambiare mentalità. Non si tratta di più strumenti o più log. È una questione di chiarezza e controllo.

1) Sapere quali dati sono sensibili

Non puoi proteggere qualcosa se non sai che esiste. Il primo passo è scoprire e classificare i dati sensibili in tutto il tuo patrimonio. Questo non può essere un progetto a cadenza trimestrale ma un impegno continuo e preferibilmente automatizzato, che diventa la base per tutto il resto, dalla revisione degli accessi all'applicazione delle politiche, dall'analisi alla risposta agli incidenti.

Ecco alcuni passaggi pratici per comprendere i tuoi dati sensibili:

- Considera la classificazione come parte del ciclo di vita dei tuoi dati e non come un esercizio di audit.

- Classifica i tuoi dati strutturati e non.

- Monitora i flussi di dati per comprendere e controllare in che modo i dati sensibili si spostano dai sistemi transazionali ai file, agli spazi di collaborazione e alle piattaforme di analisi.

- Garantisci che i risultati della classificazione siano perseguibili e che alimentino le revisioni dei diritti, il monitoraggio e la remediation. La classificazione senza azione è solo documentazione, non difesa.

2) Riduci al minimo il blast radius

Per ridurre al minimo il blast radius, le abilitazioni devono corrispondere alle esigenze aziendali ed essere correttamente dimensionate, limitate nel tempo e consapevoli delle identità. La maggior parte delle organizzazioni consente agli utenti e alle applicazioni di accedere a molti più dati di quelli di cui hanno effettivamente bisogno. Le persone accumulano account e permessi, e molti team utilizzano ancora credenziali condivise. Finché non riuscirai a collegare ogni credenziale a un'identità aziendale, continuerai a sottovalutare il rischio e a reagire eccessivamente al rumore.

I passaggi pratici per ridurre al minimo il blast radius includono:

- Collegare ogni set di credenziali di accesso a una e una sola identità aziendale.

- Tenere traccia dell'utilizzo dei permessi per favorire il privilegio minimo e revocare regolarmente gli accessi che non vengono utilizzati, soprattutto per i set di dati sensibili.

- Limitare nel tempo i privilegi ad alto rischio e introdurre l'elevazione just-in-time per attività occasionali.

- Usare prudenza quando vengono condivisi gli account. Rimuovi tutto ciò che puoi e, per quelli rimanenti, aggiungi controlli compensativi e un'attribuzione robusta, in modo da avere comunque visibilità su chi fa cosa (traccia gli indirizzi IP, gli indirizzi MAC, ecc.).

3) Monitorare con contesto e automatizzare la risposta

L'attività senza contesto è solo rumore. Un monitoraggio efficace mette in correlazione chi (l'identità), cosa (la sensibilità e la posizione dei dati) e come (il comportamento) quasi in tempo reale. L'approccio di monitoraggio deve essere coerente tra ambienti on premise e cloud, compresi i database gestiti.

I passaggi pratici per il monitoraggio con contesto includono:

- Implementare una soluzione di sicurezza che offra una telemetria ad alta fedeltà e a basso attrito, coerente in tutti gli ambienti di dati.

- Implementare un'UEBA incentrata sui dati che rilevi i comportamenti anomali attraverso automazioni moderne, ML, AI e servizi di rilevamento e risposta anziché politiche statiche legacy.

- Implementare strumenti e processi di triage ed escalation per distinguere il rischio reale dal rumore.

- Automatizzare la remediation dei rischi con il mascheramento dinamico dei dati, l'applicazione delle politiche e l'accesso just-in-time.

L'architettura è importante

I programmi di sicurezza ristagnano quando i team dedicano le loro energie alla gestione degli strumenti piuttosto che alla riduzione dei rischi. Le soluzioni DAM legacy basate sugli agenti richiedono diversi agenti, gateway/raccoglitori, gestori e componenti di analisi, ciascuno con coppie HA e cicli di aggiornamento complessi. Quando si scala fino ad arrivare a centinaia o migliaia di database, la complessità diventa la norma.

Hai bisogno di un approccio moderno che inverta il rapporto:

- Soluzione SaaS, così gli aggiornamenti e le analisi non saranno più un peso.

- Raccolta privata e leggera nel tuo ambiente per costruire la mappa dei dati sensibili e il quadro delle autorizzazioni senza spostare i dati grezzi.

- Intercettazione senza agenti e senza stato per il monitoraggio delle attività, per ottenere una telemetria coerente e arricchita su database on-premise e gestiti senza toccare gli host del database.

- Managed Data Detection and Response per classificare gli avvisi e intensificare ciò che conta, in modo che non tutti i SOC debbano essere obbligatoriamente specialisti della sicurezza dei database.

Non è una faccenda che riguarda le funzionalità di un singolo fornitore. Si tratta di allineare il tuo modello operativo con il modo in cui i tuoi dati e la tua infrastruttura funzionano oggi. Quando l'architettura di sicurezza è più semplice, il programma può finalmente concentrarsi sui risultati.

Il futuro della sicurezza del database

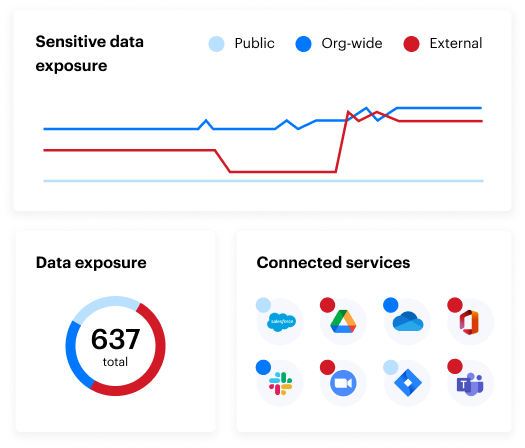

Varonis vanta anni di esperienza nel perfezionamento della sicurezza dei dati con classificazione unificata, contesto di identità, analisi, monitoraggio delle attività, rilevamento delle minacce e remediation automatizzata, per aiutare le organizzazioni a capire quali dati sono sensibili, chi può accedervi, cosa sta succedendo, ridurre al minimo il blast radius e rispondere alle minacce in modo continuo e automatico.

Abbiamo iniziato con i dati non strutturati e ora stiamo portando la stessa chiarezza e controllo ai database con Varonis Next Generation DAM. È senza agenti, pronto per il cloud e offre telemetria ad alta fedeltà senza il peso operativo.

La nostra Data Security Platform completa semplifica l'architettura, unifica la visibilità e automatizza la risposta in ambienti di servizio on-prem, cloud e gestiti.

Se sei curioso di sapere come Varonis potrebbe funzionare per il tuo ambiente, saremmo lieti di aiutarti a testare la tua posizione attuale con un Data Risk Assessment gratuito.

Nota: questo blog è stato tradotto con l'aiuto dell'AI e corretto da un traduttore umano.

O que devo fazer agora?

Listamos abaixo três recomendações para reduzir os riscos de dados na sua organização:

Agende uma demonstração conosco Veja a usabilidade de Varonis em uma sessão personalizada com base nas necessidades de segurança de dados da sua organização. Responderemos a todas as suas perguntas.

Veja um exemplo do nosso Relatório de Risco de Dados Conheça as ameaças que podem permanecer no seu ambiente. O Relatório da Varonis é gratuito e demonstra claramente como realizar a remediação automatizada.

Siga-nos no LinkedIn, YouTube et X (Twitter) Obtenha insights detalhados sobre todos os aspectos da segurança de dados, incluindo DSPM, detecção de ameaças, segurança de IA, entre outros.