Cuando una vulneración importante se convierte en noticia, ya sea un proveedor de servicios hipotecarios que expone millones de registros o un banco global que enfrenta un ataque de ransomware, mi teléfono se enciende.

Comencé mi carrera en Imperva como ingeniero de ventas y me abrí camino hasta llegar a CTO durante las siguientes dos décadas. En ese período, estuve involucrado en miles de proyectos de seguridad de bases de datos, y ayudé a clientes en servicios financieros, atención médica y otras industrias reguladas a proteger sus datos más críticos.

Entonces, cuando recibo estas llamadas telefónicas, mis compañeros y clientes en todos los sectores quieren saber: “¿Cómo nos aseguramos de que esto no nos suceda a nosotros?”

El primer paso siempre es el mismo. Debe ser capaz de responder:

- ¿Qué datos son confidenciales?

- ¿Quién puede acceder a él?

- ¿Quién ha accedido a ellos y qué han hecho?

Si no puede responder estas preguntas con seguridad, no cuenta con la base de la seguridad de los datos. En los últimos 10 años, se ha vuelto mucho más difícil establecer esta base a medida que las organizaciones pasaron de entornos de bases de datos locales de un solo proveedor a pilas tecnológicas complejas que consisten en servicios multinube, híbridos y gestionados.

La IA agrava riesgo de exposición al crear exponencialmente más vías de acceso y al proporcionar a los atacantes (y a las amenazas internas) las herramientas para automatizar el reconocimiento y la ingeniería social. Las regulaciones hacen que las exposiciones sean más costosas con requisitos de divulgación más estrictos, sanciones más altas y responsabilidad por controles débiles.

Las guías prácticas que dejamos atrás

Durante años, las organizaciones elegían una de las siguientes tres opciones para intentar asegurar sus bases de datos:

- Una solución DAM heredada basada en agentes para el monitoreo de consultas, la detección de anomalías y el seguimiento de usuarios privilegiados.

- Registros nativos (a veces conectados a un SIEM) para integrar trazabilidad de auditoria, correlacionar alertas y aplicar políticas de retención.

- Controles ad hoc que dependen de los DBA para administrar los controles de acceso, realizar manualmente evaluaciones de seguridad y acceder a las revisiones (generalmente solo cuando un auditor lo solicita).

Ninguno de estos enfoques funciona para los entornos de bases de datos y el panorama de amenazas modernos.

La DAM heredada basada en agentes no funciona con bases de datos en la nube y administradas y exige agentes en todos los servidores de base de datos en premisas, lo que resulta en largos ciclos de implementación y requiere actualizaciones y solución de problemas constantes.

Los registros nativos (incluso con un SIEM) se retrasan y son inconsistentes entre los proveedores. Estos retrasos y cualidades inconsistentes de los registros eliminan cualquier capacidad de prevención de ataques en tiempo real. Además, los registros nativos pueden introducir problemas de rendimiento en muchas bases de datos, especialmente en las instalaciones. Los registros nativos solo pueden funcionar lo suficientemente bien en bases de datos menos críticas donde el objetivo es la elaboración de informes de cumplimiento normativo en lugar de las mejores prácticas de seguridad.

Los controles de DBA ad hoc dejan los datos expuestos en gran medida, ya que los equipos generalmente solo participan durante auditorías o investigaciones de incidentes.Tres pilares de la seguridad moderna de bases de datos

Asegurar los datos en el entorno actual requiere un cambio de mentalidad. No se trata de más herramientas ni de más registros. Se trata de claridad y control.

1) Conozca qué datos son sensibles

No se puede proteger lo que no se sabe que existe. El primer paso es descubrir y clasificar datos confidenciales en todo su entorno. Esto no puede ser un proyecto trimestral. Debe ser un esfuerzo continuo y preferiblemente automatizado que se convierta en la base de todo lo demás: revisiones de acceso, aplicación de políticas, análisis y respuesta a incidentes.

Estos son algunos pasos prácticos para comprender sus datos confidenciales:

- Considere la clasificación como parte del ciclo de vida de sus datos, no como un ejercicio de auditoría.

- Clasifique tanto sus datos estructurados como no estructurados.

- Rastree los flujos de datos para comprender y controlar cómo se mueven los datos confidenciales desde los sistemas transaccionales hacia archivos, espacios de colaboración y plataformas de análisis.

- Asegúrese de que los resultados de la clasificación sean procesables, para impulsar las revisiones de permisos, el monitoreo y la remediacion. La clasificación sin acción es documentación, no defensa.

2) Minimizar el radio de ataque potencial

Para minimizar el radio de ataque potencial, los derechos deben coincidir con las necesidades del negocio y ser del tamaño adecuado, limitados en el tiempo y conscientes de la identidad. La mayoría de las organizaciones permiten que los usuarios y las aplicaciones tengan acceso a muchos más datos de los que necesitan. Las personas acumulan cuentas y permisos, y muchos equipos aún usan credenciales compartidas. Hasta que pueda vincular cada credencial a una identidad corporativa, continuará subestimando el riesgo y reaccionando de forma exagerada al ruido.

Las medidas prácticas para minimizar el radio de ataque potencial incluyen:

- Resolver cada conjunto de credenciales de inicio de sesión en una única identidad corporativa.

- Realizar un seguimiento del uso de permisos para fomentar el principio de privilegio mínimo y revocar regularmente el acceso que no se está utilizando, especialmente en conjuntos de datos confidenciales.

- Limitar temporalmente los privilegios de alto riesgo e introducir la elevación justo a tiempo para tareas poco frecuentes.

- Ser deliberado con las cuentas compartidas. Eliminar todo lo que se pueda, y para los que quede, agregar controles compensadores y atribución sólida para mantener la visibilidad sobre quién hace qué (rastrear direcciones IP, direcciones MAC, etc.).

3) Monitoree con contexto y automatice la respuesta

La actividad sin contexto es ruido. El monitoreo efectivo correlaciona quién (la identidad), qué (la sensibilidad y ubicación de los datos) y cómo (el comportamiento) casi en tiempo real. El enfoque de monitoreo debe ser coherente tanto en las instalaciones como en la nube, incluidas las bases de datos gestionadas.

Pasos prácticos para el monitoreo con contexto:

- Implementar una solución de seguridad que ofrezca telemetría de alta fidelidad y baja fricción que sea coherente en todos sus entornos de datos.

- Implementar UEBA centrada en datos que detecte comportamientos aberrantes mediante automatizaciones modernas, ML, IA y servicios de detección y respuesta en lugar de políticas estáticas heredadas.

- Implementar herramientas y procesos de triaje y escalamiento para separar el riesgo significativo del ruido.

- Automatizar la remediacion de riesgos con enmascaramiento dinámico de datos, aplicación de políticas y acceso justo a tiempo.

La arquitectura importa

Los programas de seguridad se estancan cuando los equipos gastan su energía gestionando las herramientas en lugar de reducir el riesgo. Las soluciones DAM heredadas basadas en agentes requieren muchos agentes, puertas de enlace/colectores, administradores y componentes de análisis, cada uno con pares HA y ciclos de actualización complejos. Cuando escala eso a cientos o miles de bases de datos, la complejidad se convierte en el programa.

Necesita un enfoque moderno que invierta la proporción:

- Una solución SaaS para que las actualizaciones y los análisis dejen de ser su responsabilidad.

- Recolección privada y liviana en su entorno para crear un mapa de datos confidenciales y una imagen de permisos sin mover datos sin procesar.

- Interceptación sin agente y sin estado para el monitoreo de la actividad, de modo que obtenga una telemetría coherente y enriquecida en bases de datos en premisas y administradas sin tocar los hosts de la base de datos.

- Detección y respuesta administradas de datos para triaje de alertas y escalamiento de lo que importa, de modo que no todos los SOC deban ser especialistas en seguridad de bases de datos.

No se trata de las características de un solo proveedor. Se trata de alinear su modelo operativo con la forma en que sus datos e infraestructura realmente funcionan en la actualidad. Cuando la arquitectura de seguridad es más simple, el programa finalmente puede centrarse en los resultados.

El futuro de la seguridad de las bases de datos

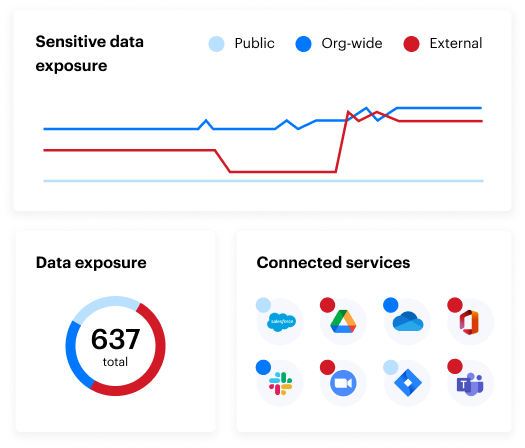

En Varonis, llevamos años perfeccionando la seguridad de los datos con clasificación unificada, contexto de identidad, análisis, supervisión de la actividad, detección de amenazas y remediacion automatizada para ayudar a las organizaciones a comprender qué datos son confidenciales, quién puede acceder a ellos, qué les está sucediendo y minimizar de forma continua y automática el radio de ataque potencial y responder a las amenazas.

Comenzamos con datos no estructurados y ahora estamos brindando esa misma claridad y control a las bases de datos con Varonis Next Generation DAM. No tiene agentes, está listo para la nube y ofrece telemetría de alta fidelidad sin el lastre operativo.

Nuestra completa plataforma de seguridad de datos simplifica la arquitectura, unifica la visibilidad y automatiza la respuesta en entornos en premisas, nube y servicios gestionados.

Si tiene curiosidad por saber cómo Varonis podría funcionar para su entorno, estaremos encantados de ayudarle a probar su postura actual con una Evaluacion de riesgo sobre los datos gratuita.

Tenga en cuenta que este blog se tradujo con la ayuda de IA y un traductor humano lo revisó.

¿Qué pasos debo seguir ahora?

A continuación,a le presentamos tres maneras de avanzar en la reducción del riesgo de datos en su empresa:

Programe una demostración con nosotros Vea a Varonis en acción en una sesión personalizada según las necesidades específicas de seguridad de datos de su organización. Estaremos encantados de responder a todas sus preguntas.

Revise un ejemplo de nuestra evaluación de riesgo sobre los datos (DRA) Conozca los riesgos que podrían estar presentes en su entorno. La DRA de Varonis es completamente gratuita y ofrece un camino claro hacia la remediación automatizada.

Síganos en LinkedIn, YouTube, and X (Twitter) Obtenga información detallada sobre la seguridad de datos, incluyendo la administración de la postura de seguridad de datos (DSPM), la detección de amenazas, la seguridad de la IA y mucho más.