Lorsqu’une fuite majeure fait la une des journaux, qu’il s’agisse d’un organisme de crédit immobilier exposant des millions de dossiers ou d’une banque internationale victime d’une attaque par ransomware, mon téléphone se met à sonner.

J’ai commencé ma carrière chez Imperva en tant qu’ingénieur commercial et j’ai gravi les échelons jusqu’au poste de directeur technique au cours des deux décennies suivantes. Pendant cette période, j’ai participé à des milliers de projets liés à la sécurité des bases de données, aidant des clients dans les secteurs des services financiers, de la santé et d’autres industries réglementées à protéger leurs données les plus critiques.

Ainsi, lorsque je reçois ces appels téléphoniques, mes pairs et les clients de tous les secteurs veulent savoir : « Comment pouvons-nous nous assurer que cela ne nous arrive pas ? »

La première étape est toujours la même. Vous devez être capable de répondre :

- Quelles données sont sensibles ?

- Qui peut y accéder ?

- Qui y a accédé et quelles actions ont été effectuées ?

Si vous ne pouvez pas répondre à ces questions avec certitude, c’est que vous ne maîtrisez pas les bases de la sécurité des données. Au cours des dix dernières années, il est devenu beaucoup plus difficile de mettre en place ces fondations, car les entreprises sont passées d’environnements de bases de données sur site à fournisseur unique à des piles technologiques complexes composées de services multicloud, hybrides et gérés.

L’IA augmente le risque d’exposition en créant un nombre exponentiellement plus élevé de voies d’accès et en fournissant aux pirates (et aux initiés) les outils nécessaires pour automatiser la reconnaissance et l’ingénierie sociale. Les réglementations rendent les expositions plus coûteuses en imposant des exigences de divulgation plus strictes, des sanctions plus sévères et une responsabilité accrue en cas de contrôles insuffisants.

Les playbooks que nous avons dépassés

Pendant des années, les organisations choisissaient l’une des trois options suivantes pour tenter de sécuriser leurs bases de données :

- Solution DAM traditionnelle basée sur des agents pour la surveillance des requêtes, la détection des anomalies et le suivi des utilisateurs privilégiés.

- Logs natifs (parfois connectés à un SIEM) pour intégrer les pistes d’audit, corréler les alertes et appliquer les politiques de conservation.

- Contrôles ponctuels qui reposent sur les administrateurs de bases de données pour gérer les contrôles d’accès, effectuer manuellement des évaluations de sécurité et accéder aux examens (généralement uniquement lorsqu’un auditeur le demande).

Aucune de ces approches ne fonctionne pour les environnements de bases de données modernes et les paysages de menaces actuels.

Les systèmes DAM traditionnels basés sur des agents ne fonctionnent pas avec le cloud et les bases de données gérées. Ils nécessitent la présence d’agents sur chaque serveur de base de données sur site, ce qui entraîne des cycles de déploiement longs et nécessite des mises à niveau et des dépannages constants.

Les logs natifs (même avec un SIEM) sont retardés et incohérents d’un fournisseur à l’autre. Ces retards et cette incohérence dans la qualité des logs éliminent toute possibilité de prévention des attaques en temps réel. De plus, les logs natifs peuvent avoir un impact sur les performances de nombreuses bases de données, en particulier celles sur site. Les logs natifs ne peuvent fonctionner correctement que sur des bases de données moins critiques, où l’objectif est la conformité réglementaire plutôt que les bonnes pratiques en matière de sécurité.

Les contrôles DBA ad hoc laissent les données largement exposées, car les équipes n’interviennent généralement que lors d’audits ou d’enquêtes sur des incidents.Les trois piliers de la sécurité moderne des bases de données

La sécurisation des données dans l’environnement actuel nécessite un changement de mentalité. Il ne s’agit pas d’utiliser davantage d’outils ou de journaux, mais plutôt de privilégier la clarté et le contrôle.

1) Déterminer quelles données sont sensibles

Vous ne pouvez pas protéger ce dont vous ignorez l’existence. La première étape consiste à identifier et classer les données sensibles dans l’ensemble de votre infrastructure. Il ne s’agit pas d’un projet trimestriel, mais d’un effort continu, de préférence automatisé, qui servira de base à toutes les autres opérations : examens des accès, application des politiques, analyses et réponse aux incidents.

Voici quelques mesures pratiques pour comprendre vos données sensibles :

- Considérez la classification comme faisant partie intégrante du cycle de vie de vos données, et non comme un simple exercice d’audit.

- Classez vos données structurées et non structurées.

- Suivez les flux de données pour comprendre et contrôler comment les données sensibles sont transférées des systèmes transactionnels vers les fichiers, les espaces de collaboration et les plateformes d’analyse.

- Assurez-vous que les résultats de la classification sont exploitables, afin de faciliter les révisions des droits, la surveillance et les mesures correctives. Une classification sans action n’est qu’une simple documentation, et non une défense.

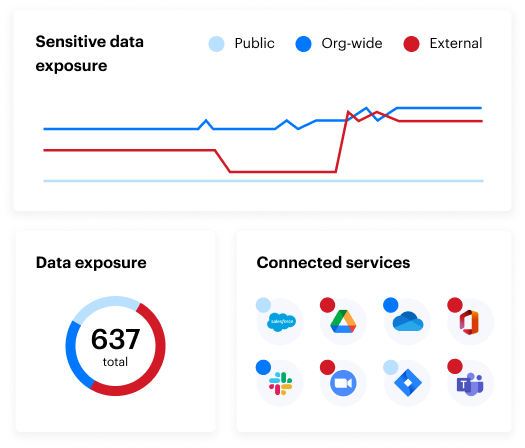

2) Réduire au minimum la surface d’exposition

Pour minimiser la surface d’exposition, les droits d’accès doivent correspondre aux besoins de l’entreprise et être adaptés, limités dans le temps et liés à l’identité. La plupart des organisations autorisent les utilisateurs et les applications à accéder à beaucoup plus de données qu’ils n’en ont besoin. Les gens accumulent des comptes et des autorisations, et de nombreuses équipes utilisent encore des identifiants partagés. Tant que vous ne pourrez pas associer chaque identifiant à une identité d’entreprise, vous continuerez à sous-estimer les risques et à réagir de manière excessive au bruit.

Voici quelques mesures pratiques pour minimiser la surface d’exposition :

- Attribuez chaque ensemble d’identifiants de connexion à une seule et unique identité d’entreprise.

- Suivez l’utilisation des autorisations afin de favoriser le principe du moindre privilège et révoquez régulièrement les accès qui ne sont pas utilisés, en particulier sur les ensembles de données sensibles.

- Privilèges à haut risque limités dans le temps et introduction d’une élévation juste à temps pour les tâches rares.

- Soyez prudent avec les comptes partagés. Supprimez tout ce que vous pouvez et, pour ceux qui restent, ajoutez des contrôles compensatoires et une attribution robuste afin de conserver une visibilité sur qui fait quoi (suivi des adresses IP, adresses MAC, etc.).

3) Surveiller avec contexte et automatiser la réponse

Une activité sans contexte n’est que du bruit. Une surveillance efficace établit une corrélation entre qui (l’identité), quoi (la sensibilité et l’emplacement des données) et comment (le comportement) en temps quasi réel. L’approche de surveillance doit être cohérente entre les environnements sur site et dans le cloud, y compris les bases de données gérées.

Étapes pratiques pour une surveillance contextuelle :

- Mettez en œuvre une solution de sécurité qui offre une télémétrie haute fidélité et à faible friction, cohérente dans tous vos environnements de données.

- Mettez en œuvre une UEBA centrée sur les données qui détecte les comportements anormaux grâce à des automatisations modernes, au ML, à l’IA et à des services de détection et de réponse, plutôt qu’à des politiques statiques héritées.

- Mettez en place des outils et des processus de triage et d’escalade afin de distinguer les risques significatifs du bruit.

- Automatisez la remédiation des risques grâce au masquage dynamique des données, à l’application des politiques et à l’accès juste à temps.

L’architecture est importante

Les programmes de sécurité stagnent lorsque les équipes consacrent leur énergie à la gestion des outils plutôt qu’à la réduction des risques. Les solutions DAM traditionnelles basées sur des agents nécessitent de nombreux agents, passerelles/collecteurs, gestionnaires et composants analytiques, chacun avec des paires HA et des cycles de mise à niveau complexes. Lorsque vous passez à des centaines ou des milliers de bases de données, la complexité devient la norme.

Vous avez besoin d’une approche moderne qui inverse le rapport :

- Solution SaaS pour que les mises à niveau et les analyses ne soient plus un fardeau pour vous.

- Collecte confidentielle et légère dans votre environnement pour créer une cartographie des données sensibles et une vue d’ensemble des droits sans déplacer les données brutes.

- Interception sans agent et sans état pour la surveillance des activités : vous bénéficiez ainsi d’une télémétrie cohérente et enrichie sur les bases de données sur site et gérées, sans avoir à toucher aux hôtes de bases de données.

- Solution Managed Data Detection and Response pour trier les alertes et signaler celles qui sont importantes, afin que tous les SOC n’aient pas besoin d’être des spécialistes de la sécurité des bases de données.

Il ne s’agit pas ici des fonctionnalités d’un fournisseur particulier, mais plutôt d’aligner votre modèle opérationnel sur la manière dont vos données et votre infrastructure fonctionnent réellement aujourd’hui. Lorsque l’architecture de sécurité est plus simple, le programme peut enfin se concentrer sur les résultats.

L’avenir de la sécurité des bases de données

Chez Varonis, nous avons passé des années à perfectionner la sécurité des données grâce à une classification unifiée, un contexte d’identité, des analyses, une surveillance des activités, une détection des menaces et une remédiation automatisée afin d’aider les organisations à comprendre quelles données sont sensibles, qui peut y accéder, ce qu’il leur arrive, et à minimiser en permanence et automatiquement la surface d’exposition et à répondre aux menaces.

Nous avons commencé avec des données non structurées, et nous apportons désormais cette même clarté et ce même contrôle aux bases de données grâce à Varonis Next Generation DAM. Cette solution sans agent, compatible avec le cloud, offre une télémétrie haute fidélité sans ralentir les opérations.

Notre plateforme complète de sécurité des données simplifie l’architecture, unifie la visibilité et automatise les réponses dans les environnements sur site, cloud et de services gérés.

Si vous souhaitez savoir comment Varonis pourrait fonctionner dans votre environnement, nous serons ravis de vous aider à tester votre posture actuelle grâce à une évaluation gratuite des risques sur vos données.

Veuillez noter que cet article a été traduit avec l'aide de l'IA et révisé par un traducteur humain.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.