Découvrez et classifiez les données sensibles de vos ressources et charges de travail AWS, corrigez les erreurs de configuration, appliquez un modèle de moindre privilège et détectez les menaces avec Varonis.

- Évolutif

- Automatisé

- Exploitable

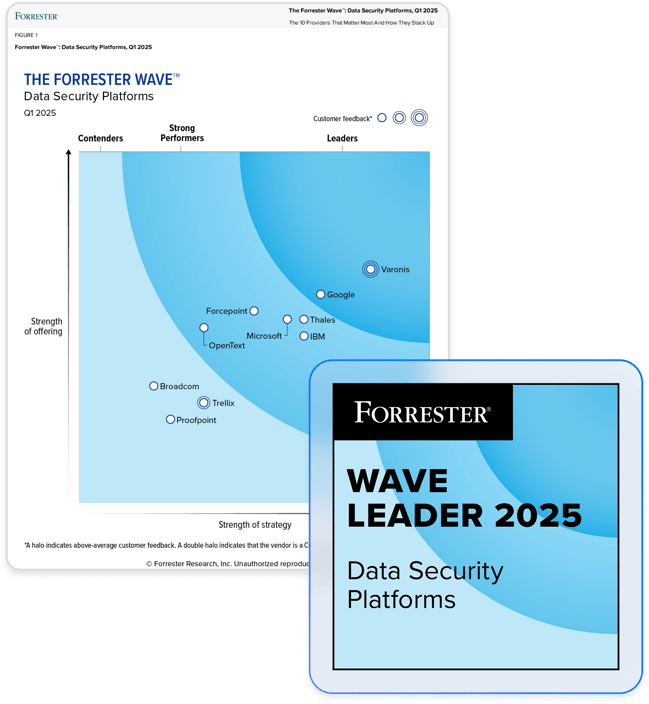

Collaborez avec le leader de la sécurité des données.

Une approche proactive de la sécurité des données dans AWS

Identifiez les données sensibles difficiles à trouver

Varonis analyse AWS afin de découvrir et de classifier automatiquement les données sensibles dans les ressources structurées et non structurées avec une précision remarquable. Il vous signale ensuite les données exposées à des risques en raison d'erreurs de configuration et d'autorisations d'accès excessives.

Mappez les identités aux données

Varonis fournit une cartographie bidirectionnelle des accès aux données d'identité, vous permettant de visualiser le rayon d'exposition d'AWS, d'identifier les données exposées et de bloquer automatiquement les chemins d'accès à ces données.

Stoppez les attaquants et les utilisateurs internes malveillants

Grâce à la détection basée sur le comportement, Varonis identifie les activités suspectes susceptibles de mettre en danger vos données AWS, comme la suppression de compartiments S3, les accès inhabituels, les élévations de privilèges ou la désactivation de mises à jour critiques.

Limitez l'exposition des données dans AWS

Varonis signale en continu les risques de sécurité et les erreurs de configuration qui pourraient exposer vos données AWS sensibles et votre environnement cloud dans sa globalité. Grâce à des politiques de remédiation automatisées, Varonis corrige les problèmes de sécurité, les erreurs de configuration et les autorisations à risque afin de réduire considérablement votre rayon d'exposition.

« Sans une solution comme Varonis, atteindre le niveau de protection des données dont nous avions besoin aurait nécessité beaucoup de scripts complexes et des effectifs supplémentaires. »

IT Manager

Read case studyVaronis résout les problèmes courants de sécurité des données AWS.

Exposition des données dans les ressources publiques AWS

- Localisez automatiquement les données sensibles exposées publiquement dans les ressources AWS structurées et non structurées

- Visualisez les chemins d'accès aux données sensibles et suivez l'accès des tiers et des parties externes aux données

- Élaborez des politiques pour bloquer automatiquement les accès publics et fermer les chemins d'accès aux données sensibles

API, compartiments et comptes mal configurés

- Trouvez et corrigez automatiquement les erreurs de configuration critiques, y compris l'exposition de données publiques

- Visualisez clairement les autorisations effectives dans AWS et obtenez des recommandations pour consolider les privilèges

- Supprimez les comptes administrateur inutilisés, les utilisateurs à privilèges inactifs et les sous-traitants externes qui n'interviennent plus dans l'entreprise

Trop de journaux, pas assez de détection des menaces

- Corrélez facilement l'activité des utilisateurs sur AWS et dans l'ensemble de votre environnement cloud, le tout au sein d'une seule et même interface

- Les politiques de gestion des menaces basées sur le comportement détectent les activités anormales, les accès non autorisés et les erreurs de configuration à risque

- Suivez la création et la modification des comptes administrateur et le non-respect du cloisonnement des tâches par les administrateurs

Ressources sur la sécurité AWS

Ready to see the #1 Data Security Platform in action?

Ready to see the #1 Data Security Platform in action?

« J'ai été impressionnée de la rapidité avec laquelle Varonis a pu classer les données et détecter les expositions potentielles des données pendant l'évaluation gratuite. »

Michael Smith, DSI, HKS

« Ce que j'aime chez Varonis, c'est qu'ils se concentrent sur les données. D'autres solutions protègent votre infrastructure, mais elles ne font rien pour protéger vos biens les plus précieux : vos données. »

Deborah Haworth, Responsable de la sécurité des systèmes d’information, Penguin Random House

« L’assistance apportée par Varonis est sans égal, et son équipe continue d’évoluer et d’améliorer ses produits pour suivre le rythme effréné des avancées du secteur. »

Al faella, DSI, Prospect capital

.png)