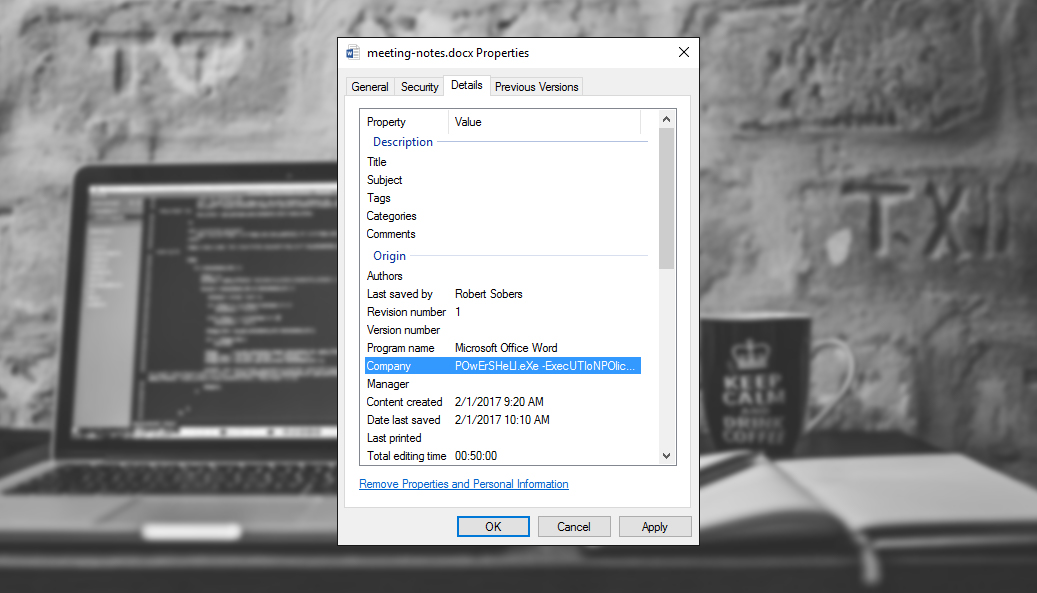

Ne vous êtes-vous jamais dit que les propriétés « Société », « Titre » et « Commentaires » d’un document Office pouvaient être les véhicules d’un logiciel malveillant ? C’est tout à fait possible, comme l’illustre ce bout de code malveillant qui a l’intelligence de prendre la forme d’un script PowerShell logé dans la propriété « Société » d’un document Office :

#powershell payload stored in office metadata

Document Properties -> Advanced Properties -> Summary -> Companyhttps://t.co/S8GfQt7Gei pic.twitter.com/BQqMe9uit0— JaromirHorejsi (@JaromirHorejsi) March 27, 2017

Voici la fiche complète VirusTotal qui vient de lui être consacrée. Il suffit que l’utilisateur ciblé ouvre ce document Office, avec macro-commandes activées, pour que la « charge utile » cachée dans les métadonnées du document s’exécute et accomplisse sa funeste mission. Aucun autre fichier ne lui est nécessaire, pas plus que la moindre requête lancée sur le réseau.

La question a été posée sur Twitter, à savoir si DatAlert était capable de détecter un tel virus. C’est ce qui m’a poussé à rédiger une série d’instructions en ce sens.

Détection de métadonnées malveillantes avec Varonis

Modules nécessaires : DatAdvantage, Data Classification Framework, DatAlert

1ère étape : Ajouter de nouvelles propriétés de fichier détaillées à détecter par la Grille de classification des données de Varonis (“Data Classification Framework” ou DCF).

- Ouvrez la Console de gestion Varonis

- Cliquez sur Configuration → Propriétés de fichier détaillées

- Créez une nouvelle propriété portant sur le champ de métadonnées que vous voulez faire analyser (ex. : « Société »)

(NB : Dans les versions du logiciel antérieures à la version 6.3, les propriétés détaillées se définissent dans DatAdvantage, via Outils → DCF et DW → Configuration → Avancée)

2ème étape : Définir une règle de classification de cette métadonnée malveillante.

- Au menu principal de DatAdvantage, sélectionnez Outils → DCF et DW → Configuration

- Créez une nouvelle règle

- Créez un nouveau filtre

- Sélectionnez Propriétés de fichier → Société (ou une autre propriété de document que vous voulez faire analyser)

- Sélectionnez « contient » (“like”) pour rechercher une sous-chaîne de caractères dans le champ

- Indiquez une valeur typique du code malveillant que vous voulez détecter (ex. : .exe ou .bat)

3ème étape : Créez une alerte dans DatAlert pour recevoir une notification à chaque fois qu’un fichier contenant la métadonnée malveillante est détecté.

- Au menu principal de DatAdvantage, sélectionnez Outils → DatAlert

- Cliquez sur le bouton « + » vert pour créer une règle

- Cliquez sur le menu déroulant « Où (objet affecté) » situé à gauche

- Ajoutez un filtre → Résultats de la classification

- Sélectionnez le nom de votre règle (ex. : « Métadonnée malveillante »)

- Sélectionnez une valeur supérieure à 0 pour les critères « Fichiers détectés » et « Nombre de détection (pour les règles sélectionnées) »

Renseignez le reste des attributs de la règle d’alerte – systèmes à scanner, mode d’alerte souhaité, etc.

Au titre de précaution supplémentaire, vous pouvez créer une règle pour le Moteur de transfert des données (“Data Transport Engine” ou DTE) fondée sur les mêmes résultats de classification, pour automatiquement placer en quarantaine les fichiers dans lesquels ont été détectées des métadonnées malveillantes.

Et voilà ! Au fur et à mesure que vous serez informés, en lisant les rapports des chercheurs en logiciels malveillants, de nouvelles ruses et subtilités intégrées aux bouts de code malveillant logés dans les métadonnées, vous pourrez adapter en conséquence vos règles liées aux « métadonnées malveillantes ».

Si vous êtes déjà client Varonis, vous pouvez demander à bénéficier gratuitement d’une séance de conseil en ligne avec votre ingénieur-consultant chez Varonis pour passer en revue avec lui vos règles de classification et vos alertes. Vous n’êtes pas encore client Varonis ? N’attendez plus ! Demandez-nous dès aujourd’hui une démonstration de notre plateforme de sécurisation des données.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.