En sachant comment utiliser Autoruns, vous serez en mesure de déterminer si votre ordinateur personnel a été infecté par des logiciels indésirables.

Remarque : cet article explique comment identifier des malwares sur un ordinateur personnel. Pour repérer et éliminer les malwares dans votre entreprise, suivez votre plan de réponse aux incidents.

Qu’est-ce qu’Autoruns ?

Autoruns est un outil Microsoft qui identifie les logiciels configurés pour s’exécuter lorsqu’un ordinateur démarre ou qu’un utilisateur se connecte à son compte. Des logiciels légitimes se lancent souvent à la mise sous tension d’un ordinateur. Outlook en est le parfait exemple : ce comportement est justifié, car les utilisateurs commencent bien souvent par consulter leurs e-mails lorsqu’ils se connectent.

Après avoir infecté un ordinateur, le malware doit pouvoir survivre à son redémarrage. Il doit ainsi disposer d’un mécanisme lui permettant de continuer à s’exécuter même si l’ordinateur a été éteint. Pour ce faire, il peut tirer parti de nombreuses fonctionnalités légitimes de Windows conçues pour permettre aux logiciels de se lancer au démarrage de l’ordinateur.

Autoruns : présentation de l’interface

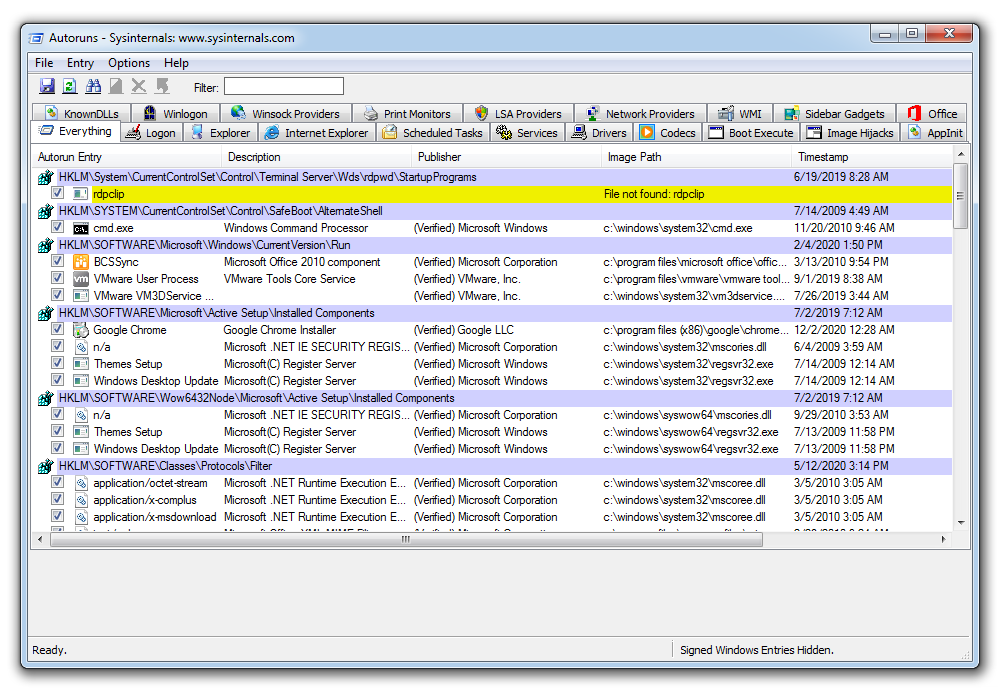

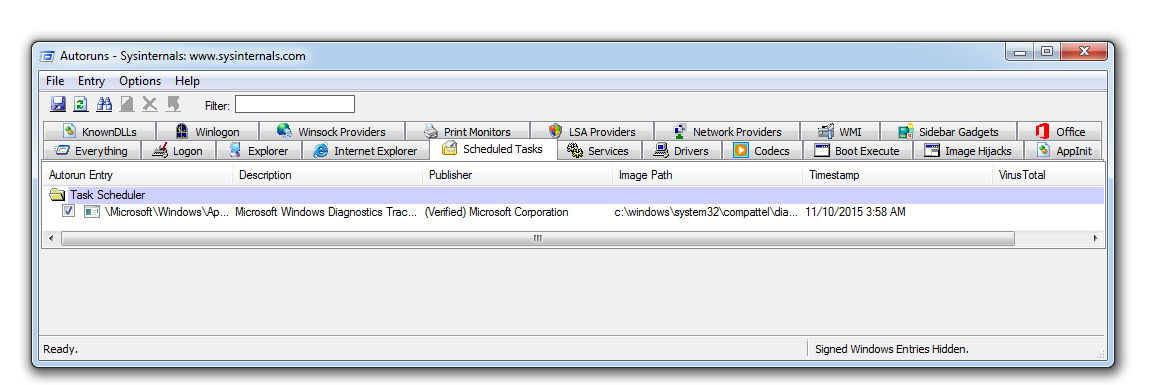

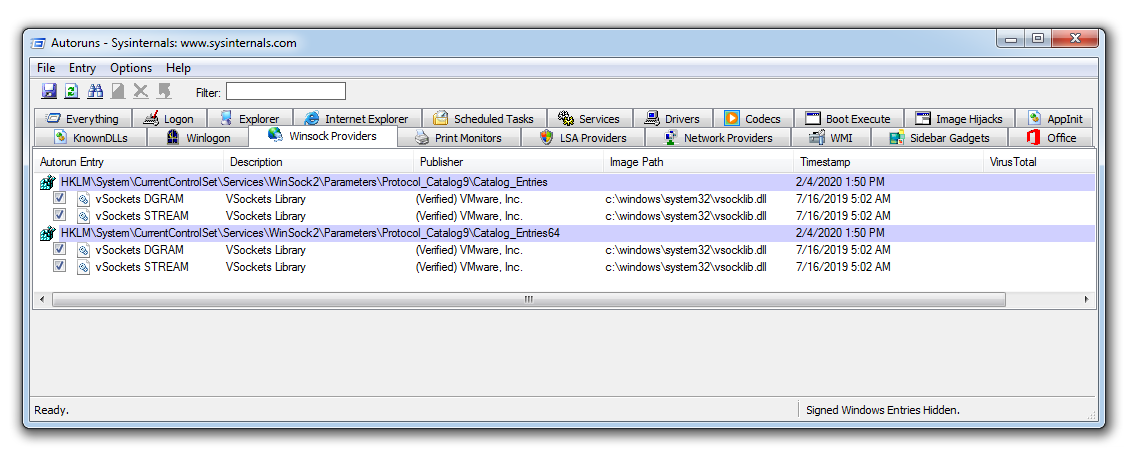

Dans l’image ci-dessous, nous voyons qu’Autoruns se compose de plusieurs onglets, chacun présentant des données liées à un mécanisme de démarrage automatique.

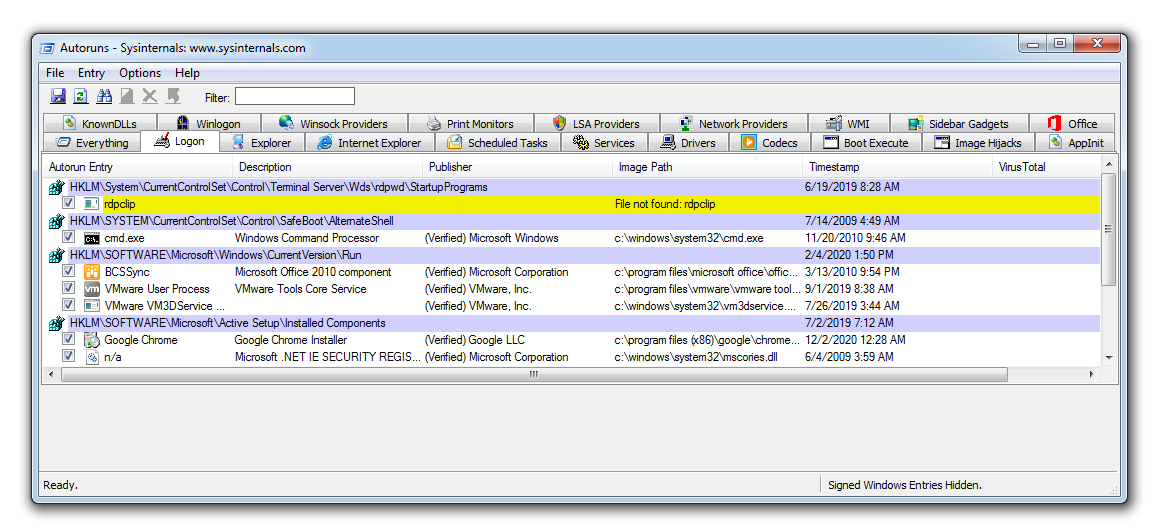

L’onglet Logon présente les informations liées aux emplacements de démarrage standard de l’ensemble des utilisateurs de l’ordinateur, notamment les dossiers de démarrage des programmes et les clés Run. Une clé Run fait partie du Registre. Les malwares créent souvent des clés de ce type pour se lancer automatiquement au démarrage de l’ordinateur.

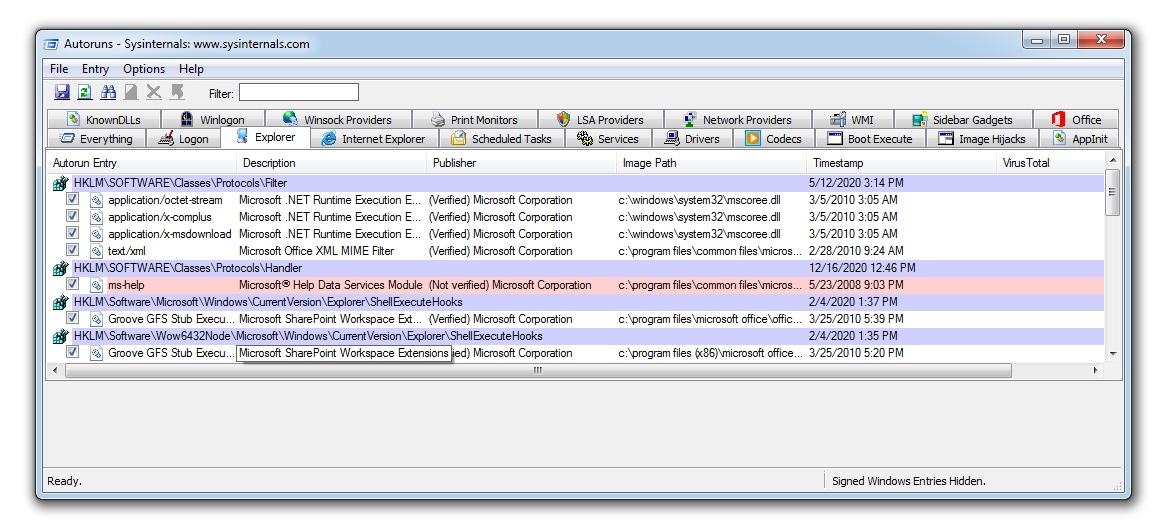

L’onglet Explorer affiche des informations sur les éléments suivants :

- Extensions d’environnement : plug-ins indépendants pour l’Explorateur Windows. C’est grâce à l’une de ces extensions qu’il est par exemple possible de prévisualiser un fichier PDF dans l’Explorateur.

- Objets application d’assistance du navigateur : modules DLL qui jouent le rôle de plug-ins pour Internet Explorer.

- Barres d’outils de l’Explorateur : plug-ins tiers pour Internet Explorer. La barre d’outils vous permet d’accéder à la plateforme tierce.

- Exécutions d’Active Setup : mécanisme permettant d’exécuter des commandes une fois par utilisateur lors de la connexion.

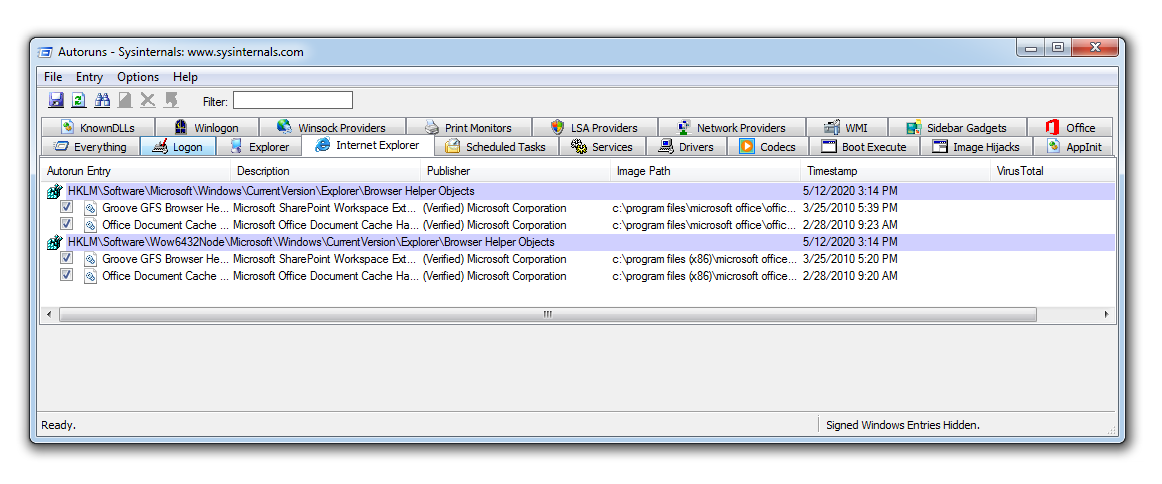

L’onglet Internet Explorer présente les objets application d’assistance du navigateur, ainsi que les barres d’outils et extensions d’Internet Explorer.

L’onglet Scheduled Tasks affiche les tâches configurées pour se lancer au démarrage ou à la connexion. Il s’agit d’un mécanisme très utilisé par diverses familles de malwares.

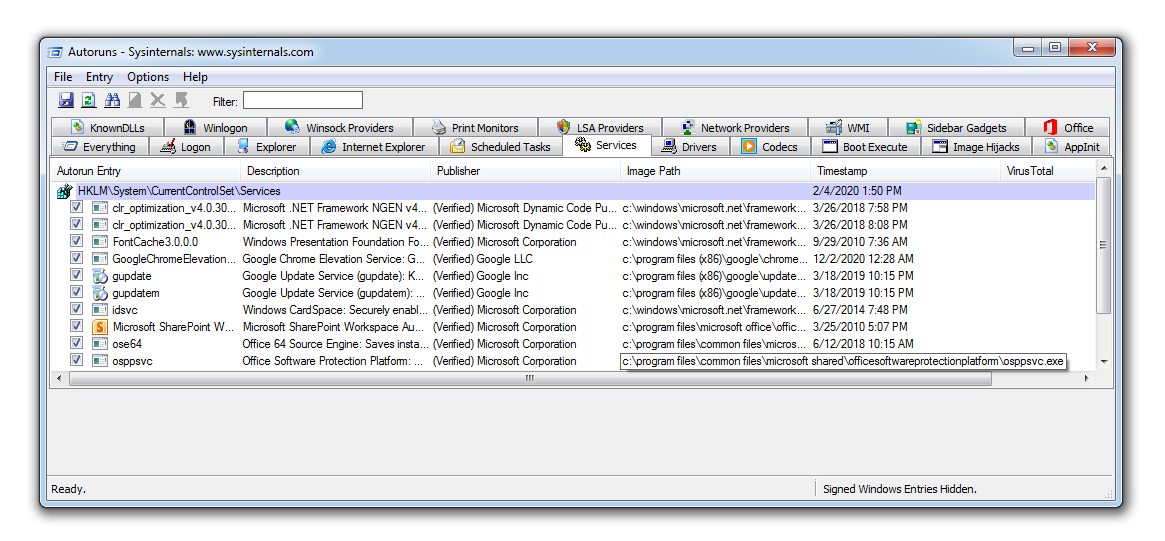

L’onglet Services répertorie tous les services Windows programmés pour s’exécuter automatiquement au démarrage d’un ordinateur.

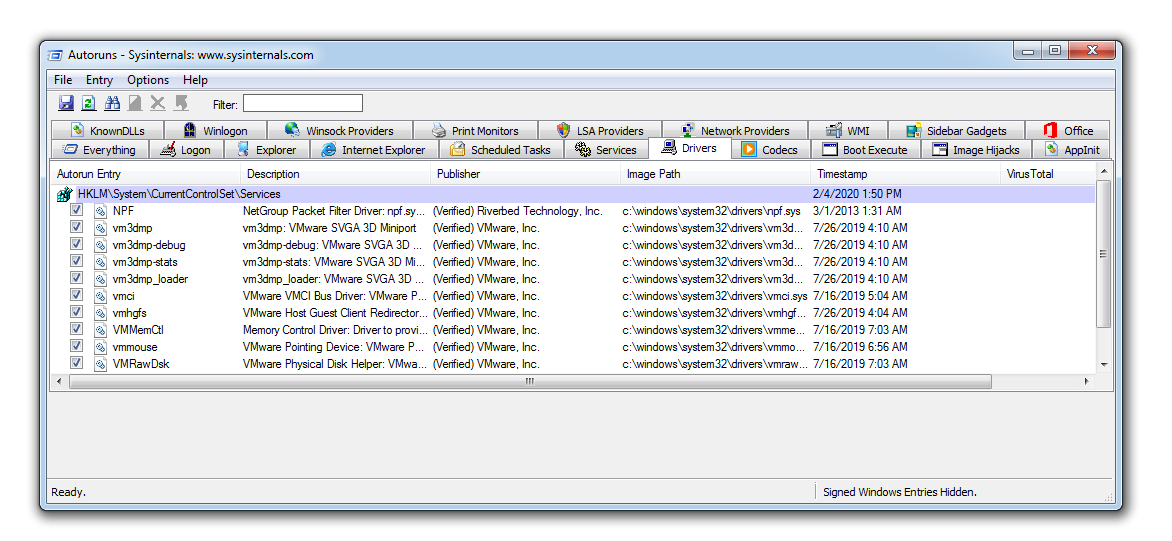

L’onglet Drivers liste les pilotes qui permettent à un composant matériel de communiquer avec le système d’exploitation de l’ordinateur. L’onglet Drivers d’Autoruns affiche tous les pilotes enregistrés sur l’ordinateur, à l’exception de ceux qui ont été désactivés.

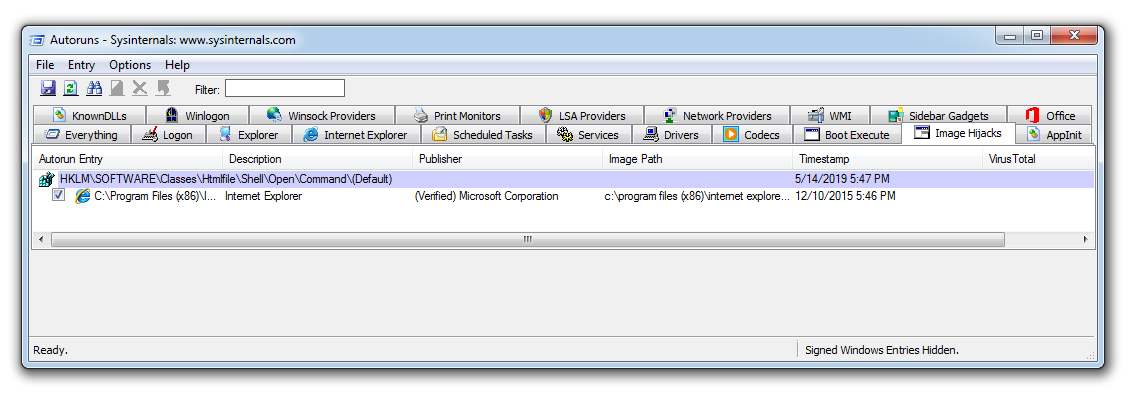

L’onglet Image Hijacks présente les usurpations d’images. Ces mécanismes sont très difficiles à repérer, car ils utilisent une clé du Registre Windows visant à lancer un processus précis pour en lancer un autre, ce dernier étant malveillant.

L’onglet AppInit indique les fichiers DLL enregistrés en tant que fichiers DLL d’initialisation d’applications.

L’onglet Boot Execute détaille les emplacements de démarrage associés au sous-système gestionnaire de session (smss.exe).

L’onglet KnownDlls liste des fichiers DLL Windows connus, comme kernel32.dll et ntdll.dll. Ces fichiers permettent aux logiciels d’importer diverses fonctionnalités. Certains malwares installent des fichiers DLL malveillants créés par leur auteur. Ces fichiers peuvent figurer dans des emplacements dans lesquels ne se trouvent pas de fichiers DLL Windows légitimes, comme des dossiers temporaires.

Winlogon est utilisé lorsqu’un utilisateur se connecte à un ordinateur Windows. L’onglet du même nom présente les fichiers DLL qui génèrent des notifications d’événements Winlogon.

L’onglet Winsock Providers répertorie les protocoles Winsock enregistrés. Winsock, ou Windows Sockets, permet aux programmes de se connecter à Internet. Des malwares peuvent s’installer en tant que fournisseurs Winsock, car ceux-ci sont difficiles à supprimer. Autoruns peut les désactiver, mais pas les supprimer.

L’onglet Print Monitors présente les fichiers DLL chargés dans le service du spouleur d’impression. Des malwares peuvent se servir de ce mécanisme en installant un fichier DLL malveillant.

Enfin, l’onglet LSA Providers répertorie les processus liés à la sécurité et à l’authentification (sécurité locale de Windows).

Comment utiliser Autoruns pour détecter les logiciels suspects

Nous savons désormais ce qu’Autoruns peut détecter, mais les captures d’écran ne contenaient jusqu’ici que des entrées correspondant à des logiciels légitimes. Comment pouvons-nous déterminer si un programme figurant dans Autoruns est un logiciel de confiance ou s’il nécessite une analyse approfondie, car il peut s’agir d’un malware ?

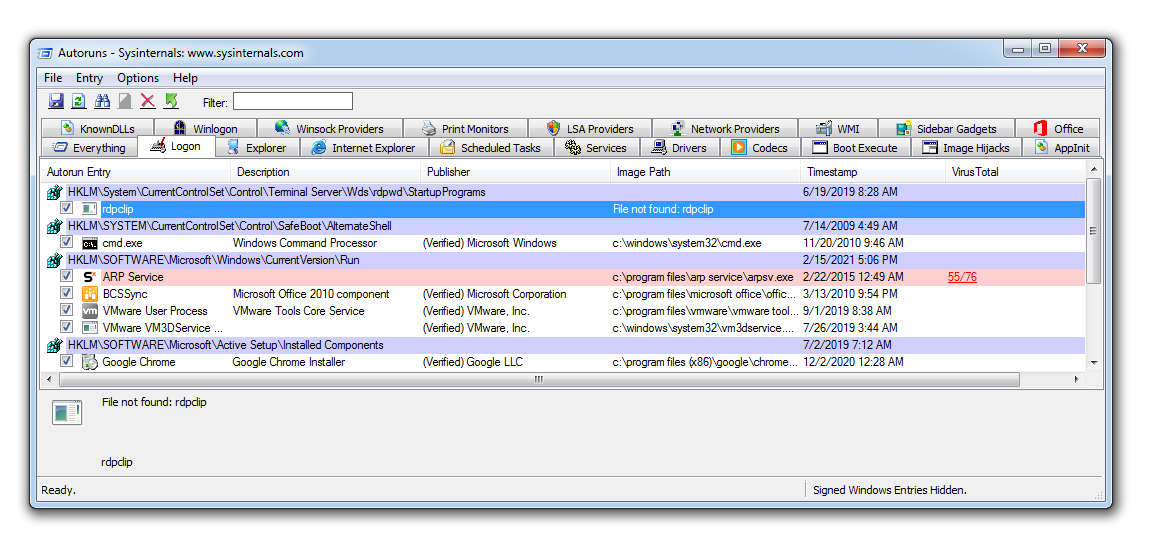

Dans l’image ci-dessus, nous pouvons voir qu’une entrée de l’onglet Logon est surlignée en rouge. Il s’agit d’une clé Run associée à un fichier nommé « ARP Service », qui se trouve à l’emplacement suivant du Registre :

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

Il s’agit là d’un mécanisme de persistance fréquemment utilisé par les malwares pour survivre à un redémarrage. Nous pouvons également voir que les champs Description et Publisher sont vides. Bien que l’absence de ces informations ne traduise pas nécessairement la présence d’un malware, elle justifie un examen rapproché du fichier.

La colonne Image Path permet de déterminer l’emplacement où le logiciel est installé. Ici, le fichier arpsv.exe se trouve dans Program files\arp service\.

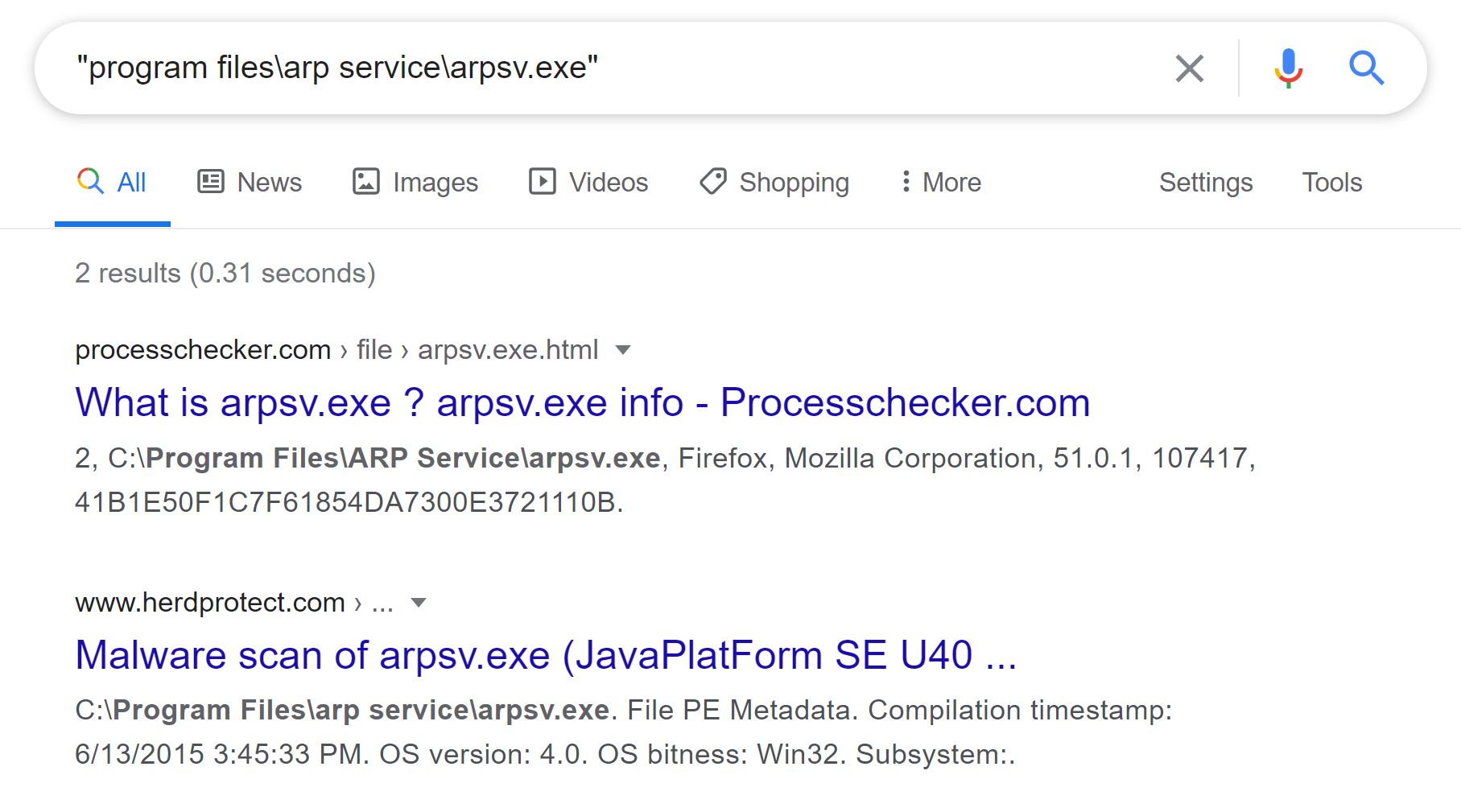

Une rapide recherche sur Google renvoie seulement deux résultats pour ce chemin, ce qui me pousse à penser que le fichier est malveillant.

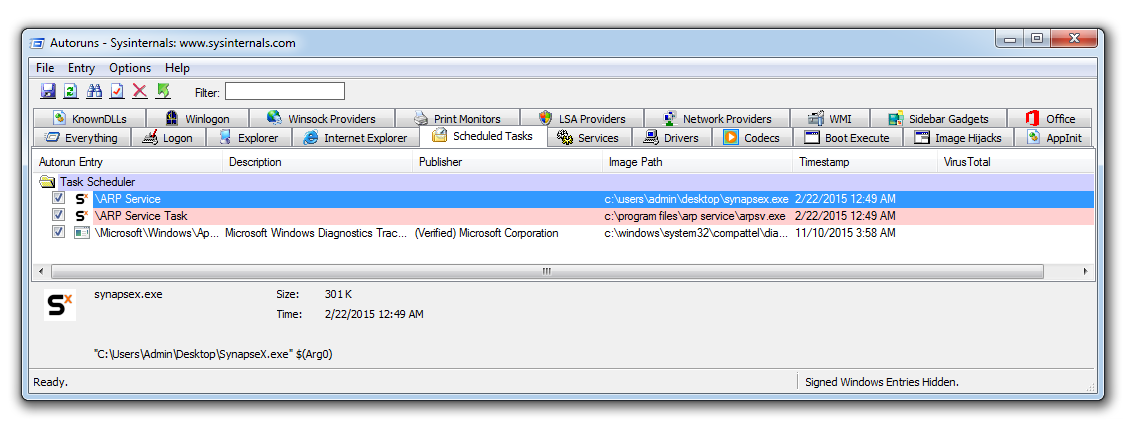

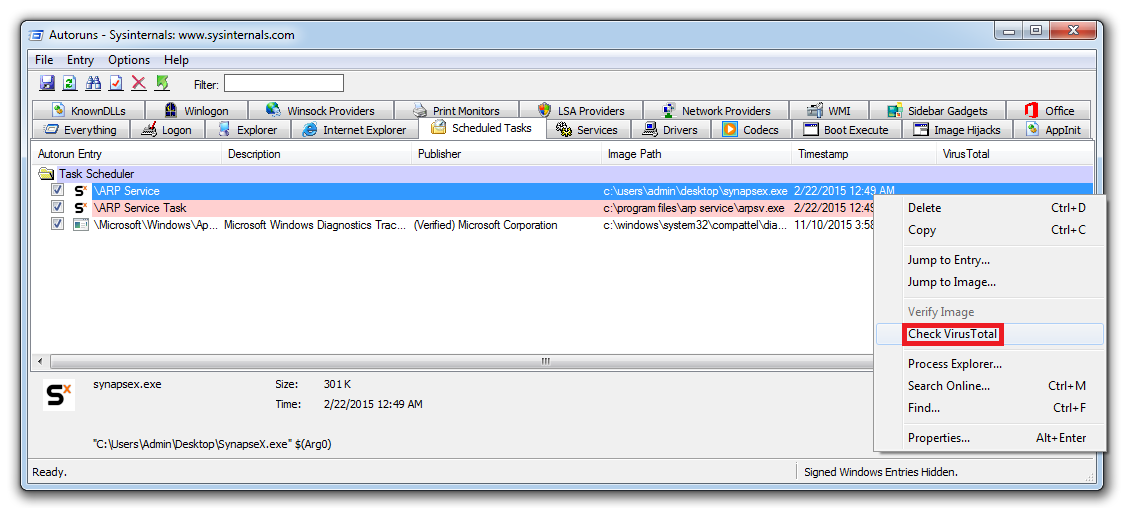

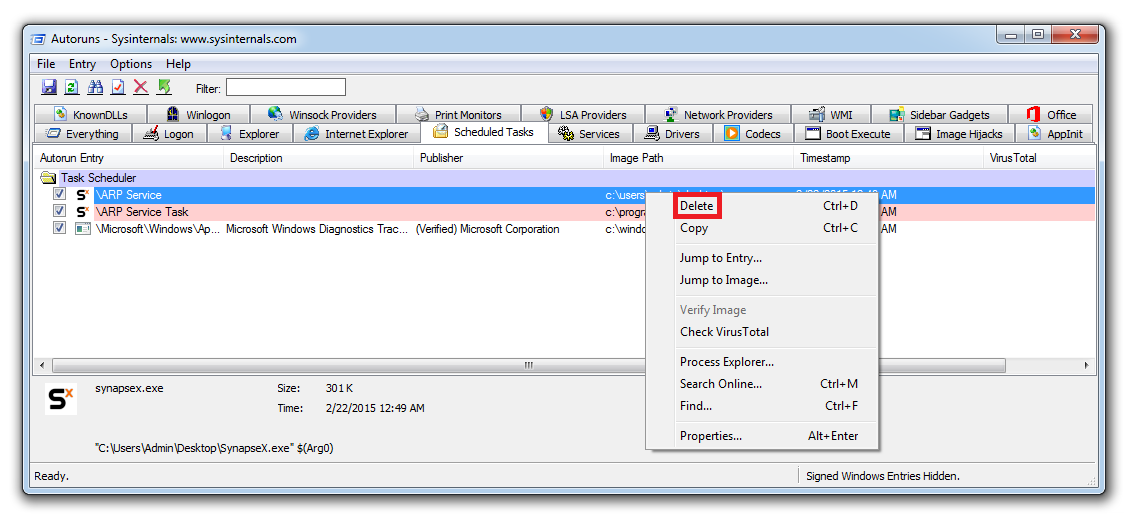

Dans l’onglet Scheduled tasks, nous pouvons voir deux entrées liées à ARP Service.

En faisant un clic droit sur un fichier, nous pouvons l’envoyer sur le site virustotal.com, une base de données de malwares qui indique si un fichier est considéré comme malveillant par plusieurs éditeurs d’antivirus.

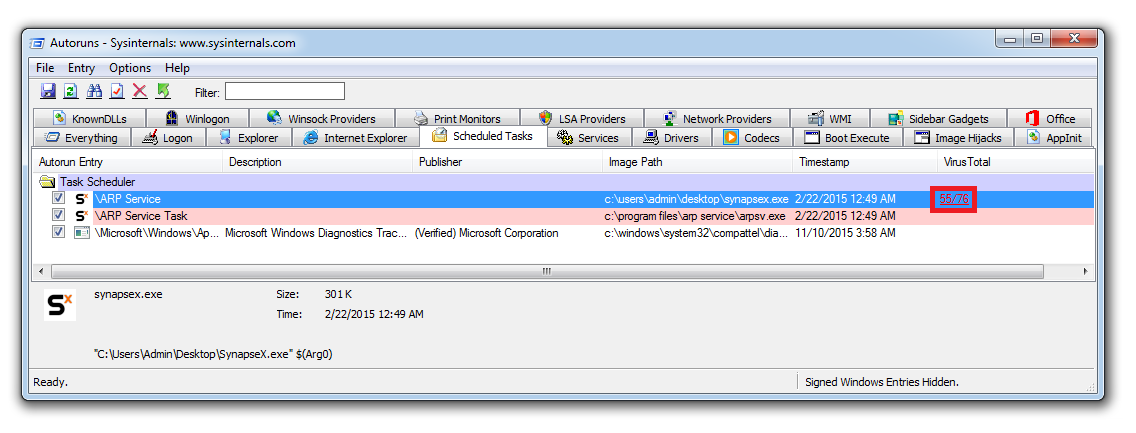

Une fois le fichier envoyé, le nombre d’éditeurs jugeant le fichier malveillant apparaît dans la colonne VirusTotal. Dans l’image ci-dessous, nous pouvons voir que 55 éditeurs d’antivirus sur 76 ont publié une signature pour ce fichier.

Lorsque vous essayez d’identifier un malware avec Autoruns, gardez les conseils suivants à l’esprit :

- Google est votre ami ! En cas de doute, recherchez le nom du fichier et son emplacement. Demandez-vous si le logiciel est connu et s’il s’exécute depuis un emplacement normal.

- Vérifiez la description du fichier pour repérer des indices révélateurs, comme des erreurs de grammaire ou une description aléatoire. Ce type de problème pourrait indiquer que le logiciel mériterait d’être étudié de plus près.

- Recherchez des répertoires temporaires. Les malwares s’installent souvent dans des dossiers temporaires du système de fichiers. Si vous disposez d’un logiciel configuré pour se lancer au démarrage de l’ordinateur, pourquoi se trouve-t-il dans un dossier temporaire ?

- Hachez le fichier et consultez virustotal.com. Si le malware a été installé avec des privilèges d’administrateur, il peut être enregistré à n’importe quel emplacement du disque. Vérifiez si un fichier est malveillant en l’envoyant sur VirusTotal.

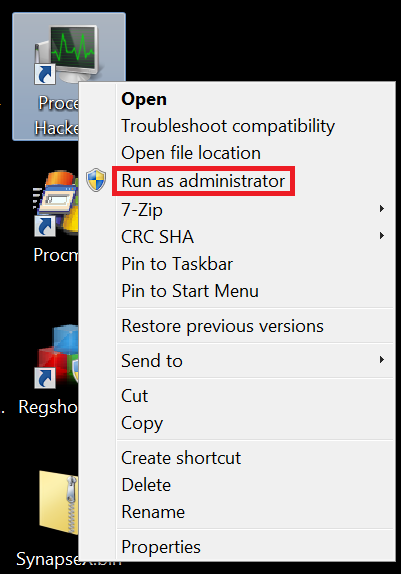

Comment utiliser Autoruns pour éliminer des malwares sous Windows

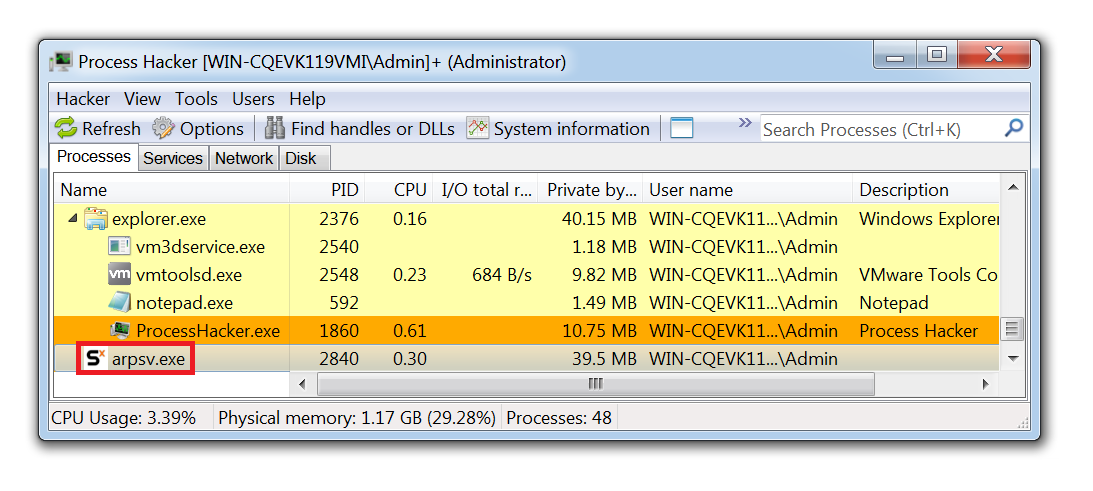

Tout d’abord, déterminez si le malware s’exécute sur votre ordinateur, chose que vous pouvez faire en ouvrant le Gestionnaire de tâches. Ensuite, je vous recommande d’utiliser Process Hacker, l’un de mes outils préférés pour analyser les malwares. Téléchargez le fichier, puis faites un clic droit sur son icône du bureau et sélectionnez Exécuter en tant qu’administrateur.

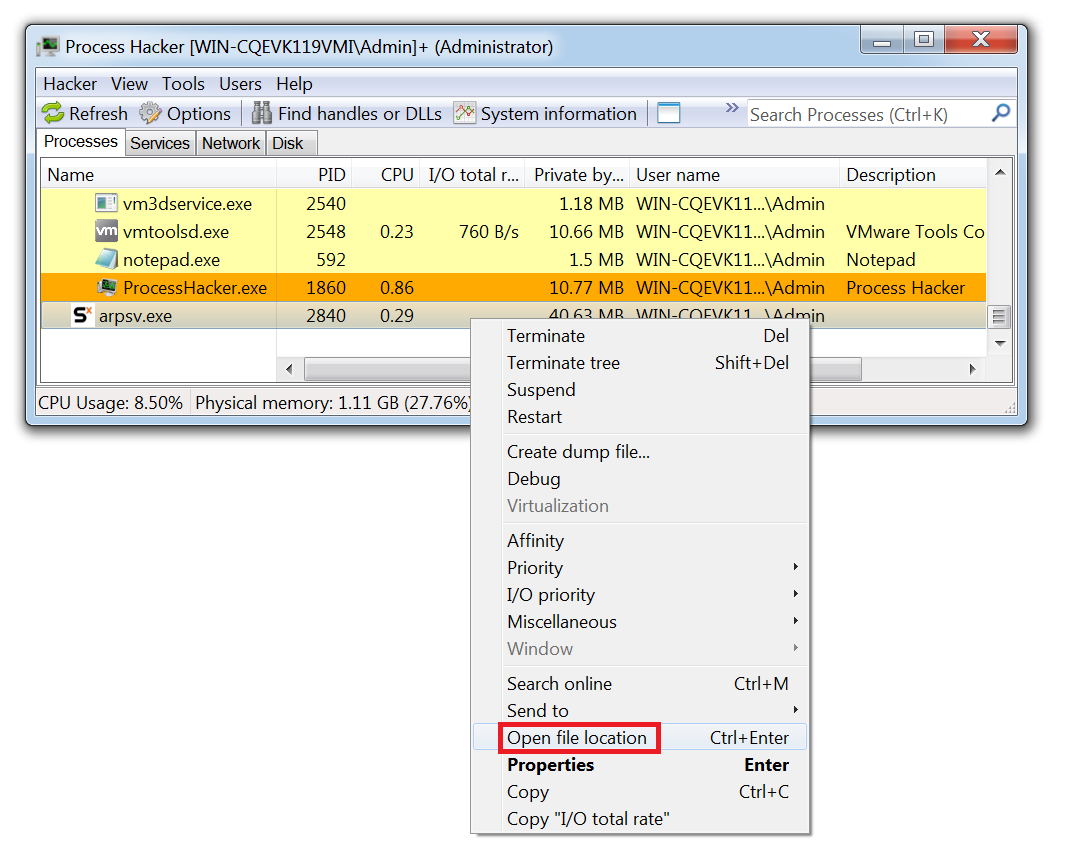

Une fois Process Hacker démarré, nous pouvons localiser le malware en cours d’exécution sur l’ordinateur.

En faisant un clic droit sur le malware, nous pouvons accéder au fichier sur le disque par l’intermédiaire de l’option Open File location.

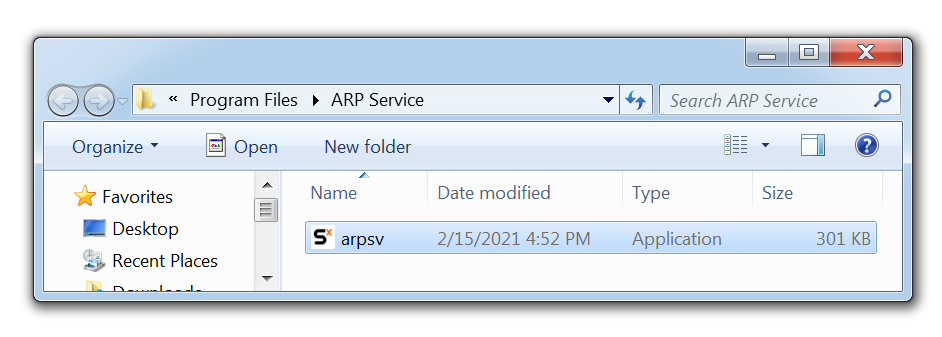

Le dossier du fichier s’ouvre alors dans l’Explorateur Windows.

Nous pouvons ensuite faire glisser ce fichier sur un outil comme PeStudio afin d’en extraire le hachage.

Bf48a5558c8d2b44a37e66390494d08e

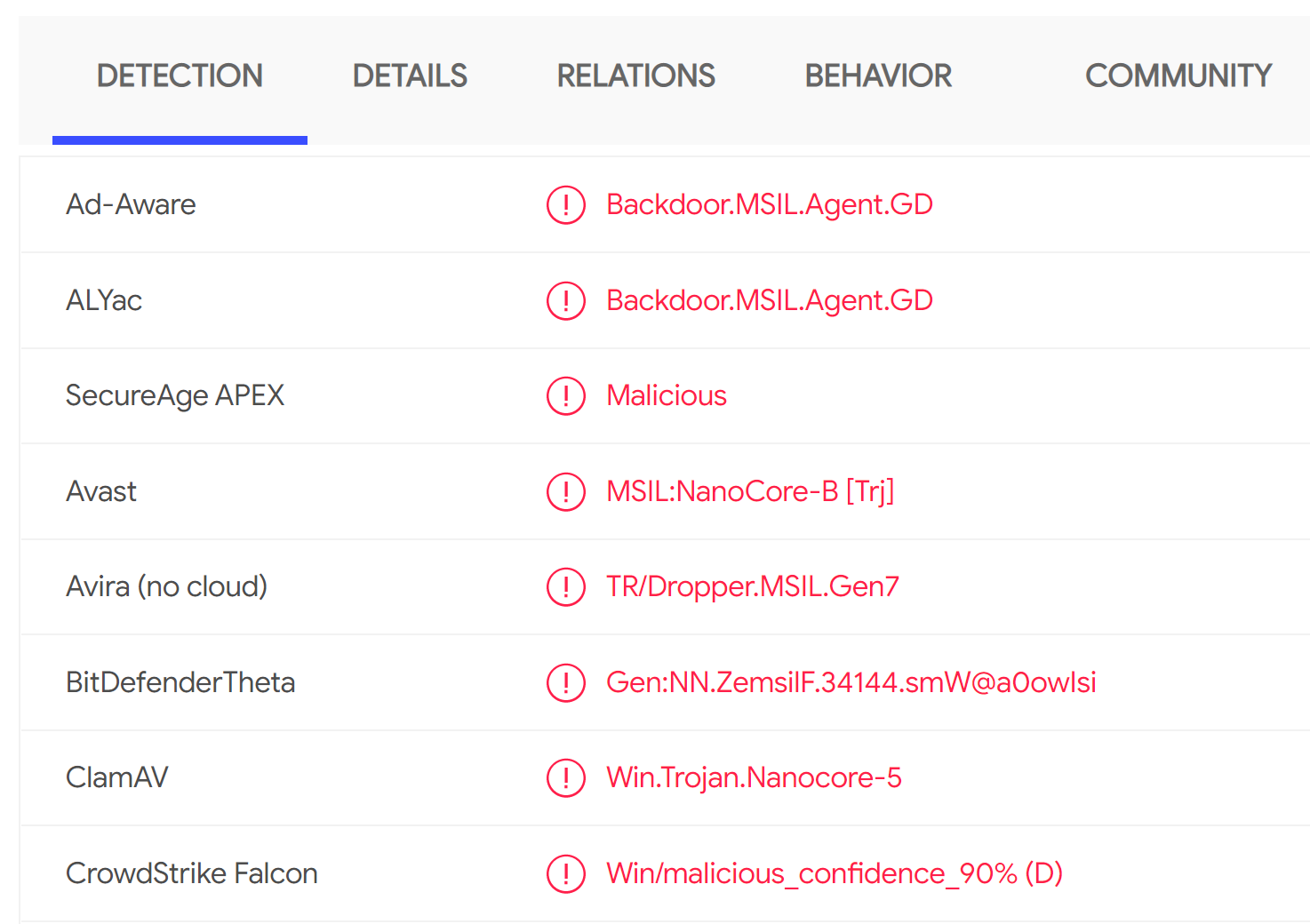

En nous rendant sur VirusTotal pour rechercher ce hachage, nous découvrons que ce fichier est en réalité un cheval de Troie d’accès distant appelé Nanocore.

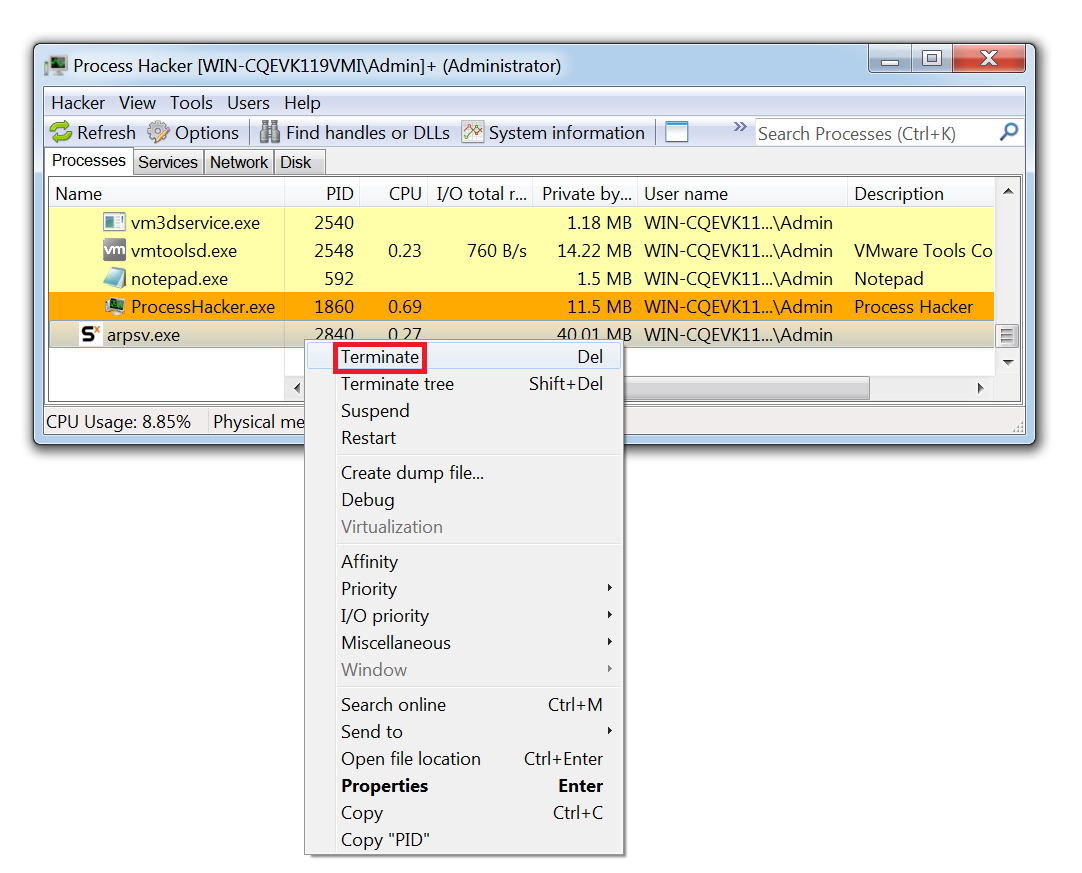

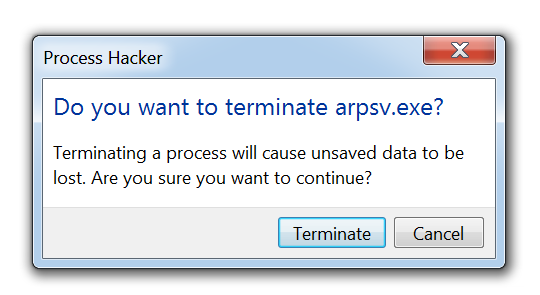

Pour interrompre l’exécution du malware, faites un clic droit sur le nom du processus et sélectionnez Terminate.

Confirmez ensuite l’arrêt du processus en sélectionnant une nouvelle fois Terminate.

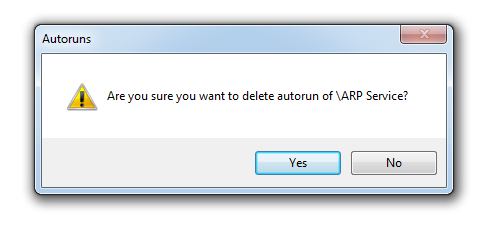

Dans Autoruns, vous pouvez maintenant supprimer les mécanismes de persistance utilisés pour démarrer le malware en faisant un clic droit dessus et en sélectionnant Delete.

Confirmez la suppression en cliquant sur Yes. Répétez ce processus pour tout autre mécanisme de persistance que vous avez repéré.

Enfin, vous pouvez supprimer le malware depuis l’Explorateur Windows.

Conseils d’utilisation d’Autoruns

Je vous déconseille vivement de vous contenter d’Autoruns pour détecter et supprimer les logiciels malveillants. Si vous avez détecté et supprimé un malware à l’aide des techniques ci-dessus :

Disposez-vous de sauvegardes de vos fichiers et données ? Lorsqu’un ordinateur est compromis, il est très probablement infecté par plusieurs malwares. Avec une sauvegarde, vous pourriez restaurer votre ordinateur et être ainsi assuré que la menace a été totalement éliminée.

Quel logiciel antivirus avez-vous installé, le cas échéant ? Si vous disposez d’un antivirus, mais que votre ordinateur a été infecté, cela signifie que vos contrôles de sécurité ont échoué. Il est peut-être temps d’investir dans une solution de protection plus efficace.

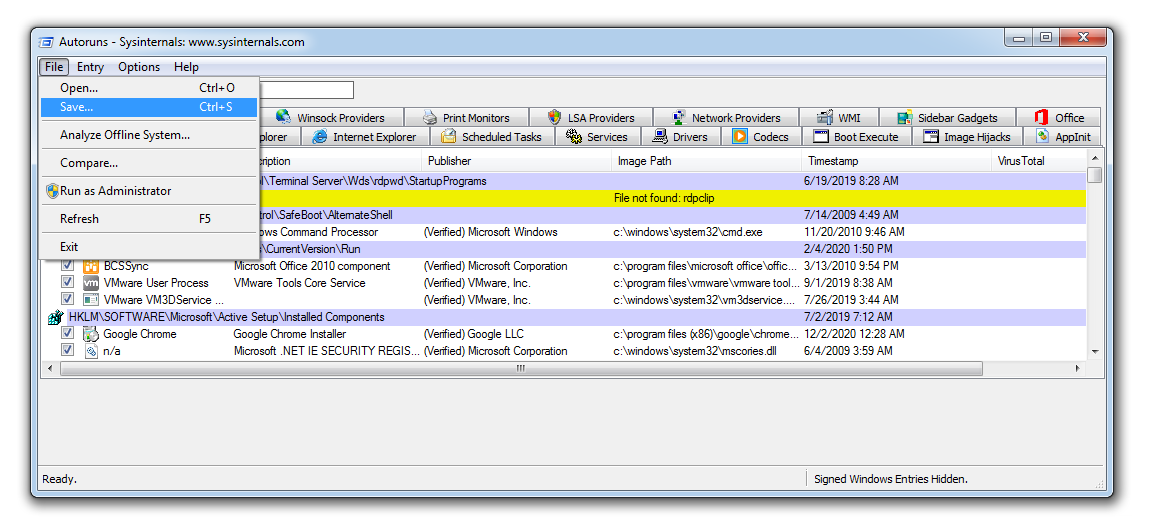

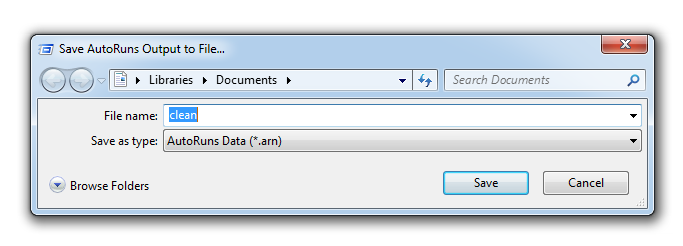

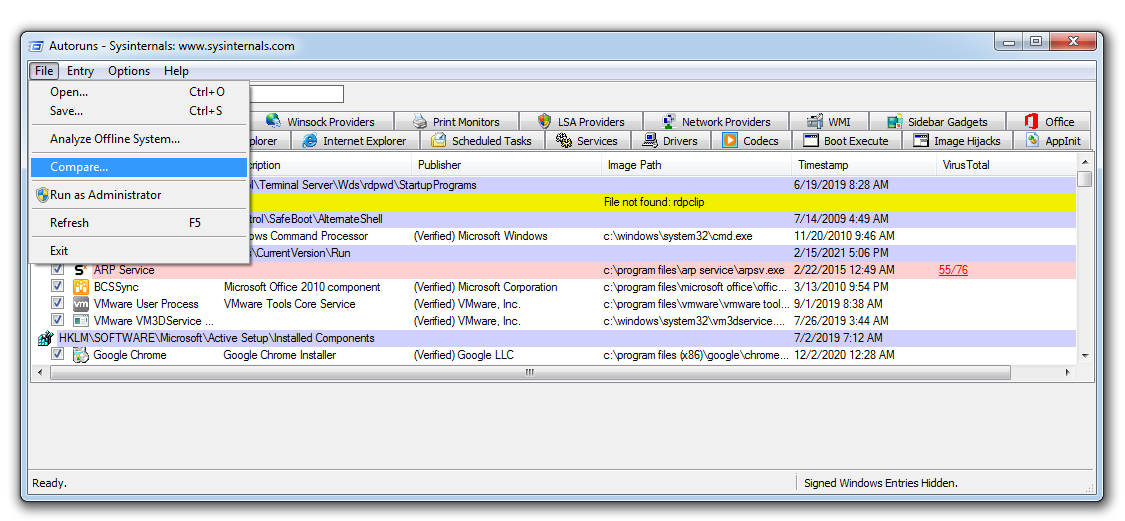

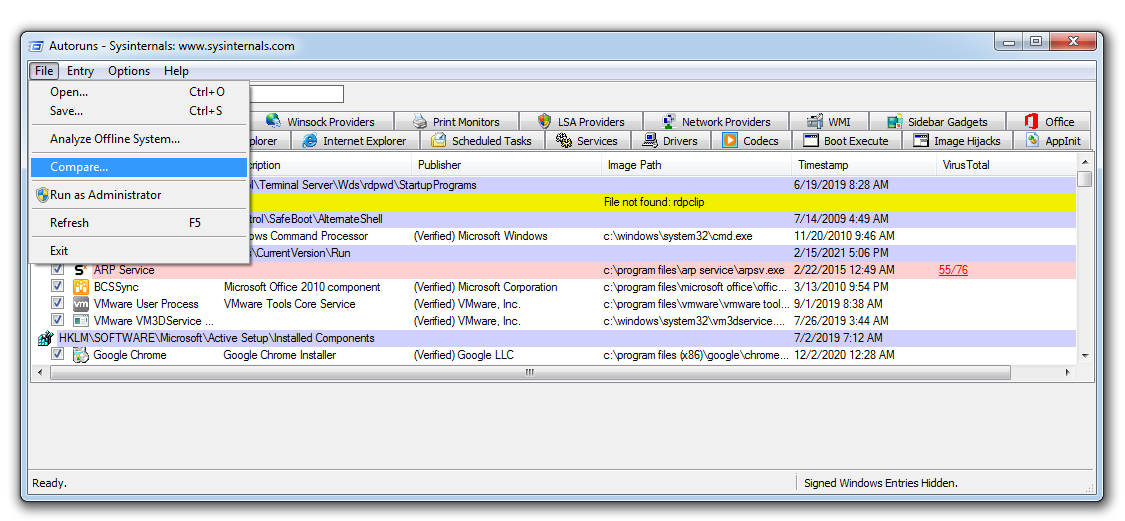

Utilisez la fonction de comparaison d’Autoruns pour déterminer facilement si des logiciels indésirables ont établi un mécanisme de persistance sur votre ordinateur. Pour ce faire, exécutez Autoruns sur un ordinateur propre, sélectionnez File, puis Save.

Le logiciel génère alors un fichier « AutoRuns Data » portant l’extension .arn. Dans l’exemple ci-dessous, je lui ai donné le nom « clean ».

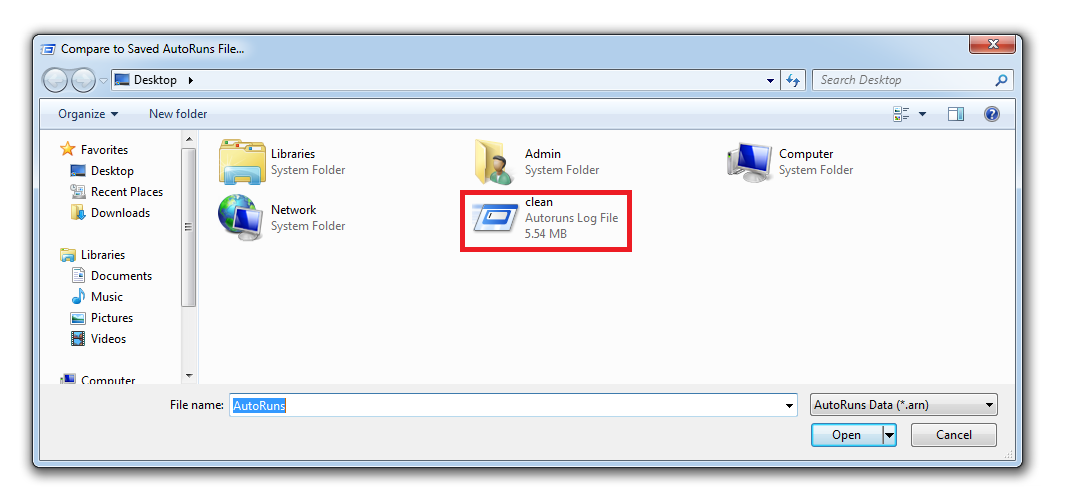

Vous pouvez ensuite comparer ce fichier à toute analyse effectuée ultérieurement avec Autoruns. Pour ce faire, sélectionnez File, puis Compare.

Dans l’exemple ci-dessous, je sélectionne mon fichier « clean » précédent.

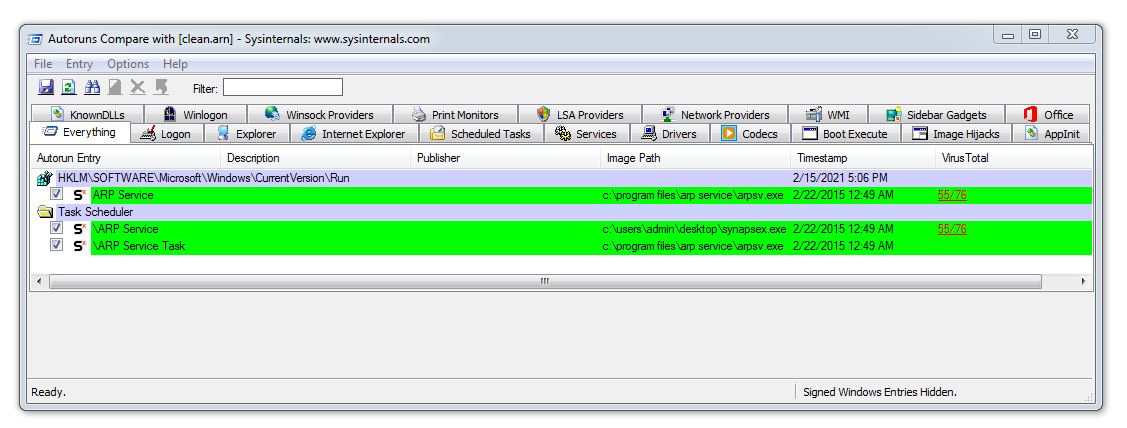

Autoruns affiche uniquement les nouveaux logiciels ayant créé un mécanisme de persistance. Cette fonctionnalité est très pratique pour masquer les logiciels légitimes issus d’une installation propre.

J’utilise principalement Autoruns pour analyser des malwares. Toutefois, j’ai montré dans cet article qu’il permet de détecter plusieurs stratégies utilisées par les logiciels malveillants pour s’installer de manière persistante sur votre ordinateur.

Ce que j’apprécie particulièrement, c’est le prix de cet outil ! De nombreux outils gratuits permettent d’analyser votre système à la recherche de malwares, mais aussi d’effectuer des tâches d’administration système. Pour en savoir plus, n’hésitez pas à consulter cet article sur les 21 outils gratuits que chaque administrateur système devrait connaître.

Si vous craignez qu’un malware ne soit pas détecté sur les systèmes de votre entreprise, rendez-vous sur le site Web de Varonis pour découvrir comment nous bloquons une attaque en temps réel et pour assister à une démonstration de notre réponse aux menaces détectées.

Comment utiliser Autoruns pour détecter et éliminer les malwares sous Windows

Contents

En sachant comment utiliser Autoruns, vous serez en mesure de déterminer si votre ordinateur personnel a été infecté par des logiciels indésirables.

Remarque : cet article explique comment identifier des malwares sur un ordinateur personnel. Pour repérer et éliminer les malwares dans votre entreprise, suivez votre plan de réponse aux incidents.

Qu’est-ce qu’Autoruns ?

Autoruns est un outil Microsoft qui identifie les logiciels configurés pour s’exécuter lorsqu’un ordinateur démarre ou qu’un utilisateur se connecte à son compte. Des logiciels légitimes se lancent souvent à la mise sous tension d’un ordinateur. Outlook en est le parfait exemple : ce comportement est justifié, car les utilisateurs commencent bien souvent par consulter leurs e-mails lorsqu’ils se connectent.

Après avoir infecté un ordinateur, le malware doit pouvoir survivre à son redémarrage. Il doit ainsi disposer d’un mécanisme lui permettant de continuer à s’exécuter même si l’ordinateur a été éteint. Pour ce faire, il peut tirer parti de nombreuses fonctionnalités légitimes de Windows conçues pour permettre aux logiciels de se lancer au démarrage de l’ordinateur.

Autoruns : présentation de l’interface

Dans l’image ci-dessous, nous voyons qu’Autoruns se compose de plusieurs onglets, chacun présentant des données liées à un mécanisme de démarrage automatique.

L’onglet Logon présente les informations liées aux emplacements de démarrage standard de l’ensemble des utilisateurs de l’ordinateur, notamment les dossiers de démarrage des programmes et les clés Run. Une clé Run fait partie du Registre. Les malwares créent souvent des clés de ce type pour se lancer automatiquement au démarrage de l’ordinateur.

L’onglet Explorer affiche des informations sur les éléments suivants :

L’onglet Internet Explorer présente les objets application d’assistance du navigateur, ainsi que les barres d’outils et extensions d’Internet Explorer.

L’onglet Scheduled Tasks affiche les tâches configurées pour se lancer au démarrage ou à la connexion. Il s’agit d’un mécanisme très utilisé par diverses familles de malwares.

L’onglet Services répertorie tous les services Windows programmés pour s’exécuter automatiquement au démarrage d’un ordinateur.

L’onglet Drivers liste les pilotes qui permettent à un composant matériel de communiquer avec le système d’exploitation de l’ordinateur. L’onglet Drivers d’Autoruns affiche tous les pilotes enregistrés sur l’ordinateur, à l’exception de ceux qui ont été désactivés.

L’onglet Image Hijacks présente les usurpations d’images. Ces mécanismes sont très difficiles à repérer, car ils utilisent une clé du Registre Windows visant à lancer un processus précis pour en lancer un autre, ce dernier étant malveillant.

L’onglet AppInit indique les fichiers DLL enregistrés en tant que fichiers DLL d’initialisation d’applications.

L’onglet Boot Execute détaille les emplacements de démarrage associés au sous-système gestionnaire de session (smss.exe).

L’onglet KnownDlls liste des fichiers DLL Windows connus, comme kernel32.dll et ntdll.dll. Ces fichiers permettent aux logiciels d’importer diverses fonctionnalités. Certains malwares installent des fichiers DLL malveillants créés par leur auteur. Ces fichiers peuvent figurer dans des emplacements dans lesquels ne se trouvent pas de fichiers DLL Windows légitimes, comme des dossiers temporaires.

Winlogon est utilisé lorsqu’un utilisateur se connecte à un ordinateur Windows. L’onglet du même nom présente les fichiers DLL qui génèrent des notifications d’événements Winlogon.

L’onglet Winsock Providers répertorie les protocoles Winsock enregistrés. Winsock, ou Windows Sockets, permet aux programmes de se connecter à Internet. Des malwares peuvent s’installer en tant que fournisseurs Winsock, car ceux-ci sont difficiles à supprimer. Autoruns peut les désactiver, mais pas les supprimer.

L’onglet Print Monitors présente les fichiers DLL chargés dans le service du spouleur d’impression. Des malwares peuvent se servir de ce mécanisme en installant un fichier DLL malveillant.

Enfin, l’onglet LSA Providers répertorie les processus liés à la sécurité et à l’authentification (sécurité locale de Windows).

Comment utiliser Autoruns pour détecter les logiciels suspects

Nous savons désormais ce qu’Autoruns peut détecter, mais les captures d’écran ne contenaient jusqu’ici que des entrées correspondant à des logiciels légitimes. Comment pouvons-nous déterminer si un programme figurant dans Autoruns est un logiciel de confiance ou s’il nécessite une analyse approfondie, car il peut s’agir d’un malware ?

Dans l’image ci-dessus, nous pouvons voir qu’une entrée de l’onglet Logon est surlignée en rouge. Il s’agit d’une clé Run associée à un fichier nommé « ARP Service », qui se trouve à l’emplacement suivant du Registre :

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

Il s’agit là d’un mécanisme de persistance fréquemment utilisé par les malwares pour survivre à un redémarrage. Nous pouvons également voir que les champs Description et Publisher sont vides. Bien que l’absence de ces informations ne traduise pas nécessairement la présence d’un malware, elle justifie un examen rapproché du fichier.

La colonne Image Path permet de déterminer l’emplacement où le logiciel est installé. Ici, le fichier arpsv.exe se trouve dans Program files\arp service\.

Une rapide recherche sur Google renvoie seulement deux résultats pour ce chemin, ce qui me pousse à penser que le fichier est malveillant.

Dans l’onglet Scheduled tasks, nous pouvons voir deux entrées liées à ARP Service.

En faisant un clic droit sur un fichier, nous pouvons l’envoyer sur le site virustotal.com, une base de données de malwares qui indique si un fichier est considéré comme malveillant par plusieurs éditeurs d’antivirus.

Une fois le fichier envoyé, le nombre d’éditeurs jugeant le fichier malveillant apparaît dans la colonne VirusTotal. Dans l’image ci-dessous, nous pouvons voir que 55 éditeurs d’antivirus sur 76 ont publié une signature pour ce fichier.

Lorsque vous essayez d’identifier un malware avec Autoruns, gardez les conseils suivants à l’esprit :

Comment utiliser Autoruns pour éliminer des malwares sous Windows

Tout d’abord, déterminez si le malware s’exécute sur votre ordinateur, chose que vous pouvez faire en ouvrant le Gestionnaire de tâches. Ensuite, je vous recommande d’utiliser Process Hacker, l’un de mes outils préférés pour analyser les malwares. Téléchargez le fichier, puis faites un clic droit sur son icône du bureau et sélectionnez Exécuter en tant qu’administrateur.

Une fois Process Hacker démarré, nous pouvons localiser le malware en cours d’exécution sur l’ordinateur.

En faisant un clic droit sur le malware, nous pouvons accéder au fichier sur le disque par l’intermédiaire de l’option Open File location.

Le dossier du fichier s’ouvre alors dans l’Explorateur Windows.

Nous pouvons ensuite faire glisser ce fichier sur un outil comme PeStudio afin d’en extraire le hachage.

Bf48a5558c8d2b44a37e66390494d08e

En nous rendant sur VirusTotal pour rechercher ce hachage, nous découvrons que ce fichier est en réalité un cheval de Troie d’accès distant appelé Nanocore.

Pour interrompre l’exécution du malware, faites un clic droit sur le nom du processus et sélectionnez Terminate.

Confirmez ensuite l’arrêt du processus en sélectionnant une nouvelle fois Terminate.

Dans Autoruns, vous pouvez maintenant supprimer les mécanismes de persistance utilisés pour démarrer le malware en faisant un clic droit dessus et en sélectionnant Delete.

Confirmez la suppression en cliquant sur Yes. Répétez ce processus pour tout autre mécanisme de persistance que vous avez repéré.

Enfin, vous pouvez supprimer le malware depuis l’Explorateur Windows.

Conseils d’utilisation d’Autoruns

Je vous déconseille vivement de vous contenter d’Autoruns pour détecter et supprimer les logiciels malveillants. Si vous avez détecté et supprimé un malware à l’aide des techniques ci-dessus :

Disposez-vous de sauvegardes de vos fichiers et données ? Lorsqu’un ordinateur est compromis, il est très probablement infecté par plusieurs malwares. Avec une sauvegarde, vous pourriez restaurer votre ordinateur et être ainsi assuré que la menace a été totalement éliminée.

Quel logiciel antivirus avez-vous installé, le cas échéant ? Si vous disposez d’un antivirus, mais que votre ordinateur a été infecté, cela signifie que vos contrôles de sécurité ont échoué. Il est peut-être temps d’investir dans une solution de protection plus efficace.

Utilisez la fonction de comparaison d’Autoruns pour déterminer facilement si des logiciels indésirables ont établi un mécanisme de persistance sur votre ordinateur. Pour ce faire, exécutez Autoruns sur un ordinateur propre, sélectionnez File, puis Save.

Le logiciel génère alors un fichier « AutoRuns Data » portant l’extension .arn. Dans l’exemple ci-dessous, je lui ai donné le nom « clean ».

Vous pouvez ensuite comparer ce fichier à toute analyse effectuée ultérieurement avec Autoruns. Pour ce faire, sélectionnez File, puis Compare.

Dans l’exemple ci-dessous, je sélectionne mon fichier « clean » précédent.

Autoruns affiche uniquement les nouveaux logiciels ayant créé un mécanisme de persistance. Cette fonctionnalité est très pratique pour masquer les logiciels légitimes issus d’une installation propre.

J’utilise principalement Autoruns pour analyser des malwares. Toutefois, j’ai montré dans cet article qu’il permet de détecter plusieurs stratégies utilisées par les logiciels malveillants pour s’installer de manière persistante sur votre ordinateur.

Ce que j’apprécie particulièrement, c’est le prix de cet outil ! De nombreux outils gratuits permettent d’analyser votre système à la recherche de malwares, mais aussi d’effectuer des tâches d’administration système. Pour en savoir plus, n’hésitez pas à consulter cet article sur les 21 outils gratuits que chaque administrateur système devrait connaître.

Si vous craignez qu’un malware ne soit pas détecté sur les systèmes de votre entreprise, rendez-vous sur le site Web de Varonis pour découvrir comment nous bloquons une attaque en temps réel et pour assister à une démonstration de notre réponse aux menaces détectées.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

Essayez Varonis gratuitement.

Se déploie en quelques minutes.

Continuer à lire

Varonis s'attaque à des centaines de cas d'utilisation, ce qui en fait la plateforme idéale pour stopper les violations de données et garantir la conformité.