Mithilfe des SMB-Protokolls, das der „Prozesskommunikation“ dient, können Anwendungen und Dienste auf über ein Netzwerk verbundenen Computern untereinander kommunizieren – man könnte also auch sagen, dass SMB eine der Sprachen ist, mit der Computer miteinander sprechen.

Entdecken Sie Ihre Schwachstellen und stärken Sie Ihre Resilienz: Führen Sie einen kostenlosen Ransomware-Bereitschaftstest durch

Wie funktioniert das SMB-Protokoll?

In frühen Windows-Versionen wurde SMB auf der Basis der NetBIOS-Netzwerkarchitektur ausgeführt. Bei Windows 2000 hat Microsoft SMB auf die Ausführung auf der Basis von TCP unter Verwendung eines reservierten IP-Ports umgestellt. Aktuelle Versionen von Windows nutzen weiterhin denselben Port.

Microsoft entwickelt SMB immer weiter, um Leistung und Sicherheit zu verbessern: Mit SMB2 wurde das Kommunikationsvolumen des Protokolls verringert, und SMB3 beinhaltete Leistungsverbesserungen für virtuelle Umgebungen und Unterstützung für eine starke End-to-End-Verschlüsselung.

SMB-Protokolldialekte

Genau wie in jeder Sprache, haben Programmierer unterschiedliche SMB-Dialekte für unterschiedliche Zwecke geschaffen. Das Common Internet File System (CIFS) ist beispielsweise eine besondere Implementierung von SMB, das die Freigabe von Dateien ermöglicht. CIFS wird häufig für ein anderes Protokoll als SMB gehalten, dabei benutzen sie beide tatsächlich dieselbe Basisarchitektur.

Wichtige SMB-Implementierungen sind unter anderem:

- CIFS: CIFS ist ein von Windows-Servern und kompatiblen NAS-Geräten verwendetes gemeinsames Filesharing-Protokoll.

- Samba: Samba ist eine Open-Source-Implementierung von Microsoft Active Directory, über die nicht unter Windows laufende Rechner mit einem Windows-Netzwerk kommunizieren können.

- NQ: NQ ist eine weitere portierbare SMB-Filesharing-Implementierung, die von Visuality Systems entwickelt wurde.

- MoSMB: MoSMB ist eine proprietäre SMB-Implementierung von Ryussi Technologies.

- Tuxera SMB: Tuxera ist auch eine proprietäre SMB-Implementierung, die entweder im Kernel oder im User-Space ausgeführt wird.

- Likewise: Likewise ist ein identitätssensitives Filesharing-Netzwerkprotokoll, das im Jahr 2012 von EMC gekauft wurde.

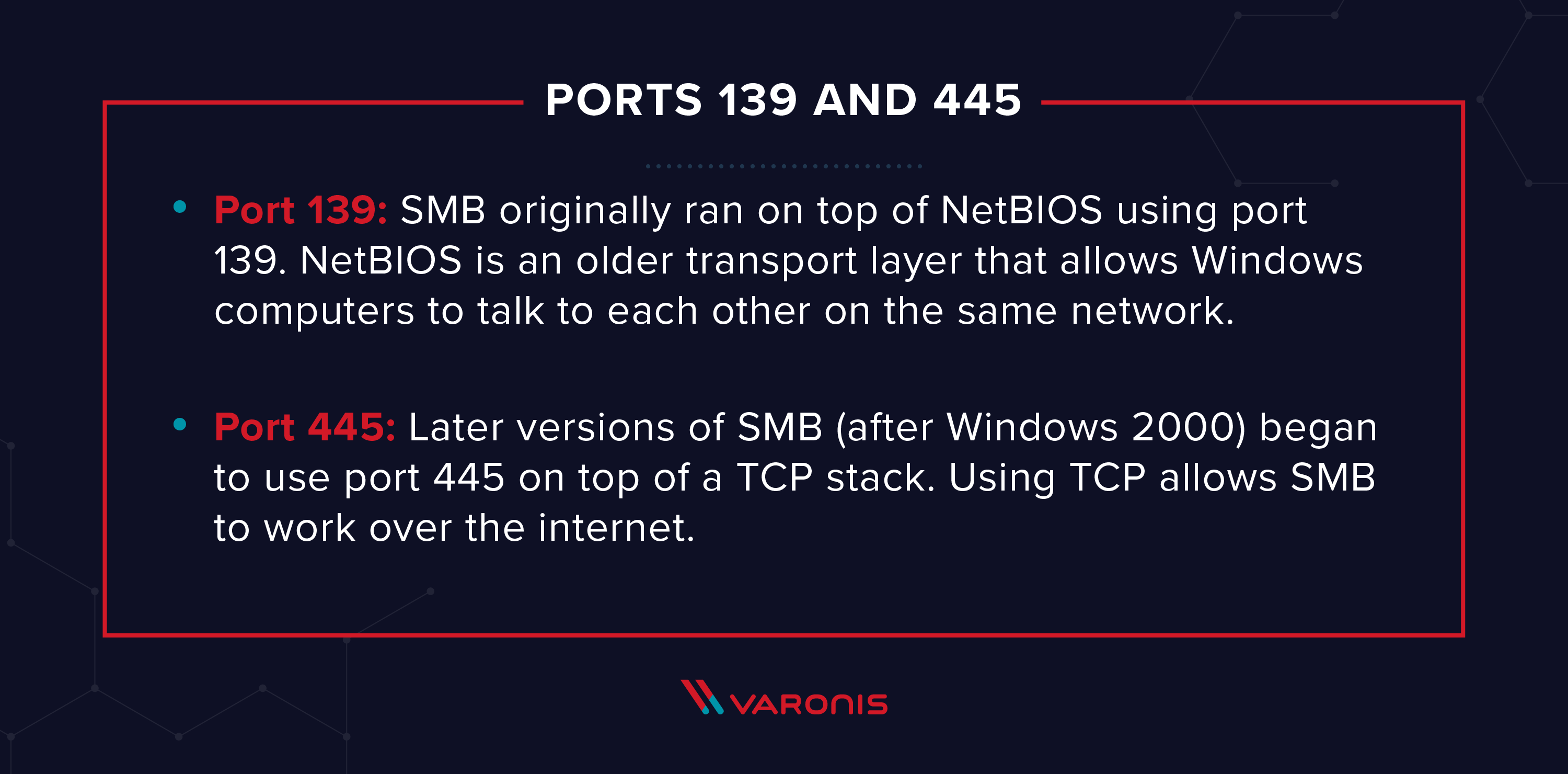

Was sind die Ports 139 und 445?

Als Netzwerkprotokoll für die Freigabe von Dateien benötigt SMB Netzwerk-Ports auf einem Computer oder Server, um die Kommunikation mit anderen Systemen zu ermöglichen. SMB nutzt einen der IP-Ports 139 und 445.

- Port 139: SMB wurde ursprünglich über NetBIOS unter Verwendung von Port 139 ausgeführt. NetBIOS ist eine ältere Transportschicht, über die Computer innerhalb eines Netzwerks untereinander kommunizieren können.

- Port 445: Spätere Versionen von SMB (nach Windows 2000) begannen, Port 445 auf der Grundlage eines TCP-Stacks zu nutzen. Durch die Verwendung von TCP funktioniert SMB über das Internet.

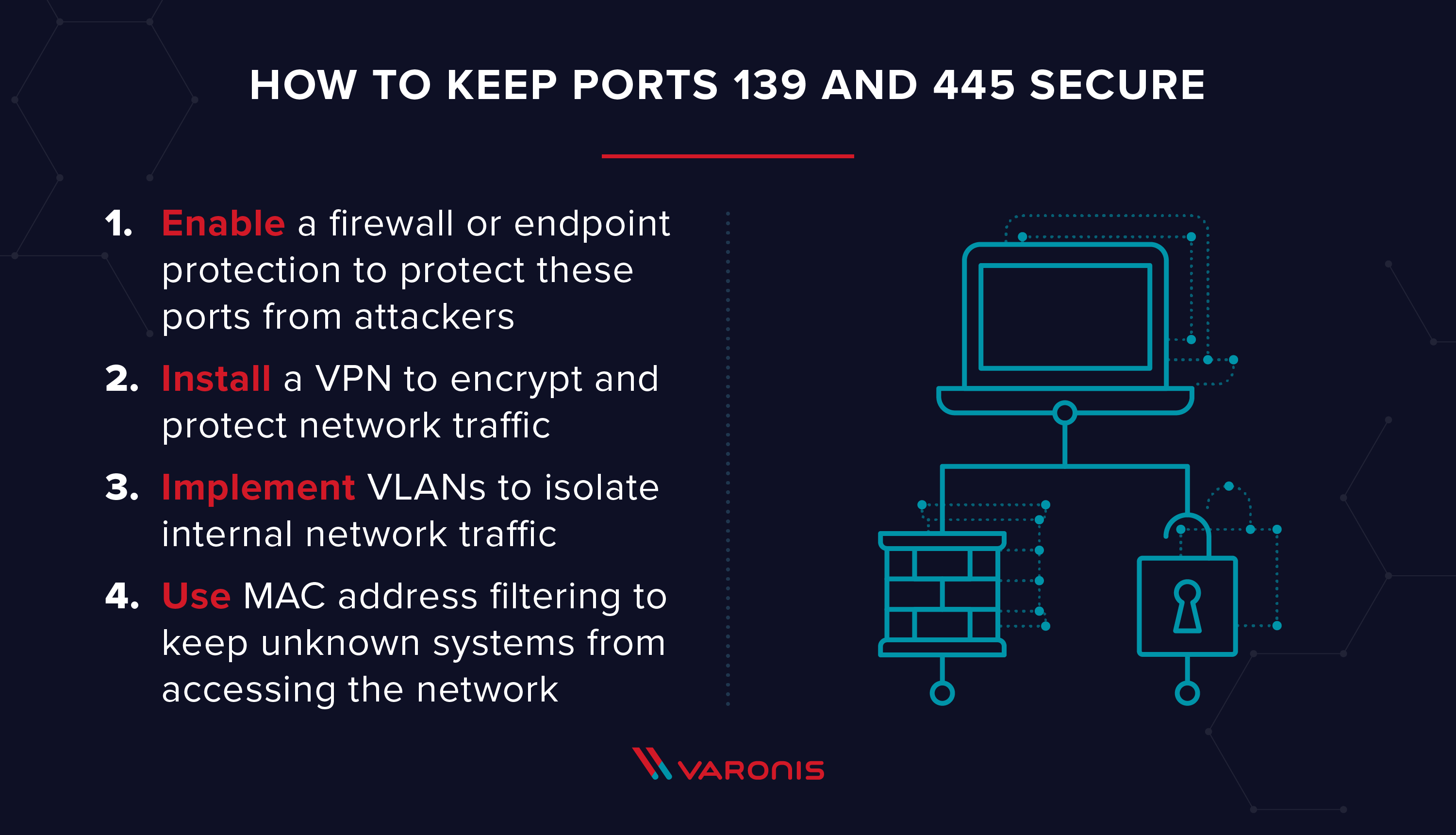

Methoden zum Schutz dieser Ports

Netzwerk-Ports offen zu lassen, damit Funktionen ausgeführt werden können, stellt ein Sicherheitsrisiko dar. Wie schaffen wir es also, unsere Netzwerke sicher zu halten und gleichzeitig die Funktion und Einsatzbereitschaft von Anwendungen aufrecht zu erhalten? Hier sind einige Optionen zur Sicherung dieser zwei wichtigen und gut bekannten Ports.

- Aktivieren einer Firewall oder Endgeräte-Schutzvorkehrung zum Schutz dieser Ports vor Angreifern. Die meisten Lösungen beinhalten eine « Blacklist » , durch die Verbindungen mit für Angriffe bekannten IP-Adressen verhindert werden.

- Installieren eines VPN zur Verschlüsselung und zum Schutz des Netzwerkverkehrs.

- Implementieren von VLANS zur Isolierung des internen Netzwerkverkehrs.

- Filtern von MAC-Adressen, um zu verhindern, dass unbekannte Systeme auf das Netzwerk zugreifen. Mit dieser Taktik ist jedoch ein signifikanter Verwaltungsaufwand für die Pflege der Liste verbunden.

Zusätzlich zu den vorstehenden netzwerkspezifischen Schutzmaßnahmen können Sie einen datenzentrierten Sicherheitsplan einführen, um ihre wichtigste Ressource zu schützen: die Daten, die in Ihren SMB-Fileshares liegen.

Klarheit über die Personen zu gewinnen, die auf Ihre sensiblen Daten in Ihren SMB-Shares zugreifen können, ist eine monumentale Aufgabe. Varonis erzeugt einen systematischen Überblick über Ihre Daten und Zugriffsberechtigungen und entdeckt die sensiblen Daten in Ihren SMB-Shares. Die Überwachung Ihrer Daten ist unverzichtbar, um laufende Angriffe zu entdecken und Ihre Daten vor Datenschutzverletzungen zu schützen. Varonis kann Ihnen zeigen, wo Ihren Daten in Ihren SMB-Shares gefährdet sind, und überwacht diese Shares auf ungewöhnliche Zugriffsaktivitäten und potenzielle Cyberangriffe. Lassen Sie sich bei einer 1:1-Demo zeigen, wie Varonis CIFS auf NetApp-, EMC-, Windows- und Samba-Shares überwacht, um Ihre Daten zu schützen.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.