-

Datensicherheit

DatensicherheitApr 01, 2022

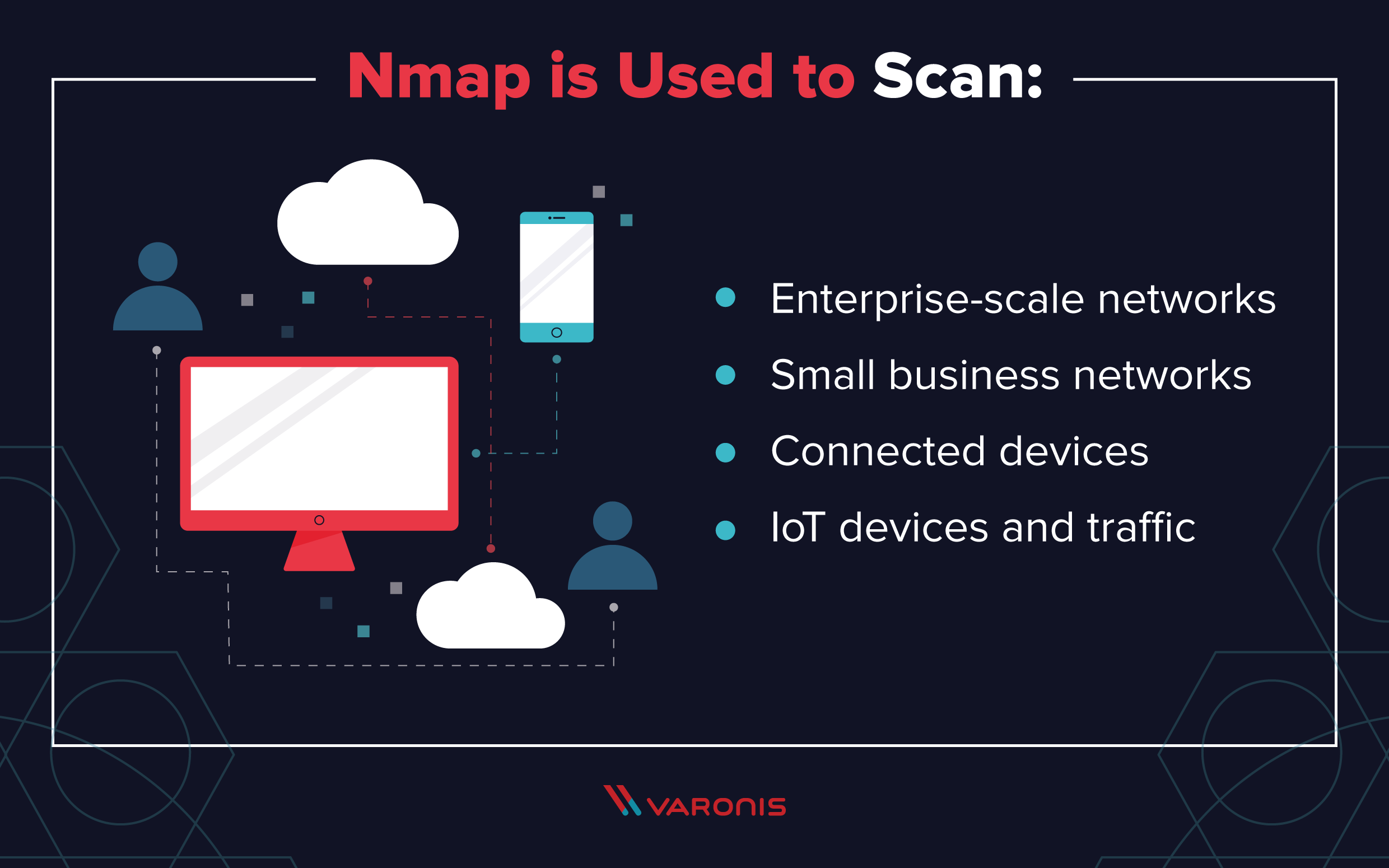

Nmap benutzen: Befehle und Tutorial

Nmap ist ein leistungsstarkes und schnelles Netzwerkabbildungstool. In dieser Anleitung erläutern wir, wie Sie Nmap installieren und verwenden, und zeigen, wie Sie Ihre Netzwerke schützen können.

Michael Buckbee

7 Min. Lesezeit

-

Datensicherheit

DatensicherheitNov 18, 2021

Überwachung des Netzwerkverkehrs: Effektive Maßnahmen und Tipps

In this article, you will learn how to monitor network traffic using different tools and methods.

David Harrington

4 Min. Lesezeit

-

Datensicherheit

DatensicherheitOkt 18, 2021

Sichere Nutzung von AWS S3: Setup-Leitfaden

Erfahren Sie, wie Sie AWS S3 sicher konfigurieren. Wählen Sie die richtigen Verschlüsselungs-, Replikations- und Sicherheitskontrollen für Ihre S3-Buckets.

Michael Buckbee

9 Min. Lesezeit

-

Datensicherheit

DatensicherheitOkt 18, 2021

Azure Automation mit PowerShell-Runbooks

Wollten Sie schon immer die Erstellung virtueller Maschinen in Azure automatisieren, auf Grundlage einer ServiceNow-Anfrage oder der Anforderung anderer digitaler Workflows, die das Unternehmen verwendet? In bestimmten Fällen macht es...

Neeraj Kumar

12 Min. Lesezeit

-

Datensicherheit

DatensicherheitOkt 11, 2021

Defekte Registry-Einträge reparieren: Visuelle Anleitung und Lösungen

Defekte Registry-Einträge führen selten zu einem nicht funktionierenden PC, aber in vielen Fällen schaden Versuche, die Registry zu „reinigen“ oder zu optimieren, mehr als sie nützen.

Robert Grimmick

7 Min. Lesezeit

-

Datensicherheit

DatensicherheitOkt 10, 2021

Verstehen und Implementieren von Azure Monitor zur Überwachung von Workloads

Sie möchten, dass Ihre geschäftskritischen Produktionsanwendungen stets ohne Probleme und Ausfallzeiten laufen. Um dies zu erreichen, müssen Sie die Log Files im System kontinuierlich analysieren sowie Ihre Anwendung und die...

Neeraj Kumar

7 Min. Lesezeit

-

Datensicherheit

DatensicherheitOkt 10, 2021

Leitfaden zur Datenmigration: strategischer Erfolg und Best Practices

Für die meisten Unternehmen ist die Datenmigration ein notwendiger Geschäftsprozess, der regelmäßig stattfindet. Ganz gleich, ob es sich um die Implementierung eines neuen Systems oder die Verlagerung von Informationen an sicherere Speicherorte...

Michael Raymond

7 Min. Lesezeit

-

Datensicherheit

DatensicherheitOkt 06, 2021

Übersicht zu PeStudio: Einrichtung, Anleitung und Tipps

An overview of the free malware analysis tool PeStudio.

Neil Fox

6 Min. Lesezeit

-

Datensicherheit

DatensicherheitSep 29, 2021

Stapelspeicher: Eine Übersicht (Teil 3)

Eine Übersicht über Stapelspeicher, seine Architektur und wie man ihn zum Reverse Engineering von Malware mit x64dbg nutzen kann.

Neil Fox

8 Min. Lesezeit

-

Datensicherheit

DatensicherheitSep 28, 2021

Speicherforensik für die Incident Responses

Bei der Reaktion auf einen Cybersicherheitsvorfall ist die Speicherforensik immer eine wichtige Methode Durch die Erfassung des Speichers eines kompromittierten Geräts können Sie schnell bestimmte Analysen durchführen, um potenzielle Malware...

Neil Fox

5 Min. Lesezeit

-

Datensicherheit

DatensicherheitSep 23, 2021

Missbrauch von falsch konfigurierten Salesforce-Communitys für Spionage und Datendiebstahl

Executive Summary Falsch konfigurierte Salesforce-Communitys können dazu führen, dass sensible Salesforce-Daten für jedermann im Internet zugänglich sind. Anonyme Benutzer können Objekte abfragen, die sensible Informationen wie Kundenlisten, Supportfälle und E-Mail-Adressen...

Adrien Rahmati-Georges

20 Min. Lesezeit

-

Datensicherheit

DatensicherheitSep 23, 2021

Azure Bicep: Einstieg und Leitfaden

Azure Bicep ist Microsofts neue Infrastructure-as-Code-Sprache für die Bereitstellung von Azure-Ressourcen. Erfahren Sie mehr über diese neue Sprache und über den Einstieg darin.

Jeff Brown

10 Min. Lesezeit

SECURITY STACK NEWSLETTER

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

“I was amazed by how quickly Varonis was able to classify data and uncover potential „Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“data exposures during the free assessment. It was truly eye-opening.”

Al Faella, CTO, Prospect Capital