Le imprese moderne si affidano ai dati per supportare ogni cosa, dalle decisioni operative alle iniziative strategiche. Le organizzazioni si rivolgono sempre più spesso a piattaforme di dati cloud come Snowflake per ottenere scalabilità, prestazioni e flessibilità.

Tuttavia, molti team di sicurezza aziendale presumono erroneamente che, poiché Snowflake è un sistema sicuro, non debbano fare niente per proteggere i loro dati su Snowflake. In realtà, i dati su Snowflake sono vulnerabili se non si adottano le giuste misure di sicurezza.

Nel 2024, una campagna su larga scala rivolta agli utenti di Snowflake ha portato a data breach in circa 165 aziende. In questo blog discuteremo del modello di responsabilità condivisa e di come proteggere i propri dati sensibili su Snowflake per prevenire data breach.

Chi è responsabile della sicurezza dei dati all'interno della Sua istanza Snowflake?

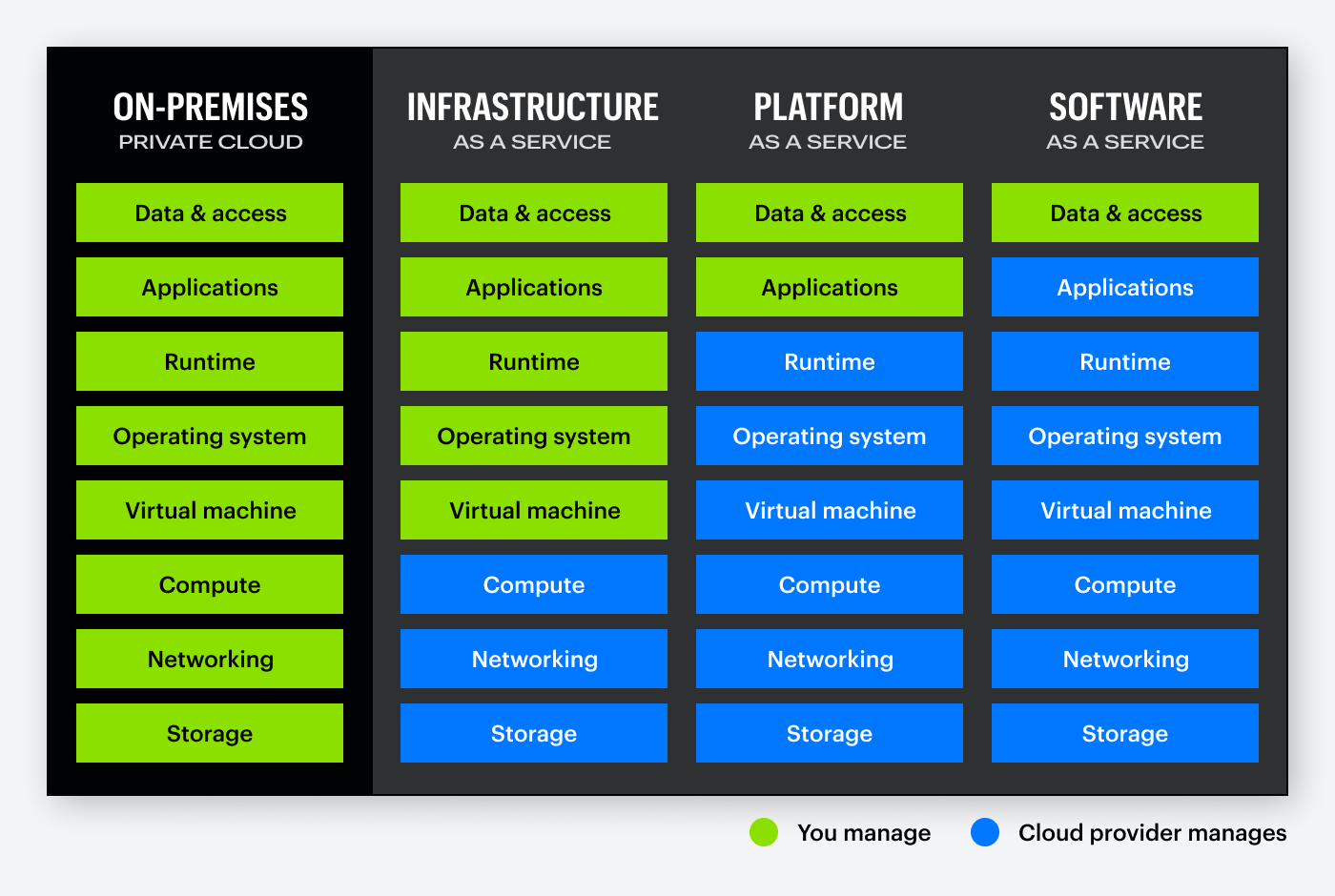

Come la maggior parte delle piattaforme cloud, Snowflake utilizza un modello di responsabilità condivisa per la sicurezza dei dati.

Snowflake mantiene una robusta sicurezza per la piattaforma sottostante, inclusa la sicurezza dell'infrastruttura, la crittografia dei dati a riposo e in transito, e la fornitura dei meccanismi per il controllo degli accessi. Tuttavia, è responsabilità dei clienti utilizzare i controlli di accesso di Snowflake e altri strumenti per garantire che:

- Solo le persone giuste abbiano accesso all'istanza di Snowflake

- Tutti i dati sensibili siano identificati e gestiti in modo conforme alle politiche governative e aziendali

- L'accesso ai dati sia ridimensionato correttamente, in modo che ogni utente di Snowflake possa accedere solo ai dati di cui ha bisogno (privilegio minimo)

Modello tradizionale di responsabilità condivisa

Modello tradizionale di responsabilità condivisa

Snowflake offre funzionalità native di governance e sicurezza dei dati, come il controllo degli accessi basato sui ruoli, il monitoraggio dell'utilizzo, la sicurezza a livello di colonna e riga e le politiche di rete. Supporta anche il single sign-on (SSO) e l'autenticazione a più fattori (MFA).

Tuttavia, le organizzazioni con ambienti Snowflake complessi faticano a proteggere i loro dati su Snowflake utilizzando solo queste capacità native, perché:

- La classificazione dei dati è manuale e non scalabile.

- I ruoli e le autorizzazioni sono complessi e comportano autorizzazioni eccessive ed esposizione dei dati.

- I registri richiedono molta elaborazione per rilevare efficacemente gli accessi dannosi e anomali.

Le organizzazioni sono costrette a sviluppare processi di sicurezza ad hoc o ad accettare la mancanza di visibilità su dove risiedono i loro dati sensibili, accessi utente eccessivamente ampi e l'incapacità di rilevare attività dannose come minacce interne e credenziali compromesse.

Cosa c'è di complesso nel proteggere i dati su Snowflake?

È difficile capire quali dati siano sensibili

Snowflake non dispone di solide funzionalità di classificazione dei dati native per rilevare e classificare automaticamente le informazioni sensibili. Gli amministratori devono affidarsi ai tag e ai commenti di Snowflake per classificare e taggare manualmente database, schemi, tabelle e colonne.

In Snowflake i tag devono essere applicati manualmente

In Snowflake i tag devono essere applicati manualmente

Questi processi manuali diventano completamente impraticabili anche per gli ambienti Snowflake di medie dimensioni.

È difficile raggiungere e mantenere il principio del privilegio minimo

In Snowflake, i ruoli definiscono sia l'insieme di oggetti a cui un utente può accedere sia l'insieme di privilegi (creare, leggere, aggiornare, eliminare) che gli utenti hanno per ciascun oggetto.

I ruoli possono essere assegnati agli utenti e ad altri ruoli, creando catene di ereditarietà con permessi che si propagano verso il basso. Un utente ottiene le autorizzazioni per i ruoli che gli sono stati assegnati, oltre a tutte le autorizzazioni per tutti i ruoli concesse ai ruoli che sono stati assegnati a tale utente.

Gerarchia dei ruoli di Snowflake.

Fonte: Snowflake

Gerarchia dei ruoli di Snowflake.

Fonte: Snowflake

Gli aspetti più impegnativi dei controlli di accesso a Snowflake sono:

- Ereditarietà multilivello: le autorizzazioni possono propagarsi a cascata attraverso diversi livelli di ruoli.

- Percorsi di eredità multipli: gli utenti possono ricevere lo stesso privilegio tramite diverse combinazioni di ruoli.

- Aggregazione dei privilegi: i permessi effettivi sono la somma di tutti i privilegi ereditati.

- Modifiche dinamiche dei ruoli: con l'evoluzione dei ruoli nel tempo, l'impatto delle precedenti decisioni di provisioning diventa sempre più difficile da monitorare.

- Privilegi a livello di oggetto: privilegi diversi sullo stesso oggetto (SELECT vs. MODIFY) creano ulteriore complessità.

- Concessioni future: Snowflake consente di concedere privilegi su oggetti futuri in uno schema, creando modelli di accesso imprevedibili man mano che vengono creati nuovi oggetti.

Esempio: come i ruoli annidati portano a permessi non intenzionali

- Supponiamo di avere un analista di dati che ha bisogno di accedere ai dati di marketing, quindi gli viene assegnato un ruolo MARKETING_ANALYST.

- A un certo punto, l'organizzazione crea un ruolo CAMPAIGN_MANAGER che include il ruolo MARKETING_ANALYST per comodità (ovvero, meno caselle di controllo per oggetti e privilegi da selezionare durante il processo di creazione del ruolo).

- Il nostro analista di dati lavora su una dashboard di marketing di Tableau collegata a Snowflake e necessita di accedere ai dati della campagna per creare metriche e visualizzazioni delle prestazioni; pertanto, gli è stato assegnato anche il ruolo di CAMPAIGN_MANAGER.

- Il reparto marketing decide di lanciare campagne iper-mirate che utilizzano dati PII per un targeting più dettagliato. Quindi aggiunge un ulteriore accesso ai dati PII dei clienti al ruolo CAMPAIGN_MANAGER.

Conseguenza non intenzionale: il nostro analista di dati ora ha accesso ai dati personali identificabili (PII) che non ha mai richiesto e di cui probabilmente non è nemmeno a conoscenza.

Questo scenario non è teorico: accade frequentemente nelle grandi imprese, dove le strutture dei ruoli si sviluppano in modo organico nel tempo. Il team di marketing stava semplicemente cercando di abilitare campagne più efficaci, senza alcun intento malevolo o consapevolezza delle implicazioni per la sicurezza.

Tuttavia, il risultato è una chiara violazione dei principi di privilegio minimo che l'organizzazione è responsabile di mantenere nell'ambito del modello di responsabilità condivisa. Inoltre, potrebbe costituire una violazione del GDPR e di altre normative sulla privacy dei dati, esponendo potenzialmente l'azienda a sanzioni e danni reputazionali.

L'eccesso di autorizzazioni è un problema ancora più grave nell'era dell'AI

Man mano che le organizzazioni adottano l'apprendimento automatico e l'intelligenza artificiale, l'eccesso di autorizzazioni diventa una minaccia immediata piuttosto che un rischio potenziale. Prima dell'era dell'intelligenza artificiale, un utente con autorizzazioni eccessive poteva non accedere mai ai dati sensibili a cui non avrebbe dovuto avere accesso.

La maggior parte delle persone di solito accede solo a ciò di cui ha bisogno per i propri compiti immediati, lasciando inutilizzati i permessi eccessivi. L'AI rende molto più probabile che l'accesso con autorizzazioni eccessive porti all'esposizione:

- L’AI consuma tutti i dati a cui può accedere: a differenza degli esseri umani, i sistemi di intelligenza artificiale analizzano sistematicamente tutti i dati a cui possono accedere, il che rende praticamente certo che un accesso con autorizzazioni eccessive comporti l'esposizione di dati sensibili.

- L'AI riconosce i modelli nei set di dati: l'intelligenza artificiale fa emergere relazioni tra punti dati apparentemente non correlati che la maggior parte delle persone non vedrebbe, esponendo potenzialmente informazioni sensibili da dati che sembrano non sensibili.

- L'AI memorizza i dati che analizza: una volta che un sistema di intelligenza artificiale elabora i dati, diventa parte della sua conoscenza e crea un'esposizione duratura oltre l'accesso iniziale.

- L'AI elabora i dati in volumi enormi: poiché un agente AI con autorizzazioni eccessive elabora i dati molto più velocemente di un essere umano con autorizzazioni eccessive, i dati sensibili vengono esposti su larga scala e a una velocità enorme.

Nell'era dell'intelligenza artificiale, l'esposizione dei dati dovuta a permessi eccessivi non è più un rischio ma piuttosto una certezza. Se un sistema di AI può accedere a dati sensibili, lo farà, li elaborerà, li archivierà e li esporrà.

Pertanto, per le organizzazioni che gestiscono sistemi di AI sui dati di Snowflake, affrontare il problema degli utenti con autorizzazioni eccessive è un imperativo urgente e non un semplice esercizio di riduzione del rischio o conformità.

È difficile individuare modelli di accesso ai dati dannosi o anomali

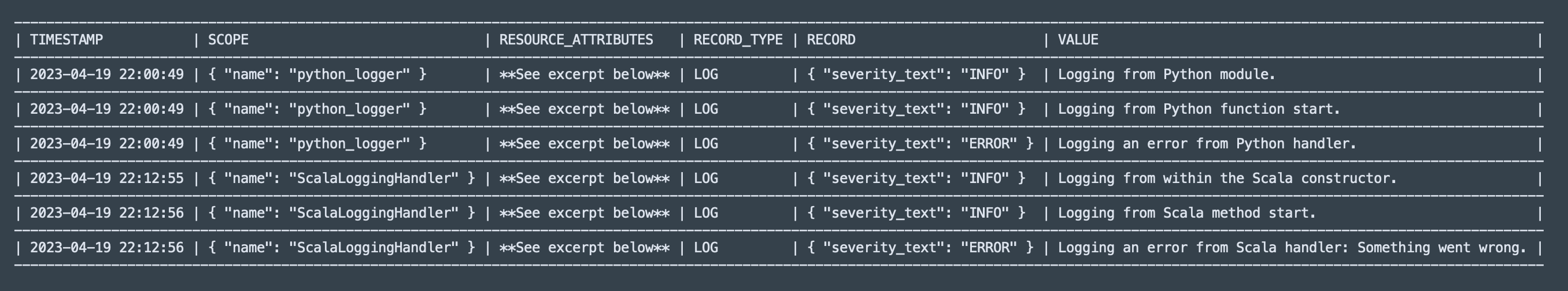

Sebbene Snowflake fornisca una registrazione estesa che copre le query, la cronologia degli eventi di accesso a livello di oggetto e la cronologia degli accessi, è compito del cliente dare un senso ai dati di registro per capire cosa è normale, cosa è insolito e cosa è dannoso. Tuttavia, questo è estremamente difficile da fare, soprattutto nelle implementazioni Snowflake di grandi dimensioni.

I registri grezzi di Snowflake richiedono elaborazione e analisi per far emergere informazioni utili

I registri grezzi di Snowflake richiedono elaborazione e analisi per far emergere informazioni utili

Ci sono tre sfide chiave:

- Grande volume di registri: le organizzazioni di grandi dimensioni gestiscono centinaia di migliaia di query al giorno su migliaia di oggetti.

- Nessuna consapevolezza contestuale: sebbene Snowflake offra registri estremamente completi, non correla diversi tipi di eventi come query, login e accesso ai dati. Inoltre, non dispone di nessun metadato relativo agli eventi di accesso.

- Barriere tecniche: sebbene molti dati siano tecnicamente disponibili, sono necessari molto tempo e sforzi per l'ingegneria e l'analisi dei dati per identificare modelli di accesso ai dati anomali e creare alert utili.

Come Varonis aiuta le organizzazioni a proteggere i dati su Snowflake

Varonis consente ai team di sicurezza e agli amministratori dei dati di identificare i dati sensibili, ottenere e mantenere il privilegio minimo e rilevare e prevenire attività non autorizzate negli ambienti Snowflake.

Varonis offre alle organizzazioni sicurezza, visibilità e controllo completi sui dati sensibili in Snowflake, fornendo le capacità automatizzate necessarie per proteggere i dati in Snowflake su scala aziendale. Varonis aiuta le organizzazioni a:

#1 Identificare i dati sensibili

Varonis utilizza modelli avanzati di intelligenza artificiale e pattern matching per scoprire e classificare automaticamente i dati sensibili in tutti i database, gli schemi, le tabelle e le colonne di Snowflake. Ciò include dati strutturati che potrebbero non essere etichettati come sensibili, quali ad esempio campi personalizzati, tabelle derivate, dati che diventano sensibili se combinati con altri set di dati, nonché dati non strutturati come campi di testo libero e archivi di file.

La classificazione AI identifica nuovi tipi di dati, mentre la nostra libreria completa di oltre 100 politiche di classificazione pronte all'uso identifica in modo efficiente PII, PHI, dati finanziari e altre informazioni regolamentate.

Identifica automaticamente i dati sensibili

Identifica automaticamente i dati sensibili

#2 Assicurarsi che gli utenti possano accedere solo ai dati di cui hanno bisogno

Invece di richiedere l'analisi manuale delle complesse strutture di ruoli, Varonis analizza automaticamente le complesse gerarchie di ruoli di Snowflake e determina le autorizzazioni effettive per ogni utente su ogni risorsa di dati. Questo approccio automatizzato consente alle organizzazioni di ottenere e mantenere i privilegi minimi, anche in ambienti Snowflake complessi.

Determina l'accesso effettivo con un clic e ridimensiona automaticamente

Determina l'accesso effettivo con un clic e ridimensiona automaticamente

#3 Assicurarsi che i diritti di accesso non vengano utilizzati in modo improprio

Varonis stabilisce delle linee di base comportamentali per ogni utente e sistema che accede a Snowflake, rilevando modelli anomali che possono indicare compromissione, minacce interne o sistemi di intelligenza artificiale che accedono ai dati in modo inappropriato.

Ad esempio, è normale che un analista di dati esegua regolarmente report di marketing, ma è sospetto se improvvisamente accede a tabelle PII dei clienti che non ha mai utilizzato prima, soprattutto se ciò avviene al di fuori del normale orario lavorativo o comporta estrazioni di dati insolitamente grandi.

Varonis riduce drasticamente i falsi positivi concentrando gli alert specificamente sulle minacce ai dati sensibili e fornendo un contesto ricco su ciò che rende sospetta ogni attività.

Ricevi alert su azioni sospette e rischiose

Ricevi alert su azioni sospette e rischiose

Scopri come Varonis può aiutare la tua organizzazione a proteggere i dati Snowflake

Per proteggere i tuoi dati sensibili in Snowflake, devi essere in grado di identificare dove risiedono, determinare con precisione chi può accedervi e rilevare come vengono acceduti e modificati.

Solo Varonis offre tutte queste capacità critiche in un'unica piattaforma, affrontando le principali sfide dell'identificazione dei dati sensibili e del rilevamento degli accessi anomali con cui gli strumenti nativi di Snowflake hanno difficoltà.

Se i potenziali rischi nel tuo ambiente Snowflake ti preoccupano, un data risk assessment gratuito di Snowflake è il modo migliore per iniziare. In meno di 24 ore, avrai una visione completa e basata sul rischio delle tue risorse di dati più critiche e una chiara roadmap per la correzione automatizzata che rafforza la tua posizione di sicurezza mantenendo la produttività aziendale.

O que devo fazer agora?

Below are three ways you can continue your journey to reduce data risk at your company:

Follow us on LinkedIn, YouTube, and X (Twitter) for bite-sized insights on all things data security, including DSPM, threat detection, AI security, and more.