-

Datensicherheit Sichere Cloud

Datensicherheit Sichere CloudDez 09, 2020

Letzte Woche in Microsoft Teams: Die Woche vom 26. Oktober

Der Rückblick für diese Woche befasst sich mit der Möglichkeit, Nachrichten in Teams zu importieren, mit einem Phishing-Angriff auf Teams und mit Tipps für Teams-Besprechungen für Lehrer.

Michael Buckbee

3 Min. Lesezeit

-

Datensicherheit

DatensicherheitDez 01, 2020

Bericht über Malware-Trends im Oktober 2020

Dieser Bericht bietet einen monatlichen Überblick vom Forensik-Team von Varonis und dokumentiert die Aktivitäten, die wir beobachtet haben, während wir auf Ereignisse reagiert, forensische Untersuchungen durchgeführt und Malware-Proben durch Reverse...

Adrien Rahmati-Georges

4 Min. Lesezeit

-

Datensicherheit

DatensicherheitNov 27, 2020

Worauf es beim Red Teaming ankommt

Man kann nicht wirklich wissen, wie sicher seine Systeme sind, bis sie angegriffen werden. Diese Security-Binsenweisheit ist der Grundgedanke hinter dem Red Teaming-Ansatz, der in jüngster Zeit mehr und mehr an Bedeutung gewinnt.

Klaus Nemelka

4 Min. Lesezeit

-

Datensicherheit

DatensicherheitOkt 13, 2020

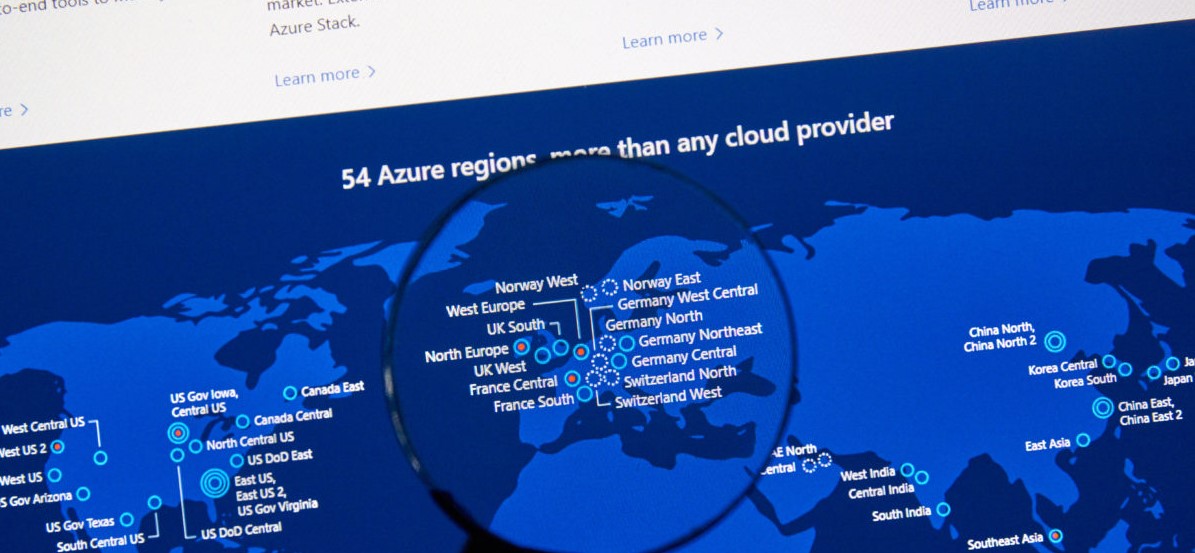

Infiltrieren eines Azure 365-Mandanten mit bösartigen Azure-Apps

Parallel zu einer schnellen Umstellung auf Microsoft 365 in Unternehmen erleben wir jetzt ein neues Ziel: Den Angriffsvektor: Azure-Anwendungen.

Michael Buckbee

5 Min. Lesezeit

-

Datensicherheit

DatensicherheitSep 25, 2020

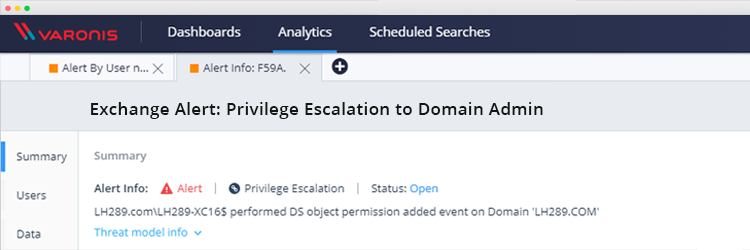

Sicherheitslücke im Exchange: So erkennen Sie eine Eskalation von Domain-Admin-Berechtigungen

Researcher haben kürzlich eine Schwachstelle in Exchange entdeckt, die es jedem Domänenbenutzer ermöglicht, sich Domain-Administratorberechtigungen zu verschaffen, mit denen er AD und verbundene Hosts gefährden kann.

Adrien Rahmati-Georges

1 Min. Lesezeit

-

Datensicherheit

DatensicherheitSep 18, 2020

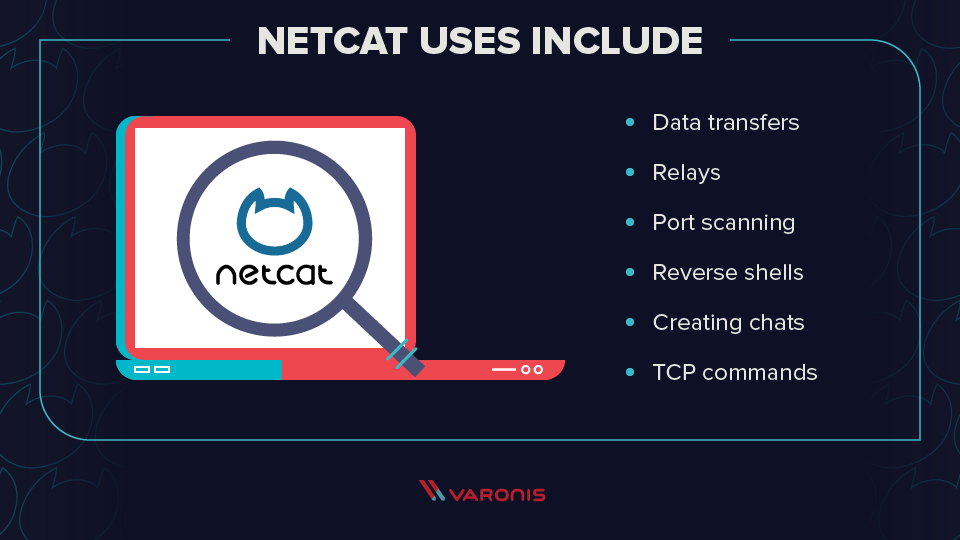

So verwenden Sie Netcat-Befehle: Beispiele und Spickzettel

Erfahren Sie, was das Dienstprogramm Netcat ist und welche verschiedenen Befehle es unterstützt, um IT-Organisationen bei der effizienteren Verwaltung ihrer Netzwerke zu unterstützen.

Michael Buckbee

7 Min. Lesezeit

-

Datensicherheit

DatensicherheitJul 24, 2020

Acht Ereignisse, die die Cybersecurity verändert haben

„Wer sich nicht an die Vergangenheit erinnern kann, ist dazu verdammt, sie zu wiederholen.“ – George Santayana „I‘m the creeper: Catch me if you can“ – so freundlich und harmlos...

Adrien Rahmati-Georges

1 Min. Lesezeit

-

Datensicherheit

DatensicherheitJun 25, 2020

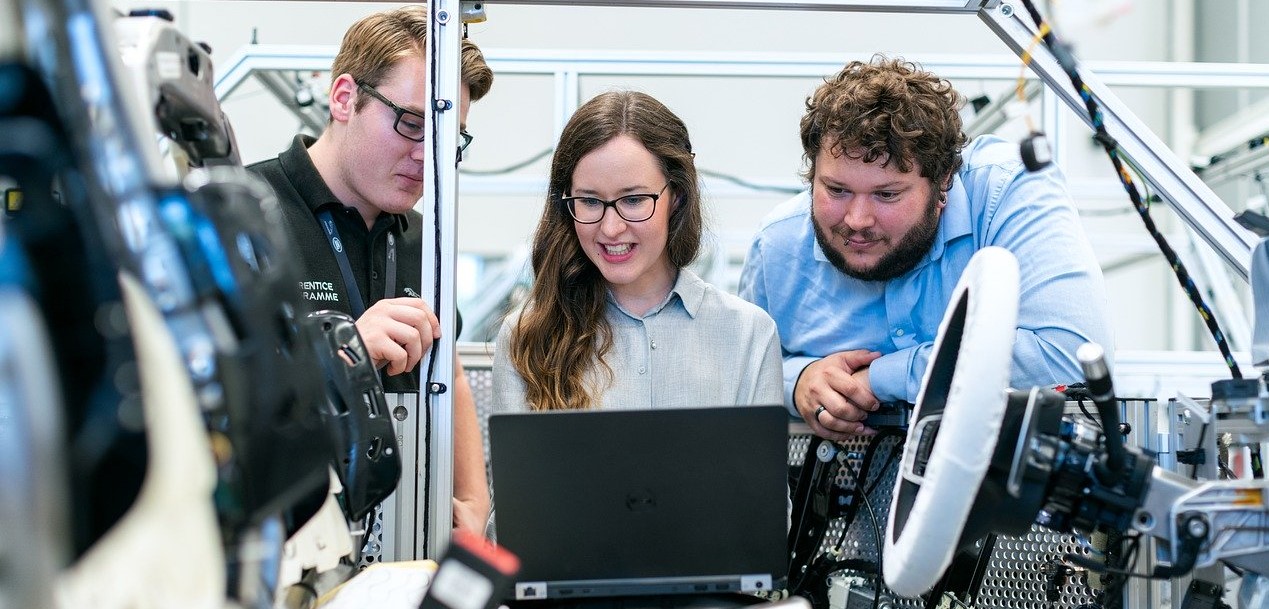

Herausforderung TISAX meistern und Datensicherheit erhöhen

Informationssicherheit ist vor allem in der Automobilindustrie ein entscheidender Erfolgsfaktor: So ist gerade in der Wertschöpfungskette in allen Bereichen der Zusammenarbeit die Integrität der Daten essenziell, etwa beim Austausch von...

Michael Buckbee

4 Min. Lesezeit

-

Active Directory

Active DirectoryJun 17, 2020

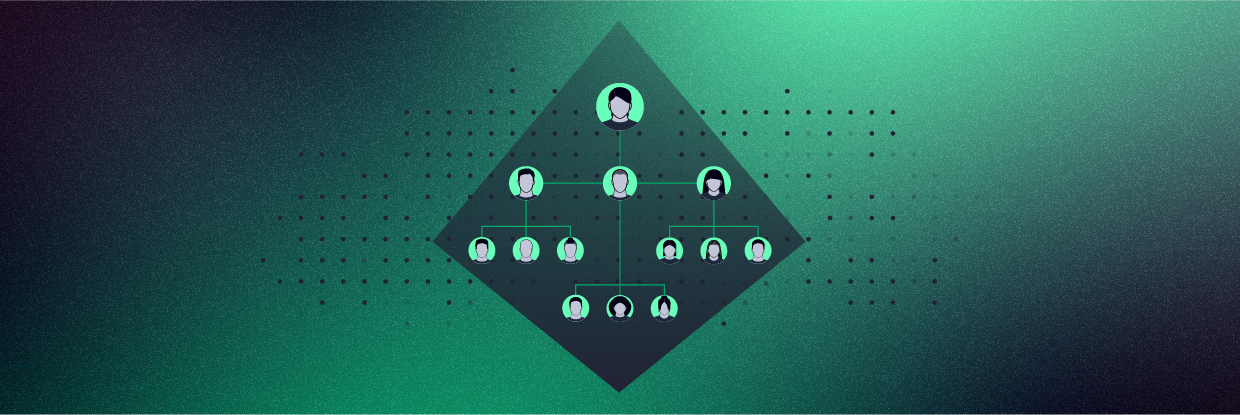

Active-Directory-Benutzer und -Computer (Active Directory Users and Computers, ADUC): Installation und Verwendung

Active Directory Users and Computers (ADUC) ist ein MMC-Snap-In zur Verwaltung von Active Directory. Im Folgenden finden Sie weitere Details, Anwendungsfälle und Vorbehalte zu ADUC.

Michael Buckbee

4 Min. Lesezeit

-

PowerShell

PowerShellMär 29, 2020

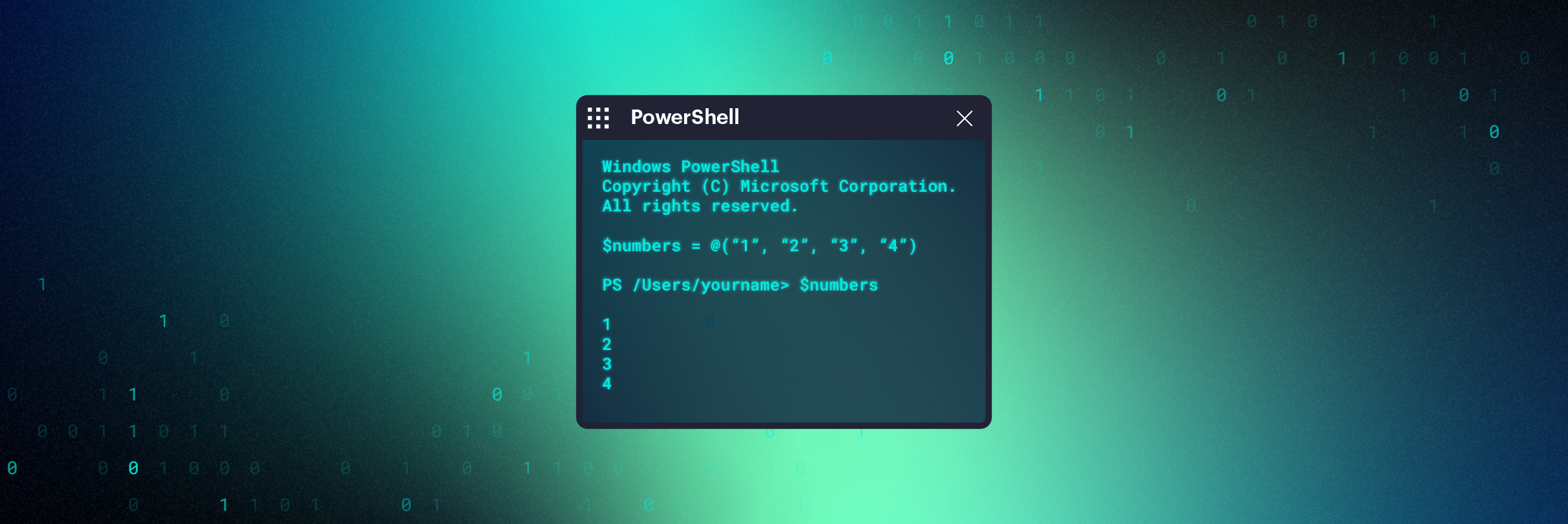

Leitfaden zu PowerShell-Arrays: Verwendung und Erstellung

Erfahren Sie, wie Sie PowerShell-Arrays optimal einsetzen – wir erläutern die Grundlagen, wie man sie erstellt und mit ihnen arbeitet, sowie einige fortgeschrittene Techniken.

Michael Buckbee

10 Min. Lesezeit

-

Datensicherheit

DatensicherheitMär 27, 2020

Was ist ein Proxy-Server und wie funktioniert er?

Erfahren Sie mehr über Proxys! Unser Leitfaden zum Thema Proxy-Server erläutert die Vorteile, Risiken und alles dazwischen.

Michael Buckbee

6 Min. Lesezeit

-

Datensicherheit

DatensicherheitJan 23, 2020

Powershell Verschleierung: Unerkannt durch Verwirrung, Teil I

Dieser Artikel ist Teil der Reihe „Powershell Verschleierung“. Sehen Sie sich den Rest an: Powershell-Verschleierung: Unerkannt durch Verwirrung, Teil 1 Powershell-Verschleierung: Unerkannt durch Verwirrung, Teil 2 (Published Tomorrow) Um sich...

Michael Buckbee

4 Min. Lesezeit

SECURITY STACK NEWSLETTER

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

“I was amazed by how quickly Varonis was able to classify data and uncover potential „Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“data exposures during the free assessment. It was truly eye-opening.”

Al Faella, CTO, Prospect Capital