-

Datensicherheit

DatensicherheitApr 14, 2022

CCSP oder CISSP: Welche Zertifizierung soll es werden?

Erhalten Sie einen Überblick über die CCSP- und CISSP-Prüfungen und erfahren Sie, welche Zertifizierung am besten für Sie und Ihre Karriere geeignet ist.

Josue Ledesma

5 Min. Lesezeit

-

Datensicherheit

DatensicherheitApr 13, 2022

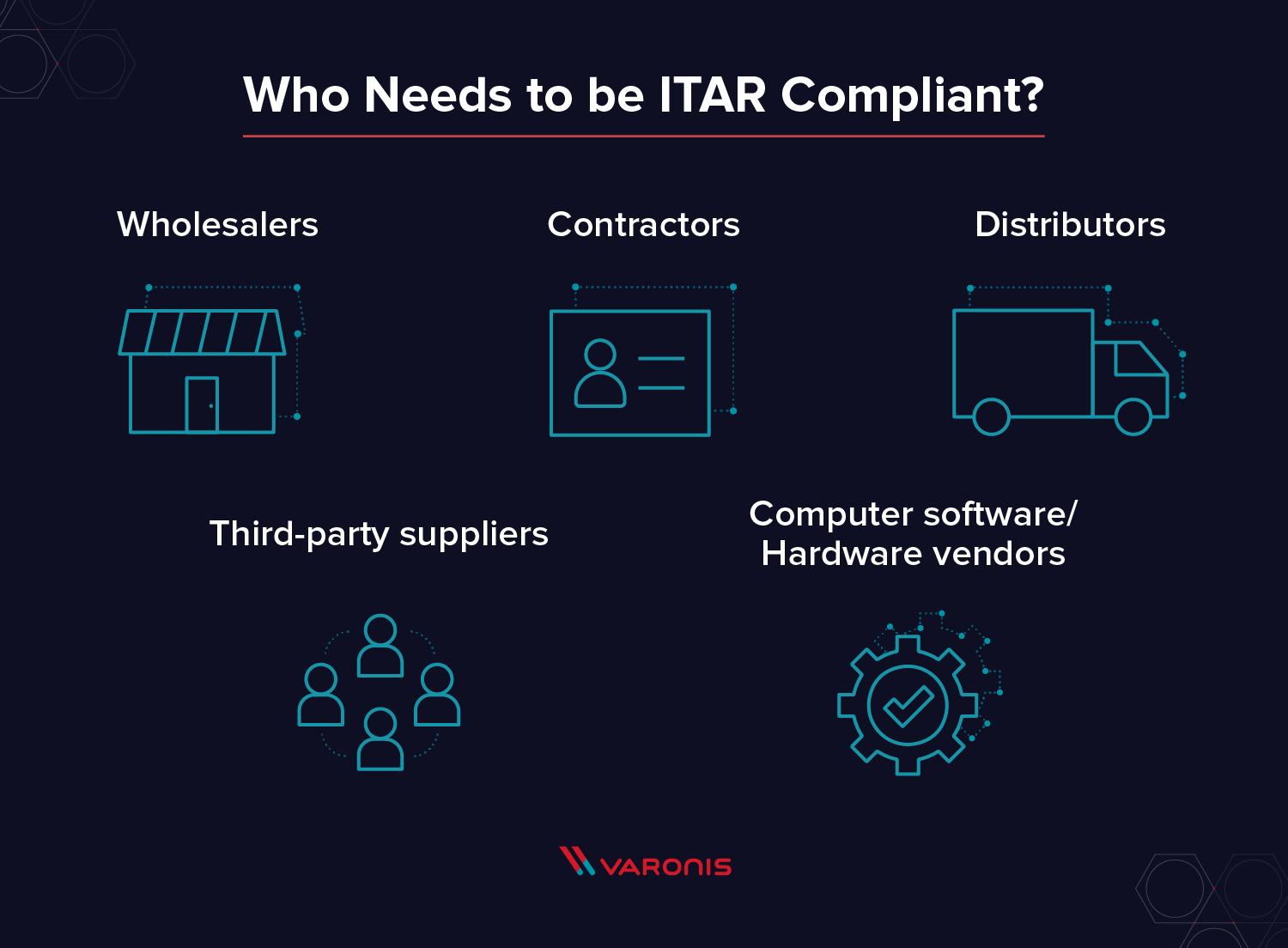

Was bedeutet ITAR-Compliance? Definition und Vorschriften

Die ITAR regelt die Herstellung, den Verkauf und den Vertrieb von Ausrüstung, Daten und Dokumentation für militärische sowie Sicherheits- und Raumfahrtziele. Hier finden Sie eine Liste der ITAR-Compliance-Anforderungen und -Strafen, die Ihnen geläufig sein müssen.

Michael Buckbee

4 Min. Lesezeit

-

PowerShell

PowerShellApr 12, 2022

Skripting-Tutorial in Windows-PowerShell für Anfänger

Neu im Thema PowerShell-Skripting? In diesen Skripting-Tutorials erfahren Sie, wie Sie grundlegende Skripte, PowerShell-Cmdlets, Aliase, Pipes und vieles mehr schreiben und ausführen.

Michael Buckbee

10 Min. Lesezeit

-

Datensicherheit

DatensicherheitApr 12, 2022

Arbeit im Bereich Cybersecurity: ein Tag im Leben

Erfahren Sie, wie die Arbeit im Bereich Cybersecurity aussieht, aus unseren Fragen und Antworten mit Experten aus verschiedenen Berufsfeldern – darunter auch erforderliche Fähigkeiten, Ressourcen und Expertenratschläge.

Rob Sobers

18 Min. Lesezeit

-

Active Directory

Active DirectoryApr 07, 2022

Wie finde ich heraus, in welchen Active Directory-Gruppen ich Mitglied bin?

Die Fähigkeit, aktuelle Benutzerlisten und -gruppen zu verwalten und zu pflegen, ist entscheidend für die Sicherheit eines Unternehmens. Es gibt eine Reihe verschiedener Möglichkeiten, um festzustellen, zu welchen Gruppen ...

Michael Buckbee

1 Min. Lesezeit

-

Datensicherheit

DatensicherheitApr 01, 2022

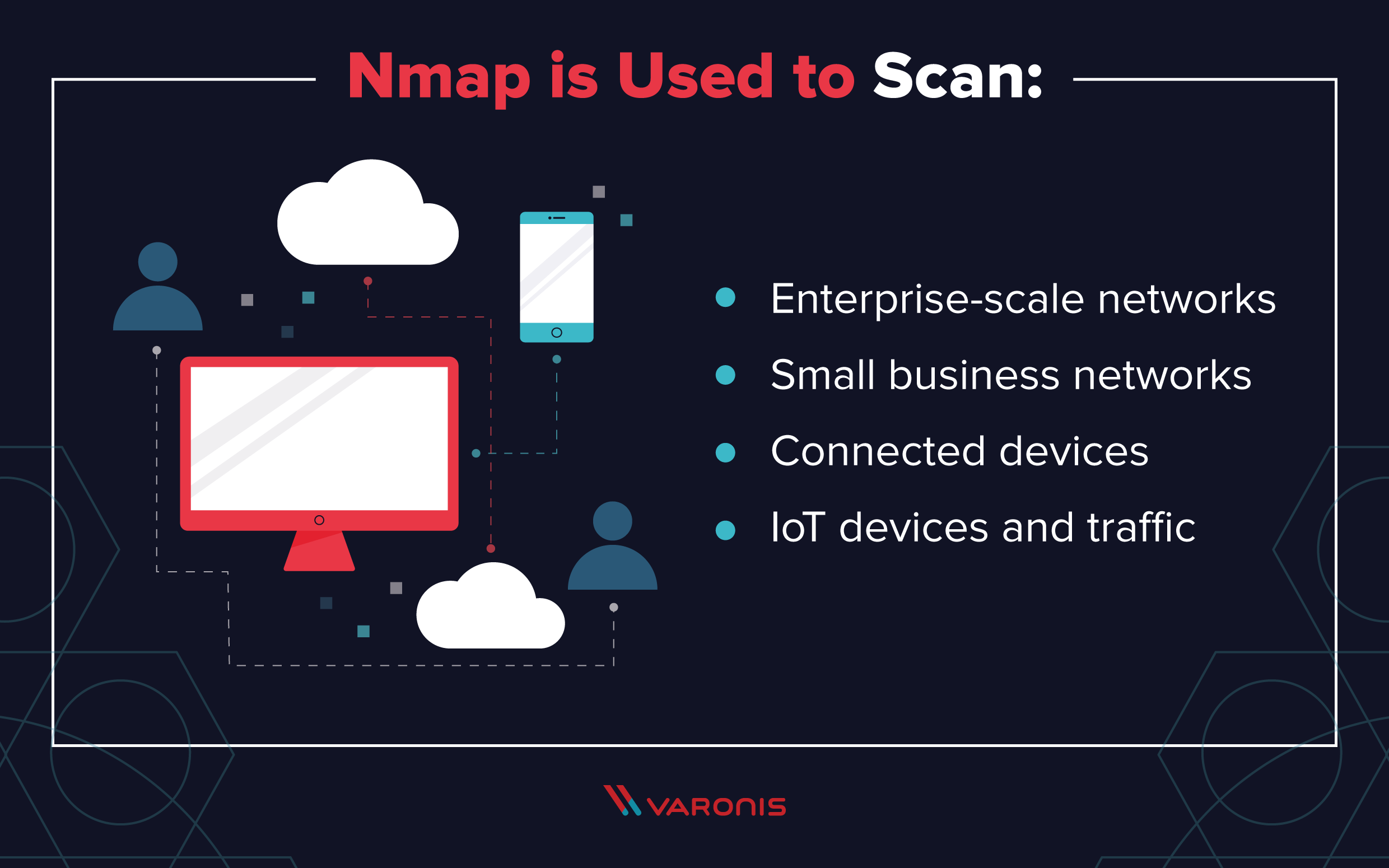

Nmap benutzen: Befehle und Tutorial

Nmap ist ein leistungsstarkes und schnelles Netzwerkabbildungstool. In dieser Anleitung erläutern wir, wie Sie Nmap installieren und verwenden, und zeigen, wie Sie Ihre Netzwerke schützen können.

Michael Buckbee

7 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteMär 14, 2022

KuppingerCole bescheinigt Varonis herausragende Dash- board Unterstützung und hochsichere M365-Kompatibilität

Die Analysten von KuppingerCole haben in ihrem aktuellen Market Compass Data Governance Platforms die wichtigsten Anbieter untersucht und bescheinigen Varonis gerade in diesem Punkt eine herausragende Position

Klaus Nemelka

2 Min. Lesezeit

-

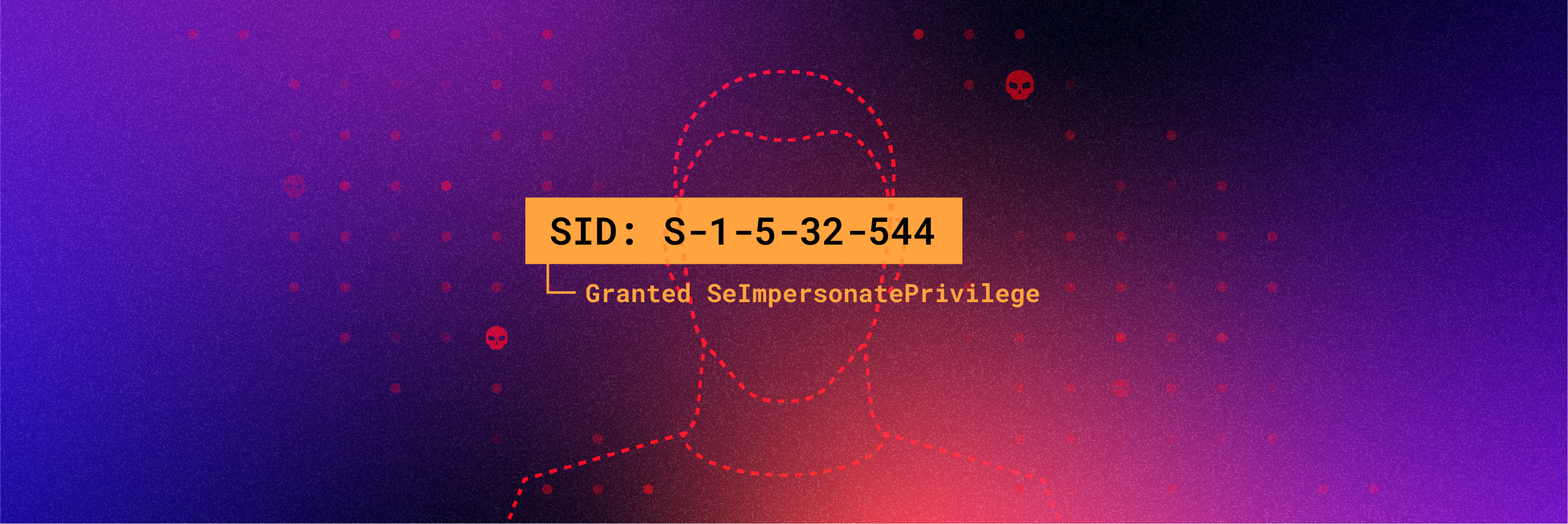

Bedrohungsanalyse

BedrohungsanalyseMär 11, 2022

Ist diese SID schon vergeben? Varonis Threat Labs entdeckt Injektionsangriff mit synthetischen SIDs

Eine Technik, bei der Bedrohungsakteure mit bereits bestehenden hohen Berechtigungen synthetische SIDs in eine ACL einfügen, um so Backdoors und versteckte Berechtigungen zu schaffen.

Eric Saraga

3 Min. Lesezeit

-

Varonis Produkte

Varonis ProdukteFeb 23, 2022

Wie der SSPM-Ansatz von Varonis Ihrem Unternehmen hilft

Verfolgen Sie mit dem SSPM von Varonis einen datenorientierten Ansatz, um SaaS-Anwendungen zu sichern und Risiken zu reduzieren. Erfahren Sie, wie Sie mehr Transparenz, Automatisierung und Schutz erreichen können.

Avia Navickas

7 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseFeb 03, 2022

Ransomware-Jahresrückblick 2021

In diesem Beitrag erläutern wir fünf wichtige Ransomware-Trends im Jahr 2021.

Michael Buckbee

10 Min. Lesezeit

-

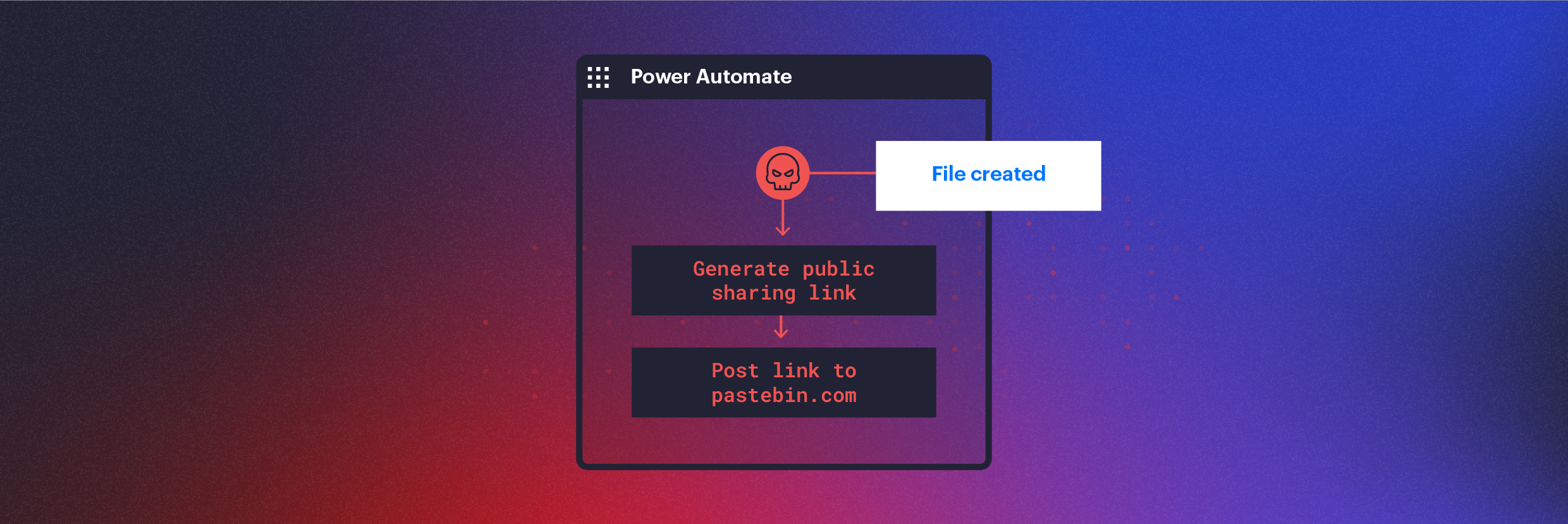

Bedrohungsanalyse

BedrohungsanalyseFeb 02, 2022

Verwendung von Power Automate für die verdeckte Datenexfiltration in Microsoft 365

Wie Bedrohungsakteure Microsoft Power Automate nutzen, um Datenexfiltration, C2-Kommunikation und laterale Bewegung zu automatisieren und DLP-Lösungen zu umgehen.

Eric Saraga

5 Min. Lesezeit

-

Bedrohungsanalyse

BedrohungsanalyseJan 26, 2022

ALPHV-Ransomware (BlackCat)

Varonis hat die ALPHV-Ransomware (BlackCat) beobachtet, die aktiv neue Partner rekrutiert und Organisationen in zahlreichen Sektoren weltweit gezielt angreift.

Jason Hill

9 Min. Lesezeit

SECURITY STACK NEWSLETTER

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

Möchten Sie die führende Datensicherheitsplattform in Aktion erleben?

„Ich war erstaunt, wie schnell Varonis während der kostenlosen Bewertung Daten klassifizieren und potenzielle Datenoffenlegungen aufdecken konnte. Es war wirklich erstaunlich.“

Michael Smith, CISO, HKS

„Was mir an Varonis gefällt, ist die Tatsache, dass sie mit einem datenzentrierten Ansatz arbeiten. Andere Produkte schützen die Infrastruktur, aber sie tun nichts, um Ihr wertvollstes Gut zu schützen – Ihre Daten.“

Deborah Haworth, Direktor für Informationssicherheit, Penguin Random House

“I was amazed by how quickly Varonis was able to classify data and uncover potential „Der Support von Varonis ist beispiellos, und das Team von Varonis entwickelt und verbessert seine Produkte ständig weiter, um mit der rasanten Entwicklung der Branche Schritt zu halten.“data exposures during the free assessment. It was truly eye-opening.”

Al Faella, CTO, Prospect Capital