Das Prinzip der notwendigsten Berechtigung durchzusetzen kann zeitraubend und teuer sein, ist aber eine wichtige Strategie im Datenschutz. Die Automatisierungs-Engine von Varonis hilft Ihnen bei der Automatisierung des Prozesses und verkürzt den Zeitaufwand dramatisch.

In früheren Artikeln haben wir behandelt, wie die Automatisierung von Datenzugriffsanforderungen die Anzahl von Helpdesk-Tickets drastisch reduziert und damit eine hohe Investitionsrendite erwirtschaftet. Dabei sind wir auch kurz darauf eingegangen, wie aufwendig es ist, globale Zugriffe zu finden und zu reparieren – aber auch wie extrem sich damit die Gefahr von Datenlecks und Datenschutzverletzungen verringern lässt.

Aber was geschieht „unter der Haube“? Wieviel Arbeit und Fachkenntnisse sind notwendig, um alle Ordner mit zu großzügigen Berechtigungen zu bearbeiten, um ein Modell mit den „notwendigsten Berechtigungen“ zu etablieren? Lassen Sie uns einen genaueren Blick darauf werfen.

Die Epidemie globaler Zugriffsberechtigungen

Zu frei verfügbare Daten sind eine Sicherheitslücke, die wir sehr häufig vorfinden. Tatsächlich zeigte sich in unseren Bericht über Datenschutzrisiken aus dem Jahr 2017, dass in 47 % aller Organisationen mindestens 1.000 sensible Dateien für alle Mitarbeiter des jeweiligen Unternehmens offen liegen. Ursache dieses Problems sind häufig die standardmäßigen Gruppen mit globalen Zugriffsrechten wie Jeder oder Authentifizierte Benutzer.

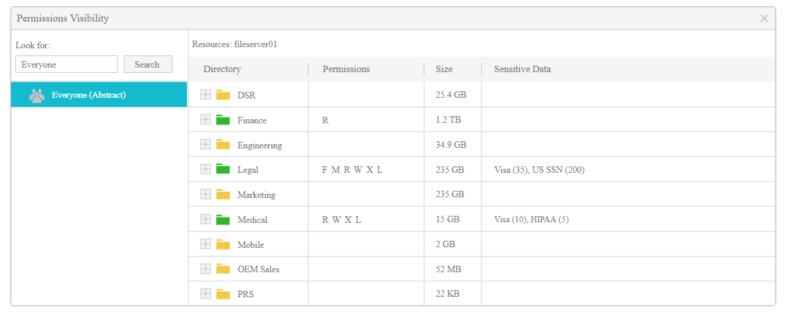

Das ist ein Beispiel für ein weit verbreitetes Problem, das wir erkennen: „Jeder“ hat Lese- und Schreibbrechtigungen für die Ordner der Rechtsabteilung.

Jeder Hacker der Welt weiß, wie er mithilfe der Befehlszeile nach Dateien sucht, die durch globale Zugriffsrechte angreifbar sind. Sobald ein Hacker die Kontrolle über ein Konto dieses Unternehmens erlangt, hat er automatisch freie Verfügung über alle Daten im Ordner der Rechtsabteilung und alle möglichen anderen Daten.

Diese Situation könnte man folgendermaßen ändern:

- Erstellen einer rollenbasierten Gruppe „Legal“ für die Mitarbeiter der Rechtsabteilung (sofern es diese noch nicht gibt)

- Einbinden aller Stakeholder aus dem Geschäftsbetrieb in die Validierung der Gruppenmitglieder

- Hinzufügen der Gruppe „Legal“ zur ACL (Access Control List=Zugriffssteuerungsliste)

- Entfernen aller „Jeder“-Gruppen aus der übergeordneten ACL

- Abwarten, ob bzw. bis sich Benutzer ohne Zugehörigkeit zu Gruppe „Legal“ melden, die nicht mehr auf ihre Daten zugreifen können

Im Durchschnitt dauert es ca. 6 Stunden, um alle Gruppen mit globalen Berechtigungen zu finden und manuell zu löschen, neue Gruppen zu erstellen, einzuführen und danach mit den richtigen Benutzern zu füllen, die auf die entsprechenden Daten zugreifen müssen.

Kosten der manuellen Reparatur von Berechtigungen

Wieviele Teams stehen Ihnen zur Verfügung? Wieviele Ordner liegen auf ihren wichtigsten Speichermedien?

Nehmen Sie diese Zahl und multiplizieren Sie sie mit 6 – das Ergebnis ist eine grobe Schätzung der Zeit, die es dauern wird, um Ihre Umgebung von globalen Berechtigungsgruppen zu befreien.

Bei 1.000 Ordnern sind das 6.000 Arbeitsstunden. Und das sind 250 Tage – also 50 Arbeitswochen. Eine Menge Arbeit. Deshalb ist die Verwaltung von Berechtigungen immer noch eine gewaltige Aufgabe. Lassen Sie uns eine kurze Kostenanalyse für die geschilderte Situation durchführen:

Zunächst werden wahrscheinlich mehrere Mitarbeiter auf unterschiedlichen Hierarchieebenen daran beteiligt sein, das Prinzip der notwendigsten Berechtigung einzuführen und zu pflegen. Üblicherweise ist dafür ein dreiköpfiges Team erforderlich: Eine Führungskraft mit einem Stundensatz von USD 100, ein Systemadministrator mit einem Stundensatz von USD 50 und ein einfaches Teammitglied mit einem Stundensatz von USD 25.

Die Rechnung: (2000 * 100) + (2000 * 50) + (2000 * 25) = USD 350.000

Bei dem dreiköpfigen Team liegen die Gesamtkosten für die Umstellung von 1.000 Ordnern auf das Prinzip der notwendigsten Berechtigung bei einer Investition von USD 350.000 über einen Zeitraum von 250 Arbeitstagen. Und damit sind erst 1.000 Ordner bearbeitet.

Wieviele Ordner liegen auf ihren wichtigsten Speichermedien?

Die Menge der Geschäftsdaten, die in einem Unternehmen durchschnittlicher Größe in der heutigen Zeit generiert wird, ist bereits an einem ruhigen Tag überwältigend: Sie liegt weit oberhalb des Grundszenarios mit 1.000 Ordnern.

Die Bereinigung der Berechtigungsstruktur ist nicht nur zeitraubend, mit derartig umfassenden Änderungen sind auch Gefahren verbunden. Was geschieht, wenn Sie unbeabsichtigt eine geschäftskritische Anwendung zum Absturz bringen, die Zugriff auf den Ordner benötigt, den Sie gerade bereinigt haben?

Wie lassen sich globale Berechtigungen also schnell und sicher ausmerzen?

Ein Effizienzgewinn von 3.600 % mit DatAdvantage

Wenn jeder auf Daten zugreifen kann, lässt sich nur schwer erkennen, wer aus dieser großen Gruppe potenzieller Benutzer tatsächlich Zugriff benötigt. Aber wenn wir genau wissen, wer tatsächlich mit den Daten arbeitet, können wir den Zugriff mit chirurgischer Präzision reduzieren, ohne Kummer zu verursachen.

DatAdvantage überwacht und analysiert den Datenzugriff kontinuierlich und korreliert diese Aktivitäten mit den Zugriffskontrolllisten, um zu verdeutlichen, welche Benutzer von der Aufhebung globaler Zugriffsberechtigungen betroffen wären. Sie können eine Sandbox-Simulation durchführen und Änderungen erst anwenden, wenn Sie mit dem voraussichtlichen Ergebnis zufrieden sind.

Dadurch können Sie den Zugriff auf alle Daten mit hohem Risiko bearbeiten, ohne die Produktivität zu gefährden. Sie können das Problem tatsächlich beheben, ohne die Arbeit von anderen zu behindern.

DatAdvantage verkürzt den Zeitaufwand für die Aufhebung der Berechtigungen durch globale Zugriffsgruppen auf weniger als 10 Minuten pro Ordner.

Das entspricht einem Effizienzgewinn von 3.600 %!

Darüber hinaus können Sie den Ressourcenbedarf für die Pflege und Verwaltung dieser Berechtigungen reduzieren und statt eines dreiköpfigen Teams nur eine Person einsetzen.

Damit sieht die neue Kostenrechnung folgendermaßen aus:

((10 Minuten * 1.000 Ordner) / 60 Minuten) * USD 25 + Softwarekosten = USD 4.166 in 166 Arbeitsstunden!

Die Aufgabe wurde gerade von einer großen Kapitalinvestition zu einem schnellen Projekt mit Laufzeit über einen Monat und einer geringen Anfangsausgabe für Software.

Überzeugende ROI durch Automatisierungs-Engine

Zahllose Kunden von Varonis haben bereits ihre globalen Zugriffsberechtigungen und andere, schwer zu behebende Berechtigungsprobleme mit DatAdvantage behoben, aber wir wurden immer häufiger gefragt, ob sich die Probleme nicht auch automatisch beheben ließen.

Vorhang auf für die Varonis Automatisierungs-Engine. Während Sie mit DatAdvantage und einem kleinen Team mehrere Hundert Ordner pro Tag bewältigen können, steigt die Zahl der bearbeiteten Ordner mit der Automatisierungs-Engine auf mehrere Tausend.

Nach der ersten Konfiguration entfernt die Automatisierungs-Engine sicher Gruppen mit globalem Zugriff, indem Sie diese durch Gruppen für einen speziellen Zweck ersetzt und immer die richtigen Benutzer in diese Gruppen aufnimmt. Mit flexiblen Konfigurationsoptionen können Sie taktische Probleme auf Basis einzelner Ordner beheben oder eine komplett globale Korrektur durchführen.

Automatisierung ist die Zukunft

Globale Zugriffsgruppen mit Berechtigungen für Ihre sensiblen Daten zu haben ist dasselbe, als ob Sie die Tür Ihres Tresors offen lassen und mit einem riesigen Neonschild „Gratis!“ darauf hinweisen würden. Auf ein Modell nach dem Prinzip der notwendigsten Berechtigung umzustellen reduziert letztendlich Ihren Zeit- und Ressourcenaufwand, schließt die Tresortür und verriegelt sie sicher.

Und sobald sie das erreicht haben, müssen Sie weiterhin ein Auge auf die Konsistenz der ACLs haben – die Berechtigungen, die Zugriff über Vererbung erhalten sollen, aber Unterschiede zur übergeordneten Gruppe aufweisen. Nur ein einziger Ordner mit sensiblen Daten und einer inkonsistenten ACL könnte ein schwerwiegendes Sicherheitsproblem darstellen. Das Problem wird dadurch verschärft, das die Bearbeitung inkonsistenter ACLs wiederum ein zeitraubender und mühseliger Prozess ohne Automatisierung ist.

Die Automatisierungs-Engine befreit Sie nicht nur von Unsicherheiten, sondern verschafft Ihrem Team Spielraum, um sich auf größere und produktivere Aufgaben zu konzentrieren. Sie werden inkonsistente ACLs in Ordnern, in einer Hierarchie oder sogar auf einem kompletten Server automatisch beheben können – und dabei inkonsistente Dateiberechtigungen eliminieren.

Sind Sie bereit, sich ein Bild Ihrer aktuellen Lage zu verschaffen? Sichern Sie sich Ihre kostenlose Risikobeurteilung und wir werden Ihnen zeigen, wo diese Gruppen mit globalen Zugriffsberechtigungen liegen und wie gefährdet Ihre Daten sind.

Zögern Sie nicht und erleben Sie gleich die Automatisierungs-Engine in Aktion! Klicken Sie hier für eine Demonstration.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.