Il existe de nombreuses raisons de poursuivre une carrière dans la cybersécurité. Dans l’ensemble, les postes de cybersécurité permettent de bien gagner sa vie, offrent des possibilités d’évolution, la sécurité de l’emploi, des tâches quotidiennes passionnantes et la chance de pouvoir changer les choses. Les carrières dans ce domaine ne se limitent pas au piratage informatique. Il existe une grande diversité de parcours adaptés à différents types de personnalité.

Découvrez vos points faibles et renforcez votre résilience : Effectuez un Test de Préparation à la Ransomware Gratuit

Pour vous aider à trouver votre voie, nous avons demandé à des experts en cybersécurité de nous partager leur expérience, leur parcours, leur emploi du temps quotidien, leurs conseils ainsi que les avantages et inconvénients de leur travail. Parmi les rôles que nous abordons, citons ceux d’ingénieur en sécurité, de directeur de la sécurité des informations, d’analyste en sécurité et des postes moins traditionnels dans le domaine de la cybersécurité, comme celui de juriste spécialisé en droit informatique ou d’ingénieur avant-vente.

Essayez une formation gratuite à la sécurité pour obtenir des crédits CPE et appréhender les différentes tâches liées à la cybersécurité qui pourraient être les vôtres.

- Infographie pratique pour votre carrière

- Questions-réponses avec des professionnels de la cybersécurité

- Ressources à consulter

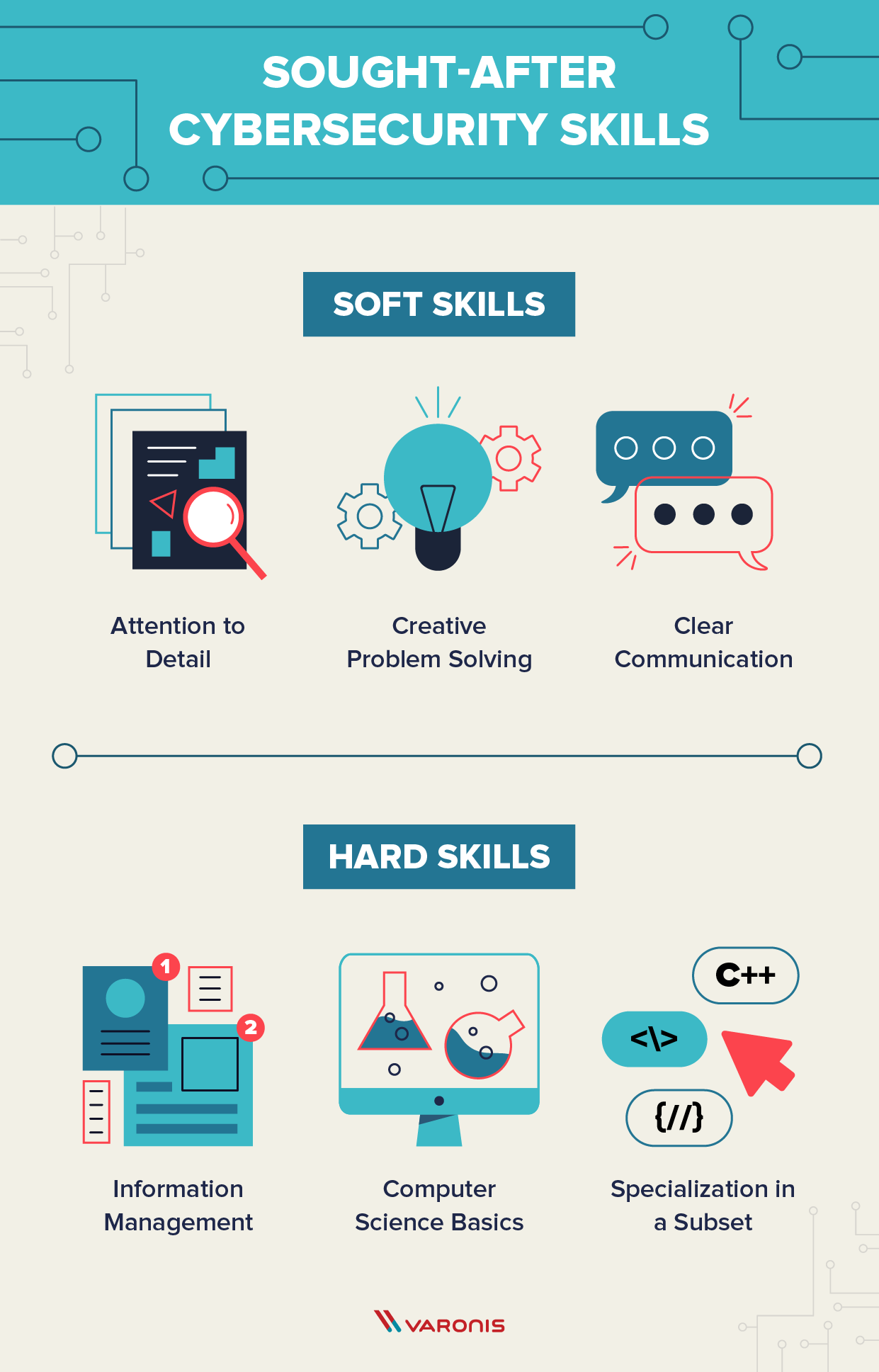

Compétences essentielles pour les professionnels du secteur

Voici les compétences considérées comme les plus essentielles par les professionnels de la cybersécurité.

Compétences humaines :

- Capacités d’écoute active, bonne communication orale et écrite

- Sens du détail

- Humilité, volonté d’acquisition de nouvelles compétences et de recherche d’informations

- Capacités de résolution de problèmes techniques de manière créative

- Adaptabilité, esprit d’équipe

- Capacité à garder son calme dans les situations tendues

Compétences techniques :

- Capacité à expliquer des sujets techniques en termes simples

- Maîtrise des bases de l’informatique

- Expertise dans un domaine particulier

- Connaissance d’au moins un langage de programmation ou de script

- Connaissance des outils/techniques d’attaque du cadre Mitre Att&ck

- Capacités de suivi des interventions complexes et de gestion de nombreux éléments de preuve

- Capacités de gestion des informations et de prise de décisions risquées

Journée-type d’un professionnel de la cybersécurité

Pour les postes ci-dessous, nous avons classé et diversifié les personnes interrogées, mais il est important de noter que de nombreux professionnels de la sécurité assument différentes responsabilités et ne se cantonnent pas à un seul intitulé de poste ni au rôle associé. Le salaire moyen national, la formation nécessaire et les perspectives de carrière proviennent des données publiées par le Bureau of Labor Statistics (Bureau des statistiques de l’emploi).

Veuillez noter que les salaires indiqués ne correspondent pas à ceux d’un débutant, mais constituent la moyenne pour un poste donné sur l’ensemble du territoire des États-Unis selon le BLS. Les salaires indiqués ne sont pas ceux des personnes interrogées et ne proviennent pas de Varonis. Ils sont uniquement communiqués à titre indicatif. Le salaire que vous pourrez percevoir en exerçant un de ces métiers dépendra de votre expérience, du lieu où vous travaillez, ainsi que des différentes responsabilités que vous assumerez.

Découvrez plus en détail le ou les postes qui vous intéressent en sélectionnant parmi les liens ci-dessous :

- Ingénieur en sécurité

- Consultant et responsable métier

- Développeur et testeur d’intrusion

- DSI/CISSP

- Analyste en sécurité

- Juriste spécialisé en droit informatique

- Architecte sécurité

- Ingénieur avant-vente en cybersécurité

Cliquez ci-dessous pour télécharger un guide illustré contenant l’essentiel des informations utiles :

1. Ingénieur solutions et sécurité

- Niveau de diplôme : licence

- Salaire moyen national : 133 115 $ *

- Croissance : 12 %

- Compétence principale : persévérance et détermination lorsqu'il s'agit d'aider à la résolution de problèmes

- Point positif : la résolution des problèmes liés à l'activité du client

- Point négatif : les tâches administratives liées au suivi des dépenses

- Conseil : « Foncez et ne vous retournez pas. Vous ferez des erreurs, mais retenez le positif et ne vous attardez pas sur le négatif. »

Charles Feller, Ingénieur solutions chez Varonis

Points à retenir :

- Être capable de communiquer sur les questions complexes et d'établir une relation de confiance.

- Vous devez développer votre portfolio et créer un suivi de vos réussites et de vos références.

- Vous devez être prêt à vous adapter au changement et à poursuivre encore et toujours votre apprentissage.

Q : Quel conseil donneriez-vous à quelqu'un qui souhaite suivre la même carrière que vous ?

R : « Foncez et ne vous retournez pas. Vous ferez des erreurs, mais retenez le positif et ne vous attardez pas sur le négatif. »

Q : Décrivez brièvement le parcours qui vous a mené là où vous en êtes aujourd'hui.

R : « J'ai toujours été attiré par la technologie et les opportunités liées à un environnement changeant. J'ai commencé avec une formation aux applications, qui m'a rapidement mené vers des postes liés aux réseaux et aux infrastructures dans les domaines du conseil et de l'enseignement. »

Q : Y a-t-il un moment particulier qui vous a donné envie de suivre cette voie professionnelle ?

R : « La capacité à être constamment mis au défi d'apprendre des technologies nouvelles et émergentes. Vous devez être prêt à vous adapter au changement et à poursuivre encore et toujours votre apprentissage. »

Q : En dehors de votre préparation pour ce poste, qu'est-ce qui vous a le plus aidé à réussir ?

R : « Il faut être prêt à mettre en œuvre tous les moyens nécessaires pour résoudre les problèmes. »

Q : Comment se déroule votre journée type ?

R : « Il n'y a pas de journée type. Il est important d'être flexible, de savoir s'adapter et de pouvoir modifier son mode de travail en fonction des besoins du client. Une journée type dure entre 8 et 10 heures, et elle comprend diverses tâches comme le développement client, l'apprentissage technologique, l'établissement de relations et la résolution de problèmes. »

2. Consultant/Propriétaire d'entreprise spécialisée dans la cybersécurité

- Niveau de diplôme : licence

- Salaire moyen national : 92 600 $ *

- Croissance : 28 %

- Compétence principale : comprendre les différents marchés commerciaux

- Point positif : des horaires et un emploi du temps flexibles

- Point négatif : les tâches administratives

- Conseil : « Concentrez-vous sur ce qui est important pour l'entreprise et participez à sa protection... En posant les bonnes questions, nous pouvons au moins comprendre où se trouvent les menaces potentielles. »

Rob Black, Propriétaire de Fractional CISO

Points à retenir :

- Posez des questions. Dans le cas de certains problèmes de cybersécurité apparemment simples, il n'y a pas de réponse parfaite.

- Si vous vous intéressez à la cybersécurité, lancez-vous dès aujourd'hui ! Écoutez des podcasts sur la cybersécurité, suivez des spécialistes de la cybersécurité sur LinkedIn, achetez un livre sur la cybersécurité.

- Choisissez un outil de cybersécurité comme Nmap, Wireshark, Nessus, BurpSuite, ou un autre outil qui vous intéresse, et devenez un expert.

- Le CERT recommande aux « professionnels de la cybersécurité avec un an d'expérience d'obtenir leur certification SSCP. Les professionnels ayant cinq ans d'expérience devraient obtenir une certification CISSP. Ce sont deux certifications ISC2 excellentes. »

Q : Quel conseil donneriez-vous à quelqu'un qui souhaite suivre la même carrière que vous ?

R : « Ce sont mes expériences qui m'ont forgé. Je ne changerais rien. Je ne serais pas qui je suis aujourd'hui sans elles. Si vous vous intéressez à la cybersécurité, lancez-vous dès aujourd'hui ! Écoutez des podcasts sur la cybersécurité, suivez des spécialistes de la cybersécurité sur LinkedIn, achetez un livre sur la cybersécurité.

Conseil de pro : choisissez un outil de cybersécurité comme Nmap, Wireshark, Nessus, BurpSuite, ou un autre outil qui vous intéresse, et devenez un expert. Tenez un blog sur l'outil avec un contenu original qui n'existe nulle part ailleurs. Posez votre candidature pour un poste de niveau débutant dans la cybersécurité. Vous serez récompensé par une carrière intéressante pour les décennies à venir. »

Q : Décrivez brièvement le parcours qui vous a mené là où vous en êtes aujourd'hui.

R : « Je dirige une petite société de conseil en cybersécurité. Nous créons et gérons un programme de cybersécurité pour des clients de taille moyenne. J'ai commencé dans ce secteur lorsque j'ai rejoint RSA Security en 2007 et travaillé sur leur produit d'authentification multifacteur. Après avoir quitté RSA, j'ai travaillé dans des entreprises non spécialisées dans la sécurité, où j'étais responsable de diverses fonctionnalités de sécurité.

Après quelques postes et de nombreux enseignements tirés, j'ai compris que toutes les entreprises avaient besoin de mon activité, c'est-à-dire d'une personne chargée de la sécurité capable de prendre les bonnes décisions en matière de cybersécurité pour l'organisation. J'ai alors créé Fractional CISO. »

Q : Y a-t-il un moment particulier qui vous a donné envie de suivre cette voie professionnelle ?

R : « J'ai toujours été intéressé par la technologie et en particulier par son côté obscur. La sécurité s'est imposée naturellement. »

Q : En dehors de votre préparation pour ce poste, qu'est-ce qui vous a le plus aidé à réussir ?

R : « Le secteur de la cybersécurité est à ses balbutiements. La meilleure façon de faire face à l'incertitude est de poser les bonnes questions. Dans le cas de certains problèmes de cybersécurité apparemment simples, il n'y a pas de réponse parfaite. En posant les bonnes questions, nous pouvons au moins comprendre où se trouvent les menaces potentielles. »

Q : Comment se déroule votre journée type ?

R : « Je suis propriétaire d'une petite entreprise. J'ai donc de longues journées de travail. Cependant, de nombreux professionnels de la cybersécurité travaillent de 9 heures à 17 heures. J'ai rencontré de nombreuses personnes qui pourraient faire un excellent travail dans la cybersécurité, mais qui ne souhaitent pas rejoindre ce secteur à cause des longues heures de travail. Il est tout à fait possible de travailler dans la cybersécurité avec des horaires classiques.

Chaque journée est différente. Je rencontre généralement plusieurs de nos clients chaque jour. Certains jours, nous pouvons travailler sur des politiques, et les jours suivants sur la mise à jour de leur évaluation des risques. À d'autres moments, nous nous penchons sur les contrôles d'accès de certains systèmes clés. Ce que j'adore dans la cybersécurité, c'est que les tâches sont très variées. Les autres activités concernent la gestion de l'équipe, l'exécution des tâches administratives et la communication avec les futurs clients potentiels. »

3. Développeur et testeur d'intrusion

- Niveau de diplôme : licence

- Salaire moyen national : 105 590 $ *

- Croissance : 21 %

- Compétence principale : curiosité et volonté de continuer à apprendre

- Point positif : le travail en équipe pour résoudre des problèmes

- Point négatif : voir ses suggestions ignorées

- Conseil : « Les personnes qui réussissent le mieux dans ce secteur savent qu'il est important de connaître ses lacunes, et c'est ce qui distingue vraiment les postes de niveau débutant des rôles de direction. »

Bryan Becker, Responsable de produit DAST/Chercheur en sécurité des applications, WhiteHat Security

Points à retenir :

- Il s'agit d'un petit secteur, et le respect des autres vous permettra de faire progresser votre carrière.

- Toutes les connaissances dont vous avez besoin se trouvent en ligne, mais vous devez prendre le temps de les lire. Recherchez des communautés d'autres personnes en cours d'apprentissage.

- Sortez des sentiers battus. Le secteur est relativement jeune et de nombreux problèmes n'ont pas encore de solutions déjà établies.

- La certification OSCP est l'équivalent du MBA de Harvard dans le domaine du piratage. Elle est très difficile à obtenir. C'est également, selon mon expérience, la seule certification qui impressionne réellement les autres hackers. Elle n'est pas nécessaire pour un poste de premier échelon, mais elle impressionnera à coup sûr n'importe quel recruteur.

Q : Quel conseil donneriez-vous à quelqu'un qui souhaite suivre la même carrière que vous ?

R : « Internet est votre ami. Il suffit de commencer à lire du contenu sur le sujet et à chercher des postes de niveau débutant. Toutes les connaissances dont vous avez besoin se trouvent en ligne, mais vous devez prendre le temps de les lire. Recherchez des communautés d'autres personnes en cours d'apprentissage.

Restez à l'écart de tout ce qui n'est pas 100 % légal. Malgré ce que vous pouvez penser, cela ne vous fera pas gagner en crédibilité dans ce secteur à l'heure actuelle. Si je devais tout reprendre à zéro, je suppose que le conseil que je me donnerais serait simplement de prendre conscience de l'existence de ce secteur. Il est en effet possible d'être payé pour ce que vous aimez faire pendant votre temps libre ! »

Q : Décrivez brièvement le parcours qui vous a mené là où vous en êtes aujourd'hui.

R : « J'ai été développeur pendant toute ma carrière et j'ai travaillé presque exclusivement dans des start-ups. Ce bagage me donne certainement un avantage dans ce secteur, mais je ne pense pas non plus que ce soit un prérequis. »

Q : Y a-t-il un moment particulier qui vous a donné envie de suivre cette voie professionnelle ?

R : « Je me suis intéressé à la sécurité informatique toute ma vie, mais je n'ai découvert que relativement récemment que cela représentait une véritable industrie. J'ai « piraté » mon premier système informatique à l'école quand j'avais 9 ans. Il n'y avait pas vraiment de contrôles d'accès sur le système, j'ai donc pu simplement modifier ce que je voulais sur tous les ordinateurs. Ce n'était pas du piratage à proprement parler, mais c'est ce que j'ai ressenti du haut de mes 9 ans ! »

Q : En dehors de votre préparation pour ce poste, qu'est-ce qui vous a le plus aidé à réussir ?

R : « Il suffit de continuer à se documenter et se tenir au courant, et de toujours prendre en compte l'avis du plus grand nombre de personnes possible. »

Q : Combien d'heures par jour consacrez-vous généralement à votre travail ? Comment se déroule votre journée type ?

R : « Je n'ai pas vraiment de journée type dans mon poste actuel de responsable de produit. Je passe ma semaine à rencontrer différentes équipes pour mieux comprendre ce sur quoi elles travaillent, à lancer des idées en collaboration avec nos équipes d'ingénieurs et de chercheurs, à en apprendre davantage sur les problèmes des clients et sur la façon dont ils les abordent, et à créer des PowerPoint qui résument tout cela pour les partager avec un public plus large. »

4. CISSP/DSI : responsable de la cybersécurité

- Niveau de diplôme : licence ou master

- Salaire moyen national : 142 530 $ *

- Croissance : 6 %

- Compétence principale : repousser les limites du possible

- Point positif : prendre des décisions importantes pour diriger une équipe

- Point négatif : des tâches administratives répétitives

- Conseil : « Aucun niveau d'enseignement formel ne peut remplacer l'expérience pratique. La formation est importante, mais ce n'est pas ce qui différencie le bon de l'excellent. »

Steve Tcherchian, CISSP chez XYPRO

Points à retenir :

- Trouvez un mentor, puis écoutez et apprenez. Les meilleurs leaders seront enthousiastes à l'idée de partager leurs expériences, tant positives que négatives.

- Ne craignez pas de repousser les limites. Respectez les processus en place, mais n'hésitez pas à les remettre en question.

- Adaptabilité – Même si une idée vient de vous, il est possible que quelqu'un puisse en faire quelque chose de meilleur. Ouvrez-vous à cette éventualité.

Q : Quel conseil donneriez-vous à quelqu'un qui souhaite suivre la même carrière que vous ?

R : « Je suggère à toute personne qui envisage cette carrière de se trouver un mentor, d'écouter et d'apprendre. Les meilleurs leaders seront enthousiastes à l'idée de partager leurs expériences, tant positives que négatives, et ils souhaiteront que vous fassiez mieux qu'eux.

Q : Décrivez brièvement le parcours qui vous a mené là où vous en êtes aujourd'hui.

R : « J'ai travaillé pendant 3 ans pour une entreprise appelée EarthLink. J'étais en charge de son service d'assistance Internet haut débit. Après EarthLink, j'ai créé ma propre société, ComputerNine, qui fournit des services dans les domaines de la technologie et de la sécurité. C'était passionnant ! J'avais des clients aux États-Unis, au Canada, en Australie, à Hong Kong, en Corée et au Costa Rica.

À 22 ans, on m'a fortement conseillé d'officialiser mon niveau de formation avec un diplôme universitaire. J'ai donc obtenu ma licence au Los Angeles Pierce College, puis j'ai rejoint l'Université d'État de Californie à Northridge, où je me suis spécialisé dans l'informatique. Le code, le développement et la technologie ont toujours été une évidence pour moi... Une énorme opportunité s'est présentée à moi chez l'un de mes clients fidèles, XYPRO, et j'ai décidé d'accepter un rôle à temps plein. J'ai saisi toutes les opportunités qui se sont présentées... »

Q : Y a-t-il un moment particulier qui vous a donné envie de suivre cette voie professionnelle ?

R : « Je ne pourrais pas identifier un moment en particulier. J'ai toujours voulu briser les codes et repousser les limites. C'est un trait de ma personnalité qui s'est heureusement manifesté dans le domaine de la technologie.

J'ai commencé très tôt par écrire divers « programmes » et « warez », ce qui m'a également poussé à interagir avec d'autres personnes partageant mes centres d'intérêt. Le piratage, la confidentialité des données, l'ingénierie sociale et la sécurité générale n'étaient pas des sujets très répandus au début des années 90. Ceux d'entre nous qui connaissaient ces domaines ainsi que le fonctionnement d'Internet ont donc eu un réel avantage. »

Q : En dehors de votre préparation pour ce poste, qu'est-ce qui vous a le plus aidé à réussir ?

R : « Je pense personnellement qu'aucun niveau d'enseignement formel ou institutionnel n'aurait pu remplacer les expériences pratiques et les défis auxquels j'ai eu la chance d'être confronté. Le fait d'avoir un mentor professionnel auprès duquel j'ai pu apprendre m'a également permis d'avoir les meilleures chances de réussite à mon poste actuel. »

Q : Combien d'heures par jour consacrez-vous généralement à votre travail ? Comment se déroule votre journée type ?

R : « Une journée type dure entre 10 et 12 heures pour garantir une couverture suffisante des clients sur tous les fuseaux horaires.

Je suis un lève-tôt par excellence. Je me réveille généralement très tôt, vers 4 h 30, et je passe parfois des appels en Europe ou en Afrique. J'aime m'attaquer tout de suite aux problèmes les plus importants survenus pendant la nuit, puis je m'assure que mes équipes disposent de tous les éléments nécessaires en temps opportun pour continuer à avancer.

Cela dure généralement jusqu'à environ 7 heures du matin. Je passe ensuite 90 minutes en famille afin de préparer ma fille pour l'école, prendre le petit-déjeuner et la déposer à l'école. Je suis au bureau à 8 heures pour les réunions et les conférences téléphoniques du matin. Je consacre généralement mes après-midis à rattraper le travail en retard, et le soir, je peux avoir des conférences téléphoniques supplémentaires avec les clients en Asie et en Inde. »

5. Analyste en sécurité

- Niveau de diplôme : licence

- Salaire moyen national : 98 350 $ *

- Croissance : 32 %

- Compétence principale : savoir gérer un grand nombre d'observations et d'informations

- Point positif : aider les entreprises à renforcer leur sécurité

- Point négatif : l'emploi du temps dépend des incidents de cybersécurité

- Conseil : « Il y a tellement de choses à apprendre et à connaître dans le domaine de la sécurité... Essayez de procéder étape par étape. »

Ian McEntire, Analyste en sécurité chez Varonis

Points à retenir :

- Il est possible d'emprunter une voie « peu orthodoxe » et de réussir.

- Les podcasts sont une ressource utile et pratique pour continuer à apprendre et rester à la page.

- Familiarisez-vous avec les outils/techniques d'attaque du cadre Mitre Att&ck.

Q : Quel conseil donneriez-vous à quelqu'un qui souhaite suivre la même carrière que vous ?

R : « Il y a tellement de choses à apprendre et à connaître dans le domaine de la sécurité... Essayez de procéder étape par étape. »

Q : Décrivez brièvement le parcours qui vous a mené là où vous en êtes aujourd'hui.

R : « J'ai étudié les relations internationales au premier cycle, puis j'ai travaillé dans le conseil après avoir obtenu ma licence. Cela n'avait aucun lien avec la sécurité. J'ai entendu parler de Stuxnet, je me suis intéressé à la sécurité et j'ai obtenu un master en sécurité de l'information. J'ai travaillé en tant qu'analyste de sécurité pour le ministère de la Défense, puis je suis passé du côté fournisseur. »

Q : Y a-t-il un moment particulier qui vous a donné envie de suivre cette voie professionnelle ?

R : « Sans aucun doute lorsque j'ai entendu parler de Stuxnet pour la première fois. Je savais que les cybercriminels pouvaient voler des informations et commettre des fraudes, mais apprendre que la destruction physique de systèmes industriels complexes était possible m'a fait froid dans le dos et j'ai su que je devais en apprendre davantage sur les possibilités dans ce domaine. »

Q : En dehors de votre préparation pour ce poste, qu'est-ce qui vous a le plus aidé à réussir ?

R : « Rien de spécifique ne me vient à l'esprit, mais je dirais que je suis constamment à la recherche de sources d'informations. Il y a tant de choses à connaître en matière de sécurité (il faut maîtriser les anciennes technologies mais aussi se tenir informé des nouvelles tendances), je suis constamment à la recherche de blogs, de vidéos et de podcasts pour élargir ma base de connaissances. »

Q : Comment se déroule votre journée type ?

R : « Elle est longue. Les réunions sont généralement planifiées entre 8 h et 18 h, mais les incidents de sécurité ne se soucient guère des emplois du temps. Nous sommes donc très flexibles.

Ma journée type peut être très variée. Nous menons une enquête ou deux, réalisons des démonstrations d'attaques de laboratoire de sécurité auprès de clients potentiels, puis expliquons à des clients notre processus OPS DLS pour nous assurer que leur installation DatAlert fonctionne comme prévu. »

6. Professionnel du droit de la cybersécurité

- Niveau de diplôme : doctorat or diplôme professionnel

- Salaire moyen national : 120 910 $ *

- Croissance : 6 %

- Compétence principale : compréhension de texte permettant d’analyser les lois informatiques et d’élaborer des politiques

- Point positif : poste très recherché et nécessaire dans toutes les entreprises

- Point négatif : les tâches administratives

- Conseil : « Avoir la volonté de se faire connaître, d’acquérir les compétences nécessaires et de les manifester. »

Anne P. Mitchell, Avocate, PDG de l’Institute for Social Internet Public Policy (ISIPP)

Points à retenir :

- Le droit de la conformité est une excellente spécialisation. C’est un domaine en pleine croissance dont toutes les entreprises ont besoin.

- La capacité à expliquer les questions relatives à la technologie et à la sécurité dans un français simple adapté à un public non initié.

- La compréhension de texte est importante pour analyser les lois informatiques et élaborer des politiques de cybersécurité qui s’y conforment.

- Envisagez d’obtenir une certification ou suivez une formation sur la conformité et le droit informatique, même si la profession d’avocat ne vous intéresse pas.

Q : Quel conseil donneriez-vous à quelqu'un qui souhaite suivre la même carrière que vous ?

R : Bien que cela ne soit pas considéré comme une voie classique pour travailler dans la cybersécurité, faites des études de droit ! Nous manquons cruellement de candidats ayant à la fois une formation juridique et un diplôme en informatique. C’est l’une des raisons pour lesquelles je suis l’une des rares consultantes en conformité RGPD aux États-Unis. Le RGPD est un règlement de plus de 100 pages, dense, pénible à lire, mais chaque entreprise doit pourtant s’y conformer.

Q : Décrivez brièvement le parcours qui vous a mené là où vous en êtes aujourd'hui.

R : « J’ai obtenu mon diplôme de la faculté de droit de Stanford en 1992. En 1998, j’ai fermé mon cabinet privé et j’ai commencé à travailler pour la première entreprise anti-spam, MAPS. Après cette expérience, j’ai été amenée à devenir PDG d’une autre start-up anti-spam.

En quittant cette dernière, j’ai fondé l’institut où je travaille aujourd’hui. Par ailleurs, j’ai été professeur de droit à la Lincoln Law School de San José, jusqu’à ce que je quitte la Californie. Récemment, Lincoln m’a réintégrée en tant que Doyenne des programmes de cybersécurité et droit informatique de l’établissement. »

Q : Y a-t-il un moment particulier qui vous a donné envie de suivre cette voie professionnelle ?

R : « En réalité, c’est la carrière qui s’est imposée à moi. À un moment donné, j’ai pris conscience que j’étais l’une des rares personnes à [posséder les connaissances et les compétences en matière de droit de la cybersécurité]. C’était en 2003, et c’est à ce moment que j’ai fondé l’institut. »

Q : En dehors de votre préparation pour ce poste, qu'est-ce qui vous a le plus aidé à réussir ?

R : « Avoir la volonté de me faire connaître, d’acquérir les compétences nécessaires et de les manifester. »

Q : Comment se déroule votre journée type ?

R : « Une journée type dure généralement 8 heures, mais cela dépend vraiment de l’aspect de mon travail sur lequel je me concentre. Un jour, il peut s’agir d’examiner des politiques de confidentialité, des conditions générales, des licences et des contrats pour des entreprises de technologie en ligne.

Le lendemain, je peux faire appel à des collègues travaillant pour d’importants fournisseurs d’accès Internet pour déterminer les raisons du blocage d’une entreprise. Certaines journées peuvent être consacrées à mon activité de conseil en conformité RGPD auprès d’entreprises. »

7. Architecte sécurité

- Niveau de diplôme : licence

- Salaire moyen national : 109 020 $ *

- Compétence principale : résolution créative de problèmes

- Point positif : découverte de nouvelles techniques et méthodes

- Point négatif : la frustration de travailler en lien avec la direction dans les grandes entreprises

- Conseil : tâchez de comprendre le comportement humain. La cybersécurité n’est pas uniquement une question de technologie, elle implique également des processus élaborés par des personnes.

Jon Rasiko, PDG de DeepCode.ca

Points à retenir :

- Tâchez de comprendre le comportement humain. La cybersécurité n’est pas uniquement une question de technologie, elle implique également des processus élaborés par des personnes.

- « J’adore tous les aspects techniques de mon travail, j’aime apprendre comment les choses fonctionnent, identifier des lacunes et trouver des moyens de faire agir la cible comme je l’ai prévu. »

- Participez à des compétitions Capture-the-Flags (CTF) et relevez des défis en ligne. Cela permet non seulement de développer vos compétences techniques, mais aussi de renforcer votre capacité à résoudre des problèmes et votre créativité, ce qui est plus important que la plupart des certifications.

- Aucun problème de cybersécurité n’est livré avec le mode d’emploi pour le résoudre. Vous devez savoir quelles informations chercher, où regarder et comprendre comment ces éléments se combinent pour créer votre propre solution.

Q : Quel conseil donneriez-vous à quelqu'un qui souhaite suivre la même carrière que vous ?

R : « Je n’ai jamais regretté d’avoir choisi la cybersécurité. C’est un domaine dynamique avec une communauté internationale de professionnels créatifs qui partagent un objectif simple : veiller à ce que la technologie et les informations soient utilisées de manière bénéfique, que ce soit par le biais du code, du matériel ou des politiques.

Si je devais recommencer à zéro, je serais plus concentré, plus déterminé, mais je consacrerais également davantage de temps à mon bien-être. Veillez à toujours conserver un esprit aiguisé et des compétences pointues, car vos concurrents le feront aussi. »

Q : Décrivez brièvement le parcours qui vous a mené là où vous en êtes aujourd'hui.

R : « J’ai commencé à étudier les ordinateurs par moi-même au lycée lorsque ma grand-mère m’a acheté un 286 avec son mégaoctet de mémoire révolutionnaire. Après le lycée, j’ai obtenu ma licence informatique en programmation, puis j’ai décidé de poursuivre mes études à l’université.

J’ai travaillé brièvement comme programmeur, mais j’ai ensuite rejoint l’armée en tant qu’officier de communication, où j’ai assuré de multiples fonctions, de l’administration et la planification de réseaux à la cyberintelligence, en passant par l’évaluation de la vulnérabilité des systèmes d’armes.

Au cours de ma carrière militaire, j’ai obtenu un master en génie informatique ainsi que quelques certifications, tout en profitant d’une expérience très utile et en acquérant de précieuses compétences relationnelles. J’ai ensuite décidé de créer mon entreprise pour me concentrer sur les problématiques techniques et me confronter à de nouveaux défis en matière de sécurité dans de nouveaux domaines, tels que l’apprentissage automatique contradictoire et la programmation quantique. »

Q : Y a-t-il un moment particulier qui vous a donné envie de suivre cette voie professionnelle ?

R : « La première fois que j’ai vu Wargames (1983), j’ai été fasciné par les ordinateurs et ce qu’il était possible de faire avec. J’ai toujours voulu en savoir plus sur ces machines incroyables, mais je n’avais que des calculatrices et un magnétoscope pour m’amuser. Après avoir cassé les deux, mes grands-parents ont cassé la tirelire et m’ont acheté mon premier ordinateur : le plus bel investissement possible. »

Q : En dehors de votre préparation pour ce poste, qu'est-ce qui vous a le plus aidé à réussir ?

R : « J’ai commencé à étudier MS-DOS, le batch scripting, puis Basic. Lorsque j’ai commencé à me connecter à des BBS, puis au Web, je suis devenu accro à l’informatique : j’ai découvert comment fonctionnaient les virus et j’en ai appris davantage sur le système téléphonique public, des pratiques que l’on appelait autrefois phreaking. J’ai ensuite commencé à lire le magazine 2600, Phrack, et j’ai été fasciné non seulement par la technologie, mais aussi par les personnes qui ont découvert toutes ces techniques. J’ai alors su que je voulais faire partie de cette communauté. Depuis, j’ai toujours été sûr de la voie professionnelle que je voulais suivre. »

Q : Comment se déroule votre journée type ?

R : « Mes journées durent aussi longtemps que je le souhaite puisque je suis indépendant. Cela dit, j’aime vraiment mon activité et il n’est pas rare que je passe 12 à 15 heures par jour à travailler sur un projet, à m’entraîner pour des compétitions CTF, à créer des outils pour être plus performant ou à améliorer mon infrastructure en mettant en place un nouveau service et en renforçant la sécurité de mon propre réseau.

De temps en temps, je consacre un après-midi dans la semaine à essayer quelque chose de complètement nouveau. Souvent, je choisis au hasard une vidéo d’un établissement éducatif, d’une entreprise technologique ou d’un chercheur pour sortir un peu ma zone de confort. »

8. Ingénieurs avant-vente en cybersécurité

- Niveau de diplôme : licence

- Croissance : 6 %

- Salaire moyen national : 101 420 $ *

- Compétence principale : écoute active et communication

- Point positif : travailler avec de nombreux secteurs différents

- Point négatif : les refus et la réticence des clients

- Conseil : « Commencez dès maintenant, c’est un parcours qui demande beaucoup de travail, il n’y a pas de raccourci pour arriver à l’objectif final. »

Chris Hoesly, directeur de l’ingénierie avant-vente chez Varonis, et Paul Browning, responsable de l’équipe d’ingénierie avant-vente chez Varonis.

Points à retenir :

- Familiarisez-vous avec autant de secteurs que possible et lancez-vous dès que vous le pouvez.

- Vous avez la possibilité de travailler en contact direct avec des clients pour découvrir et relever leurs défis, et échanger au sujet de projets futurs.

- Vous développez des relations grâce à une approche d’écoute active qui vous permet d’arrêter de parler, et d’écouter véritablement.

- Faites preuve de souplesse, certaines entreprises ne suivront pas vos conseils. Ces derniers évolueront au fil du temps en fonction des nouvelles données disponibles.

Q : Quel conseil donneriez-vous à quelqu’un qui souhaite suivre la même carrière que vous ? Que feriez-vous différemment/que feriez-vous de la même manière ?

R : « Familiarisez-vous avec autant de secteurs que possible et lancez-vous dès que vous le pouvez. » – Chris Hoesly

« J’aime comparer la cybersécurité à l’activité de coach personnel.

Tout le monde veut être en forme, mais la plupart d’entre nous avons du mal à respecter sur le long terme les principes de base, tels qu’une alimentation de qualité, du repos et de l’exercice physique. C’est un parcours qui demande beaucoup de travail, il n’y a pas de raccourci pour arriver à l’objectif final.

Si vous comprenez cela, vous pourrez surmonter les frustrations qui accompagnent cette activité à tous les niveaux. Certaines les entreprises ne suivront pas vos conseils, ces derniers évolueront au fil du temps en fonction des nouvelles données disponibles, et tout le monde pense que vos services coûtent trop cher. » – Paul Browning

Q : Décrivez brièvement le parcours qui vous a mené là où vous en êtes aujourd'hui.

R : « Mon parcours n’est assurément pas courant. J’ai obtenu mon diplôme universitaire avec une majeure en anglais et une mineure en biologie en 2008. J’ai occupé un poste d’analyste pour le service d’assistance d’une entreprise figurant au Fortune 500, puis j’ai évolué dans le cadre de diverses fonctions d’intégration et de gestion de projet avant de rejoindre deux sociétés beaucoup plus modestes au sein desquelles j’ai acquis des compétences en ingénierie logicielle et en management. J’ai rejoint Varonis en 2015 et j’ai évolué depuis lors en parallèle avec notre approche de la cybersécurité. » – Chris Hoesly

« J’ai débuté mon parcours au sein de deux corps de l’armée. Je me suis ensuite consacré à des études personnelles, j’ai obtenu des certifications et une licence, j’ai participé à des groupes de réseautage, des discussions communautaires (ISSA, ISACA, etc.), et bien plus. » – Paul Browning

Q : Y a-t-il un moment particulier qui vous a donné envie de suivre cette voie professionnelle ?

R : « La sécurité et l’avant-vente sont des domaines dans lesquels j’ai toujours été à l’aise grâce à différents postes dans diverses entreprises, mais cela n’a jamais été ma priorité jusqu’à ce que l’opportunité se présente avec Varonis. » – Chris Hoesly

« L’utilité de ce secteur est ce qui m’a poussé à me lancer. Je ne veux pas voir les entreprises, les marchés et, en fin de compte, les personnes, pâtir d’un manque de mesures de sécurité. » – Paul Browning

Q : En dehors de votre préparation pour ce poste, qu'est-ce qui vous a le plus aidé à réussir ?

R : « L’écoute active dans le cadre de mon tout premier poste a beaucoup contribué à ma réussite. Les appels d’utilisateurs confrontés à un problème à résoudre se transformaient généralement en un long « marathon téléphonique ». Vous nouez des liens en adoptant une approche d’écoute particulièrement active qui consiste à arrêter de parler pour entendre et comprendre véritablement votre interlocuteur (sans chercher à prendre la parole). Depuis, j’essaie d’améliorer encore davantage cette compétence. » – Chris Hoesly

« Grandir dans un foyer où la paresse n’était pas tolérée et servir dans les Marines m’a préparé à tous les événements de la vie. » – Paul Browning

Q : Comment se déroule votre journée type ?

R : « Tout d’abord, je trie et hiérarchise les e-mails et les systèmes de suivi internes. Ensuite, la majeure partie de ma journée est consacrée à des réunions avec les clients, des réunions de planification interne, des tests/formations, des appels avec l’équipe, etc. En fin d’après-midi, je passe en revue mon agenda et je planifie la journée/semaine suivante. » – Chris Hoesly

« Ma journée type comprend des tâches très diverses pour répondre aux besoins des ingénieurs avant-vente concernant mes clients potentiels et existants. Je consacre également une grande partie de mon temps à la planification des activités. Je résous également les problèmes qui pourraient m’affecter moi-même ou mon équipe, je communique les informations nécessaires pour que tout le monde reste en phase, je produis autant de documents que possible pour le suivi et les prochaines étapes, etc. » – Paul Browning

Les certifications et ressources les plus recommandées

Bien que de nombreuses personnes interrogées aient déclaré que les certifications dans les domaines de l’informatique et de la sécurité ne sont pas obligatoires, vous trouverez ci-dessous les principales recommandations des professionnels de la cybersécurité :

- Ressources : podcasts, blogs, newsletters, groupes en ligne, compétitions Capture-the-Flags (CTF) et défis en ligne.

- Pour commencer : Security+ CompTIA

- Certification générale : CISSP (Certified Information Systems Security Professional)

- Spécialisation en risque : CRISC (Certified in Risk and Information Systems Control)

- Spécialisation en conformité : Master en droit informatique et confidentialité des données

- Tests d’intrusion très avancés : OSCP (Offensive Security Certified Professional)

Comme vous pouvez le constater, il existe d’innombrables possibilités dans une multitude de types d’entreprises différentes si vous êtes intéressé par la cybersécurité. Il est également évident que vous n’êtes pas obligé d’emprunter le parcours le plus classique, vous pouvez atteindre votre objectif de nombreuses manières.

Vous vous sentez prêt à relever de nouveaux défis au sein d’une entreprise de cybersécurité de premier plan ? Consultez nos offres d’emploi en informatique et en cybersécurité, vous y trouverez peut-être votre bonheur.

*Les salaires indiqués ne sont pas ceux des personnes interrogées et ne sont pas des estimations de rémunération pour ces postes chez Varonis. Ces chiffres sont tirés du Bureau of Labor Statistics (Bureau des statistiques du travail) et ne sont donnés qu’à titre indicatif.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.