Le protocole SMB autorise la « communication entre les processus ». C’est donc le protocole qui permet aux applications et services des ordinateurs en réseau de parler entre eux. On pourrait aussi dire que SMB est un des langages utilisés par les ordinateurs pour discuter.

Découvrez vos points faibles et renforcez votre résilience : Effectuez un Test de Préparation à la Ransomware Gratuit

Comment le protocole SMB fonctionne-t-il ?

Dans les premières versions de Windows, SMB était exécuté par-dessus l’architecture réseau NetBIOS. Dans Windows 2000, Microsoft a apporté des modifications pour que SMB fonctionne sur TCP et utilise un port IP dédié. Les versions actuelles de Windows utilisent toujours ce même port.

Microsoft continue d’apporter des améliorations à SMB pour faire progresser les performances et la sécurité : SMB2 a remédié au côté « bavard » du protocole tandis que SMB3 a renforcé ses performances pour les environnements virtualisés tout en apportant une puissance capacité de chiffrement de bout en bout.

Dialectes du protocole SMB

Comme c’est le cas pour tout langage, les programmeurs informatiques ont mis au point différents dialectes SMB en fonction des utilisations visées. Par exemple, Common Internet File System (CIFS) est une implémentation spécifique de SMB qui permet de partager des fichiers. Nombreuses sont les personnes à penser à tort que CIFS est un autre protocole que SMB, alors qu’ils utilisent en fait la même architecture de base.

Parmi les principales implémentations SMB, on trouve :

- CIFS : CIFS est un protocole de partage de fichiers courant utilisé par les serveurs Windows et les appareils NAS compatibles.

- Samba : Samba est une implémentation open-source de Microsoft Active Directory qui permet à des machines non-Windows de communiquer avec un réseau Windows.

- NQ : NQ est une autre implémentation portable de SMB dédiée au partage de fichiers, développée par Visuality Systems.

- MoSMB : MoSMB est une implémentation SMB propriétaire de Ryussi Technologies.

- Tuxera SMB : Tuxera est aussi une implémentation SMB propriétaire qui s’exécute dans le noyau ou dans l’espace utilisateur.

- Likewise : Likewise est un protocole de partage de fichiers sur le réseau et qui prend en compte les identités. Il a été racheté par EMC en 2012.

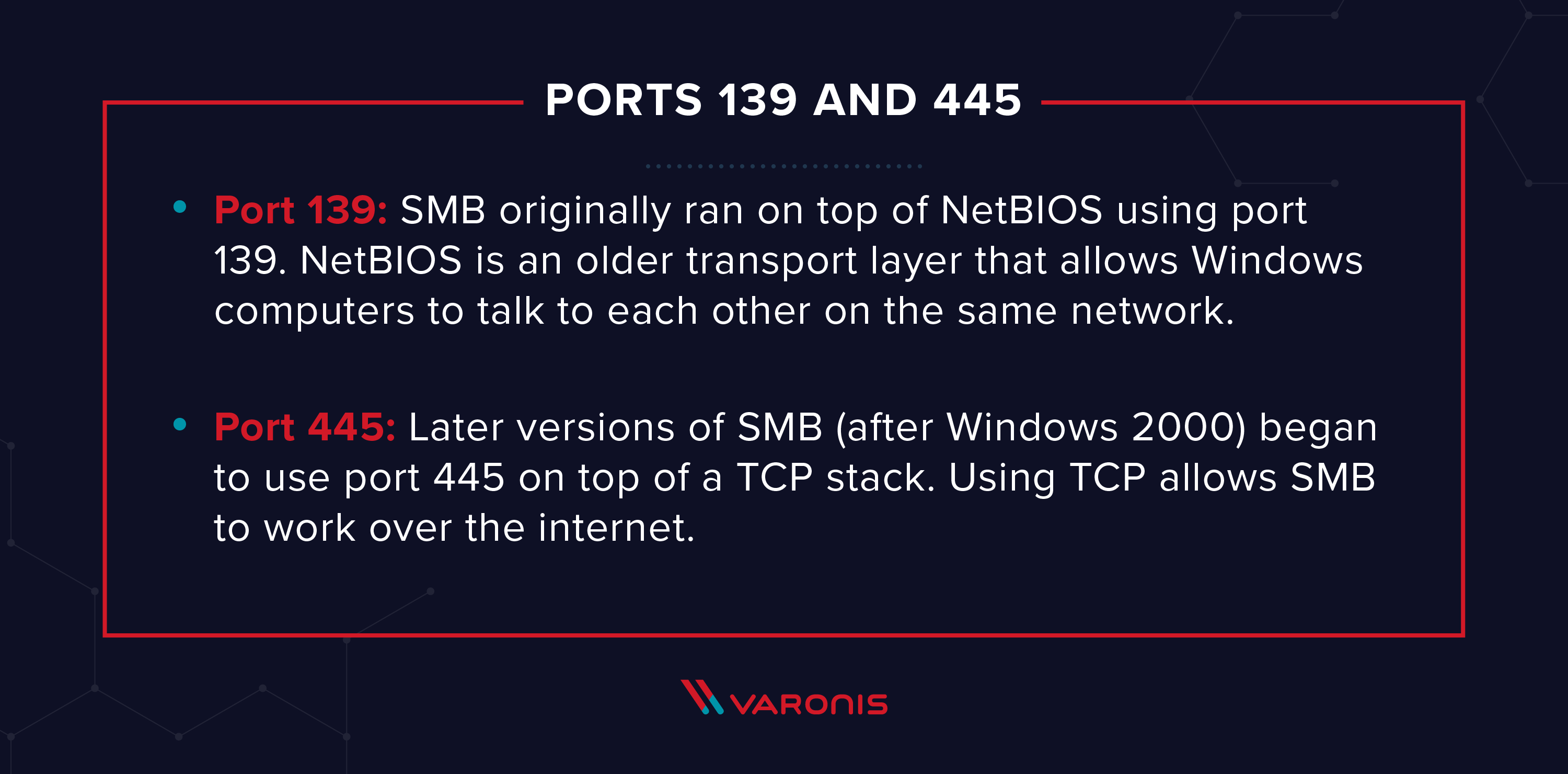

À quoi servent les ports 139 et 445 ?

SMB a toujours été un protocole de partage de fichiers sur le réseau. À ce titre, il a besoin de ports réseau sur un ordinateur ou sur un serveur pour communiquer avec d’autres systèmes. SMB utilise le port IP 139 ou 445.

- Port 139 : SMB fonctionnait à l’origine sur NetBIOS via le port 139. NetBIOS est une couche de transport plus ancienne qui permet aux ordinateurs Windows de se parler sur un même réseau.

- Port 445 : les versions plus récentes de SMB (postérieures à Windows 2000) ont commencé à utiliser le port 445 sur une pile TCP. L’utilisation de TCP permet à SMB de fonctionner par Internet.

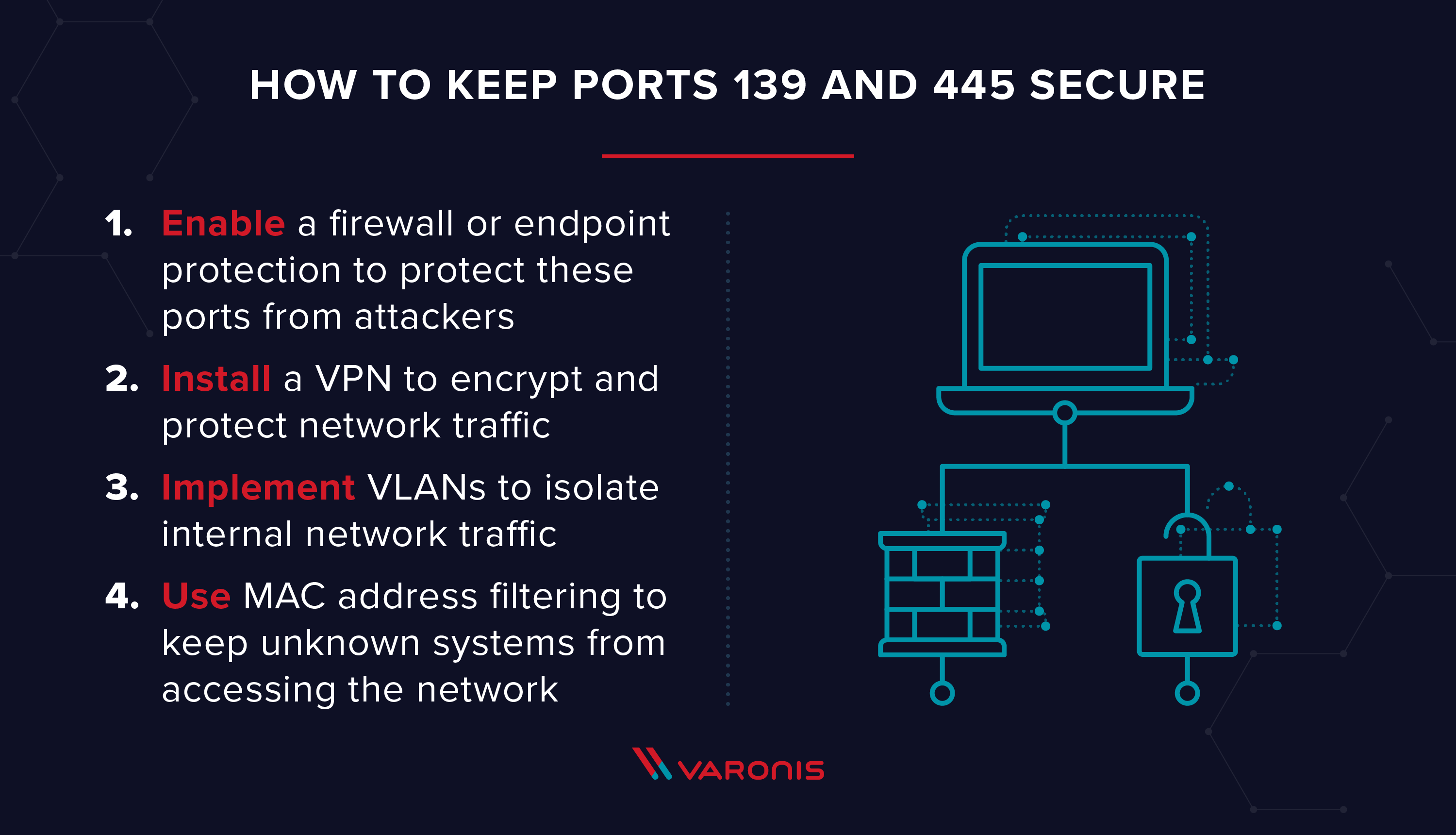

Comment assurer la sécurité de ces ports

Laisser les ports réseau ouverts pour que les applications puissent fonctionner présente un risque. Alors comment faire pour que nos réseaux restent protégés et que nos applications restent disponibles et puissent fonctionner ? Voici plusieurs solutions pour protéger ces deux ports importants et bien connus :

- Mettre en place un pare-feu ou une protection des terminaux pour mettre ces ports à l’abri des hackers. La plupart des solutions intègrent une blacklist pour bloquer les connexions effectuées depuis des adresses IP de hackers connues.

- Mettre en place un VPN pour chiffrer et protéger le trafic réseau.

- Mettre en place des VLAN pour isoler le trafic réseau interne.

- Utiliser le filtrage d’adresses MAC pour empêcher les systèmes inconnus d’accéder au réseau. Cette tactique exige un important travail de gestion pour maintenir la liste à jour.

Outre les protections spécifiques au réseau mentionnées ci-dessus, vous pouvez mettre en place une stratégie de sécurité centrée sur les données pour protéger votre ressource la plus importante : les données conservées dans vos partages de fichiers SMB.

Comprendre qui a accès à vos données sensibles dans vos partitions SMB est une tâche colossale. Varonis cartographie vos données et droits d’accès, et découvre vos données sensibles dans vos partitions SMB. La surveillance des données est essentielle pour détecter les attaques en cours et protéger vos données des piratages. Varonis peut vous montrer où les données sont exposées à un risque dans vos partitions SMB et surveiller ces partages pour détecter les accès anormaux et les cyberattaques potentielles. Bénéficiez d’une démonstration individuelle pour voir comment Varonis surveille CIFS sur les partages NetApp, EMC, Windows et Samba pour assurer la sécurité de vos données.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.