Sam Altman a récemment émis un avertissement sévère : l'usurpation d'identité alimentée par l'IA n'est plus une menace future — elle est bel et bien déjà là.

Selon le PDG d'OpenAI, l'usurpation d'identité vocale et vidéo générée par l'IA pourrait bientôt être utilisée pour braquer des banques et commettre des fraudes à grande échelle, qualifiant cela de risque « critique » pour le système financier.

Et il n’est pas le seul. Un récent rapport d’Axios a mis en lumière l’inquiétude croissante des législateurs concernant l’utilisation de l’IA pour cloner des voix et des visages à des fins d’escroquerie, de fraude et d'usurpation d’identité. Le coût de l'inaction ? Catastrophique.

Alors que les criminels acquièrent la capacité d’imiter la voix, le visage et même les modèles de comportement avec une précision étonnante, les méthodes traditionnelles de vérification d’identité – comme les mots de passe, les questions de sécurité ou même la reconnaissance faciale – deviennent rapidement obsolètes.

Lisez la suite pour en savoir plus sur l'utilisation abusive de l'IA et découvrir comment Varonis aide les organisations à se défendre en détectant les tentatives d'usurpation d'identité basées sur l'IA, en bloquant la compromission des identités et en sécurisant les données sensibles avant qu'un utilisateur dupé ne puisse accorder l'accès ou divulguer ses identifiants.

La fraude par IA devient plus sophistiquée. Et nous, où en sommes-nous ?

Selon le rapport d'IBM sur le coût d'une fuite de données en 2025, 16 % des violations concernent désormais des attaquants qui utilisent l'IA, le plus souvent pour le phishing (37 %) et l'usurpation d'identité par deepfake (35 %).

Non seulement ces attaques sont plus convaincantes, elles sont aussi plus rapides et moins coûteuses à exécuter. L’IA générative a réduit le temps nécessaire pour créer un e-mail de phishing ou un script d’appel de 16 heures à seulement cinq minutes.

L'impact financier est colossal. Les violations alimentées par l'IA coûtent aux organisations 4,49 millions de dollars américains en moyenne. Ces attaques contournent souvent les systèmes de détection traditionnels en exploitant la confiance humaine, ce qui les rend plus difficiles à détecter et plus nuisibles lorsqu'elles aboutissent.

La récente vague d'attaques liées à Salesforce orchestrée par Scattered Spider (UNC3944) et UNC6040 (également connu sous le nom de ShinyHunters) illustre parfaitement cette évolution. Ces groupes n'ont pas eu besoin de forcer la porte : ils ont convaincu quelqu'un de leur ouvrir.

Sécurité de l'identité et des données : votre dernière ligne de défense

La prévention à elle seule ne suffit pas. Il y aura toujours des utilisateurs qui succomberont à de fausses vidéos et faux audios convaincants, et les équipes de sécurité devront partir du principe qu'une violation a eu lieu.

Les organisations doivent ensuite être en mesure de détecter et de contenir les risques liés à l'IA afin de minimiser rapidement les dommages et l'impact d'une violation. Cela nécessite une approche à plusieurs niveaux :

- Sécurité moderne de l'identité : mettez en œuvre une authentification résistante au phishing (par exemple, des clés d'accès), appliquez la gestion du cycle de vie des identifiants et surveillez les identités humaines et non humaines. Si un utilisateur fournit par erreur ses identifiants ou ses informations par téléphone, l'attaquant ne pourra en théorie pas contourner ces mesures.

- Principes fondamentaux de la sécurité des données : les données sensibles doivent être protégées par un chiffrement, des contrôles d'accès et une gestion des clés. Les solutions de sécurité des données conscientes de l'IA peuvent détecter des modèles d'accès anormaux et prévenir l'exfiltration. Les utilisateurs ne devraient pas être en mesure de partager des données hautement sensibles avec un utilisateur externe par e-mail, même s'ils pensent répondre à une demande du PDG.

- Contrôle du rayon d'exposition : 90 % des organisations ont des fichiers M365 sensibles exposés à tous les employés. Les attaques de deep fakes et de clonage vocal sont couronnées de succès lorsqu'elles permettent d'accéder à un compte avec des privilèges étendus et profonds. En automatisant la remédiation des autorisations, les attaquants ne pourront pas obtenir l’accès étendu qu’ils souhaitent après avoir réussi à s'infiltrer.

Bien que les violations soient inévitables, les dommages peuvent être limités. Les organisations qui utilisent largement l'IA et l'automatisation tout au long de leur cycle de sécurité économisent en moyenne 1,9 million USD par violation et résolvent les incidents 80 jours plus rapidement.

Ces solutions accélèrent la détection, réduisent la fatigue liée aux alertes et permettent des réponses plus rapides et plus précises. Elles permettent également aux équipes de sécurité d'adapter leurs efforts sans augmenter leurs effectifs, ce qui est essentiel dans un secteur confronté à une pénurie persistante de compétences.

Comment Varonis aide à prévenir la fraude d'identité alimentée par l'IA avant qu'elle ne se propage

Alors que les attaquants utilisent l'IA pour se faire passer pour des dirigeants ou d'autres autorités dans l'entreprise et exfiltrer des données sensibles, les organisations ont besoin de plus que de simples pare-feu et authentification multifacteur. Elles ont besoin d'une visibilité en temps réel sur qui accède à quoi, et si c'est justifié.

C’est là que Varonis entre en jeu :

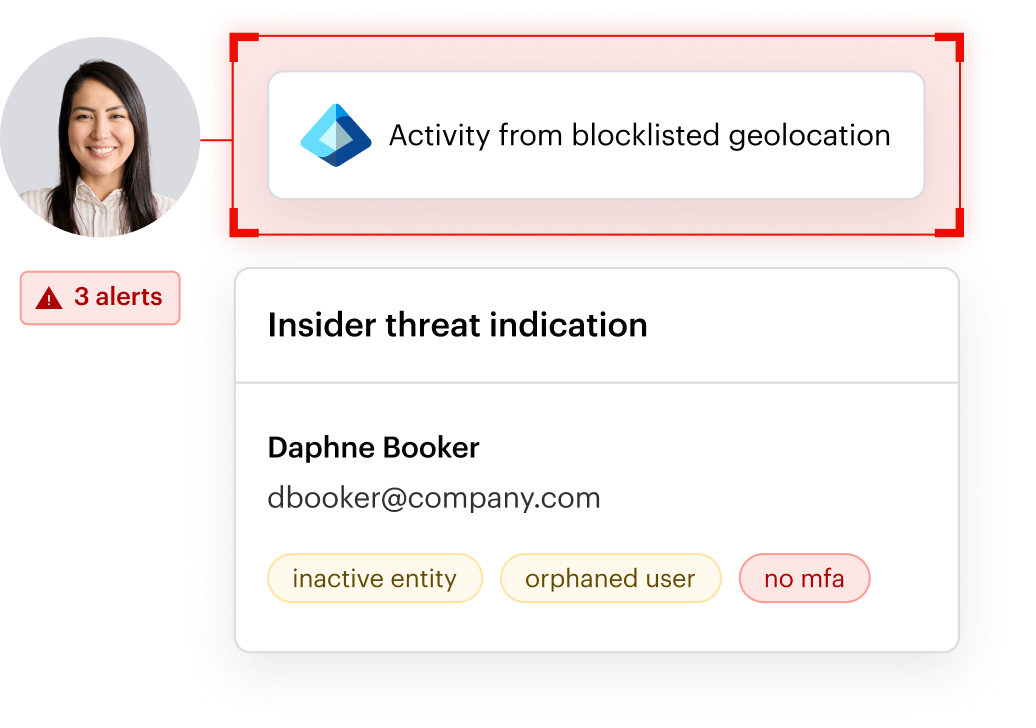

- Détection et réponse aux menaces liées aux identités (ITDR) : Varonis surveille en permanence le comportement des utilisateurs et signale les activités suspectes, telles qu'un utilisateur accédant soudainement à de grands volumes de fichiers sensibles ou se connectant depuis des lieux inhabituels. C'est crucial lorsque les attaquants utilisent des deepfakes pour voler des identifiants afin de se « connecter » aux systèmes plutôt que de « s'introduire par effraction ».

Détectez un compte compromis par phishing vocal ou tromperie deepfake grâce à une solution ITDR robuste.

Détectez un compte compromis par phishing vocal ou tromperie deepfake grâce à une solution ITDR robuste.

- Sécurité centrée sur les données : notre Data Security Platform, leader du secteur, découvre et classe automatiquement les données sensibles et cartographie qui y a accès et comment elles sont utilisées. Si un utilisateur est compromis et que son activité montre qu'il accède à quelque chose qu'il ne devrait pas, Varonis bloque la menace en temps réel et vous alerte.

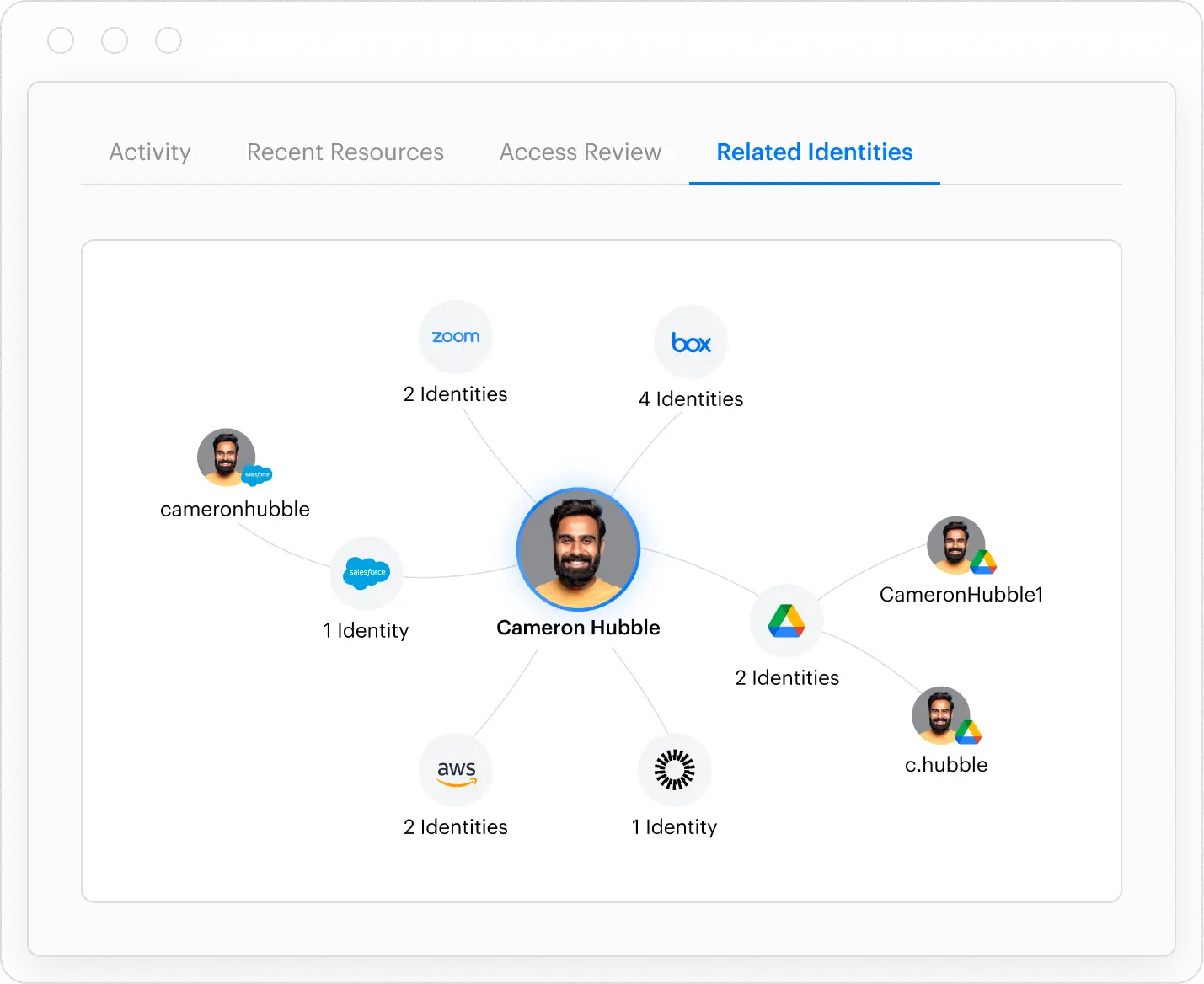

- Résolution d’identité : Varonis cartographie de manière transparente les comptes d’un écosystème entier vers une personne unique, en corrélant également les rôles, les appartenances et les droits. La visibilité est ensuite renforcée à l’aide de techniques d’apprentissage automatique éprouvées, pour classer les comptes associés à un utilisateur comme étant privilégiés, exécutifs, de service, externes, non humains ou machine. Les équipes de sécurité peuvent alors facilement comprendre et bloquer l'accès à des dizaines de ressources cloud lorsqu'un utilisateur est victime d'une attaque de vishing.

Cartographiez les identités et les utilisateurs en toute fluidité dans plusieurs environnements cloud et sur site.

Cartographiez les identités et les utilisateurs en toute fluidité dans plusieurs environnements cloud et sur site.

- Réponse automatisée : lorsqu'une menace est détectée, Varonis met automatiquement les utilisateurs en quarantaine, révoque l'accès ou peut déclencher des flux de travail de réponse aux incidents — minimisant ainsi les dommages avant qu'ils ne se propagent.

Dans un monde où les attaquants peuvent usurper votre voix, votre visage et vos identifiants, Varonis vous offre la visibilité et le contrôle nécessaires pour les arrêter avant même qu'ils ne passent à l'action.

N’attendez pas que le deepfake frappe

Les attaquants utilisent des outils d'IA générative pour cloner des voix, falsifier des vidéos et manipuler la confiance à grande échelle. La question n’est pas de savoir si votre organisation sera ciblée, mais quand.

C'est le moment d'agir. Effectuez un audit de votre exposition, renforcez votre posture de sécurité des données et des identités, et intégrez la résilience dans votre stratégie de réponse aux violations.

Commencez par une évaluation gratuite des risques sur vos données. En moins de 24 heures, vous disposerez d’une vue claire et basée sur les risques de vos données les plus importantes et d’un parcours clair vers la remédiation automatisée.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.

-1.png)