In einer Zeit, in der Organisationen zunehmend Multi-Cloud-Strategien implementieren, entwickelt sich das Identitätsmanagement zu einer der kritischsten und komplexesten Herausforderungen, die es zu lösen gilt.

Jeder Cloud-Anbieter führt sein eigenes Identitäts-Framework, seine eigenen Zugriffskontrollen und Authentifizierungsstandards ein. Diese Fragmentierung schafft Silos, die das Risiko erhöhen, die Sichtbarkeit behindern und die Bemühungen zur Einhaltung von Vorschriften erschweren. Ohne eine einheitliche Identitätssicherheitsstrategie sind Organisationen anfällig für Lücken, die Angreifer ausnutzen können.

In diesem Artikel werden wir untersuchen, was erforderlich ist, um Identitäten in Multi-Cloud-Umgebungen effektiv zu verwalten, und wie man das Chaos vereinfachen kann, während man gleichzeitig Sicherheit und Compliance aufrechterhält.

Multi-Cloud-Identitätsmanagement verstehen

Multi-Cloud-Identitätsmanagement bezeichnet die Prozesse, Technologien und Strategien, die zur Verwaltung von Benutzeridentitäten, Zugriffskontrollen und Authentifizierung über mehrere Cloud-Dienstanbieter hinweg eingesetzt werden. Dazu gehört die Koordination von Identitätsrichtlinien zwischen Plattformen wie AWS, Microsoft Azure, Google Cloud und den verschiedenen SaaS-Anwendungen, auf die sich Ihr Unternehmen verlassen könnte.

Die Komplexität in der Multi-Cloud-Sicherheit entsteht dadurch, dass jeder Anbieter über ein eigenes Identitätssystem mit unterschiedlichen Authentifizierungsmechanismen und Zugriffsmodellen verfügt. Dies führt zu fragmentierten Identitätssilos, in denen Benutzer möglicherweise mehrere Konten auf verschiedenen Plattformen haben, die jeweils unterschiedliche Zugriffsebenen bieten. Diese Silos vergrößern nicht nur Ihre Angriffsfläche, sondern erschweren auch die Aufrechterhaltung einheitlicher Sicherheitsrichtlinien und die Transparenz über alle Umgebungen hinweg.

Wichtige Überlegungen für das Multi-Cloud-Identitätsmanagement

Zentralisierte Identitäts-Governance

In Multi-Cloud-Umgebungen ist ein zentralisierter Ansatz für die Identitätsverwaltung unerlässlich.

Er ermöglicht es Organisationen, eine einzige Quelle der Wahrheit für Identitätsinformationen zu pflegen und sicherzustellen, dass Zugriffskontrollrichtlinien auf allen Plattformen einheitlich angewendet werden. Diese Zentralisierung ermöglicht zudem eine bessere Überwachung und Prüfung des Zugriffs, was für die Sicherheit und die Einhaltung von Vorschriften von entscheidender Bedeutung ist.

Stellen Sie sich zum Beispiel eine Klinik vor, in der ein Arzt zurücktritt. Mit zentralisierter Identitätsverwaltung kann das IT-Team einen einzigen Workflow auslösen, der dem Arzt sofort den Zugriff auf alle Patientendatensysteme entzieht, unabhängig davon, ob diese in AWS, Microsoft 365 oder spezialisierten Gesundheitsanwendungen gehostet werden. Dies verbessert die betriebliche Effizienz und verringert das Risiko eines unbefugten Zugriffs.

Authentifizierung und Föderation

Starke Authentifizierungsverfahren müssen in allen Cloud-Umgebungen einheitlich sein.

Föderierte Identität unter Verwendung von Standards wie SAML, OAuth oder OpenID Connect (OIDC) ermöglicht es Benutzern, sich einmal zu authentifizieren und auf mehrere Systeme zuzugreifen. Die Multifaktor-Authentifizierung (MFA) sollte auf allen Plattformen durchgesetzt werden, und Single-Sign-On-Lösungen (SSO) können die Benutzererfahrung vereinfachen und gleichzeitig die Sicherheit erhöhen.

Stellen Sie sich eine Marketingagentur vor, in der die Mitarbeiter täglich Dutzende von Cloud-Tools nutzen. Mit ordnungsgemäß implementierter Föderation und SSO können sich die Teammitglieder mithilfe einer starken MFA einmal sicher anmelden und nahtlos auf alle erforderlichen Tools in AWS, Google Cloud und verschiedenen SaaS-Plattformen zugreifen, ohne Kompromisse bei der Sicherheit oder Produktivität einzugehen.

Umfassende Zugriffsintelligenz

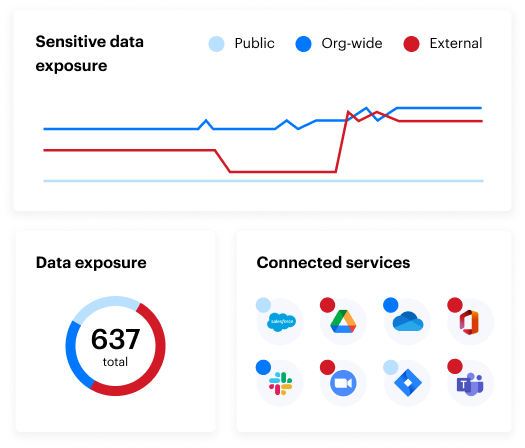

Es ist entscheidend zu verstehen, wer auf allen Cloud-Plattformen Zugriff auf welche Daten hat.

Organisationen benötigen Lösungen, die Transparenz über Berechtigungen bieten, effektive Berechtigungen (nicht nur direkte Zuweisungen) analysieren und übermäßige Privilegien oder potenzielle Risiken einer Privilegieneskalation erkennen.

Beispielsweise kann ein Sicherheitsteam während einer Compliance-Prüfung mithilfe eines Access-Intelligence-Dashboards schnell ermitteln, welche Mitarbeiter Zugriff auf sensible Finanzdaten haben. Dazu gehören der direkte Zugriff und der indirekte Zugriff über Gruppenmitgliedschaften oder übernommene Berechtigungen, wodurch ein vollständiges und genaues Bild des Zugriffs in der gesamten Umgebung gewährleistet wird.

Automatisierte Sanierungsfunktionen

Die manuelle Verwaltung von Berechtigungen über mehrere Clouds hinweg ist nicht skalierbar. Automatisierte Sanierungstools können riskante Konfigurationen identifizieren und beheben, übermäßige Berechtigungen entfernen und das Least-Privilege-Prinzip durchsetzen. Diese Tools können auch konsistente Datenkennzeichnungen und Richtlinien zu Data Loss Prevention (DLP) in allen Cloud-Umgebungen anwenden.

Stellen Sie sich ein Szenario vor, in dem ein Entwickler versehentlich Administratorzugriff auf Produktionsdatenbanken in mehreren Clouds erhält. Ein automatisiertes Sanierungssystem kann diese Fehlkonfiguration erkennen, die Berechtigungen auf ein angemessenes Niveau herabstufen und sowohl das Sicherheitsteam als auch den Benutzer benachrichtigen – alles ohne manuelles Eingreifen.

Bedrohungserkennung und -bekämpfung

Die Sicherheitsüberwachung in Multi-Cloud-Umgebungen muss umfassend und einheitlich sein.

Organisationen sollten Lösungen implementieren, die das normale Benutzerverhalten erfassen, Anomalien auf allen Plattformen erkennen und einen durchsuchbaren Audit-Trail der Datenzugriffsaktivitäten aufzeichnen. Einheitliche Warn- und Reaktions-Workflows, die sich über Cloud-Grenzen hinaus erstrecken, sind für eine zeitnahe Reaktion auf Vorfälle von entscheidender Bedeutung.

Wenn beispielsweise ein Buchhaltungsmitarbeiter normalerweise während der Geschäftszeiten vom Büro aus auf Finanzunterlagen zugreift, sollte ein cloudübergreifendes Bedrohungserkennungssystem verdächtige Aktivitäten melden, wenn sein Konto plötzlich um 2:00 Uhr große Datenmengen von einem Standort im Ausland herunterlädt. Diese Art von Sichtbarkeit kann Datenlecks verhindern, bevor sie eskalieren.

Compliance-Management

Die Einhaltung gesetzlicher Vorschriften wird in Multi-Cloud-Umgebungen immer komplexer. Organisationen müssen ihre Cloud-Dienste den relevanten Compliance-Frameworks wie DSGVO, HIPAA oder CCPA zuordnen. Konsistente Datenklassifizierung, einheitliche Audits und automatisierte Compliance-Prüfungen sind unerlässlich, um regulatorische Anforderungen zu erfüllen und kostspielige Strafen zu vermeiden.

So kann beispielsweise ein Einzelhandelsunternehmen, das sich auf ein PCI-Compliance-Audit vorbereitet, mithilfe eines einheitlichen Compliance-Reportings überprüfen, ob alle Kundenzahlungsdaten – unabhängig davon, ob sie in AWS, Azure oder einer SaaS-Anwendung gespeichert sind – den Verschlüsselungs- und Zugriffskontrollstandards entsprechen. Dies spart Wochen manueller Überprüfungen und gewährleistet die Audit-Bereitschaft.

Implementierungsansätze für das Multi-Cloud-Identitätsmanagement

Native Tools von Cloud-Anbietern

Jeder große Cloud-Anbieter – AWS, Azure und Google Cloud – bietet seine eigene Suite von Identitätsmanagement-Tools an.

Diese nativen Lösungen sind tief in ihre jeweiligen Ökosysteme integriert und daher ideal für Organisationen, die hauptsächlich innerhalb einer einzigen Cloud arbeiten. Sie werden häufig zusammen mit bestehenden Abonnements angeboten und sind für die Architektur des Anbieters optimiert, wodurch sie nahtlose Leistung und Unterstützung bieten.

Allerdings nehmen die Vorteile nativer Tools in Multi-Cloud-Umgebungen ab. Diese Tools sind in der Regel dafür konzipiert, Identitäten innerhalb ihrer eigenen Cloud zu verwalten, nicht über andere Clouds hinweg. Infolgedessen können Organisationen, die mehrere Anbieter verwenden, separate Identitätssysteme verwalten müssen, was zu erhöhter Komplexität und dem Risiko von Identitätssilos führt. Diese Fragmentierung kann es erschweren, einheitliche Richtlinien durchzusetzen, den Zugriff zu überwachen und auf Bedrohungen einheitlich zu reagieren.

Identity-as-a-Service (IDaaS) von Drittanbietern

IDaaS-Plattformen von Drittanbietern bieten einen zentralisierten Ansatz für die Identitätsverwaltung über mehrere Cloud-Umgebungen hinweg. Diese cloudbasierten Lösungen wurden speziell entwickelt, um Identitätsverwaltung, Authentifizierung und Zugriffskontrolle über verschiedene Plattformen hinweg zu vereinheitlichen. Sie umfassen häufig erweiterte Funktionen wie föderierte Identität, SSO und MFA, die alle über eine einzige Verwaltungskonsole verwaltet werden.

Der Hauptvorteil von IDaaS ist seine Fähigkeit, die Verwaltung zu vereinfachen und konsistente Richtlinien über alle Clouds hinweg durchzusetzen. Dieser Ansatz kann jedoch zusätzliche Kosten und Abhängigkeiten von externen Anbietern mit sich bringen. Die Integration in bestehende Systeme kann ebenfalls einen erheblichen Aufwand erfordern, insbesondere für Organisationen mit komplexen Altsystemen. Trotz dieser Herausforderungen bleibt IDaaS eine starke Option für Unternehmen, die ihr Identitätsmanagement in einer fragmentierten Cloud-Landschaft optimieren möchten.

Data Security Posture Management (DSPM) mit Identitätsfokus

DSPM-Plattformen integrieren Identitätsmanagement, um einen datenzentrierten Ansatz zu ermöglichen, der über herkömmliche Identitäts-Tools hinausgeht. Diese Lösungen vereinen Identitäts-, Daten- und Bedrohungsinformationen auf einer einzigen Plattform, die es Unternehmen ermöglicht, das Least-Privilege-Prinzip durchzusetzen, Anomalien in Echtzeit zu erkennen und Risiken automatisch in allen Cloud-Umgebungen zu beheben.

Indem sie sich auf die Schnittstelle von Identität und Daten konzentrieren, bieten DSPM-Plattformen eine umfassendere Sicht auf die Sicherheit. Sie unterstützen Organisationen dabei, nicht nur zu verstehen, wer Zugriff hat, sondern auch, worauf sie Zugriff haben und wie dieser Zugriff genutzt wird. Dieses Maß an Erkenntnissen ist entscheidend, um Datenlecks zu verhindern und die Einhaltung von Vorschriften zu gewährleisten. Data Security Posture Management (DSPM) ist ideal geeignet für Organisationen mit komplexen Umgebungen und hoher Datensensibilität.

Best Practices für das Multi-Cloud-Identitätsmanagement

- Klare Identitätsstrategie nutzen: Definieren Sie Ihre Anforderungen, Ihr Governance-Modell und Ihre Richtlinien, bevor Sie technische Lösungen implementieren.

- Least-Privilege-Prinzip implementieren: Stellen Sie sicher, dass Benutzer nur die minimalen Zugriffsrechte haben, die für die Erfüllung ihrer Aufgaben auf allen Cloud-Plattformen notwendig sind.

- Identitätslebenszyklusmanagement implementieren: Optimieren Sie die Bereitstellung, Änderungen und das Entfernen von Benutzerkonten in allen Cloud-Umgebungen.

- Privileged Access Management priorisieren: Achten Sie besonders auf Administratorkonten und Service-Principals mit umfangreichen Berechtigungen.

- Zugriff regelmäßig überprüfen: Führen Sie regelmäßige Zugriffsüberprüfungen durch, um unnötige Berechtigungen zu identifizieren und zu entfernen.

- Team schulen: Informieren Sie Ihr Sicherheitsteam über die Nuancen des Identitätsmanagements auf verschiedenen Cloud-Plattformen.

- Kontinuierlich überwachen und prüfen: Implementieren Sie umfassende Protokollierung und Überwachung, um verdächtige Aktivitäten in Ihrer Multi-Cloud-Umgebung zu erkennen.

Identität in der Cloud vereinfachen

Varonis vereint Identitäts-, Daten- und Bedrohungsinformationen auf einer Plattform und bietet die Automatisierung des Least-Privilege-Prinzips, Echtzeit-Anomalieerkennung und cloudübergreifende Behebung, auf die Sie sich verlassen können. Mit Varonis erhalten Sie einen einheitlichen, datenorientierten Ansatz für die Cloud-Sicherheit, der mit Ihrer Umgebung skaliert – wie komplex diese auch wird.

Sind Sie bereit herauszufinden, wie sicher Ihre Cloud-Identitäten und sensitive Daten wirklich sind?

Machen Sie den nächsten Schritt und starten Sie mit einem kostenlosen Data Risk Assessment, um umsetzbare Erkenntnisse zu gewinnen, die Ihre Multi-Cloud-Sicherheitslage stärken.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.