MatrixPDF transforme les fichiers PDF ordinaires en outils d’hameçonnage et de diffusion de logiciels malveillants. Il utilise des superpositions, des invites cliquables et du JavaScript intégré pour contourner les filtres de messagerie et récupérer des charges utiles malveillantes.

Les cybercriminels n'ont pas besoin de chercher de nouvelles failles lorsqu'ils peuvent exploiter ce à quoi le public fait déjà confiance. Les fichiers PDF en sont un excellent exemple : ils échappent aux filtres de messagerie, s'affichent en ligne dans Gmail et la plupart des destinataires les ouvrent sans hésitation.

MatrixPDF, découvert sur les réseaux de cybercriminalité, exploite cette confiance.

Il intègre des fonctions d'hameçonnage et de logiciels malveillants dans un générateur qui modifie des fichiers PDF légitimes en y ajoutant de fausses invites de documents sécurisés, des actions JavaScript intégrées, le floutage du contenu et des redirections. Pour le destinataire, le fichier semble banal, mais l'ouvrir et suivre une invite ou un lien peut entraîner le vol d'identifiants ou la livraison d'une charge utile.

Introduction et aperçu de l'outil

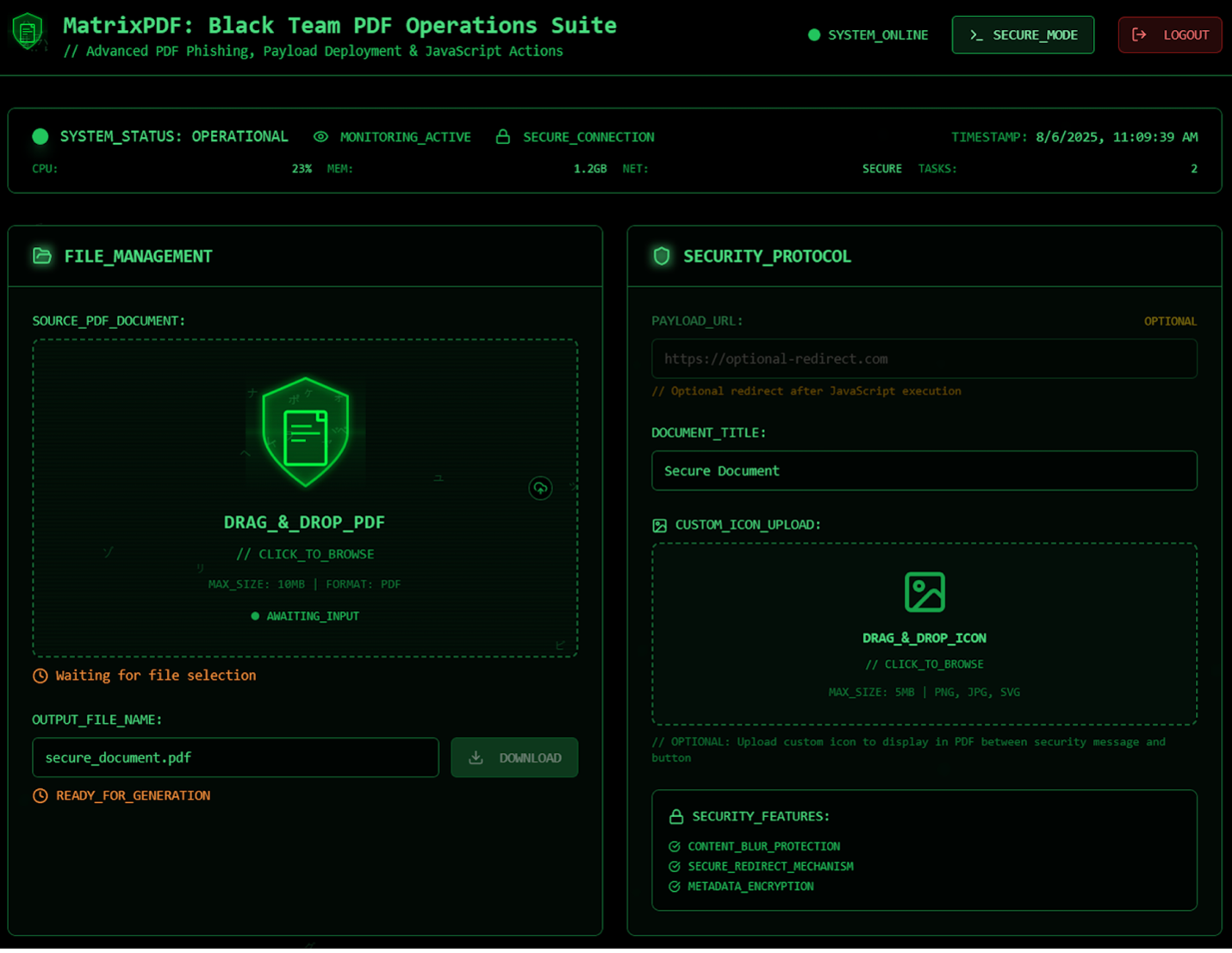

MatrixPDF est un nouvel outil de déploiement de logiciels malveillants et d’hameçonnage qui transforme des fichiers PDF ordinaires en vecteurs d'attaque trompeurs. Son générateur permet à un attaquant de charger un document PDF légitime comme appât et de l'enrichir de fonctionnalités malveillantes.

Les utilisateurs de MatrixPDF peuvent spécifier une URL de charge utile (un lien externe que le PDF invoquera), permettant ainsi la redirection de l'URL vers des logiciels malveillants ou des sites d’hameçonnage après que la victime a interagi avec le fichier.

La boîte à outils propose également des options permettant de modifier l'apparence du document à des fins d'ingénierie sociale, telles que l'ajout d'un titre convaincant (par exemple, « Document sécurisé »), d'une icône personnalisée (comme un cadenas ou le logo d'une entreprise) et de superpositions de contenu flou qui dissimulent le contenu réel du document jusqu'à ce que l'utilisateur le « déverrouille ».

Générateur MatrixPDF avec des options pour les charges utiles, les icônes personnalisées et les superpositions

Générateur MatrixPDF avec des options pour les charges utiles, les icônes personnalisées et les superpositions

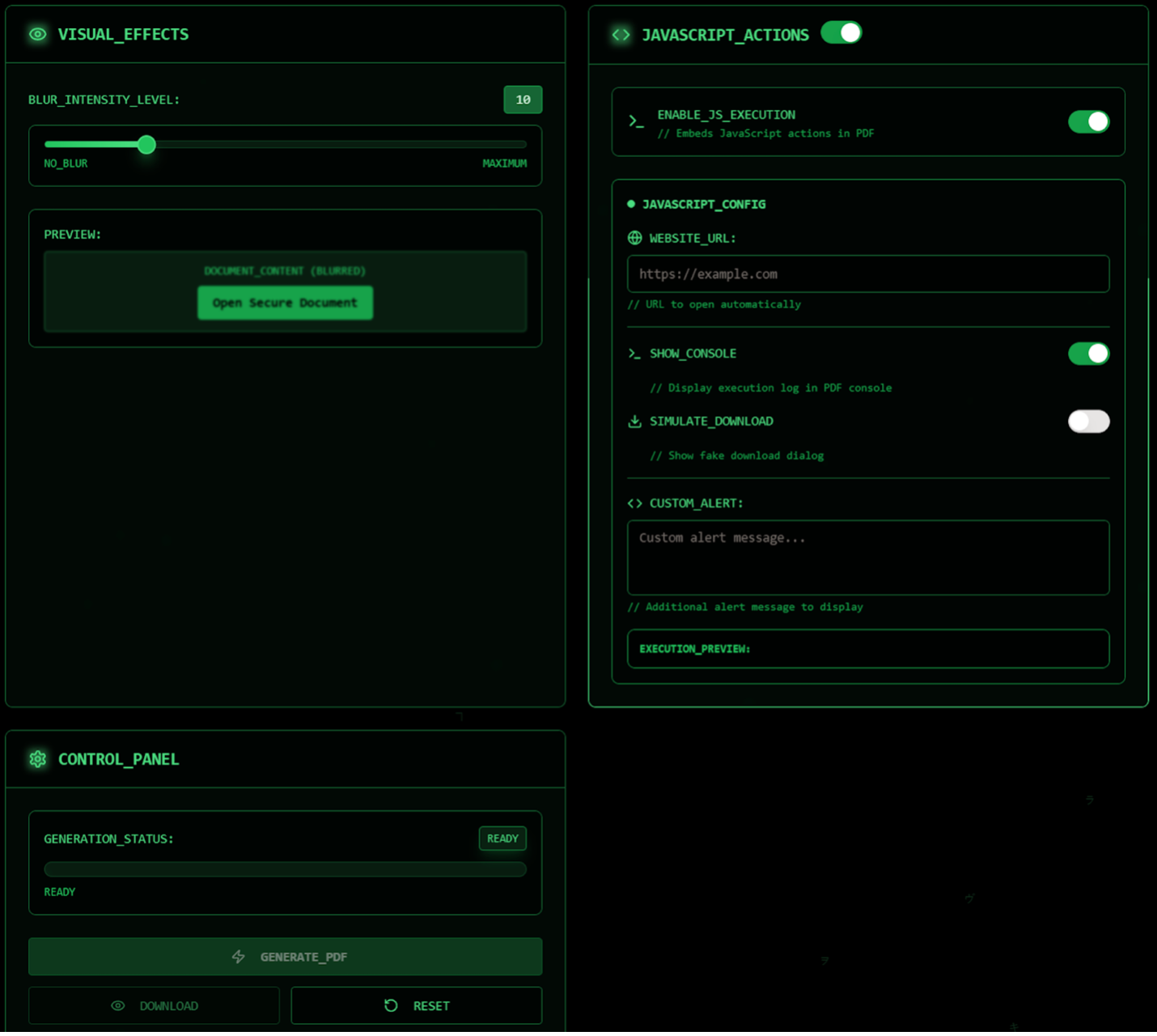

Au-delà des ajustements de contenu statique, la puissance de MatrixPDF réside dans sa capacité à intégrer du JavaScript dans les fichiers PDF. Les attaquants peuvent activer des actions JavaScript dans le document afin d'exécuter du code lorsque le PDF est ouvert ou lorsque la victime clique sur celui-ci.

L'outil peut automatiquement ouvrir un site web spécifié (l'URL de la charge utile) lorsque la victime clique sur une invite dans le PDF, ou même immédiatement à l'ouverture du document, selon la configuration.

Actions JavaScript dans MatrixPDF, dont les fausses invites et les boutons de redirection

Actions JavaScript dans MatrixPDF, dont les fausses invites et les boutons de redirection

D’autres options incluent la simulation de boîtes de dialogue système (par exemple, une fausse fenêtre contextuelle « téléchargement requis ») et l’affichage d’alertes personnalisées pour guider l’utilisateur. Ces scripts transforment efficacement le PDF en un piège interactif.

Nous examinerons ci-dessous deux méthodes principales promues par cette boîte à outils.

Méthode 1 : redirection de lien d’hameçonnage via l'aperçu PDF d'un e-mail

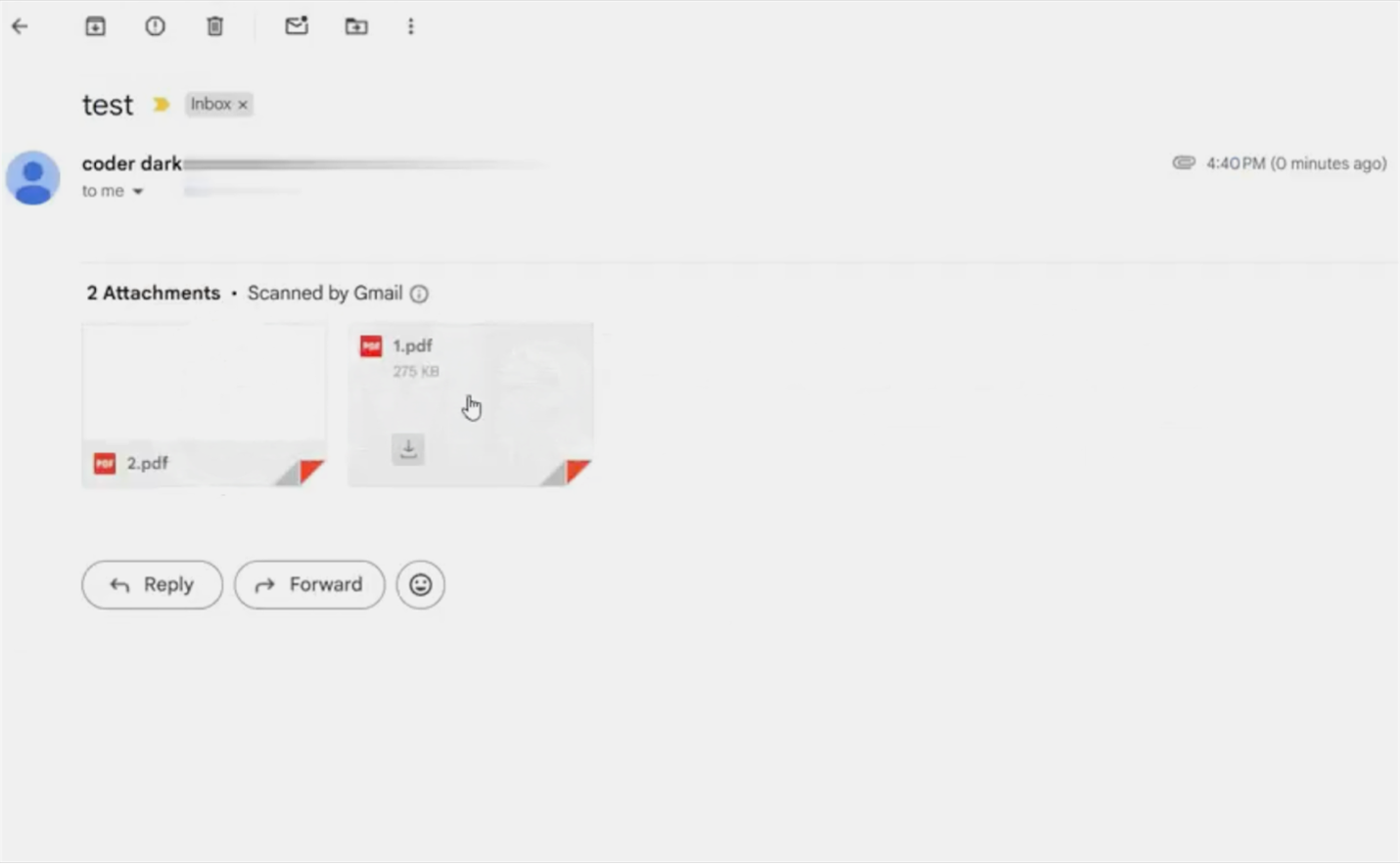

Dans le premier scénario, les fichiers PDF générés par MatrixPDF sont conçus pour contourner les filtres de la passerelle de messagerie et exploiter l'aperçu PDF du client de messagerie pour déployer des logiciels malveillants. L'attaquant envoie le PDF avec une porte dérobée en pièce jointe. Les services de messagerie tels que Gmail analysent les fichiers PDF joints à la recherche de logiciels malveillants connus, mais comme le fichier ne contient aucune charge utile binaire, seulement des scripts et un lien externe, il passe souvent inaperçu.

Boîte de réception Gmail montrant que la pièce jointe PDF malveillante a passé les analyses initiales

Boîte de réception Gmail montrant que la pièce jointe PDF malveillante a passé les analyses initiales

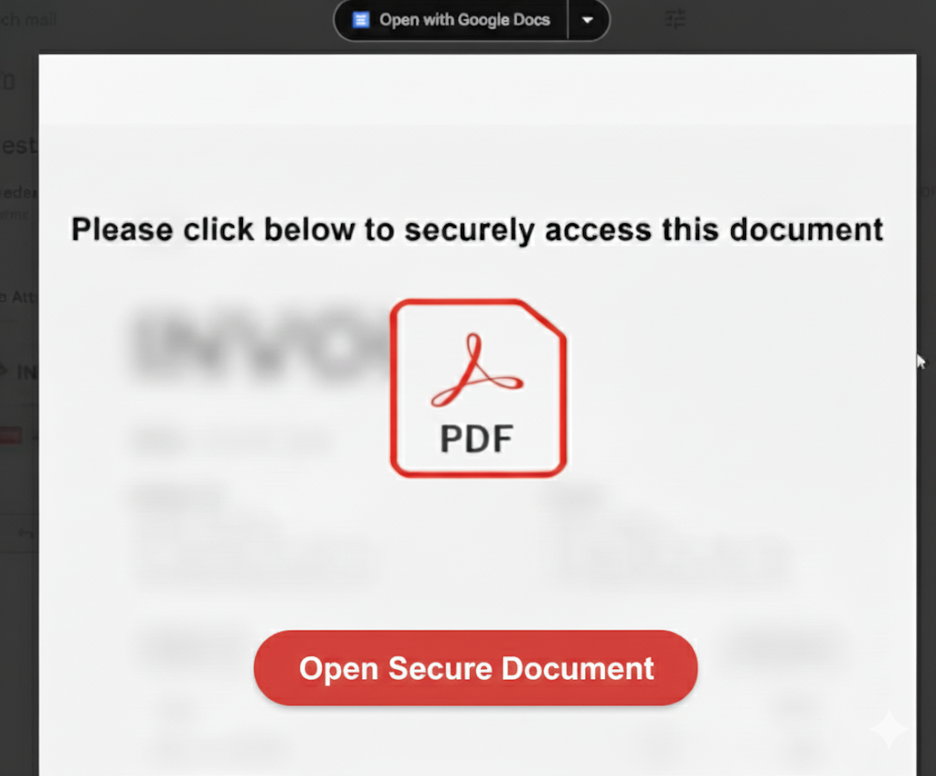

Le PDF s'affiche normalement dans la visionneuse Web de Gmail, donc le destinataire ne voit aucun avertissement. Le texte du document est flou et une superposition invite l'utilisateur à « Ouvrir le document sécurisé. » Cette superposition est un leurre d’hameçonnage, suggérant que le fichier est protégé et incitant l'utilisateur à cliquer sur un lien pouvant mener à un vol de données d'identification ou à la livraison d'une charge utile.

PDF malveillant affiché dans la visionneuse de Gmail avec un contenu flou

PDF malveillant affiché dans la visionneuse de Gmail avec un contenu flou

L'action malveillante est déclenchée lorsque la victime clique sur le bouton « Ouvrir le document sécurisé » dans l'aperçu du PDF. Dans ce scénario, MatrixPDF a configuré le PDF de manière à ce que l'utilisateur soit redirigé directement vers une URL externe. Généralement, cela est réalisé en intégrant un lien cliquable ou un bouton contrôlé par un script dans le PDF plutôt qu'en utilisant un objet de lien hypertexte URL standard (une technique d'esquive subtile).

La visionneuse PDF de Gmail n'exécute pas le JavaScript des fichiers PDF, mais elle permet de cliquer sur des liens et annotations. Ainsi, le PDF de l'attaquant est conçu de manière à ce qu'une simple pression sur le bouton ouvre un site externe dans le navigateur de l'utilisateur. Cette conception quelque peu astucieuse contourne la sécurité de Gmail : toute analyse de logiciel malveillant du PDF ne trouve rien d'incriminant, et le contenu malveillant n'est récupéré que lorsque l’utilisateur clique activement, apparaissant pour Gmail comme une requête web initiée par l'utilisateur.

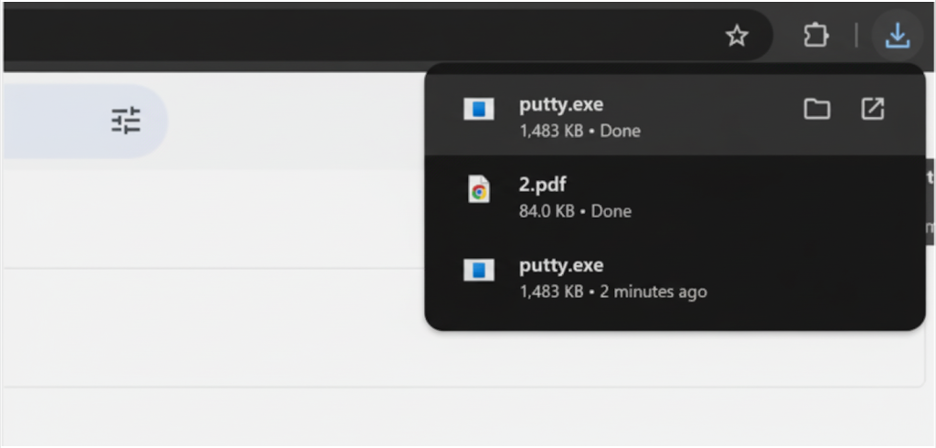

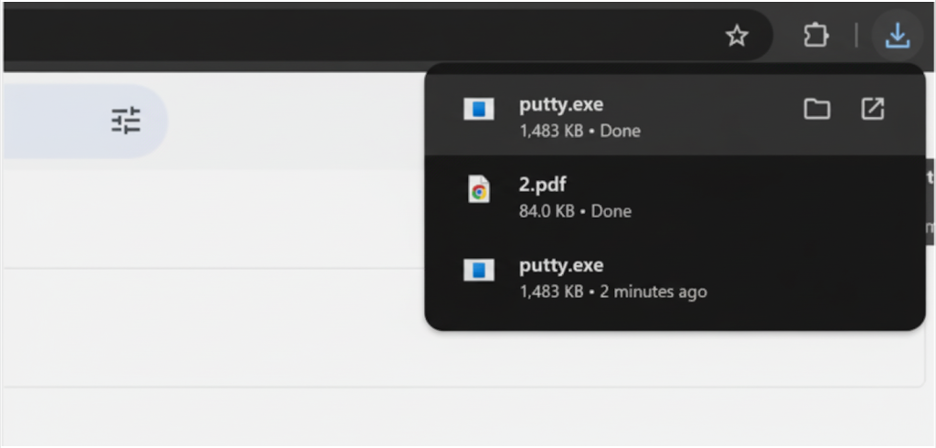

L'utilisateur est redirigé depuis le PDF vers un téléchargement externe (par exemple, le client PuTTY)

L'utilisateur est redirigé depuis le PDF vers un téléchargement externe (par exemple, le client PuTTY)

Dans notre exemple, le lien intégré au PDF pointe vers un téléchargement de PuTTY (un client SSH légitime) hébergé sur un site public. Ce téléchargement est un substitut pour une charge utile de logiciel malveillant, un exécutable chargé de logiciels malveillants sous le contrôle de l'attaquant dans une véritable attaque.

Il est important de noter que, puisque l'utilisateur a cliqué sur un lien dans le PDF, le téléchargement du fichier se produit en dehors du bac à sable antivirus habituel de la plateforme de messagerie. La visionneuse de Gmail transmet la demande au navigateur Web, de sorte que tout fichier récupéré est traité comme un téléchargement direct initié par l'utilisateur. Les filtres de sécurité des e-mails qui pourraient normalement bloquer une pièce jointe telle qu'un fichier .exe n'auront jamais l'occasion d'intervenir.

Du point de vue de la victime, le déroulement du processus semble plausible : elle a cliqué sur un bouton dans ce qui semblait être un processus de document sécurisé, et un fichier a commencé à se télécharger. Sans une attention particulière, elle ne pourrait pas se rendre compte que ce fichier est malveillant. Cette technique exploite la confiance des utilisateurs dans les fichiers PDF et leur service de messagerie, et montre comment les attaquants peuvent répartir une attaque entre un e-mail (pour la livraison) et le web (pour la récupération de la charge utile) afin d'échapper à la détection.

Méthode 2 : action JavaScript malveillante sur l'ouverture du document PDF

La deuxième méthode d'attaque prise en charge par MatrixPDF implique une utilisation plus directe du JavaScript intégré au PDF pour diffuser le logiciel malveillant. Dans ce scénario, la victime télécharge ou ouvre le PDF dans un lecteur de PDF de bureau (par exemple, Adobe Acrobat) ou dans la visionneuse PDF native d'un navigateur permettant l'exécution de scripts.

MatrixPDF peut insérer un script au niveau du document ou une action de formulaire interactive qui s'exécute à l'ouverture du PDF ou lorsqu'un utilisateur clique à l'intérieur de celui-ci. En règle générale, le PDF tentera de se connecter automatiquement à l'URL de la charge utile de l'attaquant et de récupérer un fichier.

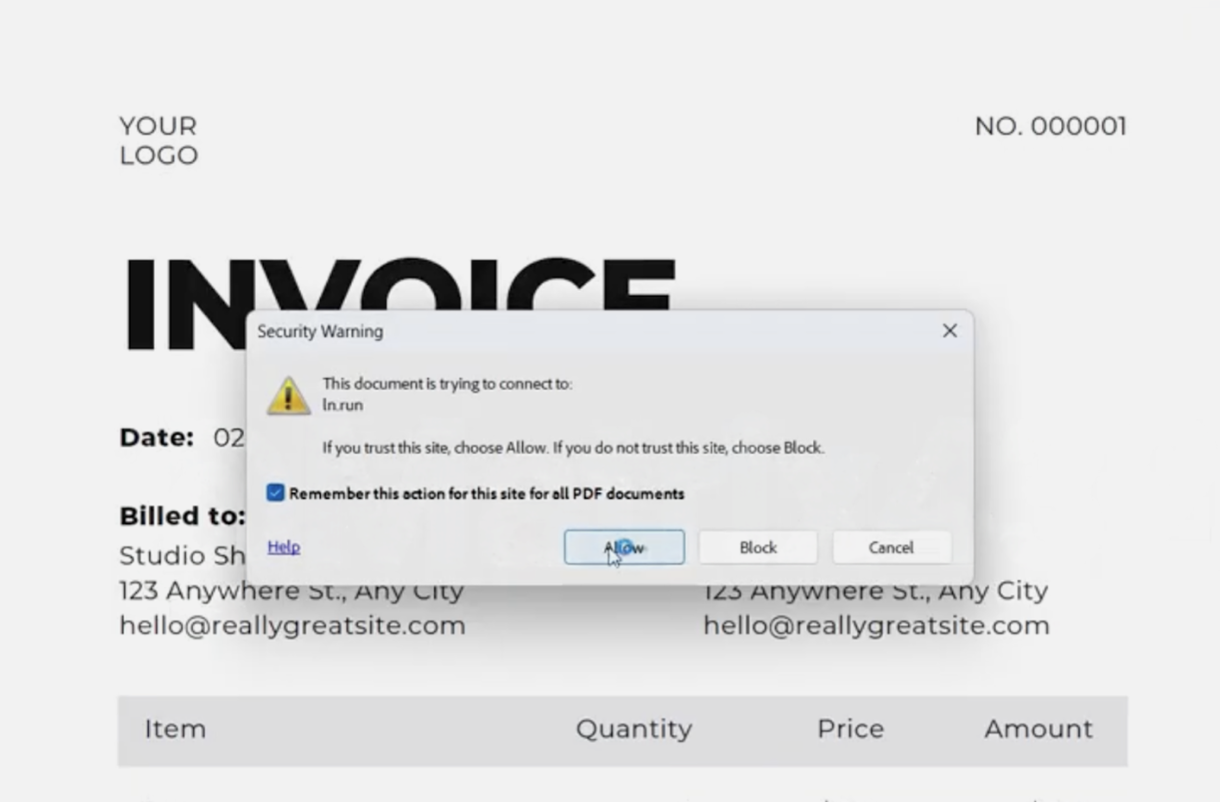

Lorsque la victime ouvre le PDF contenant une porte dérobée, la plupart des lecteurs de PDF afficheront un avertissement de sécurité informant l'utilisateur que le document tente d'accéder à une ressource externe. Dans notre scénario, le PDF a été configuré pour se connecter à une URL courte.

L’utilisation d’un domaine court d’apparence inoffensive (ln.run, par exemple) peut être un stratagème d’ingénierie sociale. Il se peut que le domaine ne déclenche pas immédiatement une alarme ou qu’il semble, en fait, vaguement légitime. Comme indiqué ci-dessous, la victime est confrontée à une boîte de dialogue contextuelle lui demandant l’autorisation.

Lecteur PDF de bureau affichant un avertissement de connexion externe

Lecteur PDF de bureau affichant un avertissement de connexion externe

Si l’utilisateur clique sur « Autoriser », le script intégré du PDF récupère la charge utile depuis l’URL spécifiée. Concrètement, cette action peut être mise en œuvre via un appel à l'API JavaScript d'Acrobat (par exemple, app.launchURL() ou une action d’envoi de formulaire) qui initie un téléchargement. Une fois autorisé, le fichier malveillant sera récupéré sur Internet et enregistré sur l'appareil de l'utilisateur.

À ce stade, l'attaque est identique à n'importe quel téléchargement furtif. La victime a un exécutable de logiciel malveillant sur son système, fourni sous le prétexte d'accéder à un document sécurisé. Dans notre exemple, l'approbation de la connexion a conduit au téléchargement du même fichier putty.exe.

Charge utile téléchargée après que l'utilisateur a autorisé la connexion

Charge utile téléchargée après que l'utilisateur a autorisé la connexion

Cette méthode est puissante car elle ne nécessite pas que l'utilisateur clique sur un lien dans un navigateur : au contraire, le PDF initie activement le téléchargement. Cependant, cela dépend de l'utilisateur accordant l'autorisation dans la boîte de dialogue de sécurité.

Malheureusement, de nombreux utilisateurs sont habitués à cliquer sur « Autoriser » lorsqu’ils y sont invités, surtout si l’invite et le contexte du document les convainquent qu’il est nécessaire d’afficher un fichier sécurisé. L'expression « le document essaie de se connecter... » peut être mal comprise par des utilisateurs non spécialistes, qui pourraient l'approuver en toute confiance.

Arrêt des attaques basées sur des PDF grâce à la sécurité des e-mails alimentée par l'IA

Les solutions de sécurité des e-mails alimentées par l'IA peuvent arrêter des attaques comme MatrixPDF en analysant les pièces jointes et les liens pour en déterminer l'intention plutôt que de se fier aux signatures. Ces systèmes inspectent la structure d'un PDF, signalant des anomalies telles qu'un contenu flou, de fausses invites de documents sécurisés ou des boutons liés à des liens cachés. Les tentatives de connexion suspectes et les domaines sont extraits et testés de manière isolée, ce qui rend beaucoup plus difficile pour les fichiers malveillants de passer pour sûrs dans les filtres traditionnels.

Ils vont également au-delà des contrôles statiques en simulant en toute sécurité l’attaque dans un bac à sable cloud. Chaque URL intégrée est ouverte dans un navigateur virtuel, avec un rendu complet de la page et des scripts autorisés à s'exécuter. Cela révèle des tactiques telles que la redirection « Ouvrir le document sécurisé » vers un site de charge utile ou des actions JavaScript qui tentent de récupérer des logiciels malveillants.

Les défenses alimentées par l'IA peuvent détecter et bloquer l'ensemble du processus d'attaque avant qu'il n'atteigne votre boîte de réception, grâce à des outils tels que le traitement du langage naturel et l'analyse avancée.

Souhaitez-vous utiliser Varonis pour la sécurité des e-mails ? Programmez une démonstration dès aujourd’hui.

Veuillez noter que cet article a été traduit avec l'aide de l'IA et révisé par un traducteur humain.

Que dois-je faire maintenant ?

Vous trouverez ci-dessous trois solutions pour poursuivre vos efforts visant à réduire les risques liés aux données dans votre entreprise:

Planifiez une démonstration avec nous pour voir Varonis en action. Nous personnaliserons la session en fonction des besoins de votre organisation en matière de sécurité des données et répondrons à vos questions.

Consultez un exemple de notre évaluation des risques liés aux données et découvrez les risques qui pourraient subsister dans votre environnement. Cette évaluation est gratuite et vous montre clairement comment procéder à une remédiation automatisée.

Suivez-nous sur LinkedIn, YouTube et X (Twitter) for pour obtenir des informations sur tous les aspects de la sécurité des données, y compris la DSPM, la détection des menaces, la sécurité de l’IA et plus encore.