MatrixPDF verwandelt gewöhnliche PDF-Dateien in Instrumente zur Verbreitung von Phishing und Malware. Es verwendet Overlays, klickbare Eingabeaufforderungen und eingebettetes JavaScript, um E-Mail-Filter zu umgehen und bösartige Nutzdaten abzurufen.

Cyberkriminelle müssen nicht nach neuen Exploits suchen, wenn sie das, dem die Menschen bereits vertrauen, als Waffe nutzen können. PDF-Dateien sind ein Paradebeispiel; sie schlüpfen durch E-Mail-Filter, werden in Gmail dargestellt, und die meisten Empfänger öffnen sie, ohne zu zögern.

MatrixPDF, das in Cybercrime-Netzwerken gefunden wird, missbraucht dieses Vertrauen.

Es bündelt Phishing- und Malware-Funktionen in einem Builder, der legitime PDF-Dateien mit gefälschten Sicherheitsabfragen, eingebetteten JavaScript-Aktionen, verschwommenen Inhalten und Umleitungen verändert. Für den Empfänger sieht die Datei routinemäßig aus, doch wenn er sie öffnet und einer Eingabeaufforderung oder einem Link folgt, kann dies zum Diebstahl von Zugangsdaten oder zur Verbreitung von Schadsoftware führen.

Einleitung und Überblick über das Toolkit

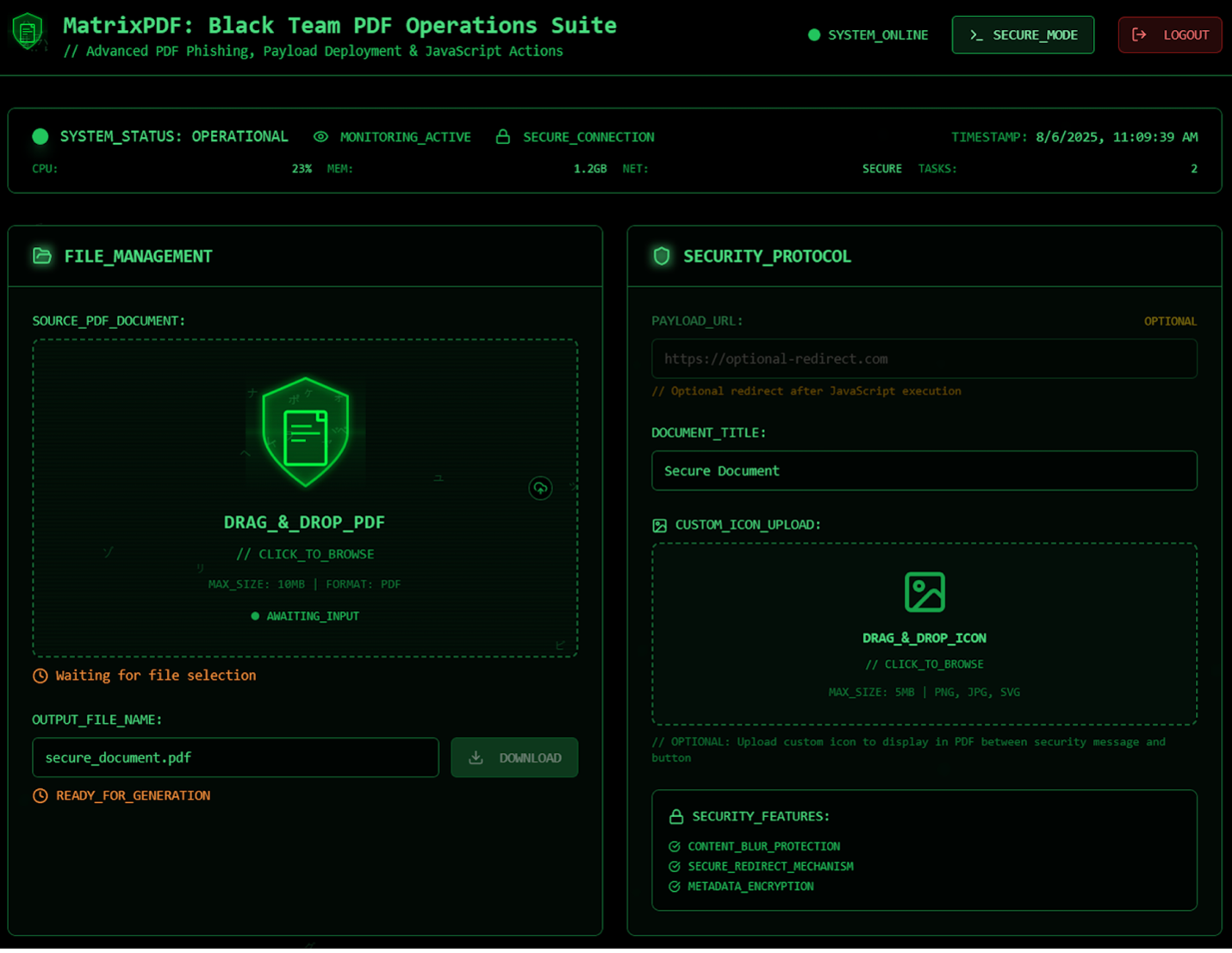

MatrixPDF ist ein neues Toolkit zur Phishing- und Malware-Bereitstellung, das gewöhnliche PDF-Dateien in irreführende Angriffsvektoren verwandelt. Sein Builder ermöglicht es einem Angreifer, ein legitimes PDF-Dokument als Köder zu laden und es mit schädlichen Funktionen zu versehen.

Benutzer von MatrixPDF können eine Payload-URL (einen externen Link, den die PDF-Datei aufruft) angeben, wodurch eine URL-Weiterleitung zu Malware- oder Phishing-Websites ermöglicht wird, nachdem das Opfer mit der Datei interagiert hat.

Das Toolkit bietet auch Optionen, um das Erscheinungsbild des Dokuments für Social Engineering zu verändern, wie etwa das Hinzufügen eines überzeugenden Titels (z. B. „Sicheres Dokument“), eines benutzerdefinierten Symbols (wie ein Vorhängeschloss oder ein Firmenlogo) und von Überlagerungen, die den eigentlichen Inhalt des Dokuments verdecken, bis der Benutzer es „entsperrt“.

MatrixPDF-Builder mit Optionen für Payloads, benutzerdefinierte Symbole und Overlays

MatrixPDF-Builder mit Optionen für Payloads, benutzerdefinierte Symbole und Overlays

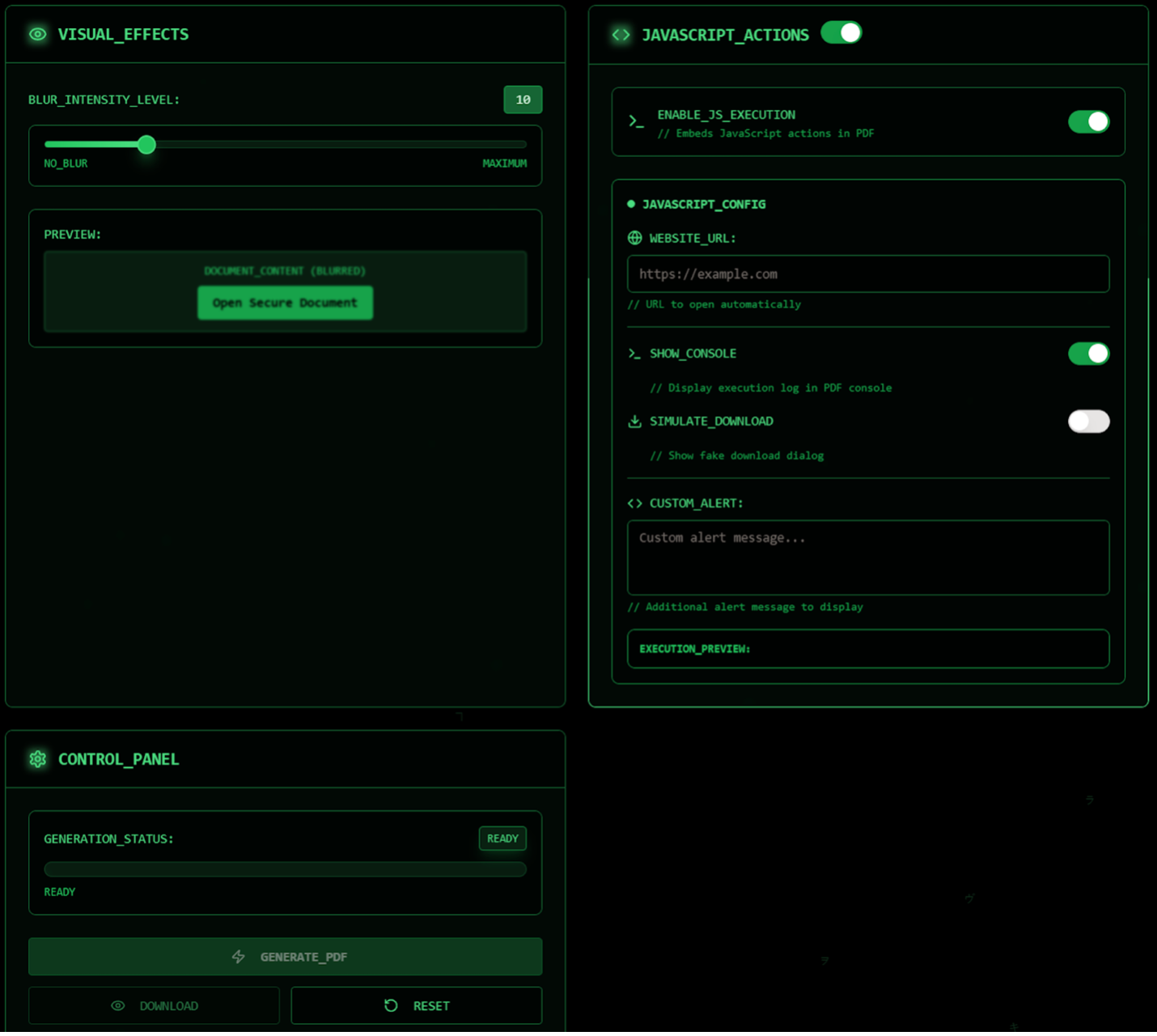

Über die Anpassung statischer Inhalte hinaus liegt die Stärke von MatrixPDF in seiner Fähigkeit, JavaScript in PDF-Dateien einzubetten. Angreifer können JavaScript-Aktionen im Dokument aktivieren, um Code auszuführen, wenn die PDF-Datei geöffnet oder angeklickt wird.

Das Toolkit kann automatisch eine bestimmte Website (die Nutzlast-URL) öffnen, wenn das Opfer auf eine Aufforderung in der PDF-Datei klickt oder sogar sofort beim Öffnen des Dokuments, je nach Konfiguration.

JavaScript-Aktionen in MatrixPDF, einschließlich gefälschter Eingabeaufforderungen und Umleitungsschaltflächen

JavaScript-Aktionen in MatrixPDF, einschließlich gefälschter Eingabeaufforderungen und Umleitungsschaltflächen

Weitere Optionen umfassen die Simulation von Systemdialogen (z. B. ein gefälschtes „Download erforderlich“-Popup) und die Anzeige benutzerdefinierter Alerts zur Anleitung des Nutzers. Diese Skripte verwandeln das PDF effektiv in einen interaktiven Köder.

Wir werden uns im Folgenden zwei Hauptmethoden ansehen, die mit diesem Toolkit gefördert werden.

Methode 1: Phishing-Link-Weiterleitung über E-Mail-PDF-Vorschau

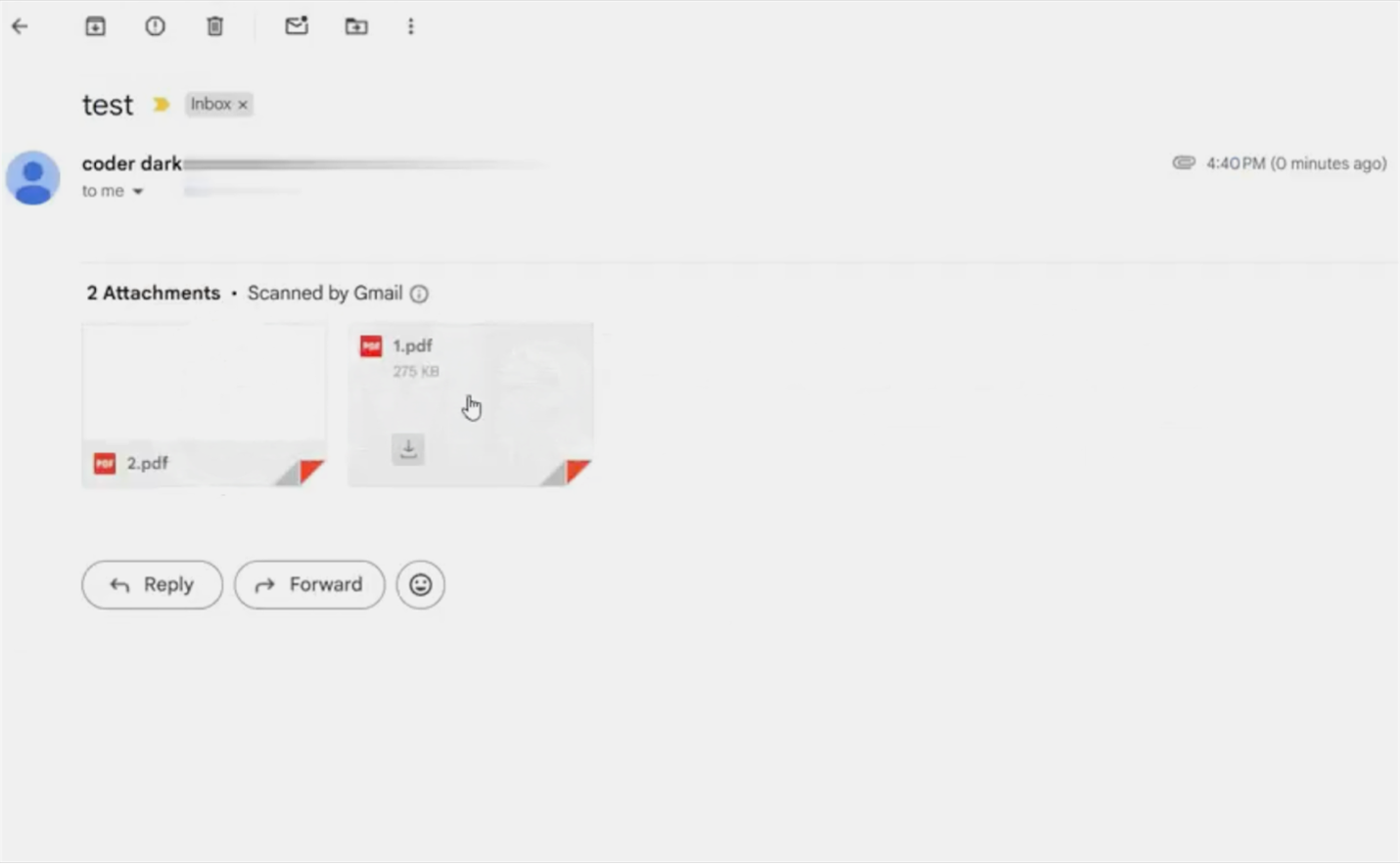

Im ersten Szenario sind die von MatrixPDF generierten PDF-Dateien so konzipiert, dass sie die E-Mail-Gateway-Filter umgehen und die PDF-Vorschau des E-Mail-Clients ausnutzen, um Malware zu verbreiten. Der Angreifer sendet die PDF-Datei als Anhang. E-Mail-Dienste wie Gmail scannen angehängte PDF-Dateien nach bekannter Malware, aber da die Datei keine binären Nutzdaten enthält, sondern nur Skripte und einen externen Link, wird sie oft nicht markiert.

Der Gmail-Posteingang zeigt den bösartigen PDF-Anhang, der die ersten Scans passiert hat.

Der Gmail-Posteingang zeigt den bösartigen PDF-Anhang, der die ersten Scans passiert hat.

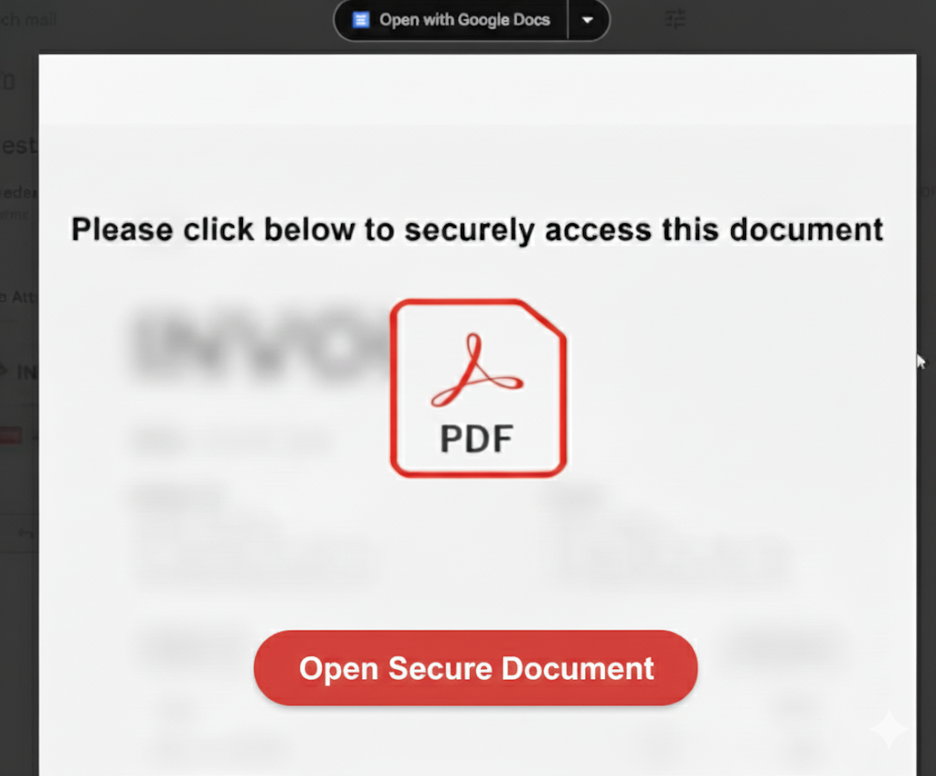

Das PDF wird im Web-Viewer von Gmail normal gerendert, sodass der Empfänger keine Warnung sieht. Der Dokumenttext ist unscharf und eine Überlagerung fordert den Benutzer auf, das „sichere Dokument zu öffnen“. Dieses Overlay ist ein Phishing-Köder, der suggeriert, dass die Datei geschützt ist und den Benutzer dazu verleitet, auf einen Link zu klicken, der zu einem Diebstahl von Anmeldeinformationen oder zur Auslieferung einer Schadsoftware führen kann.

Bösartiges PDF, das im Gmail-Viewer mit verschwommenem Inhalt gerendert wurde

Bösartiges PDF, das im Gmail-Viewer mit verschwommenem Inhalt gerendert wurde

Die bösartige Aktion wird ausgelöst, wenn das Opfer in der PDF-Vorschau auf die Schaltfläche „Sicheres Dokument öffnen“ klickt. In diesem Szenario hat MatrixPDF das PDF so konfiguriert, dass der Benutzer direkt zu einer externen URL weitergeleitet wird. Typischerweise wird dies erreicht, indem ein anklickbarer Link oder eine skriptgesteuerte Schaltfläche in das PDF eingebettet wird, anstatt ein Standard-URL-Hyperlink-Objekt zu verwenden (eine subtile Umgehungstechnik).

Der PDF-Viewer von Gmail führt kein PDF-JavaScript aus, erlaubt aber klickbare Links/Anmerkungen. Daher wird die PDF-Datei des Angreifers so erstellt, dass ein Tastendruck einfach eine externe Website im Browser des Benutzers öffnet. Dieses ziemlich clevere Design umgeht die Sicherheit von Gmail: Beim Scannen der PDF-Datei selbst auf Malware wird nichts Belastendes gefunden, und der tatsächliche schädliche Inhalt wird nur abgerufen, wenn der Benutzer aktiv darauf klickt, was für Gmail wie eine vom Benutzer initiierte Webanforderung aussieht.

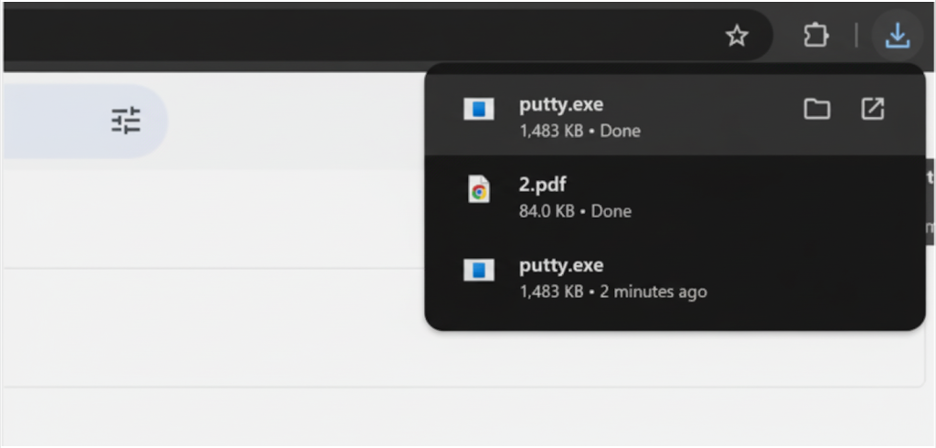

Benutzer wird von einer PDF-Datei zu einem externen Download weitergeleitet (zum Beispiel: PuTTY-Client)

Benutzer wird von einer PDF-Datei zu einem externen Download weitergeleitet (zum Beispiel: PuTTY-Client)

In unserem Beispiel verweist der eingebettete Link der PDF auf einen Download für PuTTY (ein legitimer SSH-Client), der auf einer öffentlichen Website gehostet ist. Dieser Download ist ein Platzhalter für eine Malware-Nutzlast, eine mit Malware beladene ausführbare Datei, die bei einem echten Angriff unter der Kontrolle des Angreifers steht.

Da der Benutzer auf einen Link in der PDF-Datei geklickt hat, findet der Dateidownload außerhalb der regulären Antiviren-Sandbox der E-Mail-Plattform statt. Der Viewer von Gmail übergibt die Anfrage an den Webbrowser, sodass jede abgerufene Datei wie ein direkter Download behandelt wird, der vom Benutzer initiiert wurde. Die E-Mail-Sicherheitsfilter, die normalerweise einen Anhang wie eine .exe-Datei blockieren könnten, erhalten niemals die Gelegenheit, einzugreifen.

Aus Sicht des Opfers erscheint der Arbeitsablauf plausibel: Es klickte in einem scheinbar sicheren Dokumentenprozess auf eine Schaltfläche und der Download einer Datei begann. Wenn Sie nicht sorgfältig aufpassen, erkennen Sie möglicherweise nicht, dass diese Datei bösartig ist. Diese Technik nutzt das Vertrauen der Benutzer in PDF-Dateien und ihren E-Mail-Dienst aus und zeigt, wie Angreifer einen Angriff auf eine E-Mail (für die Zustellung) und das Web (für den Abruf der Nutzdaten) aufteilen können, um die Entdeckung zu vermeiden.

Methode 2: Schädliche PDF-JavaScript-Aktion beim Öffnen von Dokumenten

Die zweite Angriffsmethode, die von MatrixPDF unterstützt wird, beinhaltet eine direktere Verwendung von in PDF eingebettetem JavaScript zur Verbreitung von Malware. In diesem Szenario lädt das Opfer die PDF-Datei herunter oder öffnet sie in einem Desktop-PDF-Reader (z. B. Adobe Acrobat) oder im nativen PDF-Viewer eines Browsers, der die Ausführung von Skripten ermöglicht.

MatrixPDF kann ein Skript auf Dokumentenebene oder eine interaktive Formularaktion einfügen, die ausgeführt wird, wenn die PDF-Datei geöffnet wird oder wenn ein Benutzer darauf klickt. Normalerweise wird die PDF-Datei versuchen, sich automatisch mit der URL des Angreifers zu verbinden und eine Datei abzurufen.

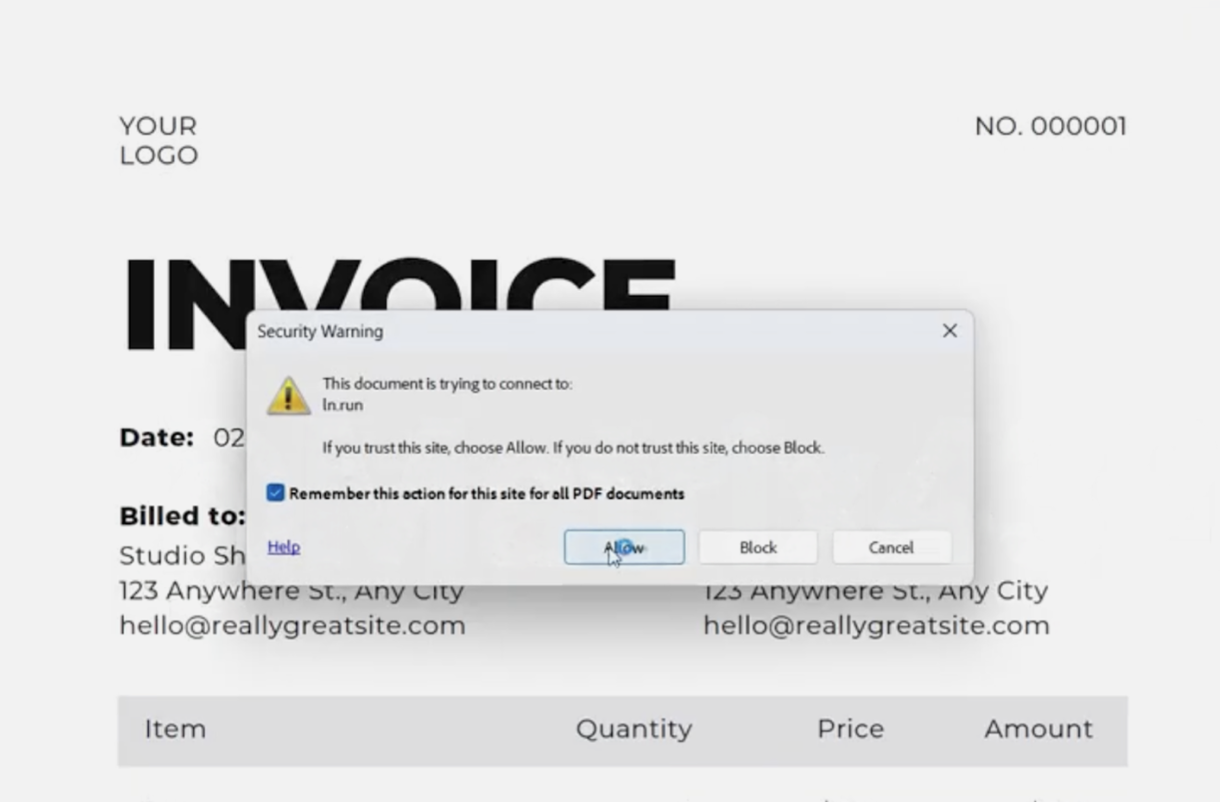

Wenn das Opfer die mit einem Backdoor versehenen PDF-Datei öffnet, zeigen die meisten PDF-Reader eine Sicherheitswarnung an, die den Benutzer darüber informiert, dass das Dokument versucht, auf eine externe Ressource zuzugreifen. In unserem Szenario wurde die PDF-Datei so konfiguriert, dass sie eine kurze URL aufruft.

Die Verwendung einer harmlos aussehenden Kurzdomain (z. B. ln.run) kann ein Social-Engineering-Trick sein. Die Domain löst möglicherweise nicht sofort Alarm aus oder sieht tatsächlich vage legitim aus. Wie unten gezeigt, wird das Opfer mit einem Popup-Dialog konfrontiert, in dem es um Erlaubnis gebeten wird.

Desktop-PDF-Reader zeigt eine Warnung über eine externe Verbindung an

Desktop-PDF-Reader zeigt eine Warnung über eine externe Verbindung an

Wenn der Benutzer auf „Zulassen“ klickt, ruft das eingebettete Skript der PDF-Datei die Nutzlast von der angegebenen URL ab. Im Hintergrund könnte dies über einen Aufruf der Acrobat JavaScript-API (z. B. app.launchURL() oder eine Formularübermittlungsaktion) implementiert werden, der einen Download startet. Sobald dies erlaubt ist, wird die schädliche Datei aus dem Internet heruntergeladen und auf dem Gerät des Benutzers gespeichert.

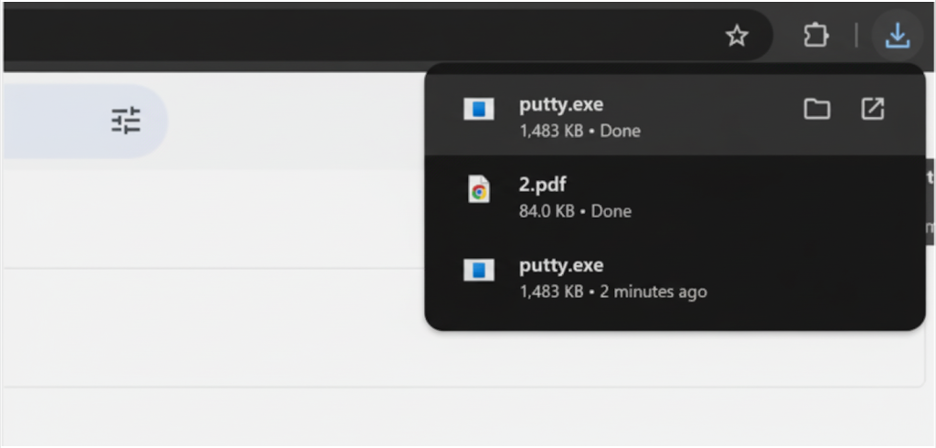

An diesem Punkt ist der Angriff identisch mit jedem Drive-by-Download. Das Opfer hat eine ausführbare Malware auf seinem System, die unter dem Vorwand des Zugriffs auf ein sicheres Dokument geliefert wurde. In unserem Beispiel führte die Genehmigung der Verbindung dazu, dass dieselbe Datei putty.exe heruntergeladen wurde.

Die Nutzlast wird heruntergeladen, nachdem der Benutzer die Verbindung erlaubt hat

Die Nutzlast wird heruntergeladen, nachdem der Benutzer die Verbindung erlaubt hat

Diese Methode ist effektiv, weil sie nicht darauf angewiesen ist, dass der Benutzer auf einen Link in einem Browser klickt; stattdessen startet die PDF-Datei den Download aktiv. Es hängt jedoch davon ab, dass der Benutzer im Sicherheitsdialog die Erlaubnis erteilt.

Leider sind viele Benutzer daran gewöhnt, auf „Zulassen“ zu klicken, wenn sie dazu aufgefordert werden, insbesondere wenn die Aufforderung und der Kontext des Dokuments sie davon überzeugen, dass es notwendig ist, eine sichere Datei anzuzeigen. Der Ausdruck „Dokument versucht, eine Verbindung herzustellen ...“ kann von nicht-technischen Benutzern missverstanden werden, die es möglicherweise aus Vertrauen genehmigen.

PDF-basierte Angriffe mit KI-E-Mail-Sicherheit stoppen

KI-gestützte E-Mail-Sicherheitslösungen können Angriffe wie MatrixPDF stoppen, indem sie Anhänge und Links auf ihre Absicht hin analysieren, anstatt sich auf Signaturen zu verlassen. Diese Systeme überprüfen die Struktur einer PDF-Datei und kennzeichnen Anomalien wie verschwommene Inhalte, gefälschte Sicherheitsabfragen oder Schaltflächen, die mit versteckten Links verbunden sind. Verdächtige Verbindungsversuche und Domains werden extrahiert und isoliert getestet, wodurch es für bösartige Dateien erheblich schwieriger wird, von herkömmlichen Filtern als sicher eingestuft zu werden.

Sie gehen auch über statische Prüfungen hinaus, indem sie den Angriff sicher in einer Cloud-Sandbox simulieren. Jede eingebettete URL wird in einem virtuellen Browser geöffnet, wobei die Seite vollständig gerendert wird und Skripte ausgeführt werden dürfen. Dies enthüllt Taktiken wie die Weiterleitung „Sicheres Dokument öffnen“ zu einer Payload-Site oder JavaScript-Aktionen, die versuchen, Malware abzurufen.

KI-gestützte Abwehrmechanismen können den gesamten Angriffsprozess erkennen und blockieren, bevor er Ihren Posteingang erreicht, indem sie Instrumente wie die Verarbeitung natürlicher Sprache und fortschrittliche Analysen nutzen.

Sie möchten Varonis für Ihre E-Mail-Sicherheit nutzen? Vereinbaren Sie noch heute eine Demo.

Wie soll ich vorgehen?

Im Folgenden finden Sie drei Möglichkeiten, wie Sie das Datenrisiko in Ihrem Unternehmen verringern können:

Vereinbaren Sie eine Demo mit uns, um Varonis in Aktion zu erleben. Wir passen die Session an die Datensicherheitsanforderungen Ihres Unternehmens an und beantworten alle Fragen.

Sehen Sie sich ein Beispiel unserer Datenrisikobewertung an und erfahren Sie, welche Risiken in Ihrer Umgebung lauern könnten. Varonis DRA ist völlig kostenlos und bietet einen klaren Weg zur automatischen Sanierung.

Folgen Sie uns auf LinkedIn, YouTubeund X (Twitter), um kurze Einblicke in alle Themen der Datensicherheit zu erhalten, einschließlich Data Security Posture Management (DSPM), Bedrohungserkennung, KI-Sicherheit und mehr.