Todas las industrias dependen de los datos, y estos datos se almacenan cada vez más en entornos dinámicos en la nube. Para las organizaciones que manejan datos confidenciales en la nube, la gestión de la postura de seguridad de datos (DSPM) es esencial a fin de garantizar la seguridad y el cumplimiento.

La mayoría de las empresas usan diferentes nubes con grandes equipos de desarrollo, a veces subcontratados, que aumentan de manera constante los recursos. Con las bases de datos, el almacenamiento de objetos, las aplicaciones SaaS y, ahora, los canales de capacitación en IA, hay demasiados datos en fuentes de datos dispares y demasiados vectores de ataque para protegerlos por medios tradicionales.

Gracias a que los tres grandes proveedores de nubes (AWS, Microsoft y Google) proporcionan excelentes API, desarrollar capacidades de DSPM se volvió más fácil que desarrollar capacidades de seguridad de datos para los entornos locales tradicionales. Las capacidades de DSPM avanzaron rápidamente y, ahora, la DSPM es vital para proteger los datos en entornos dinámicos en la nube.

En este blog, analizaremos los casos de uso clave de DSPM y explicaremos por qué este marco es solo una parte de un enfoque integral con respecto a la seguridad de los datos.

Casos de uso de la DSPM

La DSPM ayuda a abordar tres de los mayores desafíos para proteger los datos en la nube:

¿Dónde se alojan mis datos confidenciales?

En los entornos en la nube, donde los datos se pueden crear, clonar y mover con facilidad, el primer paso para protegerlos es comprender dónde están alojados. La DSPM escanea y descubre automáticamente datos confidenciales en su entorno y los clasifica en función de su confidencialidad y tipo, por ejemplo, si se trata de credenciales, PHI, PII, datos de HIPAA, etc.

¿Están en riesgo mis datos?

Identificar la ubicación de sus datos confidenciales es solo el comienzo. Luego, debe determinar dónde están expuestos y en riesgo.

¿Hay un bucket sin protección que contiene PII? ¿Existe un acceso de alto riesgo a los datos confidenciales de RR. HH.? ¿Alguien está empleando credenciales robadas para moverse lateralmente en nuestro entorno?

Para comprender los riesgos y las exposiciones, necesita capacidades de DSPM que asignen datos confidenciales a los permisos y la actividad de acceso en todas las plataformas, aplicaciones y hasta el nivel de objeto. Sin este profundo conocimiento, su postura de seguridad puede verse fácilmente comprometida.

¿Cómo puedo hacer que mis datos estén más seguros?

Por último, tiene que solucionar los problemas que ponen en riesgo sus datos, y debe hacerlo rápido. Cuanto más tiempo tarde en solucionar los problemas (por ejemplo, eliminar permisos riesgosos, solucionar configuraciones erróneas, eliminar enlaces de uso compartido global, etc.), mayor será el riesgo de una brecha de datos.

La cantidad de problemas y configuraciones erróneas en la nube que deben abordarse rápidamente se acumulan y superan la capacidad de los equipos de TI y de seguridad para remediarlos de forma manual. Para solucionar este problema, las capacidades de DSPM deben incluir la remediación automatizada, lo que hace posible que un entorno se vuelva más seguro con el tiempo.

Cualquier organización con datos confidenciales en la nube debe considerar la DSPM como una parte central de su enfoque respecto de la seguridad de los datos. Dicho esto, hay casos en los que la DSPM se considera excepcionalmente útil.

Casos de uso comerciales para emplear la DSPM

Echemos un vistazo a algunos ejemplos de diferentes casos de uso comerciales que justifiquen la necesidad de la DSPM.

Fusiones y adquisiciones (M&A)

Las fusiones y adquisiciones presentan desafíos únicos para los equipos de seguridad. Ahora son responsables de proteger los datos de ambas empresas repartidos en aún más nubes, aplicaciones y bases de datos. Las fusiones y adquisiciones también pueden significar que esté sujeto a diferentes requisitos regulatorios y de residencia de datos, como HIPAA, GDPR, CCPA, NIST, ITAR o la nueva Ley de IA de la UE.

Básicamente, una fusión o adquisición toma el desafío de proteger los datos en la nube y lo duplica. En estos casos, la DSPM es fundamental para identificar datos confidenciales en ambas empresas, reconocer y remediar riesgos antes de que puedan ser explotados y proporcionar una imagen integral de los requisitos normativos.

Auditoría de privacidad de datos

Cuando se trata de cumplir con ciertas regulaciones, como el GDPR o la CCPA, es común que las organizaciones emprendan un proceso de revisión integral para evaluar cómo manejan la información personal.

LA DSPM puede ayudar a identificar datos relacionados con estas regulaciones y evaluar los riesgos. Varonis va más allá y crea un registro estandarizado de cada acción en sus datos, en la nube y en premisas. Esto le proporciona un historial completo de archivos, carpetas, sitios, permisos, buzones de correo y mucho más. Esta trazabilidad de auditoría de la actividad hace que hacer una auditoría exhaustiva de la privacidad de los datos sea mucho más fácil.

Migración a la nube

Ya sea que esté migrando de una instalación en premisas a la nube o de un entorno de nube a otro, la migración a la nube representa un gran desafío. Desde el punto de vista de la seguridad de los datos, es difícil entender qué datos confidenciales se están moviendo.

La nube también viene acompañada de numerosos vectores de ataque potenciales que no existen en premisas y que se crean durante la migración. Por ejemplo, la transición puede exponer fácilmente una instantánea de base de datos o un bucket de S3 a Internet, y los atacantes pueden aprovechar los permisos de alto riesgo.

La DSPM le permite hacer un seguimiento de todos sus datos confidenciales a medida que se mueven de un entorno a otro. Además, puede ser fundamental para detectar la exposición y los riesgos creados durante el proceso de migración.

DSPM: la punta del iceberg

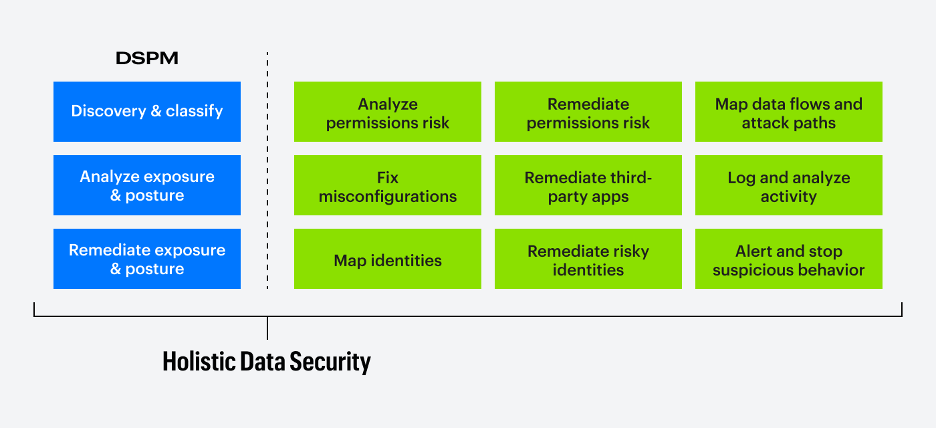

DSPM es parte de un enfoque holístico de la seguridad de los datos.

DSPM es parte de un enfoque holístico de la seguridad de los datos.

Si bien es esencial para la seguridad de los datos en la nube, la DSPM es solo una parte de un enfoque integral de seguridad de los datos. Otras capacidades son igualmente importantes, entre ellas:

Control del acceso a los datos

El control de acceso a los datos es fundamental para aprobar y denegar el acceso a los datos y ajustar los permisos, eliminar la exposición innecesaria y cumplir con las regulaciones.

Prevención de pérdida de datos

La prevención de pérdida de datos (DLP) protege la información de robos o pérdidas que podrían dar lugar a multas o a una pérdida de productividad. La DLP puede ser esencial para proteger los datos y hacer cumplir las políticas.

Detección de amenazas centrada en datos

Incluso en entornos seguros, los atacantes sofisticados encontrarán la forma de ingresar. La detección de amenazas centrada en datos es necesaria para detectar amenazas activas, particularmente técnicas difíciles de detectar como las amenazas internas y las brechas derivadas de credenciales robadas.

El análisis del comportamiento de usuarios y entidades (UEBA) también es importante para crear modelos de amenazas e identificar comportamientos atípicos que pueden indicar un ataque.

Preguntas frecuentes sobre la DSPM

¿Cuál es el objetivo de la DSPM?

Si bien la DSPM a veces se considera una solución para la detección de datos, su objetivo final debe ser evitar las brechas de datos.

¿La DSPM se centra en la infraestructura como servicio (IaaS)?

Una DSPM eficaz descubre dónde residen los datos confidenciales en todo su entorno de nube, lo que incluye IaaS, bases de datos, aplicaciones SaaS y almacenamiento de archivos en la nube.

¿Cuál es la diferencia entre CSPM y DSPM?

La CSPM se centra en proteger la infraestructura de la nube. La DSPM se centra en la seguridad de los datos en sí mediante un examen de la confidencialidad, el acceso, la identidad y la actividad. Obtenga más información sobre las diferencias entre CSPM y DSPM.

Haga más con la DSPM

¿Quiere para mejorar su postura de seguridad de forma automática? Programe una demostración con nuestro equipo para obtener más información sobre las capacidades DSPM únicas de Varonis.

¿Qué pasos debo seguir ahora?

A continuación,a le presentamos tres maneras de avanzar en la reducción del riesgo de datos en su empresa:

Programe una demostración con nosotros Vea a Varonis en acción en una sesión personalizada según las necesidades específicas de seguridad de datos de su organización. Estaremos encantados de responder a todas sus preguntas.

Revise un ejemplo de nuestra evaluación de riesgo sobre los datos (DRA) Conozca los riesgos que podrían estar presentes en su entorno. La DRA de Varonis es completamente gratuita y ofrece un camino claro hacia la remediación automatizada.

Síganos en LinkedIn, YouTube, and X (Twitter) Obtenga información detallada sobre la seguridad de datos, incluyendo la administración de la postura de seguridad de datos (DSPM), la detección de amenazas, la seguridad de la IA y mucho más.